PGP / GPG шифрование

Защита своих данных от чужих глаз — в некоторых случаях может быть вопросом жизни и смерти, а полагаться в этом вопросе на других означает доверять им свои данные. Защитить от любопытных носов свою переписку своими же силами поможет GPG шифрование.

Я также могу вам посоветовать статью «Зашифрованная почта», в которой мы рассказывали как с помощью GPG шифрования зашифровать конфиденциальную переписку.

- GPG шифрование

- История PGP / GPG шифрования

- Термины GPG шифрования

- Установка GPG шифрования

- Шифрование сообщений и файлов

- Подписи в GPG шифровании

- Функция Web of Trust

- Зачем нужно шифрование

GPG шифрование

GPG (Gnu Privacy Guard) — это инструмент асимметричного шифрования. Если проще, он создает такое сообщение, которое может прочитать только тот, кому ты его написал. Он незаменим при передаче любой важной текстовой информации. Это могут быть письма электронной почты, личные сообщения на форумах, или даже на публичных открытых сервисах. Помимо шифрования он также предоставляет несколько других функций для обеспечения безопасности.

GNU Privacy Guard (GPG) Linux Tutorial

Всегда самым очевидным способом защитить свои коммуникации было шифрование. Раньше для этого применялось симметричное шифрование, требовавшее передачи ключей по надежному каналу. С развитием электронных коммуникаций, увеличением объема данных и возможностей прослушки надежная передача ключей стала трудной задачей.

История PGP / GPG шифрования

В 1970-ых были разработаны асимметричные алгоритмы, позволяющие безопасно, открыто и автоматизировано обмениваться ключами. Схемы таких алгоритмов позволяют двум сторонам обменяться открытыми ключами, используемыми для обозначения получателя сообщения, и при зашифровке использовать открытый ключ получателя одновременно с секретным ключом отправителя. Расшифровать сообщение можно только секретным ключом получателя, и при этом будет видно, что шифрование выполнял именно владелец открытого ключа, то есть отправитель. В такой схеме секретные ключи, используемые для расшифровки, не нужно передавать, поэтому они остаются в безопасности, а отправитель сообщения выявляется при расшифровке, что исключает подмену информации. Но подобное изобретение было доступно только военным и спец. службам.

В 1991 появился общедоступный инструмент асимметричного шифрования для личного использования — PGP, задавший стандарт, однако он был платным и являлся зарегистрированной товарной маркой.

В 1999 был создан GPG — свободный, бесплатный, открытый и полностью совместимый со стандартом аналог PGP. Именно GPG стал самым популярным и зрелым инструментом асимметричного шифрования.

Термины GPG шифрования

Прежде чем приступить к использованию GPG, нужно понять несколько главных особенностей этого инструмента. Первая и основная особенность — это понятие «ключи». Каждый пользователь создает себе свой личный ключ. Ключ пользователя состоит из двух частей

GNU Privacy Assistant

- Публичный ключ (из публичной части)

- Секретный ключ (из секретной части)

Публичный ключ (далее просто «ключ») представляет собой своего рода визитную карточку, которую пользователь раздает всем своим контактам, желающим переписываться с шифрованием.

Секретный ключ отвечает за процессы шифрования исходящих сообщений и расшифровки полученных. Его следует хранить в безопасном месте. Принято считать, что если кто-либо завладеет секретным ключом, то ключ можно считать скомпрометированным, а значит небезопасным. Этого следует избегать.

Вторая особенность — ключи, основанные на разных алгоритмах совместимы между собой. Неважно, использует ли пользователь RSA или ELGamal, для шифрования не нужно забивать голову такими деталями. Это достигается за счет работы по упомянутому выше стандарту и через некоторые криптографические приемы. Это одно из главных преимуществ GPG.

Достаточно знать нужные команды, и программа сделает все сама. В библиотеку входит большое количество асимметричных алгоритмов, симметричным шифров и односторонних хэш-функций. Разнообразие также является преимуществом, потому что позволяет создать одновременно и общие рекомендованные конфигурации, подходящие для большинства, и возможность тонкой настройки для более опытных пользователей.

Как установить GPG шифрование

Для начала работы нужно установить сам GPG. Пользователи Linux могут поставить его из любого пакетного менеджера, поискав там «gnupg», или собрать вручную. Пользователи Windows могут воспользоваться сильно устаревшим клиентом GPG4Win, который имеет несколько неприятных багов и больше функций, или портативным и более свежим клиентом GPG4USB, который имеет меньше функций, но намного проще и стабильнее. Кстати, мы уже писали о том как с помощью клиента GPG4USB зашифровать свою переписку.

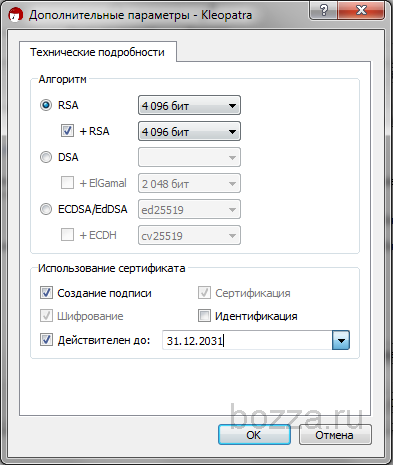

Независимо от операционной системы и клиента, после установки нужно будет создать свой ключ, введя в терминале или кликнув в клиенте соответствующую команду. Программа попросит определиться с алгоритмом шифрования. Обычно их два — это RSA и ELGamal (на самом деле три, если на Linux Вы отважились поставить экспериментальную ветку «modern» с криптографией на эллиптических кривых). Конкретных рекомендаций по алгоритмам нет, они разные и каждый выбирает себе схему по нраву.

Затем необходимо определиться с размером ключа в битах. Здесь тоже нет короткого и однозначного ответа. У слишком длинных ключей есть и недостатки. Одно можно сказать с уверенностью: при выборе RSA и ELGamal не используйте ключи меньше 2048 бит, они крайне не безопасны. Далее программа попросит заполнить несколько форм: E-mail, Имя и комментарий.

E-mail и Имя — это публичная информация, которую сможет увидеть каждый, с кем вы будете переписываться.

• Имя выбирать по своему усмотрению. Например, часто используемый ник или вообще «Anonymous».

• Поле комментария заполнять не обязательно. Можно ввести дополнительный. адрес или свою должность. Комментарий будет виден другим пользователям.

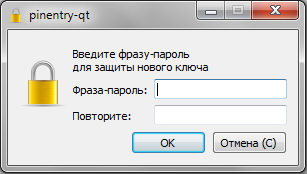

После заполнения всех форм нужно ввести пароль. Его можно и пропустить, что не рекомендуется, так как это единственная мера безопасности, которая защитит секретную часть ключа в случае захвата файла с данным ключом злоумышленником. Также важно не забыть пароль, иначе работа с ключом будет более невозможна. При создании ключа нужно внимательно проверять корректность ввода всех полей — ошибки потом не исправить. Публичный ключ распространяется среди большого количества людей, поэтому среди пользователей не принято их часто менять — не у всех контактов может быть свежий ключ.

Сгенерировав свой GPG-ключ, можно начать его распространять. Для этого надо ввести команду отображения публичной части. Исторически сложилось так, что программа изначально применялась для шифрования почты и подписи публичных сообщений в почтовых рассылках, поэтому ключи отображаются по принципу формата РЕМ (англ. «PrivacyEnhanced Mail»).

Формат представляет собой единый стандартный блок ключа, начинающийся заголовком — BEGIN PGP PUBLIC KEY BLOCK —, за ним следует достаточно длинное тело самого ключа, кодированное цифрами и латинским алфавитом, и завершающий заголовок — END PGP PUBLIC KEY BLOCK —. Весь блок с заголовками представляет собой ключ GPG, его и нужно распространять целиком. Помимо ручного распространения ключей, возможно использовать специализированные сервера. Пользователь загружает свой публичный ключ на сервер, и при необходимости любой может запросить его. Во многих программах в качестве сервера по умолчанию часто указывают сервер MIT.

Каждый GPG-ключ уникален. Запоминать и сравнивать такие большие блоки ключей вручную невозможно, поэтому для этого существуют отпечатки ключей. Каждый отпечаток ключа тоже уникален, формируется из публичной части, предоставляя короткую уникальную строку для идентификации. В строке отпечатка содержится 40 символов с разделением на 4 символа пробелами.

Важно знать, что последние 8 или 16 символов являются еще и ID ключа. При использовании команд из терминала надо будет указывать ID для работы. Отпечатки удобны для быстрого сравнения двух ключей, или короткого указателя нужного ключа при нехватке места.

Шифрование сообщений и файлов

Шифрованные с помощью GPG сообщения состоят из похожих на публичный ключ блоков, только с заголовком — BEGIN PGP MESSAGE —, а длина кодированной символами части зависит от длины сообщения. Подобные сообщения могут быть прочитаны только обладателем ключа, которому адресовано сообщение. Также можно зашифровать свое послание для нескольких ключей, что очень удобно при общении небольшой группы людей. Шифровать можно и файлы, тогда результат шифрования будет записан в файл, а не кодирован текстовыми символами.

Подписи в GPG

Подпись сообщений является удобным средством открытого публичного подтверждения авторства, потому что, как и в случае с шифрованием, только истинный обладатель ключа может подписать свое послание таким ключом и подделать подобную подпись невозможно. Отличается от шифрованных сообщений тем, что текст остается открытым, заключенным с двух сторон соответствующим заголовком, а снизу добавляется небольшой блок самой подписи, также кодированный символами. При попытке изменить хотя бы один символ открытого текста, подпись станет не действительной. Проверка подписей также выполняется при помощи GPG.

Подписи тоже можно применять на файлах. Особенно часто эта функция применяется разработчиками ПО, связанного с безопасностью. Делается это для того, чтобы предотвратить подмену файлов злоумышленниками, которые могут встроить в программы вредоносный код. Подписываются обычно архивы или сборки, сама подпись сохраняется в отдельный файл с расширением .asc или .sig.

Ключ публикуется в нескольких местах и/или загружается на сервер, где его очень трудно подменить. Сам процесс проверки называется «верификация подписи».

Функция Web of Trust

Еще одна функция GPG, которую стоит упомянуть — это Web of Trust. Она используется для подтверждения принадлежности публичного ключа конкретному человеку. Для этого знакомые друг с другом пользователи GPG обмениваются ключами при личной встрече.

Каждый из них сверяет отпечаток ключей и создает для каждого полученного ключа электронный сертификат, доказывающий достоверное соответствие между определенной персоной и публичным ключом.

Создание сертификата называется «подписывание ключей». Сам сертификат потом загружается на сервер ключей, и любой может его запросить. Подразумевается, что чем больше пользователей подписали ключ, тем выше к владельцу доверие.

Модель использования WoT предполагает, что пользователи всегда указывают в ключах свои реальные имена и все желающие установить сеть доверия могут физически встретиться для личного обмена ключами. Это делает подобную схему трудно выполнимой при анонимном общении.

При псевдонимном общении для обмена можно использовать каналы связи или сервисы с аутентификацией, которая будет подтверждать достоверность. В любом случае, сети доверия при анонимном или псевдонимном общении не такие стойкие, частично из-за отсутствия «крепкого набора», формирующего основную группу доверенных пользователей, частично из-за человеческого фактора. Решение о целесообразности подобной сети доверия лежит целиком на группе пользователей, желающих ее построить.

Зачем нужно шифрование

Зачем вообще нужно все это шифрование, если человек ничего не скрывает и не нарушает? Это один из самых часто задаваемых вопросов. На него есть несколько ответов. За последние годы возможность тотальной слежки за сетевой деятельностью миллионов пользователей стала уже вопросом не технической сложности, а ресурсов. Обладатели таких ресурсов — все спецслужбы мира и десятки крупных корпораций, с помощью таких программ как PRISM и XKeyscore могут собирать и хранить годами все письма электронной почты, SMS-сообщения и историю звонков.

Это нарушает конституционные права граждан на тайну переписки, однако влияние этих организаций такое сильное, что остановить неправомерный сбор информации невозможно. Использование GPG не снимет слежку с миллионов людей и не исправит магическим образом весь мир. Это всего лишь инструмент в руках человека. Инструмент, позволяющий сохранить письма и слова только для тех, кому они предназначены, и ни для кого больше. Это немного, но по крайне мере это возвращает право каждого человека на тайну переписки.

Вас может заинтересовать обзор расширения браузера для передачи зашифрованных файлов MiniLock

Если сбор данных и слежка кажутся слишком отдаленными, можно рассмотреть шифрование с еще более практичной стороны. Та же электронная почта в открытом виде проходит десятки промежуточных узлов. На каждом может быть сколько угодно уязвимостей и дыр безопасности, которые могут быть использованы кем угодно.

В мире, где цифровые коммуникации играют ключевую роль, шифрование — это элементарное правило безопасности, предотвращающее огромное количество проблем. Глупо не воспользоваться возможностью повысить безопасность, учитывая что программа распространяется бесплатно, и освоить ее можно достаточно быстро. А подробнее ознакомиться с командами можно в официальном руководстве.

Источник: spy-soft.net

Шифрование GPG (GnuPG, ex PGP)

Защита конфиденциальной информации периодически востребована всеми, кто пользуется электронной почтой и хранит документы на своем компьютере, т.е. практически каждый современный человек хоть раз, но сталкивался с проблемой защиты передавемых или хранимых данных. GnuPG — это полная и бесплатная реализация стандарта OpenPGP, определенного в RFC4880 (также известном как PGP).

GnuPG позволяет вам шифровать и подписывать ваши данные и сообщения; он оснащен универсальной системой управления ключами, а также модулями доступа для всех видов каталогов открытых ключей. GnuPG, также известный как GPG, представляет собой инструмент командной строки с функциями для легкой интеграции с другими приложениями. Доступно множество интерфейсных приложений и библиотек. GnuPG также поддерживает S/MIME и Secure Shell (ssh).

Для защиты информации (с возможностью ее передачи по электронной почте или на физическом носителе) от чужих глаз используется несколько основных методик:

- криптоконтейнеры (например, VeraCrypt)

- зашифрованные файлы

- зашифрованные сообщения, передаваемые в открытом текстовом сообщении

Также используют скрытые контейнеры, но я не представляю себе, как передать по почте скрытый криптоконтейнер. И еще — никто не возбраняет использовать несколько методик одновременно, например, зашифровать текстовое сообщение, поместить его в текстовый файл, файл зашифровать, поместить в другой криптоконтейнер, который и передавать по электронной почте (вариант с хранением смерти Кощея Бессмертного).

Кратко рассмотрим использование GnuPG как средство шифрования текстовых сообщений.

Итак, GnuPG.

Веб-сайт: https://www.gnupg.org

Реализация для Windows: https://www.gpg4win.org

Распространение бесплатно

GNU Privacy Guard, совместимый с OpenPGP, созданный Фондом СПО на базе PGP, востребован и стабильно развивается на протяжении многих лет. На февраль 2020 года актуальная версия 3.1.11, в которой заявлены улучшения в плагине к Outlook GpgOL, в основном модуле Kleopatra и др.

Установка GPG

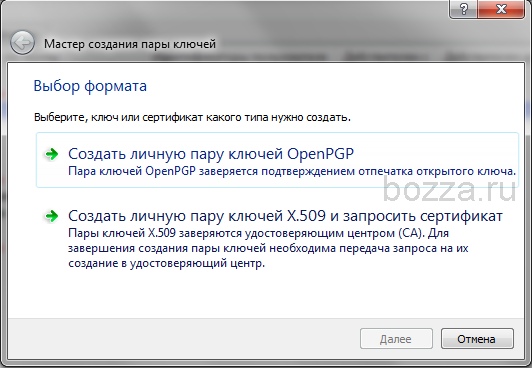

После установки при первом запуске программа предлагает сгенерировать ключ для подписывания/шифрования информации.

Соглашаемся, вводим необходимую информацию, программа сгенерирует пару секретного/открытого ключей:

Фразу-пароль ключа необходимо беречь как зеницу ока! Этот пароль — защита всей вашей переписки, возможно, на долгие годы вперед. Пароль должен быть сложным и не словарным.

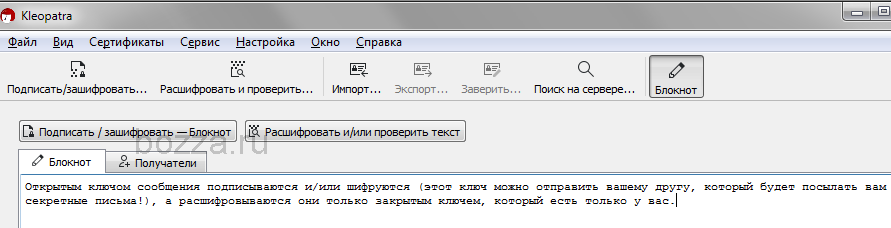

Открытым ключом сообщения подписываются и/или шифруются (этот ключ можно отправить вашему другу, который будет посылать вам секретные письма!), а расшифровываются они только закрытым ключем, который есть только у вас.

Все, установка и создание ключа закончены. Открытый ключ можно отправить по электронной почте, опубликовать (но, как программа вас предупредит, отозвать опубликованный открытый ключ будет крайне трудно, поэтому подумайте, оно вам сразу надо или нет).

Шифрование текста

Вся работа (управление ключами, шифрование текста и много другое) происходит в приложении Kleopatra . Возможностей и тонкостей настолько много, что, пожалуй, даже не буду начинать их обзор.

Запускаем: Пуск — Kleopatra.

Рядом с часами внизу экрана появиось стилизованное изображение женщины с красными волосами. Так, программа запущена.

Наберем текст для ширования. Удобно это сделать в самом приложении Kleopatra в модуле «Блокнот»:

Для примера, пусть это будет слово «test» (без кавычек).

Во вкладке «получатели» необходимо выбрать, от кого сообщение (по желанию — подписываем сообщение), кто получатель — если у нас есть чьи-то открытые ключи, можно сразу создать сообщение для конкретных людей. А можно просто защитить сообщение паролем, зная который, любой сможет прочитать текст.

Нажимаем «Подписать/зашифровать — Блокнот». Появится окно, в котором вы должны выбрать, каким ключом будете шифровать секретный текст «test». Выбрали ключ, нажали «Ok», ввели пароль ключа. Все, программа зашифровала и подписала текст с помощью вашего ключа. У меня это выглядит так (пример, не настоящее сообщение):

——BEGIN PGP MESSAGE—— qCc7ndI3FQKUeI3ZXy9BLHvRhM2vtFm67U5/VWAFeJbPG5uPoPGvf01GaAaBFGGE zCeu83Z/saRzh5CU2+AO2RRdlHoksoNPsUOc1Gl45SQ70ERUNGzYxULPMFtfkGsR 1Tqoi5b5wHFJaydXthbJWcr3gwHbr24K+/ycsGwJdPM4Zi2NGknjZsGOeP7Gnynj cO1m8EDO+wJNlYL1phLkdsvcq1UFOfzL+rigIlavUSmlQV+UWBzkL+thMukh6gxQ qCc7ndI3FQKUeI3ZXy9BLHvRhM2vtFm67U5/VWAFeJbPG5uPoPGvf01GaAaBFGGE rrbR6QBrkk8wlmuBV19Xj/RpiBVDsZdqZ1udjjJnStLAxAE2TnTY3ZzTYcsvof5z fokicJBIEHfuHjwRqcecsKSTCgCdpajGZntus+SoU55ohasq8q8tf8D/EXHWDrhR CuMRLhiLECXqACwKDipzh/OOqfuXqVinlDk+cGwS89q5x2RRNDf55Kma85UaHwrK XPgQn+Ucz18jVTSzwJt/4lhzYgNC/Pi+ChrQ3MgUIU1lQsSUHMatFU+3fhhUB7Lc d+wSCPeJU5wgUtQ9lbjqD44RCf2d2TKuPBV0ViCcUsS4VbCGZlg+eJoiDm+SHmiT fokicJBIEHfuHjwRqcecsKSTCgCdpajGZntus+SoU55ohasq8q8tf8D/EXHWDrhR zCeu83Z/saRzh5CU2+AO2RRdlHoksoNPsUOc1Gl45SQ70ERUNGzYxULPMFtfkGsR xVJYibdiM9lqteVHyc+Ypaqm2cl3wnLWs4hRxYib7VXysROdlJN8vyF+TmrXjdSA 7zd7+KaFG9TKh9RKhwduDRFkT17vnMYUgQLONGOs+At8pKAjWHw= =rxDG ——END PGP MESSAGE——

Мы получили подписанное вашим ключем сообщение. Не просто зашифрованный текст, а с указанием, что его автор — вы, а не жулик. Не выходя из приложения, можно нажать «Расшифровать и/или проверить текст» и сразу увидеть наш «test».

Перед тем, как радостно отправлять этот текст по электронной почте, надо выбрать получателя. Пока что весь этот текст (включая заголовки ——BEGIN PGP MESSAGE—— и ——END PGP MESSAGE——) можно спокойно переслать по элетронной почте в отрытом виде (более открытого вида и не придумать!) кому угодно. Без вашего секретного ключа этот текст расшифровать невозможно. Без вашего ключа. Пока что только вы сможете открыть этот текст.

Шифруем простым паролем

Как вы наверняка знаете, шифрование с приватным/открытым ключом подразумевает предварительный обмен открытыми ключами между корреспондентами. Т.е. для того, чтобы зашифровать сообщение для Bob (чтобы Bob открыл сообщение своим приватным ключем), надо чтобы Bob предварительно прислал вам его открытый ключ.

Во вкладке «Получатели» выбираете ключ Bob (предварительно полученный и установленный) и все. Это не всегда возможно, а порой — невозможно. Так вот, с помощью GnuPG можно просто зашифровать сообщение, чтобы отправить его кому угодно. Без пароля расшифровать его будет невозможно.

Для этого переходим во вкладку «Получатели», оставляем только галку «Зашифровать, используя пароль. Каждый, кто знает пароль, сможет прочитать данные.»

Теперь, если вернуться на вкладку «Блокнот», то при нажатии на кнопку «Зашифровать Блокнот», появится предложение ввести пароль (любой, пусть это будет 123-654-ATAS). Повторите фразу-пароль и сообщение будет зашифровано. Результат:

——BEGIN PGP MESSAGE—— jA0EBwMC3pIbioeFcSO+0jkBoYr+j/z0CuEcdKPDCFTOEzVZayqFq1X1W5N3z/AG R2Bc1qPnPjhTbaoTpOMfc93xF+Hs1qD6Goo= =N4xU ——END PGP MESSAGE——

Этот текст не привязан ни к вашему ключу подписи, ни к программе. Просто зашифрованный текст.

Расшифровка GPG

Если текст шифровался вашим открытым ключем, то для его расшифровки необходим секретный ключ из пары открытого/секретного ключей, которым было зашифровано сообщение. Каждый из виртуальных собеседников создает свою пару открытого/секретного ключей и спокойно обменивается открытыми ключами друг с другом (хоть по обычной электронной почте). Если один захочет написать секретное сообщение другому, то просто зашифрует письмо не своим ключом, а открытым ключом получателя. Получатель же, когда получит письмо, сможет расшифровать его своим секретным ключом и паролем, который останется известным только ему.

Итак, при личной встрече мы лично передали секретный ключ и пароль нашему получателю. Ок, теперь, используя мастер импорта ключей, наш получатель сможет импортировать полученный ключ в его копию программы GnuPG и сможет расшифровать полученное от вас сообщение следующим образом (считаем, что ключ импортирован):

Копируем полученное зашифрованное сообщение в буфер обмена и вставляем его в модуль «Блокнот» Kleopatra.

Жмем «Расшифровать/Проверить» (Decrypt/Verify)

Программа попросит ввести пароль ключа и отобразит расшифрованное сообщение.

Напомню, что копировать шифрованный текст необходимо полностью, от ——BEGIN . и до END PGP MESSAGE——

Вот собственно, и все. К плюсам данного метода шифрования сообщений можно отнести то, что сообщения можно не только шифровать, но и подписывать, при этом, если разместите на вашем веб-сайте ваш публичный ключ (а не в коем случае не секретный), то любой сможет отправить вам подписанное и/или зашифрованное сообщение, прочитать которое сможете только вы (если секретный ключ есть только у вас).

Само собой, если вы расшифровывате текст, который был просто зашифрован паролем, без ключей, то и для расшифровки потребуется только пароль, но этот пароль надо будет как-то передать от отправителя к получателю (или согласовать заранее).

В заключение могу сказать, что программа GPG позволяет не только шифровать текстовые сообщения, но позволяет также шифровать целые файлы, причем шифрование можно совершать не используя ваш ключ, а просто парольной фразой. Это может быть необходимо для передачи вашему будущему собеседнику вашего секретного ключа. Но это уже тема отдельной статьи.

Подпись GPG

Помимо шифрования часто полезно знать, что данный конкретный файл — оригинал, а не подделка. GnuPG позволяет, не шифруя, просто подписать файл. В дальнейшем всегда можно убедиться, что файл не был изменен.

Kleopatra > Файл > Подписать / Зашифровать [файлы]

Исхдный файл и файл подписи должны быть в одной папке при проверке. Имя файла подписи должно быть такое же, как и исходный файл, просто добавляется .sig. Если переименовать файл подписи, то проверить кликом мышки уже не выйдет.

Попробуйте изменить хоть немного оригинальный файл — проверка покажет, что файл уже не тот.

Это можно использовать при скачивании файлов — вы предоставляете файл и файл его подписи. Подменить файл подписи не выйдет, ведь незаметно переподписать, не зная пароля приватного ключа, не возможно.

Thunderbird интегрируется с GnuPG с помощью плагина Enigmail (https://www.enigmail.net/). После скачивания и установки позволяет шифровать не только тело, но и тему письма.

Для других платформ сморите ПО на странице https://gnupg.org/download/index.html

05.07.2020 20:05 Sense4532

——BEGIN PGP MESSAGE——

hQGMA+qI8SSOraNiAQwAj8Ee+SwUf24dKHeqeQAhBNyj9G/aHAa7VIliit3J1l6v

4JVBA2kgJyRYccIJx8Y+udqvmZajvb/2S8NBhzAPz2oeTX05+80vZzD1OGxpFt8S

8ktwP3ZVtEIEP6Le6muZOg/umP2zo8WMAO17wJ7GXCRxbMu583bGvvHJgN82eAZN

SzJwkwTxgdJ+6p21aPI3tm40AA9MsuXsGKoXc38lZaJv6+u/x1sde6oxbf00GBjF

12vyfcYLeKC0c6fFFD3xejE3OWQU52oasAdcAOTOD8gqI++QM4EZmT6M+nygTERF

0+fX6BRHSUUKmcPnM6E5a/AHqA9qL+HUtP6bgZpfZWKoQ9O+7FvAONdCHhaaYDrG

LCVqo3Vyjp9U1z8GjP5dk6T30ZpZEdAQYj+w47Xszzs/Y7+dTO7EVNc8hKDysqlu

bCPoeeG/0HNtDvhgeBAbPEzPpilAYCIq/u/z0WVO3Ox2oOObS8Wwfn6de/jG/yks

24T/6Z7uFWKMQgHI6ly+0l8BZ0idNIhZxzBJBMMkKjfLK8tA9FWJi4sMLFpB5FWj

kpzlUQ0YZfYN+KNalXvCqpr/BEPv1BjW9L6JycAUOg/Maou9jU/6qZtnj+ShXM9J

pUVEBueLEcQU9toNIcykkw==

=psq5

——END PGP MESSAGE——

27.08.2020 01:18 Sense4532

Расшифруйте код подтверждения

——BEGIN PGP MESSAGE——

hQGMA+qI8SSOraNiAQwAsXPh0CenWerB2yItSXuTyPBcQc/xCnXXWtx45oLUVlgL

R4dPSsLR+KfY11oIbOM4dbMrN2eNdLSGTp0ONkap578rVeS+2ZEMIyzThtf6Eh+q

3LOk6FfCl/I0j06HiQ9lYzZhijJBnpb9kQp+nAOZj8BtLpXjTfjHIR9NfZkmJGUT

JhqRHXNqmljMfw6JCFKkUzTnYviLnopUPV26gWewt0pPGK7Ey5zrDqBFauhVUV2J

DJ2SC8Q/LAPMNEXaUxuskt32enZ8KrljlJbcM03rUTDgERQ6LV9Fm9mlN3JvWz4M

6tNcotWDVgiAHadwDAhm1NUOLetz8laxDtdoCYuO5CGokNCI06u9VGtNip8wtRWR

MpCZfw4391GdWp9cXqCHuxc+35nc7eGI0erNfQQECPoMYuItP58P1Qv4+1xdIeSm

DkH75F2FKHRM3e2L+ZXNrR35GV1rcqVZn1OwfCzKNrRAbViYtLPdgYYSPNk7SdNR

FC74WJzA3OjCUF06ojaY0l8BJcLQu3v13bTztrRWc9s/nHS3hwn8rm5UWbKHpRWi

jokEwDoDboWBAUKbGwIHa9vCIFrkuRVilHJxz0lIvlFPGjI1z3WdeGpZDJ6BF4nZ

/prAm1vRMiwt6TbpXe3Xpw==

=ZkZc

——END PGP MESSAGE——

22.09.2022 08:07 Molotok41

——BEGIN PGP MESSAGE——

hQGMA/ZYHv8QAP5pAQv9G5zho0ZIcxfWPM1xQeZaveaNuWCYy5EMu4jUQOzem03R

IRun+KGmgGMkt1rTwMr4JtW8EfPGi9vVCWHqnU9gIm4qNKlsVXaRpM+GK0yOiAG8

URDM0E4RWAObUvLXSIBU60+nm/BKmA4maw/MMxNa/DVnT+RPN+FvK8Uc2mxXcxXt

dMv7R/UNSvPz+stsNo5oSbuTw3Ycig6kMafTBARhKez/W53OUEfDOxWH10s5pqbD

i7ufVWNU46uw4SEabahleFFZZW38sygD7tIR9nKHEYu5HMsOT7N0ciUMgMfSfhIB

g03noUOjGK2mTNWrPwKK2avC8mp6idZ5Rzy496d02pzSUcbUwX+Vb7EAQpjgNxEL

jp2iSMVMr2CnBVzGJy0zYp/w5V2wqpRWb6mVs7XmjGxrEwb769NC4T6QjbmtoBOb

dJhzUUDWqPVn3seBpIgLEl72R1Ph0BX85pj3KIvPRDxpufQl5UCa2c/+z+Pil/Bg

Kd9K/HaCOLmtoY43QqH40lUBlE02d+lJiJIMA5A6H6MSHkWFsEcNz3bUZHAjrAie

Psrj4oLfxUY2zhNLRPbFWJhMJR6wyZ7/vS3PClRhqJNdUU2J+Uu7dV4QdS2L6tDi

QlCHgkOy

=5MR/

——END PGP MESSAGE——

Расшифруйте пожалуйста

Авторизуйтесь для добавления комментариев!

Почтовый сервер Шифрование Squid 3proxy VPN Mikrotik Настройка сервера Виртуальные машины kvm Защита почты Резервное копирование Групповые политики SELinux WDS IPFW OpenVPN firewalld systemd Mobile libvirt Samba WiFi Iptables NAT Lightsquid Remote desktop Postfix Dovecot Удаление данных Софт Безопасность Настройка прокси Winbox User agent Хостинг Передача данных Онлайн сервисы Privacy LetsEncrypt VPN сервер RRDTool sendmail Rsync Linux SSH Система Windows Синхронизация Облако fail2ban FreeBSD

Источник: bozza.ru

Шифрование и подпись сообщений с помощью GPG

GPG (GNU Privacy Guard) – это свободное средство для шифрования данных. GPG обеспечивает безопасную передачу информации и может подтвердить подлинность источника сообщения.

Это руководство расскажет, как работает и как реализовывается GPG.

Примечание: Хотя руководство предназначено для сервера Ubuntu 16.04, с небольшими поправками оно подойдет и для других дистрибутивов.

Как работает шифрование на открытых ключах

Проблема, с которой сталкиваются многие пользователи, – это настройка безопасного взаимодействия и подтверждение личности собеседника. Многие средства, которые пытаются решить эту проблему, рано или поздно требуют передачи пароля или других идентифицирующих учетных данных по незашифрованному соединению.

Ограничение доступа к сообщению

В некоторых случаях право на чтение сообщения должно быть только у получателя (особенно если сообщения содержат конфиденциальные данные).

GPG использует механизм безопасности, известный как шифрование на открытых ключах. Этот механизм позволяет разделить шифрование и дешифровку данных на две отдельные части.

Если обе стороны создают ключи и меняются открытыми ключами, они смогут шифровать сообщения. Для этого нужно иметь открытый ключ получателя (чтобы он расшифровал сообщение с помощью своего закрытого ключа) и свой закрытый ключ (чтобы расшифровать ответ, зашифрованный с помощью вашего открытого ключа). Таким образом, вы можете передавать зашифрованные данные с уверенностью в том, что расшифровать их сможет только пользователь, у которого есть закрытый ключ.

Подтверждение подлинности отправителя

Другим преимуществом GPG является возможность подписывать сообщения с помощью закрытого ключа. Открытый ключ, который есть у получателя, может подтвердить, что сообщение было отправлено указанным пользователем.

Настройка GPG-ключей

В большинстве дистрибутивов GPG устанавливается по умолчанию.

Если это не так, установите GPG самостоятельно. В Ubuntu и Debian введите:

sudo apt-get update

sudo apt-get install gnupg

В CentOS нужно ввести:

sudo yum install gnupg2

Чтобы шифровать данные с помощью GPG, создайте пару ключей. Для этого введите команду:

Команда задаст ряд вопросов.

После этого gpg сгенерирует ключи с помощью энтропии. Энтропия – это уровень непредсказуемости и неопределенности, которая существует в системе. GPG использует энтропию для создания безопасного набора ключей.

Этот процесс может занять много времени в зависимости от размера ключа и того, насколько активна система. Чтобы создать дополнительную энтропию, можно использовать инструмент под названием haveged. Откройте еще один терминал и подключитесь к серверу по SSH, чтобы настроить haveged.

Создание сертификата отзыва

Также нужно предусмотреть способ отзыва пары ключей (он пригодится в случае потери закрытого ключа). GPG позволяет быстро создать такой сертификат.

Это нужно сделать сразу после генерирования пары ключей. Сгенерируйте сертификат отзыва заранее и храните его в надежном месте (учтите, что компьютер может подвергнуться атаке или просто сломаться).

Чтобы сгенерировать сертификат отзыва, введите:

Программа предложит подтвердить создание сертификата отзыва, а затем спросит, по какой причине нужно отозвать ключи. Эта информация будет видна другим пользователям. Вы можете выбрать любой из доступных вариантов (но он не будет точным, поскольку это делается заранее).

Примечание: Многие рекомендуют создать сертификат отзыва для каждого из вероятных сценариев.

После этого будет предложено добавить комментарий и подтвердить действия. Чтобы создать сертификат отзыва, нужно ввести свою парольную фразу GPG. Сертификат отзыва будет записан в файл, указанный с помощью флага –output (в данном случае в revocation.crt).

Revocation certificate created.

Please move it to a medium which you can hide away; if Mallory gets

access to this certificate he can use it to make your key unusable.

It is smart to print this certificate and store it away, just in case

your media become unreadable. But have some caution: The print system of

your machine might store the data and make it available to others!

Сразу ограничьте доступ к файлу сертификата:

chmod 600 ~/revocation.crt

Сертификат отзыва должен храниться в надежном месте, чтобы другие пользователи не могли отозвать ваш ключ. Создайте резервную копию сертификата и переместите ее на другую машину.

Импорт открытых ключей других пользователей

Теперь вы можете принимать открытые ключи от других пользователей, с которыми вы хотели бы общаться.

Импортировать открытый ключ пользователя можно несколькими способами. Если вы получили открытый ключ в текстовом файле, GPG может импортировать его с помощью следующей команды:

gpg —import name_of_pub_key_file

Также существует вероятность того, что пользователь, с которым вы хотите общаться, загрузил свой открытый ключ на специальный сервер. Такие серверы используются для размещения открытых ключей людей со всего мира.

Популярным сервером ключей является MIT. В браузере вы можете искать людей по их имени или адресу электронной почты:

Также поиск можно выполнять с помощью GPG.

gpg —keyserver pgp.mit.edu —search-keys search_parameters

Проверка и подпись ключа

Вы можете свободно распространять свой файл открытого ключа, и люди могут использовать его для безопасного общения с вами. Однако также важно иметь возможность при первой передаче открытого ключа убедиться в том, что ключ принадлежит именно тому пользователю, который вам нужен.

Подтверждение личности пользователей

Как понять, что человек, дающий вам открытый ключ, действительно является тем, за кого себя выдает? Если вы знакомы с человеком лично, это вообще не проблема: вы можете обменяться файлами при встрече.

Но есть много других обстоятельств и ситуаций, когда личный контакт невозможен. Вы можете не знать другого пользователя лично или жить на разных континентах. Если вы не хотите пользоваться незашифрованными каналами, проверка открытого ключа может вызвать ряд сложностей.

К счастью, GPG позволяет создать отпечаток ключа, с помощью которого обе стороны могут подтвердить подлинность ключей собеседника. Это дает уверенность в том, что оба открытых ключа верны.

Чтобы получить отпечаток ключа, введите:

Полученное значение можно сравнить с самим пользователем или же с кем-то, кто имеет доступ к его серверу.

Подпись ключа

Подпись ключа говорит программному обеспечению, что такому ключу можно доверять, и что он действительно принадлежит указанному пользователю.

Чтобы подписать импортированный ключ, наберите:

Подпись ключа подтверждает, что владелец полученного открытого ключа действительно тот, за кого себя выдает. Это также помогает другим пользователям решить, следует ли доверять ему: например, пользователь, который доверяет вам, увидев, что вы подписали ключ этого человека, сможет также доверять ему.

Чтобы позволить владельцу подписанного ключа пользоваться доверительным к нему отношением, отправьте ему назад подписанный ключ. Это можно сделать, набрав:

Теперь нужно снова ввести парольную фразу. После этого подписанный открытый ключ будет выведен на экране. Отправьте его владельцу, чтобы он мог использовать эту «печать одобрения» при общении с другими пользователями.

Получив новый подписанный ключ, пользователь может импортировать его в GPG и внести информацию о подписи. Это делается таким образом:

gpg —import ~/signed.key

Доступность открытого ключа

Имея доступ к к открытому ключу, другие пользователи не могут навредить вашей системе.

Потому полезно сделать открытый ключ легко доступным. Тогда пользователи могут быстро найти необходимую информацию, чтобы сразу же отправить вам зашифрованное сообщение.

Чтобы отправить кому-либо открытый ключ, запросите его в GPG:

Затем можно скопировать и вставить его в текстовый файл или отправить его любым другим удобным способом.

Чтобы опубликовать ключ на сервере ключей, можно вручную заполнить формы, доступные на большинстве сайтов.

Также это можно сделать через интерфейс GPG. Чтобы узнать ID своего ключа, введите:

Выделенная часть в выводе – это ID ключа. Это короткий путь сослать ключ на внутреннее программное обеспечение.

pub 4096R/311B1F84 2013-10-04

uid Test User

sub 4096R/8822A56A 2013-10-04

Чтобы загрузить открытый ключ на сервер ключей, используйте следующий синтаксис:

gpg —send-keys —keyserver pgp.mit.edu key_id

Шифрование и дешифровка сообщений при помощи GPG

Обменявшись ключами с другим пользователем, можно легко шифровать и расшифровывать сообщения.

Шифрование сообщений

Для шифрования сообщений используется флаг –encrypt. Базовый синтаксис выглядит так:

Данные параметры шифруют сообщение, подписывают его вашим закрытым ключом (что подтверждает то, что сообщение написано вами), а также позволяют создать сообщение в текстовом формате.

Сообщение шифруется для открытого ключа любого пользователя, но может быть открыто только при помощи определенного закрытого ключа. Потому нужно добавить флаг второго получателя -r, чтобы иметь возможность позже прочесть данное сообщение.

То есть, если сообщение было зашифровано с помощью открытого ключа другого пользователя, у вас не будет возможности снова просмотреть сообщение, если только вы не получили его закрытый ключ. При указании отправителя вторым получателем программа шифрует сообщение дважды, отдельно для каждого получателя.

Дешифровка сообщений

Получив сообщение, просто вызовите GPG на файл сообщения:

В случае необходимости программа запросит пароль.

Если сообщение имеет вид чистого текста, то его можно скопировать и вставить, перед этим набрав gpg безо всяких аргументов. Можно нажать «CTRL-D», чтобы обозначить конец сообщения, и GPG расшифрует его.

Поддержка ключей

Существует ряд процедур, которые нужно выполнять для поддержки базы ключей.

Чтобы просмотреть список доступных GPG-ключей других пользователей, используйте команду:

Не стоит полностью полагаться на серверы открытых ключей, так как они могут содержать устаревшую информацию. Доверять отозванным (а значит — потенциально взломанным) ключам опасно.

Обновить информацию о ключах можно с помощью команды:

Эта команда извлекает новую информацию о ключах с серверов ключей.

Чтобы получить информацию с определенного сервера ключей, используйте команду:

Команда загрузит информацию о ключах с указанного сервера. Если команде не удалось обнаружить или извлечь какой-то ключ, она выведет сообщение об ошибке.

Заключение

Правильное использование GPG обезопасит переписку. Это очень полезно как при работе с конфиденциальной информацией, так и в обыденной переписке.

Поскольку определенные зашифрованные сообщения могут быть помечены программами мониторинга, рекомендуется использовать шифрование сообщений для любой, не только конфиденциальной, переписки.

Источник: www.8host.com

Защищаем себя средствами GnuPG 2 3

Статья была опубликована 1 февраля 2010 года в 00:00, а последний раз правилась 10 февраля 2020 года в 03:31.

GnuPG служит для создания цифровых подписей и шифрования данных. Например, вопрос идентификации писем всегда был актуальным. С помощью GnuPG можно «вложить» в письмо электронную подпись.

Примечание: Статья была впервые опубликована в электронном издании «Open Source» (выпуск №027 от 11.06.2008). Ее размещение на nixp.ru производится в соответствии с разрешением со стороны редакции и автора материала.

Предисловие

В последнее время очень остро стоит проблема сохранения конфиденциальности информации. Особенно в глобальной сети Интернет, где риск перехвата секретных данных весьма высок. В этой статье будет представлено описание работы пакета GnuPG (GNU Privacy Guard, GPG) вкупе с несколькими примерами применения.

GnuPG служит для создания цифровых подписей и шифрования данных. Например, вопрос идентификации писем всегда был актуальным. С помощью GnuPG можно «вложить» в письмо электронную подпись. И, таким образом, получатель определит подлинность отправителя и принадлежность ему этого письма.

Процесс работы GnuPG весьма прост: за сложнейшими алгоритмами шифрования скрыта простая логика: используется пара ключей, один из которых является приватным (вы его держите у себя), а второй — публичным (он свободно бороздит просторы Сети). Файл второго содержит публичный ключ и подписи ваших респондентов. Получается, что после доставки подписанного письма получатель сравнивает публичные ключи, и таким образом идентифицирует отправителя.

Особенности GnuPG

Основные технические особенности GnuPG таковы:

- полноценная альтернатива PGP;

- не использует патентованные алгоритмы;

- распространяется под лицензией GPL;

- полная реализация OpenPGP (RFC4880);

- расшифровывание и аутентификация сообщений, созданных с помощью PGP 5, 6 и 7;

- поддержка электронной подписи с помощью алгоритмов ElGamal, DSA, RSA и хеш-функций MD5, SHA-1, RIPE-MD-160 и TIGER;

- работа с асимметричным шифрованием ElGamal и RSA (длина ключа от 1024 до 4096 бит);

- поддержка блочных алгоритмов симметричного шифрования AES, 3DES, Blowfish, Twofish, CAST5, а также IDEA с помощью модуля;

- лёгкая реализация новых алгоритмов с помощью дополнительных модулей;

- многоязыковая поддержка (в том числе и русского);

- online-система помощи;

- поддержка просроченных ключей и подписей;

- встроенная поддержка HKP-серверов ключей.

Как уже было отмечено, GnuPG разработан в соответствии со стандартом OpenPGP, а это значит, что подписи и зашифрованные данные, созданные другими программами, совместимыми с OpenPGP, будут работать с GnuPG. Использование различных криптографических алгоритмов, таких как симметричные шифры, шифрование с открытым ключом и смешанные алгоритмы, позволяет надёжно защищать секретные данные и передавать их. Длины ключа в 1024 или 2048 бит достаточно, чтобы не беспокоиться о взломе зашифрованной информации.

GnuPG — исключительно консольная программа, но уже сейчас существует несколько графических оболочек для неё: Seahorse и GPG-Crypter, — которые упрощают работу с программой посредством интуитивно понятного графического интерфейса.

Работа с GnuPG

Первое взаимодействие с пакетом GnuPG начинается с генерирования ключей:

$ gpg —gen-key

Программа задаст несколько вопросов о длине ключей, имени и адресе электронной почты. Затем нужно будет ввести пароль для защиты ключа. Таким образом будет создана пара ключей, один из которых будет основным. Его стоит использовать для шифрования самых важных данных.

Поскольку вероятность взлома есть всегда, основной ключ лучше использовать для подписи в крайних случаях. Также можно создать ещё несколько подключей, которым по усмотрению пользователя могут быть заданы другие алгоритмы шифрования, если не требуется повышенного уровня секретности данных.

Такие подключи будут зависеть от основного и могут использоваться для шифрования документов или переписки. Другими словами, для каждого способа связи — свой ключ. У каждого из них есть срок использования (так же, как и у кредитных карт). Хорошим тоном является установка срока использования для подключей 1—2 года. GnuPG ведёт собственную базу, которая находится в файле ~/.gnupg/pubring.gpg.

Туда и заносятся открытые (публичные) ключи ваших респондентов.

С помощью команды:

$ gpg —list-keys

можно просмотреть все ключи, находящиеся в базе. Будет выведен список ключей, показывающий их статус (pub — публичный, sub — второстепенный), длину и метод шифрования, дату создания и, главное, уникальный идентификатор (ID), представляющий собой 8-значное 16-ричное число.

Для основного ключа можно (и нужно) создать отзывающий сертификат:

$ gpg —gen-revoke $KEY

где $KEY — ID основного ключа.

Отзывающий сертификат нужен для уничтожения ключа. Это может потребоваться, например, если ключ будет украден или утерян. Даже если ключевая фраза очень надёжна, стоит заранее, еще на этапе создания ключа, подумать о возможности его уничтожения в будущем. После создания сертификата его содержимое будет выведено в stdout.

Его нужно сохранить в надёжном месте (желательно на другом носителе или вообще в печатном виде), т.к. любой, завладевший этим сертификатом, может сделать ключ недействительным и удалить его из базы данных сервера открытых ключей (тогда никто не сможет получить ваш ключ). Такие базы данных хранят публичные ключи совершенно свободно. Это сделано для удобства обмена ключами: вам необязательно постоянно передавать ваш публичный ключ лично. Можно воспользоваться несколькими способами: разместить у себя на домашней странице, на портале, в котором есть поле для публичного ключа, либо воспользоваться более централизованной базой — копилкой ключей, из которой достать ваш ключ будет всегда удобно.

Чтобы использовать сертификат, нужно просто импортировать его в базу, как и любой открытый ключ:

$ gpg —import revoke-certificate.asc

а затем отправить на сервер:

$ gpg —send-keys $KEY

где $KEY — ID ключа, который будет отправлен.

Точно так же можно отправлять публичные ключи и хранить их на серверах баз данных. Для этого в первую очередь их нужно экспортировать в общую локальную базу командой:

$ gpg —import $FILE

где $FILE — файл ключа или keyring («связка», несколько ключей в одном файле).

После этого командой —sign-key $KEY (где $KEY — ID ключа респондента) нужно подписать желаемый ключ. При подписывании к нему добавляется ваш публичный ключ для того, чтобы ваши сообщения/письма могли идентифицировать другие. Затем нужно отправить подписанный вами ключ его владельцу:

$ gpg —export $KEY > userkey.gpg

— эта команда извлекает подписанный ключ отдельно для удобства отправки.

Можно сделать то же самое в виде ASCII-текста, который легко разместить в Сети:

$ gpg -a —export $KEY > userkey.asc

где $KEY — ID ключа владельца.

Теперь владелец должен импортировать этот ключ к себе, чтобы ваша подпись находилась у него в базе. Экспорт такого ключа производится точно так же, как и любого другого публичного ключа. Затем владелец отправляет его на сервер баз данных ключей или выкладывает на свой сайт. Теперь его ключ содержит вашу подпись. И идентификация сообщений позволит удостовериться, что они дошли именно от вас.

Иногда может потребоваться хранить ваши ключи (публичные или приватные) на каком-либо носителе (например, на USB flash). Для этого нужно экспортировать ключ, что можно сделать как в бинарном виде:

$ gpg —export $KEY > mykey.gpg

Так и в текстовом (ASCII armor):

$ gpg -a —export $KEY > mykey.asc

В обоих случаях $KEY — это ID вашего ключа. Вместо -a можно также использовать —armor.

В итоге, для работы с документами доступны следующие команды:

- подписать документ (гарантирует, что документ «от вас»), к нему просто добавляется ваша электронная подпись;

- зашифровать документ (производится шифровка выбранным алгоритмом всего документа);

- подписать и зашифровать документ (сочетает в себе эти действия).

Вне зависимости от типа файла (как было показано выше с ключом) можно получить подпись или зашифрованное сообщение как в бинарном, так и в текстовом виде. Например, есть файл библиотеки — он двоичный. Шифруем и подписываем его, а на выходе получаем текстовый файл. После расшифровки файл приходит в своё оригинальное состояние. Это можно использовать для хранения различных файлов в таблицах реляционных баз данных: в таком случае, несмотря на различные типы файлов, после зашифровки все они будут представлять набор символов в виде строк ASCII.

Можно создавать так называемые «прозрачные» подписи (в которых будет незашифрованное содержимое документа + ваша цифровая подпись):

$ gpg —clearsign $DOC

А подписи, находящиеся в отдельных файлах в бинарном виде (будет создан файл подписи $DOC.sig), создаются командами:

$ gpg —detach-sign $DOC

В текстовом (ASCII armor) виде (будет создан файл подписи $DOC.asc):

$ gpg -a —detach-sign $DOC

Такие подписи (в последних двух примерах) должны распространяться вместе с подписываемым документом.

Любой ключ также можно отредактировать командой `—edit-key’. Это позволит изменить некоторые параметры ключа: степень достоверности, если это чужой публичный ключ, секретную фразу, если это ваш приватный ключ, и другое.

Что касается степени достоверности, то в GnuPG существует 5 уровней:

- I don’t know or won’t say (я ничего не знаю о владельце этого ключа или не хочу говорить об этом);

- I do NOT trust (я не доверяю этому человеку);

- I trust marginally (я знаю этого человека и доверяю ему, но не уверен, что ключ принадлежит ему);

- I trust fully (я знаю этого человека и лично убедился в том, что ключ принадлежит ему);

- I trust ultimately (я знаю этого человека, у меня есть доступ к его секретному ключу).

GnuPG и Open Source

GnuPG существует практически в каждом дистрибутиве GNU/Linux, является обязательным пакетом в OpenBSD, NetBSD, FreeBSD и других свободных операционных системах. Множество Open Source-приложений поддерживают GnuPG посредством различных модулей. Например, gpgme (библиотека, являющаяся неким посредником между GnuPG и программами) используется следующими приложениями:

- Почтовые клиенты Evolution (входит в состав GNOME) и Sylpheed, а с помощью расширения Enigmail GnuPG работает в почтовом клиенте Mozilla Thunderbird.

- Jabber-клиенты Gajim и Psi.

- KDE PIM (Personal Information Management).

У упомянутой библиотеки gpgme есть и модули для скриптовых языков. Например:

- pygpgme для Python;

- Crypt_GPG для PHP;

- Crypt::GpgME для Perl.

В последнее время всё больше проектов используют GnuPG для подписывания файлов с целью дальнейшей проверки их целостности (вместо использования хешей MD5, SHA1, SHA256, SHA512). Поэтому помимо архивов (особенно в Open Source-среде) на сайтах обычно лежат GPG-подписи в бинарном или ASCII-видах.

Один из основанных на исходниках (так называемых source-based) Linux-дистрибутивов использует GnuPG как основной инструмент проверки целостности файлов в системе управления программным обеспечением — Source Mage GNU/Linux.

Бинарные дистрибутивы Linux также зачастую используют пакеты, подписанные GnuPG. Например, в случае с пакетами DEB — это Debian GNU/Linux и Ubuntu, а с RPM — Red Hat, Fedora, Mandriva и многие-многие другие.

В этой статье мы познакомились с GnuPG — свободным средством защиты информации. Теперь можно не беспокоиться о том, что ваши секретные данные будут утрачены или обнародованы. Этот принципиально новый подход (со времен создания OpenPGP) к шифрованию с точки зрения обычного пользователя позволяет и по сей день решать сложные задачи, связанные с передачей особо важных данных.

-

Популярные в этом разделе:

- «Обзор системы фильтрации спама rspamd: возможности, конфигурация, работа»,

- «Защищаем себя средствами GnuPG»,

- «Своё интернет-радио с Icecast».

Источник: www.nixp.ru