Информацию о том, включен или отключен анализ действий, выполняемых различными приложениями на компьютере, можно получить в разделе Статус Панели управления. Настоятельно рекомендуется не отключать контроль активности, поскольку с момента отключения контроля защита компьютера будет выключена. По умолчанию Safe’n’Sec контролирует следующие области:

| • | Файловая система. Действия приложений по созданию, открытию, изменению и удалению файлов на компьютере пользователя. Вредоносная программа может создавать на компьютере пользователя свои файлы, запускать их на выполнение. Целью вредоносного действия может быть как удаление, так и изменение системных файлов, несанкционированный доступ и кража конфиденциальных данных пользователя. Поэтому такая активность анализируется Safe’n’Sec. |

Не рекомендуется отключать контроль этой области. Программа включает политику контроля файловой системы, и пользователь может изменить ее.

Контроль активности программ KES

| • | Системный реестр. Действия приложений по добавлению, удалению и изменению существующих ключей системного реестра и их значений. Вредоносная программа может изменять ключи системного реестра, регистрировать запуск своей исполняемой части в ключе автозапуска, подменять запуск других приложений на компьютере пользователя загрузкой собственных модулей, удалять ключи, отвечающие за корректную работу операционной системы и т.д. Несанкционированное изменение настроек Windows и программ пользователя может привести к неработоспособности операционной системы. |

Не рекомендуется отключать контроль этой области, особенно когда пользователь работает в Интернет. Программа включает политику контроля системного реестра и не нуждается в дополнительной настройке, однако при необходимости пользователь может изменить или дополнить ее.

| • | Сеть. Действия приложений по открытию сетевых соединений и передаче или приему данных по сети. Многие программы в процессе своей работы обращаются к источникам в интернете или локальной сети для получения данных, необходимых для их работы, а также передают некоторую информацию с компьютера пользователя. Например, при запуске ICQ проверяются регистрационные данные пользователя на сервере ICQ. Однако вредоносные программы посредством сети могут незаметно передавать конфиденциальную информацию пользователя или открывать сетевые соединения для установки троянских программ. Хакеры исследуют компьютер пользователя с другого удаленного компьютера на предмет поиска уязвимостей и возможных путей проникновения. |

Не рекомендуется отключать контроль этой области, особенно когда пользователь работает в Интернет и не используется межсетевой экран (firewall). Программа включает политику контроля сети и не нуждается в дополнительной настройке, однако при необходимости пользователь может изменить или дополнить ее.

Контроль запуска программ в режиме «Всё запрещено кроме разрешённого», эталонный компьютер.

Сетевое взаимодействие контролируется персональными межсетевыми экранами (firewall). Если на компьютере пользователя уже установлено и работает такое программное обеспечение, то дополнительно контролировать сеть нет необходимости. Рекомендуется выключить контроль сети, чтобы не возникало конфликтов и дублирующих сообщений о сетевой активности приложений.

| • | Устройства. Контроль доступа и использования различных устройств. Предотвращение проникновения на компьютер нежелательных программ через внешние устройства. |

| 1. | Откройте окно Настройка программы из контекстного меню программы и выберите раздел Контроль активности . |

Нажмите ссылку Настройка в раздел Статус Панели управления.

| 2. | Выключите флажок Включить , чтобы программа не контролировала все области контроля. |

Нажмите кнопку Настроить в группе Режим защиты и в ыключите флажок соответствующей области контроля, чтобы программа не контролировала только этот тип активности приложений.

| 1. | Откройте окно Настройка программы из контекстного меню программы и выберите раздел Контроль активности . |

Нажмите ссылку Настройка в раздел Статус Панели управления.

| 2. | Нажмите кнопку Настроить в группе Политика контроля приложений. |

Источник: sns-control.ru

Application Control

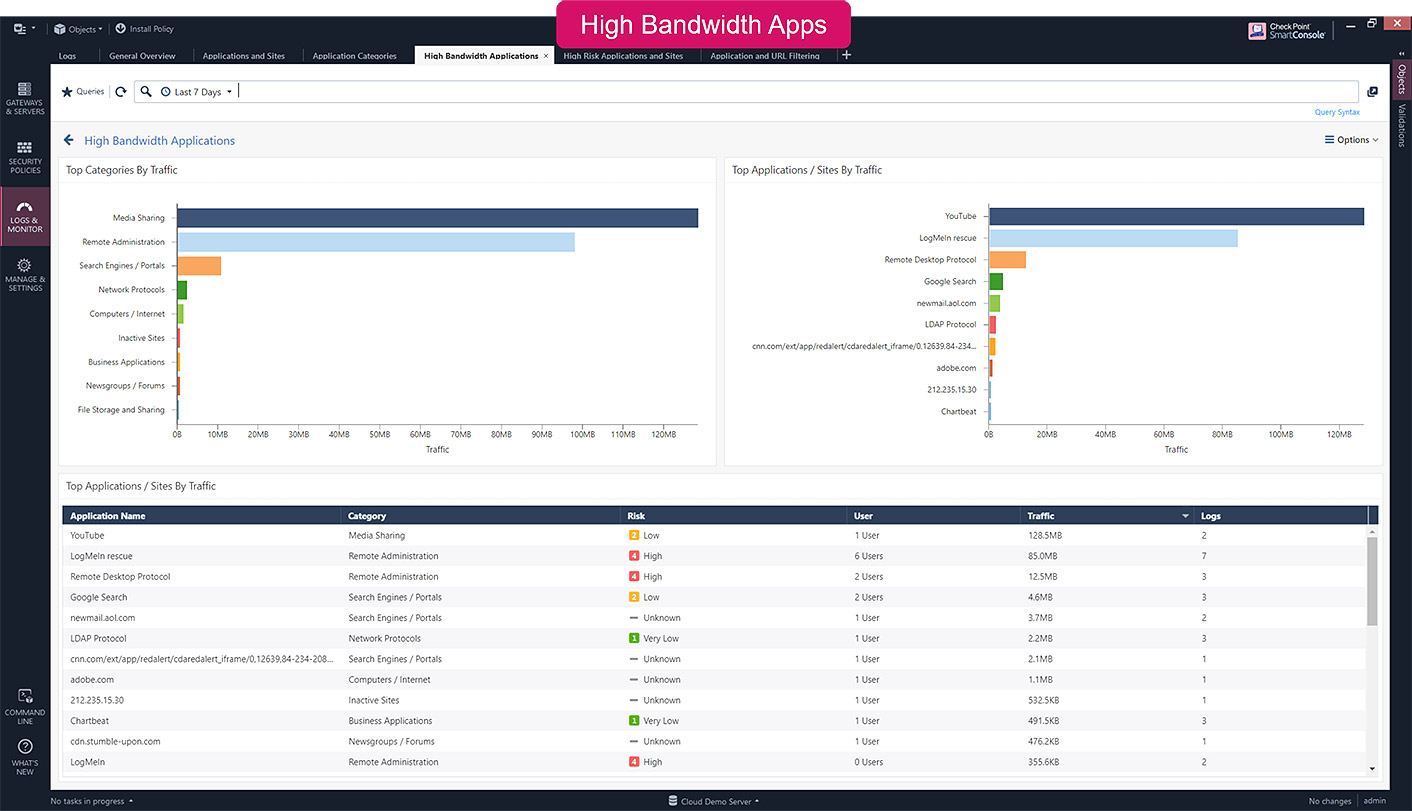

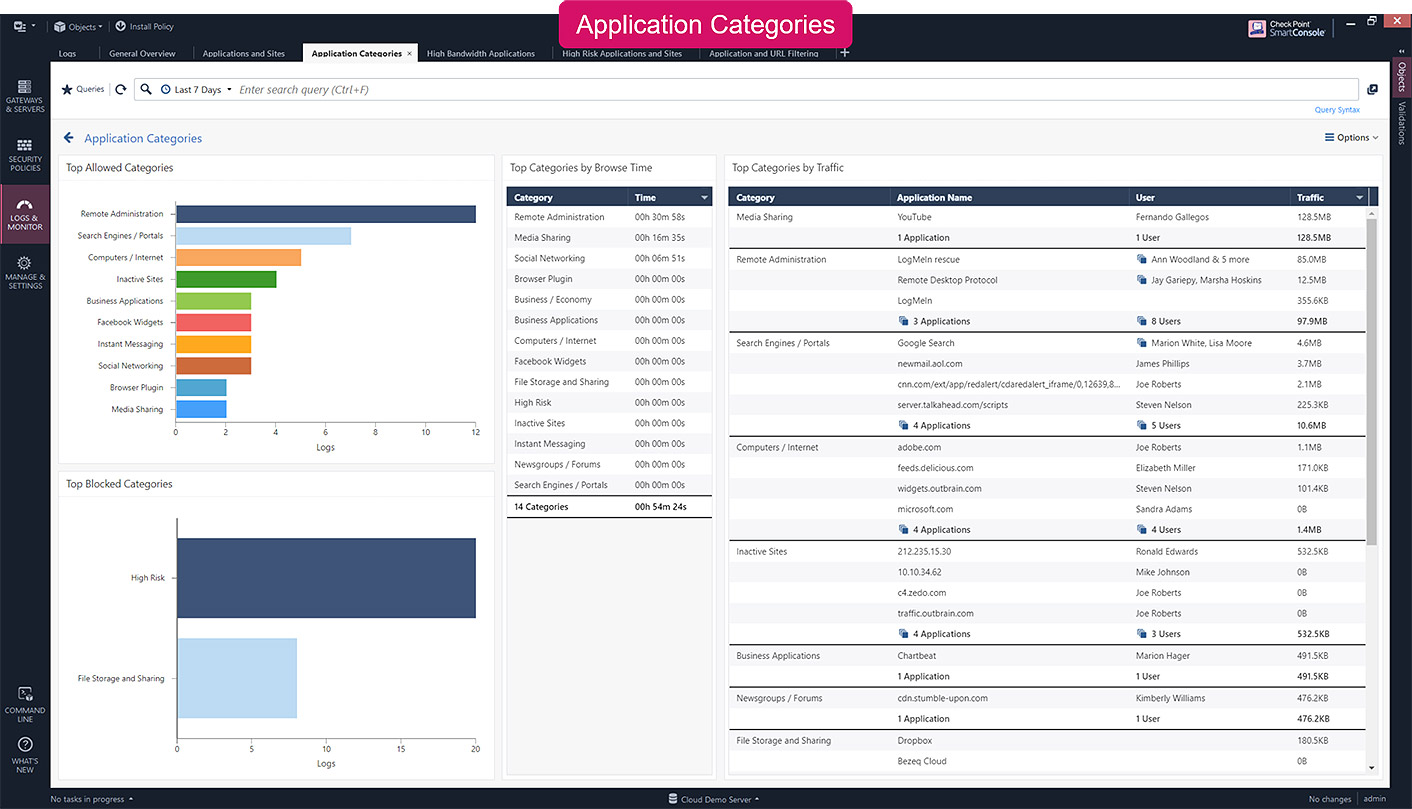

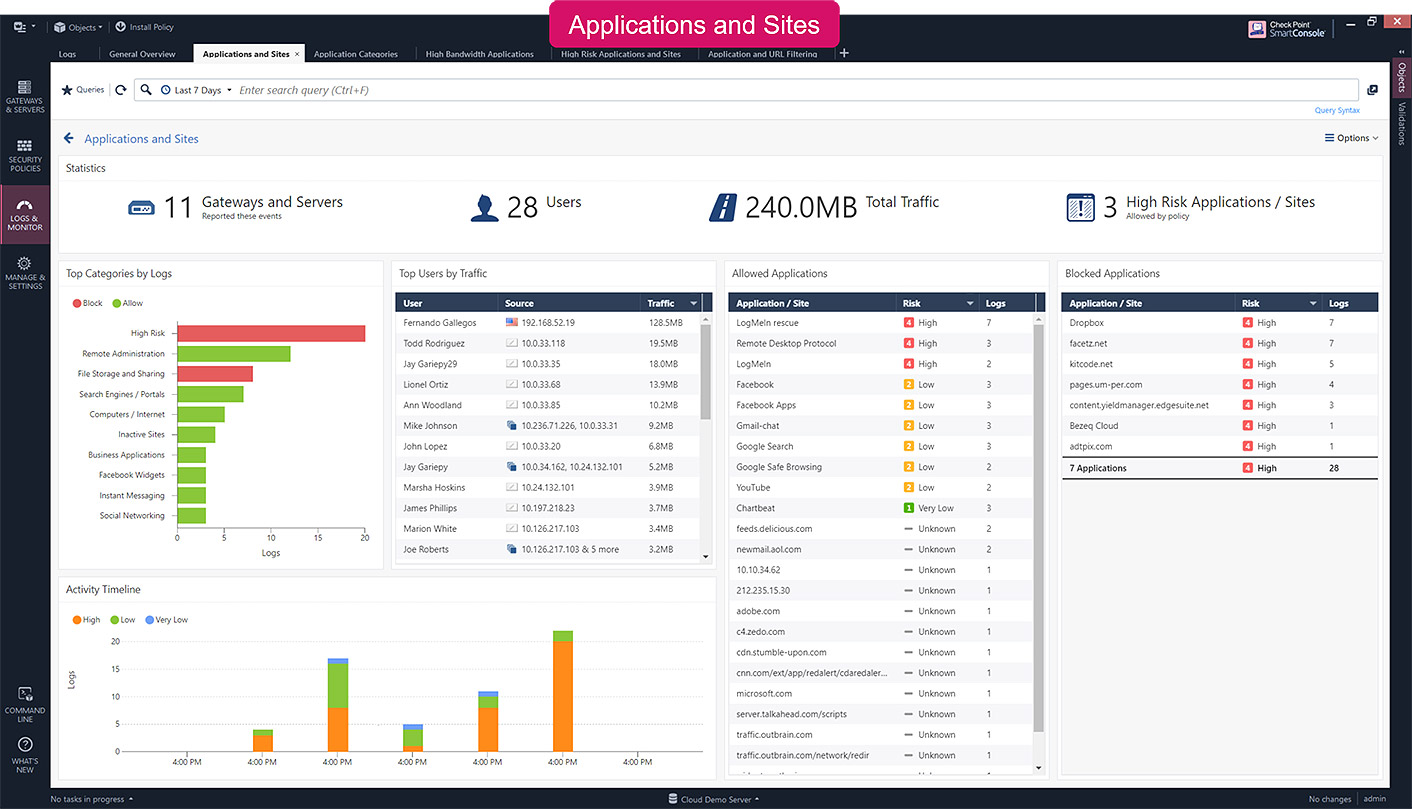

Application Control (контроль приложений) обеспечивает самую надежную в отрасли защиту приложений и контроль идентификационных данных для организаций любых размеров. Модуль Application Control, интегрированный в архитектуру межсетевых экранов (NGFW) от Check Point позволяет компаниям легко создавать детализированные политики на основе пользователей или групп пользователей для определения, блокировки или ограничения использования приложений и виджетов. Приложения классифицируются по категориям на основе различных критериев, таких как тип приложения, уровень риска безопасности, использование ресурсов, влияние на производительность и многое другое.

![]()

Детализированный контроль

Детальный контроль социальных сетей, приложений и функций приложений: определение, разрешение, блокировка или ограничение использования

![]()

Большая библиотека приложений

Использует самую большую в мире библиотеку приложений, группируя приложения по категориям для упрощения создания политик и защиты от угроз и вредоносного ПО

![]()

Комплексное обеспечение безопасности

Интеграция в межсетевые экраны следующего поколения поддерживает консолидацию средств обеспечения безопасности и снижает затраты

Технические характеристики

Определение и контроль использования приложений

Позволяет политикам безопасности приложений определять, разрешать, блокировать или ограничивать использование тысяч приложений независимо от порта, протокола или техники обхода сети. В сочетании с возможностями Identity Awareness ИТ-администраторы могут создавать детальные установки для политик. Использование приложений пользователями и группами пользователей контролируется в соответствии с потребностями пользователей или групп пользователей и характеристиками приложений с точки зрения безопасности, производительности и использования ресурсов.

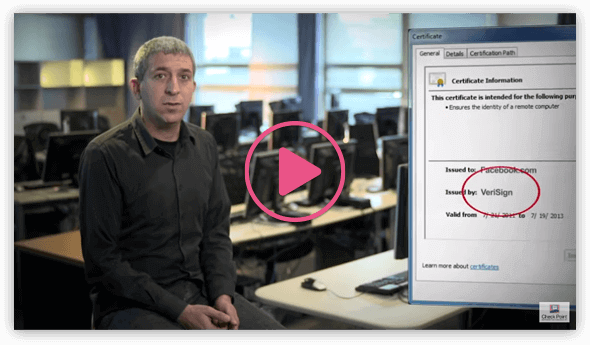

Проверка трафика с шифрованием SSL/TLS

Используя технологию проверки SSL Check Point, Application Control сканирует и защищает трафик с шифрованием SSL/TLS, проходящий через шлюз. Организации могут детально определять исключения для проверки SSL/TLS, чтобы защитить конфиденциальные данные пользователей и соблюсти требования корпоративных политик.

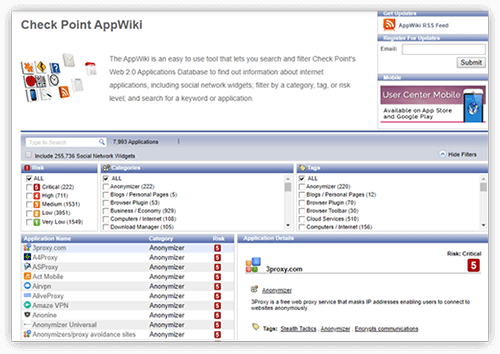

Классификационная библиотека приложений AppWiki

Для поддержки динамического характера Интернет-приложений база данных Application Control постоянно и автоматически обновляется. AppWiki позволяет сканировать приложения и обнаруживать около 8000 отдельных приложений и более 250 000 веб-виджетов.

Межсетевой экран нового поколения для развертывания в любой среде

Безопасность сетей

Динамическая защита от угроз нулевого дня благодаря передовому обнаружению вредоносных программ, устойчивых к уклонению, защищает вас от самых опасных угроз в мире.

ПОСМОТРЕТЬ ПРОДУКТ

Безопасность облачных инфраструктур

Гибкая автоматизированная защита ваших ресурсов и данных в облачной сети с одновременной подстройкой под изменяемые требования публичных облачных сред.

ПОСМОТРЕТЬ ПРОДУКТ

Пограничная служба безопасного доступа (Secure Access Service Edge, SASE)

Harmony Connect, решение SASE от Check Point упрощает обеспечение защиты удаленного доступа и доступа в Интернет для пользователей и филиалов компаний.

ПОСМОТРЕТЬ ПРОДУКТ

Больше чем просто межсетевой экран нового поколения

Посмотрите наши межсетевые экраны нового поколения Quantum

Консолидированный вход в систему и эффективная отчетность

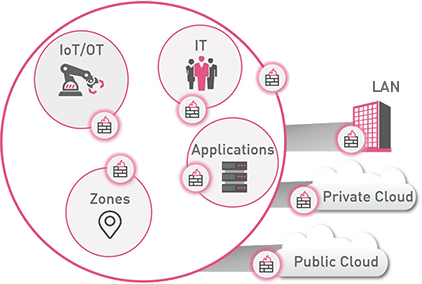

Внедрение модели безопасности «нулевое доверие»

Безопасность Zero Trust — это возможность «разделять и управлять» своей сетью, чтобы снизить риск бокового перемещения. Межсетевые экраны Check Point позволяют создавать детальную сегментацию сети между средами общедоступных/частных облаков и LAN. Благодаря детальному представлению о пользователях, группах, приложениях, машинах и типах соединений в вашей сети, они позволяют вам настраивать и применять политику доступа с «минимальными правами». Таким образом, только определенные пользователи и устройства могут получить доступ к вашим защищенным ресурсам.

Попробуйте сейчас

Помощь профессионалов

Запросить стоимость

Отчет о кибербезопасности за 2021 год

Узнайте о последних угрозах в сети, в облаках и в мобильных устройствах

Дополнительные ресурсы

Загрузки

Сопутствующие продукты

Ссылки

![]()

Обратная связь

- Продукты

- Обзор продуктов

- Продукты для потребителей

Мы в социальных сетях

Check Point Software Technologies Ltd. (“Check Point”) hereby declares and informs visitors of this site https://www.checkpoint.com/ (“the Site”), that: the Site is not directed or used for commercial activities on the territory of the Russian Federation, (ii) the only Russian-language page of the Site at https://www.checkpoint.com/ru/ is for informational purposes only, and (iii) the Site is not used to host advertisements in Russian, conclude contracts or make settlements with citizens or legal entities of the Russian Federation.

Настоящим компания Check Point Software Technologies (далее – Компания) заявляет и информирует посетителей настоящего сайта https://www.checkpoint.com/ (далее – Сайт) о том, что он не направлен на территорию Российской Федерации и не используется для осуществления коммерческой деятельности на территории Российской Федерации, (ii) страница Сайта по адресу https://www.checkpoint.com/ru/ является единственной русскоязычной страницей Сайта, созданной исключительно для ознакомления с общей информацией о Компании, (iii) Сайт не используется для размещения рекламы на русском языке, заключения договоров с гражданами и юридическими лицами Российской Федерации, осуществления расчетов с такими лицами.

Этот вебсайт использует cookies для вашего максимального удобства. Понял, спасибо! БОЛЕЕ ПОДРОБНАЯ ИНФОРМАЦИЯ

Источник: www.checkpoint.com

2.2.5. Методические указания по разработке контролирующихпрограмм

Контроль усвоения знаний, умений и навыков является неотъемлемой частью учебного процесса. Контроль должен быть объективным, своевременным и целенаправленным. Систематическому опросу должны подвергаться все учащиеся.

В учебных заведениях контроль осуществляется на коллоквиумах и семинарах, на практических и лабораторных занятиях, на зачетах и экзаменах, а также при защите курсовых и дипломных проектов. Однако практически в условиях массового обучения преподаватель не в состоянии осуществлять в ходе учебного занятия систематическую проверку знаний, умений и навыков каждого учащегося, так как он не располагает для этого достаточным временем. Так, проверка группы из 24 человек займет 2 часа (время опроса каждого учащегося – 5 минут).

Если преподаватель осуществляет текущий контроль знаний путем выборочного опроса 2-3 человек и по результативности их ответов судит об успеваемости группы в целом, то это приводит к неточности оценки успеваемости, а учащиеся работают нерегулярно.

Сущность программированного контроля заключается в систематической проверке знаний, умений и навыков учащихся посредством стандартизованных заданий – тестов. Задания для контроля составляются преподавателем таким образом, чтобы быстро и точно оценить степень усвоения учащимися той или иной учебной информации. Кроме этого, следует определить оптимальное техническое средство для ускорения процедуры контроля.

Основу программированного контроля составляет контролирующая программа, которая представляет собой совокупность определенным образом сформулированных вопросов (заданий), составленных с учетом возможности оперативной проверки правильности ответов вручную или с помощью технических средств контроля.

Классификация и основные характеристики контролирующих программ

Контролирующие программы можно классифицировать по виду контроля, по методу формулирования ответов на контрольные вопросы, по контролируемому уровню знаний, умений и навыков.

По виду контроля различают программы для текущего, рубежного и итогового контроля знаний.

Программы для текущего контроля знаний охватывают сравнительно небольшие порции учебного материала и используются для проверки знаний учащихся на лекциях, практических и лабораторных занятиях, а также для самостоятельной проверки учащимися (во внеурочное время) степени усвоения пройденного материала.

Результаты текущего контроля позволяют преподавателю своевременно осуществлять корректировку учебного процесса и оперативно управлять познавательной деятельностью учащихся.

Программы рубежного контроля позволяют проверить знания, умения и навыки учащихся, сформированные в результате изучения нескольких тем. Контроль проводится 3-4 раза в течение четверти (семестра) и обеспечивает возможность корректировки хода обучения.

Программы итогового контроля обеспечивают возможность проверки знаний, умений и навыков учащихся на зачете, а также предварительную оценку уровня их подготовки к экзамену.

По методу формулирования ответов на контрольные вопросы и задания различают контролирующие программы с выборочными, сопоставительными, конструируемыми и численно-результативными ответами. В одной контролирующей программе можно использовать сразу несколько различных методов формулирования ответов. Такие программы называются смешанными.

Количество вариантов ответа на вопрос может быть различным, но следует помнить, что чем больше предлагается вариантов ответа на вопрос, тем меньше вероятность угадывания правильного ответа.

Выборочный метод предполагает наличие нескольких вариантов ответа на контрольный вопрос, из которых только один – верный. В качестве вариантов ответов можно использовать предложения, отдельные слова, формулы, символы и графические построения.

Достоинство метода – универсальность (возможность применения для контроля практически по любой учебной дисциплине) и относительная простота используемых при этом технических средств контроля.

Сопоставительный метод является модификацией выборочного метода ответов. Учащемуся предлагается задание, требующее проведения вычислений, и набор готовых ответов, среди которых только один правильный, а остальные имеют характерные ошибки.

В отличие от вопросов с выборочными ответами, правильный ответ здесь не может быть получен путем обозрения вариантов ответа и опознания среди них правильного. Задачу нужно сначала решить, а затем уже сопоставить полученный результат с предложенными вариантами готовых ответов.

Достоинство метода состоит в активизации мыслительной деятельности учащихся.

Альтернативный метод также является модификацией выборочного метода. Альтернатива (от лат. alter – один из двух) – необходимость выбора одного из двух возможных решений (да – нет, плюс – минус, вверх – вниз и т. д.). Альтернативным называют задание, которое требует принятия решения в ситуации, имеющей два взаимоисключающих решения.

Достоинство метода – то же, что и у выборочного.

Конструируемый метод позволяет получить ответ путем его формирования из отдельных элементов. В качестве готовых элементов ответа могут использоваться различные символы, слова. Вопросы с конструируемыми ответами могут быть двух типов:

- без упорядочения элементов ответа;

- с упорядочением элементов ответа.

- Для вопросов с конструируемыми ответами необходимо составить перечень готовых элементов для формирования общего ответа.

- Скомпоновать из контрольных вопросов задания таким образом, чтобы каждое из них обеспечивало надежный контроль знаний, умений и навыков, приобретенных в ходе изучения учебного материала. При этом следует стремиться к тому, чтобы контрольные задания были примерно одинаковой трудности.

- В соответствии с системой кодирования выбранного технического средства контроля произвести кодирование подготовленных вариантов ответов на вопросы контрольных заданий.

- Выполнить с помощью технического средства контроля проверкусоставленной контролирующей программы и внести в нее необходимыекоррективы.

- Заключительный этап – экспериментальная проверка и корректировка контролирующей программы.

- Обсудить и произвести апробирование контролирующей программы с заинтересованными преподавателями, внести коррективы в программу в соответствии с замечаниями и предложениями преподавателей.

- Для большей надежности контроля учащихся подготовить необходимое количество вариантов основной контролирующей программы. Варианты контрольных заданий могут отличаться друг от друга кодировкой элементов ответов и порядком постановки вопросов.

- На основании имеющегося опыта проведения занятий наметить предмет, при изучении которого наиболее целесообразно проведение контроля с использованием технических средств.

- Проанализировав тематический план намеченного предмета, выбрать учебный материал для организации контроля (текущий контроль на практических и лабораторных занятиях, рубежный контроль, итоговый контроль на зачетах или при допуске к экзаменам).

- Составить с учетом требуемых уровней знаний подробный перечень основных понятий, умений и навыков, которые должны быть сформированы в процессе обучения и проверены при осуществлении выбранного вида контроля.

Источник: studfile.net