Устраняем уязвимости безопасности процессоров: Meltdown и Spectre

Скорее всего, вы уже слышали об одной из наиболее распространенных проблем безопасности в современной компьютерной истории, которая известна как «Meltdown» (CVE-2017-5754) и «Spectre» (CVE-2017-5753 и CVE-2017-5715). Она затрагивает практически каждый компьютер, созданный за последние 20 лет, с любой операционной системой.

Meltdown и Spectre — это аппаратные, а не программные уязвимости, так что исправить их весьма непросто. Патчи, закрывающие Meltdown, уже выпущены для Linux, Windows и MacOS. Защита от уязвимости Spectre еще только разрабатывается.

Что такое Spectre и Meltdown?

Spectre и Meltdown — это названия уязвимостей, обнаруженных в ряде процессоров Intel, ARM и AMD, которые могут позволить хакерам получать доступ к паролям, ключам шифрования и другой личной информации из запущенных приложений.

Уязвимости, обнаруженные рядом людей, включая участника Project Zero от Google, вызвали шок в мире ИТ (информационные технологии). Печально, но выяснилось, что эти уязвимости присутствуют в процессорах уже более 20 лет. А это значит, что эти уязвимости есть на огромном количестве устройств: от персональных компьютеров до веб-серверов и возможно даже смартфонов.

Meltdown и Spectre | Как отключить Meltdown и Spectre | Оптимизация процессора | InSpectre обзор

Стоит ли волноваться по поводу Spectre и Meltdown?

Пока нет доказательств, что Spectre или Meltdown когда-либо использовались в хакерских атаках. Кроме того производители операционных систем и популярного программного обеспечения тесно сотрудничают с производителями процессоров Intel, AMD и ARM, чтобы исправить эти недостатки.

В компании Intel заявили, что обнаруженные эксплойты не могут повредить, изменить или удалить данные. Хотя известно, что проблема существует на аппаратном уровне, и чтобы исправить уязвимость Spectre, скорее всего понадобиться переработать будущие процессоры.

Все это дает надежду, что новые модели процессоров должны быть свободны от недостатков безопасности Spectre и Meltdown.

Патчи безопасности выпускают не только производители операционных систем, такие как MicroSoft и RedHat, но и авторы браузеров (Mozilla FireFox), производитель чипов для видеокарт NVIDIA и многие другие. В общем все ИТ сообщество взялось за закрытие брешей в безопастности процессоров. Чтобы обнаруженные аппаратные недостатки чипов не могли быть использованы в программах.

Поэтому особо беспокоится не стоит, но вы все-таки следите за обновлениями, которые предлагает ваше устройство (ноутбук, планшет, сервер), и прочитайте следующие советы, как защититься от недостатков безопасности процессора Meltdown и Spectre.

И все таки поставить патчи от Spectre и Meltdown или нет?

К сожалею выпущенные заплатки для операционных систем имеют недостатки. Самый безобидный заключается в том, что ухудшается производительность процессора. Называются цифры от 1% до 30%. Так же есть исследования, что при худшей производительности после патча процессоры стали сильнее греться.

Однако в самом рискованом положении оказались владельцы систем на процессорах AMD, у них нередки случаи когда после установки патча от MicroSoft компьютер просто переставал загружаться, выводя на экран лишь логотип Windows.

Многие пользователи Ubuntu Xenial 16.04 так же отмечают, что после установки патча не смогли загрузить свои системы и вынуждены откатиться на более ранние образы ядер Linux.

Ну и последняя известная мне ложка дегтя — это несовместимость устанавливаемого патча с используемым антивирусным программным обеспечением, что так же может привести к краху операционной системы. Впрочем, владельцы продуктов Касперского, Доктора Веб и Нортона могут не переживать по этому поводу.

Перед тем как начать

Так как при установке любого ПО на компьютер всегда есть вероятность получить полностью неработоспособную систему, то не забудьте сделать следующее:

- Сделайте полное резервное копирование данных

- Проверьте совместимость антивирусного программное обеспечение с обновлениями против Spectre и Meltdown

Как устранить уязвимости Spectre и Meltdown

Все рекомендации ниже сводятся к одному: нужно установить последние обновления для операционной системы. Чтобы это сделать выполните следующие шаги в зависимости от используемой операционной системы.

Для Debian/Ubuntu:

- Обновите свои пакеты с помощью apt-get:

# apt-get update sudo apt-get dist-upgrade - Перезагрузите компьютер (сервер), чтобы изменения вступили в силу

# reboot

Для CentOS/Fedora

- Сделайте полное обновление с помощью команды:

# yum update - Обновите пакеты ядра:

# yum update «kernel*» - Перезагрузите компьютер (сервер):

# reboot

Для Windows

В операционной системе Windows следует включить получение обновлений и дождаться патча от MicroSoft.

Мой опыт использования патчей безопасности от Spectre и Meltdown

- Ноутбук — CPU Intel Core2Duo, Windows 10 LTSB 2016 x64, Kaspersky Internet Security — Ok;

- Рабочая станция — CPU Intel i7, Windows 10 LTSB 2016 x64, Kaspersky EndPoint Security — Ok;

- Домашний компьютер — CPU Intel i3, Windows 7 PRO x32, Kaspersky Internet Security — Ok;

- Сервер — HP Blade BL460C CPU Intel Quad Core E5450, CentOS 6 x64 — см. примечания;

- Виртуальный сервер — VDS на KVM, CentOS 7 x64 — Ok;

- Виртуальный сервер — VDS на VMware CentOS 7 x64 — Ok;

Благодарности

- Две серьезные уязвимости в процессорах Intel

- Разбираемся в самых опасных CPU-уязвимостях — Meltdown и Spectre

- Список антивирусов: совместимость с патчем для Windows, исправляющим Meltdown и Spectre

- Патч от Meltdown/Spectre вызвал сбои в работе AMD-систем

- Патчи против уязвимостей Meltdown https://moonback.ru/page/obnovlenie-uyazvimostej-bezopasnosti-protsessora-meltdown-i-spectre» target=»_blank»]moonback.ru[/mask_link]

Отключаем патчи Meltdown и Spectre в Windows 10, восстанавливаем производительность

Компания Microsoft изрядно постаралась вовремя устранить «дыры» в своей операционной системе. Первыми исправлениями была залатана Windows 10,которая наименее подвержена уязвимостям. Потом патчи получили ОС Windows 7. Увы, фиксы изрядно притормозили компьютеры. Особенно это касается файловой производительности.

И еще в большей степени падение заметили владельцы систем с традиционными жесткими дисками на магнитных носителях. Однако если внимательно изучить все технические ноты Microsoft, то обнаруживается забавная запись, поясняющая как отключить воздействие исправление на ОС.

Патчи против Meltdown и Spectre делятся на три категории. Первая — это исправления в BIOS для материнских плат. Вторые — это заплатки для операционной системы. И, наконец, последние — это исправления производителей процессоров, разработанные инженерами и поставляемые в виде программных фиксов. Все три ступени воздействуют на ПК не лучшим образом.

С одной стороны они закрывают любые возможности проникновения, но с другой, раз за разом снижая производительность ПК. Как показывает практика, самым разрушительным воздействием обладают патчи Mocrosoft.

1 Проверяем состояние защиты от уязвимостей

Для начала устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl . Во время инсталляции отвечаем на два вопроса «Y». Если система ругается и не устанавливает дополнение, то следует пройти на сайт Microsoft и обновить powershell. После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings

2 Альтернативный вариант с временным изменением прав пользователя

Те, кто работает под учетной записью пользователя, возможно, не получится установить дополнения, для этого добавляем еще 2 шага в общий процесс. Сначала выполняем команду, которая предоставит права пользователю: Set-ExecutionPolicy Bypass . Потом устанавливаем модуль PowerShell, введя в командную строку (лучше с правами администратора) Install-Module SpeculationControl . Во время инсталляции отвечаем на два вопроса «Y». После набираем: Import-Module SpeculationControl и вводим строку инициализации проверки модулей: Get-SpeculationControlSettings . Возвращаем прежнюю настройку прав, выполнив команду Set-ExecutionPolicy Restricted .

3 Результаты проверки

- BTIHardwarePresent : True/False

- BTIWindowsSupportPresent : True/False

- BTIWindowsSupportEnabled : True/False

- BTIDisabledBySystemPolicy : True/False

- BTIDisabledByNoHardwareSupport : True/False

- KVAShadowRequired : True/False

- KVAShadowWindowsSupportPresent : True/False

- KVAShadowWindowsSupportEnabled : True/False

- KVAShadowPcidEnabled : True/False

4 Включаем работу заплаток

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

5 Выключаем исправления

Из под учетки Администратора добавляем значения в реестр, пройдя по следующим путям:

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add «HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory Management» /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

После изменений требуется обязательно перезагрузка ПК!

6 Владельцем процессоров AMD лучше подождать

Временно Microsoft перестала подписывать исправление KB4056892 для операционных систем Windows, потому что пользователи массово жаловались на работу компьютера. По заявлению Microsoft после установки обновления у части пользователей система переставала загружаться или циклически перезагружалась с ошибкой. На днях Microsoft подтвердила наличие данной проблемы и приостановила выдачу обновлений для компьютеров с такими процессорами. Сообщается, что Microsoft совместно с AMD уже работают над решением проблемы. Точные сроки возобновления распространения обновлений неизвестны.

Источник: ichip.ru

Спектрология: аппаратные уязвимости процессоров в 2019 году

2018-й год для процессоров прошел под знаком аппаратных уязвимостей Spectre и Meltdown. Каким в этом плане обещает быть 2019-й?

Alex Perekalin

- 4 января 2019

- ваши личные данные могут украсть и никакой антивирус вам не поможет;

- в зоне риске находятся как компьютеры на Intel, так и на AMD;

- ПРОИЗВОДИТЕЛЬНОСТЬ НЕКОТОРЫХ СТАРЫХ ПРОЦЕССОРОВ МОЖЕТ ПОНИЗИТЬСЯ НА 40% ЧТО ПРЯМО БУДЕТ ВЛИЯТЬ НА FPS/ЗАГРУЗКУ и СКОРОСТЬ работы В ИГРАХ , а также на выполнение остальных задач в среде Windows;

- это не только » PC Only » проблема, с ней также столкнулись и пользователи продукции Apple .

На 35-м Chaos Communications Congress, спустя почти год после первой публикации об аппаратных уязвимостях процессоров, получивших названия Meltdown и Spectre, группа исследователей из технологического университета Граца (Австрия) рассказала о том, как сейчас обстоят дела с аппаратными уязвимостями в процессорах. Спойлер: теперь их известно намного, намного больше.

Кратко объясняем суть Meltdown и Spectre

Для начала немного напомним, что это за звери такие — Meltdown и Spectre —и чем они различаются.

Уязвимость Meltdown возникла из-за того, что современные процессоры умеют обрабатывать инструкции вне очереди. Это очень удобно и действительно ускоряет обработку кода, вот только в некоторых случаях процессор успевает обработать тот код, который на самом деле выдает ошибку и который не надо было выполнять. То есть сначала процессор исполняет код, а потом уже выясняется, что эту операцию выполнить невозможно — и такие ситуации случаются именно из-за выполнения инструкций вне очереди.

Конечно, потом результаты этой операции никуда не идут и нигде не используются, но они оставляют следы на микроархитектурном уровне — в кеш-памяти процессора. И их можно оттуда извлечь. Например, это приводит к тому, что из кеша можно достать те данные, к которым не должно быть доступа: скажем, извлечь оставшийся там пароль.

Это выглядит так: программа запрашивает доступ к этим данным в памяти — на это она получит вполне резонный ответ от системы, что доступ к ним ей не полагается. Но при этом из-за выполнения операций вне очереди пароль все же будет загружен в кеш, откуда его в результате вполне можно выудить. В общем, Meltdown может возникнуть при попытке выполнить недозволенное действие.

Уязвимость Spectre похожа на Meltdown, но имеет другую причину, впрочем, тоже относящуюся к способам ускорения вычислений в процессоре — она возникла из-за наличия в современных процессорах предсказания ветвлений. По сути, процессор умеет предсказывать с определенной точностью, что после действия A обычно идет действие B, и успевает сделать действие B еще до того, как будут ясны результаты действия A. Если и правда надо было делать B, то все хорошо, ну а если результаты A оказываются такими, что после A нужно было выполнять не B, а C, то процессор забрасывает ту ветвь, где он сделал операцию B, и переходит к другой ветви, где надо делать C.

Поскольку блок предсказания ветвления обучаем, то в большинстве случаев он запоминает закономерности в последовательностях действий — и оказывается, что предсказание ветвлений действительно ускоряет работу (если несколько раз после А надо было делать B, то процессор логично предположит, что и в этот раз после А надо делать именно B). Однако неправильные предсказания тоже случаются (иногда все же надо делать не B, а C, хотя блок предсказания помнит, что после А чаще идет B).

Если долго тренировать систему, показывая ей, что определенная ветвь является правильной и всегда выполняется, а потом поменять параметр так, чтобы она оказалась неверной, то процессор все равно ее сначала выполнит, а затем отменит, поскольку выяснит, что выполняться должна была другая ветвь. Но, как и в случае с Meltdown, результат действия останется, например, в кеш-памяти, и его опять-таки можно будет оттуда извлечь.

Последствия у этой проблемы примерно те же: возможность получить несанкционированный доступ к данным. Spectre может возникнуть только при неправильном предсказании ветвлений — а оно, в свою очередь, возникает просто по теории вероятности.

Год спустя

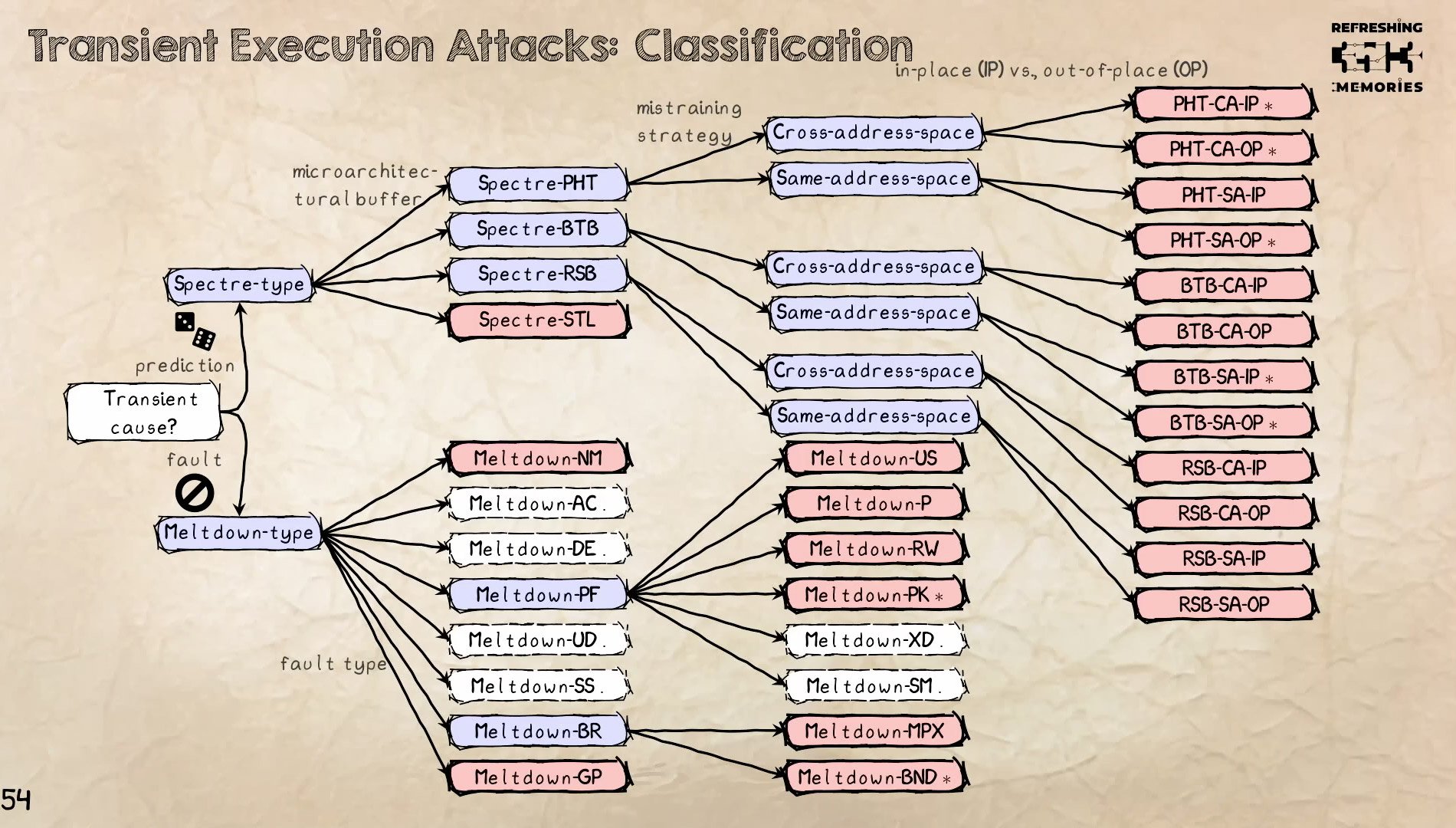

После обнаружения первых Meltdown и Spectre исследователи стали намного активнее копать в этом направлении и вскоре нашли похожие проблемы, но чуть отличающиеся в деталях. Оказалось, что разработчики процессоров используют и другие оптимизации, которые приводят к появлению Meltdown-подобных или Spectre-подобных уязвимостей. Исследователи из университета Граца упоминают 14 вариаций Meltdown-подобных уязвимостей и 13 Spectre-подобных уязвимостей, итого целых 27 штук разных аппаратных уязвимостей в процессорах — против всего двух из тех же семейств на начало 2018 года.

Классификация найденных за год вариаций Meltdown и Spectre

Более того, хотя раньше, например, AMD заявляла, что ее процессоры не подвержены уязвимостям класса Meltdown, исследователи смогли обнаружить вариант Meltdown (его назвали Meltdown-BR), который очень даже работал на процессорах AMD. То есть на текущий момент процессоры трех крупнейших мировых разработчиков — AMD, ARM и Intel — подвержены как Meltdown, так и Spectre. Ну или как минимум каким-то из вариаций обоих семейств уязвимостей.

По счастью, немалая часть из всех многочисленных найденных вариаций вообще не работает ни на ARM, ни AMD, ни на Intel — по крайней мере исследователям не удалось заставить их работать. Впрочем, большая часть все же работает хоть где-то.

Еще в январе 2018-го компании начали выпускать патчи для микрокода процессоров, операционных систем и отдельных программ, которые в теории должны были закрыть эти уязвимости. Но к сожалению, Spectre и Meltdown — это аппаратные уязвимости, они существуют на уровне компьютерного «железа», и программными заплатками их полностью просто не исправишь.

Например, одна из «заплаток» была реализована в ядре операционной системы Linux, но, поскольку она очень сильно замедляла работу компьютера, через некоторое время ее удалили из кода системы — с обещаниями, что появится более эффективный патч.

Ну и в целом проблема со Spectre состоит в том, что уязвимыми оказываются разные микроархитектурные компоненты, и для каждого нужно изобретать свой патч. А каждый такой патч негативно влияет на производительность, поскольку требует либо отключения каких-то функций, либо выполнения дополнительных действий.

Собственно, во многих случаях патчи влияют на производительность настолько катастрофическим образом, что система с патчами работает медленнее, чем система, в которой вообще отключены уязвимые компоненты процессора.

Радикальный способ решения проблемы — удаление уязвимой части процессора с помощью высверливания в отмеченном месте (на самом деле это шутка)

Будущее Spectre и Meltdown

В октябре 2018-го Intel объявила о том, что в новых процессорах (речь про поколение, которое появится в 2019 году) на аппаратном уровне будет реализована защита от Spectre и Meltdown. Правда, речь шла всего про две «базовые» версии уязвимостей, а их, как мы выяснили выше, куда больше. AMD также собирается залатать одну из вариаций Spectre в новом поколении процессоров с архитектурой Zen 2, которое должно выйти в 2019-м. ARM тоже обещает исправления на аппаратном уровне, заявляя, что «все грядущие процессоры будут защищены от Spectre-подобных атак».

Это все, конечно, хорошо, вот только речь идет именно о новых устройствах. Тем же, кто приобрел компьютер, смартфон или какое-то другое устройство на базе процессоров Intel, AMD или ARM в 2018 году или раньше, остается устанавливать патчи для всего на свете, которые ощутимо снижают производительность. Вероятно, делать это будут далеко не все.

Производители слишком долго игнорировали уязвимости на аппаратном уровне, оптимизируя процессоры исключительно для повышения производительности, но все такие оптимизации оказываются не совсем бесплатными — что-то удалось улучшить, но где-то при этом добавились проблемы. Теперь же устранять эти уязвимости будет довольно тяжело — слишком уж на глубинном уровне они находятся. Впрочем, и эксплуатировать такие уязвимости довольно непросто — и на это вся надежда. По крайней мере до выхода новых поколений процессоров.

Источник: www.kaspersky.ru

Резко стал тормозить компьютер

Сегодня рассмотрим патчи безопасности от угроз Meltdown и Spectre / определим для себя необходимость их наличия в системе и благополучно ускорим ПК до 40-70% былой мощи!

Прежде всего, поставь лайк за труд и подпишись, если тебе понравилось ✌

Это новая рубрика, которая будет выходить по мере релиза новых видеороликов на нашем канале* Так что обновления безопасности не единственная причина понижения производительности. В скором времени ожидай выхода новых статей =)

Почему компьютер внезапно стал тормозить? Возможно вы давно не обновляли свой ПК и вместе с глобальным обновлением Windows 10 вы закачали патчи: KB4090007 или KB4093836 (в зависимости от версии ОС). Пакет обновлений также включен в состав Fall Creators Update для последней Windows. Тем самым ВЫ «СОБСТВЕННОРУЧНО» УРЕЗАЛИ МОЩНОСТЬ СВОЕГО ПРОЦЕССОРА .

Чем же так опасна «чума» 2018-19 года (Meltdown и Spectre)? Если вкратце:

Я не хочу «красть» чужие лавры, так как сами Intel выкатили очень интересный видео ролик с объяснением «Чем же все-таки может обернуться игнорирование данной бреши в безопасности» и почему вам надо ( или наоборот не надо / об этом я уже расскажу в своем видео чуть ниже =) обновиться до последних патчей Meltdown и Spectre:

ТЕПЕРЬ ОТВЕТ НА ГЛАВНЫЙ ВОПРОС — ОНО МНЕ НУЖНО? СТОИТ ЛИ УДАЛЯТЬ ЭТИ ПАТЧИ РАДИ БЫСТРОДЕЙСТВИЯ, А МОЖЕТ БЫТЬ МОЙ ПК ДОСТАТОЧНО МОЩНЫЙ И ОНИ НИКАК НЕ ВЛИЯЮТ НА ЕГО БЫСТРО ДЕЙСТВИЕ.

Данная программа представляет из себя portable-утилиту (что значит, она не требует установки) и при первом запуске выдает нам всю подноготную нашей системы:

«Slower» — самый печальный показатель раздела «Performance», значит мой процессор и компьютер в целом ощутимо замедлен.

System is Meltdown protected: YES ( патч от уязвимости Meltdown установлен , вообще то у меня отключены все обновления, но видимо этот патч встал из-за утилиты автоматических исправлений Microsoft )

— уязвимость позволяет локальному атакующему (при запуске специальной программы) получить несанкционированный доступ на чтение к привилегированной памяти (памяти, используемой ядром операционной системы);

System is Spectre protected: NO! ( патч от уязвимости Spectre не установлен )

— уязвимость потенциально позволяет локальным приложениям (локальному атакующему, при запуске специальной программы) получить доступ к содержимому виртуальной памяти текущего приложения или других программ;

Microcode Update Available: YES (доступно обновление стабильности и безопасности микрокода процессора — программы, реализующий набор инструкций процессора )

И САМОЕ ГЛАВНОЕ — Performance: GOOD или SLOWER

— если патчи безопасности установлены и вы видите это:

Источник: dzen.ru