Fido (расшифровывается как Full ISO Download Script) — небольшой сценарий PowerShell для удобной загрузки ISO-файлов ОС Windows версий 8.1, Windows 10 и Windows 11 с серверов Microsoft. Первоначально, он разрабатывался для использования в программе Rufus, однако Fido может использоваться и отдельно.

После запуска в простом пользовательском интерфейсе вы можете выбрать из последних образов всех версий выпуска в редакциях Home, Pro и Education. Также можно скачать ISO-файлы для Windows 7, но только на английском языке (на момент написания этого обзора). Для загрузки файла ISO открывается стандартный браузер, выбранный вами по умолчанию в системе.

Также возможно использование через командную строку, поддерживаемые параметры можно взять из документации. Скрипт поставляется сжатым с помощью алгоритма LZMA, для его распаковки требуется любой современный архиватор, допустим WinRAR. Распространяется сценарий как свободное программное обеспечение.

Размер: 34 KB

ОС: Windows 7-11

FIDO Explained

Скачать Fido 1.48 бесплатно

Источник: rsload.net

Что такое двухфакторная аутентификация и протокол FIDO U2F. Fido uaf client что это?

«FIDO использует асимметричную криптографию, чтобы гарантировать, что все конфиденциальные секреты и аппаратные средства криптографического ключа постоянно остаются во владении клиента и не передаются службе аутентификации.

FIDO Universal Authentication Framework

Альянс FIDO (Fast IDentity Online) — это организация, созданная для решения проблемы отсутствия совместимости между устройствами строгой аутентификации, а также проблем, с которыми сталкиваются пользователи при создании и запоминании нескольких имен пользователей и паролей.

FIDO охватывает как беспарольную аутентификацию (с помощью элементов FIDO UAF), таких как отпечаток пальца, радужная оболочка глаза, голос, так и многофакторную аутентификацию, такую как OTP и USB-ключ. В настоящее время Tizen не поддерживает многофакторную аутентификацию.

FIDO Alliance предлагает сертификацию FIDO Ready™ для FIDO-совместимых продуктов.

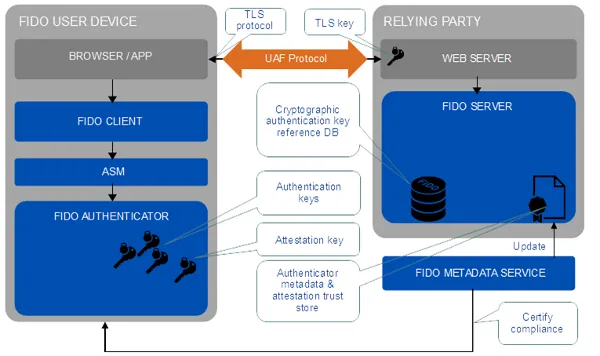

FIDO UAF Components

Аутентификаторы Universal Authentication Framework (UAF) могут быть подключены к пользовательскому устройству через различные физические интерфейсы, такие как SPI, USB и Bluetooth. Специфический модуль аутентификатора UAF (ASM) — это программный интерфейс поверх аутентификаторов UAF, который обеспечивает стандартизированный способ распознавания и доступа клиентов FIDO UAF к функциональности аутентификаторов UAF и скрывает от клиентов внутреннюю сложность коммуникации.

ASM — это программный компонент для конкретной платформы, который предоставляет API для клиентов FIDO UAF для распознавания и взаимодействия с одним или несколькими доступными аутентификаторами. Один ASM может создавать отчеты от имени нескольких аутентификаторов.

Technical Webinar: Getting to Know the FIDO Specifications

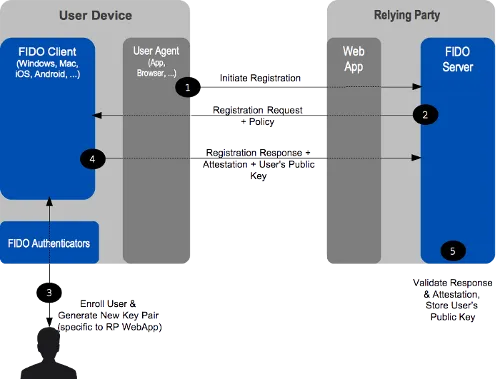

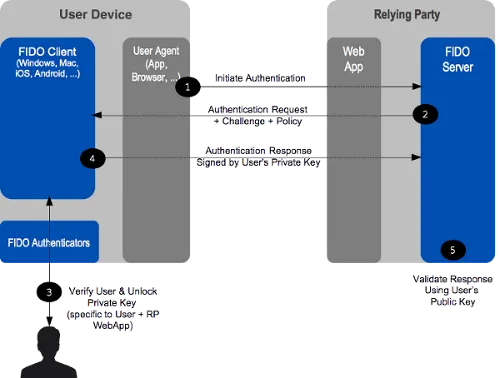

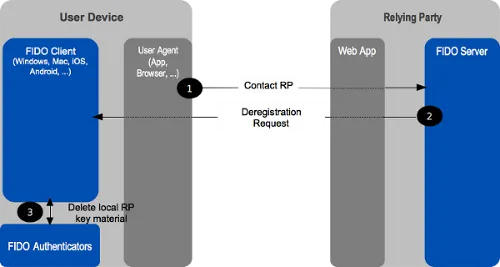

Протокол FIDO UAF и его различные функции описаны в Спецификации протокола FIDO UAF. На следующем рисунке показана упрощенная архитектурная диаграмма взаимодействий и действующих лиц.

Рисунок: Высокоуровневая архитектура UAF.

FIDO UAF состоит из следующих ключевых элементов:

- FIDO UAF client The FIDO UAF client implements the client side of the FIDO UAF protocols, and is responsible for interacting with specific FIDO UAF authenticators using the FIDO UAF authenticator abstraction layer through the FIDO UAF Authenticator API (in mobile and wearable applications). Before you use the authenticators, check whether the device can process the UAF protocol messages.

- FIDO UAF server The FIDO UAF server implements the server side of the FIDO UAF protocols and is responsible for:

- Interacting with the relying party Web server to communicate FIDO UAF protocol messages to a FIDO UAF client using a device user agent.

- Validating FIDO UAF authenticator attestations against the configured authenticator metadata to ensure only trusted authenticators are registered for use.

- Managing the association of registered FIDO UAF authenticators to user accounts at the relying party.

- Evaluating user authentication and transaction confirmation responses to determine their validity.

Finding the FIDO Authenticator

Чтобы получить список всех доступных аутентификаторов, используйте функцию fido_foreach_authenticator():

_invalid_start_discover(недействительный*данные, evas_Object*obj,недействительный*информация о событии)intret = fido_foreach_authenticator(auth_list_cb,данные);>static void auth_list_cb(constfido_authenticator_hАвторизация,недействительный*пользовательские данные)__print_authinfo(Авторизация,ad);>статическая пустота__print_authinfo(fido_authenticator_hАвторизация,appdata_s*ad)char*title = NULL; fido_authenticator_get_title(Авторизация, char*aaid = NULL; fido_authenticator_get_aaid(Авторизация, >

Что такое двухфакторная аутентификация и протокол FIDO U2F

Почти каждый месяц в открытый доступ попадают миллионы логинов и паролей для электронной почты и различных социальных сервисов. Это лучше любого эксперта по безопасности говорит нам о том, что пароли, даже надежные, больше не являются самым важным инструментом безопасности.

Предпочтения пользователей при выборе той или иной услуги меняются. Раньше выбор падал на самый удобный вариант, а теперь — на самый безопасный.

Для обеспечения безопасности они изобрели многофакторную аутентификацию (MFA) и ее упрощенную версию — двухфакторную аутентификацию (2FA): Первая линия безопасности — это логин и пароль, то есть то, что пользователь знает и помнит, а вторая — то, что есть только у пользователя: SMS, электронная почта, приложения одноразовых паролей (OTP/TOTP/HOTP), криптографические токены, биометрия. Самые дешевые и удобные варианты — это приложение и SMS. Мы вводим ваше имя пользователя и пароль на сайте, а затем получаем SMS-код на ваш мобильный телефон. Введите код, и вы получите доступ к данным.

Мир 2FA сегодня

2FA существует уже давно, и большинство крупных онлайн-сервисов широко используют его. 2FA «поднялся» в финтех-индустрии: онлайн-платежи без подтверждения и авторизации, например, через SMS, больше немыслимы.

Как ни странно, несмотря на повсеместное внедрение 2FA, учетные записи пользователей по-прежнему подвергаются кражам и взломам. Давайте попробуем разобраться в слабых сторонах методов 2FA и их уязвимости.

- Фишинг. Практически все 2FA решения уязвимы к MITM (men in the middle) атакам, и соответственно фишингу.

- Безопасность. Для примера рассмотрим SMS, на данный момент самое популярное решение 2FA на рынке. Интернет пестрит историями о перевыпусках сим-карт в России, США, ЮАР, Великобритании и других странах. К тому же специальные технические средства, доступные уже и не только спецслужбам, а также методы социальной инженерии еще никто не отменял.

- Стоимость. Криптографические токены, отлично себя зарекомендовавшие с точки зрения безопасности — достаточно недешевое удовольствие. Их покупка ложится на плечи конечных пользователей, редкий сервис берет их оплату и доставку пользователю на себя. Даже отправка SMS стоит денег. Таким образом, внедрение и использование 2FA могут позволить себе далеко не все.

- Совместимость. Далеко не все операционные системы имеют в своем составе драйвера для работы криптографических токенов. Далеко не все пользователи хотят возиться с поиском и их установкой.

- Удобство использования. Пользователям лень вводить одноразовые пароли. Разблокируй экран телефона, открой сообщение или OTP программу, прочитай код, введи его, ошибись, повтори все сначала — это стандартный алгоритм взаимодействия пользователя и двухфакторной аутентификации.

Сегодняшние решения 2FA не обеспечивают надежной защиты пользователей, зачастую сложны в реализации, дороги и недостаточно гибкие.

FIDO U2F

В 2007 году PayPal попытался внедрить 2FA, отправляя OTP через SMS. Хотя в то время этот метод был передовым и достаточно безопасным, процент принятия был катастрофически низким. Большинство пользователей просто проигнорировали возможность повысить безопасность своих данных.

Когда компания PayPal совместно с Validity Sensors исследовала возможности внедрения биометрических технологий, родилась идея о том, что пришло время создать отраслевой стандарт, который будет поддерживать все аппаратные средства аутентификации. В 2013 году был основан альянс FIDO (Fast IDentity Online), целью которого является создание такого стандарта. Членами организации стали многие крупные компании, такие как Google, ARM, Bank of America, Master Card, Visa, Microsoft, Samsung, LG, Dell и RSA.

Основными целями FIDO на данный момент являются удобные для пользователей, безопасные, частные и стандартизированные решения.

На данный момент FIDO разработала два стандарта: U2F (универсальный второй фактор) и UAF (универсальная структура аутентификации для биометрической аутентификации).

Что из себя представляет U2F?

U2F — это открытый протокол без драйверов, изначально разработанный Google и Yubico и используемый для двухфакторной аутентификации на некоторых устройствах USB, NFC, Bluetooth LE или SIM-картах (спецификации все еще разрабатываются), которые хранят ключи и выполняют криптографические функции.

В настоящее время поддержка U2F реализована в браузерах Chrome и Edge, а также в операционной системе Windows 10.

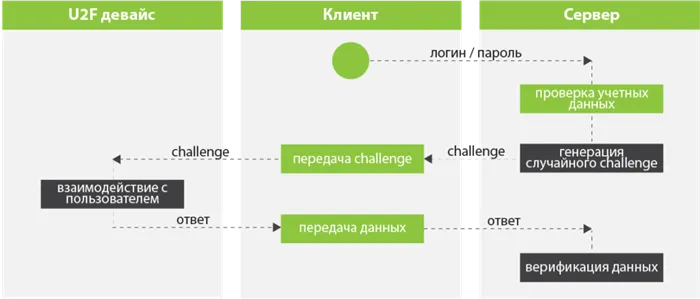

Протокол основан на аутентификации по принципу «вызов-ответ» с использованием электронных цифровых подписей.

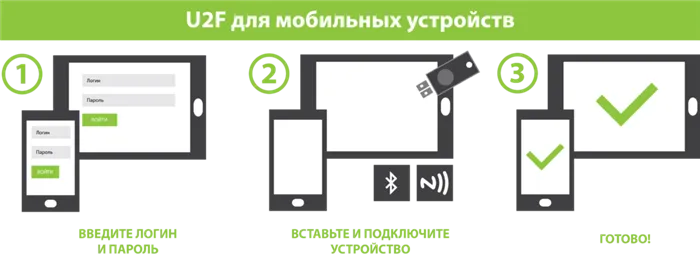

Со стороны пользователя

С точки зрения пользователя, работа с протоколом довольно проста. Пользователь вводит имя пользователя и пароль, подключает устройство U2F к компьютеру через USB (или через Bluetooth или NFC) (нажимает кнопку, вводит пин-код, проходит биометрическую верификацию или ничего не делает) и успешно проходит аутентификацию.

Углубление в протокол U2F

Взаимодействие с U2F-клиентом (например, браузером или Windows 10) происходит следующим образом:

Давайте рассмотрим подробнее, как работает протокол.

Пользователь вводит имя пользователя и пароль, сервер проверяет учетные данные и, если они верны, генерирует случайный вызов и отправляет его клиентскому программному обеспечению, которое, в свою очередь, пересылает его устройству U2F. Устройство U2F ждет, пока пользователь подтвердит дальнейшие операции (как упоминалось выше, например, нажатием кнопки на устройстве), а затем отправляет подписанный вызов обратно в клиентское программное обеспечение, которое пересылает его в

Как добавить адрес в Яндекс Такси. Как добавить второй, промежуточный или несколько адресов. Как добавить остановку в яндекс такси.

Источник: gbiznesblog.ru

Multifactor. Двухфакторная аутентификация «Мультифактор»: на страже безопасности удаленного подключения

Системы защиты сайтов, серверов, облаков и других критически важных для работы любой компании инструментов непрерывно совершенствуются. Но одним из самых распространенных способов получить к ним доступ по-прежнему остается взлом паролей сотрудников. Хакерам просто ни к чему искать более сложные варианты, если уже на базовом уровне обнаруживаются бреши в защите системы.

Решить проблему призвана система многофакторной аутентификации. Второй фактор в разы снижает риски и осложняет задачу злоумышленника. Теперь недостаточно подобрать пароль, который состоит из имени или даты рождения члена семьи сотрудника. Инструмент многофакторной аутентификации делает подбор второго фактора попросту невозможным.

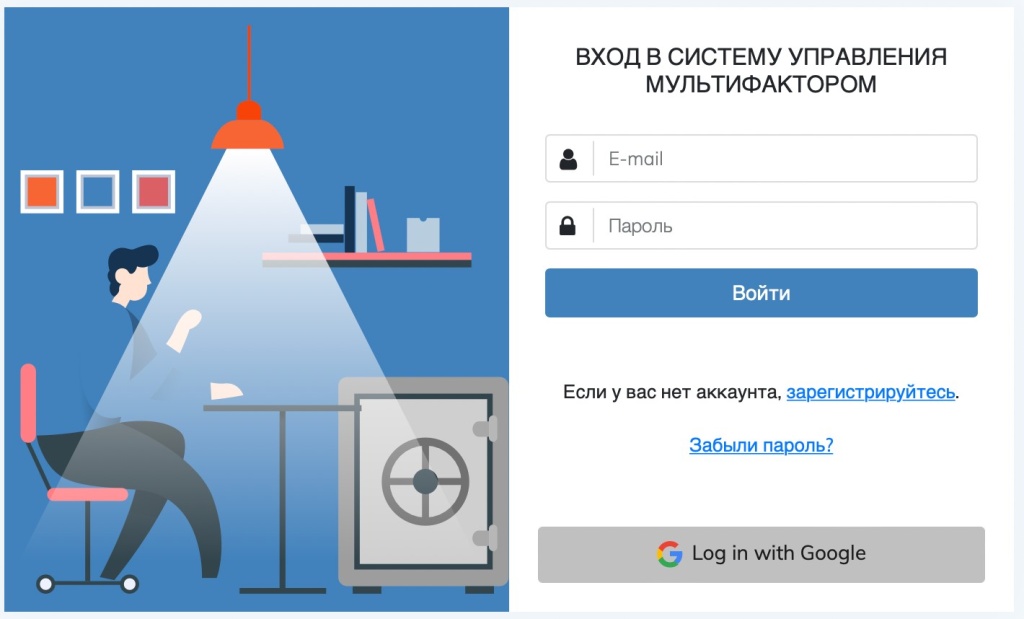

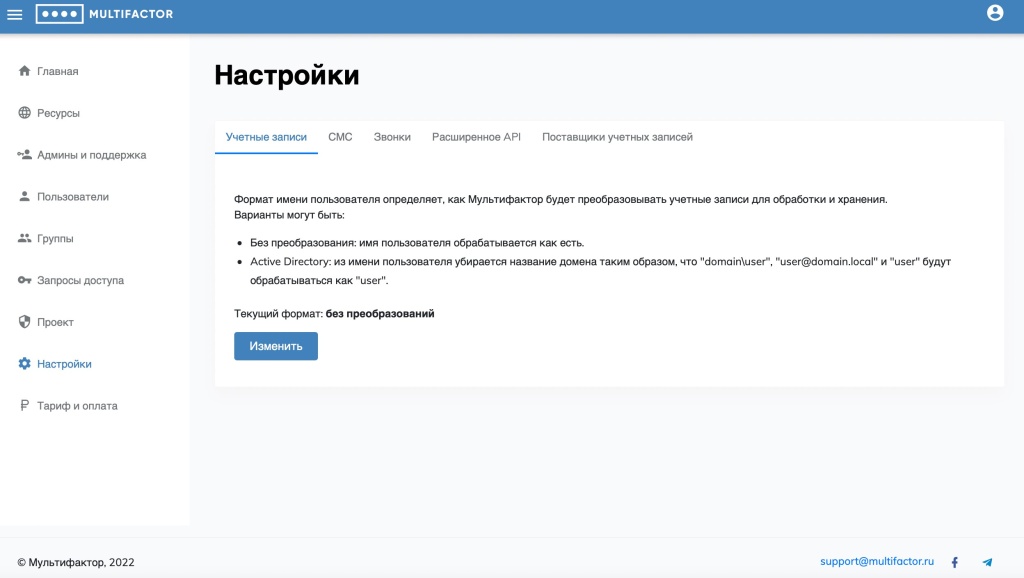

В этой статье рассматривается инструмент многофакторной аутентификации Multifactor , который является полностью российской разработкой. Решение сочетает простоту подключения и настройки с надежным уровнем защиты для любого удаленного подключения. Рис. 1. Аутентификация в консоли администрирования Multifactor

Как работает многофакторная аутентификация Multifactor

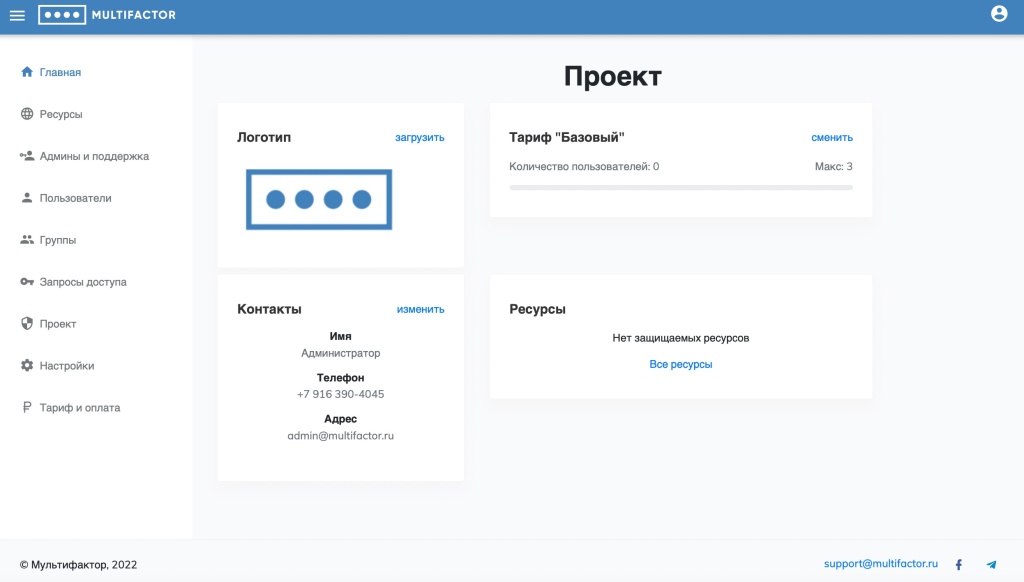

С помощью двухфакторной или многофакторной аутентификации для входа в систему, помимо привычного всем пароля, добавляется второй уровень защиты. С его помощью легко убедиться, что в систему входит именно сотрудник, и предотвратить угон учетных записей. В качестве второго компонента для безопасного входа могут использоваться различные варианты аутентификации. Рис. 2. Главное меню консоли администратора в Multifactor У Multifactor таковых семь:

- мобильное приложение Multifactor;

- универсальная web-аутентификация с поддержкой биометрии (U2F (Universal Second Factor), UAF (Universal Authentication Framework) FIDO (Fast IDentity Online), CTAP (Client to Authenticator Protocol), объединенные в единый стандарт WebAuthn);

- мессенджер Telegram;

- OTP-токены, то есть USB-устройства защиты при помощи одноразовых паролей;

- приложение Google Authenticator (или любое приложение, поддерживающее генерацию одноразовых кодов по TOTP или HOTP алгоритмам);

- SMS;

- звонок на смартфон пользователя.

Рис. 3. Управление настройками в Multifactor

Создатели инструмента ранжируют данные способы по уровню защиты. Максимальную имеет мобильное приложение Multifactor, а очень высокую — универсальная web-аутентификация с поддержкой биометрии. Высокую оценку уровня защищенности получили аутентификация через Telegram, OTP-токен и Google Authenticator (или аналогичное приложение). Наконец, надежность SMS-сообщений с паролями и звонков на мобильные устройства определяется как средняя.

Telegram, биометрия и мобильное приложение считаются более удобными для пользователя. Остальные способы могут потребовать чуть больше времени и усилий для входа.

Важным преимуществом Multifactor является возможность выбора способа аутентификации. Сначала это делает администратор, определяя варианты, которые будут доступны сотрудникам. После этого выбрать из нескольких открытых опций наиболее удобную для себя может каждый пользователь самостоятельно.

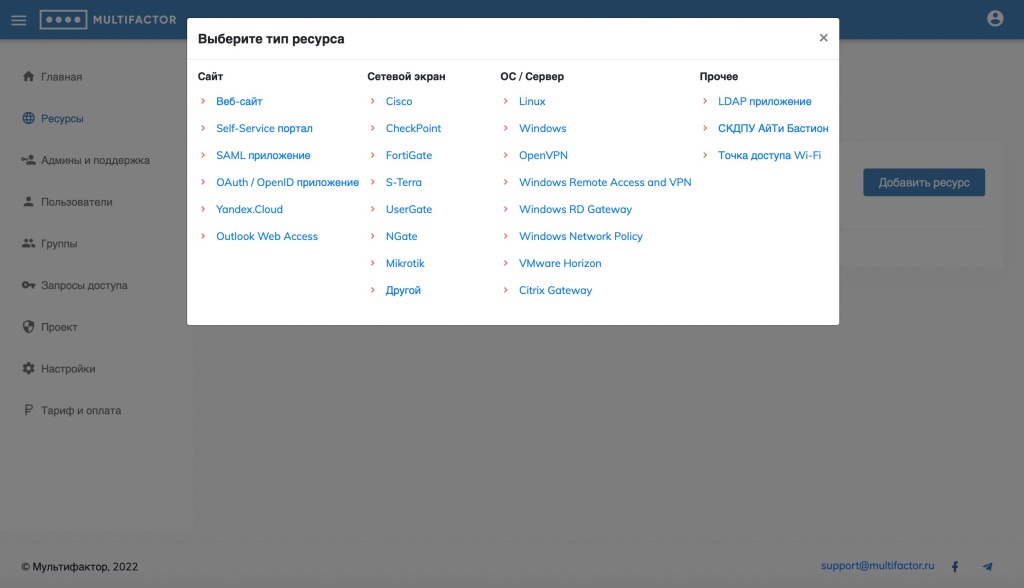

Что защищает

Существенным преимуществом решения Multifactor является возможность защитить все виды удаленных подключений к инфраструктуре компании, а также реализация для них безопасного single sign-on (SSO, единый вход). Решение подойдет для защиты:

- сервисов Windows, в том числе Windows Logon, VPN, RD Gateway, NPS, OWA, Remote Desktop;

- сервисов Linux, включая Linux Logon, SSH, SUDO;

- облачных сервисов Huawei Cloud, Yandex Cloud и ряда других;

- доступа к корпоративным web-сайтам;

- web-почты Outlook Web Access;

- виртуальных рабочих столов VMware Horizon, Citrix, Remote Desktop и ряда других;

- VPN-сервисов (OpenVPN, Windows VPN, Open VPN, Cisco AnyConnect, Fortigate VPN, Checkpoint VPN).

Настроить двухфакторную аутентификацию с помощью Multifactor можно не только для сотрудников, но также для партнеров и клиентов компании.

Рис. 4. Добавление ресурсов заказчика для реализации и MFA

Как защищает

Multifactor не увеличивает риски раскрытия паролей сотрудников, так как не собирает, не хранит и не обрабатывает их. У приложения нет доступа к учетным данным, поскольку они проверяются в пределах корпоративной сети. Когда ввод корректного пароля подтвержден, система направляет запрос на аутентификацию вторым фактором.

Серьезные опасения могла бы вызвать передача биометрических данных сотрудников компании. Однако в Multifactor она также не производится. Когда в системе регистрируется устройство, способное работать с биометрическими данными и выбирается этот вариант аутентификации, создается две пары ключей. Первый является секретным и хранится на самом устройстве.

В Мультифактор передается второй открытый ключ, который не содержит биометрических данных. Закрытый ключ «подписывает» запрос от системы на аутентификацию, открытый — используется для проверки и подтверждения подлинности пользователя.

Рис. 5. Принцип работы Multifactor с учетными данными

Обработка запроса производится в облаке Multifactor. Если второй фактор аутентификации подтвержден успешно, пользователь получает доступ к запрашиваемому ресурсу.

Как уточняют разработчики, использование инструмента снижает риски неавторизованного доступа на 99%. При этом новых рисков, связанных с перехватом и подбором паролей, не создается.

Вычислительные мощности и сетевая инфраструктура Multifactor размещены на территории РФ. Центр обработки данных DataLine находится в Москве. Это выгодно отличает решение от ряда аналогов, ЦОДы которых расположены за рубежом. Оператором инфраструктуры инструмента двухфакторной аутентификации выступает Ростелеком, а оператором платформы является сам Мультифактор.

Установка и поддержка

Регистрация в системе управления Multifactor – легкий и бесшовный процесс, который администратор может выполнить самостоятельно. Развернуть полную защиту всех необходимых программ и инструментов можно примерно за два часа.

Далее к системе нужно подключить все нуждающиеся в усиленной защите ресурсы компании. В большинстве случае двухфакторная аутентификация необходима как минимум для двух операций:

- входа в систему;

- восстановления пароля.

Рис. 6. Схема работы Multifactor

В компании Multifactor рекомендуют перед подключением провести анализ потребностей компании. Возможно, аналогичным образом потребуется защитить что-то еще. В некоторых случаях оправданной будет защита каких-то действий, которые могут нанести компании особый ущерб, поэтому требуют особого контроля. К таковым часто можно отнести выгрузку отчета по продажам со всеми контрагентами и прочие документы, защищенность которых критически важна. Инструмент располагает возможностями защиты для всех важных для компании операций.

Технические требования и затраты

Для работы с Multifactor заказчику нет необходимости разворачивать какую-либо дополнительную инфраструктуру на своей стороне. Аутентификация проводится исключительно средствами вендора. Для этого применяется проксирование запроса на аутентификацию через ПО RADIUS adapter, IIS Adapter и портала Self-Service Portal, не требующих дополнительных лицензий или серверных мощностей.Это позволяет сократить расходы на установку.

Пользователи Multifactor избавлены и от необходимости покупки лицензий на ПО сторонних вендоров. Единственные возможные дополнительные затраты составляет приобретение аппаратных токенов, если этот способ аутентификации выбран заказчиком.

Таким образом, стоимость использования состоит исключительно из цены лицензии самого ПО Multifactor. Сэкономить можно, если отдать предпочтение подходящему корпоративному или партнерскому тарифу.

Для работы в Multifactor не понадобится инфраструктуры продвинутого уровня со стороны пользователя. Однако базовые технически требования все же есть. Определяются они не характеристиками продукта, а тем ресурсом или инструментом, для которого настраивается аутентификация.

Чтобы настроить двухфакторную аутентификацию при входе в Windows потребуются:

- операционная система от Windows 7 или выше 64 бит десктопная;

- операционная система Windows Server 2012 или выше 64 бит серверная;

- открытый исходящий порт 1812 UDP, по которому будут отправляться запросы RADIUS протоколу;

- доступ к RADIUS или иному адаптеру в локальной сети;

- предварительно обновленный Microsoft Visual C++ Redistributable.

Для настройки двухфакторной аутентификации на сервере Windows со службой RD Gateway потребуется выполнение следующих условий:

- предварительная установка и настройка на сервере компоненты Remote Desktop Gateway и Network Policy and Access Service;

- компонент MultiFactor Radius Adapter, установленный на сервере с NPS;

- доступ к хосту api.multifactor.ru для сервера по порту 443 (TLS).

Оптимальный способ составить перечень всех необходимых технических требований — создать список подключаемых к двухфакторной аутентификации решений. Далее можно проверить требования для каждого из них. Вся информация по подключению доступна в разделе «Начало работы» на сайте Multifactor. Поэтому каких-либо сложностей подключение и настройка вызвать не должны.

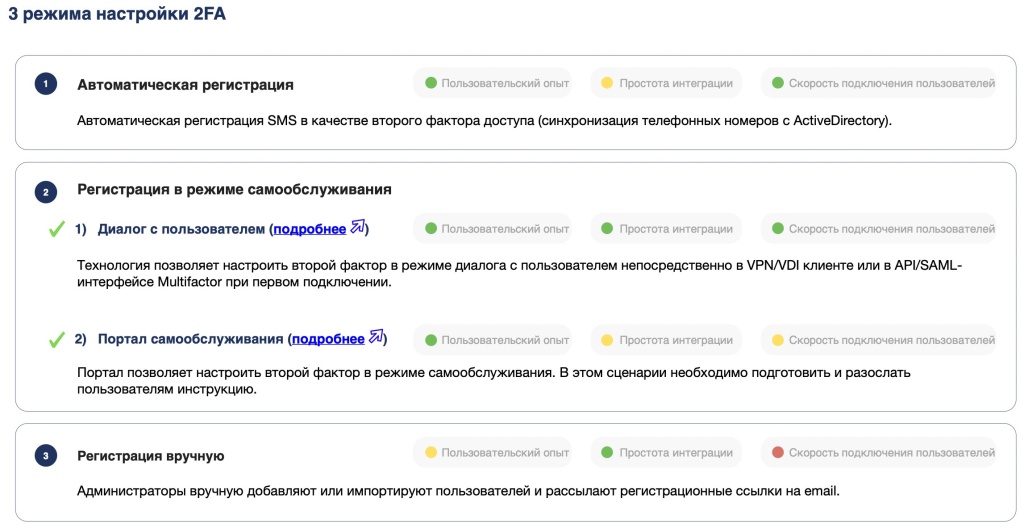

Настройка для сотрудников

После завершения установки и настройки Multifactor администратором приходит очередь настройки для сотрудников. Добавление новых пользователей система также позволяет автоматизировать. Для этого используется PowerShell-автоматизация. Новые пользователи получают на e-mail конфигурационные ссылки, по которым могут настроить предпочтительный способ многофакторной аутентификации. Чтобы не растягивать задачу, администратор может определить срок, за которую она должна быть выполнена.

Важный плюс — обучать сотрудников пользоваться Мультифактором не требуется. Получив сообщение, они смогут настроить всё сами. Также предусмотрен онбординг для новых пользователей, который точно поможет найти ответы на возникшие вопросы.

Рис. 7. 3 режима подключения 2FA пользователями Multifactor

Сертификация

Мультифактор входит в единый реестр российского ПО под № 7046 , так как является полностью отечественной разработкой.

Выводы

Multifactor – удобная и надежная система двухфакторной аутентификации полностью российской разработки, с отечественным ЦОДом и самостоятельным обслуживанием платформы. Решение входит в реестр российского ПО.

Защищая свои web-сайты и приложения с помощью Multifactor, компания в любом случае существенно уменьшает риски несанкционированного доступа. При этом новых угроз не создается — инструмент не получает доступ ни к паролям, ни к биометрическим данным, так как всё хранится на стороне заказчика.

Восемь разновидностей второго фактора аутентификации и возможность выбора наиболее удобного варианта каждым пользователем обеспечивают максимальный комфорт и гибкость. Multifactor просто настроить, использовать и интегрировать в любую ИТ-инфраструктуру компании.

Источник: securitymedia.org