Android-клиент FIDO UAF

FIDO UAF Client — это приложение, которое может работать на Android. Это проект, основанный на системе сборки Gradle. Особенностью build.gradle является запуск 21 (5.0 Lolipop) и использование GSON. Кодек Commons такой же, как и в предыдущей библиотеке, но SpongyCastle отличается. Хотя BouncyCastle использовался ранее, SpongyCastle используется Android, но, насколько мне известно, из-за проблем совместимости Android не может использовать BouncyCastle.

/fidouafclient/build.gradle

apply plugin: ‘com.android.application’ android < compileSdkVersion 21 buildToolsVersion «22.0.1» defaultConfig < applicationId «org.ebayopensource.fidouafclient» minSdkVersion 21 targetSdkVersion 21 >buildTypes < release < minifyEnabled false proguardFiles getDefaultProguardFile(‘proguard-android.txt’), ‘proguard-rules.txt’ >> > dependencies < compile ‘com.android.support:support-v4:18.0.0’ compile ‘com.google.code.gson:gson:2.3.1’ compile files(‘libs/commons-codec-1.10.jar’) compile files(‘libs/sc-light-jdk15on-1.47.0.2.jar’) compile files(‘libs/scprov-jdk15on-1.47.0.3.jar’) >

Структура пакета следующая. Часть драйвера — это MainActivity в org.ebayopensource.fidouafclient.util.

Обзор Yubikey. Максимальная безопасность.

Из res / layout видно, что есть 5 макетов. Ниже приведено описание каждого подпакета.

Ниже приведено описание каждого подпакета.

Пакет «fido.uaf» похож на пакет UAF Core, но с некоторой дополнительной обработкой клиента. Это основной программный пакет мобильного терминала.

В пакете «клиент» есть построитель утверждений, обработчик запросов и т. Д. В пакете «client.op» фактически есть класс, который обрабатывает команды (Auth, Reg, Dereg).

В пакете «msg», в дополнение к классу msg в UAF Core, также реализован класс сообщений клиента RP.

Пакет «tlv» помечен как UAF Core, в этом пакете вы можете увидеть следующее содержимое: «asm» в «msm», «asm.obj», «client»

Приложение не только действует как клиент RP, оно фактически выполняет роли клиента FIDO, Authenticator и ASM. Это означает, что ваш телефон не требует клиента FIDO, и можно запустить аутентификатор или ASM. Фактически, тест может быть выполнен без встроенного клиента FIDO и средства проверки, если у вас есть встроенный клиент FIDO и встроенный клиент FIDO на выбор. (Проверка личности; метод проверки) То же самое верно.

Для облегчения понимания в случае Samsung GALAXY S6 клиент FIDO и аутентификатор встроены в Samsung. Это Самсунг Фэй. Здесь Samsung заряжается как RP-клиент.

Пакет «fidouafclient» содержит прямые ссылки на внешнюю часть RP-клиента.

Пакет curl представляет собой асинхронную реализацию HTTPRequest и HTTPResponse.

Пакет «op» содержит команды FIDO (Auth, Reg, Dereg) клиента RP.

Пакет «util» содержит классы, которые предоставляют различные настройки (например, адреса серверов) и ресурсы, связанные с системой Android.

Ниже приведен макет каждого действия.

Основная деятельность. Введите имя пользователя, который будет зарегистрирован, а затем нажмите кнопку Reg.

FidoUAFActivity. Нажмите кнопку «Согласен» для выполнения определенных команд (Auth, Reg, Dereg).

Аутентифицированная активность. Выполните проверку части.

Зарегистрированная деятельность. Вы можете видеть, что пользователи могут выполнять определенные команды при регистрации.

Установите макет. Конечная точка — это URL.

Наиболее важной функцией этого демо-клиента является RP-клиент, FIDO-клиент и аутентификатор смешаны. Кажется, это потому, что это было сделано для целей тестирования, но в целом все является принципом разделения. Следует также отметить, что такие части, как сертификаты сертификации, жестко запрограммированы.

Мы проверили клиент FIDO RP системы Android в качестве эталона.Причиной, по которой минимальная версия драйвера составляет 5.0, является то, что, как можно подтвердить здесь, даже если нет сканера отпечатков пальцев, Android также может подтвердить это самоподдерживающимися методами, я Я немного скептически отношусь к этой части. Оказывается, процесс проверки проводился в Authenticator (Authenticator), но из текущей исходной программы его необходимо обработать в RP-клиенте. Это будет отличаться от спецификаций FIDO, я не знаю, неправильно ли я понял.

Источник: russianblogs.com

Fido uaf client что это

Еще один человек написал что он эти два приложения удалил и после смартфон работает нормально без приколов:

А вот ребята пример того как FIDO UAF ASM может прилично кушать батарею телефона:

Хотите верьте, хотите нет, но на форуме 4PDA я снова нашел инфу о том что FIDO UAF Client и FIDO UAF ASM можно вручную удалить без последствий.

Что же такое FIDO, двухфакторная аутентификация, как это работает на устройствах

Учитывая тот факт, насколько технологии прошли вперёд, что теперь практически у каждого есть возможность носить у себя в кармане смартфон, который сопоставим с мощными компьютерами и носителями важной информации. Сейчас можно любой смартфон сделать своим ключом для двухфакторной аутентификации. И если вы хотите максимально защититься, тогда используете её абсолютно для всех своих личных аккаунтов в сети.

Самыми популярными, а также самыми уязвимыми мишенями становятся сервисы Google, которые неоднократно подвергаются хакерским атакам. Но, чтобы защитить своих клиентов, разработчики сделали специальные способы защиты в виде ключей в несколько шагов. И если пользователь захочет войти в свои аккаунты, тогда он обязательно должны пройти все эти шаги.

Конечно, можно использовать физический ключ, но на самом деле это приносит дополнительные неудобства. Поэтому наилучшим решением – будет сделать свой смартфон ключом. То есть, ваш iPhone или Android будет неким верификатором всех попыток входа на устройства. И вы сами будете подтверждать такие попытки или отклонять их. Наиболее популярный ключ безопасности – это FIDO.

Это новый стандарт аутентификации U2F Open, а разработан он специально для устройств с ОС Андроид.

FIDO U2F — Универсализируем второй фактор

В 2013 году в Кремниевой Долине был организован FIDO (Fast IDentity Online) альянс для того, чтобы адресовать проблемы легкой и безопасной аутентификации в интернете. На данный момент FIDO имеет более трёхсот ассоциативных членов и тридцать членов правления. В список членов правления входят такие компании как Google, Yubico, Microsoft, Visa, Mastercard, American Express, Paypal и другие.

Основные цели, которые FIDO ставит перед собой, это простые в использовании, безопасные, приватные и стандартизированные решения.

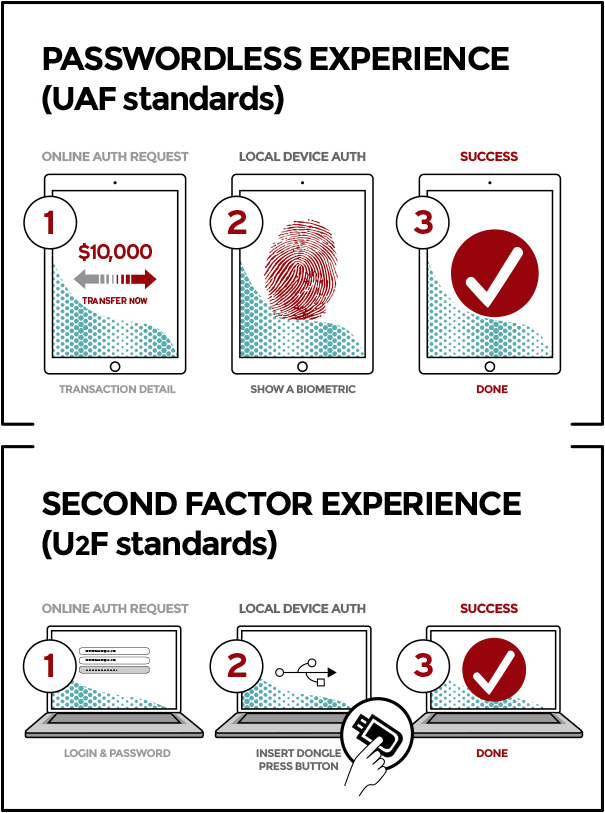

На данный момент FIDO представили два стандарта: U2F (Universal Second Factor) — универсальный второй фактор, UAF (Universal Authentication Framework) — универсальный аутентификационный фреймворк для биометрической аутентификации. Сегодня мы поговорим о U2F. Если тема будет интересна, то в будущем я могу написать статью по UAF.

U2F это открытый, бездрайверный протокол для двухфакторной аутентификации, основанный на вызов-ответной аутентификации с помощью электронной цифровой подписи.

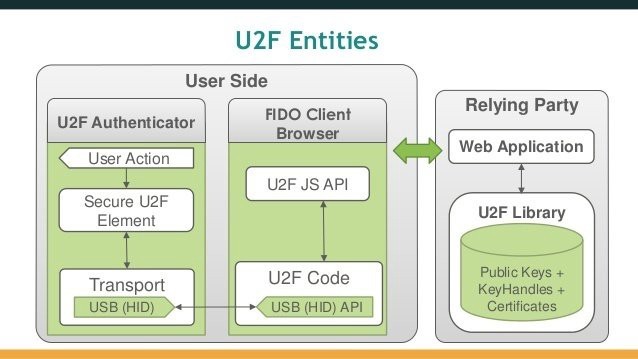

У U2F протокола три уровня абстракции: Пользователь, Браузер(тех. Клиент) и сам Протокол.

Пользователь

Для пользователя все достаточно просто. Пользователь вводит логин и пароль, вставляет U2F устройство, нажимает кнопку и успешно проходит аутентификацию. Собственно об этом ранее уже писали на ХабраХабре.

Браузер

Алгоритм взаимодействия с U2F на стороне браузера такой:

- Пользователь проходит верификацию логина и пароля

- Зависимая сторона, Google например, через U2F JS API запрашивает подпись вызова(challenge)

- Браузер пересылает запрос устройству

Если пользователь подтвердил, например с помощью нажатия кнопки или иным образом, свое желание произвести двухфакторную аутентификацию, то устройство возвращает подпись вызова

- Браузер передает подпись зависимой стороне

- Зависимая сторона верифицирует подпись

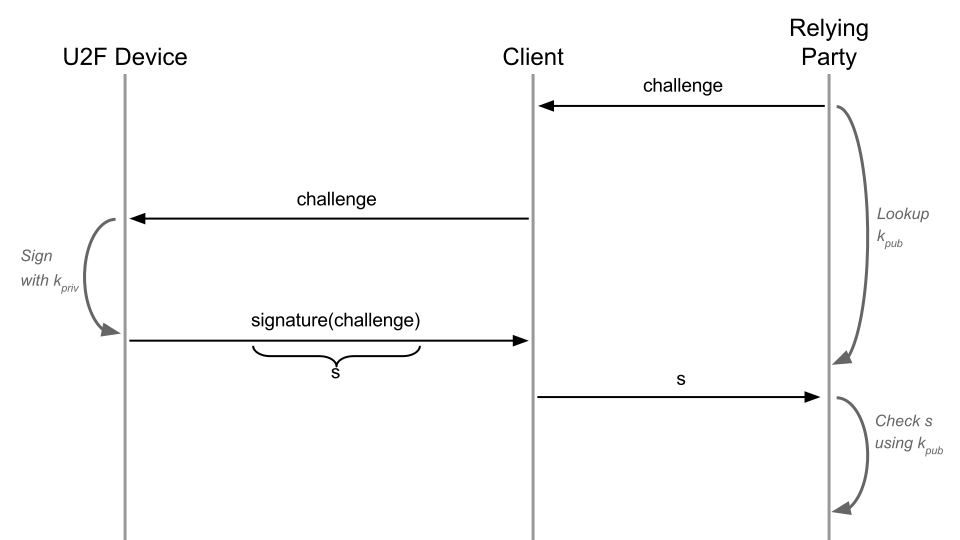

Шаг первый — Вызов-Ответ

Для начала мы производим простой вызов-ответ. Сервер посылает нам случайный вызов. Наше устройство подписывает вызов и возвращает подпись серверу, после чего сервер сверяет подпись.

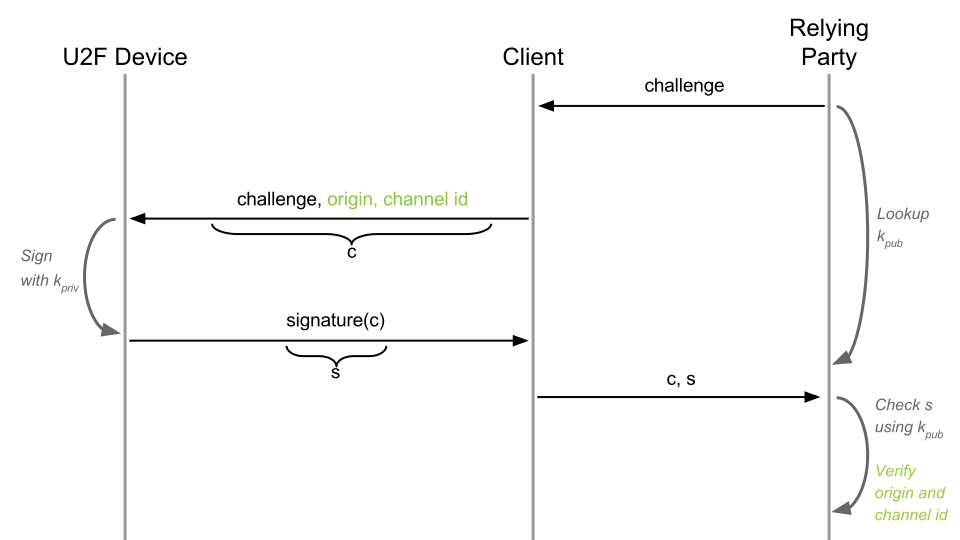

Шаг второй — Защита от фишинга

Подписываем оригинальный URL и Channel ID

Сам по себе вызов-ответ не решает проблемы фишинга, так как если вы залогинились на rnail.ru вместо mail.ru, то ваша подпись все еще может быть использована для входа в ваш аккаунт. Для защиты от этого браузер к вызову добавляет URL, с которого был произведен запрос на подпись, и ID канала TLS, после чего зависимая сторона сверяет эти данные.

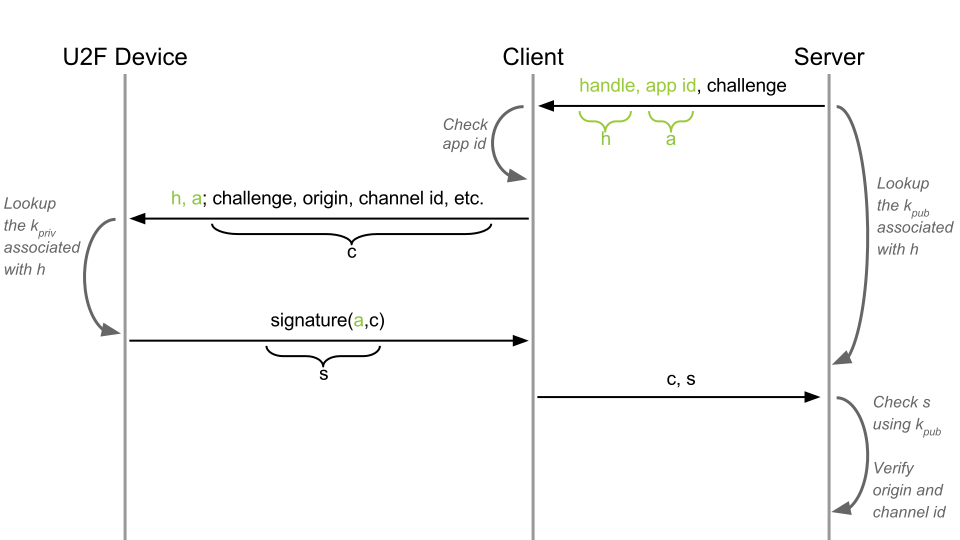

Шаг третий — Приватность или регистрационно-зависимая пара ключей

Генерируем регистрационно-зависимую пару

На данный момент наше устройство подписывает все одной парой ключей. Это создает проблему для приватности, в связи с тем что публичный ключ будет везде одинаковый. Для примера скажем если бы вы были зарегистрированы на печально известном AshleyMadison.com, то атакующий мог бы связать слитый публичный ключ и ваши другие аккаунты и потенциально причинить физический и моральный вред.

Чтобы сохранить приватность при регистрации, зависимая сторона передает ID приложения (AppID) и семя (случайное число). На основе этих данных устройство генерирует уникальную регистрационно-зависимую пару ключей. Как устройство генерирует пару не описано в протоколе, а полностью отдано на усмотрение изготовителя устройства. Например, каждый Yubikey имеет свой мастер ключ, который в связке с HMAC и ГПСЧ (Генератор псевдослучайных чисел) генерирует новую пару.

](https://habrastorage.org/files/796/ef4/41a/796ef441a55e402e87cf5f7d4fee6f1d.png)

https://developers.yubico.com/U2F/Protocol_details/Key_generation.html

За счет того, что пара ключей уникальна для каждой регистрации, становится возможным использовать совместно одно U2F устройство для множества аккаунтов.

Шаг четвертый — Защита от клонирования

Так как U2F это только протокол, то он может иметь разные имплементации, в железе и ПО. Некоторые имплементации могут быть не устойчивыми к клонированию. Для защиты от этого U2F устройство имеет встроенный счетчик. Каждая подпись и регистрация увеличивает состояние счетчика на единицу. Состояние счетчика подписывается и возвращается зависимой стороне.

Если U2F устройство было склонировано, то состояние счетчика клонированного устройства скорее всего будет меньше чем состояние счетчика оригинального устройства, что вызовет ошибку во время верификации.

Шаг пятый— Аттестация Ключа

Разные имплементации протокола могут быть быть небезопасны. Чтобы избежать этого, каждое U2F устройство имеет встроенный партийный сертификат, который устанавливается приблизительно на каждые сто тысяч устройств. Каждая подпись и регистрация дополнительно подписывается сертификатом, публичный ключ которого находится в публичной директории.

Зачем это надо? Например, если вы — форум о котятах, то вы возможно не сильно волнуетесь о том, насколько безопасны U2F устройства ваших пользователей, а если вы банк, то возможно вы разрешите только устройства, выполненные в железе, и только если они сертифицированы FIDO альянсом.

Шаг шесть с половиной — Защита от перебора

В ситуации, когда пользователь находится вдали от своего устройства, вредоносное программное обеспечение может попытаться атаковать устройство методом полного перебора или другими видами атак. Для защиты от этого U2F стандарт требует чтобы все имплементации, в железе и ПО, активировались пользователем. Пользователь обязан подтвердить свое решение на двухфакторную аутентификацию. Этим действием может быть простое нажатие на кнопку, ввод пин-кода, снятие отпечатка пальца или другое.

Как работает FIDO

Природа паролей побуждает нас быть ленивыми. Длинные, сложные пароли (самые безопасные) для нас сложнее всего создать и запомнить. Поэтому многие берут какой-то простой пароль, немного его “дорабатывают” и пользуются — это огромная проблема, потому что у хакеров давно есть списки популярных паролей. И хакеры автоматизируют атаки путем “заполнения учетных данных”, пытаясь найти, что именно вы добавили к вашему “стандартному” паролю.

FIDO работает на основе распознавания лиц и отпечатков пальцев — это умеют многие современные смартфоны.

“Пароль — это то, что вы знаете. Устройство — это то, что у вас есть. Биометрия — это то, чем вы являетесь. Мы движемся к тому, что пароль всегда будет при вас — и нужда в его запоминании просто отпадет”, — сказал Стивен Кокс, главный архитектор безопасности SecureAuth.

FIDO, или Fast Identity Online, стандартизирует использование аппаратных устройств (сканер отпечатков пальцев, камеры) для создания уникальной “биометрической карточки”, которая и позволит пользователю регистрироваться и заходить на сайты.

Подделать отпечатки пальцев или лицо намного сложнее и дороже — так что, по мнению Эндрю Шикиара, исполнительного директора FIDO Alliance, “… в течение следующих пяти лет у каждой крупной потребительской интернет-услуги будет альтернативная регистрация без пароля”.

FIDO также выгоден и компаниям, поскольку устраняет опасения по поводу утечек данных (в частности, конфиденциальной информации клиентов). Похищенные “биометрические карточки” не позволят хакерам войти в систему, потому что их надо не просто ввести, но и подтвердить.

Вот один из способов входа на основе FIDO без паролей. Вы открываете страницу входа в систему на своем ноутбуке, вводите имя пользователя, нажмите кнопку, а затем пользуетесь биометрической аутентификацией ноутбука, например, Touch ID от Apple или Windows Hello. Если ваша система не оснащена нужными устройствами, вы можете подключить по Bluetooth телефон — и точно так же использовать FIDO.

Предпосылки и история создания [ править | править код ]

События, связанные с массовыми взломами аккаунтов [п 1] [п 2] [п 3] , подтверждают необходимость защиты данных, находящихся на онлайн-сервисах. Часто учётные записи пользователей защищены слабыми паролями [п 4] , пользователями используется одинаковый пароль в разных учетных записях, что способствует массовым взломам. [п 5] Поэтому строгая аутентификация становится все более важным требованием. Большинство решений, обеспечивающих строгую аутентификацию дороже и сложнее в использовании (особенно с мобильными устройствами). В то же время, например, второй фактор в виде OTP уязвим для относительно общих атак, таких как фишинг [п 6] , смарт-карты требуют специализированного оборудования и/или установки драйверов перед использованием. В идеале база для безопасной аутентификации должна соответствовать таким требованиям, как: использование строгой аутентификации, соблюдение конфиденциальности пользователя, удобство использования и взаимодействие между различными устройствами, с помощью которых производится аутентификация. Для решения этих вопросов образовался F >[1]

Спецификации протокола U2F v1.0 были опубликованы F >[п 7]

30 июня 2015 года были выпущены две новые версии протокола, поддерживающие Bluetooth и NFC, как транспортные протоколы для U2F [п 8] . Таким образом стала возможна аутентификация посредством протокола U2F с помощью мобильных устройств, используя технологию NFC.

В конце 2015 года началась работа над усовершенствованными спецификациями, называемыми F >[п 9]

7 декабря 2016 года были объявлены обновленные спецификации протокола U2F v1.1. [п 10]

Источник: vkspy.info

Стандарт беспарольной аутентификации FIDO

Рекомендуем почитать:

Xakep #281. RemotePotato0

- Содержание выпуска

- Подписка на «Хакер» -60%

В феврале прошлого года сформировался альянс FIDO (Fast IDentity Online) — консорциум технологических компаний, которые собирались создать новый протокол беспарольной онлайновой аутентификации. Не прошло и двух лет, как утверждён первый черновик стандарта.

В консорциум FIDO изначально вошли Agnitio, Infineon Technologies, Lenovo, Nok Nok Solutions, PayPal и Validity. Среди этих компаний известными можно назвать разве что Lenovo, PayPal и Infineon. Казалось бы, что за смешной альянс? Но позже к ним присоединились Microsoft, Google, Mastercard, Visa, Samsung и другие авторитеты. Все они договорились выпускать продукты, совместимые с новым стандартом.

С точки зрения стандартизации, FIDO полностью совместим со многими другими методами аутентификации, такими как модули Trusted Platform (TPM), токены USB Security, Near Field Communication (NFC), одноразовые паролями (OTP) и т.д. Все эти технологии можно использовать для замены обычному текстовому паролю по протоколу FIDO.

Два утверждённых варианта FIDO предусматривают аутентификацию без пароля (UAF) или двухфакторную аутентификацию (U2F).

В первом случае авторизация пользователя происходит по протоколу Universal Authentication Framework (UAF), когда пользователь регистрирует своё устройство в сервисе, используя различные способы аутентификации, в том числе биометрические.

Во втором случае действует протокол Universal Second Factor (U2F), когда сервис добавляет к действующей парольной системе дополнительный фактор аутентификации, например, пинкод.

Особенность FIDO является то, что система может осуществлять аутентификацию на основе сверки оборудования. Уникальные цифровые идентификаторы аппаратного обеспечения, установленного у пользователя, тоже могут служить аутентификатором. Если пользователь разрешит, то идентификатор оборудования будет автоматически использоваться вместо стандартного текстового пароля.

Источник: xakep.ru

Fido uaf client что это

U2F (англ. Universal 2nd Factor ) — открытый, бездрайверный протокол для двухфакторной аутентификации, основанный на вызов-ответной аутентификации, позволяющий интернет-пользователям использовать U2F устройство как второй фактор для аутентификации на большом количестве онлайн-сервисов.

Предпосылки и история создания [ править | править код ]

События, связанные с массовыми взломами аккаунтов [п 1] [п 2] [п 3] , подтверждают необходимость защиты данных, находящихся на онлайн-сервисах. Часто учётные записи пользователей защищены слабыми паролями [п 4] , пользователями используется одинаковый пароль в разных учетных записях, что способствует массовым взломам. [п 5] Поэтому строгая аутентификация становится все более важным требованием. Большинство решений, обеспечивающих строгую аутентификацию дороже и сложнее в использовании (особенно с мобильными устройствами). В то же время, например, второй фактор в виде OTP уязвим для относительно общих атак, таких как фишинг [п 6] , смарт-карты требуют специализированного оборудования и/или установки драйверов перед использованием. В идеале база для безопасной аутентификации должна соответствовать таким требованиям, как: использование строгой аутентификации, соблюдение конфиденциальности пользователя, удобство использования и взаимодействие между различными устройствами, с помощью которых производится аутентификация. Для решения этих вопросов образовался F >[1]

Спецификации протокола U2F v1.0 были опубликованы F >[п 7]

30 июня 2015 года были выпущены две новые версии протокола, поддерживающие Bluetooth и NFC, как транспортные протоколы для U2F [п 8] . Таким образом стала возможна аутентификация посредством протокола U2F с помощью мобильных устройств, используя технологию NFC.

В конце 2015 года началась работа над усовершенствованными спецификациями, называемыми F >[п 9]

7 декабря 2016 года были объявлены обновленные спецификации протокола U2F v1.1. [п 10]

Работа протокола [ править | править код ]

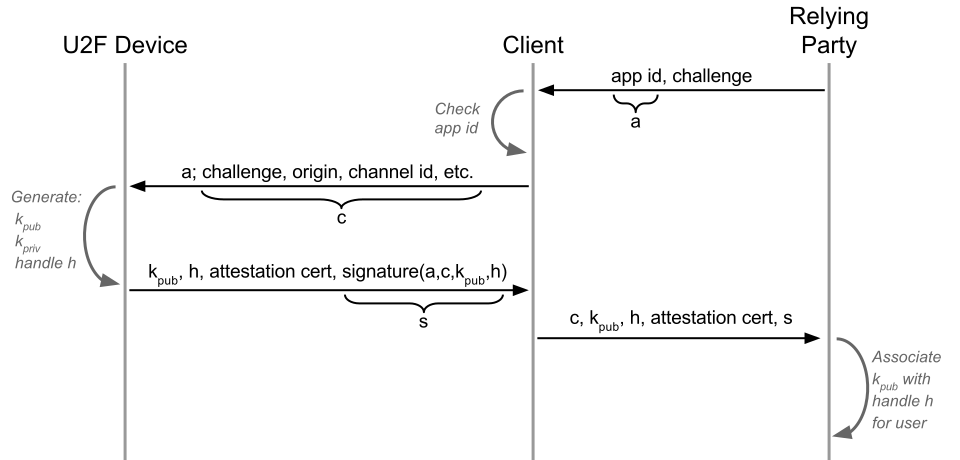

Регистрация пользователя [ править | править код ]

Во время регистрации проверяющая сторона (веб-сервис, целевой ресурс) отправляет некоторые данные для подписи устройством (то есть генерирует вызов) браузеру. Браузер добавляет к данным URI, с которого был произведен запрос на подпись и >[2]

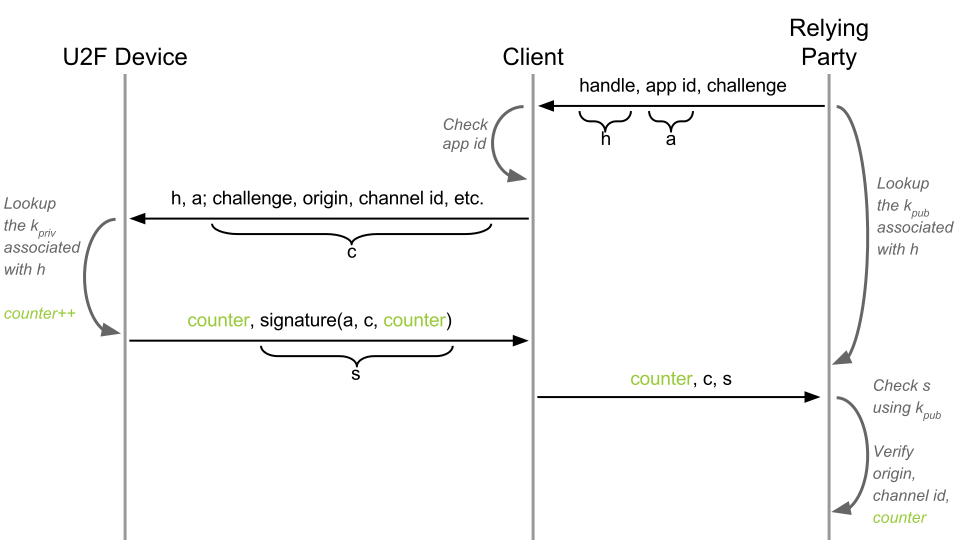

Аутентификация пользователя [ править | править код ]

Во время аутентификации проверяющая сторона отправляет некоторые данные (то есть генерирует вызов) и дескриптор ключа для подписи браузеру. Браузер добавляет к этому URI, с которого был произведен запрос на подпись и >[2]

Небраузерные приложения [ править | править код ]

Веб-приложение с помощью браузера контактирует с U2F устройством посредством JavaScript API [2] . Мобильное приложение так же должно «общаться» с устройством посредством API, при построении которого используется понятие web origin (выше упомянутый URI для веб-приложений). Для возможности работы с различными API было решено использовать фасеты (facets). Фасет — это исполнение приложения, контактирующее с проверяющей стороной [3] . Например, приложение Example может иметь реализацию под Android, IOS или веб-приложение. Все это фасеты приложения Example.

- для веб-приложений определен в RFC 6454;

- для Android приложений — это URI android: apk-key-hash: ;

- для IOS приложений — это URI ios: bundle-id: .

Например, для приложения Example список разрешенных facet IDs может выглядеть следующим образом:

Особенности [ править | править код ]

Криптографические примитивы [ править | править код ]

Для операций подписи используется алгоритм ECDSA над кривой P-256, для операций хеширования — SHA-256 [5] , которые широко доступны на встраиваемых платформах и достаточно надежны [6] [7]

Предотвращение атаки посредника [ править | править код ]

Когда >[8] и позволяет серверу обнаружить атаку, если есть два раздельных канала TLS. Эта концепция была внедрена в спецификации протокола U2F, но тем не менее в данном подходе были обнаружены проблемы и предложены пути решения [9]

Нестандартизированные решения [ править | править код ]

Согласно спецификациям U2F протокола все нижеперечисленные параметры должны быть реализованы в U2F устройстве, но при этом их реализация отдана на усмотрение производителей:

- Генерация регистрационно-зависимой пары закрытый/открытый ключ. Например, каждый Yubikey имеет свой мастер-ключ, который в связке с HMAC и ГПСЧ генерирует новую пару [п 11] .

- Счетчик. Предполагает собой дополнительную защиту U2F устройства от клонирования. Тем не менее защита таким способом может не сработать, например, если после клонирования, оригинальное U2F устройство какое-то время не использовалось для аутентификации. Для какой пары ключей и на какое значение во время аутентификации увеличивается его значение спецификациями не описано. Тем не менее, если в устройстве используется единый глобальный счетчик с предсказуемой суммой прироста, это создает утечку конфиденциальности [10]

- Дескриптор ключа. U2F устройство может не хранить все закрытые ключи внутри устройства, а, например, каждый закрытый ключ может быть зашифрованной частью дескриптора ключа [11] . В этом случае должен использоваться алгоритм шифрования, лучшим образом обеспечивающий безопасность при имеющемся аппаратном обеспечении.

Поддержка браузерами [ править | править код ]

U2F поддерживается Google Chrome, начиная с 38 версии, Opera — начиная с 40 версии. [п 12] Mozilla добавила поддержку U2F в Firefox, которая может быть включена только путём добавления специального дополнения. [п 13] Для браузера Google Chrome на Andro >[п 14]

Всем хеллоу Сегодня мы будем разбираться сразу с двумя похожими программами — F />

Начал искать. На форуме 4PDA один юзер пишет, что он у себя заморозил работу многих приложений, в списке есть в том числе и F >

FIDO UAF Client имеет идентификатор com.huawei.fido.uafclient, а FIDO UAF ASM — com.huawei.hwasm, и вот на другом сайте читаю что приложения необходимы для многофакторной аутентификации на сайтах.

То есть как я понимаю эти приложения могут принимать участие в.. авторизации на сайтах? Пока точно неизвестно

А вот собственно и два этих приложения:

В FIDO UAF есть слово UAF, узнал, что это означает Universal Authentication Framework — некий универсальный аутентификационный фреймворк для биометрической аутентификации.

Один человек написал — F />

Можно ли отключить эти приложения?

Еще один человек написал что он эти два приложения удалил и после смартфон работает нормально без приколов:

А вот ребята пример того как FIDO UAF ASM может прилично кушать батарею телефона:

Хотите верьте, хотите нет, но на форуме 4PDA я снова нашел инфу о том что FIDO UAF Client и FIDO UAF ASM можно вручную удалить без последствий.

Итоговые мысли

В общем ребята. Информации мало. Кое-что удалось найти, и кажется что.. в итоге можно предположить что это за приложения.

В общем смотрите:

- Предположительно что F />

- FIDO UAF ASM относится напрямую к аутентификации, возможно это какой-то модуль или плагин.

- Отключить эти два приложения можно, но если вы знаете как — сделайте перед этим что-то вроде бэкапа Андроида.

- Я не советую сразу бежать и удалять приложение. Сперва его попробуйте отключить. Не получается? Тогда заморозьте. И если уж вообще никак — то удаляйте, но делайте это на свой страх и риск. Для отключения, заморозки и удаления я советую использовать Titanium Backup.

- В интернете пишут что приложения можно отключить также при помощи Package Disabler.

Еще вы можете в телефоне найти такое как U2F (Universal 2nd Factor) — это какой-то открытый бездрайверный протокол для двухфакторной аутентификации.

Ссылки по теме, если хотите углубиться в это все дело, более детальнее разобраться.. у меня уже просто нет сил, но если у вас есть желание, то пожалуйста:

На этом все господа. Надеюсь мне удалось оказать информационную помощь А теперь прощайте

Источник: planshet-info.ru