FIDO (Fast IDentity Online) Альянс был создан в июле 2012 года для решения проблемы поддержки устройств строгой аутентификации в сети Интернет, а также с целью упростить жизнь пользователям, вынужденным создавать и запоминать имена пользователей и пароли. FIDO Альянс планирует изменить текущую ситуацию с аутентификацией путем разработки спецификаций, определяющих набор механизмов, которые вытеснят зависимость от паролей и обеспечат безопасную аутентификацию пользователей интернет-услуг. Новый стандарт по безопасности устройств и плагинов для браузеров позволит любому веб-сайту или облачному приложению взаимодействовать с широким спектром существующих и перспективных устройств для обеспечения безопасной аутентификации пользователей.

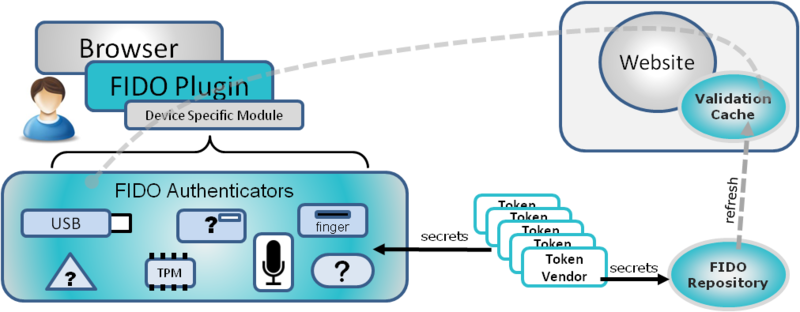

Для обеспечения безопасной работы пользователей проект FIDO объединяет аппаратные средства, программное обеспечение и интернет-сервисы.

Пару слов про FidoNet

Если кто не знаком с FIDO, перевод раздела сайта «Как работает FIDO» ниже. А сейчас небольшие комментарии.

Нашей командой разрабатывалось решение по аппаратной аутентификации на web-ресурсах. Решение получилось вполне удачным, оно используется в системах документооборота и в механизмах лицензирования SaaS. Техническая часть проекта FIDO достаточно схожа с нашими разработками и выглядит вполне выполнимой. Однако, из описания на сайте FIDO становится ясно, что четкого понимания что и как делать у них пока нет. Да и сама концепция вызывает ряд вопросов.

Безопасность

FIDO альянсом предполагается следующий механизм распространения устройств аутентификации. На этапе производства устройства получают идентификационный номер и секрет. Эта информация помещается производителем в FIDO Repository. При регистрации нового пользователя сервис запрашивает идентификационный номер устройства и по этому номеру получает из FIDO Repository данные, необходимые для проверки пользователя при аутентификации. Эти данные кэшируются интернет-сервисом в Validation Cache для снижения нагрузки на FIDO Repository.

К сожалению, о используемых криптоалгоритмах и протоколах пока ничего не сказано. Однако по косвенным признакам (в тексте встречается термин OTP, а также по схеме с Репозиторием) можно предположить, что планируется использовать симметричные алгоритмы. Для меня такое решение выглядит несколько устаревшим.

Безопасное распространение симметричных ключей, чем по видимому должен заниматься Репозиторий, выглядит сомнительным. По логике вещей каждое устройство при регистрации на новом интернет сервисе должно бы генерировать новый ключ самостоятельно. То есть, для каждого сервиса свой ключ и никаких глобальных идентификационных номеров. Кроме того, что бы не хранить на сервере какие-либо секретные ключи, думается, разумно использовать ассиметричные алгоритмы.

FIDO предполагает использование двух основных типов устройств для аутентификации. В их терминологии это Identification tokens и Authentication tokens. Первый вариант не требует аутентификации владельца. То есть пока устройство подключено, аутентификация происходит прозрачно для пользователя. Несомненно удобно.

FIDONET: Интернет о котором все забыли

Однако, этим механизмом может воспользоваться кто угодно, имеющий доступ к устройству, например жена сможет читать переписку мужа. Думаю, отказываться от второго фактора все-таки нельзя.

Приватность

Как ни печально, но использование глобального идентификатора еще и позволяет построить связь между разными учетными записями по номеру устройства, а это не всем понравится. В настоящее время и так есть серьезные проблемы с приватностью в сети интернет, а такой подход еще и усугубляет эту проблему. Думается, никаких глобальных идентификаторов быть не должно, никакой необходимости в них в общем нет.

Восстановление доступа

В концепции ничего не сказано о механизмах взаимодействия в случае утраты аппаратного устройства. Удобное и безопасное решение этого вопроса весьма важно, так как может вызвать серьезное увеличение нагрузки на техподдержку.

Решение будет очевидно востребовано некоторой частью пользователей, ведущих какую-либо коммерческую деятельность в Интернет. Однако, для широкого, повсеместного применения строгой аутентификации нужно не только обеспечить безопасность, но и предложить решение которое будет удобными и модными. Популяризация разрабатываемого решения может стать одной из самых затратных частей этого проекта. В этом плане весьма обнадеживающе выглядит участие в этом альянсе не только разработчиков, но сервисов, таких как PayPal и Google.

А вот и перевод.

Как работает FIDO

FIDO Authenticators

Пользователи будут иметь FIDO Аутентификатор или токен (любое аппаратное устройство аутентификации, поддерживающее механизмы FIDO — прим. переводчика), который они выбрали, или который им был выдан для пользования каким-либо сервисом. Например, такие устройства как биометрический сканер или USB носители с доступом по паролю. Пользователи могут выбрать такой тип FIDO Аутентификатора, который наилучшим образом отвечает их требованиям.

FIDO Аутентификаторы будет выпускаться в двух основных вариантах.

Identification tokens будут иметь уникальные ID, идентификаторы будут привязываться к аккаунту Интернет пользователя. После привязки к аккаунту, они будут доступны серверу в качестве идентификатора без необходимости каких-либо действий со стороны пользователя. Таким образом, будет обеспечиваться только один фактор аутентификации.

Authentication tokens может потребовать от пользователя выполнить какое-либо действий, чтобы доказать, что он законный владелец токена. Эти действия могут включать в себя ввод пароля, ввод PIN-кода или предоставление биометрических данных. Эти аутентификаторы обеспечат двухфакторную аутентификацию пользователя, используя принцип » что у вас есть» и «что вы знаете” или биометрический фактор „кто вы есть“.

Когда пользователь подключает свой FIDO Authenticator к аккаунту веб-ресурса, устанавливается связь между Аутентификатором, проверяющей стороной и Validation Cache. После создания связи, для проверки абонента используются одноразовые пароли (OTP). Так как пароль OTP используется только один раз, он не может быть использован для атак воспроизведения, если кто-то захватывает сеанс связи с вторжением в систему или слушает интернет-трафик.

Каждый аутентификатор будет иметь встроенный ID и начальное значение, которые позволят однозначно идентифицировать и проверить его подлинность. Криптографические операции будут происходить на борту Аутентификатора. Таким образом, даже если машина заражена вредоносным ПО, FIDO Аутентификатору еще можно доверять.

FIDO Plugin

Браузеры пользователя будут иметь FIDO плагин. Плагин сможет распознавать доступные FIDO Аутентификаторы, которые подключены к системе пользователя. Включая в себя встроенные аутентификаторы и подключаемые по USB.

При подключении пользователя к веб-сайту браузер будет сообщать серверу о доступных FIDO Аутентификаторах в составе информации о браузере. Сайты, поддерживающие технологию FIDO смогут распознать наличие аутентификатора и отвечать соответствующим образом. На основании полученной информации проверяющая сторона (веб-сайт) инициирует механизм аутентификации.

FIDO плагин может распространяться через различные каналы, в том числе:

Browser Add-On — разработчики браузеров могут иметь плагин в качестве дополнения, которое пользователи могут скачать и подключить в свой браузер.

FIDO аутентификаторы — Если пользователь покупает FIDO аутентификатор, имеющий встроенный USB диск, плагин может располагаться на нем.

Вендоры– Вендоры могут распространять плагин с новыми машинами, а также включать плагин в состав обновлений программного обеспечения для существующих машин. Эти обновления позволят использовать FIDO аутентификацию на существующих машинах с подходящими аппаратными возможностями.

Device Specific Module

Специальный модуль устройства (DSM) будет взаимодействовать с плагином для браузера с одной стороны, и с аппаратным FIDO Токеном с другой. DSM преобразует команды плагина в команды, которые являются специфическими для каждого типа токена. Разделения программного обеспечения FIDO на плагин и DSM позволяет создать универсальный плагин для браузера, поддерживающий широкий спектр аппаратных устройств. Кроме того, это позволит поставщикам аппаратных решений сосредоточиться только на разработки той части ПО, которая необходимой для поддержки своих устройств, и не потребует реализовывать весь стек программного обеспечения.

Проверяющая сторона / Website

Как следует из названия, проверяющая сторона использует проверку токена для аутентификации.

Веб-сайт распознает наличия FIDO Токена, определяет привязан ли он к аккаунту и если нет, представляет пользователю возможность привязать новый токен к своему аккаунту.

Например, определив что токен привязан к аккаунту, web-сайт добавит на страницу входа сообщение „Войти с FIDO“. Если токен был определен как сканер отпечатков пальцев, сообщение может быть „проведите пальцем для входа с FIDO“.

В зависимости от политики сервера, предпочтений пользователя и истории аккаунта Identification tokens могут значительно упростить вход в систему. Веб-сайт может просто определить существующего пользователя и показать » Welcome back Debbie!» вместо окна входа, основываясь только на информации от FIDO токена. Конечно, пользователь сможет изменить параметры входа, определив для себя, насколько опасно это может быть для его учетной записи.

Validation Cache

Validation Cache будет проверять зашифрованную информацию и одноразовые пароли получаемые от токенов, что бы быть уверенным в подлинности токена. Проверяющая сторона будет использовать Validation Cache, для проверки информации получаемой от каждого токена.

Стоит отметить, что наличие Validation Cache на сайте проверяющей стороны позволит получать ответ быстрее, избежать задержек с ответом или атак. Validation Cache будет регулярно получать обновления из FIDO Repository о новых устройствах произведенных поставщиками токенов.

FIDO Repository

FIDO Repository это центр обмена информацией о токенах. Производители токенов будут сообщать данные о каждом произведенном FIDO токене в Repository. Хранимая в Repository информация используется для проверки OTP генерируемого токеном. Repository будет регулярно обновлять Validation Cache на каждом сайте, который использует FIDO.

Repository будут поддерживать большое количество сайтов и иметь механизмы репликации для обеспечения бесперебойного обслуживания. Веб-сайт сможет использовать более одного Repository.

FIDO Repository будет взаимодействовать с разработчиками, чтобы гарантировать актуальность и доступность базы токенов. Использование FIDO Repository позволит web-сайтам не иметь контактов с каждым поставщиком токенов. При подключении к FIDO Repository информация о всех существующих токенах будет доступна web-сервису.

Примеры использования

Подключение пользователя

Когда пользователь с новым токеном впервые переходит на сайт, который поддерживает технологию FIDO, сайт предположит пользователю привязать FIDO токен к своему аккаунту для повышения уровня безопасности в будущем. Информация о браузере пользователя сообщит сайту, что пользователь имеет FIDO токен, а также сообщит сайту тип токена. Если сайт поддерживает FIDO, он в фоновом режиме опросит плагин о токене. В зависимости от политики, сайт будет предлагать пользователю подключить FIDO токен к своему аккаунту.

Порядок действий может отличаться в зависимости от типа Аутентификатора пользователя, но все типы будут поддерживаться через один и тот же плагин.

Сканер отпечатков: пользователь проводит пальцем по датчику. Аутентификатор выполняет криптооперации, данные поступают в DSM, а затем в плагин браузера.

Защищенные паролем токены: пользователь вводит правильный пароль для токена.

Уникальный идентификатор устройства: Так как это не Authentication tokens, от пользователя требуется только нажать кнопку ОК для подключения идентификатора.

Когда пользователь соглашается подключить токен и аутентифицируется на нем (при необходимости), глобальный ID токена и ID пользователя шифруются и отправляются обратно на сайт. Сайт использует Validation Cache для проверки токена. После проверки токена, сайт привязывает уникальный ID токена к аккаунту пользователя для дальнейшего использования.

Аутентификация пользователя

После того как пользователь привязал свой Токен к аккаунту он может использовать его вместо логина и пароля учетной записи. Ниже приведены три примера, но в перспективе FIDO будет поддерживать более широкий спектр FIDO токенов.

Считыватель отпечатков пальцев

Пользователь переходит на веб-сайте, его аккаунт привязан к токену со считывателем отпечатков пальцев.

Браузер сообщает сайту, что пользователь имеет FIDO токен со считывателем отпечатков для аутентификации, веб-сайт представляет пользователю вариант страницы аутентификации, поддерживающий FIDO. Веб-сайт может показать сообщение «Сканируйте палец для входа FIDO» Пользователь сканирует свои отпечатки. FIDO токен распознает пользователя. Биометрические данные пользователя никогда не покидает считыватель. Глобальный ID и аутентификационные данные шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора и идентификатора пользователя. Таким образом, обеспечивается двухфакторная аутентификацию, так как наличие токена со считывателем у пользователя является первым фактором и прохождение биометрической аутентификации является вторым фактором.

Если пользователь использовал токен со считывателем отпечатков, более чем с одной учетной записью, сайт будет запрашивать у пользователя имя аккаунта, к которому он хочет получить доступ.

Защищенные паролем токены

Пользователь переходит на веб-сайт, его аккаунт связан с защищенным паролем токеном. Это может быть USB токен или установленный на материнской плате модуль(TPM). Браузер сообщает сайту, что пользователь имеет FIDO токен с паролем, веб-сайт настраивает страницу аутентификации по технологии FIDO. Веб-сайт может представить пользователю сообщение «Нажмите здесь для безопасного входа с FIDO».

Когда пользователь нажимает на кнопку «FIDO Логин», плагин отображает локальное окно (не окно браузера) для ввода пароля токена. Этот пароль для локальной аутентификации в FIDO токене. Этот пароль не доступен через веб-браузер и должен быть передан только в токен.

FIDO токен аутентифицирует пользователя. Глобальный ID и аутентификационные данные шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора и идентификатор пользователя. Таким образом, обеспечивается двухфакторная аутентификация, так как наличие токена у пользователя является первым фактором, а знание пароля от токена является вторым фактором. Если пользователь использовал токен, более чем с одной учетной записью, сайт будет запрашивать у пользователя имя аккаунта, к которому он хочет получить доступ.

Идентификаторы

Пользователь переходит на веб-сайт, его аккаунт связан с Identification token. Это может быть встроенное аппаратное средство, дополнительные программные или аппаратные решения, которые не требуют знания PIN кода или пароля, так как они обеспечивают только идентификацию. Браузер сообщает сайту, что пользователь имеет Identification token, доступный для проверки подлинности.

Веб-сайт будет запрашивать у плагина идентификационные данные. Обмен данными с сервером происходит в фоновом режиме, без взаимодействия с пользователем. Глобальный ID Identification token шифруются и отправляется обратно на сайт через DSM и плагин.

Сайт проверяет полученные данные через Validation Cache. Веб-сайт определяет пользователя на основании глобального уникального идентификатора. Если есть только одна учетная запись, связанная с идентификатором, то пользователь входит в свою учетную запись без пароля. Данный тип аутентификации является однофакторным, так как для аутентификации достаточно только владеть идентификатором.

Если политика сайта требует двухфакторную аутентификация, то от пользователя может потребоваться ввести свой пароль. В качестве второго фактора, без дополнительного взаимодействия с пользователем, проверяется наличие Identification token.

Новые типы Аутентификаторов

Одной из целей FIDO является расширение спектра устройств. Намерение состоит в том, чтобы все устройства безопасности, которые соответствуют интерфейсу FIDO плагина, должны быть доступны для всех веб-сайтов без изменения кода. Это позволит легко подключать к системе новые типы токенов.

Чтобы добавить новый тип аутентификации разработчик должен создать устройство, DSM и протестировать его с плагином. Затем разработчик должен передать в FIDO Repository данные, необходимые для проверки новых устройств. Repository будет гарантировать, что данные будут доступны всем Validation Cache проверяющих сторон.

Когда новый аутентификатор появляется на сайте в первый раз, сайт будет проверять аутентификатор с помощью Validation Cache. Веб-сайт может попросить пользователя выполнить какие-либо дополнительные действия для аутентификации пользователя, не зная подробностей этих действий, так как взаимодействие происходит через плагин и DSM. Когда пользователь выполнит необходимые действия, идентификационные данные будут подключены к учетной записи пользователя.

- FIDO альянс

- аутентификация пользователей

- двухфакторная аутентификация

- безопасность

- Информационная безопасность

- IT-стандарты

Источник: habr.com

Fidoip

Набор приложений для работы в Fidonet.

— Если вы не можете найти форума или чата с адекватными, на ваш взгляд, людьми, или по душе, предлагаем вам Фидонет! Слышали о нём? «Записки невесты программиста» содержат подробное описание, полное романтики (и ещё несколько произведений Алекса Экслера). «1001 анекдот про компьютеры» (они же «Компьютерики шутят») включает в себя классику юмора Фидонета. Лабиринты отражений, Лукьяненко — и ещё несколько написанных им книг. Журналы, например Хакер, писали про Fidonet.

Вкратце всё же расскажем. Глобальная сеть наподобие Интернета, ничего общего с ним не имеющая. Попасть туда мог не каждый, существовали некоторые преграды (например, :

. Там много всяких разных людей будет. Фидо сейчас сильно разрослось, так что кого только там не встретишь. От прыщавых юнцов до управляющих банков.

— Ну, насчет юнцов я верю сразу, — призналась я. — А вот управляющего банком в этой тусовке я себе как-то слабо представляю.

— Сейчас представишь, — довольно сказал Сергей и вдруг заорал на всю улицу: — Юр! Ком цу мир, плиз!

К нам подошел мужик лет сорока, довольно вальяжного вида. Сергей меня ему представил, мужик протянул руку и тоже называл какие-то циферки.

— Ну чего, — спросил его Сергей, — мы на Комтек тронемся когда-нибудь или нет?

— Все в наших руках, — сказал мужик и подмигнул мне. — Сядем и поедем. Пошли, подброшу вас на своей колымаге.

Колымага у мужика оказалась солидная — «Land Cruiser». Даже у моего папульки машина попроще. Мы стали пробираться по направлению к выставке, а я спросила у мужика:

— Юра, а вы, простите, кем работаете?

— Управляющим в банке, — спокойно ответил он.

— Ну да. Конечно, банк небольшой, это тебе не «Менатеп», но свою денежку зарабатываем.

— А чего, простите, делаете в этой тусовке, раз вы такой солидный человек? — поинтересовалась я.

— Во-первых, — сказал мужик, — мне нравится конференции читать. У нас же в банке работа неравномерная. То на несколько дней запарка жуткая, а то сидишь — делать абсолютно нечего. Вот я и читаю всякие конференции о видео, о машинах. Потом, на этой тусовке тоже отдыхаешь душой. Мне же по работе со всяким народом встречаться приходится.

Иногда такие хари попадаются — потом заснуть неделю не можешь. А здесь — люди не испорченные деньгами. Простое человеческое общение. Вот я сегодня подъехал к этому сборищу, подходит парень шестнадцатилетний и говорит: «Ух ты, чувак, какая у тебя тачка крутая! Дашь порулить?».. Ну не прелесть?

Где еще встретишь подобную непосредственность?

— В общем, логично, — говорю я. — А что, эти. как их. конференции действительно интересно читать?

— Конечно интересно! — вякнул было Сергей с заднего сидения, но я бровями сделала ему знак помалкивать.

— Как тебе сказать. — пожал плечами Юра. — Когда очень интересно, а когда кучу всякой дребедени приходится перелопачивать, чтобы найти полезную информацию. Понимаешь, это что-то вроде клуба по интересам, куда может прийти любой желающий. И все это общение регулируется достаточно стихийным образом, что создает довольно своеобразную атмосферу. Но мне нравится. Даже затягивает.

Я же в машинах хорошо разбираюсь. И знаешь как приятно, когда в автомобильной конференции начинаешь чего-нибудь объяснять, а тебя, раскрыв рот, слушает несколько тысяч человек.

На этом месте историческую часть статьи можно считать законченной.

Сегодня есть комплект приложений fidoip, позволяющий с помощью Интернета общаться в сети Fidonet. Без dial-up модемов, как привыкли фидошники — но объёмы данных настолько малы, что можно и с ним. Программа GoldED, которая классически используется для общения в Fidonet, псевдографическая. Если вы застали ncedit, вы без проблем сможете общаться с помощью классической программы для Фидонета GoldED. Если вы никогда не использовали программ с псевдографическим интерфейсом, и не хотите пробовать первый раз, в качестве домашнего задания оставляю вам настроить Fidonet в любимой программе для работы с электронной почтой.

Ну так вот, Линуксоиды в темах про linux там лучше, чем, например, на linux.org.ru, причём во много раз. Советую! Только никому не говорите. 🙂 Конференция ru.linux, первые несколько десятков сообщений за январь 2010 года.

Как писать туда — вот мануалка. Устройство сети. Можно почитать в свободное время. Хотя в последем документе заглавие о том, «как модерировать», всё разложено по полочкам и ясно, и модерировать не надо. Только прежде всего можно ознакомиться с руководством, которое поставляется с архивом программы fidoip — оно краткое, и бОльшая часть того, что там есть, описано и здесь тоже.

Дам небольшую справку о том, как настроить и скачать fidoip. Программу надо загрузить с домашней страницы и скомпилировать. Для Debian-подобных дистрибутивов уже есть deb-пакет (32- и 64-битные версии) — поищите В распаковавшемся архиве. Пакет tar, без сжатия, потому, что внутри — одни архивы, и несколько текстовых скриптов.

Можно, не читая мануалок, просто сделать fido_linux.sh и дождаться окончания компиляции, но в мануале сказано о том, что для нескольких популярных дистрибутивов есть свой установочный скрипт. Тем, кто воспользовался скриптом fido_linux.sh, действия после его запуска описаны как для пользователей дистрибутива Slackware.

Возможно, скрипты для дистрибутивов были добавлены недавно, и этот всегда был основным. Спросят имя пользователя. Не пытайтесь ввести имя пользователя или номер вашего адреса в сети Фидонет — скрипт рассмеялся и скажет «дурачок — имя твоей учётной записи в системе!» Наберёте имя пользователя, скрипт скажет «Спасибо. Тепер запусти меня от root’а». Запустите.

Программы не только скомпилируются, но и установятся в /usr/local . После окончания компиляции вас просят выполнить настройку fidoip. Этот шаг описывается в руководстветом пошёл мастер первого запуска. Нужно зарегистрироваться. Приводим отрывок из руководства fidoip:

Авторы статьи выбрали //f75.n5004.z2.fidonet.net/register.php потому что даётся Сибирский (а именно — Омский, хотя Босс живёт в Лондоне) адрес Fidonet’а, быстро и не надо связываться с боссами 🙂 Единственный минус — не работают файлэхи (есть нетмейлы, конференции и файлэхи). Если вы тоже выбираете этого босса, то после регистрации на этом сайте перевведите то, что ты вы там вводили, а также то, что вам дали, в мастер — или скопируйте и вставьте. Всё. Запускайте gl. Если кодировка не Юникод, а koi8-r, запускалка другая — ge 🙂

Ну и всё. Единственная эхоконференция, которая вам будет доступна, это #reich.25. Туда надо написать вольное сочинение о себе (чтобы поняли, что вы — адекватный человек, а не с фкантяктии или мухоморьем на месте мозга), после этого босс прочитает это и даст доступ в другие места. Конференция появился не сразу, надо будет подождать. А когда будете добавлять в список новые (по первой мануалке), вам тоже придётся подождать.

При мне там предложили писать программу для банков, люди поддержали и принялись за работу. Во как.

Источник: zenway.ru

Дорога в FidoNet

Народная примета — если где-то есть компьютеры и компьютерщики, значит, там есть Фидо. Платить за него не придется, разве что только “счастливым” абонентам повременных АТС. Все, что надо для того, чтобы влиться в сообщество, — модем и любой (хоть 286-й) к

Игромания https://www.igromania.ru/ https://www.igromania.ru/

Сложно найти знакомого с компьютерами человека, ни разу не слышавшего четыре магические буквы — Фидо. Слышать-то все слышали, а вот попробовать на зубок удалось далеко не каждому. Для кого-то это сложно, у кого-то руки не доходят, кто-то пугается страшных “мылеров”, “тоссеров” и “сисопов”. Совершено напрасно. Почему бы не попробовать, тем более что все удовольствие доступно совершенно бесплатно?

К истокам

T-Mail — пожалуй, один из лучших мейлеров.

Если говорить языком сухих терминов, FidoNet — это глобальная некоммерческая информационная сеть; система электронной почты и телеконференций. Момент ее создания датируется далеким 1984 годом, когда все “население” Сети состояло из нескольких приятелей. Об интернетах в те дремучие времена никто ничего не знал и слышать не слышал, поэтому уже через несколько лет весь мир оказался плотно опутан сетями Фидонет. Удержусь от пересказа полного варианта истории, интересующиеся могут найти все самостоятельно.

Если говорить о чисто технической стороне вопроса, Фидо — это в первую очередь бесконечное множество конференций самой разной тематики ( echomail ). Шутки/анекдоты, компьютеры/информационные технологии (железо, софт, игры, программирование), автомобили, спорт, “все обо всем”. И еще несколько тысяч (!) разделов, включая темы, посвященные охмурению девушек (бивисам вход воспрещен).

Неужели в этом списке нет ничего, что заставляет ваше сердце биться чаще? Опционально Фидо — это средство для обмена файлами (файловые конференции, fechomail ) и почтой ( netmail , старший брат е-mail), абсолютно бесплатное в любой точке земного шара. Народная примета — если где-то есть компьютеры и компьютерщики, значит, там есть Фидо. Платить за него не придется, разве что только “счастливым” абонентам повременных АТС. Все, что надо для того, чтобы влиться в сообщество, — модем и любой (хоть 286-й) компьютер.

Если говорить о человеческом факторе, то Фидо — это огромный клуб общения по интересам, где вы найдете единомышленников, друзей, получите ответы на свои вопросы у специалистов, узнаете кучу всего нового и интересного, найдете партнеров для напряженных модемных баталий и скоротаете несколько скучных вечеров за чтением почты. Фидо — не бесплатная замена интернету, как ошибочно полагают многие (все-таки масштаб не тот), а сеть для свободного общения, созданная энтузиастами для энтузиастов.

Это провайдер Фидонет?

Итак, вы задались целью во что бы то ни стало попасть в Фидо. Кроме модема и компьютера для этого потребуются сетевой адрес , настроенный софт и, главное, растущие из нужных мест руки. Спешу предупредить: первое время будет сложно, тонкостей и непонятных моментов хватает.

Разбираться с премудростями придется самостоятельно — сетка-то некоммерческая, значит, не так просто найти желающих тратить свое личное время на возню со свистящими чайниками, привыкшими чуть что терроризировать линию техподдержки провайдера. Не желаете думать головой и читать документацию — сразу скажите сети “до свидания”, так оно всем станет проще. Будем считать, что слабонервные на этом месте изменились в лице и перевернули страницу, с оставшимися нам предстоит серьезный разговор.

Редактор сообщений GoldEd.

Восхождение на вершину Фидо стоит начать с получения сетевого адреса (рекомендую предварительно ознакомиться с текстовым блоком “ Все, что вы хотели знать о нодах. ”, иначе ровным счетом ничего не поймете, а случайно затесавшиеся в наши ряды халявщики отсеются окончательно). Мы покамест претендуем на скромное звание пойнта, соответственно, нам нужно как-то изловить ноду и выпросить желанный адрес. Ноды обычно обитают на всевозможных BBS ’ках (досках объявлений), там же обычно пачками валяются нодлисты — списки этих граждан с подробными досье. Не знаете телефона ни одной BBS? Спросите у знакомых или, как вариант, выходите в Сеть, отправляйтесь на любую поисковую систему и вводите запрос типа “ BBS-лист Урюпинска ”. Что-нибудь да найдется, не переживайте.

И вот нодлист у нас в зубах, осталось только подобрать узел себе по вкусу. Смотрите время работы (тщательно обдумайте, подойдет ли оно вам, не забывая о том, что пойнтов может быть много и быстро дозвониться удастся не всегда), скорость модема (побольше) и АТС (оптимально ту же, что у вас). Теперь вдохните поглубже, набирайте номер телефона узла (только на модем не нарвитесь), зовите сисопа (системного оператора — хозяина узла) и спрашивайте, не нужны ли станции новые пойнты. Не получилось — снова к листу, потом опять к телефону, и так до тех пор, пока кто-нибудь не снизойдет.

Как попасть в Фидо, не попав на пиво

Fido Master 2000 (он же «Фима») — мейлер, тоссер и редактор в одном флаконе.

Адрес есть, дело за малым — софт настроить. Думаете, проще простого? Ан нет: интуитивно понятный интерфейс, максимальная приспособленность для новичков и тому подобное никогда не были отличительными чертами ftn-софта.

Процесс настройки здесь сводится к ручному редактированию длиннющих конфигурационных файлов всех трех необходимых приложений (никаких мастеров-помощников и прочих скрепкоподобных существ). Могу предложить способ попроще, но о нем чуть позже, на десерт. Еще есть вариант попросить новообретенного нода найти и настроить все программы, но. он без пива работать откажется. Лучше уж по старинке, самому.

Основа всему — хороший мейлер . Эта скотинка (фидошный жаргон, не удивляйтесь) будет заниматься прозвонкой до нода, отправлять/получать живительную почту и эксклюзивные файлы. Мейлеров на свете не то чтобы очень много: T-Mail, Argus, FhMail и, собственно, все. Что выбрать? Могу посоветовать T-Mail, выбор сисопов по всему миру, приложение неприхотливое и общедоступное (даже поклонники экзотических “полуосей” и другой альтернативщины от мира операционок не обделены).

Настраиваем «Фиму» на правильное время.

Не помешает и тоссер , он же эхопроцессор . Эхопроцессор обожает распихивать почту по пакетам, которые затем отсылаются посредством мейлера. Смысл процедуры таков: каждое сообщение, коих может быть не одна тысяча, — это отдельный файл. Понятно, что удобнее упаковывать корреспонденцию в специальные архивы-пакеты. В свободное от основной работы время эхопроцессор ведет базу полученных сообщений. Отзывается на клички Parma Tosser , Squish , Gecho , FastEcho . Имеет смысл остановиться на FastEcho или Parma Tosser .

Последним пунктом в “прожиточном минимуме” фидошника стоит редактор сообщений . Для чего нужен — и так понятно, сообщения писать. Настойчиво рекомендую GoldEd или GoldEd+ , для общего развития можете полюбоваться на “ Таймыр ” или Gossip .

Заметьте, что, несмотря на работу в текстовом режиме и всяческие визуально-функциональные устарелости, многие вышеописанные утилиты являются самыми что ни на есть реальными Windows-приложениями. Попадались мне и изначально “форточные” утилиты ( F.I.P.S. ), обладающие более приличным интерфейсом (в качестве компенсации за недостаточную функциональность). Отдельного разговора заслуживают так называемые пакеты программ — букеты из мейлеров/тоссеров/редакторов, настройка которых занимает одну-две минуты (ковыряться в конфигурационных файлах утилит-одиночек придется часами). Самый популярный пакет — Fido Master 2000 (забирайте с нашего диска ), включающий в себя связку T-Mail , Parma Tosser и GoldEd . На Фидо-жаргоне его зовут просто “Фима”. Будем считать, что вы выбрали именно его. Рассмотрим, как же “Фимочку” установить и сконфигурировать (если я не угадал, попробуйте поискать EasyFido , Fido Wizard или FidoJam ).

Фима, покажи личико

«Фима» настроен и полностью готов к работе.

Скопировав дистрибутив на свой винчестер, запускайте файл fima.exe . Перед вами появится страшненькое, но крайне полезное окошко предназначения, заполнением полей которого мы сейчас и займемся. Все параметры сгруппированы по трем разделам: Ваши личные настройки ( F5 ), Ваши адреса ( F6 ) и Настройки ( F7 ). Личные настройки заполнить сможет даже самый зеленый фидошник: Имя , Фамилия , Город , Код страны и Города да Телефон (свой!) ввести. Смещение UTC — это не что иное, как часовой пояс (Москва и Питер +3 , остальное можно подсмотреть, дважды кликнув по иконке с часами Windows).

Для получения корреспонденции с ноды используйте заранее приготовленный *.bat -файл FidoT-mailT-mailnt.bat , для разбора прилетевших сообщений — FidoGoldedGolded.bat . Фактически, с этого момента вы стали полноправным членом фидошного сообщества, можете гордиться полчаса. Напоследок дам один совет: не поленитесь изучить прилагаемую документацию ( FidoDoc ) да по конфигам покопайтесь — найдете уйму интересного (самое актуальное запрятано в FidoT-mailT-mail.ctl —для мейлера и FidoGoldedGolded.ctl — для редактора). Успехов в освоении фидошных просторов!

| Все, что вы хотели знать о нодах, но боялись спросить |

|

Без знания принципов работы Фидо вы не сможете далеко продвинуться в ее освоении (сразу запутаетесь в потоке непонятных терминов, а спросив у кого-нибудь совета, получите ответ вроде “Тряси своего аплинка!”). Любую ftn-сеть (Fidonet Technology Network, фидоподобная сеть) отличает древовидная структура, которая хорошо иллюстрируется таким изображением.

Высшие уровни иерархической пирамиды, региональные координаторы и прочие “верхи” нас мало интересуют (страшно далеки они от народа), мы же находимся на самом основании.

1 — Пойнт (это мы, аналог юзера). Пойнт — это звучит гордо, не менее крут и адрес “точки” — Z:RR/NNN:PPPP. Z — географическая зона (Африка, Европа, Америка и т.п.), RR — регион (город или область), NNN —узел (нод, в каждом крупном городе их десятки) и PPPP —пойнтовый адрес (у каждого нода может быть не один десяток пойнтов, один из которых — вы, мой внимательный читатель). У пойнта есть аплинк (источник почты) — его нод. Адрес вам выдаст нода, самому с зонами/регионами возиться не придется, не волнуйтесь.

2 — Нода (узел) — это как в армии командир, мама и папа в одном лице, заботливая наседка выводка желторотых пойнтов. Таких людей надо беречь. Адрес его чуть поскромнее — Z:RR/NNN. Все операции по приему/отправке корреспонденции пойнтов осуществляются через их нодов. У нодов есть как аплинки (другие, более крупные узлы — хабы), так и даунлинки (пойнтов).

Возможно, после прочтения статьи что-то осталось для вас непонятным. Мир Фидо необъятен, и описать его в короткой статье нелегко. Впрочем, такой цели мы и не ставили — мы лишь хотели приоткрыть завесу тайны. Ответы на все вопросы можно получить из FAQ и руководств, а самое непонятное спросить у своего нода. Есть и специальные конференции (например, **.CHAINIK ), предназначенные именно для новеньких.

Источник: www.igromania.ru