Протокол IPSec или, если точнее, набор протоколов, разработан IETF как базовый протокол обеспечения безопасности на уровне IP -соединения. IPSec является дополнением к использующемуся сейчас протоколу IP ver .4 и составной частью IP ver .6. Возможности, предоставляемые IPSec:

- контроль доступа;

- контроль целостности данных;

- аутентификация данных ;

- защита от повторений;

- обеспечение конфиденциальности.

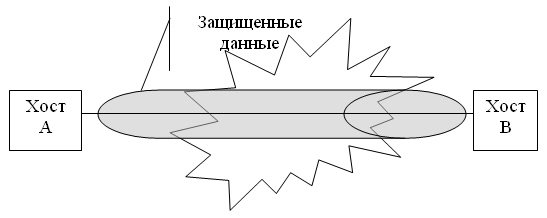

Основная задача IPSec — создание между двумя компьютерами, связанными через общедоступную (небезопасную) IP — сеть , безопасного туннеля ( рис. 5.9), по которому передаются конфиденциальные или чувствительные к несанкционированному изменению данные. Подобный туннель создается с использованием криптографических методов защиты информации.

Протокол работает на сетевом уровне модели OSI и, соответственно, он «прозрачен» для приложений. Иными словами, на работу приложений (таких как web- сервер , браузер , СУБД и т.д.) не влияет, используется ли защита передаваемых данных с помощью IPSec или нет.

IP-адреса | Курс «Компьютерные сети»

Операционные системы семейства Windows 2000 и выше имеют встроенную поддержку протокола IPSec. С точки зрения многоуровневой модели защиты, этот протокол является средством защиты уровня сети.

Рис. 5.9. Туннель безопасности

Архитектура IPSec является открытой, что, в частности, позволяет использовать для защиты передаваемых данных новые криптографические алгоритмы и протоколы, например соответствующие национальным стандартам. Для этого необходимо, чтобы взаимодействующие стороны поддерживали эти алгоритмы, и они были бы стандартным образом зарегистрированы в описании параметров соединения.

Процесс защищенной передачи данных регулируется правилами безопасности, принятыми в системе. Параметры создаваемого туннеля описывает информационная структура, называемая контекст защиты или ассоциация безопасности (от англ. Security Association , сокр. SA ). Как уже отмечалось выше, IPSec является набором протоколов, и состав SA может различаться, в зависимости от конкретного протокола. SA включает в себя:

- IP-адрес получателя;

- указание на протоколы безопасности, используемые при передаче данных;

- ключи, необходимые для шифрования и формирования имитовставки (если это требуется);

- указание на метод форматирования, определяющий, каким образом создаются заголовки;

- индекс параметров защиты (от англ. Security Parameter Index, сокр. SPI ) — идентификатор, позволяющий найти нужный SA.

Обычно, контекст защиты является однонаправленным, а для передачи данных по туннелю в обе стороны задействуются два SA . Каждый хост имеет свою базу SA , из которой выбирается нужный элемент либо на основании SPI , либо по IP -адресу получателя.

Два протокола, входящие в состав IPSec это:

TCP и UDP | Что это такое и в чем разница?

- протокол аутентифицирующего заголовка — AH (от англ. Authentication Header), обеспечивающий проверку целостности и аутентификацию передаваемых данных; последняя версия протокола описана в RFC 4302 (предыдущие — RFC 1826, 2402);

- протокол инкапсулирующей защиты данных — ESP (от англ. Encapsulating Security Payload ) — обеспечивает конфиденциальность и, дополнительно, может обеспечивать проверку целостности и аутентификацию, описан в RFC 4303 (предыдущие — RFC 1827, 2406).

Оба эти протокола имеют два режима работы — транспортный и туннельный, последний определен в качестве основного. Туннельный режим используется, если хотя бы один из соединяющихся узлов является шлюзом безопасности. В этом случае создается новый IP -заголовок, а исходный IP -пакет полностью инкапсулируется в новый.

Транспортный режим ориентирован на соединение хост — хост . При использовании ESP в транспортном режиме защищаются только данные IP -пакета, заголовок не затрагивается. При использовании AH защита распространяется на данные и часть полей заголовка. Более подробно режимы работы описаны ниже.

Протокол AH

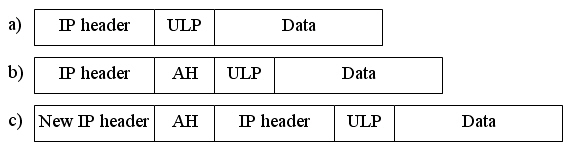

В IP ver .4 аутентифицирующий заголовок располагается после IP-заголовка. Представим исходный IP-пакет как совокупность IP-заголовка, заголовка протокола следующего уровня (как правило, это TCP или UDP, на рис. 5.10 он обозначен как ULP — от англ. Upper-Level Protocol) и данных.

Рис. 5.10. а) исходный IP-пакет; b) IP-пакет при использовании AH в транспортном режиме; c) IP-пакет при использовании AH в туннельном режиме

На рис. 5.10 представлен исходный пакет и варианты его изменения при использовании протокола AH в разных режимах. В транспортном режиме заголовок исходного IP-пакета остается на своем месте, но в нем модифицируются некоторые поля. Например, меняется поле Next Header, указывающее на то, заголовок какого протокола следует за IP-заголовком. В туннельном режиме создается новый IP-заголовок, после которого идет заголовок AH, а за ним — полностью исходный IP-пакет.

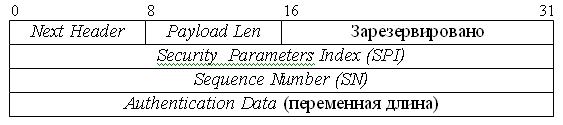

Аутентификация производится путем создания имитовставки (MAC) для чего используется хэш-функция и секретный ключ. Во всех реализациях AH обязательно должно поддерживаться использование хэш-функций с ключом HMAC-MD5-96 (используется по умолчанию) и HMAC- SHA -1-96, представляющих собой варианты хэш-функций MD5 и SHA -1, соответственно. Но могут использоваться и другие, «факультативные» алгоритмы хэширования . Полученное значение, называемое в описании протокола ICV (от англ. Integrity Check Value — значение контроля целостности) помещается в поле Authentication Data ( рис. 5.11). Это поле переменной длины, т.к. разные алгоритмы хеширования формируют разные по длине дайджесты .

Рис. 5.11. Структура заголовка протокола AH

При использовании AH в транспортном режиме, ICV рассчитывается для ULP , данных и неизменяемых полей IP-заголовка. Изменяемые поля, такие как поле TTL, указывающее на время жизни пакета и изменяемое при прохождении маршрутизаторов, при расчете значения хэш-функции принимаются равными 0. В туннельном режиме аутентифицируется весь исходный IP-пакет и неизменяемые поля нового заголовка.

Рассмотрим формат заголовка AH ( рис. 5.11). Первые 8 бит заголовка (поле Next Header ) содержат номер, соответствующий протоколу следующего уровня. Номер для каждого протокола назначает организация IANA (Internet Assigned Numbers Authority). Например, номер TCP — 6, ESP — 50, AH — 51 и т.д.

Поле Payload Len указывает длину заголовка AH в 32-битных словах. Далее 16 бит зарезервировано.

Поле SPI содержит значение индекса параметров защиты, по которому получатель сможет найти нужный SA. Нулевое значение SPI показывает, что для данного пакета SPI не существует.

Поле Sequence Number было введено в RFC 2402. Значение счетчика, содержащееся в этом поле, может использоваться для защиты от атак путем повторных посылок перехваченных пакетов. Если функция защиты от повторов активирована (а это указывается в SA), отправитель последовательно наращивает значение поля для каждого пакета, передаваемого в рамках данной ассоциации (соединения, использующего единый SA).

Поле Authentication Data, как уже указывалось ранее, хранит значение ICV.

Протокол ESP

Если AH обеспечивает защиту от угроз целостности передаваемых данных, то ESP также может обеспечивать и конфиденциальность.

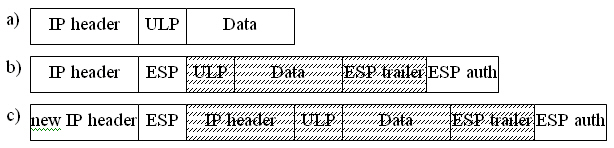

Так же как и AH, ESP может работать в транспортном и туннельном режимах. На рис. 5.12 изображены варианты его использования (штриховкой выделены фрагменты пакета, которые защищаются с помощью шифрования). Для ESP определен следующий перечень обязательных алгоритмов, которые должны поддерживаться во всех реализациях:

- для формирования имитовставки HMAC-MD5-96 (используется по умолчанию) и HMAC- SHA -1-96;

- для шифрования — DES (в режиме CBC , используется по умолчанию) и NULL (отсутствие шифрования).

Кроме того, зарегистрированы и могут быть реализованы еще ряд алгоритмов шифрования — Triple DES, CAST -128, RC5 , IDEA , Blowfish , ARCFour (общедоступная версия RC4 ) [21].

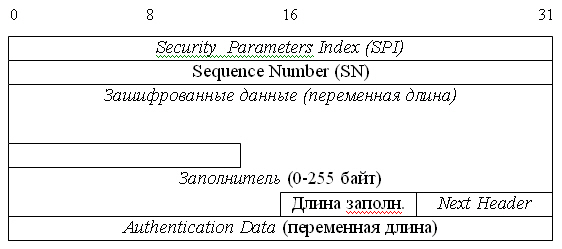

Рассмотрим формат заголовка ESP ( рис. 5.13). Он начинается с двух 32-разрядных значений — SPI и SN. Роль их такая же, как в протоколе AH — SPI идентифицирует SA, использующийся для создания данного туннеля; SN — позволяет защититься от повторов пакетов. SN и SPI не шифруются.

Следующим идет поле, содержащее зашифрованные данные. После них — поле заполнителя, который нужен для того, чтобы выровнять длину шифруемых полей до значения кратного размеру блока алгоритма шифрования.

Рис. 5.12. а) исходный IP-пакет; b) ESP в транспортном режиме; c) ESP в туннельном режиме

Рис. 5.13. Структура заголовка ESP

После заполнителя идут поля, содержащие значение длины заполнителя и указание на протокол более высокого уровня. Четыре перечисленных поля (данные, заполнитель, длина, следующий протокол) защищаются шифрованием.

Если ESP используется и для аутентификации данных, то завершает пакет поле переменной длины, содержащее ICV. В отличие от AH, в ESP при расчете значения имитовставки , поля IP-заголовка (нового — для туннельного режима, модифицированного старого — для транспортного) не учитываются.

При совместном использовании протоколов AH и ESP , после IP заголовка идет AH, после него — ESP . В этом случае, ESP решает задачи обеспечения конфиденциальности, AH — обеспечения целостности и аутентификации источника соединения.

Рассмотрим ряд дополнительных вопросов, связанных с использованием IPSec. Начнем с того, откуда берется информация о параметрах соединения — SA. Создание базы SA может производиться различными путями. В частности, она может создаваться администратором безопасности вручную, или формироваться с использованием специальных протоколов — SKIP , ISAKMP ( Internet Security Association and Key Management Protocol) и IKE (Internet Key Exchange).

IPSec и NAT

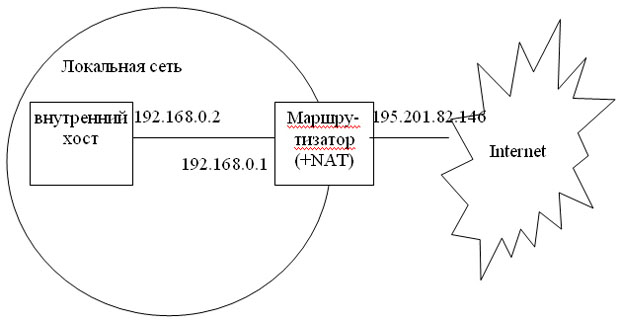

При подключении сетей организаций к Интернет, часто используется механизм трансляции сетевых адресов — NAT ( Network Address Translation ). Это позволяет уменьшить число зарегистрированных IP-адресов, используемых в данной сети. Внутри сети используются незарегистрированные адреса (как правило, из диапазонов, специально выделенных для этой цели, например, адреса вида 192.168.x.x для сетей класса C). Если пакет из такой сети передается в Интернет, то маршрутизатор, внешнему интерфейсу которого назначен по крайней мере один зарегистрированный ip-адрес, модифицирует ip-заголовки сетевых пакетов, подставляя вместо частных адресов зарегистрированный адрес. То, как производится подстановка, фиксируется в специальной таблице. При получении ответа, в соответствии с таблицей делается обратная замена и пакет переправляется во внутреннюю сеть.

Рассмотрим пример использования NAT рис. 5.14. В данном случае, во внутренней сети используются частные адреса 192.168.0.x. С компьютера, с адресом 192.168.0.2 обращаются во внешнюю сеть к компьютеру с адресом 195.242.2.2. Пусть это будет подключение к web-серверу (протокол HTTP, который использует TCP порт 80).

увеличить изображение

Рис. 5.14. Пример использования NAT

| Протокол | Внутренний локальный ip адрес : порт | Внутренний зарегистрированный ip-адрес: порт | Внешний ip адрес: порт |

| TCP | 192.168.0.2: 2001 | 195.201.82.146: 2161 | 195.242.2.2 : 80 |

При прохождении пакета через маршрутизатор, выполняющий трансляцию адресов, ip-адрес отправителя (192.168.0.2) будет заменен на адрес внешнего интерфейса маршрутизатора (195.201.82.146), а в таблицу трансляции адресов будет добавлена запись, аналогичная приведенной в таблице 5.1.

Получив представление о механизме работы NAT , разберемся, какие сложности могут возникнуть, в случае использования IPSec. Предположим, с хоста с адресом 192.168.0.2 пытаются установить защищенное соединение с внешним хостом 195.242.2.2, используя протокол аутентифицирующего заголовка ( AH ). При прохождении маршрутизатора, ip — адрес отправителя меняется, как было описано выше. Протокол AH определяет, что значение имитовставки рассчитывается, включая неизменяемые поля IP -заголовка, в частности — адрес отправителя. Сторона-получатель, обнаружит неверное (из-за трансляции адресов) значение имитовставки и отбросит пакет.

Таким образом, NAT и AH несовместимы. В то же время, протокол ESP , который не контролирует целостность ip -заголовка, может использоваться совместно с NAT .

Кроме того, RFC 2709 определяет расширение NAT — IPC — NAT (IPSec policy Controlled NAT — NAT управляемый правилами IPSec), которое позволяет решить указанную проблему путем создания IP — IP туннеля, одной из конечных точек которого является узел NAT . В этом случае, вместо модификации IP -адреса отправителя в заголовке исходного пакета , NAT -устройство помещает без изменений весь исходный пакет (который аутентифицирован AH ), в новый IP -пакет, в заголовке которого в качестве адреса отправителя ставится адрес NAT -устройства. На стороне получателя из полученного пакета изымают исходный пакет и далее обрабатывают его как обычно.

Отдельно необходимо решать вопрос с распределением ключей . Если для этой цели используется протокол IKE (а он использует UDP , порт 500), потребуется специально организовать пересылку соответствующих данных во внутреннюю сеть . В том, случае, если задействовать UDP — порт 500 не представляется возможным, можно использовать описываемый в RFC 3947, 3948 механизм NAT -T (от англ. NAT traversal ), определяющий инкапсуляцию IKE и IPSec трафика в пакеты UDP . При этом задействуется порт 4500.

Вопросы, связанные настройкой и использованием реализации IPSec в ОС семейства Windows , рассматриваются в лабораторной работе №12. В ней, в частности, подробно рассматривается создание «политики» IPSec, определяющей для каких узлов и с какими параметрами будет создаваться туннель .

Источник: intuit.ru

IPsec

IPsec – это набор протоколов, использующихся для обеспечения сервисов приватности и аутентификации на сетевом уровне модели OSI. Эти протоколы можно разделить на два класса – протоколы защиты передаваемых данных (AH, ESP) и протоколы обмена ключами (IKE).

Одна из причин сложности IPsec то, что IPsec определяет не конкретные политики, а механизмы. Он определяет не конкретные алгоритмы шифрования, аутентификации, а предлагает набор алгоритмов и механизмов. Задача настройки IPsec сводится к тому, чтобы выбрать необходимые механизмы и алгоритмы и настроить соответствующим образом устройства, участвующие в создании безопасного соединения.

Для установления безопасных Интернет сессий необходимы однонаправленные Secure associations (SA) между участниками соединений. SA определяют, какие операции должны применяться к пакету. Они определяют: метод аутентификации, алгоритм шифрования, ключи шифрования и аутентификации, время жизни ключа шифрования, время жизни SA и номер последовательности (sequence number) для предотвращения повторений.

Secure associations могут быть установлены вручную или автоматически. Для автоматического установления SA используется IKE.

Основные понятия

AES (Advanced Encryption Standard), также известный как Rijndael — симметричный алгоритм блочного шифрования (размер блока 128 бит, ключ 128/192/256 бит), принятый в качестве стандарта шифрования правительством США по результатам конкурса AES. По состоянию на 2009 год AES является одним из самых распространённых алгоритмов симметричного шифрования.

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований.

3DES (Triple Data Encryption Standard) — симметричный блочный шифр, созданный Уитфилдом Диффи, Мартином Хеллманом и Уолтом Тачманном в 1978 году на основе алгоритма DES, с целью устранения главного недостатка последнего — малой длины ключа (56 бит), который может быть взломан методом полного перебора ключа. Скорость работы 3DES в 3 раза ниже, чем у DES, но криптостойкость намного выше — время, требуемое для криптоанализа 3DES, может быть в миллиард раз больше, чем время, нужное для вскрытия DES. 3DES используется чаще, чем DES, который легко ломается при помощи сегодняшних технологий (в 1998 году организация Electronic Frontier Foundation, используя специальный компьютер DES Cracker, вскрыла DES за 3 дня). 3DES является простым способом устранения недостатков DES. Алгоритм 3DES построен на основе DES, поэтому для его реализации возможно использовать программы, созданные для DES.

RSA ( Ron Rivest, Adi Shamir, and Leonard Adleman Algorithm) — криптографический алгоритм с открытым ключом. RSA стал первым алгоритмом такого типа, пригодным и для шифрования, и для цифровой подписи. Алгоритм используется в большом числе криптографических приложений.

Certificate — цифровой или бумажный документ, подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа. Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации и т. д.

Certificate Authority (англ. Certification authority, CA) — это организация или подразделение организации, которая выпускает сертификаты ключей электронной цифровой подписи, это компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами пользователей. Открытые ключи и другая информация о пользователях хранится удостоверяющими центрами в виде цифровых сертификатов.

PKI (Public Key Infrastructure, Инфраструктура открытых ключей) — технология аутентификации с помощью открытых ключей. Это комплексная система, которая связывает открытые ключи с личностью пользователя посредством удостоверяющего центра (УЦ).

CRL (Certificate Revocation list) — Список отозванных сертификатов

Протоколы IPsec

Internet Key Exchange (IKE)

Internet Key Exchange (IKE) – протокол использующийся для автоматического создания, установления, изменения и удаления Security Associations (SA) между двумя хостами в сети. SA содержат информацию для установления безопасного соединения между участниками предопределенным способом. IKE основан на протоколах ISAKMP, Oakley и SKEME.

ISAKMP

ISAKMP – определяет концепцию управления и обмена ключами, управления и установления SA. IKE – это реализация концепции ISAKMP для использования с IPsec.

ISAKMP определяет процедуры аутентификации участников, создания и управления SA, определяет техники генерации ключей и обеспечения защиты от угроз.

Работа ISAKMP разбивается на две отдельные фазы. Во время первой фазы для защиты дальнейших коммуникаций между участниками устанавливаются ISAKMP SA. Во время второй фазы устанавливаются SA для IPsec.

Одно ISAKMP SA может использоваться для нескольких security associations других протоколов.

Oakley

Протокол Oakley описывает серии обмена ключами, называемые режимами (modes), и детализирует сервисы предоставляемые каждым режимом (такие как perfect forward secrecy для ключей, защита подлинности, аутентификации). В основе работы протокола лежит алгоритм обмена ключами Diffie-Hellman.

Diffie-Hellman— это метод установки разделяемого ключа в небезопасной среде.

Режим IKE New Group используется для установки новых групп.

IKE не реализует протокол Oakley. IKE использует только подмножество функций необходимых для достижения своих целей, но не является полным соответствием спецификации Oakley. У IKE нет никакой зависимости от Oakley.

SKEME

SKEME определяет обмен ключами, который обеспечивает анонимность и быстрое обновление ключей.

IKE не реализует весь протокол SKEME. IKE использует только криптографическую систему с открытым ключом и концепцию SKEME быстрой замены ключа с использованием обмена nonces. У IKE нет никакой зависимости от SKEME.

Фазы IKE

Фазы в IKE такие же как фазы в ISAKMP. Во время первой фазы создаются IKE SA для защиты второй фазы, а во время второй фазы создаются SA для IPsec.

Фаза Xauth (опциональная)

Участники могут меняться ролями между фазами. Инициатор первой фазы может быть ответчиком во время второй фазы.

Режимы IKE

Для установления IKE SA на первой фазе существует два режима: Основной режим (Main Mode) и Агрессивный режим (Aggressive Mode). Агрессивный режим немного быстрее, но он не обеспечивает защиту подлинности. Основной режим основан на identity protection exchange ISAKMP и обеспечивает защиту подлинности.

На второй фазе для установки SA используется Быстрый режим (Quick Mode).

Кроме того, существует Режим новой группы (New Group Mode), который не является режимом первой или второй фазы. Он используется для установки новой Oakley Group для обмена ключами Diffie-Hellman.

Основной режим

(Main mode) реализует стандартный механизм установления «канала» ISAKMP SA. Он включает в себя три процедуры двунаправленного обмена. Сначала стороны договариваются о базовых алгоритмах и используемых методах хеширования. Затем осуществляется обмен открытыми ключами в рамках алгоритма Диффи — Хеллмана и случайными числами (nonce), которые подписываются принимающими сторонами и отправляются обратно для идентификации. Наконец, в ходе третьего обмена по пришедшим обратно подписанным значениям nonce проверяется подлинность сторон.

Агрессивный режим

Быстрый режим

New Group Mode

Perfect Forward Secrecy

Perfect Forward Secrecy позволяет удостовериться, что ключи, которые используются на второй фазе (то есть, для защиты данных), не были получены из ключей на первой фазе. При включенном PFS во время второй фазы выполняется генерация нового ключа с помощью алгоритма DH. PFS DH Group — длина ключа PFS.

Методы аутентификации IKE

Authentication Header

AH используется для аутентификации отправителя информации, для обеспечения целостности данных и опционально может использоваться для защиты от повторной передачи данных.

Аутентификация осуществляется за счет вычисления хэш-функции IP пакета (поля, которые могут меняться в процессе передачи пакета (например, TTL) исключаются). Вычисленная хэш-функция добавляется к заголовку пакета AH и отправляется получателю пакета.

Encapsulating Security Payload

ESP — Протокол безопасности, который обеспечивает конфиденциальность и защиту данных. Возможно использование аутентификации (AH) и обнаружение повторных пересылок. ESP полностью инкапсулирует пакеты. ESP может применяться сам по себе, либо с использованием AH.

Режимы работы протоколов AH ESP

Существует два режима работы IPsec: транспортный режим и туннельный режим.

NAT traversal

Настройка IPsec

Настройка IPsec на Linux

Основная страница: IPsec в Linux

Настройка IPsec на BSD-сиcтемах

Основная страница: IPsec в FreeBSD Основная страница: IPsec в OpenBSD Основная страница: IPsec в NetBSD

Настройка IPsec на устройствах Cisco

Основная страница: IPsec в Cisco

Дополнительная информация

- An Illustrated Guide to IPsec (англ.) — иллюстрированное введение в IPsec, которое рассматривает основные элементы VPN-сети, построенной с его помощью; хорошо подойдёт, если нужно быстро войти в курс дела

- RFC 4301 — Security Architecture for the Internet Protocol

- RFC 2409 — Internet Key Exchange (IKE)

- RFC 4306 — Internet Key Exchange (IKEv2) Protocol

- RFC 2408 — Internet Security Association and Key Management Protocol (ISAKMP)

- RFC 2412 — The OAKLEY Key Determination Protocol

- RFC 2631 — Diffie-Hellman Key Agreement Method

- RFC 4302 — IP Authentication Header

- RFC 4303 — IP Encapsulating Security Payload (ESP)

- IPSEC illustrated

- http://www.ipsec-howto.org/

- Debian IPsec Micro‐Howto

- Transport and Tunnel

- Internet Key Exchange (IKE) (англ.) — Детальное рассмотрение протокола IKE

- Hybrid Auth, XAuth

- Cryptographic Hash — An Illustrated Guide to Cryptographic Hashes

- NetBSD VPN

- Проблемы с MTU IPSec

- MTU and IPSec VPN’s

- Connecting the Nokia E61 Mobile VPN client to a Linux OpenSwan IPSEC gateway (англ.)

Материалы по IPsec на xgu.ru

- IPsec

- IPsec в Linux

- IPsec в FreeBSD

- IPsec в OpenBSD

- IPsec в NetBSD

- IPsec в Cisco

- Настройка DMVPN

| Криптография |

| Kerberos • EAP • Host-based аутентификация в OpenSSH |

| Шифрование LVM • LUKS |

| VPN • IPsec • OpenVPN • SSL • OpenSSL • TLS • SSH |

| Шифрование звонков в Asterisk • SRTP |

Источник: xgu.ru

IPSec — история, архитектура, подключение

IP Security — это комплект протоколов, в состав которого входят почти 20 предложений по стандартам и 18 RFC. Он позволяет осуществлять подтверждение подлинности (аутентификацию), проверку целостности и/или шифрование IP-пакетов. IPsec также включает в себя протоколы для защищённого обмена ключами в интернете.

Основное назначение протокола — организация VPN-соединений. Рассказываем, как появился и как устроен IPsec, а также как подключить VPN-соединение в Win10.

Немного истории

В 1994 году Совет по архитектуре интернета (IAB) выпустил отчёт «Безопасность архитектуры интернета». В этом документе описывались основные области применения дополнительных средств безопасности в сети, в том числе защита от несанкционированного мониторинга, подмены пакетов и управления потоками данных. В числе первоочередных и наиболее важных защитных мер указывалась необходимость разработки концепции и основных механизмов обеспечения целостности и конфиденциальности потоков данных. Поскольку изменение базовых протоколов семейства TCP/IP вызвало бы полную перестройку интернета, нужно было обеспечить безопасность информационного обмена в открытых телекоммуникационных сетях на базе существующих протоколов. Так начала создаваться спецификация Secure IP, дополнительная по отношению к протоколам IPv4 и IPv6.

Архитектура

Спецификация IP Security (известная сегодня как IPsec) разрабатывается Рабочей группой IP Security Protocol IETF. Первоначально IPsec включал в себя алгоритмо-независимые базовые спецификации, опубликованные в качестве RFC-документов «Архитектура безопасности IP», «Аутентифицирующий заголовок (AH)», «Инкапсуляция зашифрованных данных (ESP)» (RFC1825, 1826 и 1827).

В ноябре 1998 года Рабочая группа IP Security Protocol предложила новые версии этих спецификаций, имеющие в настоящее время статус предварительных стандартов, это RFC2401 —RFC2412. RFC1825-27 уже несколько лет считаются устаревшими и реально не применяются. Кроме этого, существуют несколько алгоритмозависимых спецификаций, использующих протоколы MD5, SHA, DES.

Рабочая группа IP Security Protocol разрабатывает также и протоколы управления ключевой информацией. В задачу этой группы входит разработка Internet Key Management Protocol (IKMP), протокола управления ключами прикладного уровня, не зависящего от используемых протоколов обеспечения безопасности. Сейчас рассматриваются концепции управления ключами с использованием спецификации Internet Security Association and Key Management Protocol (ISAKMP) и протокола Oakley Key Determination Protocol.

Спецификация ISAKMP описывает механизмы согласования атрибутов используемых протоколов, в то время как протокол Oakley позволяет устанавливать сессионные ключи на компьютеры сети Интернет. Ещё рассматривались возможности использования механизмов управления ключами протокола SKIP, но сейчас они нигде не используются. Создаваемые стандарты управления ключевой информацией, возможно, будут поддерживать Центры распределения ключей, аналогичные используемым в системе Kerberos. Протоколами ключевого управления для IPSec на основе Kerberos сейчас занимается относительно новая рабочая группа KINK (Kerberized Internet Negotiation of Keys).

Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно. Последние, в свою очередь, основаны на предварительном согласовании сторонами информационного обмена т.н. «контекста безопасности» – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров.

Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей. При этом результатом согласования контекста безопасности является установление индекса параметров безопасности (SPI), который по сути является указателем на определенный элемент внутренней структуры стороны информационного обмена, описывающей возможные наборы параметров безопасности.

IPSec, который станет составной частью IPv6, работает на третьем или сетевом уровне. В результате передаваемые IP-пакеты будут защищены прозрачным для сетевых приложений и инфраструктуры образом. В отличие от SSL (Secure Socket Layer), который работает на четвертом (транспортном) уровне и теснее связан с более высокими уровнями модели OSI, IPSec призван обеспечить низкоуровневую защиту.

К IP-данным, готовым к передаче по виртуальной частной сети, IPSec добавляет заголовок для идентификации защищенных пакетов. Перед передачей эти пакеты инкапсулируются в другие IP-пакеты. IPSec поддерживает несколько типов шифрования, в том числе Data Encryption Standard (DES) и Message Digest 5 (MD5).

Чтобы установить защищенное соединение, оба участника сеанса должны иметь возможность быстро согласовать параметры защиты (алгоритмы аутентификации и ключи). IPSec поддерживает два типа схем управления ключами, с помощью которых участники могут согласовать параметры сеанса. Эта двойная поддержка в свое время вызвала трения в IETF Working Group.

С текущей версией IP, IPv4, могут быть использованы Internet Secure Association Key Management Protocol (ISAKMP) или Simple Key Management for Internet Protocol. С новой версией IP, IPv6, придется использовать ISAKMP, известный сейчас как IKE, хотя не исключается возможность использования SKIP. Но стоит помнить, что SKIP уже давно не рассматривается как кандидат управления ключами, и даже был исключён из списка возможных кандидатов ещё в 1997 г.

Достоинства IPSec

IPSec быстрый. Он работает в контексте ядра операционной системы, а OpenVPN в контексте пользователя (userspace), и на обработку каждого пакета происходит переключение контекста между процессами ядра и процессами пользователя.

Современные ОС (исключая мобильные) поддерживают IPsec IKEv2 из коробки. Не требуется установка дополнительного прикладного ПО, драйверов виртуальных адаптеров TUN/TAP и тому подобного. Настройка VPN-соединений происходит из системного меню.

Настройка VPN-подключения в ОС Windows 10

Рассмотрим пример настройки VPN-подключения на основе IKEv2

IKE (Internet Key Exchange) — реальный управляющий протокол IPsec на основе ISAKMP. На практике можно сказать, что Phase 1 — согласование настроек IKE, а Phase 2 — согласование настроек ESP.

В UNIX-подобных системах IKE — это единственная часть стека IPsec, которая работает в виде обычного процесса. Само шифрование реализовано в ядре, и демон IKE передаёт ему параметры после согласования со второй стороной. В Linux это происходит через netlink или команды ip xfrm.

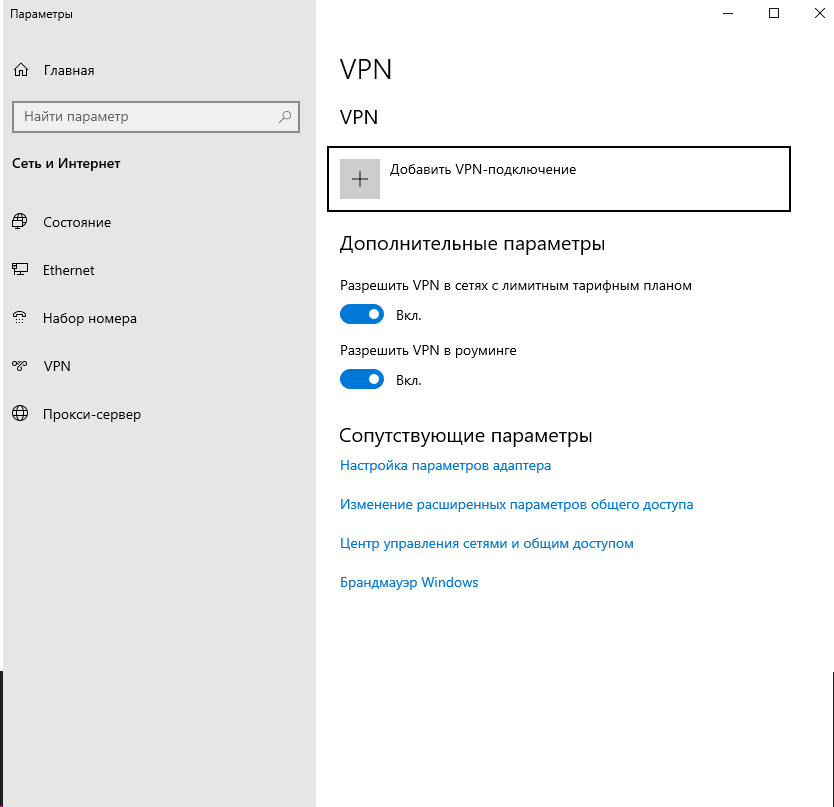

Мастер настройки VPN-подключения вызывается из меню «Пуск».

Выбираем пункт «Добавить VPN-подключение» и переходим в окно настройки VPN-соединений.

Идём в пункт «Добавить VPN-подключение» и попадаем в окно настройки параметров подключения.

1) Поставщик услуг – «Windows (встроенные)» (других вариантов и нет).

2) Имя подключения – произвольное название (главное, чтобы можно было отличить от других подключений, если они будут).

3) Имя или адрес сервера – адрес сервера VPN (через который и организуется VPN-подключение).

4) Тип VPN – в нашем примере IKE2. Но могут использоваться и более старые протоколы (SSTP, PPTP). Присутствует и вариант «автоматического» выбора типа подключения на основе поддерживаемых сервером.

5) Тип данных для входа – имеется в виду способ аутентификации. Главным образом используются традиционные входы по «логин/пароль» или с применением сертификата.

6) «Имя пользователя», «Пароль».

Настройка сервера VPN

Развернуть свой IKEv2 сервер можно за пару минут с помощью скриптов автоматической установки или используя готовые контейнеры. Использовать docker не рекомендуется, так как его сетевая подсистема снижает производительность IPsec на дешевых тарифах VPS. Вы также можете настроить IKEv2-сервер вручную, на Хабре есть статьи с примерами настройки сервера Strongswan.