Усовершенствованная система защиты программного обеспечения Windows, разработанная для разработчиков программного обеспечения, которые хотят защитить свои приложения от расширенного обратного проектирования и взлома программного обеспечения.

Ссылки и скачивание

Ссылка на официальный сайт Themida, по которой вы можете скачать приложение и найти более подробную информацию о нём

Ссылка на официальный сайт

Преимущества и недостатки

Поддерживаемые платформы и тарифы

Краткое описание

- Собственный и коммерческий продукт.

- 12 аналогов

ВСЕ-АНАЛОГИ

Поможем найти альтернативы и аналоги знакомых вам приложений. Если вам нужен бесплатный аналог любимого приложения, альтернатива для другой платформы или просто хотите попробовать новый функционал, то благодаря нашему сайту вы можете это сделать.

Источник: vse-analogi.ru

Взлом любого .NET приложения, защищенного Themid`ой (Themida crack)

Themida

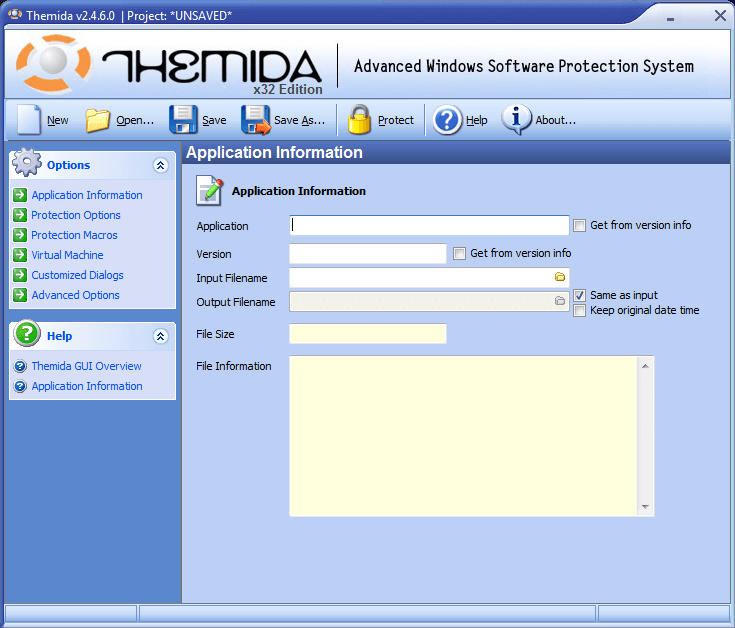

Themida – специализированный программный инструмент, направленный на защиту созданного для операционных систем семейства Windows софта от развитого обратного проектирования и последующего взлома.

Ликвидирует все обнаруженные отладчики, поддерживает шифрование ресурсов, блокирует возможные модификации и многое другое.

Themida в первую очередь заинтересует создателей ПО, заботящихся о сохранности собственных программных разработок. Поможет им оградиться от пиратства, максимально затруднит изучение кода сторонними лицами и внесение в него возможных изменений.

Основной функционал Themida

Программа использует многие передовые методы в своей работе:

- защиту в текущем времени;

- встроенный анти отладчик;

- различные алгоритмы шифрования;

- встроенный анти API-сканер;

- обфускацию точки входа;

- технологию мутации кода;

- запрет мониторинга реестра;

- перемещение внутренних данных;

- менеджер контроля прерываний;

- поддержку сжатия приложений;

- поддержку командной строки.

Главное окно инструмента позволяет указать файл, который будет защищен и показывает о нем необходимую информацию. Разработчик может самостоятельно выбрать конкретные методы защиты, которые будут использованы в его приложении.

Благодаря комфортному интерфейсу настройка параметров проста, без необходимости уделять много времени сложным конфигурациям. Все, что нужно сделать пользователю, это проверить соответствующие поля и выбрать нужные пункты из нескольких раскрывающихся меню.

Кроме того, Themida позволяет настраивать отображаемые в защищённом софте сообщения об ошибках или предупреждения по ходу использования. При этом для каждого уведомления возможно изменение текста диалога и выводимого на экран значка.

Удаление вируса taskhostw exe Realtek HD Audio

Достоинства работы с Themida

Среди основных преимуществ программы выделяются:

- Уникальная технология защиты SecureEngine.

- Расширенный и улучшенный движок Mutator.

- Усиленная связь SDK с защитным слоем.

Инструмент способен защитить любые исполняемые файлы (EXE), библиотеки (DLL, OCX, BPL и т.п.), NET EXE (C #, VB.NET и т.д.) или файлы заставки (SCR).

Источник: soft-file.ru

Для чего программа themida

Прошло уже больше года с момента написания статьи про XProtector версии 1.07, с тех пор многое поменялось и многое из того, что было описано уже устарело. Вот собственно поэтому и выходит новая статья по этому протектору. Стоит сказать сразу, что стать скорее описание того, как исследовать протектор а не руководство по распаковке.

При исследовании использовалась ОС Windows XP SP2, для изучения желательно иметь установленную WinXP или Win2003, дизассемблер IDA(f.e. 4.80), Import Reconstructor, HEX-редактор, PE Tools with Extreme Dumper Plugin(причём не для дампа самого процесса) а также некоторые специфические инструменты, такие как эмулирующий отладчик, плагин, удаляющий мусорный код, и простенькая утилита R0cmd, которая использовалась ещё год назад и была в исходниках к предыдущей статье.

Подопытная программа — WinLicense Demo at 01.11.2005 Общие принципы работы защиты остались те же, используется драйвер, который открывает доступ к IDT любому процессу, передавшему запрос драйверу oreans.sys, причём неважно будет ли этот процесс защищённой программой или эксплоитом для получения прав администратора, проникающем в ring0 с помощью этого вспомогательного драйвера протектора. Именно свободное использование IDT не даёт свободно отлаживать защищённую программу, т.к. протектор использует отладочные прерывания под свои нужды, например размещает свой обработчик в int1 или int3 и расшифровывает лежащий впереди код находясь в нулевом кольце.

Абсолютно также как и раньше используется перехват функций ядра с помощью SST, по тем же принципам формируются переходники на импортируемые функции и защищается пользовательский код макросами SDK. Раз так, значит снимать защиту будет точно также — с помощью подгружаемой в адресное пространство своей DLL.

В сопровождающем архиве приведен исходник этой DLL, принцип её действия это перехват всевозможных полезных событий и ведение лога с указанием адресов и прочих параметров. Антидамповая защита и антиотладка: Выще уже упоминалось, что перехват функций для работы с памятью происходит аналогично XProtector’у, но вот есть одна проблема, при подгрузке оригинальной sst проискохит перезагрузка, именно это и надо устранить, чем сейчас и займёмся.

Логика такова, если происходит перезагрузка, причём сразу же после восстановления sst, то очевидно что протектор проверяет, на месте ли его обработчики функций. В таком случае проверка может быть в двух местах — в одном из многочисленных потоков, порождённых протектором, или во время переключения потоков либо процессов.

Проверяется это легко, достаточно остановить все потоки, заморозив тем самым защищённый процесс. Делается это примерно так, внедрённая DLL собирает идентификаторы всех создаваемых потоков в таблицу, в любой момент можно вызвать SuspendThread в цикле, остановив их все, только последним надо останавливать текущий поток. После заморозки процесса восстановить SST не удаётся, следовательно этот вариант неверный и код проверки SST и IDT находится в ядре и вызывается при переключении контекстов. Для поиска применим такой оригинальный способ: делаем дампы главных модулей ядра Windows — ntoskrnl.exe(или аналога) и hal.dll дважды — до и после запуска протектора(вот именно для этого и нужен плагин extreme dumper). Если есть перехваты, они обнаружаться простым сравнением сравнением секций кода в дампах. Итак, сравнение дампов ntoskrnl:

B78C и др. — внутренности sst shadow, не интересно.

14938 — преобразовав это файловое смещение в RVA(для удобства можно использовать FLC из PE Tools, а ntoskrnl.exe загрузить в IDA по той базе, по которой она загружена у вас в памяти), выходим на функцию KeAttachProcess, которая используется для переключения в адресное пространство другого процесса и считается устаревшей, также не интересно.

31E4D — vsprintf, можно даже не разбираться сразу видно что это не то, что нужно.

2278 — KfRaiseIrql, вот это уже очень интересно, т.к. эта функция используется ядром очень активно, в том числе и при переключении процессов. Смотрим, что же делает протектор при перехвате(адрес опять же проще поправить ImageBase в заголовке тому дампу где есть перехват и просто посмотреть адрес в IDA):

Источник: wasm.in