Задачи , решаемые криптографией , крутятся вокруг защиты данных пользователей и нацелены на повышение информационной безопасности в сети. Решение таких задач тесно связан о с криптографическими методами защиты информации и с криптографие й к ак наукой. Невозможно в двух словах все это описать, поэтому будем разбираться по порядку.

Что такое криптография

- вопрос конфиденциальности информации;

- вопрос целостности информации.

Методы криптографической защиты информации

- шифрование;

- стенография;

- кодирование;

- сжатие.

Шифрование

- алгоритм шифрования;

- ключ шифрования.

- обладает стойкостью к криптоанализу и подбору ключей;

- обеспечивает высокий уровень конфиденциальности ключа, без которого невозможно расшифровать информацию;

- зашифрованная информация не сильно увеличивается в размерах;

- исключено искажение информации при ее расшифровк е ;

- алгоритмы шифрования и расшифровки не требуют много времени на сам процесс.

Стенография

- текстовые файлы;

- изображения;

- аудио;

- цифровую подпись;

- и др.

Кодирование

Этот криптографический метод защиты информации известен очень давно. Суть его сводится к тому, что исходные сведения «подменяют» специальным и кодами. В качестве таких кодов используют сочетание букв, символов или цифр. Для удобства кодирования и раскодирования применяют специальные таблицы, где записаны правила кодирования, то есть какой символ на что заменяется.

Принципы шифрования и криптографии. Расшифруйте послание!

Неопытные пользователи часто путают кодирование и шифрование. Это неправильно, потому что это два разных подхода к защите информации. Чтобы раскодировать информацию, необходимо знать или выяснить инструкции , по которым происходит подмена символов. А чтобы расшифровать информацию , необходимо знать инструкции подмен ы ( алгоритм шифрования) и ключ к расшифровке, что усложняет процесс расшифровки и улучшает безопасность информации.

Сжатие

Сжатие относят к криптографическим методам защиты информации, хотя оно используется всего лишь для уменьшения объема самой информации. Сжатая информация не может быть прочитана или применяться, пока не будет осуществлен обратный процесс. Но «обратный процесс» является распространенным и доступным способом обработки сжатой информации. Поэтому сжатие — это больше о сокращении объема сведений, чем о их защите.

Если представить, что вы разработали собственный алгоритм сжатия, спустя время данный алгоритм станет доступным общественности и ваши сжатые «конфиденциальные» файлы станут неконфиденциальными. Сегодня существуют различные методы обработки сжатой информации, которым подвластны даже «уникальные» алгоритмы сжатия.

Поэтом у е сли говорить о безопасности информации, то сжатие часто применяют в паре с шифрованием.

С основными методами шифрования мы познакомились , но где они применяются в повседневной жизни? Или какие задачи, решаемые криптографией, человек применя е т в своей жизнедеятельности?

Средства криптографической защиты информации. Основные функции. Схемы применения (Стрыгина Ксения)

Задачи, решаемые криптографией

- Достижение высокой конфиденциальности сведений. Это направление предотвращает несанкционированный доступ к информации, применяя передовые методы шифрования, которые невозможно «взломать».

- Достижение надежной целостности сведений. Решение этой задачи гарантирует, что в процессе передачи информации между пользователями или устройствам и и нформация не видоизменялась. То ест ь н икто не мог модифицировать передаваемую информацию в момент ее передачи: что-то удалить, подменить, вставит ь и др.

- Аутентификация пользователей. Решение этой задачи гарантирует качественную проверку подлинности пользователей, желающих воспользоваться каким-то веб-ресурсом или какой-то программой от своего лица.

- Электронная подпись и электронные договор ы . Эта задач а решает проблему отказа пользовател ей от совершенных ими действий в сети. Если пользователем в сети был подписан электронный договор при помощи цифровой подписи, тогда это действие приравнивается к подписанию обычного договора обычной подписью. Отказаться от цифровой подписи невозможно.

- аутентификация в соцсетях и прочих веб-ресурсах;

- общение в мессенджерах, применяющих сквозное шифрование;

- оплата в интернет — магазинах при помощи банковских карт;

- безопасная передача данных между веб-ресурсами или между «клиентом» и сервером;

- хранение информации в собственном компьютере или в облачных хранилищах;

- покупка/продажа криптовалюты;

- собственная цифровая подпись;

- и другое.

Заключение

Задачи, решаемые криптографией, используются везде, где есть интернет, информация и необходимость передать эту информацию. Криптография — это древняя наука, однако максимальную популярность она стала набирать в наше время. Проблемы с безопасностью в сети есть , и они обширны, поэтому криптографи и к ак науке есть куда развиваться.

Например, ежегодно от рук хакеров страдают тысячи веб-ресурсов и компаний, которые теряют сотни миллионов долларов из-за брешей в безопасности. Криптография развивается, но вместе с ней развиваются и алгоритмы обхода методов ее защиты. Эта «борьба» будет продолжаться постоянно.

Криптографические средства защиты: что это такое

Рассказываем, что такое СКЗИ, какие они бывают и как регулируются законом.

Криптографическое шифрование данных — это процесс преобразования информации с помощью кодирования.

Сообщение шифруется с помощью специального алгоритма (ключа) и отправляется получателю. Получатель, в свою очередь, использует аналогичный алгоритм расшифровки. В итоге информация защищена от получения третьими лицами и возможного использования ее злоумышленниками.

В современном мире этот метод технологии шифрования называется симметричным криптографическим ключом.

Цели и методы криптографической защиты информации

Цель криптографической защиты — обеспечение конфиденциальности и защиты информации в сетях в процессе ее обмена между пользователями.

Криптографическая защита информации в основном используется при:

- обработке, использовании и передаче информации,

- обеспечении целостности и достоверности целостности (алгоритмы электронной подписи),

- алгоритмах, обеспечивающих аутентификацию пользователей или устройств, а также при защите элементов аутентификации.

Классы криптографической защиты информации

Криптографию можно разделить на три различных типа:

- криптография с секретным ключом,

- криптография с открытым ключом,

- хеш-функции.

Симметричная криптография

Криптография с секретным ключом, или симметричная криптография, использует один ключ для шифрования данных. И для шифрования, и для дешифровки в симметричной криптографии используется один и тот же ключ. Это делает данную форму криптографии самой простой.

Криптографический алгоритм использует ключ в шифре для шифрования данных. Когда к данным нужно снова получить доступ, человек, которому доверен секретный ключ, может расшифровать данные.

Криптография с секретным ключом может использоваться как для данных, которые передаются в мети на данный момент, так и для данных в состоянии покоя — на носителе. Но обычно она используется только для данных в состоянии покоя, поскольку передача секрета получателю сообщения может привести к компрометации.

Пример алгоритмов симметричной криптографии:

Асимметричная криптография

Криптография с открытым ключом, или асимметричная криптография, использует два ключа для шифрования данных. Один из них используется для шифрования, а другой ключ расшифровывает сообщение. В отличие от симметричной криптографии, если один ключ используется для шифрования, этот же ключ не может расшифровать сообщение, для этого используется другой ключ.

Один ключ хранится в тайне и называется «закрытым ключом», а другой — «открытый ключ» — находится в открытом доступе и может быть использован любым человеком. Закрытый ключ должен оставаться только у владельца. Открытый ключ может быть передан другому человеку.

Примеры алгоритмов асимметричной криптографии:

Хеш-функции

Хеш-функции — это необратимые, односторонние функции, которые защищают данные ценой невозможности восстановить исходное сообщение.

Хеширование — способ преобразования заданной строки в строку фиксированной длины. Хороший алгоритм хеширования будет выдавать уникальные результаты для каждого заданного входа. Единственный способ взломать хеш — попробовать все возможные входы, пока не получится точно такой же хеш. Хеш может использоваться для хеширования данных (например, паролей) и в сертификатах.

Примеры алгоритмов хэширования:

Требования при использовании СКЗИ

На территории Российской Федерации регулирующим органам в вопросах информационной безопасности является ФСБ России. Типовые требования обеспечения и организации работы криптографических средств для материалов, не содержащих государственную тайну и используемых в процессе обработки персональных данных, были утверждены в ФЗ-149 (2008 г.).

В нем закреплен свод правил для урегулирования создания криптографических средств защиты информации и их применения.

Закон регулирует отношения, возникающие при:

- осуществлении права на поиск, получение, передачу, производство и распространение информации,

- применении информационных технологий;

- обеспечении защиты информации.

Также этот закон включает:

- четкое разъяснение понятий информации, а также прав доступа к ней, возможного ее носителя, его обязанностей и возможностей и допустимых действий с этой информацией;

- описание особенности государственного регулирования в сфере информационных технологий;

- описание ответственности за правонарушения в сфере действия данного законодательства.

Стоит отметить, что, несмотря на срок выпуска документа, информация в нем регулярно обновляется в соответствии с актуальными мировыми тенденциями в рамках информационной безопасности. Подробнее с видом документа можно ознакомиться по ссылке.

А что за границей?

Одним из примеров требований по защите информации на Западе можно назвать стандарты GO-ITS (The Government of Ontario Information Technology Standards). Согласно им, криптографические материалы должны быть надежно защищены, включая создание, хранение, распространение, использование, отзыв, уничтожение и восстановление ключей.

Требования подразделяются на различные области:

Образование и обучение. Технический персонал, который разрабатывает, внедряет или управляет системами, должен быть осведомлен о требованиях к криптографии в соответствии со стандартом.

Информация в хранилище. Чувствительная информация должна быть зашифрована при хранении или храниться в оперативном режиме с использованием безопасных хэш-функций. Зашифрованные конфиденциальные данные, хранящиеся более двух лет, должны быть зашифрованы. Если ответственность за зашифрованные данные передается другой организации, данные должны быть зашифрованы повторно, с помощью нового ключа.

Мобильные устройства, такие как смартфоны, планшеты, съемные носители, портативные компьютеры, которые обрабатывают или хранят конфиденциальные данные, должны шифровать все хранилище устройства. Если конфиденциальные данные хранятся на настольных компьютерах, эти данные должны быть зашифрованы. Чувствительные данные должны быть зашифрованы на уровне столбцов или полей/ячеек данных перед записью в хранилище данных.

Безопасность коммуникаций. Чувствительная информация должна быть зашифрована при передаче с помощью соответствующих средств. Целостность конфиденциальных данных должна проверяться с помощью утвержденного кода аутентификации сообщения или цифровой подписи. Цифровые подписи должны использовать точную временную метку из доверенного источника времени.

Развертывание криптографии. Все приложения криптографии должны использовать генератор случайных чисел или генератор псевдослучайных чисел; проверять действительность сертификатов и использовать только действительные сертификаты. Приложения должны безопасно удалять расшифрованную информацию, хранящуюся в кэше или временной памяти, сразу после завершения соответствующей деятельности. Приложения, обрабатывающие конфиденциальные данные и имеющие к ним доступ, должны проходить тестирование и оценку безопасности (STE) перед внедрением.

Защита криптографических материалов. Доступ к криптографическим материалам должен быть ограничен авторизованными пользователями, приложениями или службами. Криптографические ключи должны быть защищены в соответствии с чувствительностью информации, которую они защищают. По возможности ключи должны генерироваться с помощью защищенного программного модуля или аппаратного модуля безопасности. Для генерации ключей, защищающих конфиденциальную информацию, модули должны быть локальными.

Работа СКЗИ и их применение

Принцип работы средств защиты криптографической информации заключается в следующем:

- Пользователем создается документ, требующий пересылки.

- С помощью ключа и средств защиты криптографической информации (специальных программ) к документу прибавляется специальный файл подписи, после чего они отправляются получателю.

- Получатель декодирует файл при помощи средств защиты криптографической информации и проверяет, что в расшифрованный документ не вносились изменения.

Основными функциями средств (СКЗИ) являются:

- создание электронных подписей,

- проверка подлинности ЭП,

- шифровка и дешифровка содержимого документа.

Виды СКЗИ для электронной подписи — программные и аппаратные СКЗИ

Электронная подпись (ЭП) – это специальные реквизиты документа, позволяющие подтвердить принадлежность определенному владельцу, а также отсутствие факта внесения изменений в документ с момента его создания. ЭП можно сравнить со средневековой восковой печатью, ставившейся на важные письма.

На данный момент существуют два вида средств, применяемых при криптографической защите информации: отдельно устанавливаемые программы и встроенные в устройство.

К первому типу относятся следующие программы:

- КриптоПро CSP,

- Signal-COM CSP,

- VipNet CSP.

Они работают с основными ОС и сертифицированы в соответствии с актуальными ГОСТами. Основным их минусом является лицензирование: придется платить деньги за приобретение лицензии для каждого нового устройства.

К вшитым в устройство программам относятся:

- Рутокен ЭЦП,

- Рутокен ЭЦП 2.0,

- JaCArta SE.

Используя данный тип СКЗИ, пользователь решает главную проблему предыдущего класса. Здесь устройству достаточно иметь доступ к сети, так как процесс шифрования и дешифровки производится внутри носителя. Основным правовым фактором, регулирующим деятельность в этой сфере, является ФЗ-63, подробнее о котором можно прочитать здесь.

Области использования электронной подписи

От пользователя может быть нужен как базовый сертификат, так и квалифицированный, в котором содержится специальный идентификатор. Квалифицированная электронная цифровая подпись отличается повышенной защищенностью.

Электронная отчетность. Это одна из главных сфер, где используется электронная подпись. При этом имеется в виду отчетность, которая предоставляется в различные государственные структуры: ФСС, ПФР, ФНС и прочие. При отправке документов требуется квалифицированный сертификат ЭП, который предоставляется уполномоченному сотруднику организации.

Системы госзакупок для различных бюджетных организаций. Они проводятся посредством аукционов, где требуется квалифицированная ЭП (на основании ФЗ-44 от 14.07.22) для подписания контрактов и прочих действий.

Электронный документооборот между компаниями (в случае подписания счет-фактуры). Здесь юридическую силу документа также гарантирует только квалифицированная ЭП.

На этом список применения ЭП не заканчивается: она также требуется для работы с порталами госструктур, таких как РКН, Госуслуги, Единый федеральный реестр сведений о банкротстве, Росимущество и прочих.

Алгоритмы электронной подписи

Целью цифровых подписей является аутентификация и проверка подлинности документов и данных. Это необходимо, чтобы избежать цифровой модификации (подделки) при передачи официальных документов.

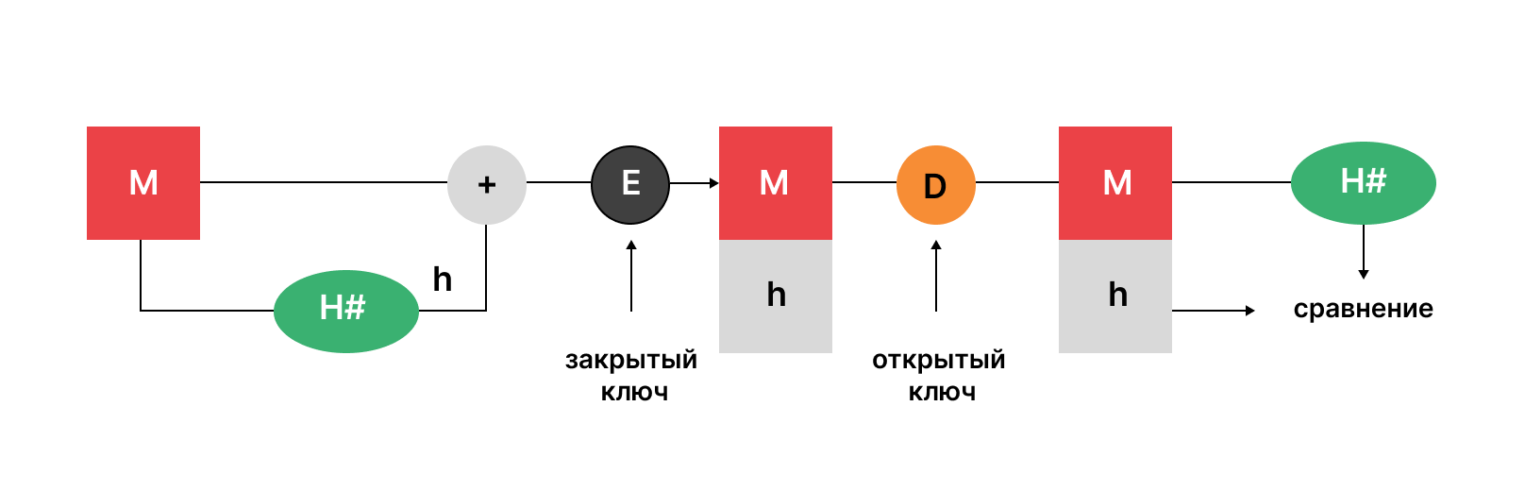

Как правило, система с асимметричным ключом шифрует с помощью открытого ключа и расшифровывает с помощью закрытого ключа. Однако порядок, шифрующий ЭП, обратный. Цифровая подпись шифруется с помощью закрытого ключа, а расшифровывается с помощью открытого. Поскольку ключи связаны, расшифровка с помощью открытого ключа подтверждает, что для подписания документа был использован соответствующий закрытый ключ. Так проверяется происхождение подписи.

- M — Обычный текст,

- H — хеш-функция,

- h — хеш-дайджест (хеш-сумма, также называемая дайджестом — в криптографии результат преобразования входного сообщения произвольной длины в выходную битовую строку фиксированной длины),

- + — объединить и открытый текст, и дайджест,

- E — шифрование,

- D — расшифровка.

На изображении выше показан весь процесс — от подписания ключа до его проверки.

Рассмотрим каждый шаг подробнее:

- М, исходное сообщение сначала передается хеш-функции, обозначаемой H#, для создания дайджеста.

- Далее сообщение объединяется с хеш-дайджестом h и шифруется с помощью закрытого ключа отправителя.

- Он отправляет зашифрованный пакет получателю, который может расшифровать его с помощью открытого ключа отправителя.

- После расшифровки сообщения оно пропускается через ту же хэш-функцию (H#), чтобы сгенерировать аналогичный дайджест.

- Он сравнивает вновь сгенерированный хеш со свернутым хеш-значением, полученным вместе с сообщением. Если они совпадают, проверяется целостность данных.

Существует два стандартных для отрасли способа реализации вышеуказанной методологии: алгоритмы RSA и DSA. Оба служат одной и той же цели, но функции шифрования и дешифровки довольно сильно отличаются.

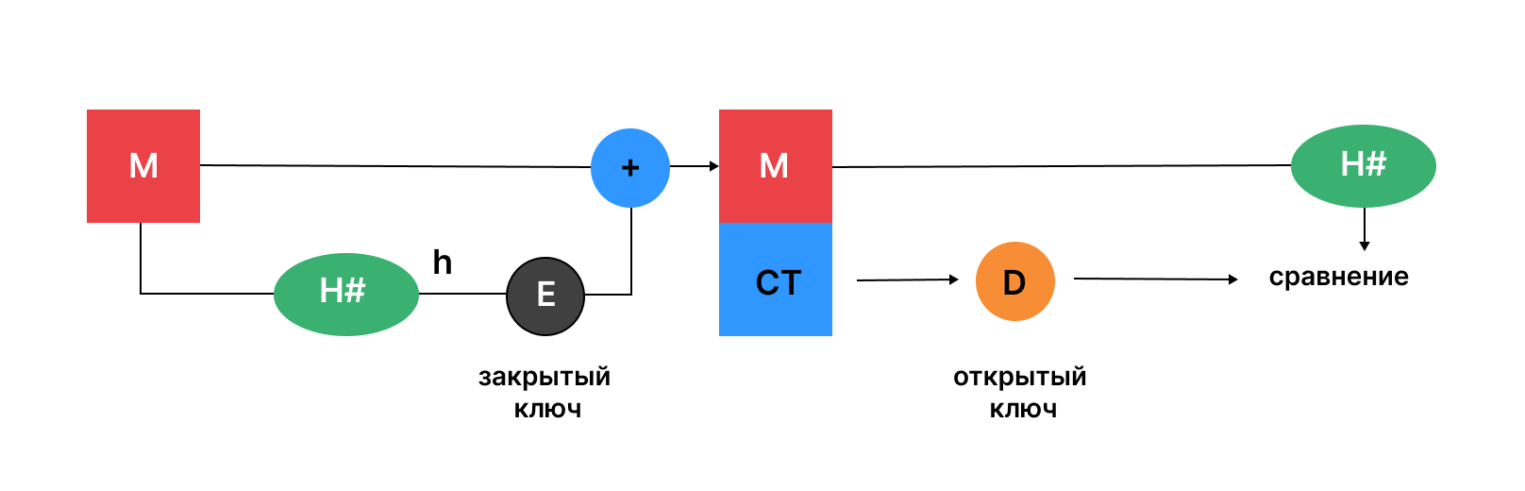

Что такое алгоритм RSA?

Алгоритм RSA — это алгоритм подписи с открытым ключом, разработанный Роном Ривестом, Ади Шамиром и Леонардом Адлеманом. Статья с описанием алгоритма была впервые опубликована в 1977 году. Он использует логарифмические функции для того, чтобы работа была достаточно сложной, чтобы противостоять перебору, но достаточно упрощенной, чтобы быть быстрой после развертывания. На изображении ниже показана проверка цифровых подписей по методологии RSA.

RSA также может шифровать и расшифровывать общую информацию для безопасного обмена данными наряду с проверкой цифровой подписи. На рисунке выше показана вся процедура работы алгоритма RSA.

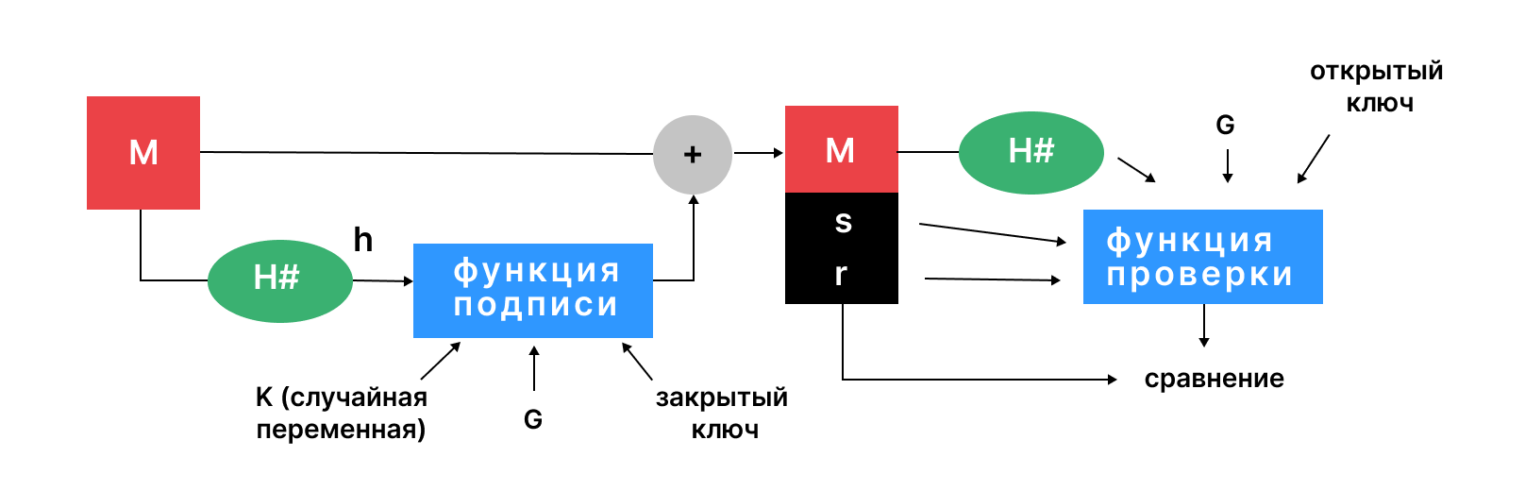

Что такое алгоритм DSA?

Алгоритм цифровой подписи — это стандарт FIPS (Федеральный стандарт обработки информации) для таких подписей. Он был предложен в 1991 году и всемирно стандартизирован в 1994 году Национальным институтом стандартов и технологий (NIST). Алгоритм DSA обеспечивает три преимущества:

- Аутентификация сообщения. Вы можете проверить происхождение отправителя, используя правильную комбинацию ключей.

- Проверка целостности. Вы не можете подделать сообщение, так как это полностью предотвратит расшифровку связки.

- Неотрицание. Отправитель не может утверждать, что он никогда не отправлял сообщение, если верифицирует подпись.

На рисунке выше показана работа алгоритма DSA. Здесь используются две различные функции — функция подписи и функция проверки. Разница между изображением типичного процесса проверки цифровой подписи и изображением выше заключается в части шифрования и дешифровки.

Правовое регулирование применения криптографических средств в РФ

Основным регулирующим документом является ФЗ-149. Однако он по большей части определяет участников процесса и их действия. Самим же объектом взаимодействия являются персональные данные пользователей — любая информация, относящаяся прямо или косвенно к определенному физическому лицу. Положения о персональных данных, в том числе общедоступных персональных данных, оговорены в ФЗ-152.

Аттестованный сегмент ЦОД

Храните данные в соответствии с 152-ФЗ.

Этими законами определяется, что проводимые действия должны быть реализованы в данных подсистемах:

- управления доступом,

- регистрации и учета,

- обеспечения целостности,

- криптографической защиты,

- антивирусной защиты,

- обнаружения вторжений.

Также вся деятельность, связанная с оказанием услуг в сфере криптографической защиты, подлежит лицензированию, которая осуществляется ФСБ РФ. К требованиям лицензирования относится следующее:

- Присутствие в организации специальных условий для соблюдения работы.

- Наличие у компании лицензии на выполнение работ и оказание услуг при работе со сведениями, составляющими гостайну (например, создание средств криптозащиты).

- Присутствие в штате компании квалифицированных сотрудников, имеющих специальное образование (обучение или переподготовка по направлению «Информационная безопасность») и опыт работы в сфере не менее пяти лет.

- Предоставление ФСБ РФ лицензии и перечня используемых в работе СКЗИ со всей технической информацией.

К СКЗИ относятся следующие средства:

- шифрования,

- имитозащиты,

- ЭП,

- средства кодирования,

- ключевые документы и средства для их изготовления,

- аппаратные, программные и аппаратно-программные СКЗИ.

Некоторые СКЗИ бывают выведены из-под лицензирования. В их числе средства, применяемые для ИП или для собственных нужд юридических лиц. Подробнее об этом можно узнать непосредственно в ФЗ.

Защита криптографической информации в коммерческой деятельности

Современные предприятия хранят и управляют большей частью своей личной и конфиденциальной информации в режиме онлайн — в облаке с бесперебойным подключением к сети. Именно по этой причине компании включают шифрование в свои планы по обеспечению безопасности облачных данных. Им важно сохранить конфиденциальность и безопасность своих данных независимо от их местонахождения.

Для решения этой задачи применяются различные устройства шифрования, приборы защиты телефонии. СКЗИ применяется для офисного оборудования, такого как факсы, телекс или телетайп. Также в коммерческой отрасли применяется система электронных подписей, упомянутая выше.

Использование шифровальных криптографических средств в современном мире

Криптографическая защита информации и персональных данных является неотъемлемой частью любой информационной деятельности. В данный момент на рынке представлено множество средств для решения этой задачи. Среди них КриптоПро CSP, Signal-COM CSP, РуТокен ЭЦП и некоторые другие программы, рассмотренные в данном материале.

Область создания и применения СКЗИ находится под непосредственным контролем ФСБ РФ и ФСТЭК — любая информационная система согласовывается с этими органами.

Источник: selectel.ru

Криптографические средства защиты: что это такое

Криптографическое шифрование данных заключается в преобразовании информации с помощью кодирования, чтобы обезопасить ее от возможных атак злоумышленников.

Для этого сообщение преобразуется с помощью специального алгоритма (ключа) и передается получателю. Получатель, в свою очередь, использует аналогичный алгоритм расшифровки для того, чтобы прочитать сообщение.

Таким образом, криптографическое шифрование защищает информацию от получения третьими лицами и от возможного использования ее злоумышленниками.

Современный метод шифрования данных, который используется в настоящее время, называется симметричным криптографическим ключом.

Цели и методы криптографической защиты информации

Основная цель криптографической защиты заключается в обеспечении конфиденциальности и безопасности информации при ее обмене между пользователями в сетях.

Криптографическая защита информации применяется для:

- обработки, использования и передачи информации;

- обеспечения целостности и подлинности информации (с использованием алгоритмов электронной подписи) ;

- аутентификации пользователей или устройств, а также защиты элементов аутентификации при использовании соответствующих алгоритмов.

Классы криптографической защиты информации

Три основных типа криптографии включают в себя криптографию с секретным ключом, криптографию с открытым ключом и хеш-функции.

Симметричная криптография, также известная как криптография с секретным ключом, использует один и тот же ключ для шифрования и расшифровки данных. Это простой способ защиты информации.

Криптографический алгоритм использует ключ для шифрования данных. Если нужно получить доступ к данным, то тот, кому доверен секретный ключ, может расшифровать данные.

Криптография с секретным ключом может использоваться как для передачи данных в режиме реального времени, так и для защиты данных в состоянии покоя, на носителе. Однако, как правило, она используется только для защиты данных в состоянии покоя, поскольку передача секретного ключа может привести к его компрометации.

Примеры алгоритмов симметричной криптографии включают AES, DES и Шифр Цезаря.

Асимметричная криптография, также известная как криптография с открытым ключом, использует пару ключей для шифрования и расшифровки данных. Один ключ, называемый «открытым ключом», используется для шифрования данных, а второй ключ, «закрытый ключ», используется для их расшифровки.

В отличие от симметричной криптографии, где один и тот же ключ используется для шифрования и расшифровки, в асимметричной криптографии эти функции выполняются разными ключами.

Закрытый ключ является секретным и должен быть известен только владельцу, в то время как открытый ключ может быть передан любому человеку. Поэтому асимметричная криптография обеспечивает более высокий уровень безопасности и конфиденциальности, чем симметричная криптография.

Существуют различные алгоритмы асимметричной криптографии, такие как ECC, Протокол Диффи-Хеллмана и DSS, которые используются для шифрования данных и обеспечения безопасности в интернет-передаче данных.

Хеш-функции — это функции, которые используются для преобразования данных в зашифрованный формат фиксированной длины. Они обычно используются для защиты данных путем создания уникальной «отпечатков» данных, которые нельзя восстановить исходное сообщение. Хороший алгоритм хеширования должен выдавать уникальный результат для каждого входного значения.

Взлом хеша возможен только путем перебора всех возможных входных значений, пока не будет получен точно такой же хеш.

Хеширование — это процесс преобразования входных данных в фиксированную длину хеш-кода. Хеширование часто используется для защиты паролей и других конфиденциальных данных. Хеш-код может быть использован в сертификатах для проверки подлинности данных.

Примеры алгоритмов хеширования включают в себя MD5, SHA-1, Whirlpool и Blake 2. Они широко используются в различных приложениях для защиты конфиденциальности и обеспечения безопасности данных.

Требования при использовании СКЗИ

Федеральная служба безопасности (ФСБ) России является регулирующим органом по вопросам информационной безопасности на территории Российской Федерации.

Федеральный закон № 149 (2008 г.) устанавливает типовые требования для обеспечения безопасности и организации работы криптографических средств, которые используются для материалов, не содержащих государственную тайну и используемых в процессе обработки персональных данных.

Закон регулирует отношения, возникающие в связи с:

- осуществлением права на поиск, получение, передачу, производство и распространение информации;

- применением информационных технологий;

- обеспечением защиты информации.

Документ содержит определение понятий информации, прав доступа к ней, возможного ее носителя, его обязанностей и возможностей и допустимых действий с информацией.

Он также описывает особенности государственного регулирования в сфере информационных технологий и определяет ответственность за нарушения в этой сфере.

Следует отметить, что информация в этом законе регулярно обновляется в соответствии с мировыми тенденциями в области информационной безопасности, несмотря на то, что документ был принят в 2008 году.

А что за границей?

Один из примеров требований по защите информации на Западе — это стандарты GO-ITS (The Government of Ontario Information Technology Standards). В соответствии с этими стандартами, криптографические материалы должны быть надежно защищены на всех этапах, включая создание, хранение, распространение, использование, отзыв, уничтожение и восстановление ключей.

Требования разбиваются на различные области:

- Образование и обучение. Технический персонал, который разрабатывает, внедряет или управляет системами, должен быть осведомлен о требованиях к криптографии, предусмотренных этим стандартом.

- Хранение информации. Чувствительная информация должна быть зашифрована при хранении или использовать оперативный режим с безопасными хэш-функциями. Зашифрованные конфиденциальные данные, хранящиеся более двух лет, также должны быть зашифрованы. Если ответственность за зашифрованные данные передается другой организации, данные должны быть повторно зашифрованы с использованием нового ключа.

- Мобильные устройства, такие как смартфоны, планшеты, съемные носители и портативные компьютеры, которые обрабатывают или хранят конфиденциальные данные, должны шифровать все хранилище устройства. Если конфиденциальные данные хранятся на настольных компьютерах, эти данные должны быть зашифрованы. Чувствительные данные должны быть зашифрованы на уровне столбцов или полей/ячеек данных перед записью в хранилище данных.

- Передача информации. Конфиденциальная информация должна передаваться через криптографически защищенные каналы связи, такие как SSL, VPN и SSH. Если передача информации осуществляется по сети Интернет, она должна быть защищена протоколами шифрования SSL или TLS.

- Управление ключами. Ключи шифрования должны храниться в безопасном месте и защищаться паролем. Доступ к ключам должен быть ограничен и контролироваться. Срок действия ключей должен быть ограничен, и они должны периодически изменяться. Если ключи потеряны или скомпрометированы, они должны быть немедленно отозваны и заменены новыми.

Работа СКЗИ и их применение

Работа средств защиты криптографической информации основана на следующих принципах:

- Пользователь создает документ, который нужно отправить.

- С помощью специальных программных средств защиты криптографической информации и ключа к документу добавляется файл подписи, после чего они отправляются получателю.

- Получатель расшифровывает файл, используя средства защиты криптографической информации, и проверяет, что документ не был изменен.

Основными функциями средств защиты криптографической информации (СКЗИ) являются:

- Создание электронных подписей.

- Проверка подлинности электронных подписей.

- Шифрование и дешифрование содержимого документа.

Виды СКЗИ для электронной подписи — программные и аппаратные СКЗИ

Описание принципа работы криптографической защиты информации включает использование электронной подписи (ЭП) , которая является специальным реквизитом документа.

Это позволяет подтвердить принадлежность документа определенному владельцу, а также отсутствие внесения изменений с момента его создания. ЭП можно сравнить со средневековой восковой печатью, которая ставилась на важные письма.

Существует два типа программ, применяемых при криптографической защите информации: отдельно устанавливаемые и встроенные в устройство. К отдельно устанавливаемым программам относятся КриптоПро CSP, Signal-COM CSP и VipNet CSP.

Они сертифицированы в соответствии с актуальными ГОСТами и работают с основными операционными системами. Однако их основным недостатком является необходимость платить за приобретение лицензии для каждого нового устройства.

К программам, встроенным в устройство, относятся Рутокен ЭЦП, Рутокен ЭЦП 2.0 и JaCArta SE. Используя этот тип СКЗИ, пользователь решает главную проблему предыдущего класса. Здесь устройству достаточно иметь доступ к сети, так как процесс шифрования и дешифрования производится внутри носителя.

Области использования электронной подписи

Пользователь может потребовать как базовый, так и квалифицированный сертификат, содержащий специальный идентификатор. Квалифицированная ЭП обеспечивает более высокий уровень защиты.

Электронная подпись играет важную роль в электронной отчетности, которая представляется в различные государственные организации, такие как ФСС, ПФР, ФНС и другие. При этом для отправки документов необходим квалифицированный сертификат ЭП, который может быть выдан уполномоченным сотрудником организации.

Квалифицированная ЭП также требуется для участия в системах государственных закупок, проводимых через аукционы в соответствии с ФЗ-44 от 14.07.22, для подписания контрактов и других действий.

В случае электронного документооборота между компаниями, таких как счет-фактура, юридическую силу документу придает только квалифицированная ЭП.

ЭП необходима также для работы с порталами государственных организаций, таких как РКН, Госуслуги, Единый федеральный реестр сведений о банкротстве, Росимущество и другие.

Алгоритмы электронной подписи

Цифровые подписи используются для аутентификации и проверки подлинности документов и данных, предотвращая их цифровую модификацию или подделку во время передачи официальных документов.

Обычно система с асимметричным ключом шифрует данные с помощью открытого ключа и расшифровывает их с помощью закрытого ключа. Но порядок, который используется для шифрования цифровой подписи, обратный.

Цифровая подпись шифруется с помощью закрытого ключа и расшифровывается с помощью открытого ключа. Поскольку ключи связаны между собой, расшифровка с помощью открытого ключа подтверждает, что соответствующий закрытый ключ был использован для создания подписи документа. Это способствует проверке происхождения подписи.

Что такое алгоритм RSA?

Алгоритм RSA является открытым ключом подписи и был разработан в 1977 году тремя учеными — Роном Ривестом, Ади Шамиром и Леонардом Адлеманом. Его основная идея заключается в использовании логарифмических функций для создания вычислительно сложной, но быстрой процедуры, которая может противостоять перебору.

При этом алгоритм может использоваться не только для создания цифровой подписи, но и для шифрования и расшифрования информации, обеспечивая безопасный обмен данными. На прилагаемом изображении можно увидеть процесс проверки цифровой подписи, используя методологию RSA.

Что такое алгоритм DSA?

Алгоритм цифровой подписи является стандартом FIPS (Федеральный стандарт обработки информации) для создания подписей. В 1991 году он был предложен, а в 1994 году стандартизирован Национальным институтом стандартов и технологий (NIST) . Преимущества алгоритма DSA следующие:

- Аутентификация сообщения. С помощью правильной комбинации ключей можно проверить происхождение отправителя.

- Проверка целостности. Расшифровка связки сообщения полностью предотвращает возможность подделки.

- Неотрицание. Если подпись верифицирована, отправитель не может отрицать факт отправки сообщения.

Защита криптографической информации в коммерческой деятельности

Современные компании хранят свою личную и конфиденциальную информацию онлайн в облачном хранилище с непрерывным подключением к сети.

Именно поэтому они включают шифрование в свои планы по обеспечению безопасности данных в облаке. Конфиденциальность и безопасность данных важны для компаний, независимо от того, где они хранятся.

Для защиты данных применяются различные устройства шифрования, а также приборы для защиты телефонной связи. СКЗИ применяется в офисном оборудовании, таком как факсы, телексы или телетайпы. Кроме того, в коммерческой отрасли используется система электронных подписей, упомянутая выше.

Использование шифровальных криптографических средств в современном мире

Защита информации и персональных данных с помощью криптографии является неотъемлемой частью любой информационной деятельности. На сегодняшний день на рынке существует множество инструментов для решения этой задачи, включая КриптоПро CSP, Signal-COM CSP, РуТокен ЭЦП и другие программы, которые рассматриваются в данном материале.

Создание и использование средств криптографической защиты информации (СКЗИ) строго контролируется Федеральной службой безопасности Российской Федерации (ФСБ РФ) и Федеральной службой по техническому и экспортному контролю (ФСТЭК) . Любая информационная система должна быть согласована с этими органами.

Раскрываюсь больше как автор, также тут —

Телеграмм канал реалити-шоу: «Покупаю Виллу на Бали инвестируя по 15 000руб в месяц».

Источник: vc.ru