В статье мы расскажем, что такое шифрование, зачем нужен SSL сертификат для почтового сервера и как его установить.

Как работает шифрование

Шифрование — это временное преобразование данных для того, чтобы скрыть их от третьих лиц. Шифрование позволяет защитить передаваемую информацию от MiTM-атак и может работать двумя способами:

- асимметричное шифрование, при котором генерируется два ключа: открытый (публичный) и закрытый (приватный);

- симметричное шифрование, при котором кодирование и декодирование происходит по одному ключу.

При асимметричном методе защита данных проходит в четыре этапа:

1. Сервер создаёт ключевую пару.

2. Сервер передаёт публичный ключ клиенту.

3. Клиент шифрует данные по публичному ключу и передаёт их серверу.

4. Сервер расшифровывает данные с помощью приватного ключа.

Симметричное шифрование также проходит в четыре этапа:

1. Сервер генерирует ключ и сообщает об этом клиенту.

2. Сервер передаёт ключ клиенту.

SSL-сертификат для сайта: что это и зачем устанавливать?

3. Сервер шифрует данные с помощью ключа и отправляет их клиенту.

4. Клиент расшифровывает данные с помощью того же ключа.

Сгенерировать ключи может не только сервер, но и клиент. Это относится и к асимметричному, и к симметричному типу шифрования.

В чём разница между SSL и TLS

SSL (Secure Socket Layer) — это протокол, который обеспечивает безопасное соединение браузера с сайтом. Он использует два вида кодирования:

- симметричное — чтобы зашифровать канал соединения,

- асимметричное — чтобы проверить подлинность ключей.

Чаще всего он работает в сочетании с протоколом передачи гипертекста HTTP. Благодаря этому существует расширение HTTPS.

В 2014 году в протоколе SSL обнаружились серьёзные уязвимости, которые угрожали безопасности соединения. Альтернативным протоколом стал TLS.

TLS (Transport Layer Security) — это “преемник” протокола SSL. В нём устранены критические уязвимости и работает он алгоритму SSL.

Сертификаты подлинности, в которых хранится информация о домене, появились после создания протокола SSL. Поэтому они называются SSL-сертификатами. Однако сейчас они работают по протоколу TLS и можно встретить формулировку “SSL/TLS-сертификаты”.

Зачем нужен SSL сертификат для почты

Сертификат для электронной почты устанавливают с двумя целями:

- Идентификация почтового сервера. При подключении к серверу почтовый клиент или браузер проверяет его на подлинность. Если для почтового домена установлен SSL-сертификат, проверка на подлинность происходит с помощью обмена ключами. Если сертификата нет, появляется риск подмены сервера пересылки.

- Защита писем от перехвата при атаке. Если на сервере не установлен SSL-сертификат, данные передаются в открытом виде. Если злоумышленник получит доступ к письму, он сможет воспользоваться данными из него или исказить содержимое. Если же данные зашифрованы с помощью сертификата, третье лицо не сможет расшифровать данные, так как не имеет закрытого ключа.

Как установить SSL-сертификат на почтовый домен

Чтобы защитить свой email:

Что такое SSL-сертификат, зачем он нужен и где его взять

2. Установите SSL-сертификат. Если сертификат уже установлен, переходите к следующему шагу.

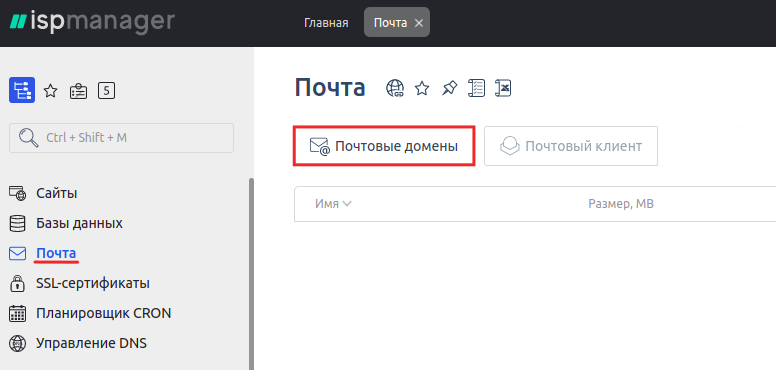

3. Перейдите в раздел Почта и выберите Почтовые домены:

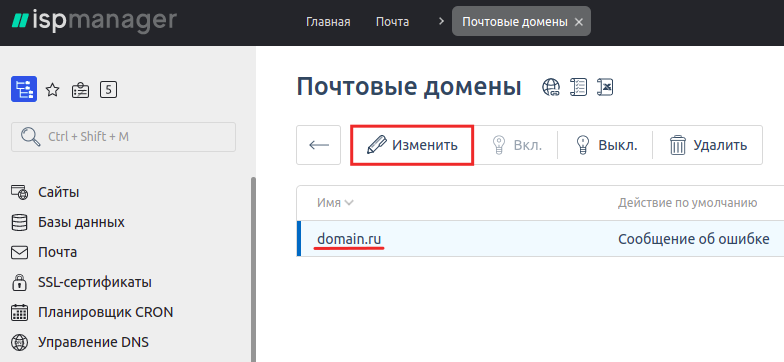

4. Кликните по домену и нажмите Изменить:

Почта с шифрованием

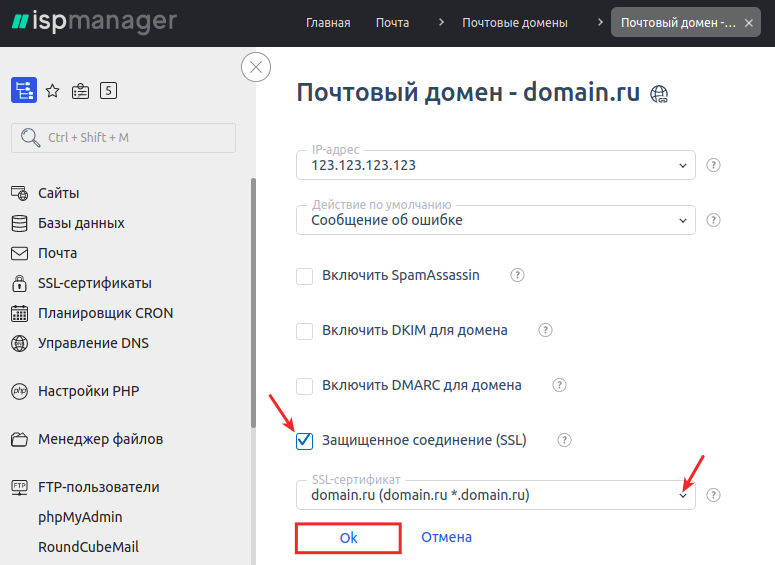

5. Отметьте пункт Защищенное соединение (SSL) и из выпадающего списка выберите сертификат. Затем кликните OK:

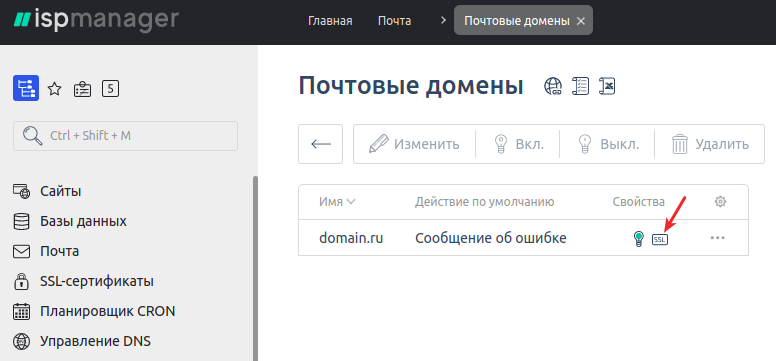

Готово, вы настроили почтовый сертификат SSL.

Популярные статьи

- Как указать (изменить) DNS-серверы для домена

- Я зарегистрировал домен, что дальше

- Как добавить запись типа A, AAAA, CNAME, MX, TXT, SRV для своего домена

- Что такое редирект: виды и возможности настройки

- Как создать почту со своим доменом

Источник: 2domains.ru

Как обезопасить соединение с почтовым сервером (использование шифрования для связи с почтовым сервером)

SSL (уровень защищённых сокетов) и его потомок TLS (безопасность транспортного уровня) наиболее широко используемые протоколы для шифрования данных, которыми обмениваются сервер и клиент. Эти протоколы часто используют сертификаты X.509 для асимметричной криптографии.

STARTTTLS — это другой метод обезопасить обмен простым текстом. Этот протокол также шифрует данные с SSL или TLS, но с тем же портом что и протоколы простого текста, вместо использования отдельных портов для SSL/TLS-зашифрованной коммуникации. Например, IMAP через STARTTLS использует тот же порт что и IMAP (143), в то время как IMAPS (IMAP через SSL) использует отдельный порт 993.

Предыдущая инструкция описывала, как настроить почтовый сервер на основе Postfix и Dovecot, но аспект безопасности не попал в неё. В этом уроке мы продемонстрируем как усилить безопасность почтового сервера посредством настройки шифрования, основанного на TLS/SSL.

Необходимые сертификаты TLS/SSL могут быть самоподписанными, подписанными бесплатной службой сертификации (вроде CAcert) или подписаны коммерческой службой (вроде VeriSign), а также могут быть созданы утилитами вроде OpenSSL. В данном мануале мы собираемся использовать самоподписанный сертификат.

Включение TLS шифрования для Postfix

Самоподписанный сертификат может быть создан следующей командой.

# openssl req -new -x509 -days 365 -nodes -out /etc/ssl/certs/postfixcert.pem -keyout /etc/ssl/private/postfixkey.pem

Вышеприведённая команда затребует новый сертификат, тип которого X.509, и который будет валидным на протяжении 365 дней. Необязательный параметр -nodes определяет, что частный ключ не должен быть зашифрованным. Созданный файл сертификат будет сохранён как postfixcert.pem, а файл ключа как postfixkey.pem .

При создании сертификата будут запрошены данные:

Можно всё красиво и правильно ввести, но правда жизни такова, что эти данные ни на что не влияют. Их не смотрят ни люди, ни программы. Вместо ввода данных можно просто каждый раз нажимать [Enter].

Теперь, когда сертификаты готовы, необходимы внести нужные настройки в файл конфигурации postfix.

### STARTTLS включён ### smtpd_tls_security_level = may smtpd_tls_received_header = yes smtpd_tls_auth_only = yes ### loglevel 3 может быть использован для решения проблем ### smtpd_tls_loglevel = 1 ### путь до сертификата и ключевого файла smtpd_tls_cert_file = /etc/ssl/certs/postfixcert.pem smtpd_tls_key_file = /etc/ssl/private/postfixkey.pem smtpd_use_tls=yes

Перезапускаем postfix для включения TLS.

Уже сейчас postfix готов для шифрования данных при передачи их с/на сервер. Дополнительные подробности о поддержке Postfix TLS можно найти в официальном README.

Включение SSL шифрования для Dovecot

Настройка dovecot для шифрования схожа с postfix.

Вначале делаем самоподписанный сертификат с помощью openssl:

# openssl req -new -x509 -days 365 -nodes -out /etc/ssl/certs/dovecotcert.pem -keyout /etc/ssl/private/dovecotkey.pem

Эта команда затребует создание нового сертификата X.509, действительного 365 дней. -nodes это опция, которая говорит, что частный ключ не должен быть зашифрован. Файл сертификата будет сохранён как dovecotcert.pem, а файл ключа будет иметь имя dovecotkey.pem.

Заполняем данные для сертификата (можно писать что угодно, либо просто оставлять строки пустыми):

Далее, прописываем пути к сертификатам в настройках dovecot.

ssl = no меняем на ssl = yes И добавляем следующие строки: ssl_cert =

Наконец, перезапускаем dovecot для включения SSL с новыми сертификатами.

Проверяем открытые порты, теперь должен быть полный набор.

Настройка почтового клиента Mozilla Thunderbird

Для тестирования использовалась программа Mozilla Thunderbird. Программа хорошая, но встроенный мастер настройки учётной записи не предлагает принять новые самоподписанные сертификаты. Т.е. можно столкнуться с неприятной ситуацией, когда на самом деле почтовый сервер настроен и работает правильно, а мастер настройки учётной записи Mozilla Thunderbird постоянно пишет, что пароль неправильный.

Я делал следующим образом: выбирал аутентификацию без шифрования. После создания учётной записи переходил в её настройки и выбирал аутентификацию с шифрованием. После этого, при отправке/получении почты Mozilla Thunderbird делал запрос на принятие сертификатов. После принятия всех сертификатов всё отлично работает, в том числе и злосчастный мастер настройки учётных записией.

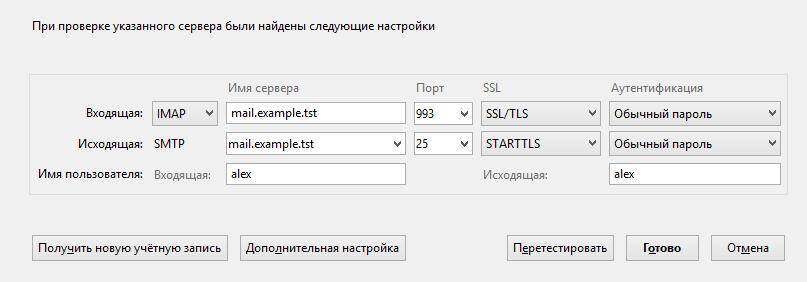

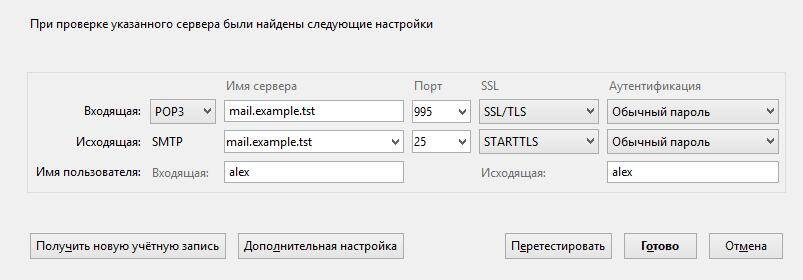

После описанных манипуляций почтовая программа Mozilla Thunderbird определила следующие настройки для моего сервера:

Решение проблем

Для начала, убедитесь, что все необходимые порты разрешены в файерволе.

Второе, попробуйте telnet подключиться к почтовому серверу. Это должно получиться. Ниже приведено несколько примеров.

Соединение к IMAPS

$ telnet mail.example.tst 993 Trying mail.example.tst. Connected to mail.example.tst. Escape character is ‘^]’. exit exit Connection closed by foreign host.

Соединение к POP3S

$ telnet mail.example.tst 995 Trying mail.example.tst. Connected to mail.example.tst. Escape character is ‘^]’. exit exit Connection closed by foreign host.

Соединение к SMTP

$ telnet mail.example.tst 25 Trying mail.example.tst. Connected to mail.example.tst. Escape character is ‘^]’. 220 mail.example.tst ESMTP Postfix (Debian/GNU) ### Команды ### ehlo mail.example.tst 250-mail.example.tst 250-PIPELINING 250-SIZE 10240000 250-VRFY 250-ETRN 250-STARTTLS 250-ENHANCEDSTATUSCODES 250-8BITMIME 250 DSN

Оставьте ответ Отменить ответ

С 20 по 22 апреля пройдут незабываемые битвы среди кибер-гладиаторов в мире информационной безопасности!

Открыта регистрация команд по ссылке .

Источник: codeby.net

Шифрование почты: надёжность и стойкость

Использование шифрованных протоколов SMTP SSL, POP3 SSL и IMAP SSL стало в последнее время стандартом вместо их предыдущих нешифрованных версий, в которых данные передавались открытым текстом.

Безусловно, запрещение почтовым сервером подключения пользователей по нешифрованному каналу это большой шаг вперёд к безопасной электронной почте. Ведь каждый раз, когда пользователь проверяет свой почтовый ящик на новые сообщения или отправляет письма он отправляет на хостинг почты свои логин и пароль. Если эти авторизационные данные будут перехвачены злоумышленниками, они смогут получить доступ ко всей переписке пользователя. Для жертвы это грозит потерей конфиденциальной информации и, как следствие, финансовые и репутационные риски. Также ущерб репутации пользователя, к электронной почте которого был перехвачен пароль, может нанести и рассылка спама, фишинга — киберпреступники могут использовать перехваченные реквизиты для распространения рекламы и вредоносных программ.

Если же взломанный адрес является ящиком корпоративной почты, то финансовый и репутационный ущерб может распространиться на всю компанию и привести к многомиллионным потерям.

Именно поэтому такие аспекты защищённости почтового сервиса как шифрование вообще и шифрование клиент-серверных соединений в частности являются наиболее важным в обеспечении информационной безопасности электронной почты.

Какие требования следует предъявлять к уровню шифрования электронной почты и как проверить почтовый хостинг на соответствие им?

SSL-cертификат

Самоподписанный сертификат

Самоподписанным называется сертификат, цифровая подпись которого генерируется самим пользователем без привлечения сторонних организаций. Самоподписанный сертификат не может являться серьёзным средством защиты шифруемого трафика, так как в случае успешной атаки Man-In-The-Middle легитимный самоподписанный сертификат может быть легко заменён на самоподписанный сертификат, выпущенный злоумышленниками.

Сертификат, подписанный удостоверяющей организацией — Certificate Authority (удостоверяющим центром)

Сертификат, подписанный удостоверяющим центром, требует подтверждения прав как минимум на защищаемый домен (DV — Domain Validated certificate) или даже юридическую проверку организации, выпускающей сертификат (EV — Extended Validation). В отличие от самоподписанных, выпуск валидного сертификата процедура платная, оплата вносится за каждый год использования SSL-сертификата, но и его надёжность гораздо выше.

Сертификат должен быть подписан с помощью алгоритма SHA2, так как наследуемый алгоритм SHA1 признан недостаточно стойким ко взлому и не должен быть использован.

Длина ключа сертификата

Достаточно безопасной длиной ключа на сегодняшний день признаётся длина не менее 1024 бит. Однако в целях большей надёжности выпускаемых сертификатов рекомендуется использовать сертификаты длиной 2048 бит. Такой длины открытого ключа должно с избытком хватить чтобы даже всё время возрастающие вычислительные возможности хакеров не смогли взломать его методом перебора.

Типы шифров, разрешённые для использования сервером

Одно лишь применение надёжного SSL-сертификата далеко не гарантирует защиту соединения между почтовым клиентом и почтовым серверов. Если хостинг почты допускает использование устаревших шифров, признанных уязвимыми, то всё соединение будет скомпрометировано. Следует избегать использование серверов, до сих пор разрешающих применение следующих шифров, в которых были найдены уязвимости:

- DES 56/56

- RC2 40/128

- RC2 56/128

- RC2 128/128

- RC4 40/128

- RC4 56/128

- RC4 64/128

- RC4 128/128

Также была доказана уязвимость протоколов шифрования SSL 2.0 и SSL 3.0. Только семейство протоколов TLS обеспечивает надёжную защиту. Из все версий TLS лучшим является версия 1.2, которая на данный момент не имеет известных уязвимостей.

Уязвимости протокола шифрования

Poodle

Эта уязвимость в протоколе SSL позволяет злоумышленнику, имеющему возможность соединяться с сервером по SSLv3, расшифровывать по 1 байту за каждые 256 запросов. Надёжный почтовый сервер должен исключать возможность таких атак.

Heartbleed

Ошибка в библиотеке OpenSSL, вызывающая переполнение буфера и предоставляющая возможность несанкционировано прочесть закрытый ключ. Подключение к серверу с такой уязвимостью равноценно полному отсутствию шифрования.

Приведённый выше список лишь набор самых основных требований к надёжности шифрования канала связи с почтовым сервером. Дополнительно существует множество других критериев, которые также влияют на качество криптографической защиты соединения.

Быстро произвести тест используемого SSL-сертификата, шифров, выявить уязвимости и дать комплексную оценку надёжности шифрованного соединения можно с помощью онлайн-утилиты, доступной на сайте швейцарской ИБ-компании ImmuniWeb — https://www.immuniweb.com/ssl/

Действительно качественная криптографическая защита обеспечивается лишь на уровне A+.

При перепубликации статьи установка активной индексируемой гиперссылки на источник — сайт Tendence.ru обязательна!

Источник: tendence.ru