Сегодня мобильные технологии широко используются во всем мире. С 2008 года использование мобильных технологий растет очень быстро. Вся конфиденциальная и личная информация, такая как фотографии, видео, банковские реквизиты и т. Д., Легко хранится на мобильном телефоне.

Многие мобильные телефоны доступны со многими операционными системами. Android – это мобильная операционная система с открытым исходным кодом, доступная во многих смартфонах. По данным Google 1. 3 миллиона Android-устройств активируются каждый день. Согласно отчету Gartner, в 2016 году Google Android захватил 82% рынка. В последнем квартале 2016 года было продано 432 миллиона смартфонов, из которых 352 миллиона смартфонов использовали операционную систему Android.

С популярностью операционной системы Android она также более подвержена уязвимостям и вредоносным атакам вредоносных программ. Согласно отчету о безопасности Google Android, в 2016 году было обнаружено 655 уязвимостей. Всего в 2017 году было обнаружено 316 уязвимостей в операционной системе Android, что больше по сравнению с любой другой операционной системой.

Безопасная разработка приложений (DevSecOps). Статический и динамический анализ

Согласно отчету Cisco, 98% вредоносных программ нацелены на платформу Android. Поэтому в этой операционной системе необходимо правильно обнаруживать вредоносное ПО. Ожидается, что угрозы вредоносных программ возрастут с расширением функциональности мобильных телефонов.

Существует множество вредоносных приложений, которые содержат вредоносные программы и подвергают риску данные и устройства пользователя. Эти приложения содержат категории вредоносных программ, такие как шпионское ПО, трояны, фишинговые приложения и т. Д. Для обнаружения вредоносных программ доступны различные методы обнаружения вредоносных программ для Android. В этой статье существующие методы обнаружения вредоносных программ для Android сравниваются с разработкой более надежных и эффективных методов.

вредоносные программы для Android

Вредоносная программа – это любой вредоносный программный код, который либо устанавливается самостоятельно, либо устанавливается на любое устройство без разрешения пользователя и выполняет функции без ведома пользователя. Основным мотивом вредоносного ПО является кража конфиденциальной информации со смартфона, блокировка смартфона, отправка SMS / MMS, звонки на номера премиум-класса, обмен информацией через GPS.

Согласно исследованию, также проводятся различные исследовательские проекты для характеристики различных существующих вредоносных программ для Android. Был разработан проект под названием Android Malware Genome для характеристики существующих вредоносных программ для Android. Был также предпринят еще один проект под названием Android Drebin, позволяющий сравнить различные подходы к обнаружению вредоносных программ. Различные образцы данных для Android Malwares также доступны.

В зависимости от функциональности вредоносные программы Android можно разделить на несколько категорий:

Шпионские программы тайно крадут конфиденциальную информацию пользователя с мобильного телефона и отправляют ее третьим лицам. Он собирает информацию, такую как версия ОС, IMEI, IMSI, информация об устройстве.

Динамический анализ вирусных файлов

Трояны устанавливаются вместе с приложением и заражают пользовательские устройства, выполняя вредоносные действия. Они автоматически захватывают браузер, собирают информацию для входа в систему из других приложений, таких как мобильный банкинг и т. Д. Троянам всегда требуется взаимодействие с пользователем. Вирус – это вредоносный программный код, который генерирует несколько его копий. Несколько копий прикрепляются к другим программным файлам или вложениям и заражают их.

Фишинговые приложения устанавливаются на устройствах через Интернет с мобильных устройств. Методы фишинга крадут учетные данные пользователя и конфиденциальные данные. Bot Process предназначен для мобильных устройств и получает полный доступ к устройству и всей его информации, а также предоставляет контроль третьей стороне. Мобильные бот-сети распространяются путем отправки текстовых сообщений или электронных писем с зараженного устройства на другое устройство.

Корневые комплекты выполняют вредоносные действия на мобильных устройствах, изменяя операционную систему. Эта вредоносная программа предоставляет полные права администратора третьей стороне. Трояны используются для установки корневых наборов. Согласно последнему исследованию, таблица представляет список 10 лучших семей вредоносных программ для Android с их описанием и возможностями.

Методы анализа обнаружения вредоносных программ Android

На основании исследования методы анализа обнаружения вредоносных программ для Android подразделяются на три категории: статический анализ, динамический анализ и гибридный анализ. Таксономия существующих методов обнаружения вредоносных программ для Android также приведена в списке.

Статический анализ

Основная задача статического анализа мобильных вредоносных программ – проверка разрешений, исходного кода приложения, компонентов, ресурсов и подписей. Вся информация, касающаяся приложения, находится в файле APK. Статический анализ выполняется с использованием файла APK. Разрешения, ресурсы, код, сервисы и вся другая информация извлекаются из файла APK и анализируются должным образом. Для статического анализа доступны различные инструменты, такие как apktool, aapt, dex2jar, jd-gui.

Методы статического анализа следующие:

Статический анализ на основе сигнатур / шаблонов

Файл APK содержит особую подпись. Каждый файл APK имеет свою подпись. Подпись содержит дайджест сообщения APK-файла. Если в APK-файле есть какие-либо изменения, изменится и дайджест сообщения подписи, и можно быстро проанализировать, что конкретное приложение является вредоносным. Сигнатуры вредоносных программ также могут быть собраны для быстрой идентификации вредоносных программ.

Статический анализ на основе ресурсов

AndroidManifest. XML-файл – это файл ресурсов, который содержит всю информацию о ресурсах, используемых в приложении. Ресурсы приложения содержат модули пользовательского интерфейса, такие как виджеты, меню, макет и т. Д. AndroidManifest. XML-файл присутствует в APK-файле.

Многие вредоносные программы, работающие в фоновом режиме, требуют взаимодействия с пользователем из этих пользовательских интерфейсов. Таким образом, пользовательский интерфейс также является важной частью для правильного анализа.

Статический анализ на основе компонентов

Приложение Android разделено на несколько компонентов, таких как: контент-провайдеры, сервисы, содержимое, действия и приемники Broad Cast. Информация обо всех этих компонентах доступна в AndroidManifest. XML-файл. Большинство вредоносных программ работают в виде фоновых сервисов и получают информацию о намерениях, действиях, получателях. Поэтому анализ этих компонентов также очень важен для распознавания злонамеренного поведения.

Статический анализ на основе разрешений

Android предоставляет модель на основе разрешений для реализации встроенной безопасности. Все разрешения определены в AndroidManifest. XML-файл. Приложение должно запрашивать права доступа, такие как контакты, сообщения, интернет, GPS, камера и т. Д.

Разрешение играет важную роль в любом приложении Android. Простое приложение для редактирования фотографий, если запрашивает разрешение «READ_SMS», а не какое-либо вредоносное поведение. Таким образом, анализ разрешений также важен для распознавания злонамеренного поведения.

Динамический анализ

Динамический анализ включает в себя поведенческий анализ приложения. Динамические функции включают системные вызовы, сетевой трафик, сетевой поток, сетевой адрес. Он контролирует поведение системы. Для динамического анализа доступно несколько фреймворков, таких как Ananas, TaintDroid, DroidScope, CopperDroid.

Гибридный анализ

Гибридный анализ – это сочетание статического и динамического анализа приложения. Процесс начинается со статического анализа. Статический анализ проверяет код, разрешения и компоненты приложения. Затем динамический анализ выполняет весь анализ поведения приложения. Есть только несколько фреймворков, таких как Mobile Sand Box, Andrubis, который следует гибридному подходу.

Сравнительное изучение методов обнаружения вредоносных программ для Android

В этом разделе обсуждается подробное сравнение различных методов обнаружения вредоносных программ для Android. Для сравнения взяты следующие параметры: вход, тип анализа, набор данных, тип набора данных, источник набора данных, окончательный выбор набора данных, частота обнаружения, надежность частоты обнаружения и предлагаемый подход.

Саманех предложил метод анализа чувствительности для обнаружения вредоносных программ для Android. Этот метод разделяет статические особенности методов обнаружения вредоносных программ Android на основе классификации на некоторые связанные категории и изучает влияние каждой категории функций. Здесь файл манифеста берется в качестве входных данных и выполняется статический анализ. Окончательный набор данных из 57 образцов вредоносных программ взят из Android Malgenome Project, а 57 хороших приложений – из Google Android Market. Уровень обнаружения составляет 98%.

Wonjoo предложил систему обнаружения вредоносных программ для Android для обнаружения вредоносных атак SMiShing. SMiShing атаки включают в себя отправку SMS и MMS. Вредные приложения, включая вредоносные программы SMS и MMS, принимаются как входные данные. Здесь используется статический анализ. Окончательный набор данных из 1200 образцов вредоносных программ взят из Android Malgenome Project.

Набор данных образцов вредоносных программ выбран из 10 семейств вредоносных программ. Уровень обнаружения составляет 100%, поскольку для каждого семейства было протестировано от 2 до 5 вредоносных приложений, и все приложения были обнаружены.

Манжи предложил метод интенсивной разработки функций для обнаружения вредоносных программ для Android. Здесь проводится статический анализ. Сначала приложение Android проверяется статически и манифестом, извлекается код dex. Затем объекты извлекаются из файлов и внедряются в векторное пространство.

Этот встроенный набор функций позволяет обнаруживать вредоносные программы, используя методы машинного обучения. Окончательный набор данных из 550 образцов вредоносных программ из Android Drebin Project и 550 хороших образцов были взяты с Baidu Application Market. Набор данных образцов вредоносных программ выбран из 16 семейств вредоносных программ. Уровень обнаружения составляет 98%.

Цзы Ван предложил метод обнаружения вредоносных программ для Android, известный как DroidDeepLearner. Этот подход использует алгоритм глубокого обучения, чтобы отличить вредоносные приложения для Android от безопасных. Различные разрешения и функции вызова API принимаются как входные данные. Здесь используется статический анализ. Окончательный набор данных из 4000 образцов вредоносных программ и 2334 хороших образцов взят, а уровень обнаружения составляет 93%.

Zarni предложила систему обнаружения вредоносных программ для Android на основе машинного обучения. Во-первых, функции извлекаются из файлов Android APK. Затем из приложений Android создается набор извлеченных функций для разработки инфраструктуры обнаружения вредоносных программ для Android. Проверки подходов машинного обучения проводятся для достижения точных результатов.

Здесь используется статический анализ. Окончательный набор данных из 500 образцов вредоносных программ взят, и уровень обнаружения составляет около 91%.

Xiong предложил платформу, основанную на контрастной модели разрешений для обнаружения вредоносных программ Android. Контрастные разрешения используются для характеристики различных вредоносных программ и очистки разрешений приложений. Здесь также представлены некоторые классификаторы. Здесь используется гибридный анализ.

Окончательный набор данных из 298 образцов вредоносных программ взят из Android Malgenome Project, а 342 хороших образца взяты из сторонних приложений Android Market, таких как SlideME и Pandaapp. Уровень обнаружения составляет более 90%.

Micheal предложил автоматизированную систему под названием RiskRanker, которая используется для обнаружения вредоносных программ нулевого дня. RiskRanker масштабируемо анализирует и демонстрирует опасное поведение вредоносных программ. Он выполняет анализ первого порядка, а затем анализ второго порядка для обнаружения вредоносного поведения. Приложения Android принимаются этой системой.

Здесь используется статический анализ. Получен окончательный набор данных из 118, 318 заявок, и уровень обнаружения также очень хороший. Даниэль предложил систему под названием Drebin для обнаружения вредоносных программ для Android. Drebin выполняет статический анализ, собирая множество функций приложения. Эти функции встроены в объединенное векторное пространство.

С помощью встроенного набора данных выявляются различные типы вредоносных программ. Окончательный набор данных из 5560 образцов вредоносных программ взят с проекта Malgenome и форумов по вредоносным программам. Окончательный набор данных из 123453 хороших образцов взят с китайских рынков, Android Google Market, российского рынка, блогов безопасности.

Набор данных образцов вредоносных программ выбран из 20 лучших семейств вредоносных программ. Уровень обнаружения составляет 94%, так как при установке каждых 100 приложений он обнаруживает 94%. В среднем Drebin способен анализировать данные приложения за 10 секунд на 5 смартфонах.

Такасама предложил систему анализа поведения на основе ядра для обнаружения вредоносных программ для Android. Эта система состоит из сборщика журналов на уровне Linux и приложения анализа журналов. Сборщик журналов собирает записи всех системных вызовов. Анализатор журнала сопоставляет действия с подписями с помощью регулярного выражения для обнаружения вредоносной активности.

Здесь используется динамический анализ. Окончательный набор данных из 230 приложений взят из Android Google Market, из которых 64 приложения были обнаружены как вредоносные.

Шуанг предложил систему на основе комбинации разрешений Droid Detective для обнаружения вредоносных программ для Android. Эта схема основана на комбинациях разрешений, объявленных в файле манифеста приложения. Наборы правил создаются на основе комбинаций разрешений для обнаружения вредоносных программ. Здесь используется статический анализ.

Окончательный набор данных из 1260 образцов вредоносных программ взят из проекта Malgenome, а 741 хороших образцов взят из Google Android Market. Уровень обнаружения составляет 96%.

Заключение

Обнаружение вредоносных программ является важным ключом для безопасности операционной системы Android. Количество вредоносных программ растет день ото дня, поэтому существует потребность в новых методах обнаружения вредоносных программ, которые могут обнаруживать вредоносные программы более безопасно и точно. Основываясь на сравнительном исследовании различных методов обнаружения вредоносных программ для Android, каждый метод имеет свои собственные …

Источник: essay-pro.ru

Анализ вредоносных программ. Часть №3.1(Динамический анализ)

LigTechCorp

Динамический анализ

Динамический анализ (поведенческий анализ) включает в себя анализ образца путем его выполнения в изолированной среде и отслеживания его действий, взаимодействия и влияния на систему. В предыдущей главе мы изучили инструменты, концепции и методы для изучения различных аспектов подозрительного двоичного файла без его выполнения. В этой главе мы будем опираться на эту информацию для дальнейшего изучения природы, цели и функциональности подозрительного двоичного файла с использованием динамического анализа.

Вы изучите следующие темы:

- Инструменты динамического анализа и их особенности

- Имитация интернет-услуг

- Шаги, вовлеченные в динамический анализ

- Отслеживание активности вредоносного ПО и понимание его поведения

1. Обзор лабораторной среды

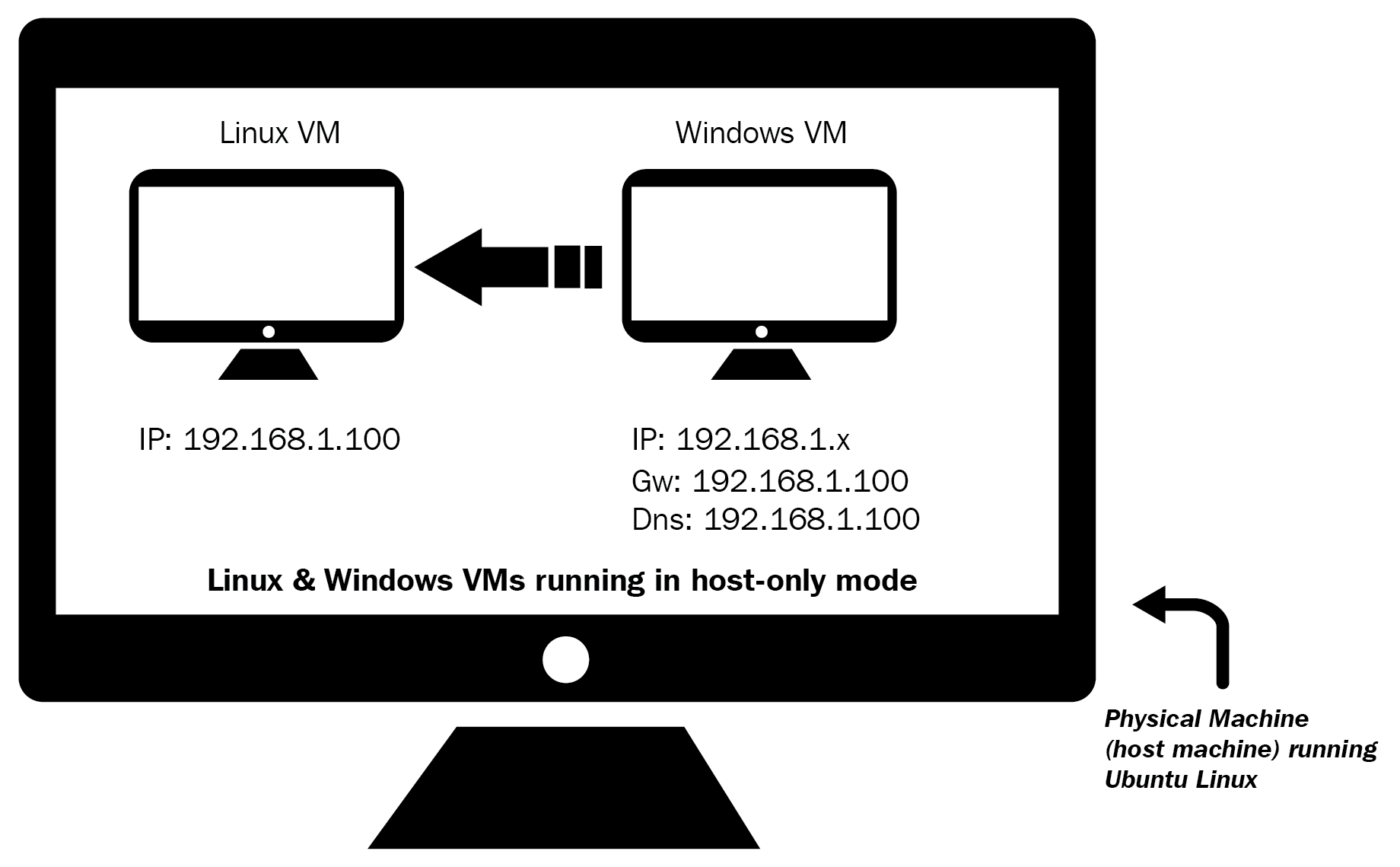

При выполнении динамического анализа вы будете запускать образцы вредоносного ПО, поэтому вам нужно иметь надежную и защищенную лабораторную среду, чтобы предотвратить заражение вашей основной системы. Для того, чтобы продемонстрировать концепции, я буду использовать изолированную лабораторную среду, настроенную в первой части. На следующей диаграмме показана лабораторная среда, которая будет использоваться для динамического анализа:

В этой конфигурации виртуальная машина Linux и Windows были настроены на использование режима конфигурации сети только для хоста. Виртуальная машина Linux была предварительно настроена на IP-адрес 192.168.1.100, а IP-адрес виртуальной машины Windows был установлен на 192.168.1.50. Шлюз по умолчанию и DNS виртуальной машины Windows были установлены на IP-адрес виртуальной машины Linux ( 192.168.1.100), поэтому весь сетевой трафик Windows маршрутизируется через виртуальную машину Linux.

Виртуальная машина Windows будет использоваться для выполнения выборки вредоносного ПО во время анализа, а виртуальная машина Linux будет использоваться для мониторинга сетевого трафика и будет настроена для имитации интернет-служб (таких как DNS, HTTP и т.д.) Для предоставления соответствующего ответа, когда вредоносная программа запрашивает эти услуги в сети.

2. Системный и сетевой мониторинг

Когда вредоносная программа выполняется, она может взаимодействовать с системой различными способами и выполнять различные действия. Например, при запуске вредоносная программа может порождать дочерний процесс, удалять дополнительные файлы в файловой системе, создавать ключи реестра и значения для его сохранения, а также загружать другие компоненты или принимать команды с сервера управления и контроля. Мониторинг взаимодействия вредоносных программ с системой и сетью поможет лучше понять природу и назначение вредоносных программ.

Во время динамического анализа, когда вредоносная программа выполняется, вы будете выполнять различные действия по мониторингу. Цель состоит в том, чтобы собрать данные в реальном времени, связанные с поведением вредоносных программ и его влиянием на систему. В следующем списке представлены различные виды мониторинга, выполняемого во время динамического анализа:

- Мониторинг процесса : включает мониторинг активность процесса и изучение свойств результата процесса во время выполнения вредоносных программ.

- Мониторинг файловой системы : Включает в себя мониторинг активность файловой системы в режиме реального времени во время выполнения вредоносных программ.

- Мониторинг реестра : Предполагает мониторинг ключи реестра доступны / изменены и данные реестра, которые считываются / записываются вредоносным двоичным файлом.

- Мониторинг сети : мониторинг предполагает живой трафик в и из системы во время выполнения вредоносных программ.

Действия мониторинга, описанные в предыдущих пунктах, помогут собрать информацию о хосте и сети, связанную с поведением вредоносного ПО, далее мы это рассмотрим на практике.

3. Инструменты динамического анализа (мониторинга)

Перед выполнением динамического анализа важно понять инструменты, которые вы будете использовать для мониторинга поведения вредоносных программ. Мы рассмотрим различные инструменты анализа вредоносных программ. Если вы настроили свою лабораторную среду, как описано в первой части, вы можете загрузить эти инструменты на свой хост-компьютер, а затем перенести / установить эти инструменты на свои виртуальные машины и сделать новый чистый снимок.

В этом разделе рассматриваются различные инструменты динамического анализа и некоторые их особенности. Далее в этой главе вы поймете, как использовать эти инструменты для мониторинга поведения вредоносной программы во время ее работы. Вам нужно будет запустить эти инструменты с правами администратора; это можно сделать, щелкнув правой кнопкой мыши на исполняемом файле и выбрав Run as administrator. Пока вы читаете, рекомендуется запустить эти инструменты и ознакомиться с их функциями.

3.1 Проверка процесса с помощью Process Hacker

Process Hacker всем известный многоцелевой инструмент, который помогает в мониторинге системных ресурсов. Это отличный инструмент для изучения процессов, запущенных в системе, и для проверки атрибутов процесса. Также может быть использован для исследования сервисов, сетевого подключения, активности диска и так далее.

После запуска образца вредоносного ПО этот инструмент может помочь вам идентифицировать вновь созданный процесс вредоносного ПО (его имя и идентификатор процесса), и, щелкнув правой кнопкой мыши на имя процесса и выбрав его, вы сможете проверить различные атрибуты процесса. Вы также можете щелкнуть правой кнопкой мыши по процессу и завершить его.

На следующем снимке экрана показан Process Hacker, в котором перечислены все процессы, запущенные в системе, и свойства wininit.exe:

3.2 Определение взаимодействия системы с Process Monitor

Process Monitor — является передовым инструментом мониторинга, который показывает в режиме реального времени взаимодействия процессов с файловой системой, реестром и процессами / потоками.

Когда вы запустите этот инструмент (запустите от имени администратора), вы сразу заметите, что он захватывает все системные события, как показано на следующем снимке экрана. Чтобы прекратить захват событий, вы можете нажать Ctrl + E, а для удаления всех событий вы можете нажать Ctrl+ X. На следующем снимке экрана показаны действия, записанные Process Monitorв чистой системе:

Из событий, записанных в Process Monitor, вы можете видеть, что в чистой системе генерируется много активности. При проведении анализа вредоносных программ вас будут интересовать только действия, производимые вредоносным ПО. Чтобы уменьшить шум, вы можете использовать функции фильтрации, которые скрывают нежелательные записи и позволяют фильтровать определенные атрибуты. Чтобы получить доступ к этой функции, выберите меню и затем нажмите Filter или Ctrl+ L. На следующем снимке экрана фильтр настроен на отображение событий, связанных только с процессом :svchost.exe

3.3 Регистрация активности системы с использованием Noriben

Хотя Process Monitor является отличным инструмент для мониторинга взаимодействия вредоносных программ с системой, он может быть очень шумным, и для фильтрации требуется ручное усилие. Noriben — скрипт на питоне, который работает вместе с Process Monitor и помогает собирать, анализировать и сообщать о показателях времени выполнения вредоносного ПО. Преимущество использования Noriben состоит в том, что он поставляется с заранее определенными фильтрами, которые помогают снизить уровень шума и позволяют сосредоточиться на событиях, связанных с вредоносными программами.

Чтобы использовать Noriben, загрузите его на свою виртуальную машину Windows, распакуйте в папку и скопируйте Process Monitor ( Procmon.exe) в ту же папку перед запуском Noriben.py скрипта Python, как показано на следующем снимке экрана:

Когда вы запускаете Noriben, он запускает Process Monitor. Когда вы закончите мониторинг, вы можете остановить Noriben, нажав Ctrl + C, что приведет к остановке Process Monitor. После завершения Noriben сохраняет результаты в текстовом файле (.txt) и CSV-файле (.csv) в одном каталоге. Текстовый файл содержит события подразделены на основании категорий (например , процесс, файл реестра и сетевой активности) в отдельных разделах, как показано на следующем скриншоте. Также обратите внимание, что количество событий намного меньше, потому что он применяет предопределенные фильтры, которые уменьшают большую часть нежелательного шума:

Файл CSV содержит все события (процесс, файл реестра и сетевой активности) сортируются по временной шкале (порядок , в котором происходили события), как показано на следующем скриншоте:

Текстовый файл и CSV-файл могут дать различные точки зрения. Если вас интересует сводка событий по категории, тогда вы можете посмотреть текстовый файл; если вас интересует последовательность событий в том порядке, в котором они произошли, вы можете просмотреть файл CSV.

3.4 Захват сетевого трафика с помощью Wireshark

Когда вредоносная программа будет запущена, вы будете хотеть захватить сетевой трафик, генерируемый в результате запуска вредоносной программы; в этом поможет вам понять, какой канал связи используется вредоносным ПО, а также поможет в определении сетевых показателей. Wireshark — это анализатор пакетов, который позволяет захватывать сетевой трафик. Установка Wireshark на виртуальной машине Linux была рассмотрена в главе 1. Чтобы вызвать Wireshark в Linux, выполните следующую команду:

> sudo wireshark

Чтобы начать захват трафика через сетевой интерфейс, нажмите Capture | Options (или Ctrl + K), выберите сетевой интерфейс и нажмите Start.

3.5 Моделирование сервисов с INetSim

Большинству вредоносных программ для выполнения необходим Интернет (сервер управления и контроля), и не стоит разрешать вредоносному ПО подключаться к своему серверу C2, а также иногда эти серверы могут быть недоступны. В ходе анализа вредоносного программного обеспечения, вам необходимо определить поведение вредоносных программ не позволяя им связаться с действующим сервером управления и контроля (C2) , но в то же время вам необходимо предоставить все службы, необходимые вредоносному ПО, чтобы оно могло продолжить свою работу.

INetSim — это бесплатный программный пакет на основе Linux для имитации стандартных интернет-сервисов (таких как DNS, HTTP / HTTPS и т.д.). Шаги по установке и настройке INetSim на Linux VM были рассмотрены в главе 1 , Введение в анализ вредоносных программ . После запуска INetSim он моделирует различные службы, как показано в следующем выводе, и также запускает фиктивную службу, которая обрабатывает соединения, направленные на нестандартные порты:

Помимо имитации сервисов, INetSim может регистрировать сообщения, а также может быть настроен для ответа на запросы HTTP / HTTPS и возврата любых файлов на основе расширений. Например, если вредоносная программа запрашивает исполняемый файл ( .exe) с сервера C2, INetSim может возвратить фиктивному исполняемому файлу вредоносную программу. Таким образом, вы узнаете, что делает вредоносная программа с исполняемым файлом после загрузки его с сервера C2.

В следующем примере демонстрируется использование INetSim. В этом примере образец вредоносного ПО был выполнен на виртуальной машине Windows, а сетевой трафик был получен с помощью Wireshark на виртуальной машине Linux без вызова INetSim. На следующем снимке экрана показан трафик, захваченный Wireshark. Он показывает, что зараженная система Windows (192.168.1.50) пытается установить связь с сервером C2, сначала разрешив домен C2, но поскольку на нашей виртуальной машине Linux нет DNS-сервера, этот домен не может быть разрешен (как указано в параметре «Порт недоступен»). сообщение):

На этот раз вредоносная программа была запущена, и сетевой трафик был захвачен на виртуальной машине Linux с запущенным INetSim (имитирующим сервисы). На следующем снимке экрана видно, что вредоносная программа сначала разрешает домен C2, который преобразуется в IP-адрес виртуальной машины Linux 192.168.1.100. После разрешения он отправляет HTTP-сообщение для загрузки файла ( settings.ini):

На следующем снимке экрана видно, что HTTP-ответ был предоставлен HTTP-сервером, смоделированным INetSim. В этом случае User-Agent поле в запросе HTTP предполагает, что стандартный браузер не инициировал связь, и такой индикатор можно использовать для создания сетевых подписей:

Моделируя службы, можно было определить, что вредоносная программа загружает файл с сервера C2 после выполнения. Такой инструмент, как INetSim, позволяет аналитику по безопасности быстро определять поведение вредоносной программы и захватывать сетевой трафик без необходимости вручную настраивать все службы (например, DNS, HTTP и т.д.).

Другой альтернативой INetSim является FakeNet-NG, который позволяет перехватывать и перенаправлять весь или определенный сетевой трафик путем имитации сетевых служб.

Источник: telegra.ph

Статический и динамический анализ вредоносных программ: разница и сравнение

Проверка вредоносного ПО должна быть возможной в свете различных целей, таких как понимание степени заражения вредоносным ПО, знание последствий нападения вредоносного ПО, определение идеи вредоносного ПО и определение функциональных возможностей вредоносного ПО.

Существует два вида методов, используемых для распознавания и проверки вредоносных программ: статический анализ вредоносных программ и динамический анализ вредоносных программ.

Основные выводы

- Статический анализ вредоносных программ предполагает проверку кода без его выполнения, а динамический анализ вредоносных программ запускает его в контролируемой среде.

- Статический анализ выполняется быстрее и требует меньше ресурсов, но его возможности могут быть ограничены методами запутывания, а динамический анализ дает более полное представление о поведении вредоносного ПО.

- Оба метода необходимы в кибербезопасности для полного понимания угроз вредоносных программ.

Статический анализ вредоносных программ и динамический анализ вредоносных программ

Разница между статическим вредоносных программ анализа и динамического анализа вредоносного ПО заключается в том, что статический анализ вредоносного ПО включает в себя проверку заданного теста вредоносного ПО без его фактического запуска, хотя динамический анализ вредоносного ПО выполняется методично в контролируемой среде.

Хотите сохранить эту статью на потом? Нажмите на сердечко в правом нижнем углу, чтобы сохранить в свой собственный блок статей!

Статический анализ представляет собой взаимодействие рассечения вредоносных программ параллельно без реального запуска кода. Статический анализ в основном выполняется путем определения метки параллельного документа, что является интересным отличительным доказательством для двойной записи и должно быть возможным путем вычисления криптографического хэша записи и просмотра каждой части.

Динамический анализ включает в себя запуск теста вредоносного ПО и отслеживание его поведения на платформе, чтобы устранить заражение или предотвратить его распространение на другие платформы. Фреймворк расположен в закрытом, обособленном виртуальном пространстве, так что тестирование вредоносного ПО может быть полностью сосредоточено без опасность вреда для вашей структуры.

Сравнительная таблица

Что такое Статический анализ вредоносных программ?

Статическое вредоносное ПО включает анализ любого вида тестирования вредоносного ПО без реального запуска и выполнения кода. Обычно это делается путем двойного выбора атрибута вредоносного ПО.

Исполняемая запись эквивалента вредоносного ПО помещается в соответствующий код, а машинно-исполняемый код дизассемблера заменяется кодом низкоуровневой вычислительной конструкции. Следовательно, выполняя это, выясняя файл, связанный с вредоносным ПО, он доставляется просто для просмотра и понимания.

Можно изложить непревзойденную идею о его измененных функциях и потенциальном влиянии, которое оно может оказать на любую систему и организацию.

Что такое Динамический анализ вредоносных программ?

Динамическая оценка вредоносных программ, в отличие от статической проверки вредоносных программ, включает проверку при запуске этого кода в контролируемой среде. Динамическое вредоносное ПО запускается в автономной виртуальной среде, а через некоторое время направляется и анализируется.

Цель динамического анализа состоит в том, чтобы понять работу и использовать данные о распространении или устранении болезни. Отладчик используется для современной динамической оценки вредоносного ПО и для выбора удобного исполняемого вредоносного ПО.

В отличие от статического расследования, динамическое исследование вредоносного ПО основано на поведении, поэтому следователи не пропустят важные практики любого штамма вредоносного ПО.

Основные различия между Статический анализ вредоносных программ и динамический анализ вредоносных программ

- В то время как статический анализ вредоносного ПО использует подход на основе меток, динамический анализ является прямым и прямым.

- В процессе статического анализа код не выполняется, тогда как при динамическом анализе код запускается в среде песочницы.

- Статическая вредоносная программа очень фундаментальна и изначально видит направление данных и пытается изучить их возможности. Динамическое исследование, с другой стороны, представляет собой своего рода исследование действий и воздействия вредоносного ПО, при этом вредоносное ПО рассматривает его в каждый момент времени своей работы и связи.

- В то время как статический анализ работает со средним типом вредоносного ПО, динамический анализ основан на поведении и требует более продвинутого и современного типа вредоносного ПО.

- Статический анализ вредоносных программ чрезвычайно прост и прост. Динамический анализ представляет собой более осторожную оценку упражнений.

Рекомендации

- https://link.springer.com/chapter/10.1007/978-3-642-54525-2_39

- https://link.springer.com/chapter/10.1007/978-3-319-73951-9_2

Один запрос?

Я приложил столько усилий, чтобы написать этот пост в блоге, чтобы предоставить вам ценность. Это будет очень полезно для меня, если вы подумаете о том, чтобы поделиться им в социальных сетях или со своими друзьями/родными. ДЕЛИТЬСЯ ♥️

Источник: askanydifference.com