Если у вас появились предложения по улучшению

портала или вы нашли ошибку, свяжитесь с нами.

Форма обратной связи расположена в верхней навигационной панели.

Обратная связь

Обратная связь

Аккредитация

Ошибка!

Неизвестная ошибка. Пожалуйста свяжитесь с нами и опишите последовательность действий которые привели к данному сообщению.

закрыть выбрать

Вы можете выбрать как один день, так и период (отметив его начальную и конечную дату)

Вы выбрали материалы с —.—.—- по —.—.—-

Очистить

Подписаться на новости Хабаровского края

Презентация, доклад на тему Защита персональных данных от несанкционированного доступа

FAR (False Acceptence Rate) — определяющий вероятность того, что один человек может быть принят за другого ;FRR (False Rejection Rate) — вероятность того, что человек может быть не распознан; Verification — сравнение двух биометрических шаблонов( один

- Главная

- Информатика

- Защита персональных данных от несанкционированного доступа

Слайд 1Защита от несанкционированного доступа к информации

Несанкционированный доступ

Открытый урок

Учитель информатики Берёзова Е.В.

17.10.14

Слайд 2FAR (False Acceptence Rate) — определяющий вероятность того, что один человек

может быть принят за другого ;

FRR (False Rejection Rate) — вероятность того, что человек может быть не распознан;

Verification — сравнение двух биометрических шаблонов( один к одному);

Identification — сравнение биометрического шаблона человека по некой выборке других шаблонов, то есть идентификация — это всегда сравнение один ко многим;

Biometric template — биометрический шаблон. Набор данных, как правило в закрытом, двоичном формате, подготавливаемый биометрической системой на основе анализируемой характеристики.

Слайд 3Несанкционированный доступ — действия, нарушающие установленный порядок доступа или правила разграничения,

доступ к программам и данным, который получают абоненты, не прошедшие регистрацию и не имеющие права на ознакомление или работу с этими ресурсами.

Для предотвращения несанкционированного доступа осуществляется его контроль.

Слайд 4

Меры и средства технической защиты конфиденциальной информации от несанкционированного доступа

Слайд 5

Слайд 6От несанкционированного доступа могут быть защищены следующие данные:

каждая папка;

каждый диск;

каждый файл

локального компьютера.

Слайд 7

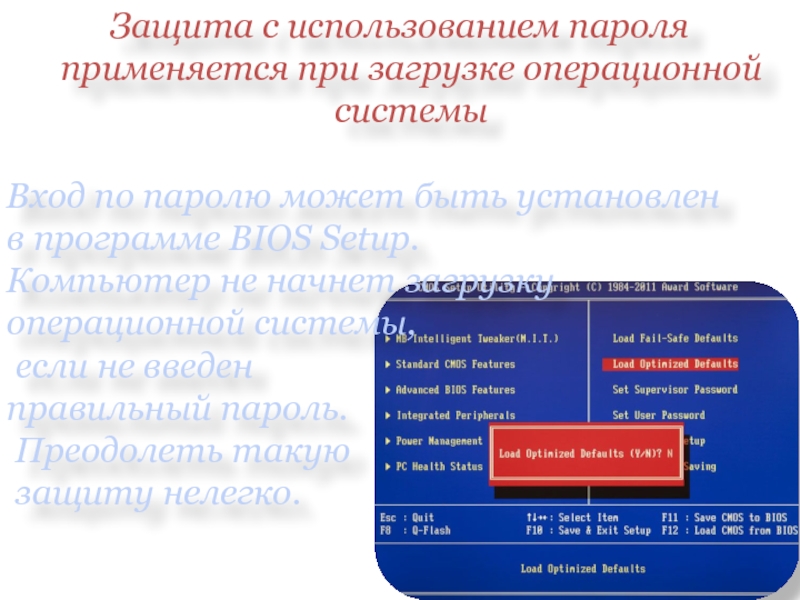

Слайд 8Защита с использованием пароля применяется при загрузке операционной системы

может быть установлен

в программе BIOS Setup.

Компьютер не начнет загрузку операционной системы,

если не введен

правильный пароль.

Преодолеть такую

защиту нелегко.

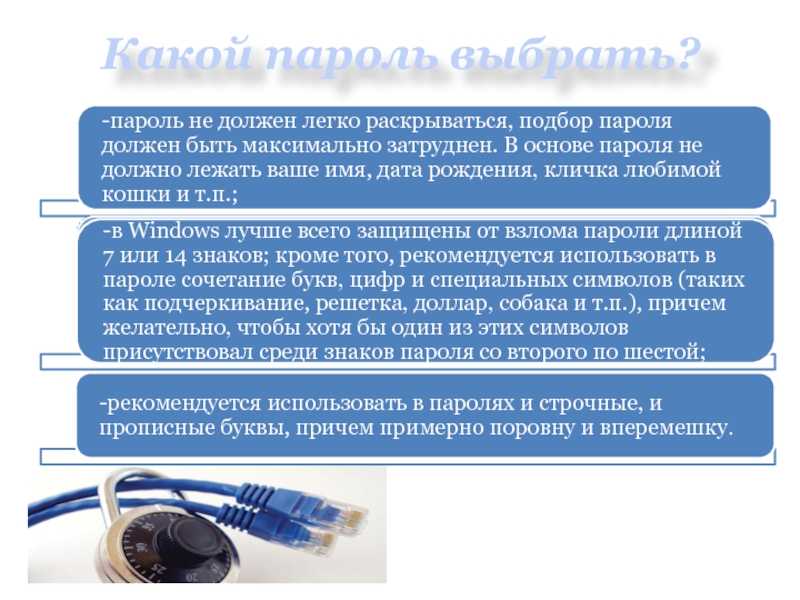

Слайд 9Какой пароль выбрать?

Слайд 10Например, в кредитных картах для кассовых аппаратов АТМ или телефонных картах

в личных номерах могут использоваться цифры от 0 до 9, то есть номер может иметь десять тысяч вариаций. Этого достаточно, если речь идет о человеке, стоящего возле АТМ и набирающего код наугад. Но недостаточно, если речь идет о компьютере, использующего лобовой метод решения.

Личные номера на сегодняшний день являются одним из наименее безопасных паролей широкого использования.

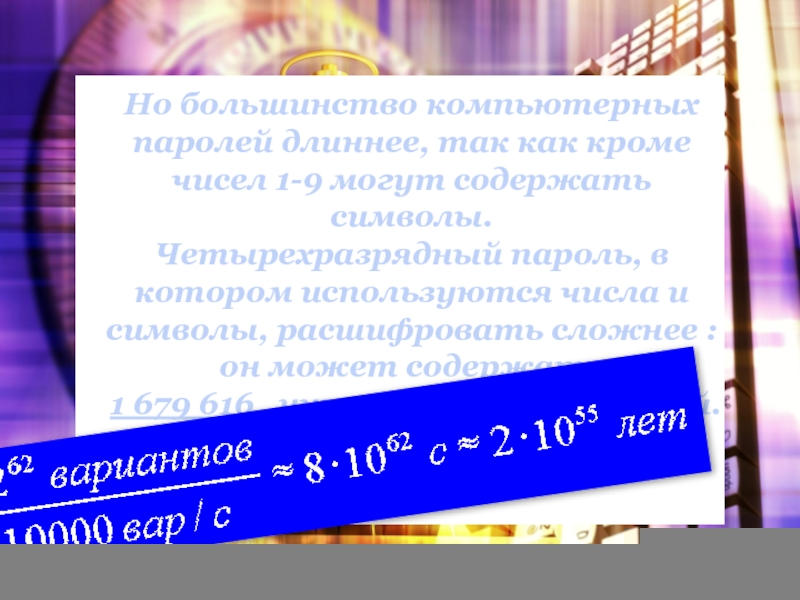

Слайд 11Но большинство компьютерных паролей длиннее, так как кроме чисел 1-9 могут

содержать символы.

Четырехразрядный пароль, в котором используются числа и символы, расшифровать сложнее : он может содержать

1 679 616 уникальных комбинаций.

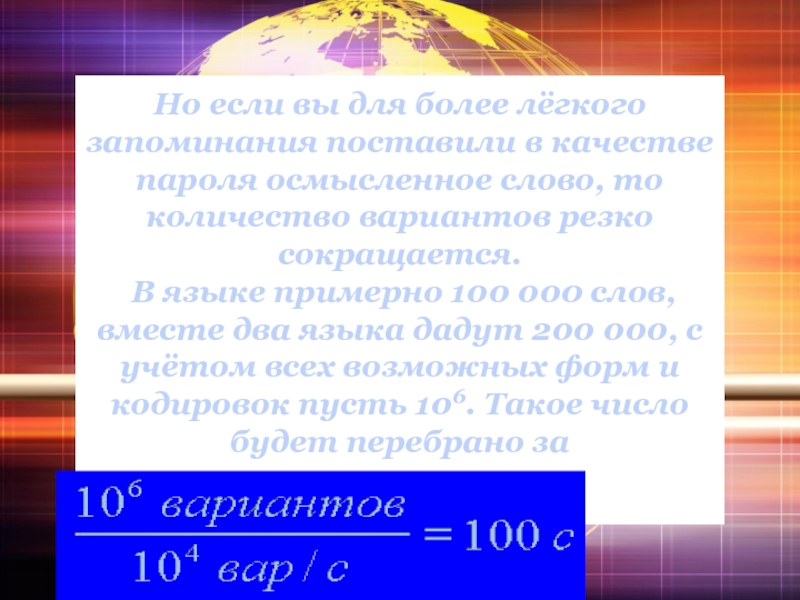

Слайд 12Но если вы для более лёгкого запоминания поставили в качестве пароля

осмысленное слово, то количество вариантов резко сокращается.

В языке примерно 100 000 слов, вместе два языка дадут 200 000, с учётом всех возможных форм и кодировок пусть 106. Такое число будет перебрано за

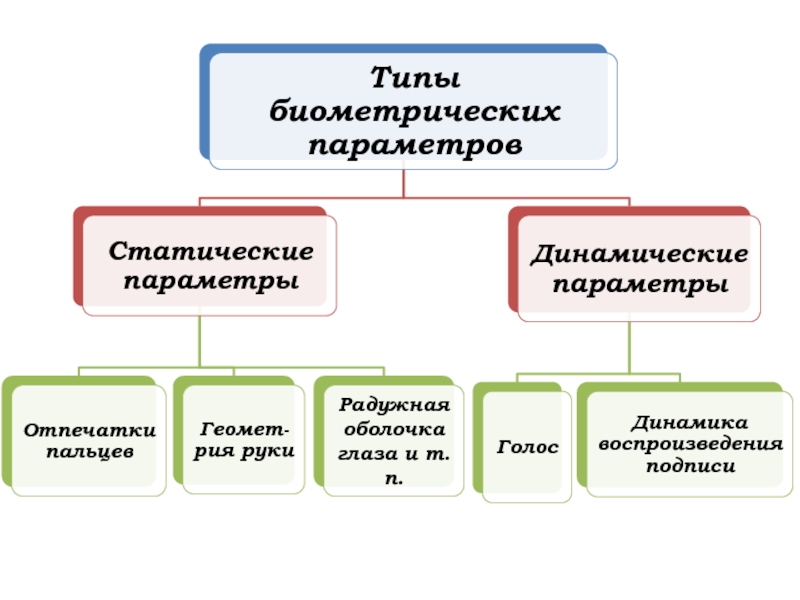

Слайд 13Биометрическая защита информации

В настоящее время часто используются биометрические системы идентификации.

Используемые в

этих

системах

характеристики

являются

неотъемлемыми

качествами

личности человека

и поэтому

не могут быть

утерянными

и подделанными.

Слайд 14

Слайд 15Увеличившийся в последнее время интерес к данной теме принято связывать с

угрозами активизировавшегося

международного терроризма. Многие государства ввели в обращение паспорта с биометрическими данными.

Слайд 16

Слайд 17

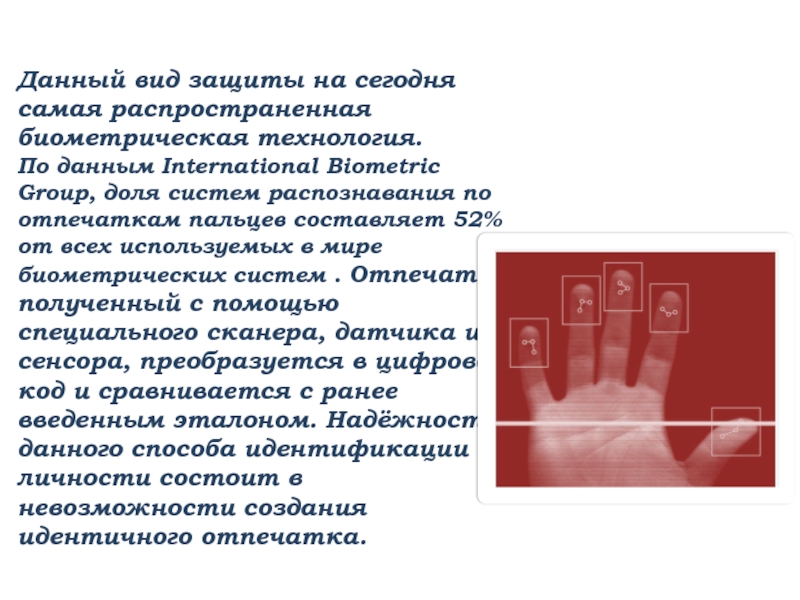

Слайд 18Данный вид защиты на сегодня самая распространенная биометрическая технология.

По данным

International Biometric Group, доля систем распознавания по отпечаткам пальцев составляет 52% от всех используемых в мире биометрических систем . Отпечаток, полученный с помощью специального сканера, датчика или сенсора, преобразуется в цифровой код и сравнивается с ранее введенным эталоном. Надёжность данного способа идентификации личности состоит в невозможности создания идентичного отпечатка.

Идентификация по отпечаткам пальцев

Слайд 19Отпечатки всех пальцев каждого человека уникальны по рисунку папиллярных линий и различаются даже

у близнецов.

Отпечатки пальцев не меняются в течение всей жизни взрослого человека, они легко и просто предъявляются при идентификации.

Если один из пальцев поврежден, для идентификации можно воспользоваться «резервным» отпечатком (отпечатками), сведения о которых, как правило, также вносятся в биометрическую систему при регистрации пользователя.

Слайд 20

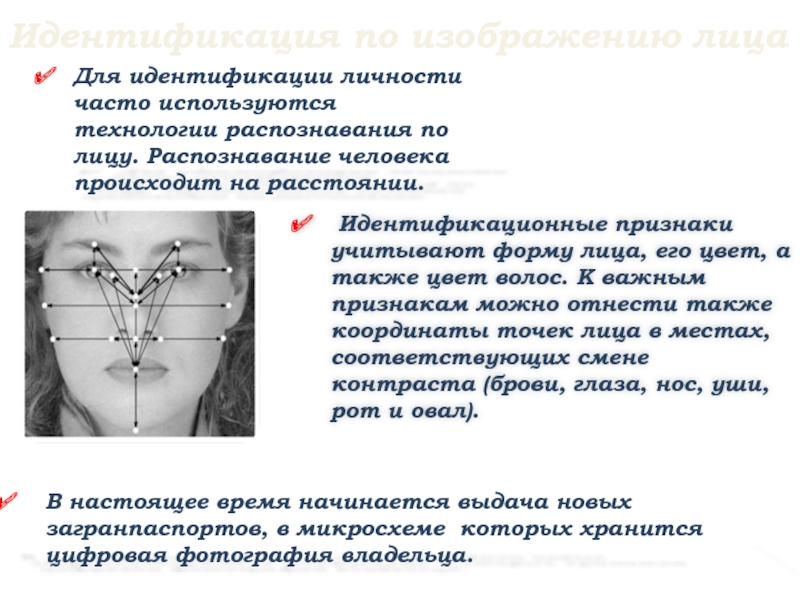

В настоящее время начинается выдача новых загранпаспортов, в микросхеме которых хранится

цифровая фотография владельца.

Идентификация по изображению лица

Для идентификации личности часто используются технологии распознавания по лицу. Распознавание человека происходит на расстоянии.

Идентификационные признаки учитывают форму лица, его цвет, а также цвет волос. К важным признакам можно отнести также координаты точек лица в местах, соответствующих смене контраста (брови, глаза, нос, уши, рот и овал).

Слайд 21Идентификация по ладони руки

В биометрике в целях идентификации используется простая геометрия

руки — размеры и форма, а также некоторые информационные знаки на тыльной стороне руки (образы на сгибах

между фалангами пальцев,

узоры расположения

кровеносных сосудов)..

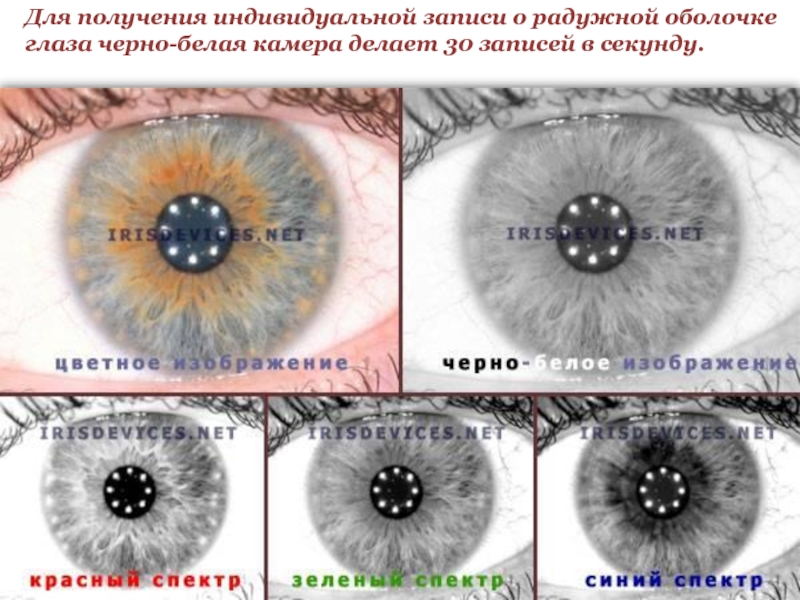

Слайд 22Радужная оболочка глаза является уникальной биометрической характеристикой для каждого человека .

Идентификация по радужной оболочке глаза

Радужная оболочка глаза человека не меняется в течение всей его жизни с самого рождения.

Слайд 23Для получения индивидуальной записи о радужной оболочке глаза черно-белая камера делает

30 записей в секунду.

Слайд 24Голосовая биометрия, позволяющая измерять голос каждого человека, незаменима при

удаленном обслуживании

клиентов, когда

основным средством взаимодействия

является голос,

в первую очередь,

в автоматических

голосовых меню и

контакт-центрах.

Идентификация по характеристикам

речи

Слайд 25

Слайд 26Преимущества голосовой биометрии:

Не требует специальных сканеров : достаточно обычного микрофона в

диктофоне или телефоне;

не предъявляет специальных

требований к устройствам :

может быть использован любой диктофон (аналоговый

или цифровой), мобильный или стационарный телефон

(хоть 80-х годов выпуска).

Слайд 27Проблемы голосовой биометрии

Некоторые люди не могут произносить звуки;

голос может меняться в связи

с заболеванием и с возрастом;

на точность аутентификации влияет шумовая обстановка вокруг

человека (шумы, реверберация).

Слайд 28Рефлексия:

на уроке мне больше всего запомнилось.

Меня удивило то, что.

После урока я расскажу свои друзьям о.

Ещё мне хотелось бы узнать.

Знания, полученные на уроке, я могу использовать в.

Лучше всех на уроке работал.

Слайд 29Задание 1

Вопрос:

Для защиты от несанкционированного доступа к программам и данным, хранящимся

на компьютере, используются:

Выберите один из 4 вариантов ответа:

1) пароли;

2) анкеты;

3) коды;

4) ярлыки.

Слайд 30

Задание 2

Вопрос:

От несанкционированного доступа может быть защищён:

Выберите правильные варианты ответов:

1) каждый

Слайд 31Задание 3

Вопрос:

К биометрическим системам защиты информации относятся системы идентификации по следующим

Выберите несколько из 9 вариантов ответа:

1) отпечаткам пальцев

2) характеристикам речи

3) радужной оболочке глаза

4) изображению лица

5) геометрии ладони руки

6) росту

7) весу

8) цвету глаз

9) цвету волос

Слайд 32Домашнее задание:

1.Разобраться с материалом учебника §1.4

и записями в тетрадях,

приготовиться к ответам на контрольные вопросы после параграфов;

2. Составить кроссворд по теме урока «Защита от несанкционированного доступа к информации»;

3. Подготовить презентацию

по теме урока

«Защита от несанкционированного

доступа к информации».

Источник: shareslide.ru

Статья 272 УК РФ: Неправомерный доступ к компьютерной информации: комментарий и правоприменительная практика

Приведенный материал подготовлен с учетом последних тенденций правового толкования норм российского законодательства, базируется на сложившейся правоприменительной, а также личной практике автора – адвоката Павла Домкина. Комментарий к настоящей статье не является юридической консультацией и руководством для принятия самостоятельных процессуальных решений. При возникновении правовых вопросов, а также перед принятием любого юридически значимого действия, читателям рекомендуется получить соответствующую юридическую консультацию. Дата публикация материала 23.07.2013.

Комментарий к статье 272 УК РФ: Какие действия могут расцениваться как преступные в соответствии со статьей 272 УК РФ?

- отсутствием принципиальной технической возможности поиска и обращения к компьютерной информации со стороны неуполномоченных лиц;

- наличием технических ограничений для доступа к информации, например, в виде пароля, логина и т.д.;

- «перехватом» компьютерной информации лицом, не имеющим правового основания для её получения;

- иным преодолением технических средств защиты компьютерной информации.

Вторая категория, определяющая «неправомерность» доступа, – это наличие правовых (юридических) запретов на доступ к компьютерной информации. Для иллюстрации приведем пример:

Государственный служащий либо работник (в лице системного администратора), используя имеющуюся у него на легитимной основе техническую возможность, вопреки установленному для него должностной инструкцией запрету осуществляет доступ к «закрытой» категории компьютерной информации, после чего осуществляет её копирование.

Как указывалось ранее, и в том и ином случае обе разновидности доступа признаются в судебной практике неправомерными.

Третьим обязательным элементом признания неправомерного доступа к компьютерной информации уголовно-наказуемым деянием является её «охраняемость» национальным законом Российской Федерации.

Логично, что перед раскрытием охраняемых законом сведений, следует дать пояснения о том, что именно признается компьютерной информацией с точки зрения уголовного закона.

Поправки к статье 272 УК РФ, внесенные Федеральным законом №420-ФЗ от 07.12.2011 года, установили, что под «компьютерной информацией» в уголовно-правовом аспекте понимаются сведения (сообщения, данные), представленные в форме электрических сигналов, независимо от средств их хранения, обработки и передачи.

Законодатель достаточно удачно описал форму и способ хранения/передачи компьютерной информации, но в вопросе, какие же всё-таки сведения признаются информацией, остаются определенные «пробелы».

Поскольку правового толкования терминов «сообщения» и «данные» в настоящий момент не существует, правоприменителям необходимо в каждом случае разрешать вопрос об их признании компьютерной информацией. По мнению автора, сведения в виде сообщений и данных, ставшие объектом преступного посягательства, как минимум, должны представлять собой часть определенных знаний. При более расширительном толковании термина «компьютерная информация» неизбежны судебные ошибки. Для примера сказанному, смоделируем ситуацию:

Подросток в текстовом редакторе набирает краткое утверждение о том, что он любит своих родителей (сообщение), фиксируя, таким образом, сведения о его частной жизни, после чего сохраняет его на своем персональном ноутбуке. Сверстник-злоумышленник, подбирая пароль Windows, осуществляет доступ к данному файлу и осуществляет его копирование на свой флэш-носитель.

Применение в рассматриваемом случае расширительного толкования термина «компьютерная информация», то есть без оценки сведений в текстовом файле как части знаний, неизбежно повлечет постановку вопроса об уголовном преследовании подростка (при условии достижения им 16-летнего возраста). Представляется разумным и обоснованным с точки зрения «духа» уголовного закона, что подобные сведения о личной жизни подростка не могут представлять собой часть знаний и, соответственно, быть отнесены к разряду охраняемой уголовном законом компьютерной информации.

Вернемся к толкованию признака «охраняемость» компьютерной информации. Действующий закон не предусматривает существование единого перечня охраняемой компьютерной информации.

На основании положений Федерального закона «Об информации, информационных технологиях и о защите информации» к охраняемой информации относят сведения ограниченного доступа, которыми являются:

- сведения, составляющие государственную тайну,

- информация конфиденциального характера (личная, семейная тайна),

- коммерческая, служебная или иная тайна.

Перечень сведений, составляющих государственную тайну, определяется Законом РФ «О государственной тайне». В него включены сведения в военной области; сведения в области экономики, науки и техники; сведения в области внешней политики и экономики; сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, а также в области противодействия терроризму.

Перечень сведений конфиденциального характера установлен Указом Президента РФ от 06.03.1997 № 188. Конфиденциальные сведения составляют:

- Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

- Сведения, составляющие тайну следствия и судопроизводства, а также сведения о защищаемых лицах и мерах государственной защиты.

- Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

- Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее).

- Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (коммерческая тайна).

- Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них.

К правовой категории «Иная тайна» относятся сведения ограниченного доступа, отнесенные к данной категории федеральным законодательством: налоговая тайна, банковская тайна, врачебная тайна, нотариальная тайна, адвокатская тайна, адвокатская тайна, аудиторская тайна, тайна страхования, тайна связи, тайна завещания, тайна усыновления и т.п.

Вышеприведенный приведенный перечень охраняемых законом сведений не является исключительным.

Таким образом, предметом посягательства, может быть компьютерная информация, для которой законом установлен специальный режим правовой защиты, ограничен доступ, установлены условия отнесения ее к сведениям, составляющим государственную, коммерческую, служебную, личную, семейную или иную тайну, установлена обязательность соблюдения конфиденциальности такой информации, а также ответственность за ее разглашение. Информация, доступ к которой не ограничен, не может выступать предметом преступления по статье 272 УК РФ.

По своей правовой конструкции статья 272 УК РФ относится к числу так называемых материальных составов преступлений.

Для привлечения лица к уголовной ответственности недостаточно лишь одного факта совершения им неправомерного доступа к охраняемой законом компьютерной информации. Уголовно-наказуемы лишь те деяния, которые повлекли материальные последствия в виде: уничтожения и/или блокирования, модификации, копирования компьютерной информации.

Отсутствие перечисленных последствий исключает наличие состава преступления, предусмотренного статьей 272 УК РФ. Для наглядности рассмотрим пример:

Гражданка И., желая проверить верность ей гражданина П., посетив сайт электронного почтового сервиса, используя ранее полученный неправомерным путем логин и пароль гражданина П., осуществляет визуальный просмотр содержимого его почтового ящика. Никаких действий по копированию, изменению уничтожению информации И. она не предпринимает.

Строго руководствуясь диспозицией статьи 272 УК РФ, можно утверждать, что к уголовной ответственности по данной статье гражданка И. не может быть привлечена, поскольку, несмотря на неправомерный доступ к почтовому ресурсу никаких материальных последствий в виде копирования, блокирования, уничтожения и модификации информации она не совершала.

Справедливости ради стоит отметить, что совершенные гражданкой И. действия подлежат уголовному преследованию по статье 138 УК РФ – Нарушение тайны переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений. Использование компьютерной техники в целях нарушения тайны переписки будет расцениваться как способ преступления, который, по сути, сравним со вскрытием почтового конверта и его последующим запечатыванием втайне от получателя корреспонденции.

Также следует отметить, что на практике известны случаи, когда правоохранительные органы по сходным делам инкриминировали обвиняемым лицам модификацию компьютерной информации в качестве преступного последствия в виду изменения при неправомерном доступе данных о сессиях обращений к учетной записи, журнала статистики доступа к компьютерной информации и т.д. Подобное толкование закона является ошибочным. Если в силу настроек работы программного обеспечения компьютерная информация изменяется в автоматическом порядке в следствие запрограммированного алгоритма работы, такое действие не влечет уголовно-правовых последствий, поскольку оно осуществляется независимо от волеизъявления лица и, соответственно, в прямой причинной связи с его действиями не состоит. Лицо, совершившее неправомерный доступ к компьютерной информации при указанных обстоятельствах, не подлежит ответственности по статье 272 УК РФ ввиду отсутствия причинной связи между его действиями и наступившими последствиями. Аналогичное толкование закона содержится в методических рекомендациях, подготовленных Генеральной прокуратурой РФ.

Под «уничтожением» информации в правоприменительной практике понимается приведение такой информации полностью или в части в непригодное для использования состояние, независимо от того, имеется ли возможность ее восстановления, и была ли она впоследствии восстановлена.

«Блокирование» – воздействие на компьютерную информацию или источник ее хранения, в результате которого становится невозможным в течение определенного времени или постоянно надлежащее ее использование, осуществление операций над информацией полностью или в требуемом режиме.

«Модификация» компьютерной информации — внесение в нее любых изменений, включая изменение ее свойств, например, целостности.

«Копирование» компьютерной информации — перенос имеющейся информации на другой электронный носитель при сохранении неизменной первоначальной информации, либо ее воспроизведение в материальной форме, например, распечатывание на принтере, фотографирование, переписывание от руки, фото или видео копирования содержимого с экрана монитора и т.п.

Одно время в юридической литературе присутствовало мнение, что визуальное ознакомление (прочтение) компьютерной информации тоже следует расценивать как копирование, поскольку лицо фиксирует компьютерную информацию в своей памяти и может ей воспользоваться в дальнейшем. По мнению автора настоящего комментария, данное суждение является ошибочным и противоречащим логике уголовного закона.

Кроме того, уголовно-наказуемое «копирование» следует отличать от действий, не связанных с волеизъявлением лица, осуществляющего неправомерный доступ. Например, не может быть признано копированием сохранение на ЭВМ пользователя информации в виде cache, cookie и других технических данных. Сохранение подобной служебной информации не находится в прямой причинной связи с волеизъявлением пользователя (его командами), а является неотъемлемой частью функционирования, используемого им программного обеспечения.

Для полноты настоящего правового обзора статьи 272 УК РФ следует отметить признаки, так называемой, субъективной стороны и субъекта указанного состава преступления.

Преступление, предусмотренное статьей 272 УК РФ, является умышленным и может быть совершенно только с умыслом прямым или косвенным, то есть, когда лицо осознавало общественную опасность своих действий, предвидело возможность или неизбежность наступления общественно опасных последствий и желало их наступления, либо не желало, но сознательно допускало наступление этих последствий либо относилось к ним безразлично. Действия, формально попадающие под диспозицию статьи 272 УК РФ, но совершенные по легкомыслию или небрежности, не являются уголовно-наказуемыми.

Возраст, с достижением которого виновное лицо может быть привлечено к уголовной ответственности, установлен законодателем в 16 лет.

Источник: www.advodom.ru