DeviceLock

Заинтересовавшись этой программой, я отправился на сайт http://www.protect-me.com/ru/dl/download.html и скачал 30 дневную пробную версию. От платной она ничем не отличается, кроме временного ограничения и изредка появляющегося на экране напоминания с предложением зарегистрироваться. Итак, дистрибутив размером в 1.6 Мб был довольно быстро скачан.

После чтения документации, которую можно взять на том же сайте, было выяснено, что программа предназначена для работы в системах Windows NT/2000/XP/2003. Для машин, функционирующих под управлением версий Windows 9x и Windows Millenium, требуется DeviceLock Millennium Edition. Для проведения тестов были выбраны две машины: одна с Windows 2000 Professional, а вторая с Windows Server 2003. Пришло время пробовать, какова на вкус эта новинка. Инсталляция прошла легко и без каких-либо проблем. Комплект DeviceLock состоит из двух частей:

- DeviceLock Service – сервис, предоставляющий интерфейс локального или удаленного управления DeviceLock.

- DeviceLock Manager – программа, позволяющая системному администратору управлять всем комплексом.

Поэтому стоит обратить внимание на один интересный момент: если во время установки выбрать вариант «custom», то появится возможность поставить на машину только DeviceLock Service без DeviceLock Manager. Таким образом, на пользовательских машинах можно расставить только сервис, отвечающий за разграничение полномочий, а управлять всем этим хозяйством через сеть с помощью менеджера.

Что такое Мониторинг в DeviceLock

Также доступен режим с автоматической локальной инсталляцией. Чтобы воспользоваться этой возможностью, нужно положить в директорию с дистрибутивом файл devicelock.ini и запустить программу установки с ключом -s. Такой подход позволит поручить процедуру обхода пользовательских машин и установку программы младшему администратору без риска, что он может случайно сделать что-то не так. Более подробно почитать о том, каков формат файла devicelock.ini и что нужно в него записать, можно в прилагаемой к программе и доступной на сайте документации. Ну а для тех, кто умеет работать с Microsoft Systems Management Server (SMS), есть вариант автоматической установки программного обеспечения на целевые машины через сеть.

Кстати, стоит отметить очень хорошее качество документации, взятой с сайта, а вот то, что поставляется в пакете с программой в качестве встроенной системы помощи, выглядит весьма скудно. Надеюсь, в ближайшей версии разработчики исправят этот досадный недостаток. По окончании инсталляции программа выводит на экран вот такой диалог.

В котором можно выбрать настройки по умолчанию. На первый взгляд, они выглядят довольно разумно. После завершения инсталляции можно увидеть, что в системе появилась новая служба.

Первый запуск утилиты особых сюрпризов не приносит, так как интерфейс программы понятен и прост: слева – дерево машин, справа – список устройств.

Ну что же, давайте для начала запретим пользователю «Петров» работать с CD-ROM в обеденный перерыв по будним дням и на весь день по субботам и воскресеньям. Делается это просто: выбираем нужное устройство и нажимаем на значок ключа с биркой. В ответ получаем диалог с настройками безопасности для данного устройства. Жмем кнопку «+ Add» и в появившемся списке выбираем нужных пользователей поодиночке или группами.

Что такое DLP система? DeviceLock DLP Обзор основные функции

На следующем экране слева список групп и пользователей, для которых в наборе правил безопасности есть записи, касающиеся устройства CD-ROM. Выбираем нашего многострадального пользователя «Петров» и с помощью мыши расставляем на календаре метки, указывающие, когда во время недельного цикла доступ должен быть отключен. К сожалению, автор программы не предусмотрел кнопок, позволяющих одним нажатием запретить или разрешить целый день. Надеюсь, в следующей версии это будет исправлено, а пока придется занудно щелкать мышью.

Также обратите внимание на опцию «Allow eject» – с ее помощью можно запретить пользователю вынимать диск из CD-привода. Для устройств, на которые можно записывать данные, доступна опция «Allow Format», позволяющая запретить пользователю выполнять действия по форматированию устройства. Таким образом, можно защитить данные от случайного уничтожения не в меру любопытными пользователями. Закончив раздавать права, можно посмотреть, как только что выставленный запрет будет выглядеть с точки зрения подопытного пользователя. Говорим системе, что сегодня «Суббота», или устанавливаем часы на обеденное время и пытаемся получить доступ к CD-ROM от имени пользователя «Петров».

Как видите, в этом временном интервале наш запрет действует надежнее любого замка, а как только часы перейдут в разрешенный диапазон, пользователь снова сможет работать с CD-ROM.

Также, кроме всего прочего, хотелось бы отметить очень полезное свойство программы, позволяющее легко и надежно разграничить полномочия пользователей при работе с FireWire и USB-портами. К сожалению, стандартными средствами администрирования Windows решить эту проблему невозможно, потому что для добавления в систему вышеуказанных устройств не требуется иметь каких либо особых привилегий, а это значит, что любой мало-мальски грамотный пользователь может подключить свои собственные устройства и спокойно уносить домой корпоративные документы. В отсутствии DeviceLock единственным надежным решением было бы полное отключение таких портов, но как я уже говорил выше, нам такой вариант не подходит.

Наигравшись вдоволь с разными комбинациями правил, я решил проверить, насколько удобным будет применение DeviceLock в масштабе предприятия. Часто случается так, что в организации есть некоторое количество машин, которыми пользуется определенный круг работников, и все они должны быть настроены примерно одинаково.

Для малой сети из нескольких машин описать все правила для всех пользователей на каждом компьютере – процедура не особенно приятная, хотя ради обеспечения собственного дальнейшего спокойствия можно и потерпеть. В крайнем случае это неблагодарное занятие можно поручить тому же младшему администратору.

А вот в средних или больших сетях такое мероприятие может превратиться в продолжительную пытку. И самое главное неудобство кроется в повседневном обслуживании такой системы. С течением времени одни люди увольняются, а других нанимают на освободившиеся должности.

Неужели из-за этого придется удалять или модифицировать вручную на всех компьютерах правила, касающиеся конкретного пользователя? Вот тут-то на сцену выходит одна из самых мощных способностей DeviceLock, называемая batch permissions. С ее помощью мы за несколько минут решим эту проблему. Для того чтобы воспользоваться этой возможностью, жмем кнопку с изображением двух ключей или проходим через меню «File –> Batch Permission». В появившемся диалоге добавляем в список компьютеры, на которые нужно скопировать создаваемые правила.

Стоит отметить, что список машин можно создать с помощью графического интерфейса или загрузить из предварительно созданного файла. Следующим шагом создаем список пользователей, на которых будут распространяться наши правила. Затем помечаем галочками нужные устройства, настраиваем временные интервалы, разрешения и прочие опции. Нажав кнопку «Set permissions», наслаждаемся процессом. Обратите внимание на опцию «Install/Update Service», она очень полезна для нас, если во время копирования правил на целевой машине будет найдена устаревшая версия DeviceLock Service, то программа выполнит всю черную работу за нас, и нужный компонент будет обновлен до текущей версии.

В течение нескольких дней, когда я самыми разными способами тестировал работу Batch permisions, была замечена всего одна ошибка. Видимо, во время копирования правил через сеть, что-то пошло не так, и я получил вот такую ошибку.

Судя по надписи, сработала защита от ошибок RPC, и никаких критичных действий выполнено не было. Повторный запуск процедуры завершился удачно. Кроме вышеописанной ошибки никаких других проблем обнаружено не было. Отдельным словом благодарности стоит отметить удобство управления сервисами DeviceLock работающими на удаленных машинах.

Два раза щелкнув на имени компьютера, который нужно настроить, и введя пароль, можно управлять им так же просто, как и локальным. Кажется, что иногда можно даже запутаться и забыть, какой именно машиной мы сейчас управляем, но, как ни странно, этого не происходит.

В целом можно считать, что программа показалась мне довольно приятным в обращении и полезным инструментом. Используя ее с умом, системный администратор сможет добавить в структуру безопасности предприятия удобный в обращении, достаточно надежный и простой в обслуживании слой защиты. Надеюсь, короткий экскурс, предпринятый мной с целью изучения и описания возможностей DeviceLock, был вам интересен.

Источник: samag.ru

DeviceLock в корпоративной среде. Часть 1

Программный комплекс DeviceLock Endpoint DLP Suite разработки российской компании «Смарт Лайн Инк» предназначен для управления доступом пользователей Windows к периферийным устройствам хранения и обработки данных, каналам сетевых коммуникаций, а также для отслеживания действий пользователей с устройствами и сетевыми протоколами (чтение, запись файлов, форматирование) и контроля содержимого переданных файлов и данных. Данная статья в двух частях посвящена описанию неочевидных нюансов, с которыми мы столкнулись в практике использования DeviceLock Endpoint DLP Suite в банковской корпоративной среде и которые необходимо учитывать при развертывании и эксплуатации программы в достаточно большом домене. В первой статье цикла описываются особенности архитектуры комплекса и тонкие моменты установки и развертывания DLP-системы DeviceLock Endpoint DLP Suite

Программный комплекс DeviceLock Endpoint DLP Suite разработки российской компании «Смарт Лайн Инк» предназначен для управления доступом пользователей Windows к периферийным устройствам хранения и обработки данных, каналам сетевых коммуникаций, а также для отслеживания действий пользователей с устройствами и сетевыми протоколами (чтение, запись файлов, форматирование) и контроля содержимого переданных файлов и данных.

Возможности продукта и механизмы управления им подробно описаны на сайте разработчика и в руководстве пользователя. Данная статья в двух частях посвящена описанию неочевидных нюансов, с которыми мы столкнулись в практике использования DeviceLock Endpoint DLP Suite в банковской корпоративной среде и которые необходимо учитывать при развертывании и эксплуатации программы в достаточно большом домене. В первой статье цикла описываются особенности архитектуры комплекса и тонкие моменты установки и развертывания DLP-системы DeviceLock Endpoint DLP Suite.

Компоненты

Основными компонентами DeviceLock Endpoint DLP Suite являются DeviceLock Service (далее — агент), включающий в себя модули DeviceLock, NetworkLock и ContentLock, DeviceLock Enterprise Server (далее — сервер), консоли DeviceLock Management Console, DeviceLock Enterprise Manager, DeviceLock Service Settings Editor, DeviceLock GroupPolicy Manager, DeviceLock Signing Tool. DeviceLockContentSecurityServer — дополнительный компонент.

DeviceLock Service — служба на рабочих станциях, которая контролирует доступ к устройствам и каналам сетевых коммуникаций, в том числе с использованием механизмов контентного анализа и фильтрации, ведет журнал активности, отправляет журнал и теневые копии записанных и прочитанных файлов на сервер. Включает модули DeviceLock, Network Lock и ContentLock.

DeviceLock Enterprise Server — служба на сервере, которая собирает данные от агентов, фильтрует собранные данные, выводит их в разных представлениях, а также может осуществлять мониторинг целостности настроек агентов и восстановление нарушенных настроек.

DeviceLock Management Console и DeviceLock Enterprise Manager — консоли управления агентом и сервером, выполненные как оснастки MMC; первая из них предназначена для индивидуальной работы с агентами (например, изменения отдельных настроек агента), вторая — для массовой работы (массовая установка, массовая разливка файла настроек, отчет о настройках, массовое удаление).

DeviceLock Content Security Server — компонент, без которого теневое копирование файлов, прочитанных и записанных пользователями с внешних устройств или на них, было бы нецелесообразным. Компонент позволяет индексировать теневое хранилище, включая в индекс значимые слова. Это позволяет быстро находить файлы в теневом хранилище по ключевым словам, например «конфиденциально».

ContentLock — компонент в составе DeviceLock Service, расширяющий возможности фильтрации файлов по содержимому (контенту). С его помощью можно предписать сохранять журналы операций с файлами и теневые копии файлов, только если эти файлы относятся к тому или иному типу. ContentLock позволяет устанавливать запреты и предписания передачи файлов и данных по ключевым словам и соответствию фрагментов текста в файлах заданным регулярным выражениям. Он включает набор ключевых слов и регулярных выражений, конструктор регулярных выражений, а также встроенный широкий набор готовых контентных групп, которые можно применять для создания политик DLP.

Установка, совместимость версий, лицензирование

Прежде всего, важно отметить, что все три ключевых компонента DLP-системы DeviceLock — базовый модуль DeviceLock, модули NetworkLock и ContentLock — интегрированы как единое целое в агент DeviceLock и всегда устанавливаются на контролируемые компьютеры, даже если нет соответствующей лицензии на какой-либо из них.

Установка из MSI-файла средствами Windows. Наиболее простым и эффективным способом развертывания DLP-системы DeviceLock является вариант с использованием возможностей групповых политик домена ActiveDirectory, если таковой развернут в инфраструктуре организации. Для установки агента DeviceLock требуется файл DeviceLockService.msi либо DeviceLockServicex64.msi, в зависимости от целевой операционной системы.

Устанавливать агенты DeviceLock удобно через применение GPO к доменам, контейнерам, фильтрам. Используемый MSI-файл может быть либо «голым», то есть без установленных настроек (установленный таким способом агент ничего не блокирует, ничего не регистрирует в журнале и не защищен от удаления или изменения из-под любой привилегированной учетной записи), либо со встроенными настройками. MSI-файл со встроенными настройками создается с помощью DeviceLock Service Settings Editor на основе стандартного MSI-файла. Устанавливать «голый» MSI не рекомендуется, поскольку такой агент могут удалить на своих машинах пользователи с привилегированными учетными записями еще до того, как репликацией групповых политик до них «докатятся» настройки.

Установка с помощью консолей управления DeviceLock. Если инфраструктура ActiveDirectory не развернута в организации или ее части, для массовой установки агентов DeviceLock придется использовать DeviceLock Enterprise Manager, а установку на единичных компьютерах проводить через DeviceLock Management Console.

Консоли DeviceLock Enterprise Manager и DeviceLock Management Console для установки агентов на удаленные системы используют упомянутые выше MSI-файлы, а также файлы RemoteInstaller.exe и InstMsiW.exe; при этом файлы DeviceLockRemoteInstaller.exe и InstMsiW.exe используются для запуска удаленной установки с вызовом Windows Installer. В DeviceLock Enterprise Manager можно указать путь к файлам в окне InstallOptions, открывающемся из окна ScanNetwork при выборе модуля InstallService и нажатии кнопки Settings. Там же можно задать фиксированный TCP-порт для работы агента. Последнее очень важно: позднее не удастся изменить этот параметр, задавая новые настройки, и потребуется переустанавливать агент.

Установка из DeviceLock Enterprise Manager происходит по группе компьютеров, которая может задаваться либо списком из файла (при этом внутри домена достаточно неполных имен), либо выбором компьютеров в домене или организационной единице (OU), либо выбором всех компьютеров определенного типа в домене или OU. Последняя функция удобна, если в организации не принята практика именования компьютеров в зависимости от типов. Можно задать установку на все рабочие станции домена, избегая установки на серверы.

При установке с помощью DeviceLock Enterprise Manager и DeviceLock Management Console эти консоли должны быть запущены под учетной записью, входящей в список локальных администраторов на удаленной системе. Можно запустить их от имени привилегированной учетной записи через пункт RunAs контекстного меню исполняемого файла (или ярлыка) в сессии обычной учетной записи, но, если речь идет о доменной учетной записи, ее нужно будет указывать в полной нотации: DomainNameUserName. Это относится ко всем случаям прямого указания учетных записей в DeviceLock.

Совместимость версий

На практике при установке версии DeviceLock 7, о которой идет речь в статье, поверх версии 6.4.1 выяснилось следующее. Во-первых, установка новой версии поверх старой проходит вполне гладко. Во-вторых, обнаружены следующие особенности сочетания компонентов разных версий:

- из старой консоли и DeviceLock Enterprise Manager нельзя соединиться с новым агентами;

- при попытке соединения из новой консоли и DeviceLock Enterprise Manager со старыми агентами запрашивается обновление агента, при отказе соединение не устанавливается;

- старый сервер успешно собирает журналы и теневые файлы от новых агентов;

- новый сервер успешно собирает журналы и теневые файлы со старых агентов;

- при передаче новому серверу базы данных SQL Server, созданной и наполнявшейся старым сервером, в базу успешно добавляются новые таблицы, столбцы, процедуры и доступность всех данных сохраняется;

- старые установщики не могут использовать файл настроек, отредактированный в DeviceLock Service Settings Editor новой версии;

- новые установщики успешно применяют старые файлы настроек к новым агентам;

- при подключении из старой консоли к новому серверу некорректно работает просмотр журналов и теневых файлов на сервере;

- при подключении из новой консоли к старому серверу запрашивается обновление сервера, при отказе соединение не устанавливается.

Следует отметить, что разработчик не гарантирует межверсионное взаимодействие компонентов, за исключением корректного применения старых файлов настроек к новым агентам.

Использование файлов лицензий

Разработчик предлагает раздельное лицензирование для компонентов DeviceLock, NetworkLock, ContentLock и DeviceLock Content Security Server и предоставляет соответственно раздельные файлы лицензий для них. Сами файлы лицензий требуются консолям управления DeviceLock, сервером DeviceLock Enterprise Server и компоненту DeviceLock Content Security Server. Записывать файлы лицензий на компьютер, где установлен только агент, не нужно.

Количество лицензий определяет то, для скольких систем одновременно можно будет запустить задание через DeviceLock Enterprise Manager или сколько будет «обработано» при развертывании и управлении через групповые политики, а также сколько агентов будет обслуживаться сервером DeviceLock. Обратите внимание, что лицензии DeviceLock Content Security Server приобретаются отдельно не по числу систем, а по числу проиндексированных записей журналов, поэтому созданный компонентом индекс необходимо время от времени очищать. Иначе DeviceLock Content Security Server может проиндексировать старые данные, «истратив» лицензии, и тогда новые данные индексироваться не будут. Чистить индекс следует, в частности, при удалении файлов из теневого хранилища сервера, иначе может возникнуть ситуация, когда лицензии отнимают записи в индексе, адресующиеся к уже удаленным файлам теневого хранилища.

Установка файлов лицензионных ключей *.lic, как правило, не представляет трудности. Мастер установки запрашивает каталог с файлами лицензий. Возможна загрузка в список сразу нескольких файлов лицензий, в том числе пробных версий вместе с обычными.

Если в процессе установки вы не стали указывать лицензии, то интерфейса для загрузки лицензий в DeviceLock Management Console или DeviceLock Enterprise Server вы не найдете. Для загрузки потребуется просто переместить новый файл лицензий в установочный каталог DeviceLock, при этом расширение файла должно быть. lic. После запуска консоли файл *.lic будет переименован в *.li_ — это значит, что программа «подхватила» нужный файл с лицензиями. При необходимости замены одного файла другим по такой схеме понадобится сначала удалить старый файл из установочного каталога и параметр Lic из реестра Hkey_Local_MachineSoftwareSmartLineVisionDeviceLock.

Еще одна хорошая новость заключается в том, что сочетание раздельного лицензирования модулей DeviceLock, NetworkLock, ContentLock с их интегрированностью в единое ядро агента (DeviceLock Service) позволяет службе информационной безопасности организовать поэтапное внедрение системы DLP. Это означает, что можно сначала обеспечить базовый контроль доступа пользователей к портам и устройствам с помощью модуля DeviceLock, затем усилить противодействие утечкам данных за счет контроля каналов сетевых коммуникаций в модуле NetworkLock и уже тогда, накопив за время эксплуатации этих компонентов определенный опыт и понимание сценариев утечки данных в условиях конкретной инфраструктуры организации, задействовать возможности технологий контентной фильтрации в модуле ContentLock. Кроме того, это позволяет в условиях сильной загруженности специалистов по информационной безопасности более тщательно спланировать ресурсы, время и бюджет для построения полнофункциональной системы DLP.

В следующей статье цикла мы рассмотрим особенности сетевого взаимодействия компонентов и механизмы обеспечения собственной безопасности компонентов в DeviceLock Endpoint DLP Suite.

Илья Кузьминов — специалист по защите информации

Источник: www.osp.ru

DeviceLock- как защититься от инсайдера

Кража конфиденциальной информации – «горячая тема» на рынке информационной безопасности последних лет. О том, как противостоять подобным преступлениям с помощью эффективного средства DeviceLock, читайте в сегодняшнем материале.

Кража конфиденциальной информации – «горячая тема» на рынке информационной безопасности последних лет. Причиной этому является как постоянно растущий спрос на подобные «услуги» со стороны недобросовестных конкурентов, так и чрезвычайно быстрое распространение мобильных средств хранения данных, позволяющих похитить простым копированием нужные данные. О том, как противостоять подобным преступлениям с помощью эффективного средства DeviceLock, читайте в сегодняшнем материале.

Классические методы инсайдера прошлых лет по передаче корпоративных сведений обычно сводились к нескольким практикам: распечатке или созданию факсимильных копий документов (медленно и достаточно легко обнаруживается) и отправке сообщений по E-mail/мессенджерам/загрузка на файлообменные сервера или передача через P2P-сервисы (довольно быстро, но снова легко обнаруживается, если в компании установлен сколько-нибудь вменяемый межсетевой экран или контроль трафика). В эпоху распространения сменных накопителей, которыми являются не только «флешки», внешние диски и карты памяти, но и мобильные устройства (телефоны, смартфоны, коммуникаторы, медиаплееры) украсть информацию стало гораздо легче и незаметнее. Безусловно, системный администратор может отключить возможность установки любых драйверов на новое оборудование, тем самым, воспрепятствовав подключению некоторых типов устройств, однако, по большому счету, этот запрет легко обходится. Поэтому для сотрудников безопасности важно отследить, как, когда и какие данные были переданы, чем выслушивать жалобы сотрудников на невозможность подключения очередной «флешки» взамен сломавшегося или потерянного авторизованного носителя для использования за месяц. Рассмотрим, как развернуть подобную защиту с помощью отечественной разработки DeviceLock, издающуюся в России под маркой 1С:Дистрибьюция.

Установка и настройка DeviceLock

Инсталлятор DeviceLock позволяет в интерактивном режиме установить и настроить приложение для работы на ОС Windows NT 4.0 и выше, включая Windows 7/Server 2008 R2, как в 32-, так и в 64-битном варианте. В ходе установки пользователю будет предложено на выбор поставить или полный комплекс компонентов DeviceLock (со службой или с сервером, в зависимости от имеющейся системы), или осуществить выборочную инсталляцию.

Мы предлагаем с целью экономии времени выбирать из первых двух вариантов, поскольку в процессе настройки и использования остальные части программы придется доустанавливать вручную менее удобным способом. В ходе процесса копирования файлов DeviceLock запрашивает сертификат безопасности, который в случае чистой установки, разумеется, надо создать (что это такое, мы расскажем чуть дальше) или импортировать имеющийся. На финальной стадии работы инсталлятора появляется окно, в котором галочками можно отметить выбранные блокируемые типы и классы устройств, а также создать автоматически соответствующие групповые политики. Выполнять этот шаг, в принципе, необязательно, поскольку в дальнейшем эти же настройки обнаруживаются в консоли администрирования с более детальными опциями (например, отключение возможности прочтения информации о созданных календарных записях из Windows Mobile-коммуникатора в выходные дни), однако, для опять-таки экономии времени этой возможностью можно воспользоваться.

После окончания установки пользователь должен запустить DeviceLock Management Console и выбрать подключение к существующему серверу. Для работы приложения потребуется также СУБД – в списке поддерживаемых значится MS SQL Server, поэтому или полный, или ограниченно функциональный бесплатный ее вариант должен быть установлен на машине. Как нетрудно догадаться, в базе данных будет храниться существенная информация, которая поможет обнаружить утечку корпоративных данных и даже может фигурировать в качестве доказательства в суде.

Принцип работы защиты DeviceLock

DeviceLock позволяет отслеживать перемещение данных, проходящих через все основные интерфейсы (USB, COM, LPT, FireWire, ИК, WLAN и Bluetooth) и подключаемые к ним устройства (Windows Mobile-коммуникаторы и смартфоны через ActiveSync/Windows Mobile Device Center, iPhone/iPod Touch через iTunes, Blackberry-коммуникаторы, а также любые медиаплееры, принтеры, сканеры, фотокамеры и так далее). Также поддерживается контроль доступа пользователей к дисководам, жестким дискам и сменным носителям.

Администратор может или запретить использование подобных средств, или включить специальные ограничения (например, оставить режим «только чтение» для «флешек»). Помимо этого приложение протоколирует все выполняемые операции, занося в журнал действий не только их описания, но и проводит аудит этих данных.

Еще одна возможность DeviceLock – поддержка теневого копирования, что дает возможность сохранять идентичные оригиналу копии данных, которые перемещались на подконтрольные устройства. Они сохраняются в компактной реляционной базе данных, что позволяет в нужный момент времени найти их в ней, извлечь и представить в роли неопровержимых доказательств причастности инсайдеров в суде.

Это возможно за счет использования технологий «цифровых отпечатков» файлов, которая определяет их происхождение и сверяет с базой известных конфиденциальных типов и форматов данных. В базе данных и в журналах аудита поддерживается сквозной полнотекстовый поиск текста внутри имеющихся файлов (работает для архивов GZIP, ZIP, RAR), файлов MS Office, Lotus и Open Office, PDF). Для обеспечения быстрых результатов поиска применяются индексаторы, которые создаются через равные промежутки времени автоматически. Для этого необходимо установить специальный компонент DeviceLock Content Security Server, который обеспечит поиск в базе данных DeviceLock Enterprise Server.

Работа с программой

DeviceLock прост в использовании и конфигурировании – при назначении, например, запрета на подключение к компьютеру смартфона, служба перехватывает обращение операционной системы и проверяет наличие соответствующих полномочий у конкретного пользователя. Обойти защиту в этом случае, подключив, например, смартфон в режиме USB Mass Storage («флешки»), вряд ли получится, поскольку DeviceLock проверит не только интерфейс (USB), но и тип устройства (съемный накопитель) и выдаст соответствующее предупреждение, если не убедиться в соотнесении обоих полномочий с этим пользователем. Отдельного упоминания заслуживает функция программы по отслеживанию и перехвату нажатий на клавиатуре, которая загружается раньше стандартных программных или аппаратных кейлоггеров.

Поскольку в организации в любом случае есть определенный список устройств, которые должны быть разрешенными к подключению, в DeviceLock присутствует возможность создание постоянных и временных «белых списков». Разница между ними состоит в том, что первый список подразумевает выделение каких-либо определенных девайсов (в программе есть база устройств по названиям) для доступа на постоянной основе (включая конкретный CD/DVD диск, который вставлен в заблокированный дисковод), а временный предполагает эпизодическое подключение того или иного девайса. В последнем случае пользователь будет связаться с администратором системы и сообщить ему специальный код, который будет показываться на экране в момент подключения неразрешенного устройства, а администратор, в свою очередь, выдаст ему сгенерированный на определенный срок ключ доступа.

Выводы

В надежности схемы работы DeviceLock можно не сомневаться – полный доступ к управлению программой есть только у того, кто ее устанавливал, поэтому другие пользователи практически не имеют шансы обойти ее (если только они не подделают/украдут сертификат доступа вместе с файлами закрытого и открытого ключей, который создавался в ходе установки приложения или не загрузятся в безопасном режиме и удалят консоль восстановления вместе с деактивацией службы). Грамотное управление DeviceLock, которое облегчается максимально возможной интеграцией в Windows (полная поддержка Active Directory, групповых политик GPO, ODBC для базы данных и так далее) позволяют быстро развернуть требуемый уровень защиты. Купить DeviceLock можно у партнеров сети «1Софт».

Источник: 1csoft.ru

DeviceLock DLP. Как распознавание текста помогает предотвращать кражу паспортов

Современные системы DLP умеют распознавать в потоке передаваемых данных документы, удостоверяющие личность. Причем перехватить попытку передачи такого документа за периметр можно даже в том случае, если речь идет об отправке по электронной почте скан-копии или печати документа на принтере.

Одна из базовых задач для DLP — это обнаружение в потоке передаваемых данных различных государственных документов, удостоверяющих личность (паспорта, свидетельства о рождении, водительские удостоверения и т.п.), и предотвращение их несанкционированного распространения.

Если документы представлены в виде текстовых данных в электронных таблицах, базах данных и т.п., то обычно это не вызывает никаких проблем при условии, что DLP-система поддерживает контентную фильтрацию.

Однако что делать, если речь идет о сканах документов?

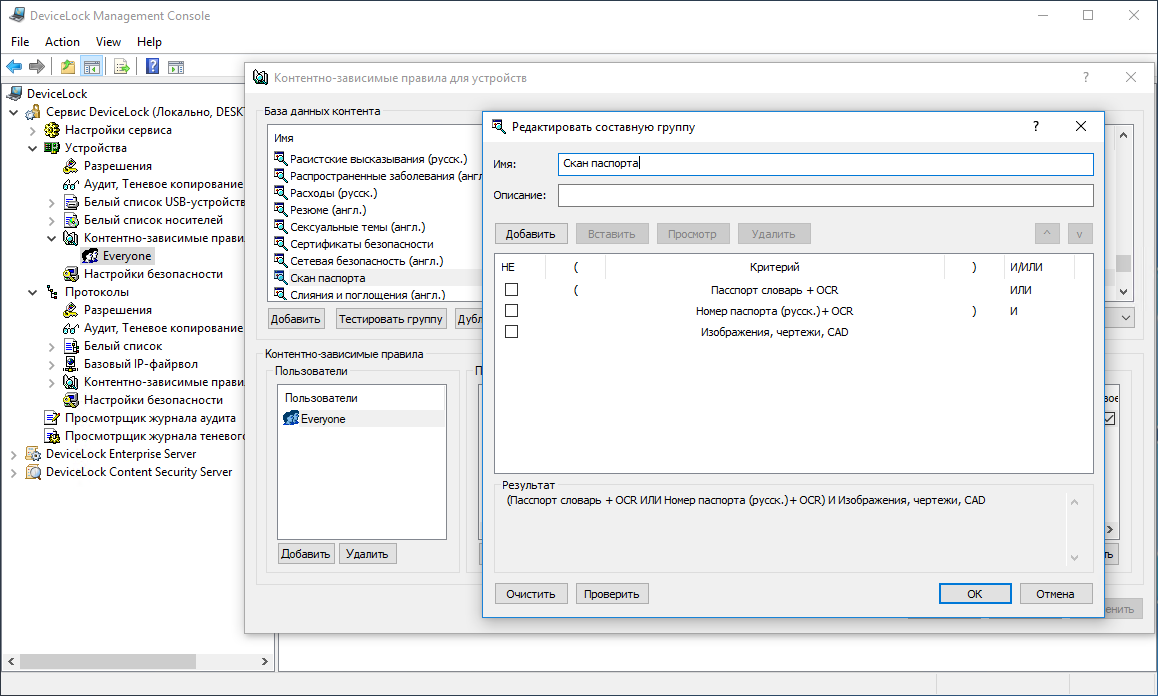

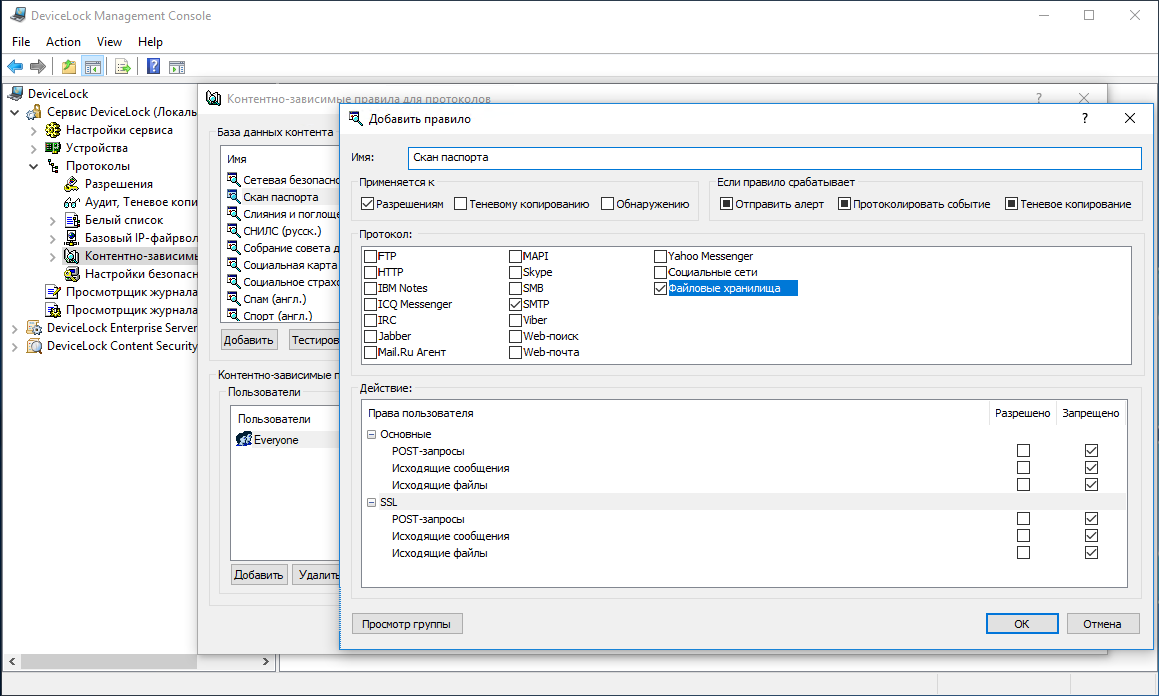

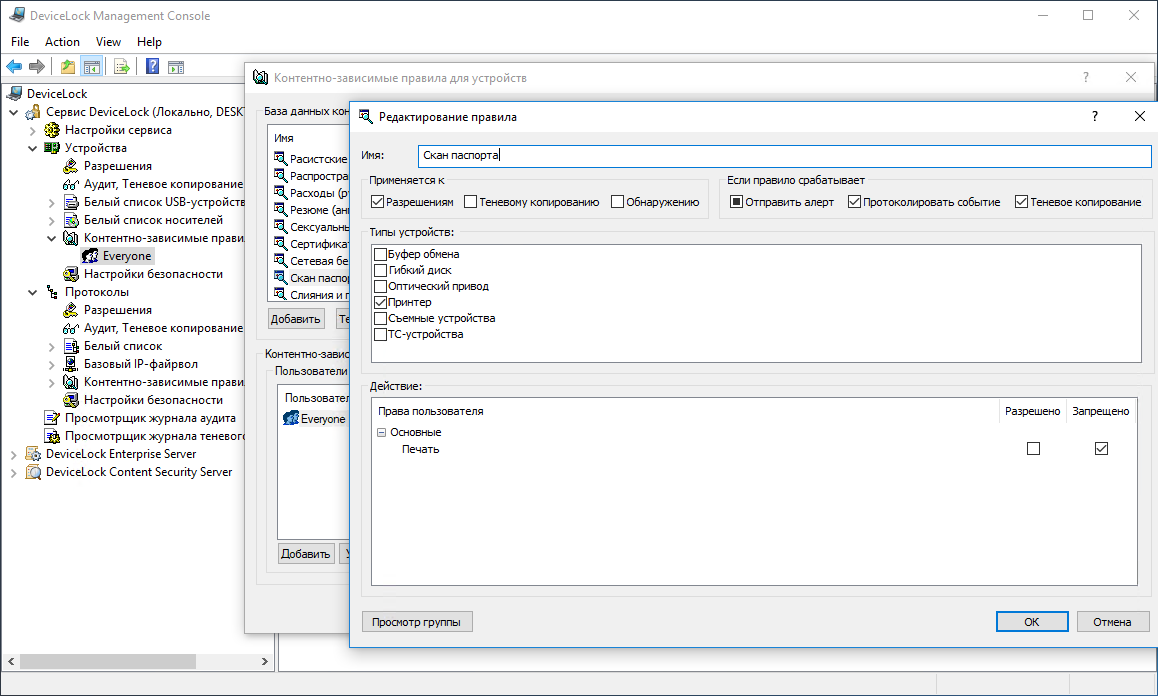

Рассмотрим на примере комплекса DeviceLock DLP, как можно создать политику DLP, запрещающую печать на принтерах, отправку по электронной почте (SMTP) и заливку в облачные файловые хранилища сканов паспортов.

Особенность DeviceLock DLP состоит в том, что оптическое распознавание символов (OCR) производится непосредственно на компьютере пользователя резидентным модулем OCR, который входит в состав агента DLP. Встроенный OCR позволяет извлекать текст из графических файлов и затем проверять его правилами, построенными на анализе содержимого передаваемых файлов и данных. Это происходит непосредственно в момент, когда пользователь совершает действия с этими файлами, без их передачи на сторонний сервер для распознавания. Такая архитектура позволяет DeviceLock DLP быстро принимать решение о запрещении или разрешении пользовательской операции.

Отдельно отмечу, что агентская реализация DLP принципиально исключает необходимость передачи пользовательских данных за пределы защищаемого компьютера для любого типа анализа, в том числе OCR, что позволяет успешно эксплуатировать DeviceLock DLP в странах с очень жестким законодательством в сфере охраны прав работников, например, в Германии и Франции.

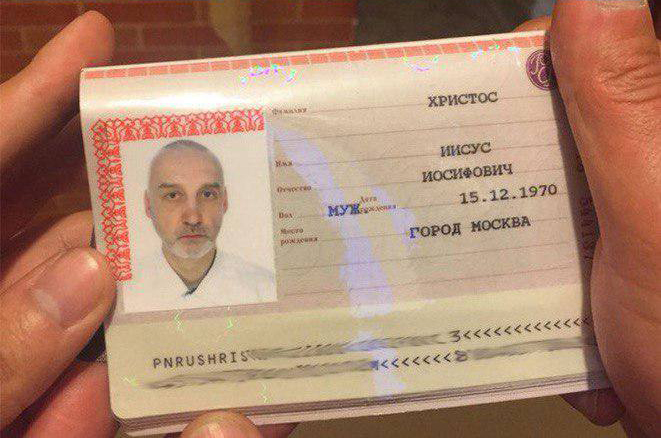

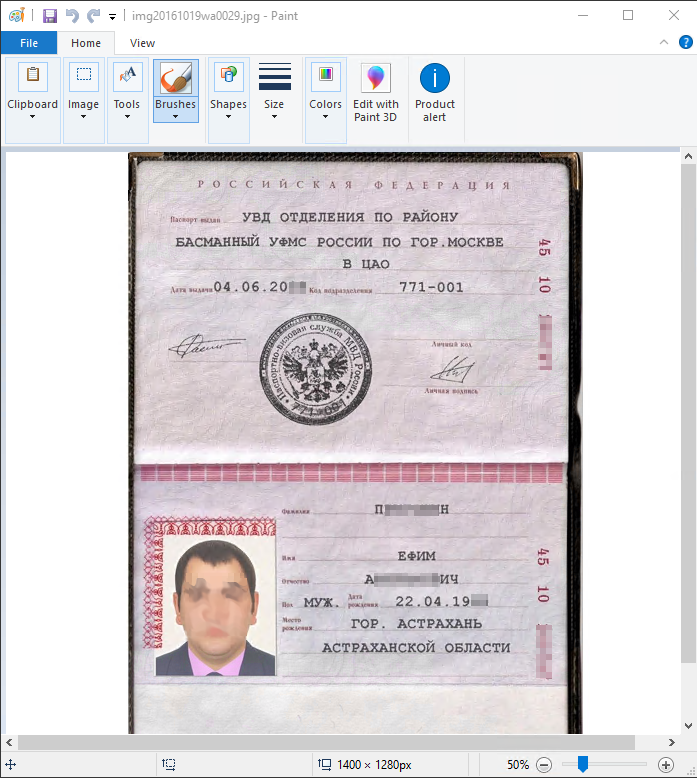

В качестве тестового образца будем использовать этот скан российского паспорта в формате JPG.

Для начала создадим составное правило контентной фильтрации. «Ловить» сканы паспортов мы будем по характерным для российского паспорта словам из встроенного в DeviceLock DLP словаря и по номерам, причем интерес для нас представляют только графические файлы (всего поддерживается более 30 графических форматов).

Затем применим правило контентной фильтрации к SMTP-протоколу, облачным хранилищам и принтерам. Согласно поставленной выше задаче – выставим запреты на отправку по сети и печать попавших под правило файлов. Дополнительно включим протоколирование действий пользователей, чтобы видеть в логах попытки передачи и печати сканов паспортов.

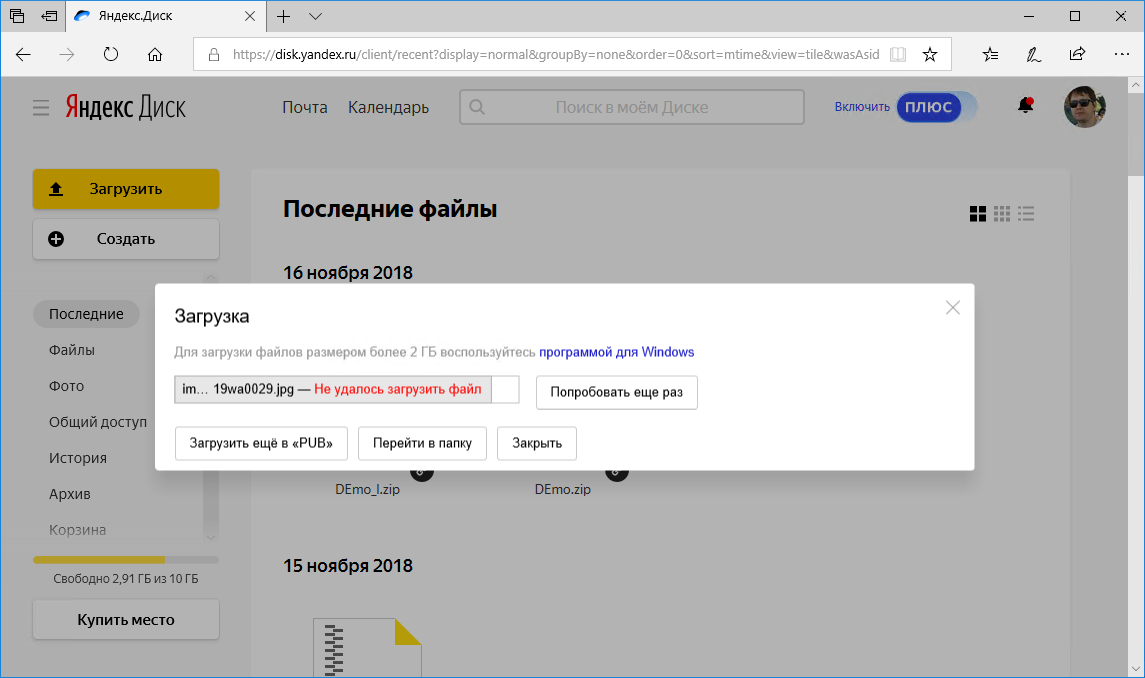

Теперь попробуем залить скан паспорта на «Яндекс Диск».

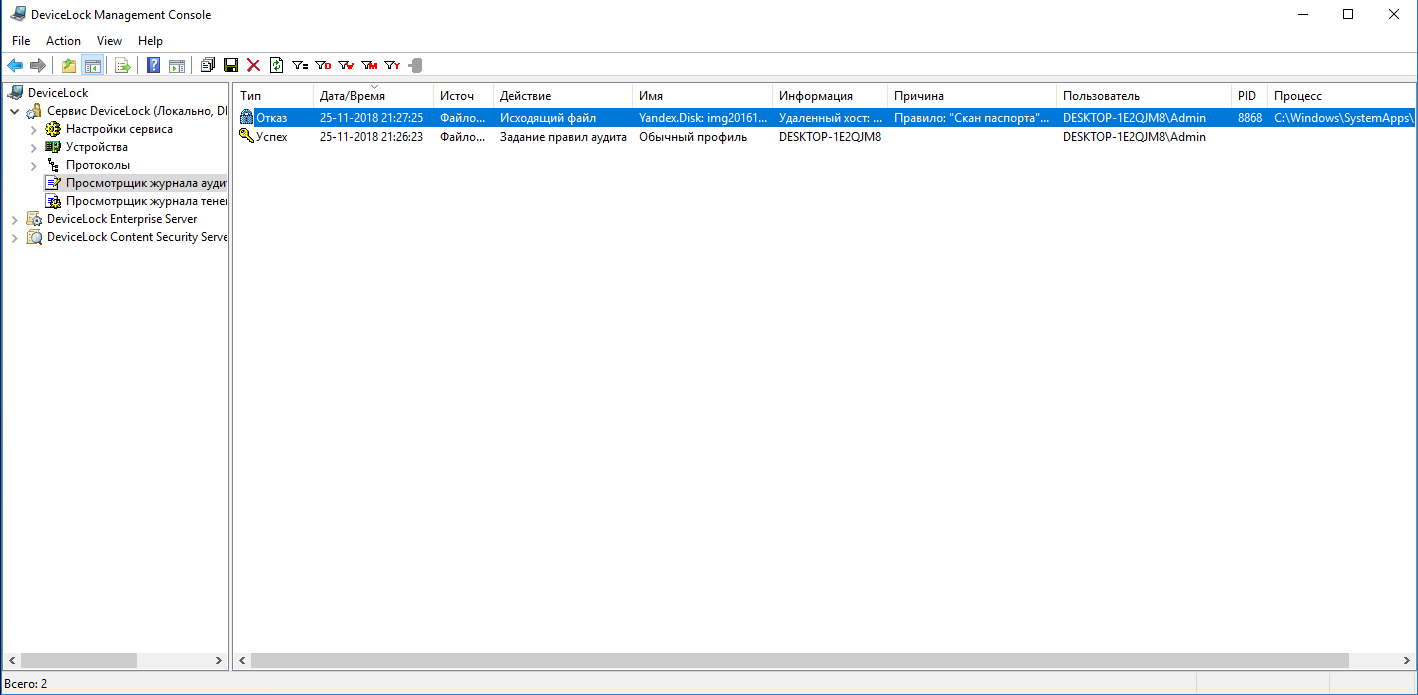

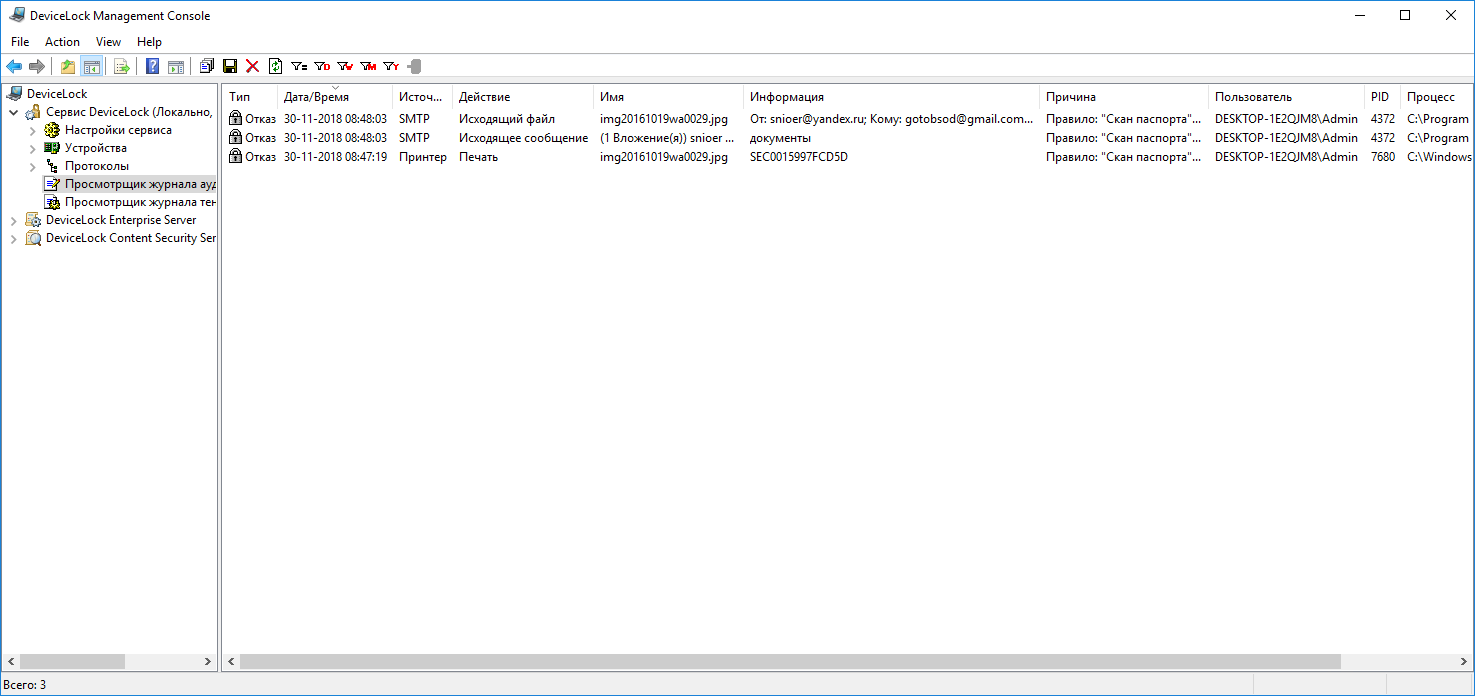

При этом в логе аудита создалась запись об этой неудачной попытке.

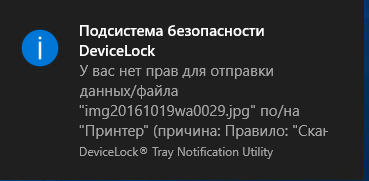

При попытке распечатать скан паспорта DeviceLock DLP остановит печать в момент отправки задачи на принтер и покажет вот такое сообщение.

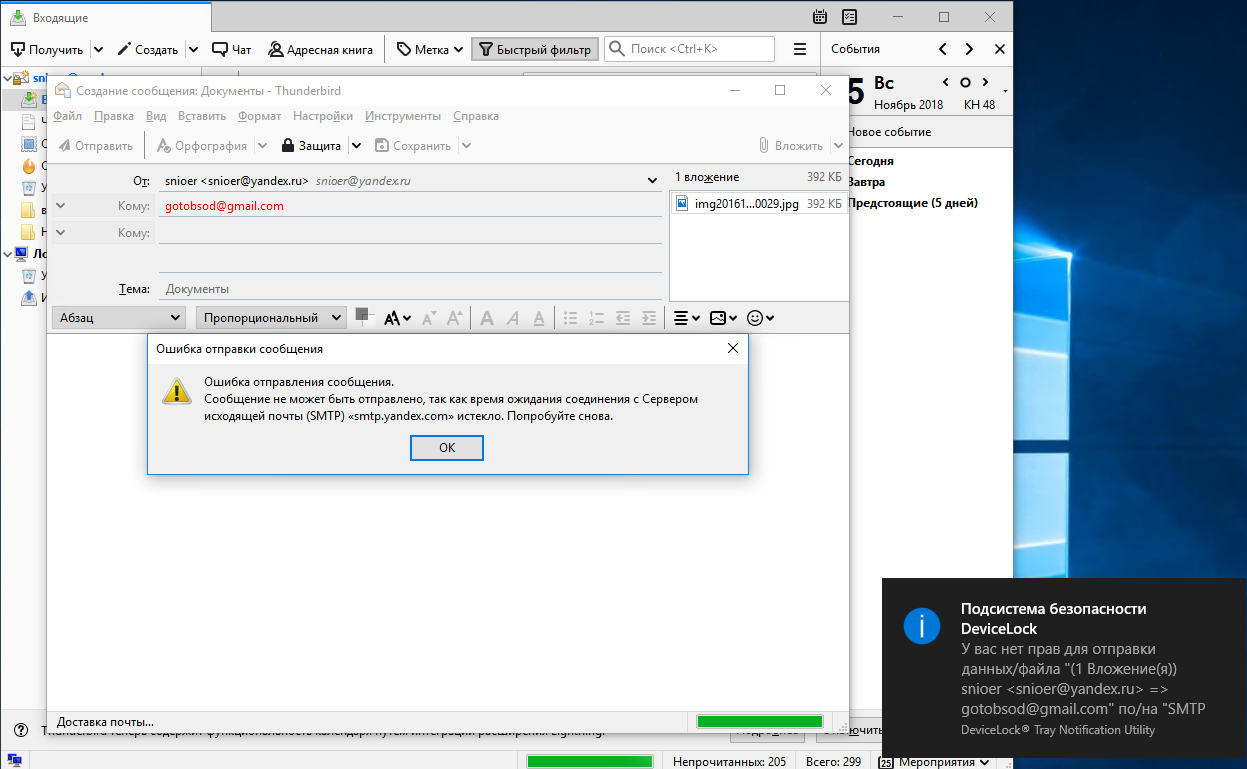

Неудача нас постигнет и в момент отправки скана по SMTP.

В логе аудита можно увидеть все следы.

В заключении хочу добавить, что DeviceLock DLP поддерживает оптическое распознавание символов (OCR) для всех основных языков, включая русский, английский, немецкий, китайский, японский и т.д. Текст может извлекаться из отсканированных документов, сфотографированных под углом до 90 градусов к фотографируемой поверхности документов, а также скриншотов документов.

Источник: xakep.ru