Расскажем, что такое DDoS-атаки, какие они бывают, почему так опасны и что нужно знать, чтобы им противостоять.

Всё, что создано человеком, можно сломать и повредить. В огромной степени это справедливо для компьютерных программ. Вредоносным и исследовательским вмешательством в работу софта занимаются хакеры. Сегодня мы рассмотрим один из самых смертоносный приемов из их арсенала — это DDoS-атаки, от которых не застрахована ни одна программа в мире.

Что такое DDoS-атака на сервер: объясняем принцип на пальцах

Допустим, на вашем сервере расположен интернет-магазин, который исправно обслуживает покупателей. Конечно, с ним может случиться неприятность, если вы заранее не позаботились о достаточном количестве ресурсов на случай роста трафика. Тогда, если на сайт придет слишком много клиентов, серверу станет трудно отвечать на большое количество запросов. А значит, сайт начнет подтормаживать.

Если сайт расположен не на обычном сервере, а на облачном , такого не случится. Вы можете сразу получить нужное количество дополнительных мощностей, и сервер легко обработает возросшее число запросов.

СЛОВИЛ DDOS ОТ ШКОЛЬНИКА

Но представьте, что на ваш магазин обрушивается не просто поток покупателей, а настоящий шторм запросов — в таком количестве, в котором их просто невозможно обслужить. Тогда любой сайт может перестать отвечать совсем. Покупатели заходят на страницу — и видят лишь крутящуюся иконку загрузки. Ни картинок, ни текстов — просто пустой экран.

Разочарованные клиенты ищут похожий магазин и уходят. Как потом выяснится, взломщики в течение многих часов слали на ваш сервер миллионы запросов в секунду и парализовали его возможность отвечать на них.

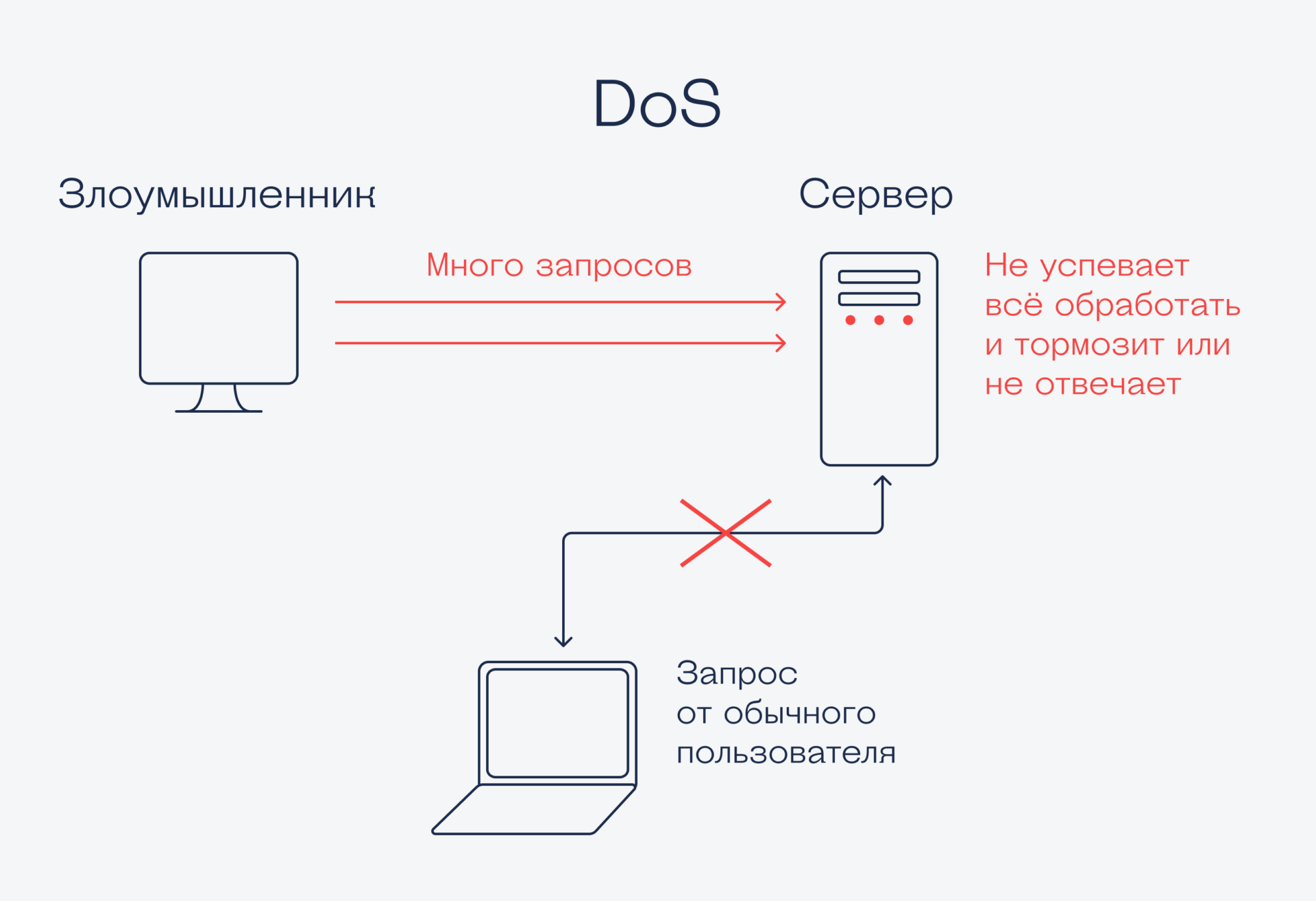

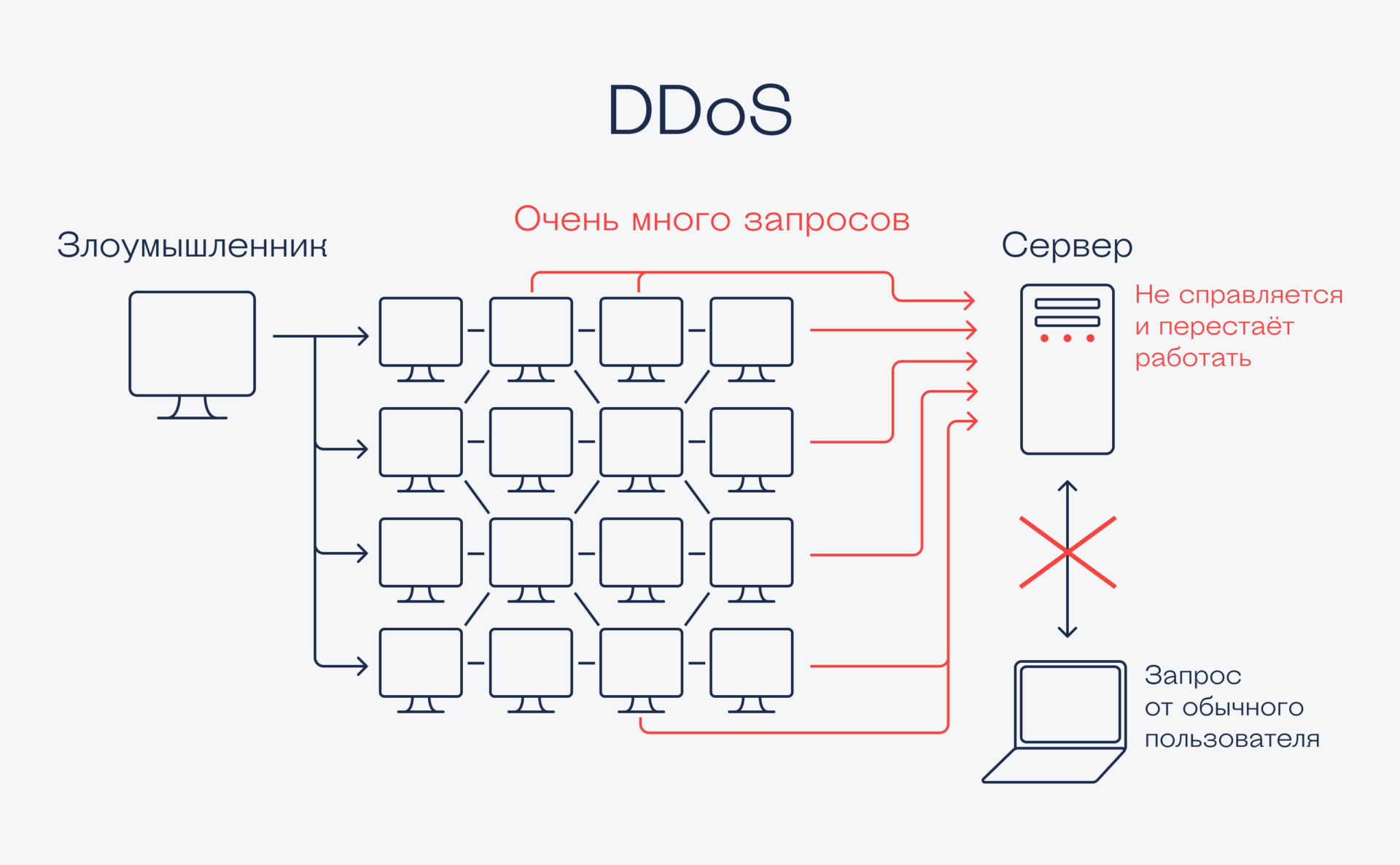

Такой шквал запросов называется DoS-атакой — это denial-of-service , атака отказом оборудования. А если она производится не с одного компьютера, а сразу с нескольких, то говорят, что это DDoS-атака — distributed denial-of-service , распределенная атака отказом оборудования.

Вот так можно изобразить простейшую схему DDoS-атаки

В общем, отличие DoS и DDoS только в количестве атакующих компьютеров: для первого типа атак он один, а жертвой обычно становится небольшой проект. Второй тип атак требует нескольких устройств, а под раздачу обычно попадают крупные компании.

Определить DDoS- или Dos-атаку на сайт довольно легко — достаточно зафиксировать аномальное число запросов. А вот справиться с такой напастью намного сложнее.

Самое страшное в DDoS-атаках

Самое страшное в ДДоС-атаках — это что их можно применять против любой программы, имеющей доступ в сеть. Если для взлома и получения доступа к конфиденциальной информации хакеру нужно найти дыры в защите и знать, как ими пользоваться, то для DDoS этого не нужно — достаточно располагать мощностью для генерации ядовитых запросов к серверу.

В случае с большими компаниями, выпускающими приложения на тысячах серверов, нужно иметь в распоряжении очень большое число источников вредоносного трафика — такая мощность есть не у всех взломщиков. А в случае с небольшим сервисом достаточно иметь простой ноутбук — этого может оказаться достаточно, чтобы парализовать работу ресурса.

КАК УСТРОЕНЫ DDOS АТАКИ | ОБЗОР STRESSIT.CLUB

При этом, на самом деле, большие и маленькие проекты одинаково уязвимы — вопрос лишь в силе шторма, который хакеры готовы обрушить на сервер.

Традиционные методы защиты от хакеров не спасут: сколько ни ставь обновлений и ни конфигурируй настройки безопасности — вас всё равно снесет потоком токсичного трафика. DDoS не нужны баги и дыры в программах — для атаки используют штатные средства.

Два фундаментально разных вида DDoS-атак

Первый тип DDoS-атак — на саму сеть и сетевой стек. На сервер обрушивается, допустим, большое количество запросов на установку соединения. Сами запросы могут содержать дополнительные уловки, например, приходить с несуществующего адреса — это усложняет и затрудняет обработку входящего трафика. Через какое-то время сервер перестает отвечать на попытки соединения — его ресурсы загружены на 100%.

Второй тип DDoS-атак — на отказ приложения. Многие сайты содержат сложные и тяжелые функции — например, поиск по каталогу товаров или функции обработки фото. Отправив большое количество запросов, скажем, на поиск отсутствующего в базе товара, хакеры могут полностью загрузить программу на сервере ненужной работой. Причем загрузить так, что она не сможет отвечать на другие типы запросов — например, клиенты не смогут просматривать каталоги и класть товары в корзину.

Для проведения такой атаки зачастую достаточно ноутбука — нужно только найти «тяжелые» куски программы на сервере и написать свою программу, которая генерирует тысячи запросов к этому «тяжелому месту».

Как проводят DDoS-атаки

В самом простом случае, например для атаки на сайт, как мы выяснили, достаточно ноутбука. В случае с серверами помощнее взломщики берут в аренду DDoS-серверы в дата-центрах с сомнительной репутацией и генерируют запросы оттуда.

Еще одно оружие в руках преступников — ботнет. Хакерские группировки заражают обычные компьютеры и ноутбуки особыми вирусами, которые по команде из центра управления дружно обращаются с запросами на выбранный ресурс. Такие зараженные компьютеры и образуют сеть для генерации токсичного трафика — ботнет. Некоторые ботнеты состоят из сотен тысяч компьютеров.

Если каждый из них начнет генерировать некоторое число запросов к атакующему ресурсу, его просто сметет. Мощность самых мощных в мире ботнетов позволяет не то, что положить магазин конкурентов — а даже парализовать работу интернета в небольшой стране.

Что же делать с DDoS-атаками?

Защита своих серверов от DDoS — сложное и дорогое занятие. Потребуется специальное программное обеспечение, резервные серверы и помощь экспертов, которые разбираются в защите.

Если ваши сервисы расположены в облаке, вы можете рассчитывать на защиту провайдера. Облачные провайдеры отсекают однотипные запросы, перераспределяют нагрузку, выделяют резервные каналы и серверы. В облаках доступна защита от типовых DDoS-атак, также эксперты помогают организовать защиту инфраструктуры от более сложных атак.

Например, у Mail.Ru Cloud Solutions есть значительный опыт защиты от DDoS-атак. Социальные сети «ВКонтакте» и Одноклассники, почта Mail.ru — сервисы, с DDoS-атаками на которые мы успешно справляемся, они находятся в тех же самых дата-центрах, которыми пользуются клиенты нашего облака.

Источник: dzen.ru

Что такое DoS-атаки и как они влияют на интернет

Продолжаем рассказывать про то, как устроен интернет изнутри и как там дела с безопасностью. Сегодня поговорим про DoS-атаки — с ними может столкнуться каждый владелец сайта, онлайн-приложения или своего сервера.

Это статья для расширения ИТ-кругозора — почему иногда не работают сайты и что за этим стоит. Если нужно что-то более практичное, почитайте наш цикл про компьютерное зрение или посмотрите, насколько сейчас перспективна профессия Python-разработчика.

Что такое DoS

DoS — это сокращение от английского Denial of Service, что означает «отказ в обслуживании». Что это значит:

- злоумышленник отправляет на сервер слишком много запросов; параллельно обычные пользователи тоже отправляют свои обычные запросы;

- возможности сервера ограничены, поэтому он вынужден ставить все запросы в длинную очередь — и обычные, и зловредные;

- сервер будет отвечать очень медленно или вообще перегрузится и перестанет отвечать;

- в результате сайты не открываются, онлайн-сервисы не работают; мобильные приложения, которые зависят от данных с сервера, тоже перестают работать.

Если запросов достаточно много и они приходят достаточно быстро, сервер просто перестанет отвечать на запросы и начнёт выдавать ошибку 500 — внутреннюю ошибку сервера. Эта ошибка необязательно означает, что сайт подвергся DoS-атаке, но она всё равно говорит о том, что с сервером что-то не так:

Что такое DDoS

Чтобы сгенерировать настолько много запросов, что сервер с ними не справится, одного компьютера недостаточно — крупные провайдеры и дата-центры могут обрабатывать десятки гигабит входящих данных в секунду. Но если собрать много компьютеров и заставить их массово отправлять запросы, то провайдеры могут и не справиться с такой нагрузкой.

Такой вид атаки называют DDoS, а первая буква D означает Distributed — то есть распределённая DoS-атака. Для её организации чаще всего используют ботнеты — сети из обычных компьютеров, на которых дремлет специальное ПО. В нужный момент это ПО активируется, и компьютер начинает слать запросы на выбранный сервер, чтобы его перегрузить.

Владельцы компьютеров чаще всего даже не знают, что их техника является частью ботнета. Внешне это проявляется как то, что компьютер начал немного тормозить и резко упала скорость интернета. А всё потому, что для DoS-атаки каждый компьютер в ботнете использует по максимуму свой канал связи и не даёт другим программам им пользоваться.

Зачем это делают

Смысл любой DDoS-атаки — на время сделать так, чтобы сайт или сервер перестали работать. Если речь идёт об интернет-магазине, то, пока не работает сайт, он может недополучить часть выручки. Иногда хакерские группировки так делают, чтобы заявить о себе или показать свою силу.

Но если цель DDoS-атаки — корневые сервера интернета, CDN-провайдеры или, например, DNS-сервера, то последствия может ощутить весь интернет: большинство сайтов начинает тормозить или не открываться совсем. Иногда это используют для того, чтобы подменить настоящий сайт фальшивым и с его помощью украсть данные пользователей.

Одна из таких серьёзных атак случилась в сентябре 2012 года — целью стал CDN-провайдер CloudFlare, серверы которого расположены почти по всему миру. Мощность атаки тогда составила 65 гигабит в секунду — с такой нагрузкой в то время компания справиться не смогла. В итоге несколько дней все замечали падение скорости интернета — а всё потому, что не работал глобальный кэш, который ускорял загрузку контента.

Сегодня рекорд по мощности DDoS-атаки принадлежит голландскому провайдеру CyberBunker — он в марте 2012 года атаковал компанию Spamhaus с мощностью почти в 300 гигабит в секунду. А всё из-за того, что Spamhaus внёс этого провайдера в список спамеров.

Как защититься

Нам с вами от DDoS-атак не защититься никак: это задача провайдеров и хостеров. Но на всякий случай всегда важно иметь свежие бэкапы, чтобы, если что, — быстро переехать на новый сервер или восстановить утраченные данные.

Если вы администратор сайта, вам могут оказать услуги DDoS-щитов: тогда ваш сайт скрывается за неким агентом, который принимает на себя весь входящий трафик. Если видно, что началась DDoS-атака, этот агент может отфильтровать плохой трафик, сохранив работоспособность сайта.

Если вы хотите работать в ИТ и защищать компании от таких атак — присмотритесь к профессиям системного администратора или девопса.

Если есть опыт в ИТ и желание разобраться, что к чему — приходите сюда:

Если опыта нет, но хочется уже начать — начните с профессии инженера по тестированию. А как появятся нужные навыки — переходите на новый уровень:

Источник: thecode.media

DDoS-атаки: нападение и защита

Заголовки новостей сегодня пестрят сообщениями о DDoS-атаках (Distributed Denial of Service). Распределенным атакам «отказ в обслуживании» подвержены любые организации, присутствующие в интернете. Вопрос не в том, атакуют вас, или нет, а в том, когда это случится. Государственные учреждения, сайты СМИ и электронной коммерции, сайты компаний, коммерческих и некоммерческих организаций – все они являются потенциальными целями DDoS-атак.

Кого атакуют?

По данным ЦБ, в 2016 году количество DDoS-атак на российские финансовые организации увеличилось почти вдвое. В ноябре DDoS-атаки были направлены на пять крупных российских банков. В конце прошлого года ЦБ сообщал о DDoS-атаках на финансовые организации, в том числе Центральный банк. «Целью атак было нарушение работы сервисов и, как следствие, подрыв доверия к этим организациям. Данные атаки были примечательны тем, что это было первое масштабное использование в России интернета вещей. В основном в атаке были задействованы интернет-видеокамеры и бытовые роутеры», — отмечали в службах безопасности крупных банков.

При этом DDoS-атаки существенного ущерба банкам не принесли – они неплохо защищены, поэтому такие атаки, хотя и доставляли неприятности, но не носили критический характер и не нарушили ни одного сервиса. Тем не менее, можно констатировать, что антибанковская активность хакеров значительно увеличилась.

В феврале 2017 года технические службы Минздрава России отразили самую масштабную за последние годы DDoS-атаку, которая в пиковом режиме достигала 4 миллионов запросов в минуту. Предпринимались и DDoS-атаки на государственные реестры, но они также были безуспешны и не привели к каким-либо изменениям данных.

Однако жертвами DDoS-атак становятся как многочисленные организации и компании, на обладающие столь мощной «обороной». В 2017 году ожидается рост ущерба от киберугроз – программ-вымогателей, DDoS и атак на устройства интернета вещей.

Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения.

Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT. По мнению экспертов, в 2017 году IoT-ботнеты по-прежнему будут одной из главных угроз в киберпространстве.

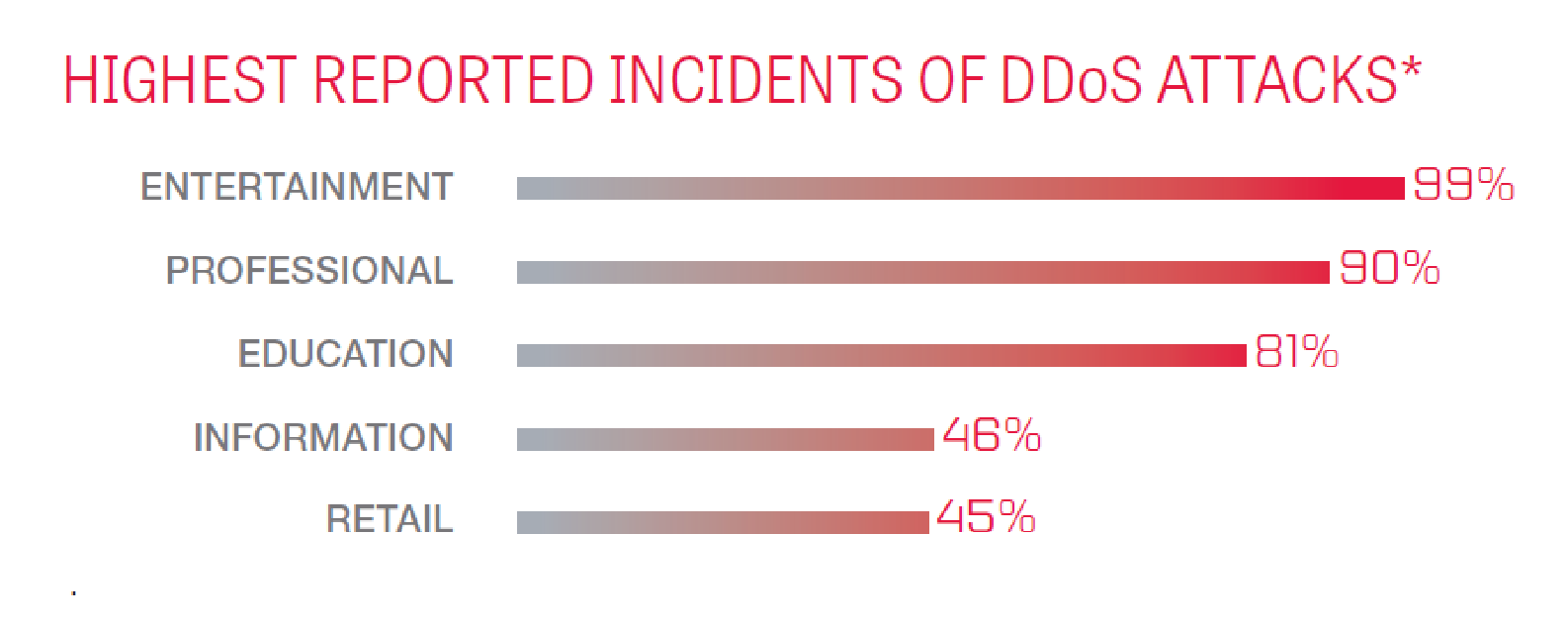

По данным отчета «2016 Verizon data breach incident report» (DBIR), в прошлом году количество DDoS-атак заметно выросло. В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл.

Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

По данным Nexusguard, в конце 2016 года заметно выросло число DDoS-атак смешанного типа — с использованием сразу нескольких уязвимостей. Чаще всего им подвергались финансовые и государственные организации. Основной мотив кибепреступников (70% случаев) – кража данных или угроза их уничтожения с целью выкупа. Реже – политические или социальные цели. Вот почему важна стратегия защиты.

Она может подготовиться к атаке и минимизировать ее последствия, снизить финансовые и репутационные риски.

Последствия атак

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги.

По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах.

Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

Репутация атакованной организации может пострадать не только из-за плохой работы сайта, но и из-за кражи персональных данных или финансовой информации.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа. Стоимость организации DDoS-атаки недельной продолжительности – всего порядка 150 долларов, а потери жертвы в среднем превышают 40 тыс. долларов в час.

Типы DDoS-атак

Основные типы DDoS-атак: массированные атаки, атаки на протокольном уровне и атаки на уровне приложений. В любом случае цель состоит в том, чтобы вывести сайт из строя или же украсть данные. Другой вид киберпреступлений – угроза совершения DDoS-атаки для получения выкупа. Этим славятся такие хакерские группировки как Armada Collective, Lizard Squad, RedDoor и ezBTC.

Организация DDoS-атак заметно упростилась: сейчас есть широко доступные автоматизированные инструменты, практически не требующие от киберпреступников специальных знаний. Существуют и платные сервисы DDoS для анонимной атаки цели. Например, сервис vDOS предлагает свои услуги, не проверяя, является ли заказчик владельцем сайта, желающим протестировать его «под нагрузкой», или это делается с целью атаки.

DDoS-атаки представляют собой атаки из многих источников, препятствующие доступу легитимных пользователей к атакуемому сайту. Для этого в атакуемую систему направляется огромное количество запросов, с которыми та справиться не может. Обычно для этой цели используются скомпрометированные системы.

Ежегодный рост количества DDoS-атак оценивается в 50% (по сведениям www.leaseweb.com), но данные разных источников расходятся, на и не все инциденты становятся известными. Средняя мощность DDoS-атак Layer 3/4 выросла в последние годы с 20 до нескольких сотен Гбайт/с. Хотя массовые DDoS-атаки и атаки на уровне протоколов уже сами по себе – штука неприятная, киберпреступники все чаще комбинируют их с DDoS-атаками Layer 7, то есть на уровне приложений, которые нацелены на изменение или кражу данных. Такие «многовекторные» атаки могут быть очень эффективными.

Многовекторные атаки составляют порядка 27% от общего числа атак DDoS.

В случае массовой DDoS-атаки (volume based) используется большое количество запросов, нередко направляемых с легитимных IP-адресов, чтобы сайт «захлебнулся» в трафике. Цель таких атак – «забить» всю доступную полосу пропускания и перекрыть легитимный трафик.

В случае атаки на уровне протокола (например, UDP или ICMP) целью является исчерпание ресурсов системы. Для этого посылаются открытые запросы, например, запросы TCP/IP c поддельными IP, и в результате исчерпания сетевых ресурсов становится невозможной обработка легитимных запросов. Типичные представители — DDoS-атаки, известные в узких кругах как Smurf DDos, Ping of Death и SYN flood. Другой вид DDoS-атак протокольного уровня состоит в отправке большого числа фрагментированных пакетов, с которыми система не справляется.

DDoS-атаки Layer 7 – это отправка безобидных на вид запросов, которые выглядят как результат обычных действий пользователей. Обычно для их осуществления используют ботнеты и автоматизированные инструменты. Известные примеры — Slowloris, Apache Killer, Cross-site scripting, SQL-injection, Remote file injection.

В 2012–2014 годах большинство массированных DDoS-атак были атаками типа Stateless (без запоминания состояний и отслеживания сессий) – они использовали протокол UDP. В случае Stateless в одной сессии (например, открытие страницы) циркулирует много пакетов. Кто начал сессию (запросил страницу), Stateless-устройства, как правило, не знают.

Протокол UDP подвержен спуфингу – замене адреса. Например, если нужно атаковать сервер DNS по адресу 56.26.56.26, используя атаку DNS Amplification, то можно создать набор пакетов с адресом отправителя 56.26.56.26 и отправить их DNS-серверам по всему миру. Эти серверы пришлют ответ по адресу 56.26.56.26.

Тот же метод работает для серверов NTP, устройств с поддержкой SSDP. Протокол NTP – едва ли не самый популярный метод: во второй половине 2016 года он использовался в 97,5% DDoS-атак.

Правило Best Current Practice (BCP) 38 рекомендует провайдерам конфигурировать шлюзы для предотвращения спуфинга – контролируется адрес отправителя, исходная сеть. Но такой практике следуют не все страны. Кроме того, атакующие обходят контроль BCP 38, переходя на атаки типа Stateful, на уровне TCP. По данным F5 Security Operations Center (SOC), в последние пять лет такие атаки доминируют. В 2016 году TCP-атак было вдвое больше, чем атак с использованием UDP.

К атакам Layer 7 прибегают в основном профессиональные хакеры. Принцип следующий: берется «тяжелый» URL (с файлом PDF или запросом к крупной БД) и повторяется десятки или сотни раз в секунду. Атаки Layer 7 имеют тяжелые последствия и трудно распознаются. Сейчас они составляют около 10% DDoS-атак.

Соотношение разных типов DDoS-атак по данным отчета Verizon Data Breach Investigations Report (DBIR) (2016 год).

Нередко DDoS-атаки приурочивают к периодам пикового трафика, например, к дням интернет-распродаж. Большие потоки персональных и финансовых данных в это время привлекают хакеров.

DDoS-атаки на DNS

Доменная система имен (Domain Name System, DNS) играет фундаментальную роль в производительности и доступности сайта. В конечном счете – в успехе вашего бизнеса. К сожалению, инфраструктура DNS часто становится целью DDoS-атак. Подавляя инфраструктуру DNS, злоумышленники могут нанести ущерб вашему сайту, репутации вашей компании и повлиять ее финансовые показатели. Чтобы противостоять современным угрозам, инфраструктура DNS должна быть весьма устойчивой и масштабируемой.

По существу DNS – распределенная база данных, которая, кроме всего прочего, ставит в соответствие удобные для чтения имена сайтов IP-адресам, что позволяет пользователю попасть на нужный сайт после ввода URL. Первое взаимодействие пользователя с сайтом начинается с DNS-запросов, отправляемых на сервер DNS с адресом интернет-домена вашего сайта. На их обработку может приходиться до 50% времени загрузки веб-страницы. Таким образом, снижение производительности DNS может приводить к уходу пользователей с сайта и потерям для бизнеса. Если ваш сервер DNS перестает отвечать в результате DDoS-атаки, то на сайт никто попасть не сможет.

DDoS-атаки трудно обнаружить, особенно вначале, когда трафик выглядит нормальным. Инфраструктура DNS может подвергаться различным типам DDoS-атак. Иногда это прямая атака на серверы DNS. В других случаях используют эксплойты, задействуя системы DNS для атаки на другие элементы ИТ-инфраструктуры или сервисы.

При атаках DNS Reflection цель подвергается массированным подложным ответам DNS. Для этого применяют бот-сети, заражая сотни и тысячи компьютеров. Каждый бот в такой сети генерирует несколько DNS-запросов, но в качестве IP источника использует один и тот же IP-адрес цели (спуфинг). DNS-сервис отвечает по этому IP-адресу.

При этом достигается двойной эффект. Целевую систему бомбардируют тысячи и миллионы ответов DNS, а DNS-сервер может «лечь», не справившись с нагрузкой. Сам запрос DNS – это обычно менее 50 байт, ответ же раз в десять длиннее. Кроме того, сообщения DNS могут содержать немало другой информации.

Предположим, атакующий выдал 100 000 коротких запросов DNS по 50 байт (всего 5 Мбайт). Если каждый ответ содержит 1 Кбайт, то в сумме это уже 100 Мбайт. Отсюда и название – Amplification (усиление). Комбинация атак DNS Reflection и Amplification может иметь очень серьезные последствия.

Запросы выглядят как обычный трафик, а ответы – это множество сообщений большого размера, направляемых на целевую систему.

Как защититься от DDoS-атак?

Как же защититься от DDoS-атак, какие шаги предпринять? Прежде всего, не стоит откладывать это «на потом». Какие-то меры следует принимать во внимание при конфигурировании сети, запуске серверов и развертывании ПО. И каждое последующее изменение не должно увеличивать уязвимость от DDoS-атак.

-

Безопасность программного кода. При написании ПО должны приниматься во внимание соображения безопасности. Рекомендуется следовать стандартам «безопасного кодирования» и тщательно тестировать программное обеспечение, чтобы избежать типовых ошибок и уязвимостей, таких как межсайтовые скрипты и SQL-инъекции.

Защита DNS

А как защитить инфраструктуру DNS от DDoS-атак? Обычные файрволы и IPS тут не помогут, они бессильны против комплексной DDoS-атаки на DNS. На самом деле брандмауэры и системы предотвращения вторжений сами являются уязвимыми для атак DDoS.

На выручку могут прийти облачные сервисы очистки трафика: он направляется в некий центр, где проверяется и перенаправляется обратно по назначению. Эти услуги полезны для TCP-трафика. Те, кто сами управляют своей инфраструктурой DNS, могут для ослабления последствий DDoS-атак принять следующие меры.

-

Мониторинг DNS-серверов на предмет подозрительной деятельности является первым шагом в деле защиты инфраструктуры DNS. Коммерческие решения DNS и продукты с открытым исходным кодом, такие как BIND, предоставляют статистику в реальном времени, которую можно использоваться для обнаружения атак DDoS. Мониторинг DDoS-атак может быть ресурсоемкой задачей. Лучше всего создать базовый профиль инфраструктуры при нормальных условиях функционирования и затем обновлять его время от времени по мере развития инфраструктуры и изменения шаблонов трафика.

В случае Unicast каждый из серверов DNS вашей компании получает уникальный IP-адрес. DNS поддерживает таблицу DNS-серверов вашего домена и соответствующих IP-адресов. Когда пользователь вводит URL, для выполнения запроса выбирается один из IP-адресов в случайном порядке.

При схеме адресации Anycast разные серверы DNS используют общий IP-адрес. При вводе пользователем URL возвращается коллективный адрес серверов DNS. IP-сеть маршрутизирует запрос на ближайший сервер.

Anycast предоставляет фундаментальные преимущества перед Unicast в плане безопасности. Unicast предоставляет IP-адреса отдельных серверов, поэтому нападавшие могут инициировать целенаправленные атаки на определенные физические серверы и виртуальные машины, и, когда исчерпаны ресурсы этой системы, происходит отказ службы. Anycast может помочь смягчить DDoS-атаки путем распределения запросов между группой серверов. Anycast также полезно использовать для изоляции последствий атаки.

Средства защиты от DDoS-атак, предоставляемые провайдером

Проектирование, развертывание и эксплуатации глобальной Anycast-сети требует времени, денег и ноу-хау. Большинство ИТ-организаций не располагают для этого специалистами и финансами. Можно доверить обеспечение функционирования инфраструктуры DNS провайдеру – поставщику управляемых услуг, который специализируется на DNS. Они имеют необходимые знания для защиты DNS от DDoS-атак.

Поставщики услуг Managed DNS эксплуатируют крупномасштабные Anycast-сети и имеют точки присутствия по всему миру. Эксперты по безопасности сети осуществляют мониторинг сети в режиме 24/7/365 и применяют специальные средства для смягчения последствий DDoS-атак.

Услуги защиты от DDoS-атак предлагают и некоторые поставщики услуг хостинга: анализ сетевого трафика производится в режиме 24/7, поэтому ваш сайт будет в относительной безопасности. Такая защита способна выдержать мощные атаки — до 1500 Гбит/сек. Оплачивается при этом трафик.

Еще один вариант – защита IP-адресов. Провайдер помещает IP-адрес, который клиент выбрал в качестве защищаемого, в специальную сеть-анализатор. При атаке трафик к клиенту сопоставляется с известными шаблонами атак. В результате клиент получает только чистый, отфильтрованный трафик. Таким образом, пользователи сайта могут и не узнать, что на него была предпринята атака.

Для организации такого создается распределенная сеть фильтрующих узлов так, чтобы для каждой атаки можно было выбрать наиболее близкий узел и минимизировать задержку в передаче трафика.

Результатом использования сервисов защиты от DDoS-атак будет своевременное обнаружение и предотвращение DDoS-атак, непрерывность функционирования сайта и его постоянная доступность для пользователей, минимизация финансовых и репутационных потерь от простоев сайта или портала.

- Блог компании RUVDS.com

- IT-инфраструктура

- Серверное администрирование

Источник: habr.com