Сервер DC++ (Direct Connect)

Подключение

Для начала необходимо скачать клиент DC++ и установить его (запуском скачанного файла). Затем запускаем клиент, нажимаем сочетание клавиш CTRL+F, затем кнопку «Новый. «, заполняем поля, как показано на рисунке, нажимаем «ОК», ставим галочку напротив нашего сервера, выбираем его и жмем «Соединиться».

Адрес нашего сервера: dc.playground.ru

Часто задаваемые вопросы о DC++

- Вариант «прямое подключение» годится только для пользователей с прямым внешним айпи-адресом. Такое обычно бывает на adsl-подключениях к интернету, а вот если подключение идет через локалку, то внешнего айпи скорее всего нет (либо за него надо платит провайдеру дополнительно, либо такой услуги вообще может не предоставляться).

- Если у вас есть прямой внешний ip-адрес, но компьютер подключен к интернету не напрямую, а через роутер (обычно используется для подключения нескольких компьютеров к одному инет-каналу), то внешнего айпи у компьютера все равно нет, но тут ситуация не такая плохая как можно подумать, потому что свое оборудование можно и настроить, пробросив порты для клиента dc++. В этом случае следует выбрать вариант «Файрвол с ручной переадресацией порта» и указать свой внешний адрес проброшенные порты в настройках в том же окне.

- Если же айпи внешнего нет совсем (провайдер не дал), то остается только один вариант — пассивный режим с файрволом, в этом случае часть скачек будет недоступна.

Любые вопросы, касающиеся DC++, вы можете задавать на форуме серверов.

Красивый дискорд сервер с нуля, за 10 минут

Источник: www.playground.ru

Роли DC в лесу и доменах

Судя по письмам, которые я получаю, многие пользователи не совсем ясно представляют себе, какую роль играют контроллеры доменов (DC) на предприятии и в какой степени администраторы могут контролировать их функции. Мне бы хотелось дать четкое объяснение ролей DC с практической точки зрения.

Роли и репликация

Назначение конкретным DC определенных ролей обеспечивает более эффективную репликацию. Каждый DC с назначенной ролью может выполнять репликацию своих данных Active Directory (AD), когда эти данные нужны другому DC, вместо того чтобы реплицировать всю базу данных AD предприятия.

В сетях Windows NT используется довольно неуклюжая модель репликации с одним основным контроллером PDC. Сеть NT имеет один PDC и сколь угодно много резервных BDC. После того как PDC реплицирует базу данных SAM на все BDC, пользователи могут входить в систему и проходить процедуру аутентификации в домене через BDC. Если от PDC вас отделяют каналы глобальной сети WAN, то изменение доменных объектов в лучшем случае происходит медленно, а если WAN отключена — не происходит вообще. Это может вызывать проблемы, когда администратор добавляет пользователей, компьютеры и группы в домен или когда пользователи пытаются менять свои пароли.

КАК СОЗДАТЬ И НАСТРОИТЬ DISCORD СЕРВЕР?! — Добавить Ботов, Настроить Роли и т.д

Выпуская Windows 2000, Microsoft придавала большое значение тому обстоятельству, что парадигма PDC/BDC из NT перестала быть определяющим фактором жизни администратора. Нам не раз приходилось слышать, что в Windows 2000 все DC равноправны. Но на самом деле все DC не могут быть равны. Они могут быть наделены индивидуальными ролями, что позволяет более эффективно управлять предприятием через AD.

Прежде чем говорить о ролях, давайте уточним терминологию. Правильное название ролей — роли мастеров операций (Operations Master roles), но администраторы, устанавливавшие Windows 2000 во время бета-тестирования, предпочитают использовать оригинальное название — роли Flexible Single-Master Operation (FSMO) roles. Microsoft сменила этот термин на Operations Master roles, но многие по привычке называют их по-старому. В этой статье я буду применять короткий термин роли.

Парадигма Windows Server 2003/2000 состоит из репликации с несколькими главными контроллерами: поскольку любой DC может производить изменения, вносимые в доменную структуру и объекты домена, каждый DC является главным и реплицирует свои изменения на все остальные контроллеры домена. Такой подход соответствует идее изначального равноправия DC. Но домен, в котором все без исключения DC являются главными, неэффективен — слишком много ресурсов процессора и передачи данных требуется каждому компьютеру для репликации всего и вся. Более того, представьте себе, что два члена одного и того же отдела, работающие на разных DC, создают новый объект с одним и тем же именем, но разной конфигурацией. Несмотря на то что действует правило «кто первый записал, тот и прав», второй администратор может иметь более веские причины использовать новое имя объекта.

Для обеспечения большей эффективности парадигмы нескольких главных DC необходимо назначить DC индивидуальные роли. Поэтому, даже если все DC более или менее равны, по отношению к конкретной роли один из DC имеет приоритет. В соответствии с этой ролью один DC отвечает за репликацию, поэтому фактически Windows 2000 имеет модель репликации с несколькими особыми главными DC.

Роли

Поддержка леса и одного или нескольких доменов требует исполнения пяти ролей. Можно назначить свою роль каждому DC, а можно назначить несколько ролей одному или нескольким DC.

Мастер схемы Schema master (роль в рамках леса). Мастер схемы отвечает за все обновления и изменения в схеме AD. Схему можно представить как определения полей базы данных AD. Лес содержит только один контроллер-мастер схемы — по умолчанию таковым является первый установленный на предприятии DC.

Мастер именования домена Domain naming master (роль в рамках леса). Мастер именования домена отвечает за добавление доменов и удаление их из леса. Лес может содержать только один контроллер, исполняющий роль мастера именования домена.

Хотя пользователь вправе создавать и удалять домены на любом DC, принять или отклонить предложенные изменения — задача мастера именования домена, поскольку он является хранителем имен доменов. Когда два администратора, работающие на разных DC, создают новый домен с одним и тем же именем, но с разными конфигурациями, мастер именования домена принимает первый домен и отклоняет второй. Поскольку создание новых доменов происходит нечасто и не занимает много времени, DC, выполняющему эту роль, можно назначить несколько ролей.

В Windows 2000 мастер именования домена должен также поддерживать глобальный каталог Global Catalog (GC). Однако в Windows 2003 GC можно разместить на любом контроллере и на любом количестве DC.

Мастер относительных идентификаторов RID (доменная роль). Этот DC, обычно называемый RID-мастером, хранит набор уникальных записей SID. Когда кто-нибудь создает на DC новый объект, RID-мастер назначает этому объекту SID, состоящий из двух частей:

- набор идентификаторов, связанных с данным доменом (все объекты в домене имеют одни и те же доменные идентификаторы);

- уникальный, генерируемый случайным образом набор идентификаторов, связанных с новым объектом, называемый относительным идентификатором (Relative Identifier, RID).

Для того чтобы записи SID всех объектов гарантированно имели уникальные RID, нужен единый источник RID, то есть RID-мастер. RID-мастер не принимает участия в создании отдельных объектов; вместо этого он раздает наборы по 500 RID каждому DC. Когда у DC заканчиваются RID, он запрашивает новую порцию. Поскольку подзарядка идентификаторами RID не занимает много времени и использует сетевые ресурсы не так интенсивно, RID-мастер является подходящим кандидатом на выполнение нескольких ролей.

Эмулятор PDC (доменная роль). В каждом домене может быть только один эмулятор PDC. Роль эмулятора PDC наполняют различные обязанности в зависимости от версии Windows, управляющей DC. Если не все DC работают под Windows 2003 или Windows 2000, то DC, назначенный на роль эмулятора PDC, выполняет функции PDC и действует так, как будто он является частью сети NT.

В сети NT изменения учетных данных, вносимые администраторами и пользователями, производят не BDC — их должен реализовать PDC. Следовательно, BDC в сети NT всегда требует доступа к PDC, когда ему нужно обновить SAM. И если попытаться установить доверительные отношения с доменом NT, тот не станет контактировать ни с одним компьютером, не являющимся PDC.

Однако потребность в эмуляторе PDC сохраняется даже после того, как администратор удалил из сети все контроллеры доменов NT. Клиентским компьютерам иногда требуются службы PDC. Например, папка «Моя сеть» использует функции просмотра, которые требуют выбора главного браузера — компьютера, отслеживающего имена всех компьютеров сети. Поскольку PDC является главным браузером по умолчанию, наличие эмулятора PDC упрощает эту задачу.

Эмулятор PDC также выполняет функцию мгновенной репликации. Несмотря на то что AD реплицирует большинство изменений с регулярным настраиваемым интервалом, изменения пароля пользователя каталог AD должен реплицировать немедленно.

Как только кто-нибудь меняет пароль на любом DC предприятия, DC, принимающий изменение пароля, связывается с контроллером — эмулятором PDC — и записывает изменение. Сам по себе эмулятор PDC не будет выполнять репликацию немедленно, он сделает это в течение следующей запланированной репликации. Поэтому, если пользователь предпринимает попытку ввести новый пароль для регистрации на контроллере, отличном от DC, на котором изменения были приняты, изменения пароля могут быть еще не реплицированы на этот DC. В таком случае DC не отказывает пользователю в праве войти в систему. Он спрашивает эмулятор PDC: «Эта учетная запись изменилась?» И эмулятор PDC отвечает: «У этой учетной записи новый пароль, вот он».

Кроме того, эмулятор PDC синхронизирует время в лесу. По умолчанию компьютеры, работающие под управлением Windows 2003, Windows XP и Windows 2000 Server, периодически сверяют свое время с сервером времени, чтобы обеспечить синхронный ход часов. Определяющим сервером времени для леса является эмулятор PDC. Ввиду широкого спектра обязанностей контроллера — эмулятора PDC его следует поместить на DC, не имеющий других ролей.

Мастер инфраструктуры Infrastructure master (доменная роль). Мастер инфраструктуры отслеживает объекты в своем домене и предоставляет эту информацию остальным контроллерам домена. Для того чтобы отслеживать объекты, мастер инфраструктуры сравнивает их данные с данными в GC, который получает регулярные обновления через репликацию. Когда данные не совпадают, мастер инфраструктуры запрашивает у GC обновление.

По существу, данные, хранимые мастером инфраструктуры, являются доменным каталогом. И здесь как раз кроется потенциальная проблема. Поскольку GC имеет преимущество перед мастером инфраструктуры, если он расположен на DC, выполняющем функции мастера инфраструктуры, данные этого домена никогда не реплицируются на другие DC.

Поэтому, распределяя роли среди DC, не следует помещать копию GC на DC, выполняющий функции мастера инфраструктуры. Эта проблема не возникает, если в сети только один домен и в домене только один DC, потому что в таком случае GC является доменным каталогом. И еще, если все контроллеры домена содержат GC, то все DC будут иметь текущие данные, поэтому неважно, какому именно DC назначена роль мастера инфраструктуры.

Переназначение ролей

Когда устанавливается первый контроллер Windows 2003 или Windows 2000 Server и создаются первые лес и домен, этот DC содержит все роли леса и домена. По мере добавления контроллеров роли на другие DC автоматически не перемещаются. Если администратор добавляет домены в лес, первый DC в домене выполняет все доменные роли, и добавление в лес DC ситуации не меняет. Следует выполнить переназначение ролей вручную и можно как угодно распределить роли между DC. Инструкции по перемещению ролей среди DC приведены во врезке «Перемещение ролей DC».

Продуманное назначение ролей позволяет сохранить производительность сети на самом высоком уровне. Роли нужно переназначать, только когда это необходимо. Вообще рекомендую придерживаться основных принципов администратора: «Чем проще, тем лучше» и «Не пытайся чинить то, что не сломалось». Если из-за наличия нескольких ролей производительность DC заметно падает, можно переместить одну или несколько его ролей на другие DC. Или, если большинство администраторов предприятия находятся на одном узле, а роли леса расположены на DC в другом узле, следует переместить роли леса на ближайший к администраторам DC, так чтобы им не приходилось работать через WAN.

Перемещение ролей DC

Для перемещения ролей с одного контроллера домена на другой используется оснастка Active Directory консоли Microsoft Management Console (MMC). Можно работать на том DC, который в данный момент исполняет роль, или на том DC, на который требуется эту роль переместить. Первоначальным держателем роли считается DC, созданный первым в первом лесу.

Мастер схемы

Члены группы Schema Admins могут перемещать роль мастера схемы с любого DC в лесу. Все остальные, прежде чем приступать к выполнению задачи, должны добавить себя в группу Schema Admins. Для работы с этой ролью нужно установить оснастку MMC Active Directory Schema. Для загрузки и регистрации данной оснастки следует открыть командную строку и ввести:

regsvr32 schmmgmt.dll

Система выведет на экран сообщение об успешном выполнении команды. Нужно щелкнуть OK и закрыть командную строку, а затем загрузить оснастку в консоли MMC и переместить роль. Для этого требуется:

-

Выбрать Choose Start, Run и ввести

mmc /a

Мастер именования домена

Для того чтобы переместить роль мастера именования домена на другой DC, можно работать на текущем держателе роли или на DC, на который требуется переместить роль. Если используется DC, выполняющий в данный момент роль мастера именования домена, необходимо сделать следующее:

- В меню Administrative Tools открыть оснастку MMC Active Directory Domains and Trusts.

- Щелкнуть правой кнопкой MMC Active Directory Domains and Trusts и выбрать в контекстном меню Connect to Domain Controller, чтобы открыть диалоговое окно Connect to Domain Controller. Для перемещения роли на DC в другом домене следует щелкнуть Browse, затем выбрать домен.

- Ввести имя назначаемого DC или выбрать имя из списка DC.

- Щелкнуть OK.

- Снова щелкнуть правой кнопкой Active Directory Domains and Trusts и выбрать в меню Operations Master, чтобы открыть диалоговое окно Change Operations Master.

- Щелкнуть Change для перемещения роли на новый DC.

- Подтвердить сделанные изменения, нажать OK, чтобы закрыть окно с сообщением об успешно выполненной операции, и щелкнуть Close.

Если используется тот DC, на который необходимо переместить роль, для перемещения роли требуется выполнить меньше шагов:

- Открыть оснастку Active Directory Domains and Trusts в меню Administrative Tools.

- Щелкнуть правой кнопкой Active Directory Domains and Trusts и выбрать в меню Operations Master.

- В диалоговом окне Change Operations Manager появляется имя текущего контроллера — мастера схемы; система предполагает, что нужно переместить роль на текущий DC. Следует щелкнуть Change.

- Подтвердить сделанные изменения, нажать OK, чтобы закрыть окно с сообщением об успешно выполненной операции, затем щелкнуть Close.

RID-мастер, эмулятор PDC и мастер инфраструктуры

Роли RID-мастера, эмулятора PDC и мастера инфраструктуры перемещаются одинаково. Для перемещения одной из этих доменных ролей, используя текущий исполнитель роли, нужно выполнить следующие шаги:

- Открыть оснастку Active Directory Users and Computers.

- Щелкнуть правой кнопкой Active Directory Users and Computers и выбрать Connect to Domain Controller.

- Ввести имя назначаемого DC или выбрать назначаемый контроллер из списка доступных DC.

- Щелкнуть OK.

- Снова щелкнуть правой кнопкой Active Directory Users and Computers и выбрать All Tasks, Operations Master.

- В диалоговом окне Operations Master щелкнуть подходящую вкладку (RID, PDC или Infrastructure).

- Щелкнуть Change.

- Подтвердить сделанные изменения, нажать OK, чтобы закрыть окно с сообщением об успешно завершенной операции, затем щелкнуть Close.

Если работа выполняется на DC, который должен принять на себя функции какой-либо доменной роли, для перемещения роли от DC, выполняющего роль в данный момент, нужно сделать следующее:

- Открыть оснастку Active Directory Users and Computers.

- Щелкнуть правой кнопкой Active Directory Users and Computers и выбрать All Tasks, Operations Master.

- В диалоговом окне Operations Master щелкнуть подходящую вкладку (RID, PDC или Infrastructure).

- Щелкнуть Change.

- Подтвердить сделанные изменения, нажать OK, чтобы закрыть окно с сообщением об успешно выполненной операции, и щелкнуть Close.

Источник: www.osp.ru

Сервер контроллер домена

Сервер контроллер домена (Domain Controller, DC) — это компьютер, который объединяет другие компьютеры в общую сеть с помощью специальной программы Active Directory от Microsoft. Эта же программа позволяет администратору сети (а это почти каждый офис) управлять учётными записями, настраивать и контролировать права пользователей, определять политику безопасности. Получается некий центральный сервер DC, который всё соединяет (создаёт домен) и всё контролирует.

Что нужно для сервера контроллера доменов

Сервер DC — важнейший центр любой офисной сети. Если он выйдет из строя, то сотрудники не смогут авторизоваться на своих рабочих ПК, не говоря о других проблемах: СКУД, почта и т.д. Чтобы офис не парализовало, нужно обязательно настроить реплику контроллера домена, которая в любую секунду сможет приступить к работе. Желательно, чтобы реплика находилась на двух разных независимых серверах, чтобы не складывать все яйца в одну корзину.

Плюсы сервера контроллера доменов для бизнеса

Компании любого размера выигрывают от использования сервера контроллера доменов:

- Разделение пользователей на группы и отделы. У бухгалтерии одни права и доступ, у маркетологов — другие, а у HR — третьи, у руководителей — больше прав, у мидлов — средне, у джунов — ещё меньше;

- Быстрое развёртывание или блокировка рабочего места. Новый сотрудник прикрепляется к своему отделу в рамках домена и мгновенно получает доступ к нужному софту, файлам и т.д. При увольнении обратный процесс;

- Централизованное управление. Не нужно настраивать каждый ПК по отдельности, достаточно изменить настройки группы, и изменения затронут всех пользователей в ней;

- Безопасность. Меры по разделению на группы, возможность блокировки, централизованного управления и т.п. повышают безопасность сети. При этом сервер, на котором работает контроллер доменов, нужно устанавливать в закрытом помещении с ограниченным доступом (СКУД).

Серверы контроллеры доменов в наличии

Серверное оборудование не устаревает в течение трёх поколений, так как по-прежнему справляется с задачами малого и среднего бизнеса. Сервер контроллер доменов не требователен к железу. Ему не нужны топовые процессоры Intel Scalable, AMD EPYC или быстрейшие на рынке NVMe SSD M.2. А за мощный сервер в сборе и каждый лишний терафлопс вы заплатите из своего кармана; пользуетесь вы избыточными мощностями купленного оборудования или нет.

Небольшим офисам на 20-30 сотрудников достаточно базовой модели предыдущих поколений: HPE Gen9 или Dell G13. А крупному бизнесу со своей IT-инфраструктурой и большим штатом подойдут серверы контроллеры доменов последних поколений: Dell G14, G15 или HPE Gen10, Gen10+, Gen10+ V2.

Стоимость сервера контроллера доменов

Цена на сервер контроллер доменов начинается с десятков тысяч и заканчивается сотнями, а иногда и миллионами рублей: зависит от модели и конфигурации. Выбор в Servermall большой — каждый IT-специалист или компания сможет купить сервер контроллер доменов. Отталкивайтесь от бюджета, поставленных требований и планируемых нагрузок.

Новые и восстановленные серверы контроллеры доменов

Не все организации могут купить новые серверы контроллеры доменов. Мы понимаем, почему бизнес сокращает издержки и ищет оборудование подешевле — это логично и рационально. Поэтому мы также продаём восстановленные или refurbished серверы стоечного, бешеного или модульного исполнения (не путать с б/у). Они обойдутся значительно дешевле при аналогичной производительности, надёжности и 5-летней гарантии, что спасает в условиях кризиса.

Серверы контроллеры доменов с гарантией 5 лет

Мы уверены в своём оборудовании и даём выездную гарантию 5 лет на любые серверы контроллеры доменов. И это на 2 года больше, чем стандартная гарантия вендора. По нашему регламенту скорость реакции на поступившую заявку — 1 час в рабочие дни (по Московскому времени), а срок замены комплектующих — до 5 рабочих дней.

Нам неважно, как далеко сервер клиента. Если возникнет гарантийный случай, мы за свой счёт примем оборудование, исправим брак и вернём сервер “в руки”. Когда ситуация требует, наши сервис-инженеры выезжают к клиенту.

Подобрать сервер контроллер доменов

Для сисадминов со стажем, хорошо разбирающихся в оборудовании, у нас есть онлайн конфигуратор сервера, где легко подобрать свою конфигурацию под контроллер доменов.

Если вы не специалист в IT-оборудовании, то менеджеры Servermall ответят на все вопросы, подберут оптимальный сервер контроллер доменов, за час составят коммерческое предложение и отправят его на почту. У вас будет время спокойно взвесить риски, окупаемость, преимущества и принять финальное решение. Никто не торопит и ничего не навязывает.

Источник: servermall.ru

Что такое контроллер домена?

![]()

Контроллер домена – это сервер, контролирующий компьютерную сеть Вашей организации. Чтобы разобраться, как он работает, рассмотрим основные способы управления большим количеством компьютеров.

- Основанная на рабочей группе (одноранговая).

- Доменная (сеть на основе управляющего сервера).

В первом случае каждый компьютер одновременно является и клиентом, и сервером. То есть, каждый пользователь может самостоятельно решать, доступ к каким файлам ему открывать и для кого именно. С одной стороны, эту сеть создать достаточно просто, но с другой, управлять ею (администрировать) бывает достаточно сложно, особенно если в сети 5 компьютеров и больше.

Также, если Вам необходимо выполнить какие-либо изменения в программном обеспечении (установить систему безопасности, создать нового пользователя, инсталлировать программу или приписать сетевой принтер), придется каждый компьютер настраивать по отдельности. Одноранговая сеть может сгодиться для управления не более чем десятью устройствами.

Что касается домена, в этой сети есть единый сервер (единый аппарат, в “руках” которого сосредоточена вся власть), а основные машины являются клиентами. Взаимодействие в сети между компьютерами осуществляется через контроллер домена, то есть он определяет кому, когда и куда давать доступ. Таким образом, имея доступ к одному лишь контроллеру домена, Вы можете выполнять 95% задач в удаленном режиме, так как сервер имеет полные права на любом компьютере в сети.

При помощи групповых политик Вы можете за несколько минут настроить все устройства в сети (установить программы, добавить/заблокировать пользователя и т.д.), не бегая от одного устройства к другому. Число подконтрольных компьютеров неограниченно.

Что нужно для добавления контроллера домена?

Работа начинается с того, что на функциональное оборудование ставится специальный серверный софт – Windows Server 2008, 2012, 2016, 2019. После установки софта администратор определяет роль сервера — то, за что сервер будет отвечать:

- за хранение данных – файловый сервер;

- за открытие и работу программ для сотрудников – терминальный;

- за почту – почтовый;

- за управление доступами и прочим – контроллер домена.

Важно! Понятие «контроллер домена» применимо только для серверов с операционной системой Windows.

Если Ваш текущий домен контроллер устаревший, стоит обновить его до более современной версии, которая предусматривает широкие возможности и оптимизированный функционал. Например, под управлением Server 2003 можно настраивать функции Windows XP, а новые функции, появившиеся в Windows 7 – нет.

- Server 2003 – Windows XP и более старые

- Server 2008 – Windows XP, Vista

- Server 2008 R2 – Windows XP, Vista, 7

- Server 2012 – Windows XP, Vista, 7, 8

- Server 2012 R2 – Windows XP, Vista, 7, 8, 8.1

- Server 2016 – Windows XP, Vista, 7, 8, 8.1, 10

Серверный механизм способен выполнять очень широкий спектр ролей. Поэтому после инсталляции серверной ОС, прежде чем она сможет выполнить организационную работу локальной сети, необходимо произвести некоторые настройки.

Служба DNS

Для функционирования доменной сети обязательно необходима «DNS» (Domain Name System) служба, а сам контроллер должен видеть устройство, на котором она работает. Эта служба может функционировать как на роутере, так и на другом компьютере. В случае если такой службы нет, то при установке контроллера домена система предложит Вам выбрать роль «DNS». За что же она отвечает?

Служба «DNS» считывает и отправляет информацию об именах устройств. По сути, она связывает названия доменов с IP-адресами компьютеров, соответствующих этим доменам. Приведем простой пример:

- www.yandex.ru — это имя, присвоенное серверу Яндекс;

- 213.180.217.10 — это ip адрес Яндекса.

Одно имя соответствует одному IP-адресу устройства. Но ряд крупных компаний, таких как Яндекс или Гугл, в стремлении ускорить работу собственных сервисов создают дополнительные адреса. Также этот ход позволяет повысить надежность, бесперебойность работы. Порядок выдачи IP-адреса непосредственно зависит от настроек DHCP сервера (именно он позволяет сетевым аппаратам получать IP-адреса). В основном перенаправление имя-адрес осуществляется в случайном режиме. Узнать IP-адрес можно, набрав в командной строке «ping yandex.ru» .

Важно! Каждый раз при пуске «пинга» до Яндекса Вы можете получать разные или один и тот же IP-адрес. Это объясняется тем, что при большой нагрузки сервера один сервер перенаправляет Вас на другой, у которого другой IP.

IP-адрес

IP-адрес – это уникальный идентификатор устройства, находящегося в сети. Если приводить сторонний пример — это серия и номер паспорта человека, но для любого устройства, «общающегося» в сети – компьютер, роутер, принтер, сканер, МФУ, АТС и так далее. Адрес может присваиваться как в ручном режиме, так и в автоматическом. Для автоматического присвоения адресов устройствам, находящимся в сети необходим DHCP-сервер.

Важно! В сети не может быть устройств с одинаковым IP-адресом – точно так же, как нет людей с одинакововыми серией и номером паспорта.

Active Directory

Active Directory («Активный каталог») – это организованный каталог всех данных, необходимых для управления конкретной сетью. Под данными имеются в виду учетные записи, информация об устройствах в сети и многое другое. Active Directory позволяет централизованно управлять всем, что включено в сеть. Приведем простые и важные примеры, которые решаются с помощью этой службы:

1. Ограничение доступа сотрудников к информации. Например, менеджеры не имеют доступа ко всему, что касается бухгалтерской отчетности, а сотрудники бухгалтерии не имеют доступа к данным, которые ведут менеджеры. Это позволяет:

- упростить работу с информацией – сотрудник видит только те материалы, которые необходимы ему для работы;

- создать границы – каждый сотрудник в компании четко знает свою сферу влияния;

- сократить возможность утечки информации – менеджер не может «слить» кому-то Вашу бухгалтерию, или бухгалтер – всех Ваших клиентов.

О безопасности! Когда сфера доступа сотрудника ограничена определенными рамками, он понимает, что ответственность за утерянную информацию с его источника несет именно он! Таким образом, риск быть обнаруженным из-за узкого круга подозреваемых лиц остановит среднестатистического воришку.

2. Ограничения использования некоторых устройств. Добавление контроллера домена позволит Вам защитить конфиденциальную информацию. Например, ограничивайте использования USB-накопителей с целью обезопасить себя от утечки конфиденциальной информации или от проникновения вируса в общую сеть.

3. Ограничения использования программ. Сотрудник не сможет установить игру или другой сторонний софт. Это полезно, потому что:

- сторонний софт может быть пиратским, и компания попадает под риск получить штраф в случае проверки;

- можно установить вирус, который убьет всю информацию на компьютере, либо будет передавать данные с компьютера сторонним лицам;

- можно установить развлекательные игры и таким образом саботировать работу;

- можно открыть шифратор и зашифровать все данные о компании;

- можно наставить столько всего на компьютер, что он будет тормозить и работа станет невозможной и т.д.

4. Быстрая настройка рабочего стола для нового сотрудника. После приема на работу нового коллеги для него устанавливается индивидуальная учетная запись. После чего он определяется в свою рабочую группу, например, «менеджеры».

Далее система автоматически и очень быстро устанавливает все необходимые программы, выводит необходимые значки на рабочий стол, настраивает принтеры и т. д. для работы этого человека. Кроме того, он получает доступ к закрытой информации, которой оперируют его коллеги по специальности.

5. Централизованное управление сетевыми устройствами. Вы можете с легкостью прописать (зафиксировать в системе), что для людей, сидящих в одном кабинете, все документы печатаются на один принтер, который находится в их кабинете, а для людей, сидящих в другом кабинете – на другой, который находится у них, и т.д.

Настройка контроллера домена с «Lan-Star»

Быстро открывать и блокировать доступ к данным, ставить нужной группе необходимый софт и решать широкий спектр управленческих задач с помощью системного администратора позволяет именно настройка контроллера домена. Это необходимый элемент IT-структуры, если Вы действительно беспокоитесь о сохранности корпоративных данных, думаете о централизованности управления, хотите создать рабочую и четкую структуру в своей организации, организовать удобную работу своих сотрудников с максимальным сокращением времени простоев, связанных с компьютерной техникой и сбоями в работе программ.

Закажите настройку и сопровождение централизованной системы управления рабочей сетью — контроллера домена. Возьмите все процессы, происходящие в компании, в свои руки! «Lan-Star» — надежный IT партнер. Наша специализация: обеспечение безопасности, организация стабильной работы, оптимизация деятельности компании. Чтобы получить более детальную информацию об услуге, обратитесь к нам по телефону (посмотреть) или закажите бесплатную консультацию.

Источник: lan-star.ru

Настройка Active Directory Domain Services

Настройка Active Directory представляет из себя достаточно простой процесс и рассматривается на множестве ресурсов в интернете, включая официальные . Тем не менее на своем блоге я не могу не затронуть этот момент, поскольку большинство дальнейших статей будет так или иначе основано на окружении, настройкой которого я планирую заняться как раз сейчас.

Если вам интересна тематика Windows Server, рекомендую обратиться к тегу Windows Server на моем блоге. Также рекомендую ознакомиться с основной статье по Active Directory — Active Directory Domain Services

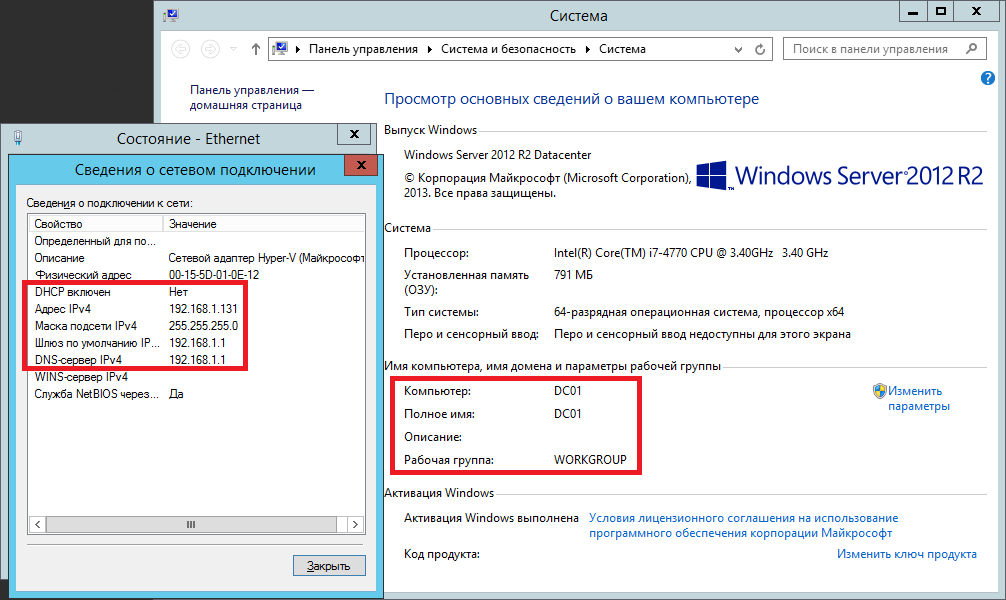

Подготовка окружения

Разворачивать роль AD я планирую на двух виртуальных серверах (будущих контроллерах домена) по очереди.

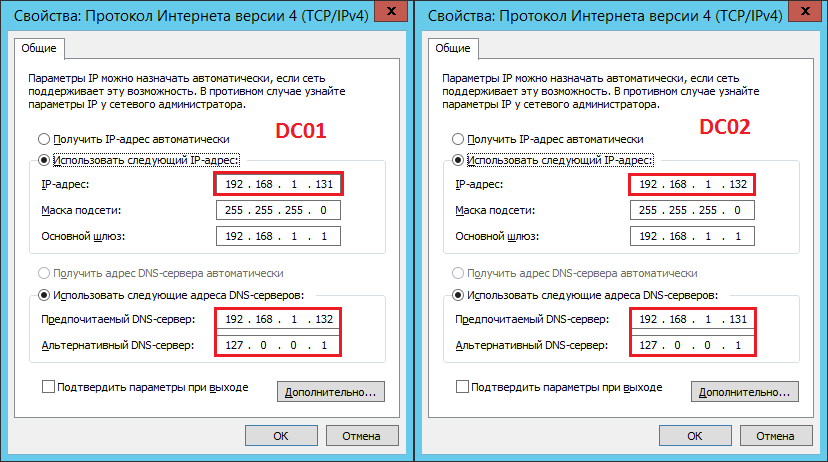

- Первым делом нужно задать подходящие имена серверов, у меня это будут DC01 и DC02;

- Далее прописать статические настройки сети (подробно этот момент я рассмотрю ниже);

- Установите все обновления системы, особенно обновления безопасности (для КД это важно как ни для какой другой роли).

На этом этапе необходимо определиться какое имя домена у вас будет. Это крайне важно, поскольку потом смена доменного имени будет очень большой проблемой для вас, хоть и сценарий переименования официально поддерживается и внедрен достаточно давно.

Примечание: н екоторые рассуждения, а также множество ссылок на полезный материал, вы можете найти в моей статье Пара слов про именование доменов Active Directory. Рекомендую ознакомиться с ней, а также со списком использованных источников.

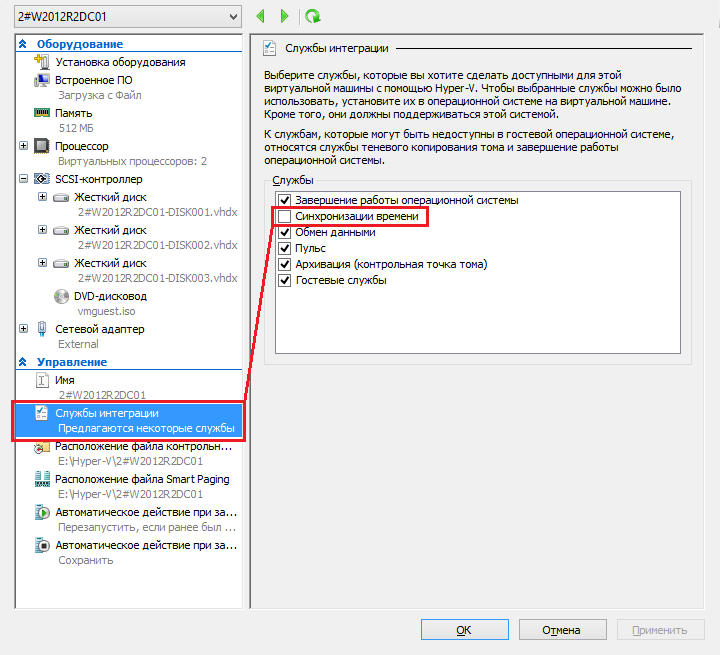

Поскольку у меня будут использоваться виртуализованные контроллеры домена, необходимо изменить некоторые настройки виртуальных машин, а именно отключить синхронизацию времени с гипервизором. Время в AD должно синхронизироваться исключительно с внешних источников. Включенные настройки синхронизации времени с гипервизором могут обернуться циклической синхронизацией и как следствие проблемами с работой всего домена.

Примечание: отключение синхронизации с хостом виртуализации — самый простой и быстрый вариант. Тем не менее, это не best practic. Согласно рекомендациям Microsoft, нужно отключать синхронизацию с хостом лишь частично 1 . Для понимания принципа работы читайте официальную документацию 2 3 , которая в последние годы радикально подскочила вверх по уровню изложения материала .

Вообще сам подход к администрированию виртуализованных контроллеров домена отличается в виду некоторых особенностей функционирования AD DS 4 5 :

Виртуальные среды представляют особую трудность для распределенных рабочих потоков, зависящих от логической схемы репликации по времени. Например, репликация AD DS использует равномерно увеличивающееся значение (которое называется USN, или номер последовательного обновления), назначенное транзакциям в каждом контроллере домена. Каждый экземпляр базы данных контроллера домена также получает идентификатор под названием InvocationID. InvocationID контроллера домена и его номер последовательного обновления вместе служат уникальным идентификатором, который связан с каждой транзакцией записи, выполняемой на каждом контроллере домена, и должны быть уникальны в пределах леса.

На этом основные шаги по подготовке окружения завершены, переходим к этапу установки.

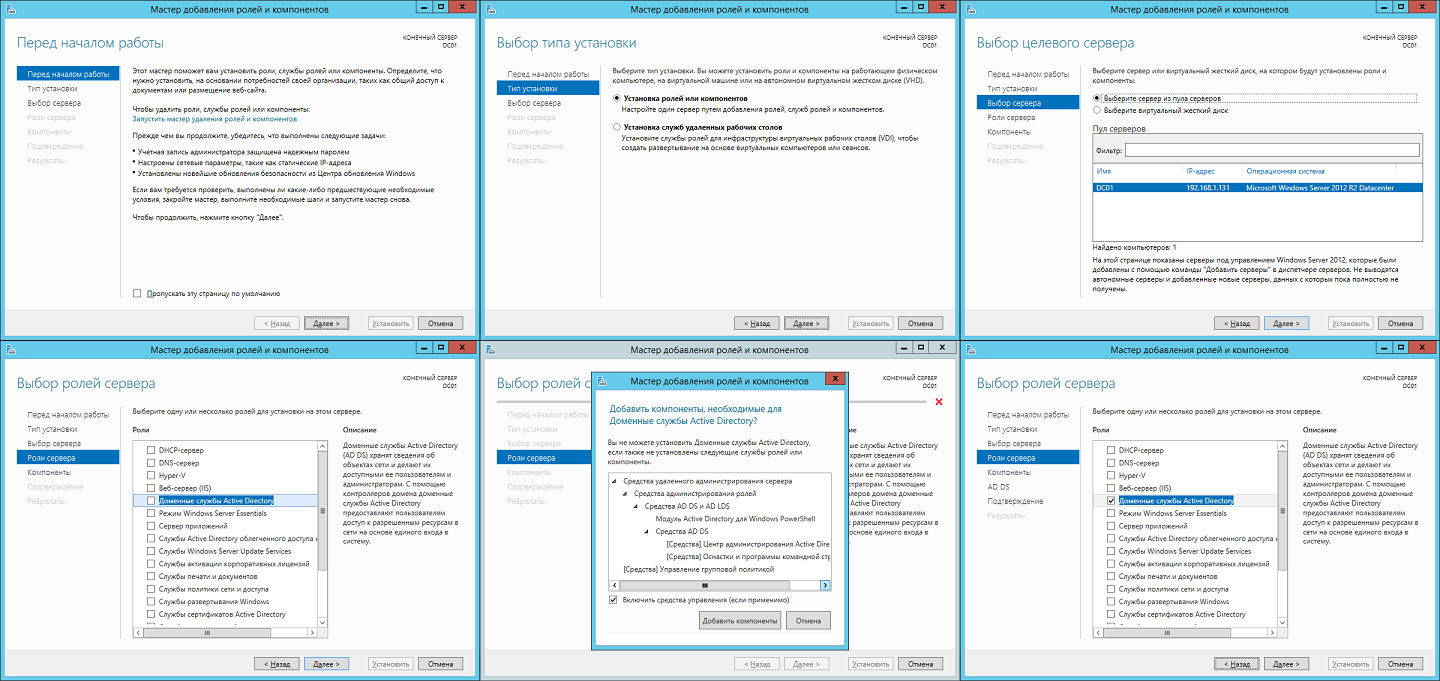

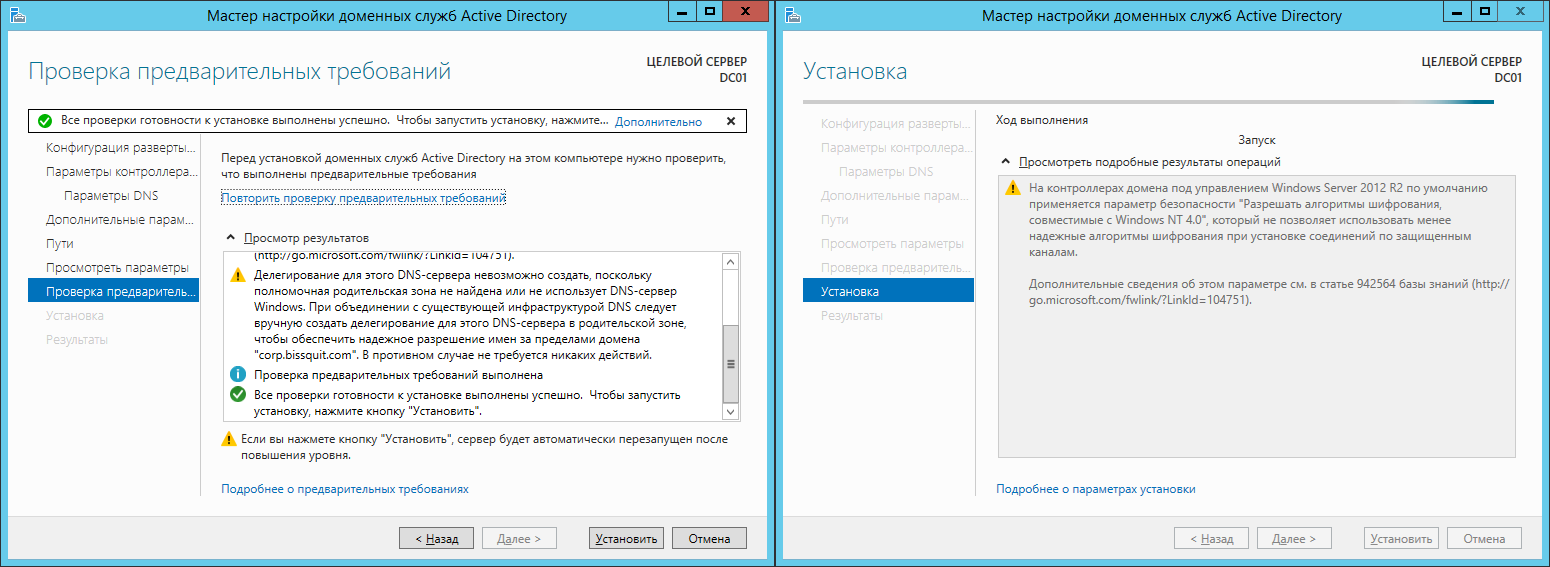

Установка Active Directory

Установка производится через Server Manager и в ней нет ничего сложного, подробно все этапы установки вы можете увидеть ниже:

Сам процесс установки претерпел некоторые изменения 6 по сравнению с предыдущими версиями ОС:

Развертывание доменных служб Active Directory (AD DS) в Windows Server 2012 стало проще и быстрее по сравнению с предыдущими версиями Windows Server. Установка AD DS теперь выполняется на основе Windows PowerShell и интегрирована с диспетчером серверов. Сократилось количество шагов, необходимых для внедрения контроллеров домена в существующую среду Active Directory.

Необходимо выбрать только роль Доменные службы Active Directory, никакие дополнительные компоненты устанавливать не нужно. Процесс установки занимает незначительно время и можно сразу переходить к настройке.

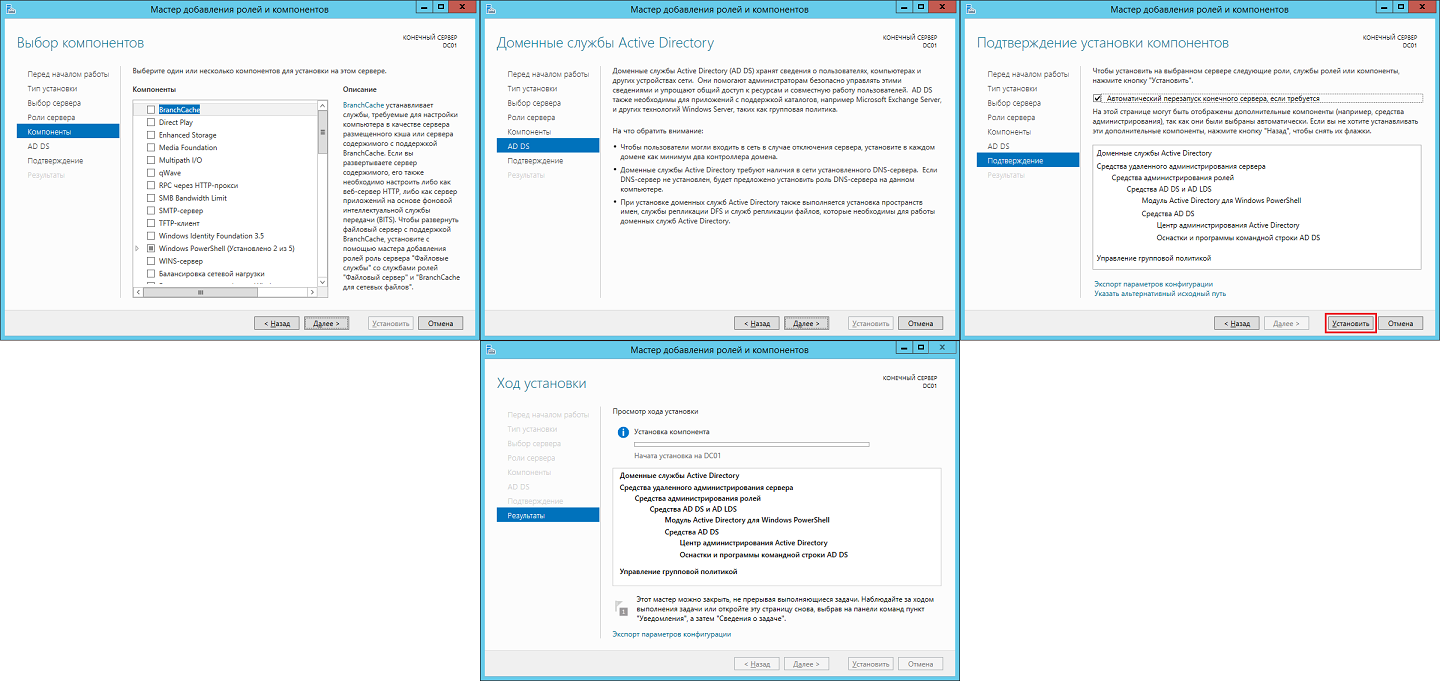

Настройка Active Directory

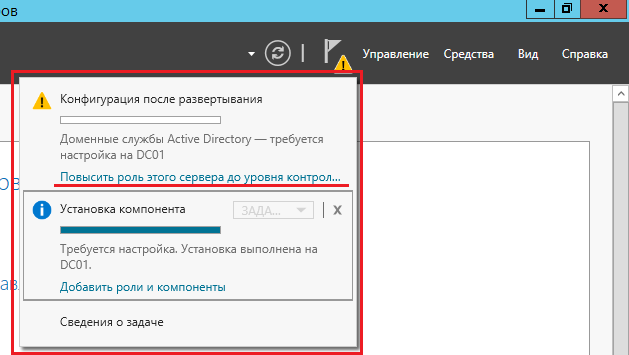

Когда установится роль, справа вверху Server Manager вы увидите восклицательный знак — требуется провести конфигурацию после развертывания. Нажимаем Повысить роль этого сервера до контроллера домена.

Далее весь процесс будет проходить в мастере настройки.

Повышение роли сервера до контроллера домена

Этапы работы мастера подробно описаны в документации 7 . Тем не менее, пройдемся по основным шагам.

Поскольку мы разворачиваем AD с нуля, то нужно добавлять новый лес. Не забудьте надежно сохранить пароль для режима восстановления служб каталогов (DSRM). Расположение базы данных AD DS можно оставить по умолчанию (именно так и рекомендуют. Однако для разнообразия в своей тестовой среде я указал другой каталог).

После этого сервер самостоятельно перезагрузится.

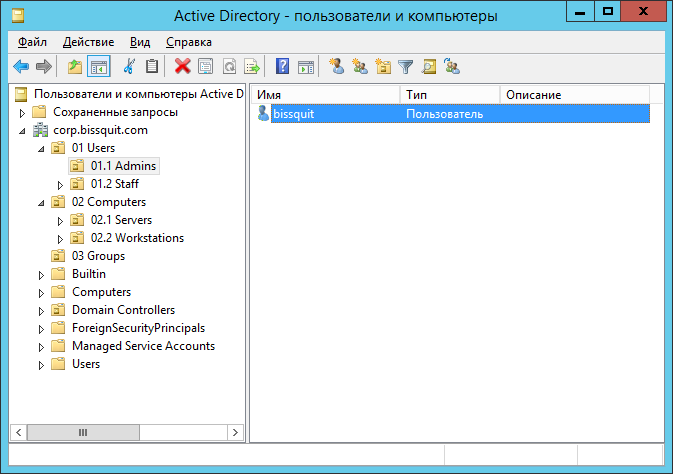

Создание учетных записей администраторов домена/предприятия

Залогиниться нужно будет под учетной записью локального администратора, как и прежде. Зайдите в оснастку Active Directory — пользователи и компьютеры, создайте необходимые учетные записи — на этом этапе это администратор домена.

Сразу же рекомендую настроить и иерархию организации (только не используйте русские символы!).

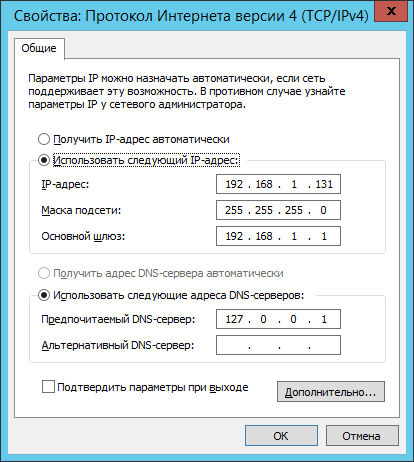

Настройка DNS на единственном DC в домене

Во время установки AD также была установлена роль AD DNS, поскольку других серверов DNS у меня в инфраструктуре не было. Для правильно работы сервиса необходимо изменить некоторые настройки. Для начала нужно проверить предпочитаемые серверы DNS в настройках сетевого адаптера. Необходимо использовать только один DNS-сервер с адресом 127.0.0.1. Да, именно localhost.

По умолчанию он должен прописаться самостоятельно.

Убедившись в корректности настроек, открываем оснастку DNS. Правой кнопкой нажимаем на имени сервера и открываем его свойства, переходим на вкладку «Сервер пересылки». Адрес DNS-сервера, который был указан в настройках сети до установки роли AD DS, автоматически прописался в качестве единственного сервера пересылки:

Необходимо его удалить и создать новый и крайне желательно, чтобы это был сервер провайдера, но никак не публичный адрес типа общеизвестных 8.8.8.8 и 8.8.4.4. Для отказоустойчивости пропишите минимум два сервера. Не снимайте галочку для использования корневых ссылок, если нет доступных серверов пересылки. Корневые ссылки — это общеизвестный пул DNS-серверов высшего уровня.

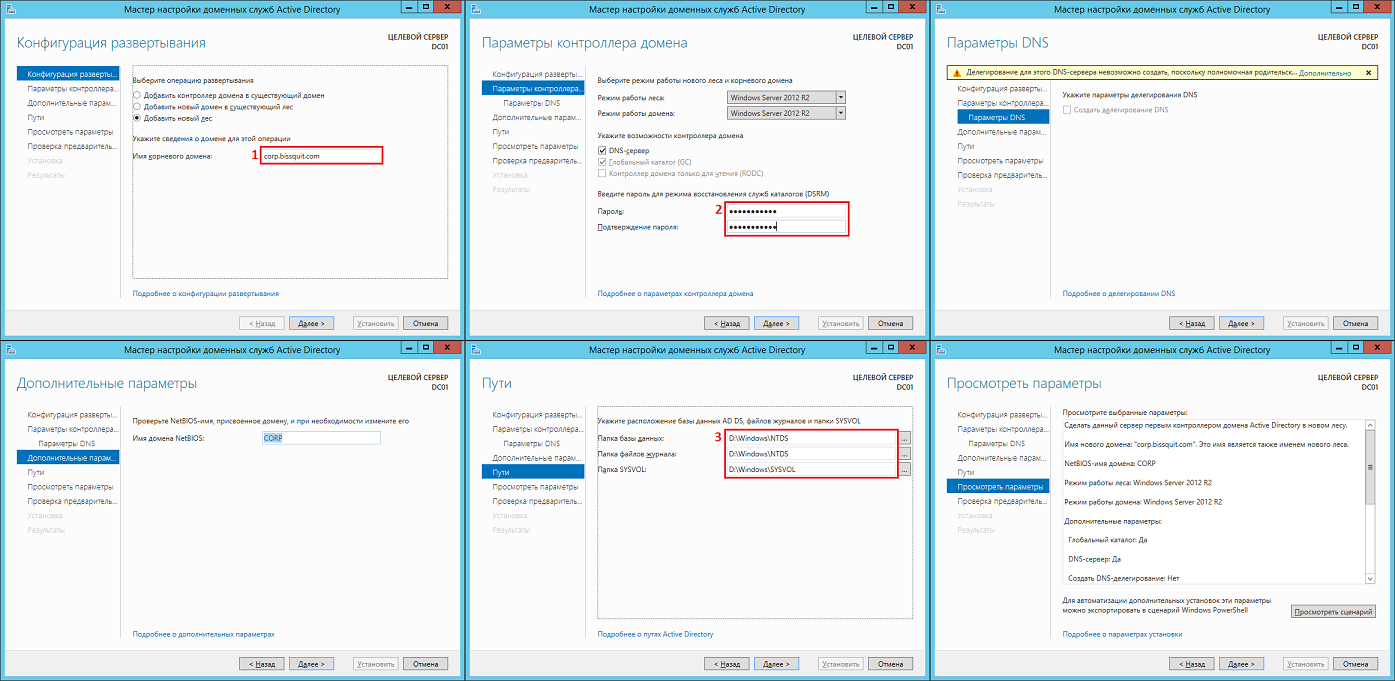

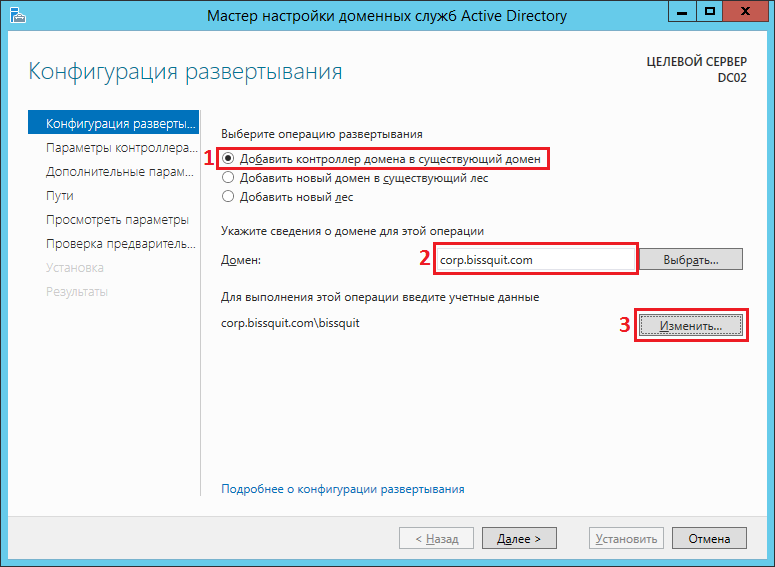

Добавление второго DC в домен

Поскольку изначально я говорил о том, что у меня будет два контроллера домена, пришло время заняться настройкой второго. Проходим также мастер установки, повышаем роль до контроллера домена, только выбираем Добавить контроллер домена в существующий домен:

Обратите внимание, что в сетевых настройках этого сервера основным DNS-сервером должен быть выбран настроенный ранее первый контроллер домена! Это обязательно, иначе получите ошибку.

После необходимых настроек логиньтесь на сервер под учетной записью администратора домена, которая была создана ранее.

Настройка DNS на нескольких DC в домене

Для предупреждения проблем с репликацией нужно снова изменить настройки сети и делать это необходимо на каждом контроллере домена (и на существовавших ранее тоже) и каждый раз при добавлении нового DC:

Если у вас больше трех DC в домене, необходимо прописать DNS-серверы через дополнительные настройки именно в таком порядке. Подробнее про DNS вы можете прочитать в моей статье Шпаргалка по DNS.

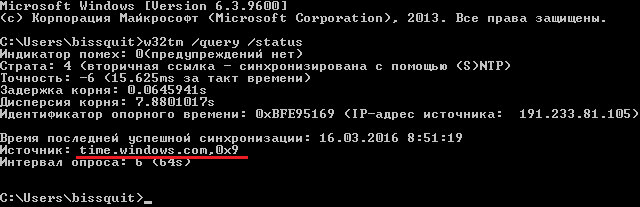

Настройка времени

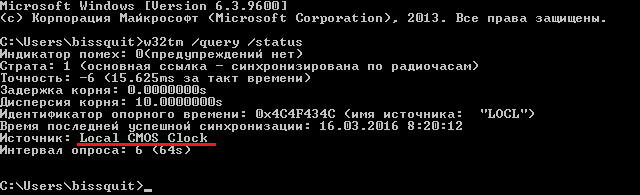

Этот этап нужно выполнить обязательно, особенно если вы настраиваете реальное окружение в продакшене. Как вы помните, ранее я отключил синхронизацию времени через гипервизор и теперь нужно её настроить должным образом. За распространение правильного время на весь домен отвечает контроллер с ролью FSMO PDC эмулятор (Не знаете что это такая за роль? Читайте статью PDC emulator — Эмулятор первичного контроллера домена). В моем случае это конечно же первый контроллер домена, который и является носителем всех ролей FSMO изначально.

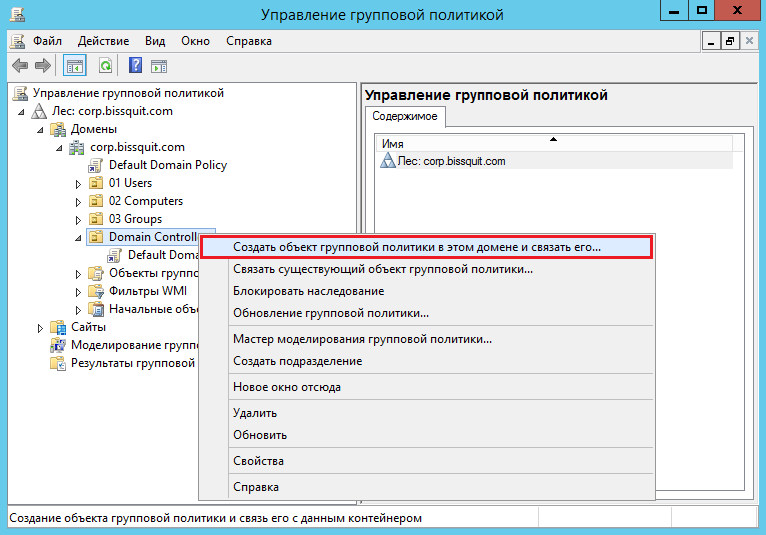

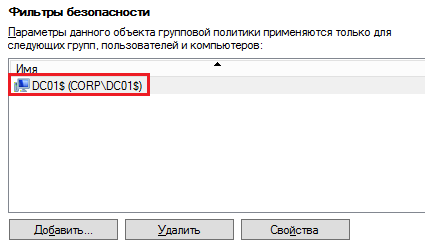

Настраивать время на контроллерах домена будем с помощью групповых политик. Напоминаю, что учетные записи компьютеров контроллеров домена находятся в отдельном контейнере и имеют отдельную групповую политику по умолчанию. Не нужно вносить изменения в эту политику, лучше создайте новую.

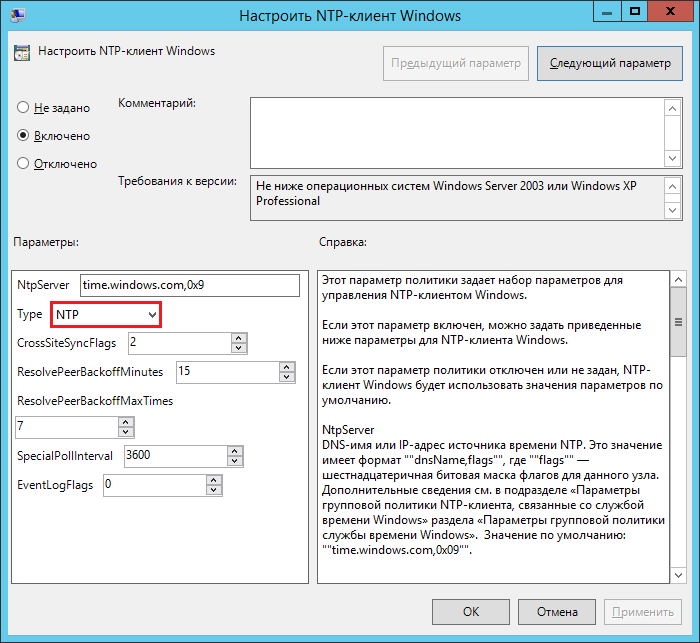

Назовите её как считаете нужным и как объект будет создан, нажмите правой кнопкой — Изменить. Переходим в Конфигурация компьютераПолитикиАдминистративные шаблоныСистемаСлужба времени WindowsПоставщики времени. Активируем политики Включить NTP-клиент Windows и Включить NTP-сервер Windows, заходим в свойства политики Настроить NTP-клиент Windows и выставляем тип протокола — NTP, остальные настройки не трогаем:

Дожидаемся применения политик (у меня это заняло примерно 5-8 минут, несмотря на выполнение gpupdate /force и пару перезагрузок), после чего получаем:

Вообще надо сделать так, чтобы время с внешних источников синхронизировал только PDC эмулятор, а не все контроллеры домена под ряд, а будет именно так, поскольку групповая политика применяется ко всем объектам в контейнере. Нужно её перенацелить на конкретный объект учетной записи компьютера-владельца роли PDC-эмулятор. Делается это также через групповые политики — в консоли gpmc.msc нажимаем левой кнопкой нужную политику и справа у вас появятся её настройки. В фильтрах безопасности нужно добавить учетную запись нужного контроллера домена:

Подробнее о принципе работы и настройке службы времени читайте в официальной документации 8 .

На этом настройка времени, а вместе с ней и начальная настройка Active Directory, завершена.

- Time Synchronization and Domain Controller VM’s↩

- Accurate Time for Windows Server 2016↩

- Virtualizing Domain Controllers using Hyper-V↩

- Знакомство с виртуализацией доменных служб Active Directory (уровень 100)↩

- Виртуализация доменных служб Active Directory↩

- Что нового в установке и удалении доменных служб Active Directory↩

- Описание страниц мастера установки и удаления доменных служб Active Directory↩

- How the Windows Time Service Works↩

- ← Дата-центр IMAQLIQ

- Active Directory Domain Services →

Источник: blog.bissquit.com