Что такое DAM-системы, и какие возможности они имеют

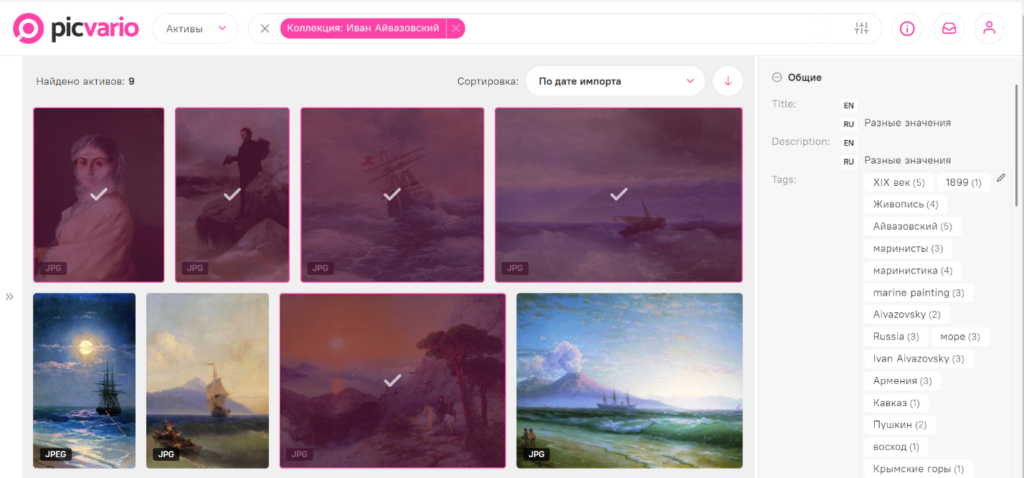

Системы digital asset management (с английского — управление цифровыми активами), или, сокращенно DAM превращают беспорядочный массив фотографий и видео в удобный архив, которым легко пользоваться в работе. В этой статье рассказываем, что такое DAM-системы и какие возможности имеют.

Как работает система Digital Asset Management

Медиа стремительно и прочно вошли в наш мир. Визуальный контент используется абсолютно везде: на каждом сайте, объявлениях, в повседневном общении в мессенджерах и социальных сетях и продолжает теснить доминировавший до недавнего времени текст: мы используем видеоролики вместо инструкций, слушаем аудио книги, покупаем товары в инстаграме и тиктоке. Задумайтесь, только в период 2021 года сделано 1.44 триллиона фотографий! Человечество хранит на различных устройствах 7.9 триллиона фотографий! Бурный рост объемов медиа информации послужил толчком к возникновению и развитию отдельного класса ПО: DAM.

Теоретически от систем управления медиаконтентом требуется то же самое, что и от систем управления документами. Пользователю важно быстро найти нужный контент, сохранить и защитить его от несанкционированного доступа, поделиться им при необходимости, а возможно и совместно поработать над редакцией.

Почему же все-таки DAM выделились в отдельный класс?

Можно выделить две причины:

- Медиа файлы нередко имеют значительный размер (в случае с видео — сотни мегабайтов, а иногда и терабайты). Если ворошить архив подобных исходников никаких ресурсов компьютера может не хватить. Решением стало генерирование т.н. «прокси-версий» или уменьшенных копий. Существуют тысячи форматов медиафайлов и формирование прокси — непростая техническая задача. Она усложняется еще и тем, что для разных случаев применения нужны разные прокси.

- Вторая потребность связана с отличием медиафайлов. Сама по себе картинка или видео не имеет ценности до тех пор, пока мы не можем ее разыскать среди тысяч других и получить информацию о правилах ее использования в тех или иных целях. Для того, чтобы решить эту задачу, были придуманы и стандартизированы «метаданные» или данные о данных.

Современное цифровое изображение содержит множество полей информации (подробнее мы писали в статье). Именно благодаря этой информации мы и можем искать и использовать медиафайлы. Для работы с метаданными были созданы специализированные инструменты, включая поисковые движки, которые являются необходимой составной частью DAM систем

В остальном DAM унаследовали функционал систем управления документами.

10 основных характеристик DAM-систем

«10 основных характеристик DAM-систем» – это отраслевой стандарт, разработанный в 2014 году компанией IQ Equity совместно с группой профессионалов DAM и лидеров мнений. Это процесс оценки, который рассматривает 10 ключевых областей и 22 измерения функциональности системы для управления медиафайлами. Согласно этому стандарту, зрелая DAM система умеет:

1. Загружать метаданные и файлы, включая изображения, документы и аудиовизуальные файлы

Это пункт включает такие измерения, как:

- различные методы импорта в DAM – drag’n’drop, подключение сторонних хранилищ или импорт с FTP,

- запись и извлечение встроенных метаданных,

- массовые/пакетные действия работы с файлами и их метаданными.

2. Обеспечивать безопасность файлов и метаданных, чтобы избежать неправильного использования или преждевременной публикации

В DAM контроль прав обеспечивается на двух уровнях:

- управлении пользователями и группами, которые включают ограничения на действия в самой системе (например, возможность скачивания оригинала или редактировать метаданные файла),

- управлении правами доступа, которые задают разрешения за пределами системы (например, возможности для не

Шаг 3. Свяжите файлы DeltaMaster Analysis Model с DeltaMaster

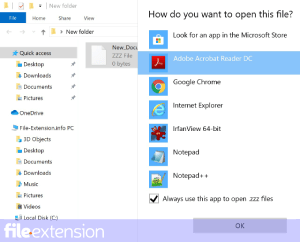

Если у вас установлена последняя версия DeltaMaster и проблема сохраняется, выберите ее в качестве программы по умолчанию, которая будет использоваться для управления DAM на вашем устройстве. Процесс связывания форматов файлов с приложением по умолчанию может отличаться в деталях в зависимости от платформы, но основная процедура очень похожа.

Процедура изменения программы по умолчанию в Windows

- Щелкните правой кнопкой мыши на файле DAM и выберите « Открыть с помощью опцией».

- Нажмите Выбрать другое приложение и затем выберите опцию Еще приложения

- Чтобы завершить процесс, выберите Найти другое приложение на этом. и с помощью проводника выберите папку DeltaMaster. Подтвердите, Всегда использовать это приложение для открытия DAM файлы и нажав кнопку OK .

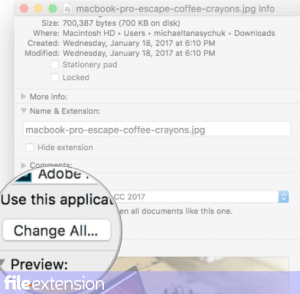

Процедура изменения программы по умолчанию в Mac OS

- Щелкните правой кнопкой мыши на файле DAM и выберите Информация.

- Откройте раздел Открыть с помощью, щелкнув его название

- Выберите подходящее программное обеспечение и сохраните настройки, нажав Изменить все

- Если вы выполнили предыдущие шаги, должно появиться сообщение: Это изменение будет применено ко всем файлам с расширением DAM. Затем нажмите кнопку Вперед» , чтобы завершить процесс.

Шаг 4. Убедитесь, что файл DAM заполнен и не содержит ошибок

Если проблема по-прежнему возникает после выполнения шагов 1-3, проверьте, является ли файл DAM действительным. Отсутствие доступа к файлу может быть связано с различными проблемами.

1. Убедитесь, что DAM не заражен компьютерным вирусом

Если DAM действительно заражен, возможно, вредоносное ПО блокирует его открытие. Сканируйте файл DAM и ваш компьютер на наличие вредоносных программ или вирусов. Если файл DAM действительно заражен, следуйте инструкциям ниже.

2. Убедитесь, что структура файла DAM не повреждена

Если вы получили проблемный файл DAM от третьего лица, попросите его предоставить вам еще одну копию. В процессе копирования файла могут возникнуть ошибки, делающие файл неполным или поврежденным. Это может быть источником проблем с файлом. При загрузке файла с расширением DAM из Интернета может произойти ошибка, приводящая к неполному файлу. Попробуйте загрузить файл еще раз.

3. Убедитесь, что у вас есть соответствующие права доступа

Некоторые файлы требуют повышенных прав доступа для их открытия. Войдите в систему, используя учетную запись администратора, и посмотрите, решит ли это проблему.

4. Убедитесь, что в системе достаточно ресурсов для запуска DeltaMaster

Операционные системы могут иметь достаточно свободных ресурсов для запуска приложения, поддерживающего файлы DAM. Закройте все работающие программы и попробуйте открыть файл DAM.

5. Проверьте, есть ли у вас последние обновления операционной системы и драйверов

Современная система и драйверы не только делают ваш компьютер более безопасным, но также могут решить проблемы с файлом DeltaMaster Analysis Model. Возможно, что одно из доступных обновлений системы или драйверов может решить проблемы с файлами DAM, влияющими на более старые версии данного программного обеспечения.

Вы хотите помочь?

Если у Вас есть дополнительная информация о расширение файла DAM мы будем признательны, если Вы поделитесь ею с пользователями нашего сайта. Воспользуйтесь формуляром, находящимся здесь и отправьте нам свою информацию о файле DAM.

Источник: www.file-extension.info

Эксплуатация и внедрение систем мониторинга активности баз данных (DAM)

Зачем и от каких киберугроз нужно защищать базы данных, как здесь помогут специализированные файрволы или средства мониторинга активности баз данных (Database Activity Monitoring, DAM)? Какова связь между DAM и DLP (Data Leak Prevention)? Нужен ли модуль поведенческого анализа (UBA) в DAM? Какие перспективы в сфере мониторинга активности баз данных есть у машинного обучения? Эксперты AM Live ищут ответы.

- Введение

- Как работают DAM-решения

- Функциональные возможности DAM

- Практика внедрения DAM

- Тренды, прогнозы, перспективы

- Выводы

Введение

Новый выпуск проекта AM Live был посвящён мониторингу активности баз данных. В студии Anti-Malware.ru собрались представители вендоров и заказчиков, чтобы обсудить средства защиты класса Database Activity Monitoring (DAM), поговорить о состоянии рынка и требованиях регуляторов, узнать о проблемах выбора таких систем, их технических характеристиках и принципах работы.

В дискуссии приняли участие:

- Дмитрий Ларин, директор по разработке продукта «Гарда БД» компании «Гарда Технологии».

- Эльман Бейбутов, руководитель по развитию бизнеса IBM Security Services.

- Андрей Ерин, директор департамента информационной безопасности компании Carcade, группа «Газпромбанк Лизинг».

- Николай Данюков, ведущий консультант компании Oracle.

- Александр Лимонов, директор по информационной безопасности «Леруа Мерлен Восток».

Ведущий и модератор прямого эфира — Иван Шубин, дирекция информационной безопасности, ПАО «Росгосстрах банк».

Как работают DAM-решения

По традиции в начале прямого эфира мы предложили нашим экспертам кратко познакомить зрителей с темой онлайн-конференции — рассказать, что такое системы класса Database Activity Monitoring, какие задачи они решают, какими возможностями обладают.

Эльман Бейбутов:

— Существует масса сценариев использования DAM-систем, однако ключевые направления — это контроль привилегированных пользователей (администраторов СУБД), выполнение требований регуляторов и контроль обращений ко критически важным для бизнеса данным.

Дмитрий Ларин:

— Сейчас, на фоне ужесточения требований регуляторов, растёт число компаний, которые приобретают DAM-системы для предотвращения утечки информации. Ключевыми нормативами здесь являются приказы ФСТЭК России — № 17 о защите информации и № 21 о безопасности персональных данных.

Николай Данюков:

— В нашем решении задача ограничения несанкционированного доступа суперпользователя (администратора) решается средствами ядра базы данных и специальной утилитой. По нашему мнению, администратор баз данных должен управлять базами данных, но не самими данными.

Александр Лимонов:

— Базы данных представляют наибольший интерес с точки зрения злоумышленника. Защита этих данных — главный приоритет для заказчика. С другой стороны, контроль действий администраторов — также важная задача. Важно сначала понять, какие действия совершают в базе пользователи, администраторы или приложения, и на основании этой информации защитить данные.

Андрей Ерин:

— Для меня DAM-система — это незаменимый инструмент. Журналирование в CRM, где идут все наши продажи, серьёзно нагружает систему и фиксирует только изменения в базе данных. Благодаря использованию DAM мы можем логировать все действия пользователя, включая просмотры и ознакомление с конфиденциальной информацией.

Гости отметили, что современные решения класса Database Activity Monitoring обладают рядом дополнительных функций по сравнению с первоначальной концепцией таких систем. Одна из таких функций — это аудит обращений, при помощи которого можно узнать, кто просматривал те или иные данные. По мнению экспертов, заказчиком DAM-системы чаще всего выступает служба информационной безопасности компании, однако эксплуатация может быть возложена и на ИТ-департамент (с контролем со стороны ИБ).

В ходе беседы прозвучала мысль, что DAM — это удобный инструмент, который помогает выполнять требования регулятора по обеспечению безопасности данных. Такие системы в целом удовлетворяют требованиям регулирующих органов, однако ни в одном нормативном акте не указано, что организации необходимо приобретать специализированные, накладные средства. Встроенный аудит базы данных, её система логирования и другие возможности также могут решать поставленные регулятором задачи, пусть и с меньшим удобством. Для покупки отдельных решений класса DAM необходимо предоставить владельцам бизнеса другие аргументы — например, повышенную нагрузку на базу данных при использовании встроенных функций контроля.

Рассказывая о лицензировании DAM-систем, гости студии отметили, что в зависимости от вендора могут применяться различные подходы к определению ключевых метрик, влияющих на стоимость готового решения. У одних производителей базовым параметром является количество серверов баз данных или ядер, у других — объём обрабатываемого трафика и количество транзакций. Помимо этого, практически всегда у заказчика есть возможность приобрести дополнительные модули, расширяющие функциональные возможности системы. Тенденцией сегодняшних дней является лицензирование по подписной модели с ежегодными или ежемесячными платежами.

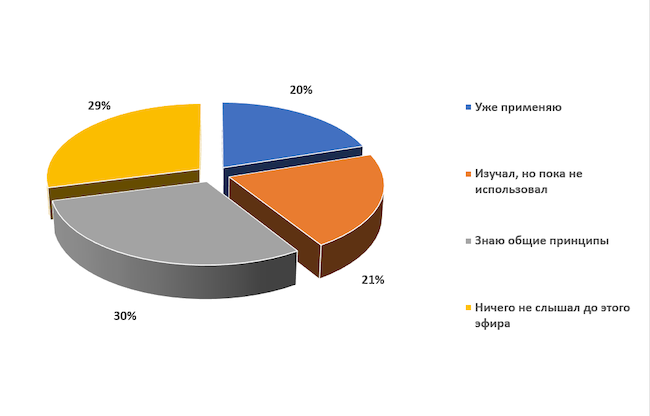

Как показали результаты опроса зрителей прямого эфира AM Live, многие из них (29 %) до этого не были знакомы с решениями для мониторинга баз данных. Ещё 30 % респондентов знали только общие принципы работы таких систем. Уже применяют DAM в своей деятельности 20 % опрошенных, а 21 % — изучали, но пока не использовали такие инструменты.

Рисунок 1. Насколько вы знакомы с Database Activity Monitoring (DAM)?

Функциональные возможности DAM

Переходя к разговору о технических особенностях реализации DAM-решений, эксперты затронули вопрос о взаимодействии систем мониторинга с теми базами данных, которые имеют собственные средства для аудита обращений. Зачастую разработчики негативно относятся ко вмешательствам накладных средств контроля активности, считая, что те используют нелегитимные методы работы с базой. С другой стороны, функциональных возможностей нативных инструментов не всегда достаточно для решения стоящих перед заказчиками задач, тем более что многие DAM-системы используют для работы зеркалированный (SPAN) трафик, не обращаясь к ядру.

Нужен ли поведенческий анализ в DAM-системе? Эксперты не пришли к однозначному ответу. Одни вендоры включают UBA-модули в состав своих разработок, другие же считают, что такие системы должны быть реализованы как отдельный продукт. Один из аргументов за использование отдельной системы — необходимость анализа поведения на основании всех действий пользователя, а не только его работы с базой данных.

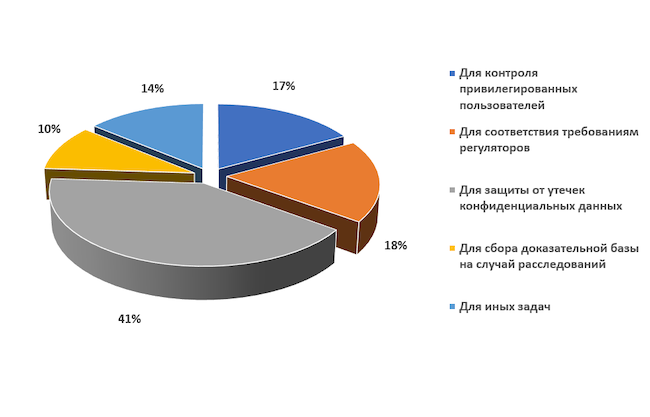

Большинство зрителей, наблюдавших за эфиром онлайн-конференции, хотели бы использовать DAM для защиты от утечек конфиденциальной информации. Такой вариант ответа выбрал 41 % участников проведённого нами опроса. Соответствие требованиям регулятора является наиболее важной задачей для 18 % респондентов, а контроль привилегированных пользователей — для 17 %. Сбор доказательной базы при расследовании инцидентов в приоритете у 10 % участников опроса. Ещё 14 % опрошенных используют DAM для других задач.

Рисунок 2. Для чего в первую очередь вы хотели бы использовать DAM?

Говоря о взаимосвязи концепции Zero Trust и систем мониторинга активности БД, эксперты AM Live заметили, что фреймворк доступа с «нулевым доверием» состоит из нескольких слоёв: сеть, инфраструктура, пользователи, данные. DMA-системы в режиме фильтрации и блокирования сессий обеспечивают гранулярное исполнение политик безопасности в части доступа к базам данных, а также ведут мониторинг открытых сессий. Спикеры уточнили, что DAM является не обязательным элементом Zero Trust, а лишь эффективным и удобным инструментом для реализации этой концепции.

Должна ли DAM-система встраиваться «в разрыв», обрабатывая все запросы при помощи агента, или же правильнее пользоваться исключительно SPAN-трафиком, не вмешиваясь в работу базы данных? Гости нашей студии не пришли к единому мнению. С одной стороны, использование агентов даёт возможность активного мониторинга и реагирования на события, с другой — многие компании опасаются вмешательства сторонних систем в бизнес-процессы и ограничивают использование DAM лишь журналированием.

Практика внедрения DAM

Далее модератор дискуссии предложил обсудить практические вопросы внедрения DAM. Отвечая на вопрос ведущего, представители вендора рассказали, что типовой проект по внедрению DAM может длиться от одного месяца до нескольких лет. Этот процесс может потребовать анализа информационных активов, их классификации и приоритизации, а также оценки рисков, разработки методов мониторинга и реагирования.

Как подчеркнули спикеры AM Live, зачастую внедрение DAM не ограничивается развёртыванием и настройкой одной системы, а включает в себя большое количество консалтинга и поставку других инструментов безопасности. По большому счёту, речь идёт о выстраивании целой стратегии защиты данных. С другой стороны, если целью внедрения является выполнение регламентов, соответствие требованиям регуляторов, то такие типовые проекты реализуются гораздо быстрее.

Представители заказчиков в свою очередь отметили, что внедрение DAM — это постоянный, циклический процесс. Это связано с тем, что в компании появляются новые базы данных, политика безопасности совершенствуется и изменяется, в инструментах безопасности появляются новые функции.

Как снизить стоимость владения DAM-системой? Наши эксперты сформулировали рекомендации по оптимизации затрат. Так, спикеры AM Live заметили, что для давно присутствующих на рынке решений легче найти готовых квалифицированных администраторов. Кроме того, «известные» продукты обладают значительными объёмами внедрений и пользовательских кейсов, отражённых в документации. Снизить расходы на эксплуатацию в ряде случаев поможет привлечение экспертизы вендора для решения типовых задач, которые возникают в процессе работы.

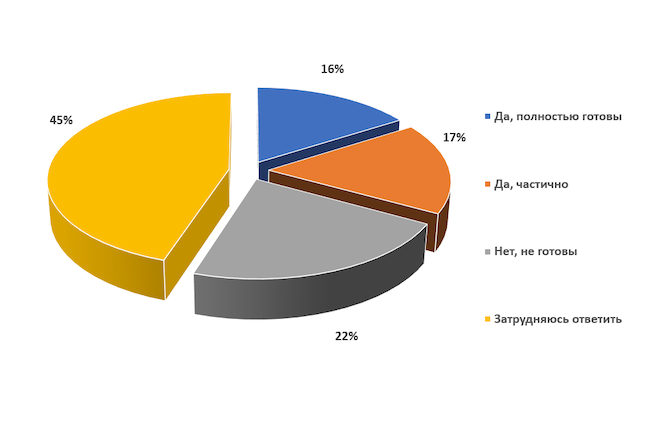

Далеко не все зрители онлайн-конференции готовы ко внедрению DAM. По результатам нашего опроса, только 16 % респондентов считают, что их компания имеет всё необходимое для успешного запуска в эксплуатацию систем этого класса. Ещё 17 % опрошенных готовы частично. Совсем не готовы внедрять DAM 22 % участников опроса. Затруднились ответить 45 % зрителей.

Рисунок 3. Готова ли ваша организация ко внедрению DAM для защиты данных с учётом бизнес-процессов?

Тренды, прогнозы, перспективы

Как будут развиваться решения класса Database Activity Monitoring в ближайшие годы? Какие тенденции будут заметны на отечественном рынке мониторинга баз данных? В заключение беседы мы попросили экспертов дать свои прогнозы.

Гости студии Anti-Malware.ru отметили, что считают перспективным расширение функциональных возможностей поведенческого анализа DAM-систем за счёт методов машинного обучения. Тогда UBA-модули смогут анализировать цепочки событий и на их основании находить отклонения от нормального поведения пользователя. Ещё один интересный подход, уже используемый некоторыми вендорами, — контейнеризация отдельных ИБ-решений и их интеграция в рамках единой платформы. Это даёт возможность оперативно внедрять комплексные решения с необходимым заказчику набором функций.

Другой важной тенденцией спикеры назвали постоянный рост объёма данных и потребность в решениях, которые позволят визуализировать результаты обработки этих потоков информации. Гости студии заметили также, что будущее — за самонастраиваемыми облачными базами данных, способными обновляться и контролировать свою работу в автоматическом режиме. Облачные центры мониторинга, способные подключиться к развёрнутой у заказчика базе данных, уже существуют, однако в России примеров эксплуатации DAM из облака пока нет.

Как подчеркнули наши эксперты, в данный момент DAM-системы недостаточно хорошо охватывают сегмент SQL-баз, широко представленных в микросервисной архитектуре. Это сигнал для вендоров, которым необходимо менять не только технические решения, но и лицензионную политику. Другим направлением развития систем мониторинга является работа с распределёнными хранилищами данных, так называемыми data warehouse, которые также становятся всё более популярными на рынке.

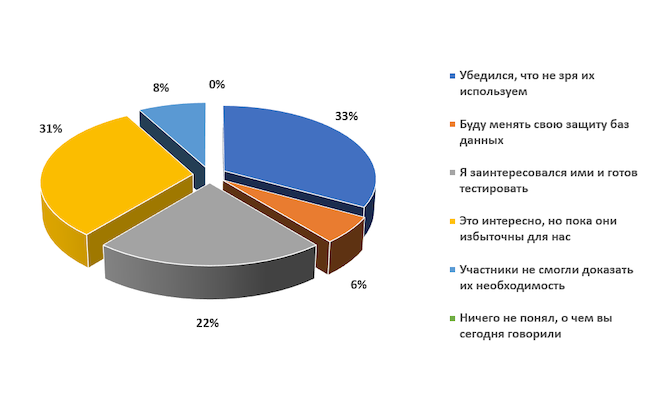

Финальный опрос зрителей AM Live по традиции призван оценить то, как повлиял прямой эфир на мнение зрителей по обсуждаемой теме. Треть опрошенных нами респондентов убедились в том, что не зря используют DAM в своей компании. Ещё 22 % заинтересовались решениями этого класса и готовы их тестировать. Для 6 % участников опроса прямой эфир стал сигналом к замене имеющейся защиты баз данных.

Считают DAM интересным, но избыточным для себя инструментом 31 % респондентов, а 8 % решили, что участники были неубедительны и не смогли доказать необходимость мониторинга баз данных. Вариант «Ничего не понял, о чём вы сегодня говорили» в этот раз не вызвал интереса у зрителей.

Рисунок 4. Каково ваше мнение относительно DAM после эфира?

Выводы

Контроль использования баз данных является важнейшим фактором информационной безопасности компании. Информация сейчас является важнейшим ресурсом, утечка или компрометация которого приводит не только к репутационным потерям, но и к материальным. DAM-системы стоят на последнем рубеже защиты и могут помочь специалистам выявить самый сложный тип киберпреступлений — действия инсайдеров. Сотрудники, передающие данные конкурентам, администраторы, использующие широкий набор прав в личных целях, недобросовестные подрядчики, имеющие доступ к данным — DAM способна не только вести лог действий каждого пользователя, но и предотвратить утечку.

Эксперты AM Live рассказали о сценариях использования DAM и поделились практическим опытом внедрения таких систем, причём как со стороны вендора, так и с точки зрения заказчика.

Сезон онлайн-конференций AM Live продолжается. Чтобы оставаться в курсе ключевых тенденций рынка информационной безопасности и принимать участие в обсуждении наиболее актуальных вопросов индустрии, не забудьте подписаться на YouTube-канал Anti-Malware.ru и включить уведомление о новых публикациях. До встречи в прямом эфире!

Источник: www.anti-malware.ru