авторизации и обеспечения юридической значимости электронных документов при обмене ими между пользователями, посредством использования процедур формирования и проверки электронной подписи ( ЭП ) в соответствии с отечественными стандартами ГОСТ Р 34.10-2001 / ГОСТ Р 34.10-2012 (с использованием ГОСТ Р 34.11-94 / ГОСТ Р 34.11-2012);

обеспечения конфиденциальности и контроля целостности информации посредством ее шифрования и имитозащиты, в соответствии с ГОСТ 28147-89;

обеспечения аутентичности, конфиденциальности и имитозащиты соединений по протоколу TLS;

контроля целостности системного и прикладного программного обеспечения для его защиты от несанкционированных изменений и нарушений правильности функционирования;

управления ключевыми элементами системы в соответствии с регламентом средств защиты.

Сертифицированные версии

Установка

#!/bin/bash tar -zxf linux-amd64_deb.tgz cd /linux-amd64_deb ./install_gui.sh

[*] KC1 Cryptographic Service Provider [ ] KC2 Cryptographic Service Provider [*] GUI for smart card and token support modules [*] Smart Card and Token support modules [*] OpenSSL library [*] stunnel, SSL/TLS tunnel with GOST support [*] PKCS #11 library

Лицензия

Посмотреть информацию о лицензии:

Где скачать и как установить КриптоПро CSP 5! Как активировать Криптопро.

/opt/cprocsp/sbin/amd64/cpconfig -license -view

/opt/cprocsp/sbin/amd64/cpconfig -license -set НОМЕР

Считыватели

FAT12 считыватели дискет

FLASH считыватели флешек

Registry (реестр в MS Windows)

Cчитыватели смарт-карт

HDimage — структура дискеты на жестком диске

Список подключённых считывателей

/opt/cprocsp/bin/amd64/list_pcsc

Aktiv Co. Rutoken S 00 00

При отсутствии:

ERROR: SCardListReaders(NULL)

HDimage

Структура дискеты на жестком диске

Хранилища пользователей

По умолчанию для каждого пользователя создаётся папка (имя пользователя)

/var/opt/cprocsp/users/user stores local.ini

/var/opt/cprocsp/users/user/stores cache.sto my.sto request.sto

Ключи пользователей

По умолчанию для каждого пользователя создаётся папка (имя пользователя), внутри которой располагаются папки—контейнеры

primary.key

primary2.key

| Владелец | user |

| Маска для папок | 0700/drwx |

| Маска для файлов | 0600/drwx |

Работа с ключами и сертификатами

Список всех ключевых носителей и контейнеров

Вывести список всех ключевых носителей и контейнеров

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifyc -fqcn

CSP (Type:80) v4.0.9019 KC1 Release Ver:4.0.9963 OS:Linux CPU:AMD64 FastCode:READY:SSSE3. AcquireContext: OK. HCRYPTPROV: 37226051 \.Aktiv Co. Rutoken S 00 0095e7adc7-83aa-4508-be35-5e875cf36121 OK.

Total: SYS: 0,000 sec USR: 0,130 sec UTC: 1,030 sec [ErrorCode: 0x00000000]

Копирование ключевого носителя из ключа в файлы

Копирование ключевого носителя из ключа в файлы, в данном случае в /var/opt/cprocsp/keys/user/key0.000

Что такое криптопровайдер ?

/opt/cprocsp/bin/amd64/csptest -keycopy -contsrc ‘\.Aktiv Co. Rutoken S 00 0095e7adc7-83aa-4508-be35-5e875cf36121’ -contdest ‘\.HDIMAGEkey0’ -typesrc 75 -typedest 75 -pinsrc 12345678 -pindest 12345678

Загрузка личного сертификата в хранилище

Загрузка личного сертификата в хранилище в данном случае из локального считывателя

/opt/cprocsp/bin/amd64/csptestf -absorb -cert -pattern ‘HDIMAGE’

Проверка работоспособности контейнера

/opt/cprocsp/bin/amd64/csptest -keyset -check -cont ‘\.HDIMAGEkey0’

Просмотр установленных сертификатов

/opt/cprocsp/bin/amd64/certmgr -list

КриптоПро ЭЦП Browser plug-in

КриптоПро ЭЦП Browser plug-in предназначен для создания и проверки электронной подписи ( ЭП ) на веб-страницах с использованием СКЗИ «КриптоПро CSP».

версия 2.0 для пользователей (автоматическая загрузка версии плагина, соответствующей Вашей ОС)

Актуальная, развивающаяся версия, находится в процессе сертификации.

Поддерживает работу с алгоритмами ГОСТ Р 34.10/11-2012 (при использовании с КриптоПро CSP 4.0 и выше).

Для Microsoft Windows совместима с КриптоПро CSP версии 3.6 R4 и выше, для других ОС – с КриптоПро CSP версии 4.0 и выше.

Компоненты КриптоПро TSP Client 2.0 и КриптоПро OCSP Client 2.0, входящие в данную версию, не принимают лицензию от версий 1.x.

Минимальная поддерживаемая версия Microsoft Windows — Windows XP.

Для работы в Firefox версии 52 и выше требуется дополнительно установить расширение для браузера.

Порядок установки: 1. Установить пакет alien, необходимый для конвертации rpm-пакетов в deb-формат

apt install alien

3. Распаковать архив

tar -zxf cades_linux_amd64.tar.gz

4. Перейти в папку с распакованными файлами и выполнить преобразование пакетов:

alien *.rpm

5. Установить deb-пакеты:

dpkg -i lsb-cprocsp-devel_*.deb cprocsp-pki-*.deb

6. Установить расширение:

7. Создать символические ссылки на библиотеки:

ln -s /opt/cprocsp/lib/amd64/libnpcades.so /usr/lib/mozilla/plugins/lib/libnpcades.so ln -s /opt/cprocsp/lib/amd64/libcppkcs11.so.4.0.4 /usr/lib/mozilla/plugins/lib/libcppkcs11.so

PKCS11

Для корректной работы pkcs11, настройку слотов следует сделать явной, для этого в файл / etc/opt/cprocsp/config64.ini в разделе PKCS11 после

# [PKCS11slot0] # ProvGOST = «Crypto-Pro GOST R 34.10-2001 KC1 CSP» # ProvRSA = «Microsoft Strong Cryptographic Provider» # reader = hdimage

нужно добавить: [PKCS11slot17] ProvGOST = «Crypto-Pro GOST R 34.10-2001 Cryptographic Service Provider» Firefox = 1 Reader = «»

Linux

Пользователя

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn

Компьютера

/opt/cprocsp/bin/amd64/csptest -keyset -enum_cont -verifycontext -fqcn -machinekeys

Установка ЭЦП в MS Windows

Установка клиентского сертификата

Установка клиентского сертификата

Создание рабочей копии

1. Вставьте ОРИГИНАЛ дискеты с ЭЦП Директора в дисковод.

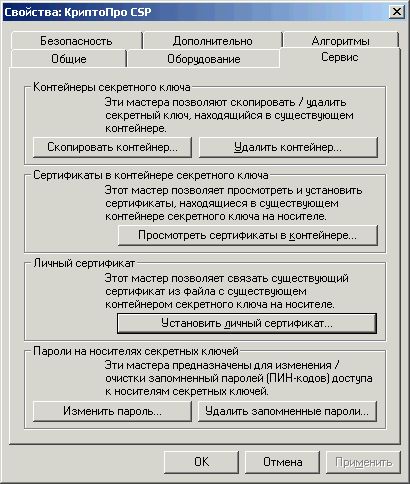

2. Зайдите «Пуск» — «Панель управления» — «КриптоПро CSP», вкладка «Сервис» (см.рис.)

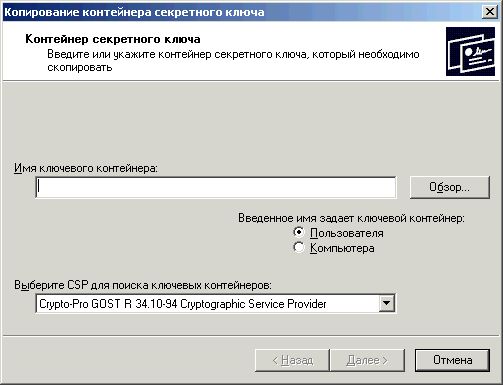

3. Нажмите кнопку Скопировать контейнер . Откроется окно «Копирование контейнера секретного ключа» (см.рис.).

4. Нажмите кнопку Обзор и выберите ключевой контейнер с дискеты.

5. Нажмите кнопку Далее .

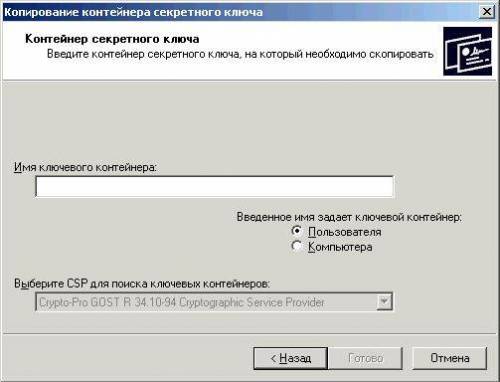

6. Извлеките ОРИГИНАЛ дискеты из дисковода и вставьте ЧИСТУЮ дискету.

7. В поле «Имя ключевого контейнера» (см.рис.) введите ТОЛЬКО фамилию директора.

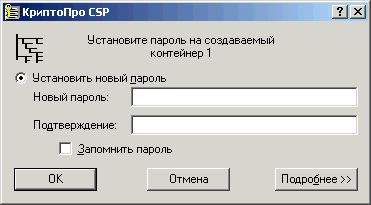

8. Нажмите кнопку Готово . Откроется окно «КриптоПро CSP» с просьбой установить пароль на создаваемый контейнер (см.рис.), ничего не вводите и нажмите «ОК»

9. Скопируйте личный сертификат с ОРИГИНАЛА дискеты («зеленый» файл с расширением .cer) на КОПИЮ (Посредством копирования на «Рабочий стол»).

10. Если у Вас есть ЭЦП на Главного бухгалтера, то повторите пункты с 1 по 9 для ЭЦП Главного бухгалтера (в п. 6. Извлеките ОРИГИНАЛ дискеты из дисковода и вставьте КОПИЮ дискеты с подписью Директора.).

Установка личных сертификатов

Установка личных сертификатов

1. Вставьте КОПИЮ дискеты с ЭЦП Директора в дисковод.

2. Зайдите «Пуск» — «Панель управления» — «КриптоПро CSP», вкладка «Сервис».

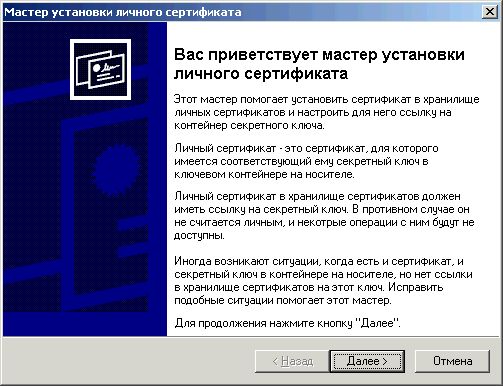

3. Нажмите кнопку Установить личный сертификат . Откроется мастер установки личного сертификата.

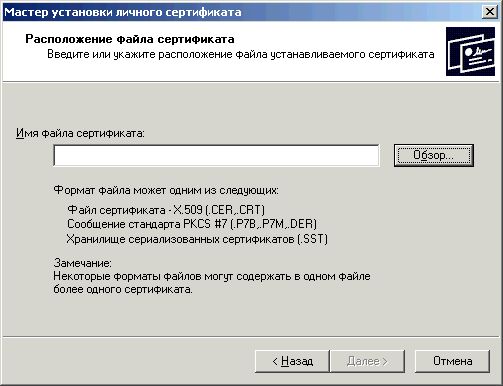

4. Нажмите кнопку Далее , на следующей вкладке (см.рис.) нажмите кнопку Обзор и выберите личный сертификат с дискеты («зеленый» файл с расширением .cer).

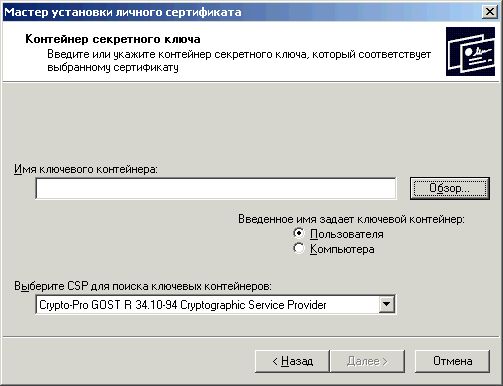

5. Нажмите два раза кнопку Далее , затем кнопку Обзор (см.рис.) и выберите ключевой контейнер с дискеты.

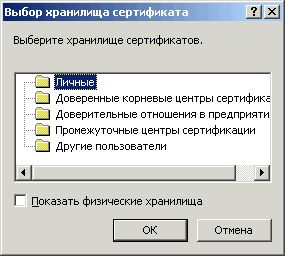

6. Нажмите кнопку «Далее», затем кнопку Обзор и выберите хранилище «Личные» (см.рис.).

7. Нажмите кнопку Далее , Готово .

8. Если у Вас есть ЭЦП на Главного бухгалтера, то повторите пункты с 1 по 7 для ЭЦП Главного бухгалтера.

9. После установки сертификата закройте КриптоПро CSP, нажав на кнопку ОК .

ГОСТ Р 34.10-2012

В соответствии с принятым в 2014 году порядком перехода на ГОСТ Р 34.10-2012 с 1 января 2019 года приведет к ошибке/предупреждению (в зависимости от продукта и режима работы), которые могут привести к неработоспособности автоматических/автоматизированных систем при использовании ими ключей ГОСТ Р 34.10-2001.

Отключение окон о необходимости перехода на ГОСТ Р 34.10-2012

Для отключения данных предупреждений в КриптоПро CSP, нужно добавить два ключа в конфигурационный файл /etc/opt/cprocsp/config64.ini в существующую секцию Parameters :

[Parameters] #Параметрыпровайдера warning_time_gen_2001=ll:9223372036854775807 warning_time_sign_2001=ll:9223372036854775807

Источник: sysadminmosaic.ru

Cryptopro что за программа

CryptoPro DSS is a remote digital signature solution helping various organizations to provide handy digital signing and encryption/decryption experience to their users. Cloud signature service is easy with CryptoPro DSS.

CryptoPro Cloud CSP

CryptoPro Cloud CSP is an all-in-one client-side solution for working with cryptographic mechanisms, providing a set of interfaces for cloud keys together with commonly used USB tokens and smart cards.

CryptoPro HSM

CryptoPro HSM is a highly productive hardware security module, equipped with tamper detection, key protection based on shared secret (3 out of 5 administrator keys), secure operating system and trusted mechanisms for

auditing and port monitoring.

CryptoPro NGate

CryptoPro NGate is a high-performance VPN gateway based on the TLS protocol. CryptoPro NGate enables administrators to organize a protected remote user

access to corporate resources via insecure networks (e. g. the Internet).

CryptoPro CSP

CryptoPro CSP is a cryptographic software package which implements the Russian cryptographic algorithms developed in accordance with the Microsoft — Cryptographic Service Provider (CSP) interface.

CryptoPro JCP

CryptoPro JCP is developed according to the JCA interface requirements and allows creating new secure applications with the use of reliable Java tools like Apache XML Security for XMLDSig standard-compliant digital signature of XML documents.

CryptoPro CA

CryptoPro CA is a complete solution for building and maintaining certification authority systems, supporting national and international standards, compatible with CryptoPro HSM for secure key storage.

CryptoPro OCSP

CryptoPro OCSP – software package is intended for the online verification of the certificate status according to RFC 2560 — «Internet X.509 Public Key Infrastructure. Online Certificate Status Protocol — OCSP».

CryptoPro TSP

CryptoPro TSP – software package is intended to create time stamps according to the RFC 3161 – «Internet X.509 Public Key Infrastructure. Time-Stamp Protocol (TSP)».

CryptoPro Digital Signature Browser Plug-in

CryptoPro Digital Signature Browser Plug-in allows generating and verifying digital signatures and enhanced digital signatures on web pages of electronic document management systems with web access, internet banking services, electronic trading facilities, electronic offices with web access.

CryptoPro DSS Lite

CryptoPro DSS Lite is a lightweight version of CryptoPro DSS, designed for generating digital signatures in browsers with the use of a cryptographic provider installed on a device. The following digital signature formats are supported: PKCS#7 / CMS / CAdES; Microsoft Office; PDF (CMS / CAdES); XMLDSig.

Источник: www.cryptopro.com

Как я настраивал новые утилиты по работе с электронной подписью в Linux

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Скачиваем «КриптоПро CSP» для Linux с официального сайта КриптоПро — www.cryptopro.ru/downloads

Распаковываем «КриптоПро CSP» для Linux:

tar -zxf ./linux-amd64_deb.tgz

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

sudo ./install.sh

sudo ./install_gui.sh

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

dpkg -i ./cprocsp-curl-64_4.0.0-4_amd64.deb lsb-cprocsp-base_4.0.0-4_all.deb lsb-cprocsp-capilite-64_4.0.0-4_amd64.deb lsb-cprocsp-kc1-64_4.0.0-4_amd64.deb lsb-cprocsp-rdr-64_4.0.0-4_amd64.deb

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

cpconfig -license -set cpconfig -license –view