Как удалить Conficker — Руководство по удалению ботов

Conficker это тип вредоносного ПО, позволяющего хакеру получить контроль над зараженным компьютером. После того, как Conficker взял под свой контроль вашу систему, он может выполнять множество автоматических задач, которые могут отображать странные сообщения, замедлять работу вашей системы или даже вызывать ее сбой. С помощью Conficker хакер может украсть вашу конфиденциальную информацию, рассылая спам, отказываясь от определенных услуг в Интернете и даже совершая «мошенничество с кликами».

Conficker обычно создается не для того, чтобы скомпрометировать отдельный компьютер, а для заражения миллионов устройств. Бот-пастухи часто используют Conficker на компьютерах через вирус троянского коня. Стратегия обычно требует, чтобы пользователи заражали свои собственные системы, открывая вложения электронной почты, нажимая на вредоносные всплывающие окна или загружая опасное программное обеспечение с веб-сайта. После того, как устройства заражены, Conficker получает доступ и возможность изменять личную информацию, атаковать другие компьютеры и совершать другие преступления.

Удаление червя Kido(Conficker).wmv

Более сложные Conficker могут даже распространять, находить и автоматически заражать устройства. Эти автономные роботы выполняют задачи поиска и заражения и постоянно ищут в Интернете уязвимые устройства, подключенные к Интернету, без обновления операционной системы или антивирусного программного обеспечения.

Conficker трудно обнаружить. Он потребляет мало вычислительной мощности, чтобы не мешать нормальным функциям устройства и предупреждать пользователя. Более продвинутые Conficker даже предназначены для обновления их поведения, чтобы предотвратить их обнаружение программным обеспечением кибербезопасности. Пользователи не знают, что подключенное устройство контролируется злоумышленниками. Хуже того, дизайн Conficker постоянно развивается, что затрудняет поиск новых версий.

Conficker требует времени, чтобы расти. Многие из них будут спать на устройствах, ожидая, когда бот-мастер попросит их принять меры в случае атаки DDoS или распространения спама.

Conficker Details

- Имя бота: Conficker

- Уровень риска: Средний

- Дата обнаружения: 18/09/2016

- Длина файла: неизвестный

- Подтип: боты

- Категория: Боты

Что такое боты?

Боты (сокращение от роботов) также известны как пауки, сканеры и веб-роботы. Хотя они могут использоваться для повторяющихся задач, таких как индексация поисковой системы, они часто представляют собой вредоносные программы. Вредоносное ПО используется для получения полного контроля над компьютером.

Одно из «хороших» приложений, типичных для бота, — это сбор информации. Ботов, одетых в такую одежду, называют «b-краулерами». Еще одно «хорошее» приложение — автоматическое взаимодействие с мгновенным обменом сообщениями, мгновенным ретрансляционным чатом или различными другими веб-интерфейсами. Динамическое взаимодействие с веб-сайтами — еще один способ использовать роботов в положительных целях.

А это Конфикер / Conficker

Вредоносные роботы определяются как вредоносные программы собственного производства, которые заражают свой хост и повторно подключаются к одному или нескольким центральным серверам. Сервер служит «центром управления» для ботнета или сети уязвимых компьютеров и подобных устройств. Вредоносные роботы обладают «способностью распространяться как черви», а также могут:

- Собирать пароли

- Запомните нажатия клавиш на клавиатуре

- Получение финансовой информации

- Переслать спам

- Захват и анализ упаковки

- Запустить DoS-атаки

- Откройте задние двери зараженного компьютера.

- Используйте бэкдоры, открытые вирусами и червями.

Боты обычно используются для заражения большого количества компьютеров. Эти компьютеры образуют «ботнет» или сеть ботов.

Как Conficker попал на мой компьютер?

Как и другие вредоносные программы, боты часто случайно загружаются на компьютер по электронной почте, фишинговые сообщения, в которых просят получателя нажать на ссылку, или сообщения в социальных сетях, которые пытаются заставить вас загрузить изображение или перейти по ссылке.

- Нежелательная загрузка программного обеспечения из Интернета

- Незапрошенные электронные письма — нежелательные вложения или ссылки, встроенные в электронное письмо

- Физические носители — встроенные или съемные носители, такие как USB-накопители

- Самораспространение — способность вредоносных программ перемещаться с одного компьютера на другой или из одной сети в другую и таким образом распространяться.

Симптомы Conficker?

Основными симптомами инфекций Conficker являются:

- Компьютер ведет себя странно

- Медленный старт, остановка и производительность

- Чрезмерное использование ЦП

- Ярлыки для файлов и папок отображаются.

- Изменить настройки по умолчанию поисковой системы вашего браузера и домашней страницы

- Нежелательные письма, которые постоянно появляются в вашем почтовом ящике.

- Спам по электронной почте отправлено из вашего почтового ящика без вашего ведома.

- Новые программы и файлы добавляются автоматически.

- В ваших браузерах появляются неожиданные всплывающие окна.

- Настройки антивируса и брандмауэра автоматически изменяются.

Как удалить Conficker с вашего компьютера?

Если вы подозреваете инфекцию, предпримите следующие шаги, чтобы выяснить, что происходит:

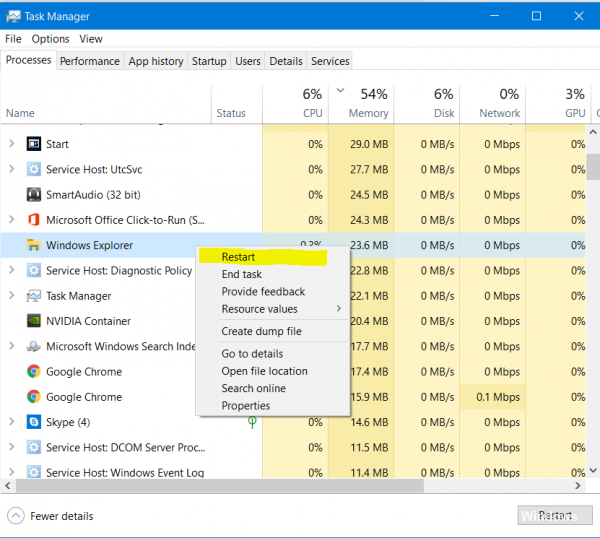

Используйте диспетчер задач Windows или, вернее, Sysinternal Process Explorer, чтобы искать приложения, которые, кажется, не принадлежат или, кажется, потребляют большое количество системных ресурсов. Скорее всего, вы не найдете бота напрямую таким образом, но информация, которую ваша система предоставляет вам, может помочь вам двигаться в правильном направлении.

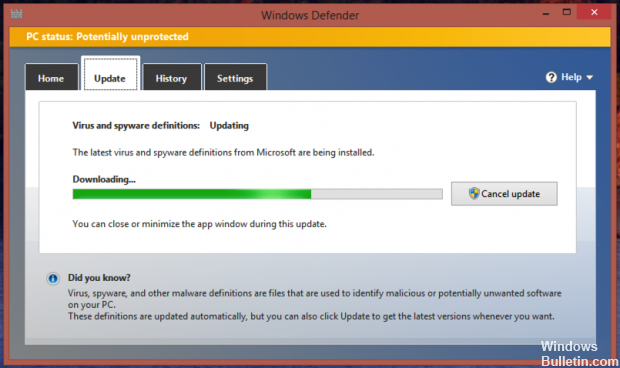

Ваш следующий шаг (настолько очевидный, насколько это может показаться) — убедиться, что вы проверили свою систему с использованием новейших сигнатур антивируса. Я также настоятельно рекомендую использовать инструменты Anti-Rootkit. Опять же, это не гарантированное решение, но вы все равно должны это сделать. Если на этом этапе вы обнаружите бота или вредоносное ПО, вы сможете удалить код с помощью соответствующего инструмента. Однако, как и в случае с руткитами, единственный важный способ удаления бота из вашей системы — это сохранить, переформатировать и перезагрузить его.

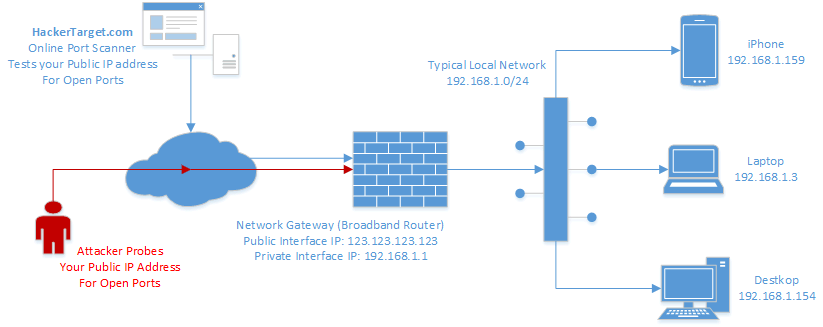

Затем просканируйте свои системы на наличие открытых портов и уязвимостей. Вы можете убить двух зайцев одним выстрелом, используя сканер уязвимостей, который показывает, какие порты открыты и какие существуют уязвимости. Кроме того, вы можете использовать сканер уязвимостей в качестве превентивной и превентивной меры во время текущих проверок безопасности. Не забудьте проверить все ваши системы — серверы, рабочие станции и т. Д. — на наличие вирусов. Любой хост Windows является честной игрой для заражения ботом.

Как исправить и удалить Conficker

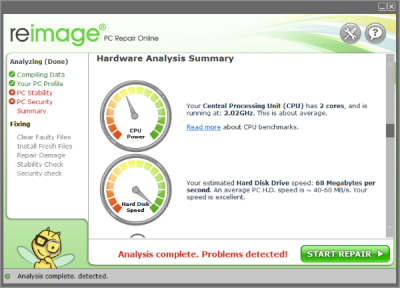

Вы можете скачать этот инструмент с официальной страницы загрузки. Установка довольно обычная и простая. После установки вам нужно будет запустить его. Инструмент автоматически анализирует ваш компьютер и отображает ошибки, вирусы, вредоносное ПО и соответствующие проблемы, которые необходимо исправить.

Полный анализ занимает немного больше времени, но обеспечивает полный охват и безопасность. Результаты анализа очень подробны, и вы можете определить, какая часть вашего компьютера замедляется.

Вот области или вещи, которые диагностируются во время процесса:

- Конфигурация системы и оборудования

- Стабильность ПК

- Компьютерная безопасность

- регистр анализа

- Сканирование временных папок

После просмотра результатов анализа настало время приступить к устранению неполадок. Все, что вам нужно сделать, это нажать на кнопку «Начать восстановление», и ваша работа завершена. Reimage исправляет проблемы, возникающие с назначающими врачами, а также выполняет еще один углубленный анализ для решения других проблем.

Заключение

Единственный способ избежать вредоносных роботов — не нажимать на ссылки из источников, которым вы не полностью доверяете. Это включает в себя загрузки по электронной почте или ссылки, предоставленные по электронной почте или в социальных сетях.

Убедитесь, что ваша система всегда обновлена и что ваша антивирусная программа работает, чтобы предоставить вам, вашей семье и друзьям дополнительную защиту.

report this ad # A B C D E F G H I J K L M N O P Q R S T U V W X Y Z Категории Поисковые системы

Источник: windowsbulletin.com

Conficker — из пушки по воробьям

Conficker — семейство вредоносного программного обеспечения, относящегося к категории червей. Conficker — название, наиболее часто употребляемое в прессе и образованное путем перестановки частей домена trafficconverter.biz, к которому обращалась первая версия ВПО, согласно другой версии название образовано от английского слова configuration и немецкого слова ficker (синоним английского fucker).

Среди зарубежных антивирусных компаний используется название Downadup, а так же Kido в классификации Kaspersky Lab. Первые образцы были обнаружены в ноябре 2008 года. По состоянию на январь 2009 было поражено около 9 миллионов компьютеров во всём мире.

Столь большое число обусловлено использованием для своего автоматического распространения уязвимости службы Server операционной системы Microsoft Windows MS08-067. Следует отметить, что на момент распространения компания Microsoft уже выпустила обновление безопасности, устраняющую данную уязвимость. Однако тот факт, что обычные пользователи, как правило, не уделяют должного внимания механизму постоянного обновления операционной системы (в том числе из-за использования «пиратских» копий), сыграл немаловажную роль. К сожалению, в очередной раз на практике было продемонстрировано пренебрежительное отношение к вопросам компьютерной безопасности. В апреле 2009 года размер ботсети оценивался в 3.5 миллиона.

Существует пять основных модификаций Conficker, обозначаемых буквами A (21 ноября 2008), B (29 декабря 2008), C (20 февраля 2009), D (4 марта 2009), E (7 апреля 2009). В терминологии некоторых антивирусных компаний используется наименования A, B, B++, C, D соответственно.

Conficker.A

Код ВПО скомпилирован в виде динамической библиотекой Windows (PE DLL-файл) и упакован при помощи UPX. Для своих копий присваивает дату создания и изменения, взятую из файла kernel32.dll, что бы исключить возможность своего обнаружения сортировкой по дате. В зависимости от версии операционной системы использует разные методы автоматического запуска при следующем старте системы. Если установлена Windows 2000, код внедряется в процесс services.exe. В противном случае создается служба с именем netsvcs, запускаемая через svchost.exe.

Данная версия содержала только один метод распространения — посредством эксплуатации уязвимости в службе Server (MS08-067). Для этого Conficker запускает HTTP сервер на случайном TCP порту, который затем используется для загрузки себя на другие компьютеры. Conficker получает список IP адресов компьютеров, находящихся в сетевом окружении, путем сканирования. Для обеспечения быстрого распространения в сети червь увеличивает возможное число сетевых соединений в системе, используя модификацию образа системного драйвера tcpip.sys, загруженного в памяти, а так же изменяя параметр

‘TcpNumConnections’ = ‘dword:0x00FFFFFE’ в ветке [HKLM SYSTEMCurrentControlSetServicesTcpipParameters] реестра. Далее производит атаку удаленных компьютеров. Для этого отсылается специальным образом сформированный RPC-запрос, который вызывает переполнение буфера при вызове функции wcscpy_s в библиотеке netapi32.dll. В результате этого управление передается загрузчику, который скачивает Conficker с зараженного компьютера и запускает его на выполнение. Для невозможности повторного использования уязвимости MS08-067 (что бы компьютер не могли заразить другие вредоносные программы), Conficker устанавливает ловушку на вызов функции NetpwPathCanonicalize библиотеки netapi32.dll, предотвращая переполнение буфера и реализуя, таким образом, технологию hotpatching (установка обновлений без перезагрузки, хотя на самом деле никакого патча не устанавливается).

Имя командного центра для управления не является жестко заданным, ежедневно генерируется 250 доменов по псевдослучайному алгоритму с использованием префиксов 5 доменов верхнего уровня. Таким образом, создатели пытались защититься от внесения адресов командного центра в black-list сотрудниками антивирусных компаний и потери управления. С них Conficker пытается получить команды на загрузку и запуск других вредоносных программ из Интернета. Кроме этого, обращается к домену trafficconverter.biz, пытается загрузить с него и выполнить файл с фиксированным именем loadadv.exe.

Для защиты от подмены загружаемых файлов, применялись криптографические алгоритмы с использованием шифрования и цифровой подписи. Для загружаемого файла высчитывался хэш SHA-1 длинной 512 бит, который затем использовался в качестве ключа шифрования по алгоритму RC4, этот хэш так же использовался для цифровой подписи RSA с ключом 1024 бит. В отличии от последующих вариантов не содержал в себе функций самозащиты.

Высказывались предположения, что Conficker разработали на Украине, так как Conficker.A проверяет наличие украинской раскладки клавиатуры и самоуничтожался в этом случае. Кроме того, скачивается база данных GeoIP с сайта maxmind.com и при сканировании украинские адреса, выявленые с ее помощью, не заражаются. В следующих версиях этот функционал уже не был реализован.

Conficker.B

В этой версии для расширения «ареала обитания» были добавлены еще два механизма распространения — путем использования сетевых ресурсов (каталогов) со «слабыми» паролями и алгоритм заражения USB-Flash носителей с запуском через autorun.inf. Conficker пытается подключиться к удаленному компьютеру под учетной записью администратора, для этого производится последовательный перебор паролей согласно списку, заданному в коде. При успешном подборе на удаленный компьютер копируется файл червя и создается задание Task Sheduler для его запуска в качестве сервиса при помощи regsvr32. Для автозапуска с USB-Flash носителя создается обфусцированный файл autorun.inf, сам dll файл помещается в скрытый каталог RECYCLER под случайным именем с расширением vmx.

Механизм криптографической защиты загружаемых файлов от модификации претерпел изменение, в качестве алгоритма хэширования был применен алгоритм MD6 (новейший на том момент, разработан в 2008 году), длинна ключа RSA была увеличена до 4096 бит. В коде явно прослеживается желание авторов устранить все потенциальные возможности использовать уязвимость типа «переполнение буфера» или слабости реализации криптоалгоритмов.

В этой версии были внедрены функции самозащиты. В частности, отключалсь следующие службы: Windows Automatic Update Service; Background Intelligent Transfer Service;

Windows Security Center Servic; Windows Defender Service; Windows Error Reporting Service. Тем самым отключался механизм обновления операционной системы, посредством которого могла произойти установка специализированных средств удаления от компании Microsoft. Устанавливались перехваты на вызов следующх функций библиотеки dnsrslvr.dll: DNS_Query_A; DNS_Query_UTF8; DNS_Query_W; Query_Main; SendTo; NetpwPathCanonicalize; InternetGetConnectedState. При этом происходила фильтрация имен запрашиваемых через сервис DNS ресурсов с целью запретить доступ к определенному списку доменов. Таким образом блокировался доступ пользователю к основным сайтам, где можно скачать обновление антивирусных баз или специальные утилиты удаления вредоносных программ.

Conficker.C

Основное изменение касается только механизма генерации доменов, из-за чего некоторые антивирусные компании называют эту версию B++. В качестве ответа инициативе Conficker Working Group по резервированию имен доменов, генерируемых Conficker по псевдослучайному алгоритму, разработчики увеличили их количество с 250 до 50.000 в сутки, что свело на нет попытки их ежедневной регистрации. Для генерации использовались префиксы уже 8 доменов верхнего уровня (вместо 5), из 50.000 выбирались 500, это означало ежедневное подсоединение около 1% всех зараженных компьютеров и снижало, таким образом, нагрузку на управляющий центр. Например, если взять цифру 10 миллионов, значит, сервер фактически подвергался DDOS атаке с 100.000 компьютеров.

Conficker.D

Количество используемых для генерации доменов префиксов увеличилось с 8 до 110. Была устранена ошибка в реализации MD6 типа «переполнение буфера», допущенная разработчиком алгоритма Рональдом Ривестом и обнародованная 19 февраля 2009 года. Усовершенствовалась система самозащиты — отключалась возможность загрузки в «безопасном режиме» и производилась попытка завершить процессы программ, в именах которых присутствуют заданные строки (антивирусные программы).

Полностью изъяты механизмы собственного распространения. Внедрен механизм peer-to-peer для обновления. Для приема информации от других копий червя создаются два «серверных» потока, один работает по протоколу TCP, другой — по протоколу UDP. Интересной особенностью реализации p2p, является отказ от исходного списка пиров.

Этот список обычно или задается внутри исполняемого кода, либо размещается на публичных серверах. Conficker же находит свои пиры методом сканирования IP адресов. Для каждого найденного IP адреса проверялось, функционирует ли на нем Conficker. Если да, создавался «клиентский» поток для связи с удаленной копией.

При сканировании проверялось нахождение IP в black list адресов антивирусных компаний, к ним обращение не производится. «Серверные» потоки никогда не добавляют в список пиров адреса подключенных клиентов. Адреса добавляются только «клиентскими» потоками в случае, если текущая версия червя совпадает с удаленной.

В случае разных версий происходит загрузка новейшей либо клиентом от сервера, либо сервером от клиента. Механизм p2p предусматривает два вида распространения, в режиме сохранения загруженного файла для последующей «раздачи», либо в режиме запуска в адресном пространстве в виде потока. Это позволяет производить замену выполняемого кода «налету» без его сохранения в виде файла. В то же время, файлы, загружаемые по сгенерированным доменам, запускаются и работают независимо от запущенного Conficker.

Conficker.E

В очередной раз было введено несколько новшеств. Например, процедура сканирования доступных IP для заражения и передачи обновлений (через механизм P2P) оценивает ширину канала в Интернет и согласно этой оценке регулирует свою активность по распространению и сканированию. Это делается для того, чтобы не привлекать внимание администраторов ЛВС.

Еще одна особенность — изменение сетевой инфраструктуры для своего распространения. Алгоритм заражения требует, чтобы заражаемый хост инициировал соединение (после успешного срабатывания эксплоита MS08-067) с заражающим хостом для загрузки кода Conficker. Брандмауэры, установленные в модемах и маршрутизаторах, обычно блокируют такую активности.

Кроме того, заражённые компьютеры, скорее всего, располагаются за NAT. Поэтому Conficker предварительно обнаруживает шлюзы в локальной сети. Для этого запускается собственный SSDP сервер, который рассылает широковещательные сообщения по всей сети. Сетевое стройство, поддерживающее SSDP, посылает ответ. Обнаружив, таким образом, шлюз, червь перенастраивает оборудование через механизм UPnP для организации себе такого канала, который шлюз будет пропускать в обратном направлении (из внешней сети вовнутрь) и уже с использованием этого канала заражает другие компьютеры.

Возвращена процедура заражения посредством эксплуатации уязвимости MS08-067.

Conficker.E удалял себя, если текущая дата была 3 мая 2009 года или позже, но оставлял на компьютере свою предыдущую версию.

Наконец-то с этой версии началась «монетизация прибыли», для этого загружались два вида вредоносных программ. Первая — поддельный антивирус Spyware Protect 2009, загружаемый с серверов, расположенных на Украине. Запустившись, он периодически выводит на экран сообщения об обнаруженных в системе вирусах и предлагает купить свою платную полную версию с возможностью лечения.

Вторая — троян Waledac, также известного как Iksma по классификации Kaspersky Lab, обнаруженного в январе 2009 года. Основной функционал Waledac — кража персональных данных и рассылка спама. В феврале 2010 года Федеральный суд штата Вирджиния удовлетворил иск Microsoft и разрешил приостановить обслуживание 277 доменов, связанных с системой управления ботнетом Waledac. Все эти были домены зарегистрированы в зоне .com, оператором которой является американская компания VeriSign.

Послесловие

Анализ Conficker вызывает крайне противоречивые чувства. С одной стороны — крайне высокий уровень продуманности.

С другой — распространенная, в конечном итоге, «полезная нагрузка» никак не вяжется с тем фактом, что злоумышленники имели очень большие возможности по установке сколь угодно большого количества ВПО на конечные компьютеры, в том числе для кражи учетных записей платежных систем. То есть — из пушки по воробьям.

Создается впечатление, что разработчики, в основном, преследовали исследовательские цели. До сих пор не понятно, является ли Украина родиной этой вредоносной программы. Некоторые исследователи отмечают, что рабочий эксплоит к уязвимости MS08-067 первым появился в Китае, и его код почти полностью воспроизведен в Conficker.

Вьетнамская компания BKIS, занимающаяся компьютерной безопасностью, утверждает, что Conficker был создан в Китае. Эксперты BKIS сделали вывод о китайском происхождении червя Conficker после анализа его кода, который имеет много общего с червем Nimda, виновником эпидемии 2001 года. Предполагается, что Nimda был разработан в Китае, так как в коде были обнаружены указания на эту страну. Официально эти данные не были подтверждены.

Ссылки:

Источник: habr.com

Спустя 12 лет Conficker всё ещё жив — обнаружен на 150 тыс. устройств

Помните печально известного червя из 2008 года — Conficker? Судя по всему, древний вредонос ещё вполне активен, так как специалисты антивирусной компании BitDefender зафиксировали его присутствие на сотнях тысяч компьютеров.

Больше всего случаев заражения Conficker исследователи выявили в Бразилии, Индии, Тайланде и на Филиппинах. В общей сложности было отмечено 150 тысяч детектирований.

Известно, что Conficker, как и любой другой червь, переходит с устройства на устройство посредством USB-накопителей и общих сетевых ресурсов. Даже если компьютер прямо не уязвим перед Conficker, вредонос может попытаться провести брутфорс пароля администратора.

Принято считать, что Conficker относится к эпохе Windows XP и Server 2008, однако антивирусные специалисты утверждают, что червь может заразить и современную систему.

«Я видел также заражённые компьютеры, работающие на Windows 10», — утверждает один из главных аналитиков BitDefender, Эдриан Арсин.

При этом эксперт подчеркнул, что именно наличие устройств с устаревшими системами является главной причиной продолжающейся активности Conficker.

Интересную статистику также привела компания Edgescan: уязвимость CVE-2008-4250, которую в основном атакует Conficker, была обнаружена лишь в небольшом количестве случаев детектирования червя.

Тем не менее своевременный патчинг — не такая уж лёгкая задача. Именно поэтому мы, скорее всего, ещё часто будем слышать о киберугрозах из прошлого.

«Пока в Сети есть хоть один заражённый Conficker компьютер, вредонос будет пытаться распространиться на другие устройства», — подытожил Арсин.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru

Принтеры под угрозой из-за червя Conficker

Рекомендуем почитать:

Xakep #282. Атака Базарова

- Содержание выпуска

- Подписка на «Хакер» -60%

Некоторые принтеры используют операционные системы на основе Windows, чтобы

автоматически связываться с поставщиками расходных материалов, когда ресурсы

картриджей подходят к концу, причем такие принтеры могут даже не фигурировать в

сети в качестве компьютеров и это делает их уязвимыми для вируса.

По мнению Родни Иоффе из Conficker Working Group, при очистке компьютеров от

этого червя IT-администраторы упускают из вида один из потенциальных источников

повторного заражения. По его словам, следует обращать более пристальное внимание

и на другие устройства, постоянно подключенные к сети – например, принтеры.

Червь Conficker влияет на все Windows-устройства в сети, а это означает, что

устройства подобные сетевым принтерам могут стать источником быстрого повторного

заражения даже в том случае, если организация уже провела дорогостоящую

процедуру очистки каждого компьютера в своей сети.

Подобные повторные заражения трудно обнаружить, поскольку у этих устройств

нет консолей, позволяющих проинспектировать операционную систему, поэтому вина

за повторное заражение часто перекладывается на внешние источники, такие как

съемные дисковые накопители.

В связи с этим администраторам следует перепроверить структуру своей сети,

чтобы убедиться в том, что все сетевые устройства, над которыми они не имеют

полного контроля, тщательно изолированы.

Иоффе предостерег коммерческие организации, чтобы они не обольщались на счет

того, что проблема Conficker решена или не представляет больше угрозы. По его

словам, Conficker способен не только выводить из строя целые сети, как это было

в случае с Ealing, но и оставаться устойчивым ботнетом, который его создатели

могут по-прежнему использовать для кражи важной информации или проведения

кибератак. Кроме того, он подчеркнул тот выдающийся вклад, который организация

Conficker Working Group внесла в развитие международной кооперации в сфере

решения кибернетических проблем.

Источник: xakep.ru