Malware refers to any type of malicious software that tries to infect a computer, phone or tablet. Hackers use malware for a variety of purposes.

- Главная

- Вредоносное ПО

- Шпионская программа

- Рекламная программа

- Фишинг

- Компьютерные вирусы

- Троянцы

- Компьютерный червь

- Спам

- Руткит

- Программы-вымогатели

- Угонщики браузера

- Кейлоггер

- Хакер

- Мошенничество

- Социальная инженерия

- Кража личности

- Киберпреступление

- Взлом

- Отказ в обслуживании

- Ботнет

- Кибербуллинг

- Снифферы

- Межсайтовый скриптинг

- Угроза нулевого дня

- Эксплойты

- Внедрение SQL-кода

- Спуфинг

- Фарминг

Protect yourself against it

«There is no better way to recognize, remove and prevent malware than to use an antivirus anti-malware tool is Avast.

The Art of Perfect Conduit Bending

Почему именно Avast?

- Наиболее распространенный антивирус в мире — 400 млн пользователей

- Титулованный антивирус

- Многократный победитель независимых тестов

- «Антивирус с самой низкой нагрузкой на системные ресурсы и производительность ПК (AV comparatives)»

- Уникальные функции — менеджер паролей, аудитор безопасности домашней сети, очистка браузера — и многие другие

- И все это — БЕСПЛАТНО

Источник: www.avast.ru

Conduit — легковесный service mesh для Kubernetes

В конце прошлого года компания Buoyant, уже прославившаяся выпуском одного из популярнейших решений категории service mesh (т.е. «сетки», обеспечивающей взаимодействие между сервисами) — Linkerd, — анонсировала своё второе детище под названием Conduit. Можно было бы удивиться, что новый продукт — это ещё один service mesh с открытым кодом, но есть тому причины.

Зачем новый service mesh?

Очевидно, что в Buoyant, где Linkerd называют «самым широко используемым в мире production-решением для service mesh», имели веские основания для создания нового продукта схожего предназначения (а значит — и в чём-то конкурирующего). Ответ прост — в компании увидели большой потенциал для service mesh в конкретной нише:

«Мы выяснили, что существуют типы инсталляций, в которых потребление ресурсов Linkerd оказывается неоправданно высоким. Linkerd основан на таких широко распространённых и проверенных в production компонентах, как Finagle, Netty, Scala и JVM. Хотя они и позволяют ему масштабироваться до обслуживания огромных нагрузок, если для этого предоставить необходимое количество CPU и RAM, все эти компоненты не созданы для обратного — уменьшения масштабов до окружений, ограниченных в ресурсах, — в частности, для инсталляций Kubernetes на основе sidecar-контейнеров».

AM2S What Bends are Required in Steel and PVC Conduit

То же самое можно сказать и в контексте главного конкурента Linkerd — Istio, создаваемого гигантами индустрии… тоже для по-настоящему крупных микросервисных инсталляций.

Таким образом, ответ на вопрос о предназначении Conduit — это service mesh для небольших (ограниченных в ресурсах) микросервисных окружений на базе Kubernetes (и только). По утверждению самих авторов, появление этого нового продукта, на что ушло около полугода, практически ничего не значит для Linkerd, потому что Conduit «не ориентирован на великое множество платформ и интеграций, поддерживаемых Linkerd», к которым они относят ECS, Consul, Mesos, ZooKeeper, Nomad, Rancher и различные сложные окружения. Чем же тогда хорош Conduit?

Conduit: архитектура и особенности

Главные фичи продукта, выделяемые его авторами:

- лёгкость и скорость работы;

- наглядность от начала до конца (возможность видеть поведение всех компонентов приложения без необходимости вносить правки в код);

- безопасность из коробки (включённый по умолчанию TLS);

- ориентированность на Kubernetes.

Общая архитектура Conduit (взята из блога Abhishek Tiwari)

Data plane непосредственно отвечает на запросы сервисов и управляет необходимым для этого трафиком. Техническая реализация представлена набором из легковесных прокси, которые деплоятся как sidecar-контейнеры (т.е. «дополнительные» контейнеры, существующие в том же поде по соседству с основными, которые реализуют непосредственные функции сервиса) для каждого экземпляра сервиса. Чтобы сервис был добавлен в Conduit, его поды в Kubernetes необходимо повторно задеплоить, чтобы добавить каждому поду по прокси от Conduit data plane.

Результат деплоя Conduit data plane

Документация обещает, что Conduit «поддерживает большинство приложений без необходимости в конфигурации с вашей стороны», для чего используется автоматическое определение протокола, используемого при каждом подключении. Однако в некоторых случаях это определение не является полностью автоматизированным — например, для WebSockets без HTTPS, а также HTTP-проксирования (с использованием HTTP CONNECT ), подключений без использования TLS к MySQL и SMTP. Другие имеющиеся ограничения: приложения, взаимодействующие по gRPC с помощью grpc-go, должны использовать версию библиотеки не ниже 1.3, а также в Conduit пока нет поддержки внешних DNS-запросов (т.е. проксирования этих запросов к сторонним API).

Data plane обеспечивает общение для подов, реализуя сопутствующие вспомогательные механизмы, такие как повторные попытки запросов и таймауты, шифрование (TLS), назначение политик на принятие запросов или отказ от них.

Важная особенность этого компонента заключается в том, что во имя высокой производительности он написан на языке Rust. Для его реализации авторы инвестировали в разработку нижележащих Open Source-технологий: Tokio (событийная платформа ввода/вывода для создания сетевых асинхронных приложений) и Tower (лаконично описывается как fn(Request) → Future ). Такой подход позволил авторам добиться минимальных задержек («sub-millisecond p99») и потребления памяти («10mb RSS»).

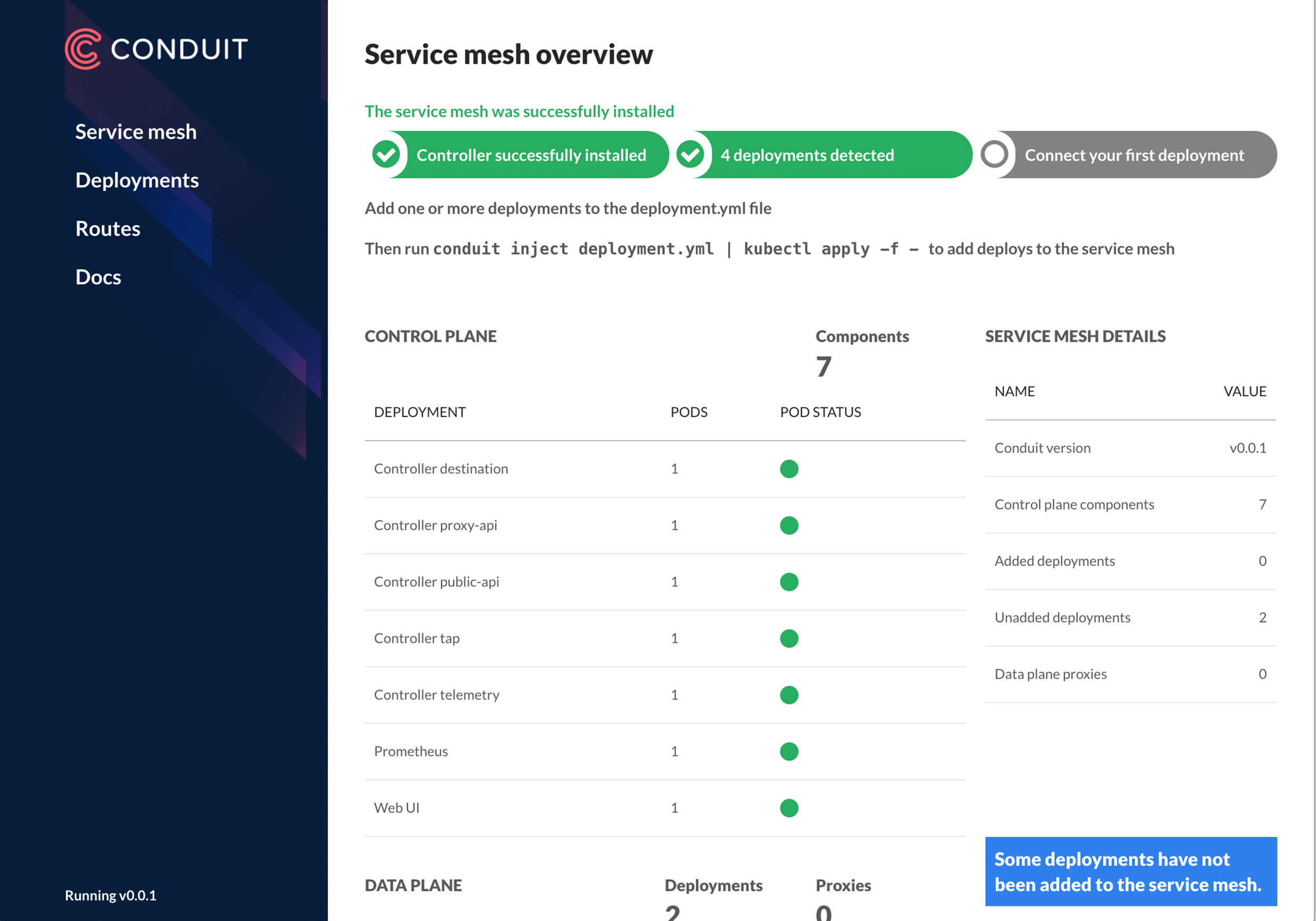

Control plane — второй компонент в Conduit, предназначенный для управления поведением прокси из data plane. Он представлен набором из написанных уже на языке Go сервисов, запускаемых в отдельном пространстве имён Kubernetes. Среди их функций: агрегация телеметрических данных и предоставление API, позволяющих как получать доступ к собранным метрикам, так и изменять поведение data plane. API из control plane используют и оба интерфейса к Conduit (CLI и web UI), и могут быть задействованы другими сторонними инструментами (например, системами для CI/CD).

Общий вид веб-интерфейса Conduit

С подробностями о техническом устройстве Conduit и его компонентов можно ознакомиться в документе для разработчиков.

Интеграция с K8s и статус

Conduit изначально создаётся с прицелом на использование в существующих инсталляциях Kubernetes. В частности, для этого консольная утилита conduit подразумевает повсеместное использование kubectl (например, команды conduit install и conduit inject генерируют конфигурации, которые должны быть перенаправлены в kubectl apply -f ). В качестве базового эксплуатируемого компонента в Conduit выбрали Deployments (именно они, а не Services , показываются в web UI), чтобы не создавать лишних сложностей в маршрутизации трафика (отдельные поды могут быть частью произвольного числа Services ).

Инструкция по тому, как начать использовать Conduit (с вариантом с Minikube и примером инсталляции демонстрационного приложения), доступна в документации проекта. Статистика для развёрнутого с Conduit приложения будет выглядеть примерно так:

conduit stat deployments NAME REQUEST_RATE SUCCESS_RATE P50_LATENCY P99_LATENCY emojivoto/emoji 2.0rps 100.00% 0ms 0ms emojivoto/voting 0.6rps 66.67% 0ms 0ms emojivoto/web 2.0rps 95.00% 0ms 0ms

Текущий статус проекта Conduit — альфа-версия. На данный момент (последняя версия — v0.2.0 — от 1 февраля) поддерживается проксирование всего TCP-трафика и вывод высокоуровневой метрики (коэффициент успешных запросов, задержки — см. пример выше) для всего трафика в HTTP, HTTP/2 и gRPC. В критериях развития проекта (для его доведения до возможности применения в production) отмечаются следующие глобальные задачи:

- поддержка всех видов взаимодействия между сервисами (не только HTTP);

- предоставление (по умолчанию) межсервисной аутентификации и конфиденциальности;

- расширение Kubernetes API для поддержки разнообразных политик эксплуатации из реальной жизни;

- контроллер Conduit сам по себе является микросервисом, который будет расширяемым для поддержки плагинов со специфическими для окружения политиками.

В планах Buoyant — активная работа на протяжении следующих месяцев над тем, чтобы подготовить Conduit к использованию в production, а также предоставление коммерческой поддержки.

P.S.

- «Что такое service mesh и почему он мне нужен [для облачного приложения с микросервисами]?» (перевод статьи от Buoyant, опубликованной по случаю выпуска Linkerd 1.0);

- «Rook — «самообслуживаемое» хранилище данных для Kubernetes»;

- «CoreDNS — DNS-сервер для мира cloud native и Service Discovery для Kubernetes»;

- «Container Networking Interface (CNI) — сетевой интерфейс и стандарт для Linux-контейнеров»;

- «Инфраструктура с Kubernetes как доступная услуга».

Источник: habr.com

Adware conduit что это

Вирус Conduit — это подозрительная поисковая система, создающая разнообразные проблемы для пользователей ПК. Если Вы интересуетесь компьютерами, Вы, возможно, замечали это название в различных обсуждениях в Интернете. Основной причиной, побуждающей пользователей сообщать об этой программе, является её внезапное появление на компьютере и раздражающее поведение.

Помните, что все всплывающие сообщения, перенаправления, замедления работы компьютера, инициируемые этой программой, используются разработчиками для заработка на рекламе.

Однако нет гарантий того, что Вас не заставят обманным путем посетить подозрительный веб-сайт, используемый для распространения небезопасных программ. Кроме того, при заражении вирусом Conduit, Вы можете заметить постоянные всплывающие рекламные сообщения и перенаправления на сторонние веб-сайты в Вашем браузере.

Если Conduit уже заменил Вашу стартовую страницу и поисковую систему по умолчанию на Search.conduit.com, Storage.conduit.com, Trovi.com или Trovigo.com, Вам следует не терять времени и проверить компьютер с надежной антишпионской программой.

Хотя вирус Conduit не является опасным, наподобие программ-вымогателей или лжеантивирусов, его непременно следует удалить из системы, особенно если он появился на ней внезапно.

Для этого Вы можете использовать руководство по ручному удалению Conduit или же удалить его автоматически. Вы легко можете удалить эту программу с помощью Reimage или Malwarebytes.

Как Conduit может угнать мой компьютер?

Conduit — это подозрительная поисковая система, поэтому не удивительно, что он распространяется сомнительными методами. Обычно он путешествует вместе с другими бесплатными и условно-бесплатными программами, которые могут быть заполнены различными дополнительными компонентами.

Однако, также утверждается, что Conduit может проникнуть в систему с помощью вредоносных приложений. Хотя мы не может это подтвердить, Вам следует убедиться, что Ваш компьютер защищен антишпионской программой. Также, если Вы хотите избежать появления этого вируса, Вам следует быть осторожными при скачивании видео-кодеков, менеджеров загрузок и PDF-принтеров.

Обычно, при установке бесплатных программ, Вам следует выбирать «Расширенный» или «Пользовательский» метод инсталляции и отказаться от установки всех дополнительных компонентов, наподобие Conduit.

Если Вам кажется, что Ваш компьютер уже заражен Conduit, Вам следует выполнить расположенную ниже инструкцию и удалить это приложение из системы.

Как удалить вирус Conduit?

Если Вы пострадали от постоянных перенаправлений на search.conduit.com, всплывающих сообщений и другой нежелательной активности, Ваш компьютер может быть заражен вирусом Conduit. Для его удаления выполните следующие шаги:

Вы можете удалить вирус автоматически с помощью одной из этих программ: Reimage, SpyHunter 5 Combo Cleaner , Malwarebytes. Мы рекомендуем эти приложения, поскольку они обнаруживают потенциально нежелательные программы и вирусы со всеми их файлами и записями реестра, которые с ними связаны.

Adware (от английских слов advertisement — «реклама», software — «программное обеспечение») — вредоносные программы. Демонстрируют рекламу в браузерах, сетевых приложениях и отдельных окнах на рабочем столе компьютера. И тем самым замедляют загрузку веб-страниц, снижают производительность системы, модифицируют программы посредством вставки специальных скриптов.

Также рекламные вирусы могут собирать и отправлять конфиденциальные данные пользователя (например, историю посещения сайтов, информацию об установленной системе, конфигурации ПК), снижать уровень сетевой защиты.

Как Adware проникает в Windows?

Вирус-adware может инфицировать операционную систему двумя способами:

1. В процессе инсталляции бесплатных и условно-бесплатных программ.

Некоторые недобросовестные разработчики «вживляют» в инсталляторы специальные модули. После распаковки они интегрируются в браузеры и без ведома пользователя вставляют рекламные блоки на все открываемые сайты (в том числе и на страницы поисковых систем). Таким образом, через показы продукции и услуг рекламодателей на компьютере у жертвы взимается плата за пользование программным продуктом.

2. Через инфицированные веб-ресурсы.

При посещении заражённой страницы автоматически срабатывает специальный программный механизм, который через браузер загружает и инсталлирует вирус Adware. В некоторых случаях злоумышленники через уловки социальной инженерии вводят пользователя в заблуждение, чтобы он своими действиями лично произвёл запуск зловреда. Например, кликнул по фейковому баннеру с надписью «Осторожно! У вас на ПК вирусы, удалите их».

Разновидности рекламного ПО

Существует огромное количество модификаций вредоносных рекламных модулей: от простых, удаляющихся в несколько кликов при помощи встроенных функций ОС до самых опасных, сложно удаляемых.

Наиболее «яркие» представители категории Adware:

Adware Generic Summary

После проникновения на ПК через свои дополнительные приложения загружает в браузеры потенциально опасные рекламные объявления, панели инструментов, отслеживает историю посещения сайтов, изменяет настройки стартовой страницы (вместо доверенных поисковиков устанавливает ссылки на рекламные и вирусные веб-ресурсы).

Adware.Win32.Look2me.ab

Замедляет функционирование ОС. Выводит дополнительные окна с навязчивой рекламой в Internet Explorer. Тщательно маскирует свои элементы в папке System32: после каждого старта системы изменяет их названия (sMfrcdlg.dll, lvlm0931e.dll, azam0931e.dll, noxpnt.dll). Регистрирует в реестре расширения Winlogon и Explorer. Защищает файлы рекламного модуля: устанавливает атрибуты «только чтение» и «системный».

Из этой статьи вы узнаете, как удалить Adware из Windows вручную и при помощи специальных антивирусных утилит.