Мини-конспект для подготовки к CompTIA Security+

PAP ( Password Authentication Protocol ) – логин и пароль передаются для сравнения в открытом виде. Безопасность отсутствует.

CHAP ( Challenge Handshake Authentication Protocol ) – Запрос входа, вызов, ответ, самостоятельный расчет, сравнение, вердикт. Пароль не передается в открытом виде.

Kerberos — порт 88. Разработан в MTI . Обязательно должен быть KDC ( Key Distribution Center ), который за запрос входа присылает ticket (билет). По-умолчанию использует симметричное шифрование. Очень популярный для SSO , как недостаток Single point of failure (единственная точка отказа). Не боится replay атак.

Mutual Authentication – взаимная аутентификация. Используется перед передачей финансовой или медицинской информации.

Certifications (сертификаты) – Аутентификация по сертификатам. Сертификаты могут лежать локально на диске, на съемном носителе или выдаваться по запросу. Должен быть CA (Центр Сертификации), который выпускает сертификаты, а также регулярно выпускает CRL ( Certificate Revocation List ). On-line версия листа – OCSP (Online Certificate Status Protocol). Если нужно приостановить на время – suspension.

Тестирование Norton Security 22.20

Security Token – Токен создается каждый раз при входе пользователя или процесса и уничтожается при выходе. Токен содержит информацию, о том, кто и куда должен получить доступ.

IAA – ( Identification , Authentication , Authorization ) — На примере mail . ru . Имя – идентификация, пароль – аутентификация, предоставление доступа к почтовому ящику – авторизация.

AAA ( Authentication , Authorization , Accounting ) – см. выше + ведение протокола предоставления доступа – учетность. И Радиус и Такакс являются AAA -технологиями.

RADIUS — порт UDP 1812. Открытый стандарт аутентификации. Есть как коммерческие, так и не коммерческие реализации под любые ОС. Поддерживает LDAP . Шифруется только пароль.

TACACS + — порт TCP 49. Более совершенный протокол, разработанный Cisco . Более безопасный, т.к. шифруются все пакеты.

LDAP — порт 389, с инкапсуляцией в ssl порт 636.

Туннельные протоколы:

PPTP – порт 1723. Является как бы открытым, стал популярным благодаря поддержке Microsoft . Есть реализации под Linux .

L 2 F ( Forwarding ) – порт TCP 1701. Изначально разработан Cisco для dial — up , поддерживает аутентификацию, но не имеет шифрования.

L 2 TP – порт UDP 1701. Не смотря на название, работает на сеансовом уровне. Представляет гибрид PPTP и L 2 F . Открытый и кроссплатформенный. Шифрование, обычно, обеспечивается на сетевом уровне при помощи IPSec .

Вредоносный код:

Virus — с одной стороны общее название всех вирусов, с другой стороны также вредоносный код, но не подпадающие под другие описания. Например, файловые вирусы.

Macro – код находится в макросах, например в приложениях MS Office .

Trojan Horse — под видом полезной программы содержит вредоносный код.

Spyware – шпионы: перехват или сбор данных.

Adware – содержит, в основном, рекламные функции.

Worm – главная задача распространение по любым каналам.

Logic Bomb — срабатывают при определенном условии.

Узнай Где твоя жена ! Программа для слежки

Polymorphic — имеют алгоритм для изменения своего тела с сохранением вредоносных функций.

Stealth – полностью или частично скрывающийся в системе

Zombie – удаленно управляются, используются для DDOS -атак. Много зомби + управление = botnet .

Backdoor – имеет оставленный функционал для удаленного администрирования.

Retro / Antivirus -объектом нападения считаются антивирусные программы.

Armored – защищает себя от дебагеров, дисассемблеров, антивирусных программ,

Companion – Файловый вирус, например создающий себя с именем программы, но с расширением COM , что позволяет ему запускаться первым.

Multipartite – вирус, применяющий различные пути воздействия: файлы, загрузочный сектор, память и др.

Hoax — обман, мистификация. Обычно не причиняющие какого-нибудь ущерба, хотя вводят пользователя в недоразумение. Например «письма счастья».

Rootkit – инструментарий, позволяющий скрыть сам факт заражения, например почистить логи или скрыть процессы.

Виды атак:

Dumpster Diving – поиск информации в корзинах для мусора и т.д.

Eavesdropping – подслушивание.

Snooping – поиск информации в файлах, как электронных, так и бумажных, в том числе и корзинах для мусора.

Interception – в пассивном режиме перенаправление копии трафика ( sniffing ) для исследования, в активном режиме встраивание между отправителем и получателем ( MitM ).

Deny of Service : TCP SYN, TCP ACK, Ping of death, Buffer overflow.

Backdoor — цель, получить управление удаленной машиной: BackOrifice , Netbus .

Spoofing – подмена маскарад . MAC spoofing, ARP spoofing, IP spoofing, DNS spoofing.

Domain name kitting – оплата за домен в течение 5 дней. Можно использовать аккаунт и не платить за него.

Man in the Middle – человек по середине. Старое название – TCP / IP hijacking .

Replay – сниффинг, а затем повтор.

Password – Brute-force attack, Dictionary attack. Дальнейшее развитие rainbow tables – списки уже вычисленных хэшей.

Smurf – пинг на широковещательный адрес с указанием IP жертвы в поле источника. В результате отвечают все хосту сети на адрес жертвы.

Восстановление работоспособности

Mirrored Site – всегда полная готовность ( on — line ), включая персонал.

Hot Site – всё готово к продолжению работы: железо, ПО, данные.

Warm Site – всё есть, кроме данных: железо и ПО.

Cold Site – есть помещения, есть сеть. Можно развернуть ИТ-инфраструктуру и так далее.

Жизненный цикл ключей шифрования:

Generation – создание.

Storage and distribution – хранение и распространение.

Escrow – передаче закрытого ключа «третьей» стороне!

Expiration – истечение срока действия.

Revocation – компрометация.

Suspension – временное приостановление.

Recovery and archival – восстановление и архивирование.

Renewal – создание новых ключей.

Destruction – уничтожение.

Usage – использование.

Алгоритмы хеширования:

SHA , SHA -1 – 160 bit .

MD 4, MD 5 – 128 bit . MD быстрее, чем SHA , но больше коллизий.

Сюда же ГОСТ 34.11-94 – 256 bit . При обработке использует алгоритм ГОСТ 28147-89.

LM ( LAN Manager ) — изобретение Microsoft : поднимаем в верхний регистр, добиваем или укорачиваем до 14, делим на 2 части, шифруем DES , соединяем. Безопасность отсутствует.

NTLM 1 и 2 – дальнейшее развитие LM . Интереса также не представляют.

CRC – только контрольная сумма.

Симметричные алгоритмы:

AES – ключ 128, 192, 256 bit — американский стандарт.

DES , 3 DES — эффективный ключ 56 bit .

Сюда же ГОСТ 28147-89– ключ 256 bit — российский стандарт.

Достоинства – скорость, низкие требования к ресурсам.

Недостатки – сложность с распространением ключей и чем больше абонентов, тем больше сложность в обеспечении конфиденциальности ключей.

Асимметричные алгоритмы:

RSA – используется как для шифрования, так и для цифровой подписи. Типичная длина ключа 1024. И именно начиная с этой длинны алгоритм является стойким.

ECC – используются эллиптические кривые. Алгоритм нересурсоёмкий, поэтому часто используется в мобильных устройствах.

DH (Диффи Хеллман) — процесс выработки общего ключа шифрования, если стороны имеют свои ключи. Чувствителен к атаке ( MitM ).

Сюда же ГОСТ 34.10-2001– ЭЦП на эллиптических кривых.

El Gamal – ЭЦП на дискретных логарифмах.

Достоинства – легко организовать ЭЦП, возможность целостности и неотказуемости.

Недостатки – требуются большие ресурсы, теоретическая надежность до сих пор не доказана.

Биометрия:

Физиологические: отпечатки руки пальцев, распознавание лица, сетчатка глаза, запах. В перспективе ДНК.

Поведенческие: походка, голос, манера письма.

FRR ( False Rejection Rate ) – ложный отказ в доступе. Ошибка 1-го типа.

FAR ( False Acceptation Rate ) – ложное предоставление доступа. Ошибка 2-го типа.

Если увеличивать FRR , будет уменьшаться FAR и наоборот. EER или CER – это когда FRR = FAR .

Алгоритм названий следующий: анализ действия, ошибка? ДА – False , НЕТ – True .

Кого-то пропустили ? ДА — False Acceptation или True Positive. НЕТ – False Rejection или True Negative.

Прочее:

Зоны безопасности : Internet , Intranet , Extranet (для клиентов или партнеров, которым нужен доступ к внутренним ресурсам), DMZ .

Протоколы динамической маршрутизации: RIP , BGP , OSPF , IGRP . EIGRP .

HVAC (Heating, Ventilation, https://www.securitylab.ru/blog/personal/shaurojen/22828.php» target=»_blank»]www.securitylab.ru[/mask_link]

CM Security — бесплатный антивирус для Android от создателей Clean Master

Чем популярнее операционная система, тем больше внимания ей уделяют создатели вредоносного ПО. Защитить Android-устройство поможет антивирус CM Security.

CM Security — это бесплатный антивирус от разработчика популярнейшего приложения Clean Master. Программа обеспечивает защиту Android-устройства в режиме реального времени.

В чём разница между CM Security и Clean Master

На первый взгляд приложения довольно похожи. Иногда кажется, что они делают одно и то же, просто называются по-разному. Но на самом деле отличия есть.

Clean Master предназначен в первую очередь для очистки памяти и оптимизации работы мобильного устройства.

Приложение не найдено

Функция защиты есть, но она скорее второстепенная. Обратите внимание, что для более надёжной защиты мобильного устройства Clean Master предложит вам скачать отдельный антивирус, а точнее CM Security.

CM Security — это именно антивирус, который в первую очередь защищает устройство от вредоносного программного обеспечения, а для уборки хранилища и оптимизации работы он предложит установить Clean Master. Таким образом разработчик пиарит одно своё приложение через другое.

appbox fallback https://play.google.com/store/apps/details?id=com.cleanmaster.securitygl=ru

Что умеет CM Security

Сразу после установки антивирус предложит провести стандартную проверку системы на наличие вредоносного ПО. Помнить о времени последней проверки и необходимости периодически выполнять повторные сканирования не нужно: приложение позволяет организовать плановую проверку устройства без участия пользователя, то есть примерно так же, как делают это десктопные антивирусы.

Всё происходит тихо и в фоне, а уведомление с детальным описанием проблемы появится только при обнаружении и устранении угрозы.

Сканированию подвергается сама система, установленные и загружаемые приложения, посещаемые сайты, внутреннее хранилище мобильного устройства и карта памяти.

Помимо основных функций, CM Security предлагает несколько дополнительных инструментов, укрепляющих безопасность пользователя и его данных.

- Встроенный блокировщик входящих вызовов с мошеннических номеров.

- Запрет покупок.

- Запрет изменений настроек мобильного устройства.

- Поиск и удалённое управление устройством через веб-интерфейс CM Security.

Отдельного внимания заслуживает режим защиты отдельных приложений паролем. Если два раза подряд ввести неправильный пароль, антивирус моментально сделает фото с фронтальной камеры и сохранит изображение того, кто пытался залезть в ваши личные данные.

Источник: lifehacker.ru

Основные понятия безопасности COM+

COM+ предоставляет несколько функций безопасности, которые можно использовать для защиты приложений COM+ от служб, настроенных административно до API, которые можно вызывать в коде.

По возможности для приложений COM+ лучше использовать автоматическую безопасность, например декларативную безопасность и проверку подлинности на основе ролей, а не настраивать безопасность в компонентах. Использование автоматической безопасности упрощает запись и обслуживание компонентов, упрощает проектирование безопасности для всего приложения и, так как она настраивается административно, упрощает изменение политики безопасности приложения. Эти службы автоматической безопасности позволяют оставить все функциональные возможности, связанные с безопасностью, из компонентов. Если вы можете включить службы и настроить их соответствующим образом, COM+ будет обрабатывать сведения о применении указанной политики безопасности.

Однако если автоматические службы безопасности в COM+ не выполняют именно необходимые действия, их можно расширить, используя платформу автоматической безопасности, предоставляемую COM+. В случаях, когда вы решили не использовать автоматическую безопасность или где вы хотите использовать ее, но необходимо создать ее в соответствии с требованиями к безопасности приложения, у вас есть следующие варианты настройки безопасности программным способом:

- Программная безопасность на основе ролей, например проверка ролей, доступная при включении безопасности на основе ролей для приложения.

- Олицетворение — если вы хотите использовать удостоверение клиента для доступа к защищенному ресурсу.

- Функции аудита на основе сведений о контексте вызова безопасности также доступны при включении безопасности на основе ролей.

Какие механизмы, используемые для защиты конкретного приложения, будут зависеть от конкретных требований этого приложения. Некоторые варианты безопасности могут повлиять на способ написания компонентов, а некоторые могут значительно повлиять на структуру приложения. Прежде чем принимать какие-либо решения о реализации стратегии безопасности для приложения, следует учитывать его требования к безопасности в контексте его общей структуры — требований к производительности, доступа к данным, физического проектирования и выбора наиболее подходящего сочетания функций безопасности. Дополнительные сведения о реализации программной безопасности см. в разделе «Безопасность программных компонентов».

Здесь приведены краткие описания категорий безопасности, функций и проблем COM+ со ссылками на разделы в этом разделе, в которых приводится подробное обсуждение каждой из важных областей.

Хотя в этом разделе не рассматриваются, компоненты, помещенные в очередь, также имеют определенные проблемы, связанные с тем, какие функции безопасности доступны для них. Дополнительные сведения см. в разделе «Безопасность и разработка компонентов в очереди».

Безопасность на основе ролей

Безопасность на основе ролей — это центральная функция безопасности приложений COM+. С помощью ролей можно административно создать политику авторизации для приложения, выбрав (вплоть до уровня метода, при необходимости), к которым пользователи могут получить доступ к каким ресурсам. Кроме того, роли предоставляют платформу для обеспечения проверки безопасности в коде, если приложению требуется более детальное управление доступом.

Безопасность на основе ролей основана на общем механизме, который позволяет получать сведения о безопасности всех вышестоящих вызывающих объектов в цепочке вызовов компонента. Это средство полезно, особенно если вы хотите выполнить подробный аудит и ведение журнала. Описание функций аудита, предоставляемых COM+, см. в разделе «Доступ к сведениям о контексте вызова безопасности».

Описание проблем безопасности и администрирования на основе ролей, которые следует учитывать при его использовании, см. в разделе «Администрирование безопасности на основе ролей».

Аутентификация клиента

Прежде чем разрешить клиентам доступ к ресурсам, вы должны быть уверены, что они являются тем, кто они говорят, что они есть. Чтобы включить проверку подлинности, COM+ предоставляет службы проверки подлинности. Хотя эти службы на самом деле предоставляются на более фундаментальном уровне COM и Microsoft Windows, приложение COM+ позволяет просто включить службу проверки подлинности в административном режиме, чтобы она работала под крышкой, прозрачной для приложения. Описание служб проверки подлинности см. в разделе «Проверка подлинности клиента».

Олицетворение клиента и делегирование

В некоторых случаях приложение должно выполнять работу от имени клиента с помощью удостоверения клиента, например при доступе к базе данных, которая будет проходить проверку подлинности исходного клиента. Это требует от приложения олицетворения клиента. COM+ предоставляет средства для включения различных уровней олицетворения. Олицетворение настраивается административно, но также необходимо обеспечить поддержку олицетворения с кодом компонентов приложения. Описание олицетворения и проблем, связанных с его использованием, см. в разделе » Олицетворение клиента» и «Делегирование».

Использование политики ограничений программного обеспечения в COM+

Политика ограничений программного обеспечения позволяет запускать ненадежный и, следовательно, потенциально опасный код в ограниченной среде, чтобы он не пользовался привилегиями пользователя. Для этого необходимо назначить уровни доверия файлам, которые может запускать пользователь. Например, некоторые системные файлы могут быть полностью доверенными и получить неограниченный доступ к привилегиям пользователя, а файл, скачанный из Интернета, может быть полностью недоверен и, следовательно, разрешено запускать только в ограниченной среде, в которой запрещено использовать какие-либо привилегии пользователя с учетом безопасности.

Политика ограничения программного обеспечения по всей системе контролируется с помощью средства администрирования локальной политики безопасности, что позволяет администраторам настраивать уровни доверия для отдельных файлов. Однако все серверные приложения COM+ выполняются в файле dllhost.exe. Таким образом, COM+ позволяет указать политику ограничения программного обеспечения для каждого серверного приложения, чтобы они не зависели от политики ограничений файла dllhost.exe. Обсуждение использования политики ограничений программного обеспечения в COM+см. в разделе «Использование политики ограничений программного обеспечения» в COM+.

Безопасность приложений библиотеки

Приложения библиотек имеют особые рекомендации по безопасности. Так как эти приложения выполняются в процессе клиента, они зависят от безопасности, применяемой процессом размещения, и не могут управлять безопасностью на уровне процесса. Описание факторов, которые следует учитывать для приложений библиотеки, см. в разделе «Безопасность приложений библиотеки».

Безопасность многоуровневых приложений

Приложения COM+ обычно являются приложениями среднего уровня; то есть они перемещают информацию между клиентами и внутренними ресурсами, такими как базы данных. Сложные варианты могут быть вовлечены в определение того, где должна применяться безопасность, и в какой степени. Безопасность по своей сути подразумевает компромиссы производительности. Некоторые из наиболее серьезных из них возникают, когда необходимо применить проверку безопасности как на уровне данных, так и на среднем уровне. Обсуждение вопросов, которые следует рассмотреть, см. в разделе «Многоуровневая безопасность приложений».

Источник: learn.microsoft.com

CM Security — антивирус для Андроид

Если вы пользуетесь приложением для чистки мусора Clean Master, думаю, он неоднократно предлагал вам установить антивирус CM Security. Вот о нем мы сегодня и поговорим. Есть ли в этом антивирусе что-то, чего нет у конкурентов? Давайте рассмотрим его поближе.

Как и многие другие продукты этого разработчика, компании Cheetah Mobile, приложение абсолютно бесплатно можно скачать в Google Play.

Скачали. Предлагаю сразу же проверить его тестовым вирусом EICAR (обзор которого я писал ранее). Находим Эйкар в маркете, скачиваем. Ага, при установке CM ругается на обнаруженную угрозу и предлагает тестовый вирус удалить.

Простенькую проверку прошел. Посмотрим, что еще он может нам предложить.

Как и положено, он ищет вирусы, трояны, уязвимости, рекламное программное обеспечение и программы-шпионы. Кстати, насчет рекламных программ, в своем обзоре бесплатной версии Dr.Web, я упомянул случай, когда доктор веб отреагировал на устанавливаемое из Плей Маркет приложение как на рекламное ПО, а CM Security скромно промолчал. Молчал он и при установке и после того, как сомнительное приложение было установлено и была запущена проверка файловой системы. Несмотря на высокие рейтинги CM, личный опыт заставил немного засомневаться в его надежности.

Хорошо или плохо, но он сканирует устанавливаемые приложения, файловую систему, сайты, которые вы посещаете.

Что удивляет — очень высокая скорость сканирования файловой системы. Но это скорее настораживает. Неужели можно так быстро все проверить? При том, что все другие антивирусы пыхтят в разы дольше.

Отзывы о приложении в маркете самые разные. У кого-то он пропустил зловреда, кто-то, наоборот, считает его лучшим среди конкурентов.

Чем по настоящему интересен Security, так это прочими своими функциями.

Например, возможность определения местоположения телефона на карте. Для этого нужно включить функцию в смартфоне.

А саму карту можно посмотреть по адресу в интернете findphone.cmcm.com. В моем случае, после того, как функция была активирована и я залогинился через Google+, местоположение телефона было обнаружено довольно-таки точно. Очень неплохо. Особенно, если учесть, что подобная возможность обычно бывает платной.

Кроме того, можно включить функцию, при которой устройство будет издавать звуковой сигнал при его утере или краже. Также можно заблокировать утерянный телефон.

Далее, AppLock — возможность защитить выбранные приложения при помощи графического ключа или пароля.

Блокировка вызовов — возможность создать черный список из своих контактов или журнала вызовов. Мое устройство позволяет блокировать контакты не прибегая к помощи сторонних приложений, так что мне эта функция не очень нужна, но кому-то очень может пригодиться.

Подводя итог, скажу, что антивирус я буду использовать все-таки другой. Но это скорее, дело привычки и доверия. Прочие возможности CM довольно-таки интересны. Если они вам действительно нужны — рекомендую попробовать.

Пожалуйста, поделитесь ссылкой на статью в соцсетях, если посчитаете ее полезной.

ЛайфДроид

- Метки Cheetah Mobile, Антивирусы

Источник: lifedroid.ru

Работа с Security Server — первые шаги

Проще всего ответить на этот вопрос с помощью аналогии: зачем нужна служба каталога, например, Active Directory? Права на доступ к серверным и прочим ресурсам можно задавать непосредственно каждом сервере и компьютере, но проще это сделать централизованно, с помощью единой базы данных прав и полномочий.

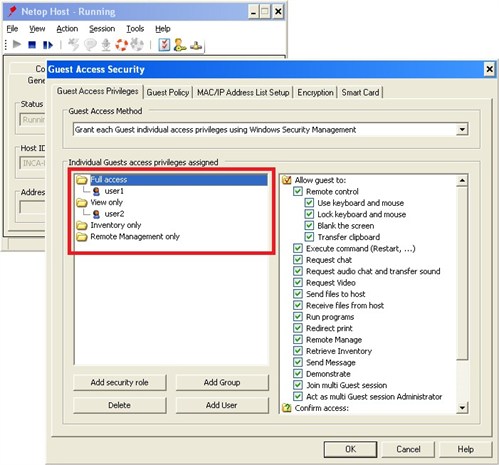

По этому же принципу устроен Security Server. Рассмотрим на примере: у вас есть парк из нескольких десятков (а может быть сотен и тысяч!) компьютеров, из которых есть более важные и менее важные, с точки зрения безопасности. Пусть вам нужно предоставить на некоторых компьютерах права только на просмотр пользователю user2, а пользователю user1 — полные права. Это достаточно легко сделать из настроек управляемого компьютера (Host — в терминологии Netop):

Основная проблема такого способа — трудозатратность добавления и изменения прав. Netop Security Server в первую очредь помогает справиться с этой проблемой.

Многие наши пользователи предпочитают работать с англоязычной версией программы. Поэтому мы приводим скриншоты именно английской версии. Однако у нас, разумеется, есть полностью русифицированная версия.

Как работает Security Server

Netop Security Server — это отдельный модуль Netop, который устанавливается на отдельном сервере. Его задача — аутентификация пользователей, которые подключаются к модулям Host, а также определение того, какие действия может выполнять администратор (Guest) на удаленном компьютере (Host).

С точки зрения процедуры это выглядит следующим образом:

- Сотрудник технической поддержки или администратор (Guest) устанавливают соединение с удаленным компьютером (Host).

- Перед тем, как разрешить то или иное действие (например, просмотр экрана или управление мышью/клавиатурой), Host должен провести аутентификацию и авторизацию. С этим Host обращается на Security Server.

- Security Server использует заданные политики безопасности и (при необходимости) обращается к службам каталога (например, Active Directory).

- Когда этот процесс завершен, ответ отправляется на Host (с указанием, можно ли данному Guest подключиться и с какими правами).

- В зависимости от результата аутентификации и авторизации Host либо разрешает, либо не разрешает доступ для Guest.

Как установить Security Server

Модуль Security Server устанавливается с помощью отдельного дистрибутива и требует отдельного (от Host и Guest) ключа. Security Server состоит из следующих компонентов:

- Сам Security Server — это компонент, который отвечает на запросы Host. Также обратите внимание, что этот компонент работает и в режиме Host, то есть к нему можно подключиться как к обычному Host.

- База данных, в которой хранятся политики безопасности и все настройки Netop Security Server

- Security Manager — интерфейс для редактирования базы данных

В качестве базы данных можно использовать Microsoft Access и Microsoft SQL Server. Обычно MS Access используется только в тестовых целях, поскольку ею можно начать пользоваться сразу после установки Security Server. В производственных целях использование MS Access не рекомендуется.

Первичная настройка

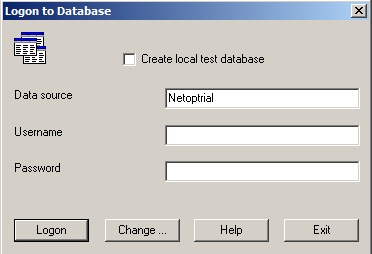

Рассмотрим самый простой вариант: установку в пробном режиме и тестовой MS Access базой данных. В ходе самой установки менять какие-либо параметры нет необходимости: можно все оставить по умолчанию.

После завершения установки запустим интерфейс для редактирования базы данных Security Manager. В окне входа в систему укажите, что желаете создать локальную тестовую базу данных. Имя пользователя и пароль не имеют значения, однако вам может потребоваться вручную добавить источник базы данных (DSN) в Windows. Тестовая база данных обычно размещается в папке %ProgramData%/Danware Data/NSS/, однако может быть и в другом месте (в зависимости от версии Netop Remote Control). Имя файла базы данных по умолчанию — ameval.mdb.

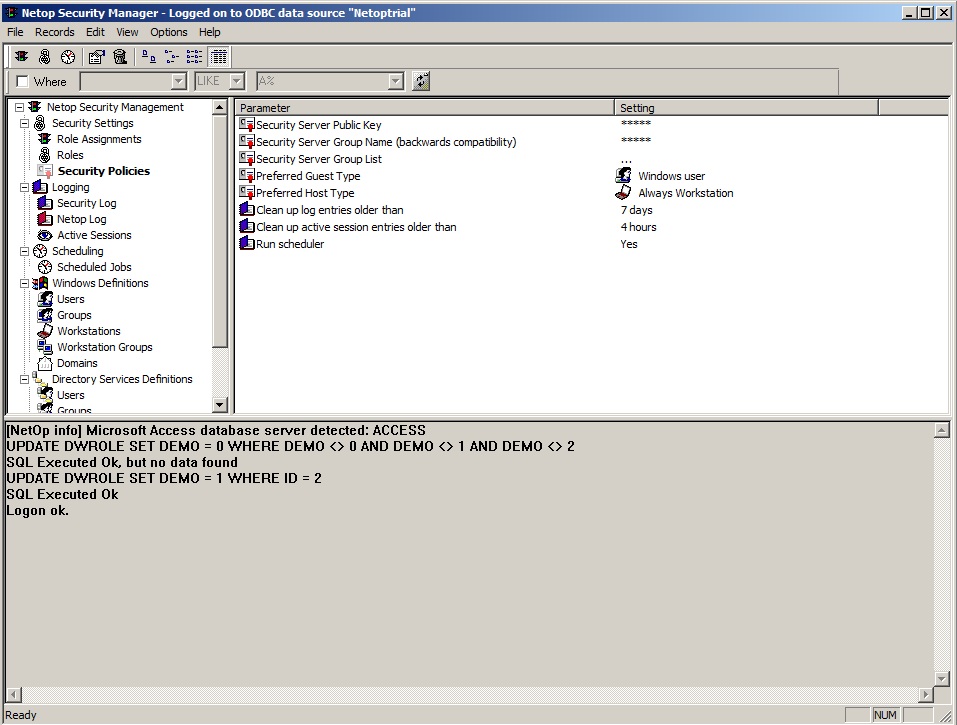

С помощью Netop Security Server можно задавать множество сложных политик для самых изощренных с точки зрения безопасности ситуаций. Однако мы остановимся пока на самом простом случае.

В нашей гипотетической ситуации в организации используется Active Directory и работает несколько ИТ-специалистов. Все специалисты должны иметь возможность подключаться ко всем удаленным компьютерам в режиме просмотра экрана и передачи файлов, и только один, самый главный ИТ-специалист, должен иметь полный доступ. При этом Guest будет идентифицироваться по имени пользователя и паролю домена Windows, а удаленные компьютеры идентифицируются как компьютеры, то есть не имеет значения, какой пользователь за ними работает.

Настройка политики безопасности

Для настройки политики доступа откройте Security Manager и разверните в древовидном меню слева раздел Security Settings. Во-первых, укажем Netop, что идентифицировать Guest мы желаем по имени пользователя домена Windows, а Host — как компьютер (без дифференциации пользователей, которые за этим компьютером работают). Для этого в разделе Security Policies установим:

- Preferred Guest Type: Windows User

- Preferred Host Type: Always Workstation

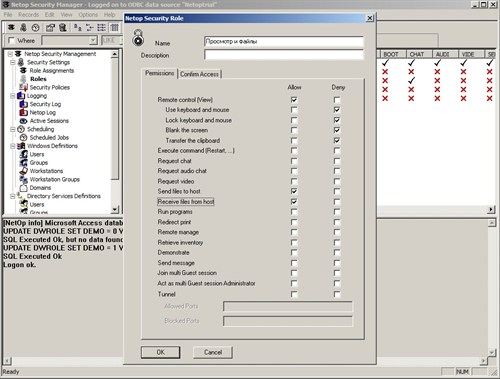

Далее откройте раздел Roles (роли безопасности). После установки уже созданы такие типовые роли, как Full Control (полный доступ без ограничений) и No Access (все запрещено). Нам предстоит создать роль, где было бы разрешено видеть экран удаленного компьютера и передавать файлы (в обе стороны).

Для этого нажмите правой кнопкой мыши по пустому пространству справа при выбранном пункте Roles слева. Далее выберите New и откроется окно следующего вида:

Дайте название новой роли и выберите действия, который Guest может и не может выполнять на удаленном компьютере.

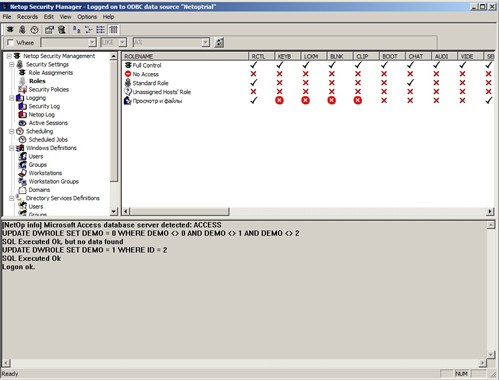

У Вас должно получить примерно как на рисунке выше.

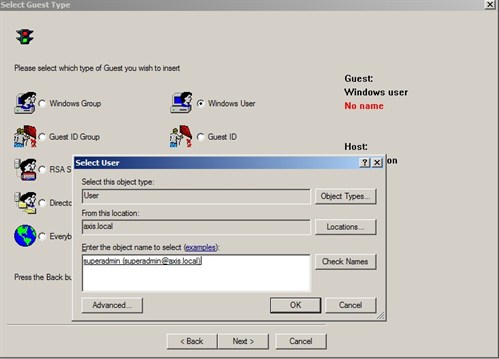

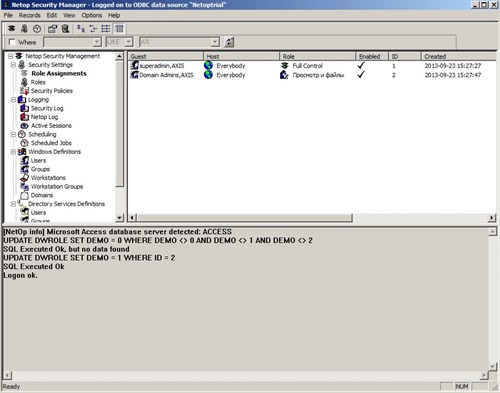

Третий этап — это создание правила доступа. Выберите пункт Role Assignment и, аналогично предыдущему шагу, нажмите правой кнопкой и выберите New. Откроется мастер создания правила.

Сначала определите, к каким Guest будет применяться данное правило. Нам нужно создать два правила (последовательно): одно будет применяться к группе пользователей Domain Admins (все администраторы), а другое — только к нашему гипотетическому пользователю superadmin. Рассмотрим создание правила на примере пользователя superadmin (второе правило создается по аналогии).

Выберите Windows User и найдите пользователя в Active Directory, к которому будет применяться правило.

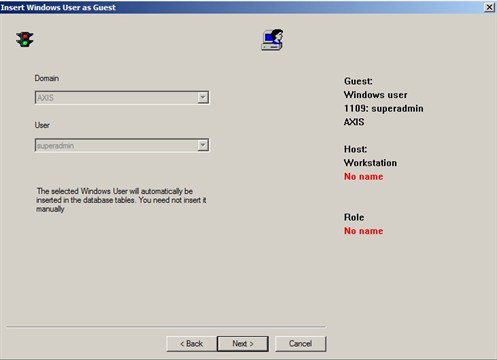

В следующем окне просто проверьте, что выбран правильный пользователь и нажмите на кнопку Next.

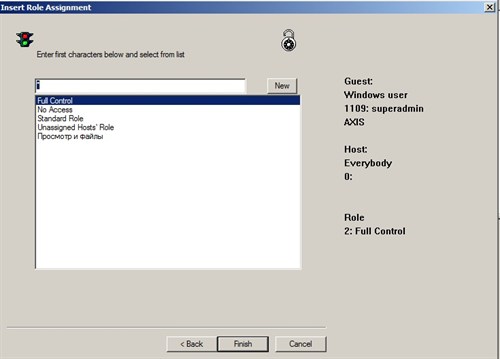

Вы можете выбрать множество различных типов Host, однако в нашей ситуации выберите Everybody. Правило, таким образом, будет применяться ко всем удаленным компьютерам.

Выберите, какая роль безопасности будет применяться. В случае superadmin нужно выбрать Full Control. Когда вы будете создавать второе правило для группы пользователей, нужно будет выбрать Просмотр и файлы.

У вас должно получиться в итоге примерно как показано на рисунке выше.

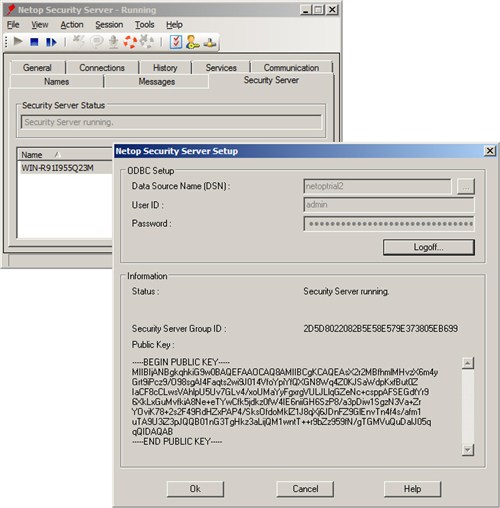

Настройка Security Server

Security Manager — это лишь интерфейс для редактирования базы данных. Теперь необходимо указать, какой базой данных нужно пользоваться, основному компоненту — Security Server.

Закройте Security Manager перед переходом к следующему шагу: доступ к базе данных MS Access возможен только из одной из программ. Это еще одна причина, почему рекомендуется использовать SQL Server.

Откройте окно Security Server (для этого можно, например, нажать кнопкой мыши по пиктограмме бумажного змея рядом с часами). Выберите меню Tools и далее Security Server Setup.

Выберите источник данных (DSN), который использовался в Netop Security Manager, или создайте новый. Нажмите на кнопу Login и удостоверьтесь, что соединение успешно установлено. Этому будет свидетельствовать статус Security Server Running.

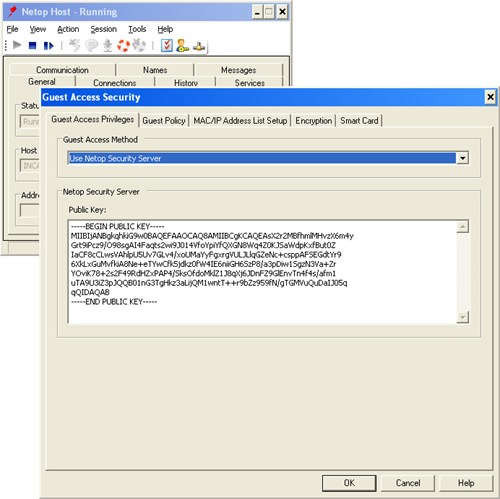

Настройка Host

Мы почти у цели. Осталось настроить Host с тем, чтобы он производил аутентификацию и авторизацию с помощью Security Server. Это несложно сделать.

Откройте окно Netop Host и далее Guest Access Security. В меню Guest Access Method выберите Use Netop Security Server. Далее необходимо скопировать Public Key из Netop Security Server (рисунок к предыдущему шагу) в окно Public Key. Это требуется для обеспечения безопасности трафика между Host и Security Server.

Сохраните настройки и можно пробовать подключаться.

Если Host и Security Server находятся в разных подсетях, то есть Host не сможет обнаружить Security Server с помощью широковещательных запросов, то необходимо добавить IP-адрес Security Server в настройки Host. Для этого:

- Откройте меню Tools, далее Communication Profiles

- Выберите профиль TCP/IP и нажмите на кнопку Edit

- Нажмите на кнопку IP Broadcast List и добавьте IP-адрес Security Server.

Источник: www.netop.ru