Все ли возможности ClamAV вы используете?

Последний параметр я не рекомендую использовать, т.к. не редкость когда ClamAV ошибается. В моей практике был случай, когда ClamAV находил вирус Oversided.zip в zip-архивах. При распаковке архивов антивирусная система считала файлы неинфицированными. Мы проводили специальную проверку запакованных файлов альтернативными продуктами – вирусы найдены не были.

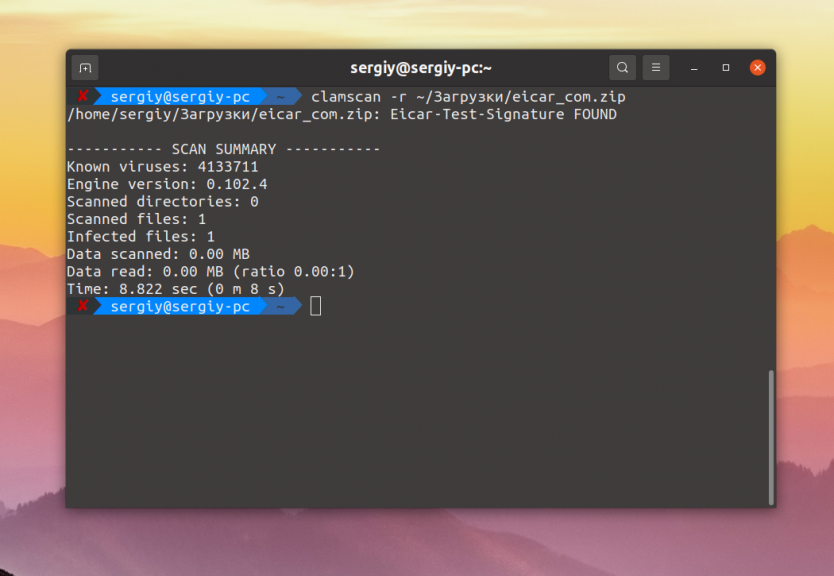

При обнаружении вируса clamscan отобразит это в статистике сканирования (см. рис. 2).

Рисунок 2. Пример обнаружения вируса

Регулярность полного сканирования файловой системы сервера на вирусы зависит от нескольких параметров, таких как ресурсы сервера, предоставляемые сервисы, требуемая надежность и т. п. Вы сами должны выбрать необходимую частоту. Некоторые специалисты рекомендуют запуск сканирования из cron по расписанию, хотя это и небезопасно, так как для этой программы не редкостью является подверженность отказу от обслуживания, правда, эти проблемы вовремя устраняются разработчиками в очередных версиях.

Вирусы и антивирусы для Linux. clamav

Если необходима дополнительная функциональность, такая как on-access-проверка файлов или интеграция с MTA, то требуется запуск демона clamd. Для этого необходимо отредактировать конфигурационный файл clamd.conf.

Если необходимо, чтобы сканирование проходило с использованием демона clamd, нужно воспользоваться командой clamdscan. Она является урезанной версией clamscan. После нахождения вируса clamd создаст соответствующую запись в лог-файле и выполнит определенное администратором действие (если данные опции включены в clamd.conf). Также этот способ сканирования более удобен при использовании проверки по расписанию.

База вирусов регулярно обновляется. Для обновления используется программа freshclam, которая берет настройки из конфигурационного файла freshclam.conf.

Для автоматического обновления достаточно поместить простой скрипт в cron:

Clamav-milter – сканирование почты на вирусы

Для интеграции ClamAV с MTA необходимо выполнить:

На данный момент ClamAV поддерживает множество различных интерфейсов к MTA: amavisd-new, amavisd-ng, CommunyGate Pro (модуль cgpav), Courier (модуль ClamCour), postfix (модули clamfilter, clamSMTP, clapf), exim (патч exiscan), qmail (модуль Gadoyanvirus), hMailServer, sendmail (модуль j-chkmail, mailness), MailAvenger и многие другие.

On-access сканер вирусов – Clamuko

Одна из великолепных возможностей, которая реализована в ClamAV – Clamuko – сканирование файлов при попытке их чтения или запуска. Она реализована с помощью модуля ядра Dazuko. Когда я говорю о возможности проверки файлов при чтении, многие системные администраторы говорят, что это лишнее – вирусы в UNIX не живут. Это совершенно неверно, см. статью Криса Касперски о вирусах в UNIX [6].

Также данный вид проверки файлов подходит для файловых серверов. Я использую в своей локальной сети сервер с ОС Linux ALT Master 2.4 в качестве основного контроллера домена на базе Samba 3.0.14. Я ввел проверку перемещаемых профилей и общей сетевой папки.

Антивирус ClamAV

Результаты небольшого тестирования скорости:

- копирование двух файлов общим размером 72 Мб:

- без проверки антивирусом – 1,5 секунды;

- с проверкой антивирусом – 45 секунд;

- копирование 60 файлов общим размером 3 Мб:

- без проверки антивирусом – менее секунды;

- с проверкой антивирусом – 3 секунды;

- копирование 540 файлов общим размером 24 Мб:

- без проверки антивирусом – 1 секунда;

- с проверкой антивирусом – 7 секунд.

Из этого небольшого теста можно сделать вывод, что задержка при проверке файлов сильно растет с увеличением размера файлов. При проверке документов задержка практически незаметна, даже если общий размер файлов достаточно большой.

Для установки модуля dazuko необходимо скачать последнюю версию с официального сайта, разархивировать и выполнить:

- для версии ядра Linux 2.2-2.4:

# mknod -m 600 /dev/dazuko c `grep dazuko /proc/devices | sed «s/ .*//»` 0

- для версии ядра Linux 2.6:

# mknod -m 600 /dev/dazuko c `grep dazuko /proc/devices | sed «s/ .*//»` 0

# mknod /dev/dazuko c 33 0

Samba-vscan – защита файлового сервера

Данный проект от OpenAntiVirus создает расширение к файловому серверу Samba – проверка на вирусы, которая осуществляется с помощью ClamAV, Kaspersky AntiVirus, Symantec AntiVirus Engine и некоторых других.

Данный проект отличается от предыдущего тем, что нет необходимости подключать дополнительные модули ядра и не проводится локальная проверка файлов.

Установка для Samba версий 2.2.4 и выше отличается. Я не стану описывать установку для старых версий и остановлюсь на Samba 3.

Для того чтобы установить samba-vscan, вам потребуются исходные тексты Samba: скачиваем, разархивируем, заходим:

Разархивируем, копируем в каталог исходных текстов Samba командой:

# cp -ra samba-vscan-версия путь_к_исходникам_Samba/examples/VFS

# cp -a clamav/vscan-clamav.conf /etc/samba

Далее правим конфигурационный файл smb.conf. Выбираем ресурс, который будет проверяться антивирусом, например:

comment = virus-protected directory

vfs object = vscan-oav

vscan-clamav: config-file = /etc/samba/vscan-clamav.conf

Наиболее распространенные опции:

- max file size = – максимальный размер проверяемого файла.

- verbose file logging = – протоколировать результаты проверки файлов. Если 1 – то все проверяемые файлы, если 0 – только инфицированные.

- scan on open = – проверка при открытии файла.

- scan on close = – проверка при закрытии файла.

- send warning message = – отсылать winpopup сообщение клиенту при обнаружении вируса.

- infected file action = – перемещать в директорию «на карантин», удалять или только информировать.

- quarantine directory = – директория для перемещения файла «на карантин».

- exclude file types = – исключить проверку следующих типов файлов.

Перед запуском просмотрите /etc/samba/vscan-clamav.conf. Мне пришлось добавить в него:

clamd socket name = /var/lib/clamav/clamd.socket

Проблема как этой, так и предыдущей реализации on-access-сканирования при работе с Windows-клиентами – задержка при переходе между директориями. Дело в том, что windows упорно пытается найти значки в самих файлах, поэтому идет запрос на открытие файла.

Антивирусная система, а точнее модули on-access сканирования не разбирают тип запроса и выполняют проверку при каждой попытке просмотреть значок. Из-за этого задержки между переходами по каталогам становятся заметны для конечных пользователей. Решением данной проблемы в последнем случае мог бы быть демон кэширования запросов firewall – vscancs от проекта OpenAntiVirus. Это программа, благодаря которой, не происходит сканирование файлов, не изменившихся после предыдущей проверки. Но дело в том, что она находится на стадии разработки и выпущена только альфа-версия.

Антивирусная проверка на прокси-сервере

Существует несколько решений для блокировки файлов на прокси-сервере, основанные на антивирусе ClamAV, некоторые из них были описаны в июльском номере журнала [7].

- DansGuradian – прокси-сервер, который использует в качестве «веб-браузера» squid или oops. Его возможности как прокси-сервера достаточно скудны, но антивирусная защита и блокировка нежелательного контента организована хорошо. После блокировки пользователю показывается страница, на которой указана причина блокировки. Аналогом DansGuardian является HAVP. Он также может использовать Squid, но может выступать и как отдельный прокси-сервер.

- SquidClamAV Redirector – программа, написанная на языке программирования python, которая позволяет сканировать файлы с определенными расширениями, закачиваемые через прокси-сервер Squid.

- Squid_vscan – очередное решение от проекта OpenAntiVirus. Это пакет исправлений для squid, позволяющий включить антивирусную проверку.

В некоторых случаях необходима проверка данных, передаваемых по определенному протоколу. Идеальным решением данной проблемы является snort_inline. Это расширение системы обнаружения атак snort, которое позволяет блокировать данные, содержащие вирусы, используя iptables.

Существует огромное количество графических интерфейсов для данной антивирусной системы: AVScan, BeClam, Clamaktion, ClamShell, ClamTk, clamXav, FETCAV, KlamAV, QtClamAVclient, wbmclamav. Наиболее функциональным графическим интерфейсом для KDE является KlamAV (см. рис. 3).

Рисунок 3. Графический интерфейс KlamAV

Он позволяет on-access-сканирование, сканирование вручную, введение карантина для зараженных файлов, автоматическое обновление, проверка почты (Kmail/Evolution).

ClamWin – антивирусное решение для Windows-систем. Первоначально ClamAV писался для ОС семейства UNIX, впоследствии он был адаптирован и к ОС Windows, запускаясь в эмуляторе cygwin. В отличие от UNIX-версии возможности его более скудны. Вот уже долгое время разработчики обещают реализовать возможность on-access-сканирования файлов, но пока результата нет.

Мультиязыковой поддержки пока тоже нет, есть только перевод на некоторые языки «добровольцами». В целом программа предоставляет простой дружественный пользователю интерфейс (см. рис. 4).

Рисунок 4. Внешний вид ClamWin

Открытый исходный код ClamAV дает возможность программистам создавать новые проекты на базе этой антивирусной системы, что существенно сказывается на ее популярности. В сравнении с коммерческими продуктами есть один проигрыш – отсутствие эвристического анализа, хочется надеяться, что когда-нибудь эта функция будет добавлена.

- http://www.clamav.net.

- http://www.clamwin.net.

- http://mcmcc.bat.ru/clam_rar3.html.

- http://www.openantivirus.org.

- http://www.dazuko.org.

- Касперски К. Вирусы в UNIX, или Гибель «Титаника» II. – Журнал «Системный администратор», №1, 2004 г. – 6-23 с (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=01.2004;a=10).

- Авраменко А. DansGuardian + ClamAV: фильтруем веб-содержимое и строим антивирусную защиту. – Журнал «Системный администратор», №7, 2005 г. – 6-8 с (http://www.samag.ru/cgi-bin/go.pl?q=articles;n=07.2005;a=03).

Источник: samag.ru

Как пользоваться ClamAV

Антивирусный пакет ClamAV — это самый популярный антивирус для операционных систем на базе ядра Linux. Он очень простой и может только проверять передаваемые ему файлы на присутствие в них известных ему вирусов. Зато он полностью свободен и распространяется с открытым исходным кодом.

Антивирус можно использовать не только для проверки файлов в файловой системе, но и для проверки интернет сайтов или вложений в почте, для чего его часто применяют. В сегодняшней статье мы рассмотрим как пользоваться ClamAV для проверки файлов на вирусы.

Установка ClamAV

В большинстве дистрибутивов антивирус ClamAV есть в официальных репозиториях. Подробно про установку антивируса в Ubuntu я писал в этой статье. Установка в Debian выполняется аналогичным образом:

sudo apt install clamav

Для установки Fedora или CentOS команда будет выглядеть вот так:

sudo dnf install clamav

sudo pacman -S clamav

После установки можно переходить к использованию программы. Но сначала надо обновить вирусные базы данных. Для этого сначала остановите службу автоматического обновления:

sudo systemctl stop clamav-freshclam

Затем выполните обновление:

А потом снова запустите службу:

sudo systemctl start clamavfreshclam

Как пользоваться ClamAV

$ clamscan опции /путь/к/папке/или/файлу

Как видите, синтаксис очень простой. Теперь давайте рассмотрим основные опции, которые вы можете использовать. Настройка ClamAV выполняется именно с помощью этих опций:

- -V, —version — вывести версию программы;

- -v, —verbose — максимально подробный вывод;

- -a, —archive-verbose — выводить сообщения о проверяемых файлах внутри архивов;

- —debug — отображать отладочные сообщения;

- —quiet — выводить минимум информации;

- —no-summary — не отображать результат сканирования;

- -i, —infected — выводить информацию только об инфицированных файлах;

- —bell — воспроизводить звуковой сигнал при обнаружении вируса;

- -d, —database — загрузить вирусную базу данных из файла;

- -l, —log — сохранить результат сканирования в файл;

- -r, —recursive — рекурсивное сканирование директорий и поддиректорий;

- —move — перемещать инфицированные файлы в указанную папку;

- —copy — копировать инфицированные файлы в указанную папку;

- —exclude, —exclude-dir — не сканировать файлы и папки, имена которых подпадают под шаблон;

- —remove — удалять все инфицированные файлы;

- —scan-pe=yes/no — сканировать исполняемые файлы Windows, по умолчанию включено;

- —scan-elf=yes/no — сканировать исполняемые файлы Linux, по умолчанию включено;

- —scan-ole2=yes/no — сканировать документы Office, по умолчанию включено;

- —scan-archive=yes/no — сканировать архивы, по умолчанию включено;

- —max-filesize — максимальный размер данных, извлекаемых из архива, по умолчанию 25 Мб;

- —max-files — извлекать не больше указанного количества файлов из сканируемых файлов (архивы, документы, любой вид контейнеров), по умолчанию 10000;

- —max-recursion — максимальная глубина сканирования папок в архиве, по умолчанию 16;

- —max-dir-recursion — максимальная глубина сканирования папок в файловой системе, по умолчанию 15.

Это далеко не все опции программы. У неё есть много других опций, позволяющих настроить различные ограничения. Все их вы можете найти выполнив команду:

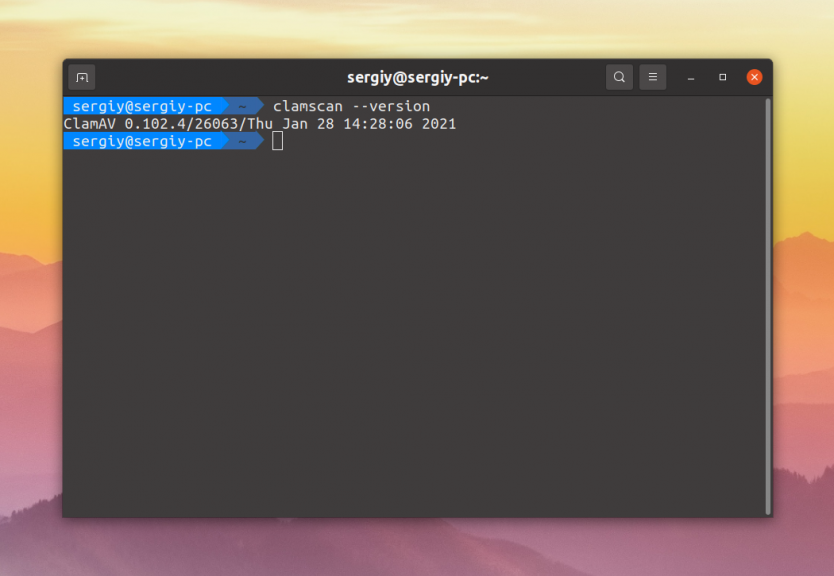

Теперь давайте разберем несколько примеров работы с утилитой. Для просмотра версии программы выполните:

Самый простой способ просканировать какую-нибудь папку — воспользоваться опцией -r для рекурсивного сканирования и опцией -i для вывода информации только об инфицированных файлах:

clamscan -r -i ~/Загрузки

Когда проверка ClamAV будет завершена, программа выведет общую статистику:

Для того чтобы при обнаружении вируса проигрывался сигнал используйте опцию —bell:

clamscan -r -i —bell ~/Загрузки

Инфицированные файлы можно перемещать в специальную папку с помощью опции —move:

clamscan -r -i —move ~/Карантин ~/Загрузки

Если вы хотите удалить все инфицированные файлы используйте опцию —remove:

clamscan -r -i —remove ~/Загрузки

Если вы хотите проверить корень файловой системы, то следует исключить папки с виртуальными файловыми системами. Там очень много файлов, и вирусов там нет, для этого воспользуйтесь опцией —exclude:

sudo clamscan -r -i —exclude-dir=»/sys|/proc|/dev» /

Поскольку надо исключить несколько директорий, то разделять их следует символом ИЛИ — «|». Сканирование может выполняться довольно долго. Если вы не хотите чтобы оно занимало терминал, можно запустить его в фоне, а результат выводить в лог-файл.

sudo clamscan -r -i —exclude-dir=»/sys|/proc|/dev» -l scan.log / https://losst.pro/kak-polzovatsya-clamav» target=»_blank»]losst.pro[/mask_link]

Антивирус для Linux – ClamAV

Какая ОС лучше? Windows? Linux? Может MacOS? Холивары на эту тему наверно не кончатся никогда и будут бесконечным оазисом контента для различных статей.

Множество копий противоборствующих сторон имеют явно эмоциональный окрас, но для технаря важны только факты и рабочие практики применения.

По работе мне время от времени приходится иметь дело с установкой нового ПО на Ubuntu Server. Например бесплатный сервис хранения ссылок linkin.link о котором я писал тут является удачной кооперацией двух миров, (.net) Windows и Linux. Но вот путь к финальному шагу весьма тернист. И периодически это превращается в настоящий квест.

Данная статья это туториал (последний раздел) — как установить текущую на данный момент версию антивируса ClamAV 0.104.2 на Ubuntu Server. И «весёлые» приключения по миру nix* (первые три раздела).

Вступление

Отходя от темы и если говорить в целом о экосистеме nix*, то за годы практики у меня сложилась мнение. Если ты настроил машину, при этом пропотев n-ное количество часов, то такая машина будет работать безотказно, годами. До следующего обновления…

Мне кажется, nix* системы вряд ли станут популярными в обывательском секторе, потому что имеют одну убийственную “архитектурную” особенность.

Бесконечное постоянное обновление софта без обратной совместимости.

Казалось бы, постоянно новое – это хорошо. Но это монета с двумя сторонами. И тёмная сторона, к сожалению, как раз обращена к новичкам, да и midl пользователям — ничего толком не “работает из коробки”.

У меня много подобных историй, жалко, что я их не документировал в туториалы. Помню, как вроде на 18 Ubuntu Server надо было сделать софтовый RAID. И как я вступал в ступор на окнах настройки который вели в никуда. Сам дистрибутив был скачан с официального сайта как самый «надёжный» и «правильный».

Действовал по всем правилам, из инструкций из интернета, которые были все одинаковые на всех сайтах. Везде было сказано – делай так и всё будет работать. А у меня все настроечные окна были – но сам RAID не создавался.

И только после нескольких дней страданий выяснилось – что в казалось бы “официальной версии” просто вырезали часть, которая отвечала за окончание настройки RAID – при этом оставили начальные окна настройки. Неофициальная версия – помогла.

Задача

Немного лирики окончил, приступаю к теме статьи.

Мне поступила достаточно типичная задача – надо проверять антивирусом файлы, которые закачиваются на сервер пользователями.

Конечно – сейчас вирусы такие, что без “нейросетей” и не поймёшь, что этот вирус. Или на диске он зашифрованный и только загрузившись в память может, расшифровав себя, показать гнилое нутро.

Но хоть какую-то защиту антивирус дать может.

Нужен был бесплатный антивирус. Поискав в интернете нашёлся подходящий кандидат ClamAV

Этот антивирус имеет богатую историю. Используется на множестве mail серверов. И поддерживается до сих пор. А также имеет API для индивидуальной проверки файлов. То, что надо.

ПО, которое должно будет взаимодействовать с антивирусом, написано на .net core. Как я писал выше это удачная кооперация миров Windows и Linux.

Для старта был решено запустить систему на Windows.

Как ни странно – почти всё прошло удачно. ClamAV был скачан с официального сайта. Установлен как служба без проблем. Базы данных антивируса загрузились с первого раза.

Небольшие проблемы были в подключении к API.

В NuGet было несколько библиотек для работы с API. В в топе висела nClam. C почти полтора миллионом скачиваний и уже 7-ой версией. В общем внушает доверие.

Библиотека установлена. Код написан. И тут получаем баг. На любой файл, переданный на проверку, возвращался код ответа – файл не найден. Немного поэкспериментировав, было решено взять следующую по популярности библиотеку — ClamAV.Net

Скачиваний, правда по сравнению с nClam только 25 тысяч. Но с этой библиотекой всё заработало корректно.

Для теста был скачан файл с сигнатурой вируса от сюда.

ClamAV определял вирус.

Эксперимент завершился полностью успехом – и было решено перенести всё на Ubuntu Server. Ожидалось что это займёт максимум 30 минут. Ага…

Пришлось потратить день. И чтобы другие не тратили столько времени — написан этот туториал.

Попытка установки ClamAV на Ubuntu Server

Поискав в интернете я нашёл около 2 десятков (было ещё больше) сайтов с информацией как поставить ClamAV на Ubuntu. Инструкция была практически идентичная на всех серверах.

Сперва выполняем стандартную команду обновления:

А потом собственно команду установки антивируса и одновременно установки демона для API:

apt-get install clamav clamav-daemon

Это практически всё. Проще инструкции придумать сложно.

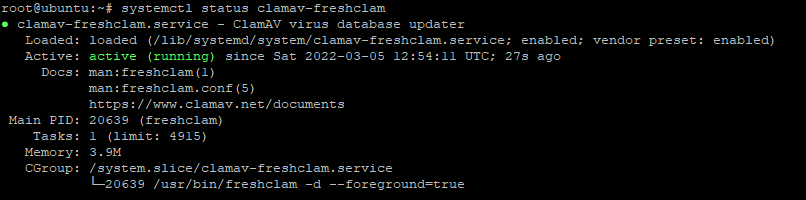

Это команда устанавливает файлы самого антивируса ClamAV. А также 2 демона. Первый clamav-freshclam – для автоматической закачки баз данных. Второй clamav-daemon — API.

Проверяем как установились демоны:

systemctl status clamav-freshclam

Второй демон clamav-daemon – который предоставляет нам API для проверки файлов:

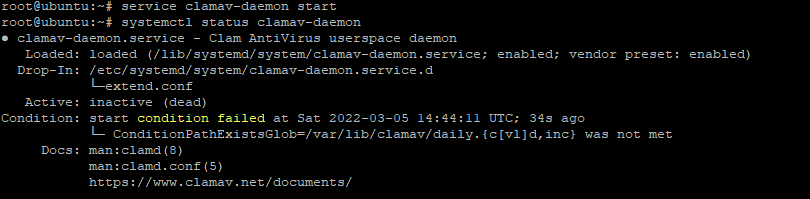

systemctl status clamav-daemon

Почему-то не запущен.

service clamav-daemon start

Не запустился. Ругается что нету баз данных. Но тут всё по плану. Все туториалы говорят, что надо закачать базы данных вручную.

Для этого останавливаем автоматический загрузчик:

service clamav-freshclam stop

Далее одной командой загружаем вручную

Собственно, на этом этапе закончился процесс простой установки ClamAV через туториал.

Как я понял версия в официальном дистрибутиве устарела настолько, что даже не может скачать базы данных. Выше я писал про проблему обновлений в nix мире. Вот как раз прилетело и мне.

Не буду описывать мои поиски как же закачать последнюю версию антивируса, приведу результат.

Есть 2 способа. Первый — настроить Backports. Это путь рекомендуется на официальном сайте ClamAV:

Я не захотел выбирать этот путь что бы не угробить всё окончательно.

Ну и второй вариант – скачать пакет и установить вручную. На официальном сайте есть пакеты для различных систем:

Пошаговая установка ClamAV на Ubuntu Server

Важно: все команды я вводил под root. Вы можете через sudo – но тогда я не гарантирую что всё будет так же.

Не буду описывать все эксперименты которые я провёл за день, а напишу пошаговую инструкцию – которая на моей системе позволила запустить нормально ClamAV . Плюс некоторые комментарии.

Удаляем все упоминания о старых установках:

apt-get purge clamav clamav-base clamav-daemon clamav-freshclam clamav-milter clamdscan clamassassin

Скачиваем установочный пакет и кидаем в корень диска сервера. Для меня это: clamav-0.104.2.linux.x86_64.deb

Далее устанавливаем программа для установки deb пакетов в Ubuntu – gdebi:

apt-get install gdebi

Устанавливаем ClamAV версии 0.104.2:

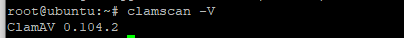

Проверяем как установилось:

Версия последняя. Та, что надо.

Далее наc подстерегает очередная проблема. Как я понял (но может я и не прав) эта версия почему-то не включает в себя установку демонов. Вот папка с установленным антивирусом:

Демона тут нету. Можно запустить антивирус из консоли – но как установить демон, я так и не понял.

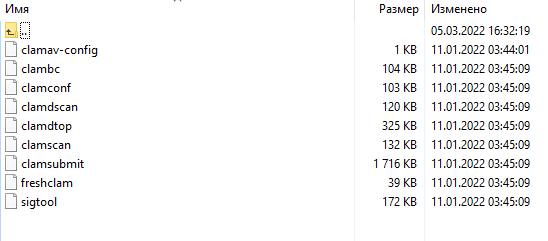

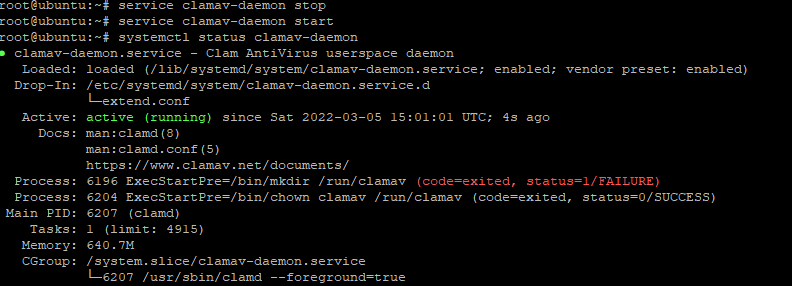

Вот запросы на проверку служб:

Далее запускаем стандартный установщик:

apt-get install clamav clamav-daemon

Как я понял – установщик установит демонов, а сам ClamAV не установит т.к. есть уже более новая установленная версия.

Проверяем какая версия:

Видим что версия последняя и не затёрлась нашей предыдущей установкой. Изначально эта команда выдавала версию 0.102.1

systemctl status clamav-daemon

systemctl status clamav-freshclam

Clamav-freshclam – есть и запущен. Clamav-daemon – есть и остановлен. Пока по плану.

Пытаемся скачать базы данных:

Видим что ругается на файл конфигов. Идём в папку и смотрим:

Переименовываем файлы в:

clamd.conf

freshclam.conf

Далее открываем их и удаляем слово «Example». Так:

Почему это было не сделать изначально? Остальные настройки я не трогал – все по умолчанию. Всё работает и так. (хотя вру – одну настройку всё же я менял, но о ней позже).

Но вы можете установить настройки согласно вашим системным требованиям.

Новая попытка закачки баз данных:

Забыл отключить демона clamav-freshclam. Тут видно, что идёт конфликт доступа к файлу логов. Можно было бы и более грамотно работать с файлом, без локов.

service clamav-freshclam stop

Аллилуйя! В этот раз всё OK. Базы скачиваются.

Ну теперь clamav-daemon должен запустится (нет)

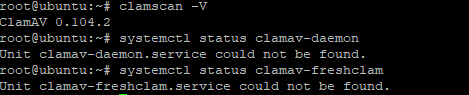

service clamav-daemon start

systemctl status clamav-daemon

Не запустился. Вроде как не может найти базы данных по пути: /var/lib/clamav

А их там и нету. Поиск показал, что базы находятся тут:

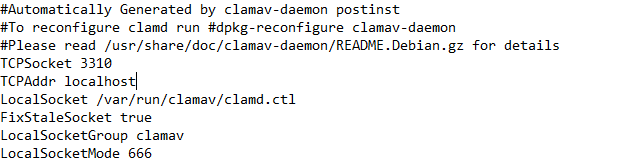

Вот мы и возвращаемся к настроечным файлам. Изначально я открыл файл clamd.conf

И вставил строку:

Но демон clamav-daemon всё рано не искал базы по этому пути.

Затем я в двух файлах:

И уже демон clamav-freshclam – закачал базы по нужному пути /var/lib/clamav

Запускаем и проверяем демон clamav-daemon:

service clamav-daemon stop

service clamav-daemon start

systemctl status clamav-daemon

Ура всё работает! Наконец то финиш (нет)

Я попытался присоединится к демону через дефолтный адрес:

Но ничего не получилось (((

Смотрим что у нас там по портам:

netstat -ntlp | grep LISTEN

Листинг не привожу (конфиденциальность) – но демона нашего там нет. И порт 3310 никто не слушает.

В интернете я нашёл информацию, что эту проблему можно решить с помощью настройки файла конфигурации.

Запускается настройка – суть которой ввести последовательно все значения в файле конфигурации. Всё было нормально пока я не дошёл до параметра:

Тут и далее следующие 3 параметра входили в вечный цикл. Всё перепробовал – вечный цикл и всё тут.

Потом нашёл тут, что да – есть такой баг и его вроде как поправили. Видимо до моей системы эта правка так и не добралась. Решил бросить этот вариант.

Далее я провозился оставшеюся часть дня. Сразу привожу рабочий вариант.

Открываем файл /etc/clamav/clamd.conf

И вставляем в самый верх строки:

TCPSocket 3310

TCPAddr localhost

Далее открываем файл:

И делаем такое содержимое:

[Service]

ExecStartPre=-/bin/mkdir /run/clamav

ExecStartPre=/bin/chown clamav /run/clamav

[Socket]

SocketUser=clamav

ListenStream=3310

Сохраняем всё. Далее команда перезагрузки конфигов:

Запускаем демон. Проверяем порт:

Есть контакт! Неужели на этом всё? В этот раз ДА. Всё заработало. Ну и видео демонстрации работы.

Когда набирал статью, заливка очередной картинки зависла. Перезагрузил страницу – всё что набирал пропало. Но спасло всплывающее сообщение «восстановить данные». И тут надо было мне насторожится. Поленился. Продолжил дальше набирать статью.

Опять загрузка картинки зависла. И на второй раз при нажатии восстановления – ничего! Пусто! Поэтому для сберегания нервных клеток почаще переносите в черновик. Я, к сожалению, не сберёг.

Источник: habr.com

Антивирус Clamav на защите работы системы Ubuntu

Используя в повседневности Web-ориентированный клиент rtorrent на домашней системе призадумался. А что же получается, я скачиваю файлы они сохраняются ко мне в систему, позже я их копирую (преимущественно книги, аудиофайлы) для последующего изучения как на планшетник или мобильник дабы не терять то драгоценное время которое порой попусту проедается когда жду транспорт утром, еду в нем, возвращаюсь обратно, даже обед на работе частенько становится тем часом когда можно отдохнуть отвлекшись от рабочей суеты за прослушиванием какой-либо увлекательной книги.

А потому, ведь системы на этих устройствах отличаются от моей основной — Ubuntu 12.04.5 Desktop amd64 – планшетник на Android, смартфон тоже на Android, а рабочий комп — стандарт де-факто Windows. И просто я же могу попросту не неся злой умысел подсадить к себе вирус, кейлоген, троянскую программу да и просто какой-либо зловред. Поэтому хоть и не бывает на системе Ubuntu вирусов, заразить то ее поставляемую из коробки да к тому же настроенную ой как не просто, а вот что с файлами перенесенными в другое место? Но на эту задачу есть решение, в репозитариях поставляемых совместно с Ubuntu входит утилита ClamAV – это набор различных утилит: демон, сканер с использованием командной строки (это я люблю) и конечно же утилита для автоматического получения новых баз содержащих все новые и новые сигнатуры по которым происходит распознавание нежелательных элементов.

Отличительные черты антивируса ClamAV:

Поддержка командной строки

Соответствие популярным почтовым форматам (используется на почтовых шлюзах)

- Провека различных архивных файлов : Zip, RAR, Dmg, Tar, Gzip, Bzip2, OLE2, Cabinet, CHM, BinHex, SIS and others

- Проверка исполняемых файлов ELF executables and Portable Executable files packed with UPX, FSG, Petite, NsPack, wwpack32, MEW, Upack and obfuscated with SUE, Y0da Cryptor and others

- Проверка популярных офисных форматов: MS Office and MacOffice files, HTML, Flash, RTF and PDF

Установка в систему проста как никогда:

ClamAV 0.98.5/20025/Tue Feb 3 20:53:01 2015

Пояснение по утилитам входящим в состав пакета clamav:

- clamav-getfiles — Update script for clamav

- clamav — antivirus scanner for Unix

- clamav-base — base package for clamav, an anti-virus utility for Unix

- clamav-daemon — antivirus scanner daemon

- clamav-data — clamav data files

- clamav-docs — documentation package for clamav, an anti-virus utility for Unix

- clamav-freshclam — downloads clamav virus databases from the Internet

- clamav-milter — antivirus scanner for sendmail

- clamav-testfiles — use these files to test that your Antivirus program works

- clamav-dbg — debug symbols for clamav

Следующее действия это привести установленную антивирусную базу в обновленное состояние:

ClamAV update process started at Tue Feb 3 20:35:58 2015

и далее пошел процесс обновления, который через некоторое время успешно завершился.

Чтобы просканировать всю систему полностью и файлы (и директории) на других файловых системах, попросту говоря смонтированных сетевых ресурсах:

( На заметку: если не указать где производить сканирование, то по умолчанию сканирование будет произведено в домашнем каталоге текущего пользователя )

Если же не хочется смотреть на консоль когда антивирус проходит по всем файлам, то можно задать специальную опцию с целью показа только тех файлов которые имеют место быть зараженными:

Проверить конкретный файл:

Known viruses: 3736523

Engine version: 0.98.5

Scanned directories: 0

Scanned files: 1

Infected files: 0

Data scanned: 0.00 MB

Data read: 0.00 MB (ratio 0.00:1)

Time: 7.586 sec (0 m 7 s)

Проверить конкретный файл и в случае обнаружения инициализировать звуковой сигнал:

В обычном режиме программа просто сообщает о найденном вирусе. Используя дополнительные ключи, можно выполнить следующие действия: удалить вирус ( —remove ), переместить ( —move=путь ) или скопировать ( —copy=путь ) файлы в другой каталог.

Подключаю логический диск к каталогу для проверки антивирусом из под Ubuntu:

либо

Запускаю сканирование каталога download на станции Windows, пройти по всем файлам и каталогам, нежелательные элементы удалять, отчет вывести в каталог пользователя ekzorchik в файл Log_scan.txt:

а вот и первые результаты по обнаружению нежелательных элементов:

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Win.Trojan.Agent-30620 FOUND

- /media/smb/download/InstallScript/InstallScript/UP/Addons/1-MSXML4/Files/ForceCopy/SVCPACK/MSXML4.EXE: Removed.

Как видно наглядно процесс идет и он непоколебим.

Также в процессе сканирования будут полезны опции задающие правила сканирования, т. е. Задавание какие каталоги следует пропистить при сканировании, а какие наоборот включить. Делается это с помощью опций:

— exclude → исключить из процесса сканирования (к примеру каталоги: / sys dev

– include → добавить в процесс сканирования

Как и у большинства различных антивирусов clamav не обделен и расширенными настройками, за настройку отвечает конфигурационный файл: clamd.conf расположение которого легко узнается посредством команды:

следует заменить, что настройки в нем к сожалению не отражают всех перечисленных, потому как некоторые уже заранее заложены, как дефолтные и повторять их еще раз в файле кажется разработчикам излишне, чтобы отобразить все действущие делаем так:

Откуда же берется вывод действующих настроек, а все просто задействуются такие конфигурационные файлы, как: clamd.conf > $LOG_FILE

Сохраняем внесенные изменения, назначаем созданному файлу права на запуск:

Можно на всякий случай перезапустить службу cron:

cron start/running, process 4682

Теперь каждый час будет производиться сканирование каталога где у меня располагаются скачанные torrent файлы, но как я заметил выше данная периодичность достигается индивидуально.

Прекратить выполнение задания, снимает исполняемый атрибут:

Также можно сделать по другому сделать задание но уже запуск назначить на конкретное время в течение дня,недели,месяца,года:

Запускать скрипт каждый день в девять часов вечера:

0 21 * * * /etc/clamav/script/download

Сохраняем внесенные изменения:

crontab: installing new crontab

Что еще хочется отметить, можно сделать также задание но уже более расширенное с возможность отправки отчета о проделанной операции на почту. Для этих целей к примеру подойдет скрипт имеющий место быть опубликованным в этой заметке.

- https://hacking.im/automated-clam-antivirus-scanning-for-centos-servers

- https://forum.transmissionbt.com/viewtopic.php?f=1https://www.ekzorchik.ru/2015/04/clamav-antivirus-protection-system-on-ubuntu/» target=»_blank»]www.ekzorchik.ru[/mask_link]