В нашу службу поддержки все чаще приходят запросы, в которых пользователи жалуются на неизвестно откуда взявшуюся назойливую рекламу в своих смартфонах. В одних случаях решить проблему довольно просто. В других случаях задача по удалению рекламы оказывается гораздо сложнее: рекламная программа помещает себя в системный раздел, и попытки избавиться от нее могут привести к выходу устройства из строя. Кроме того, реклама может быть встроена в неудаляемые системные приложения и библиотеки на уровне кода. По нашим данным, 14,8% всех пользователей, атакованных каким-либо вредоносным или рекламным ПО за год, имеют дело именно с заражением системного раздела.

Почему так происходит? Мы наблюдаем две основных стратегии внедрения на устройство неудаляемой рекламы:

- Вредоносное ПО получает на устройстве root и устанавливает рекламные приложения в системные разделы.

- Отвечающий за отображение рекламы код (или его загрузчик) содержится в прошивке устройства еще до того, как оно попадет в руки потребителя.

Модель безопасности ОС Android предполагает, что антивирус — обычное приложение, а потому, оставаясь в рамках этой концепции, он физически ничего не может сделать с рекламным или вредоносным ПО, расположившимся в системных директориях. Это делает такое ПО проблемой, даже если речь идет лишь о рекламных программах. Стоящие за ними злоумышленники не гнушаются рекламировать (а по сути — принудительно устанавливать) практически все, за что им заплатят деньги. В итоге на устройстве пользователя могут оказаться любые вредоносные приложения, например такие, как CookieStealer.

КАКИЕ ЧИТЫ Я ИСПОЛЬЗУЮ? | Geometry Dash

Как правило, доля тех, кто столкнулся с таким рекламным ПО, составляет 1–5% от общего количества пользователей наших защитных решений (в зависимости от конкретного бренда). В основном это владельцы смартфонов и планшетов определенных брендов из нижнего ценового сегмента. Однако у некоторых популярных производителей, предлагающих недорогие устройства, этот показатель может доходить до 27%.

Процент пользователей, столкнувшихся с вредоносным или рекламным ПО в системных разделах, от общего количества пользователей продуктов «Лаборатории Касперского» в стране май 2019 — май 2020 г.

Кто там?

Среди наиболее распространенных примеров вредоносного ПО, устанавливаемого в системный раздел смартфона, — троянцы Lezok и Triada. Второй примечателен тем, что рекламный код был встроен не куда-нибудь, а прямо в libandroid_runtime — ключевую библиотеку, которая используется практически всеми приложениями на устройстве. Несмотря на то, что эти угрозы были выявлены несколько лет назад, пользователи продолжают сталкиваться с ними.

Но Lezok и Triada — это только верхушка айсберга. Далее мы расскажем, с чем еще сталкиваются пользователи сегодня и в каких системных приложениях мы встречали «дополнительный» код.

ЧИТ В МЫШКЕ! — КАК УБРАТЬ РАЗБРОС В CS:GO — стрелять лучше с макросом в ксго

Trojan-Dropper.AndroidOS.Agent.pe

Этот обфусцированный троянец обычно прячется в приложении, которое отвечает за графический интерфейс системы, или в утилите настроек, без которых смартфон неработоспособен. Зловред выгружает из своих ресурсов полезную нагрузку, которая, в свою очередь, может скачивать и запускать на устройстве произвольные файлы.

Функции из полезной нагрузки Trojan-Dropper.AndroidOS.Agent.pe

Интересное наблюдение: в некоторых случаях полезная нагрузка отсутствует, и троянец не может выполнить свою задачу.

Trojan.AndroidOS.Sivu.c

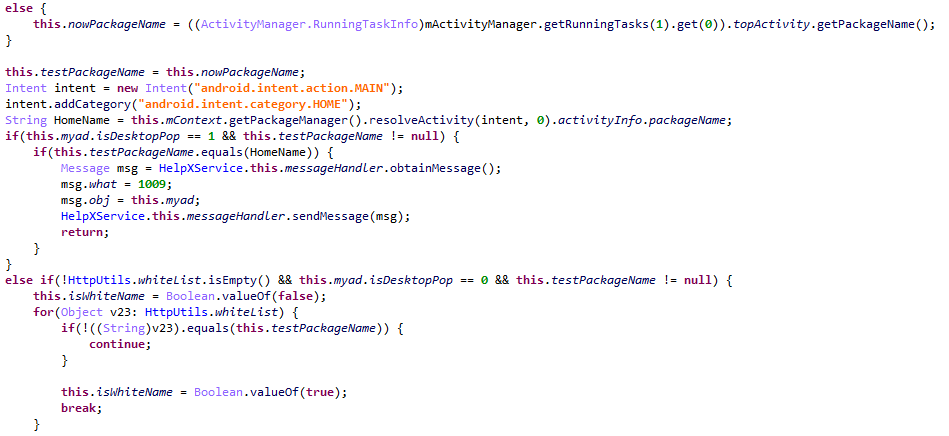

Троянец Sivu представляет собой дроппер, маскирующийся под приложение HTMLViewer. Зловред состоит из двух модулей и может использовать root-права на устройстве. Первый модуль имеет функции показа рекламы поверх других окон, а также в уведомлениях.

Троянец проверяет, можно ли показать рекламу поверх выведенного на экран приложения

Второй модуль является бэкдором для удаленного управления смартфоном. Среди его возможностей есть функции по установке, удалению и запуску приложений, что может быть использовано для скрытой установки как легитимных приложений, так и вредоносных, — все зависит от целей, преследуемых его хозяином.

Загрузка, установка и запуск приложений

AdWare.AndroidOS.Plague.f

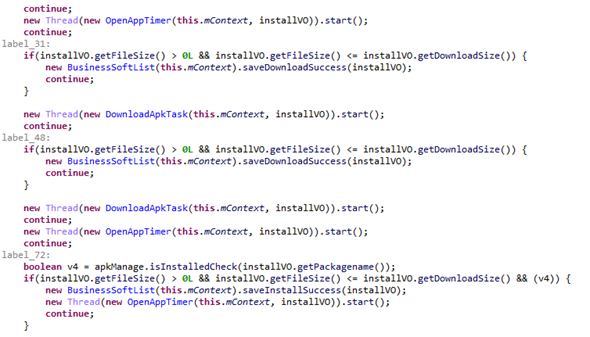

Это рекламное приложение прикидывается системным сервисом и называет себя Android Services (com.android.syscore). Без ведома пользователя оно может скачивать и устанавливать приложения, а также демонстрировать рекламу в уведомлениях.

Незаметная установка приложений после выключения экрана

Кроме этого, Plague.f может показывать рекламу в SYSTEM_ALERT_WINDOW — всплывающем окне поверх всех приложений.

Trojan.AndroidOS.Agent.pac

Agent.pac может выдавать себя за приложение CIT TEST, предназначенное для проверки правильности функционирования компонентов устройства. Позволяет по команде от C в данном контексте это аналог SYSTEM_ALERT_WINDOW — окно поверх всех приложений.

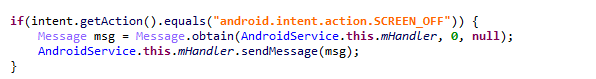

Также умеет загружать и запускать код.

ToastWindow и запуск стороннего кода

Trojan-Downloader.AndroidOS.Necro.d

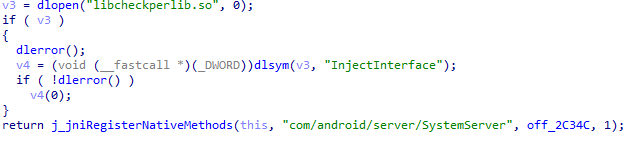

В отличие от предыдущих троянцев, Necro.d представляет собой нативную библиотеку, расположенную в системной директории. Его запуск встроен в другую системную библиотеку — libandroid_servers.so, отвечающую за работу сервисов Android.

Запуск троянца

По команде управляющего сервера Necro.d может скачивать, устанавливать, удалять и запускать приложения. Помимо этого, разработчики решили оставить себе бэкдор для выполнения произвольных shell-команд.

Выполнение полученных команд

Также Necro.d может скачивать пакет получения прав суперпользователя kingroot — видимо, чтобы система безопасности ОС не путалась под ногами при доставке «крайне нужного» пользователю контента.

Скачивание Kingroot

Trojan-Downloader.AndroidOS.Facmod.a

Зловред Facmod.a мы встречали в приложениях, без которых нормальное функционирование смартфона невозможно: Settings, Factory Mode, SystemUI. Нам попадались устройства, на которых в SystemUI было встроено сразу два вредоносных модуля.

Расшифровка адреса CC и функции, способные предоставить удаленный доступ к устройству, заставляют насторожиться.

И что все это значит?

Рассмотренные нами примеры демонстрируют, что фокус некоторых поставщиков мобильных устройств может быть смещен в сторону максимизации прибыли за счет всевозможных рекламных инструментов. Даже если эти инструменты причиняют определенные неудобства владельцу устройства. Если рекламные сети готовы платить деньги за просмотры, клики и установки, невзирая на их источник, у производителей появляется соблазн внедрять рекламные модули в устройства в принудительном порядке — это увеличит прибыль с каждого проданного устройства.

К сожалению, если пользователь приобрел устройство с такой предустановленной «рекламой», гарантированно удалить ее без риска повреждения системы зачастую невозможно. Остается надеяться на энтузиастов, создающих альтернативные прошивки для устройств. Но нужно понимать, что перепрошивка может привести к потере гарантии и даже вывести устройство из строя.

В случае же с теми рекламными модулями, которые пока не сделали ничего вредоносного, пользователю остается лишь надеяться, что разработчики случайно, сами того не подозревая, не добавят рекламу из какой-нибудь вредоносной партнерской сети.

Источник: securelist.ru

CIT4 Проверка Синтаксиса

Тест на скорость и точность проверки программного кода на предмет соответствия определенным правилам. Кандидат должен оценить: будет ли работать программный код при определенных условиях. Данный тест идеально подходит для оценки любых специалистов, связанных с кодированием, программированием или тестированием программного обеспечения.

Контрольное время: 10 минут

Инструктаж: 10 минут

Количество заданий: 40

Обновленный стресс-отчет в SHLTOOLS

Стресс-отчет показывает, какие ситуации и задачи вызывают наибольшее напряжение и связаны с дефицитом склонностей и внутренних ресурсов

Источник: www.shl.ru