РОСТ ЧИСЛА НАДОМНЫХ РАБОТНИКОВ И ВОЗРОСШАЯ МОБИЛЬНОСТЬ ПОЛЬЗОВАТЕЛЕЙ ВСЕ ЧАЩЕ СТАВЯТ ПЕРЕД НЕБОЛЬШИМИ КОМПАНИЯ ЗАДАЧУ ОБЕСПЕЧЕНИЯ УДАЛЕННОГО ДОСТУПА К КОРПОРАТИВНЫМ РЕСУРСАМ (REMOTE ACCESS VPN). А ПОВСЕМЕСТНОЕ РАСПРОСТРАНЕНИЕ НЕДОРОГОГО ШИРОКОПОЛОСНОГО ДОСТУПА ПО ТЕХНОЛОГИЯМ DSL, WIFI И ETHERNET СОЗДАЕТ ВСЕ УСЛОВИЯ ДЛЯ ТОГО, ЧТОБЫ УДАЛЕННЫЙ ДОСТУП СТАЛ РЕАЛЬНОСТЬЮ

Cisco VPN Client

Cisco VPN Client — программное обеспечение, устанавливаемое на персональный компьютер и предназначенное для создания IPSec-туннеля с любым сервером Cisco Easy VPN, в качестве которого могут выступать Cisco PIX, Cisco VPN 3000 Concentrator, Cisco ASA 5500 и Cisco IOS.

Клиент VPN от компании Cisco поддерживает двухфакторную аутентификацию пользователей с помощью USB-токенов или смарткарт Aladdin eToken.

Основные возможности и характеристики Cisco VPN Client:

- Cisco VPN Client поддерживает все операционные системы Windows, Linux, Solaris и MacOS;

- поддержка протоколов IPSec ESP, PPTP, L2TP, L2TP/IPSec, NAT Traversal IPSec, IPSec/TCP, IPSec/UDP;

- поддержка DES, 3DES и AES с MD5 и SHA;

- поддержка токенов Aladdin, ActiveCard, Schlumberger, Gemplus, Datakey и других через MS CAPI;

- поддержка аутентификации XAUTH, LDAP, RADIUS с поддержкой для Active Directory, Kerberos, RSA SecurID, MS-CHAPv2, x509v3;

- В Cisco VPN Client отсутствуют конфликты с клиентом Microsoft L2TP/IPSec;

- поддержка протокола Simple Certificate Enrollment Protocol (SCEP);

- поддержка IKE;

- Cisco VPN Client сжимает передаваемые данные;

- автоматическое обновление до новой версии Cisco VPN Client;

- программный интерфейс API для контроля функционирования Cisco VPN Client из других приложений;

- балансировка нагрузки и поддержка резервных VPN-шлюзов;

- централизованное управление с помощью политик (включая списки резервных VPN-шлюзов);

- интеграция Cisco VPN Client с Cisco Security Agent, Sygate, ZoneAlarm.

cisco vpn client

Цель состоит в том, чтобы обеспечить одинаковый уровень производительности и безопасности при работе с критически важными приложениями для всех сотрудников компании, независимо от того, находятся они в головном офисе или в филиалах, работают дома или в пути. В первую очередь, это требует обеспечения защиты данных, передаваемых по открытым каналам связи (например, через интернет). Сохранение конфиденциальности и целостности данных является обязательным элементом современных бизнес-приложений. Это требование достигается за счет стратегии Cisco Secure Connectivity System, которая, используя механизмы шифрования и аутентификации, одинаково эффективно защищает данные, голос и видео, передаваемые как по проводным, так и по беспроводным соединениям. Составной частью Secure Connectivity System являются такие технологии, как IPSec, Easy VPN, SSL, SSH, GRE и MPLS.

Cisco Tech Talk – Configure AnyConnect VPN Client on a Windows Computer

Работу любой технологии, обеспечивающей защищенную передачу данных через неподконтрольную, а потому всегда потенциально опасную среду, можно условно разделить на две фазы. Первая фаза представляет собой установление соединения с обязательной проверкой подлинности взаимодействующих сторон (аутентификацию), применением политик безопасности (авторизацию) и установлением ключей шифрования для второй фазы. На второй фазе происходит непосредственно передача зашифрованных ранее установленными ключами данных, целостность (неизменность) которых обязательно проверяется при приеме.

How to Install Cisco AnyConnect VPN client on Windows 11

Первая фаза на примере технологии IPSec Easy VPN

Перед тем, как пользователь сможет передавать зашифрованные данные в удаленную сеть, он должен осуществить процесс подключения. При этом происходит процедура аутентификации, во время которой пользователь должен подтвердить, что он именно тот, за кого себя выдает, и действительно имеет право произвести удаленное подключение. Аналогом этого процесса из реальной жизни является предъявление паспорта сотруднику банка. В IPSec VPN сетях для аутентификации удаленных пользователей может использоваться заранее заданное на клиентских устройствах и сервере секретное значение (ключ), цифровые сертификаты формата x.509, основанные на использовании технологий цифровой подписи, групповые и персональные имена пользователей и пароли, а так же различные комбинации этих методов.

В настоящее время наиболее защищенным способом аутентификации является использование цифровых сертификатов. Аутентификация с использованием цифровых сертификатов не подвержена наиболее совершенному методу атак «man in the middle» (MITM, человек посередине).

Суть этого метода состоит в том, что злоумышленник некоторым образом получает возможность пропустить через себя весь трафик между двумя взаимодействующими устройствами. При этом он выступает в качестве своеобразного proxy-сервера, который может выборочно пропускать через себя трафик легитимных устройств, подменяя часть данных на собственные. Из перечисленных методов только использование цифровых сертификатов позволяет полностью исключить возможность успешного проведения подобного типа атак. Но для того, чтобы использовать цифровые сертификаты, в сети обязательно должен присутствовать сервер цифровых сертификатов (Certification Authority).

Операционная система Cisco IOS, под управлением которой работают все маршрутизаторы Cisco, содержит встроенный сервер цифровых сертификатов, предназначенный для использования совместно с технологиями IPSec VPN и SSL VPN.

Remote Access VPN

Представь себе следующую ситуацию. Тебе нужно обеспечить удаленный доступ к корпоративной сети нескольким десяткам сотрудников. Ты можешь использовать для этого технологию шифрованных VPN. Но чем больше сотрудников будет пользоваться удаленным доступом, тем больше компьютеров со всеми детальными политиками безопасности нужно будет настроить.

Как же избежать головной боли с настройкой и поддержкой столь большого числа клиентских устройств? А если не все сотрудники используют ноутбуки? И кто-то из надомных сотрудников захочет получать доступ со своего домашнего компьютера, который он настраивает сам.

Сможет ли он так же аккуратно и правильно настроить свой компьютер для удаленного доступа к корпоративной сети, как это сделает системный администратор? Ответом на эти вопросы является использование технологии Cisco Easy VPN. Ее основное преимущество — использование «глупых» клиентов, конфигурирование которых сведено к минимуму.

Когда пользователю уже выдан цифровой сертификат, для создания VPN-соединения в Cisco Easy VPN Client достаточно настроить IP-адрес маршрутизатора компании, подключенного к интернету. Никаких настроек, связанных с использованием алгоритмов шифрования, аутентификации, хеширования для обеспечения целостности, распространения ключей шифрования для протоколов второй фазы и т.п., производить не нужно. Причем для установления VPN-соединения клиентским устройствам совсем не обязательно иметь публичные IP-адреса. За счет передачи IPSec трафика поверх протокола TCP или UDP пользователи могут находиться за устройствами, осуществляющими трансляцию адресов с использованием технологий NAT/PAT.

При выдаче сертификата пользователю, ему автоматически передается корневой сертификат сервера цифровых сертификатов, содержащий только публичный ключ. Он будет использоваться при подключении перед аутентификацией, для проверки подлинности сервера, к которому производится подключение, и исключения атаки MITM.

Итак, есть задача — в короткие сроки развернуть для сотрудников компании защищенную по последнему слову техники сеть удаленного доступа. При этом нужно постараться избежать использования дополнительных компонентов, усложняющих и удорожающих решение.

Для этого возьмем маршрутизатор Cisco 857W. Помимо всех функций маршрутизации и обеспечения безопасности, у этого устройства есть еще и встроенная беспроводная точка доступа и RADIUS-сервер. Наличие RADIUS-сервера позволяет защитить небольшую сеть на несколько точек доступа в соответствии с последними рекомендациями WiFi-форума по защите корпоративных беспроводных сетей.

Синхронизация времени по протоколу NTP

Для нормальной работы инфраструктуры PKI очень важно, чтобы на всех взаимодействующих устройствах было установлено точное время и дата. В цифровом сертификате формата x.509 присутствуют поля с явным указанием его срока действия. В случае сильного расхождения времени на двух устройствах при проведении процедуры аутентификации одно из них решит, что срок действия сертификата другого устройства уже истек или еще не наступил. При этом сертификат считается недействительным, и успешное завершение процедуры аутентификации становится невозможным.

На любых устройствах, работающих под управлением OC Cisco IOS, точное время можно устанавливать при помощи протокола NTP (Network Time Protocol). Рекомендуется использовать NTP-серверы, имеющие наивысший Stratum1. Это означает, что NTP-сервер напрямую подключен к источнику точного времени, такому как атомные часы или GPS приемник. В свою очередь, Stratum2 получает точное время от Stratum1 и т.д.

Если у тебя нет подконтрольного NTP-сервера, рекомендуется настроить для синхронизации сразу несколько внешних серверов. На любом NTP-сервере может произойти сбой, в результате которого он начнет распространять значительно отличающееся от реального время. Если на маршрутизаторе настроено несколько NTP-серверов, алгоритм тут же определит неожиданно большую разницу между получаемыми значениями и не будет использовать вышедший из строя сервер.

!указано отличие московского времени от времени по Гринвичу

clock timezone Moscow 3

!алгоритм перевода часов для соответствия российскому летнему времени

clock summer-time Moscow recurring last Sun Mar 3:00 last Sun Oct 4:00

!не обязательно использовать приведенные ниже серверы

!список публичных серверов Stratum 1 и 2 найдешь на сайте www.ntp.org

ntp server 195.68.135.5

ntp server 193.79.237.14

ntp server 195.2.64.5

ntp server 193.190.230.65

Сервер сертификатов Cisco IOS

Сервер сертификатов Cisco IOS Certificate Server внедрен в программное обеспечение Cisco IOS и дает маршрутизатору возможность действовать в сети в качестве центра сертификации (выпускать и отзывать цифровые сертификаты). Традиционно, генерирование криптографической информации и управление ею — непростая задача, по мере роста количества VPN. Сервер сертификатов Cisco IOS решает эти проблемы при помощи масштабируемого и несложного в управлении центра сертификации, который встроен в ту же аппаратуру поддержки IPSec VPN. Программное обеспечение Cisco IOS также поддерживает встроенные клиентские функции PKI, которые взаимодействуют с сервером сертификатов и с центрами сертификатов сторонних производителей.

Возможности PKI клиента:

- поддержка локальных списков ACL для принятия или отклонения сертификатов на основании полей сертификации;

- интеграция с AAA для авторизации сертификатов на базе имени пользователя и других атрибутов;

- поддержка онлайнового протокола статуса сертификата (Online Certificate Status Protocol, OCSP);

- поддержка списков отзыва сертификатов и автоматического переиздания.

Настройка сервера цифровых сертификатов на маршрутизаторе

Встроенный в Cisco IOS Сервер цифровых сертификатов имеет богатые возможности по настройке. Приведем минимально необходимое количество команд для создания работоспособной конфигурации.

!задай имя для сервера цифровых сертификатов

crypto pki server certsrv

database level names

issuer-name CN=certsrv, OU=client-group-1, O=Cisco Systems

grant auto

!настройку параметров можно производить только в выключенном состоянии, после завершения настройки сервер нужно перевести в рабочее состояние

no shutdown

После этого будет сгенерирована ключевая пара для корневого сертификата сервера. При помощи ее частного ключа в дальнейшем будут подписываться все выдаваемые сервером сертификаты.

Команда grant auto позволяет автоматически выдавать сертификаты на запросы пользователей, что значительно упрощает процедуру выдачи сертификатов большому числу клиентов. Если канал между клиентом и сервером цифровых сертификатов во время выписки защищен, то сохраняется должный уровень безопасности. Например, выдачу сертификатов онлайн можно разрешить только пользователям внутри корпоративной сети.

Технология настройки Cisco VPN client

Технология Cisco Easy VPN упрощает администрирование и управление сетями VPN, которые связывают различные узлы сети между собой, за счет активного продвижения новых политик безопасности из головного узла в сети на удаленные площадки. Для простоты конфигурации и высокой масштабируемости в решении Easy VPN применяется технология «проталкивания политики» (policy-push), но при этом сохраняется широкий спектр настроек и контроль над соблюдением политики.

Сервер Easy VPN, сконфигурированный в центральном офисе компании, передает политики безопасности на удаленные устройства VPN, обеспечивая реализацию на таких соединениях действующих политик еще до установки соединения.

7 преимуществ Easy VPN

- Easy VPN Server и Easy МЗТ Client поддерживается на маршрутизаторах с интеграцией сервисов, VPN-концентраторах, межсетевых экранах Cisco PIX и многофункциональных защитных устройствах Cisco ASA.

- Клиентское программное обеспечение Cisco VPN Client можно инсталлировать без дополнительных затрат на компьютерах PC, Mac и в системах UNIX, для удаленного доступа к VPN-маршрутизатору. Поскольку одна и та же технология (Easy VPN) используется на аппаратуре у клиента (CPE) и программном обеспечении, общая стоимость владения снижается за счет упрощения и унификации в обслуживании, мониторинге и сервисов AAA.

- В Easy VPN предусмотрены опции локальной (на базе маршрутизаторов) и централизованной аутентификации RADIUS. Аутентификацию на базе стандарта 802.1x также можно использовать для аутентификации хостов в каждом местоположении CPE.

- Easy VPN предлагает цифровые сертификаты, повышая уровень безопасности по сравнению с preshared keys.

- Балансировка нагрузки для нескольких находящихся на центральной площадке концентраторов Easy VPN автоматически распределяет нагрузку между несколькими серверами Easy VPN. Принудительная передача политик с резервных концентраторов на CPE позволяет компаниям масштабировать решение без переконфигурации CPE.

- Easy VPN предлагает полнофункциональную интеграцию, включая динамическое назначение политики QoS, межсетевые экраны и IPS, раздельное туннелирование и Cisco Service Assurance Agent и NetFlow для мониторинга.

- Cisco SDM дает возможность на базе мастер-программы быстро развернуть Easy VPN совместно с сервисами AAA и межсетевого экрана, а также возможность графического мониторинга удаленных клиентов Easy VPN в реальном времени.

Cisco Easy VPN Client

Программное обеспечение Cisco VPN Client предназначено для удаленного подключения к корпоративной сети с помощью VPN-туннеля. Cisco VPN Client не требует почти никакой настройки со стороны пользователя. Все параметры соединения и политики безопасности передаются клиенту во время подключения к шлюзу доступа. Cisco VPN Client бесплатно доступен всем пользователям продуктов Cisco со встроенной функциональностью Easy VPN-сервера. К таким продуктам относятся маршрутизаторы с интеграцией сервисов, VPN-концентраторы, межсетевые экраны Cisco PIX и многофункциональные защитные устройства Cisco ASA.

Настройка Cisco VPN Client

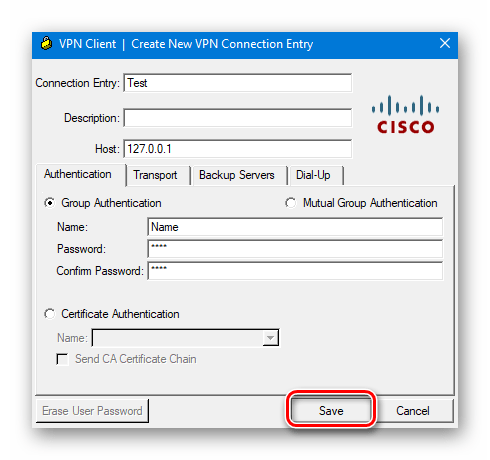

Для настройки VPN-клиента достаточно создать соединение, указав IP-адрес сервера. Нужно использовать IP-адрес подключенного к интернету интерфейса маршрутизатора. На этот интерфейс был назначен crypto map при настройке Easy VPN-сервера.

Чтобы начать процедуру получения цифрового сертификата в меню VPN-клиента, нужно выбрать Certificates -> Enroll. Для выдачи сертификата пользователю должна существовать IP-достижимость между компьютером и интерфейсом локальной сети маршрутизатора.

CA URL: http://192.168.0.1:80/cgi-bin/pkiclient.exe

CA Domain: router.homelinux.org

Обязательно нужно указать домен, даже если он не настроен на маршрутизаторе. Без указания домена выдача сертификата невозможна!

Name[CN]: Dmitry Ryzhavsky (имя пользователя)

Department [OU]: client-group-1 (должен совпадать crypto isakmp client configuration group, задаваемой при настройке Easy VPN-сервера)

При выдаче сертификата пользователю в VPN-клиенте также будет передан корневой сертификат CA, содержащий публичный ключ сервера цифровых сертификатов. С его помощью при установлении соединения будет проверяться подлинность сертификата Easy VPN-сервера. За счет этого становится возможным исключение атаки типа MITM.

Если обеспечить доступ клиента по IP к серверу цифровых сертификатов невозможно, выписку сертификатов пользователям можно осуществлять в ручном режиме. При этом сгенерированный клиентом запрос на получение цифрового сертификата в виде двоичной последовательности вводится в командную строку сервера цифровых сертификатов. Выданный пользователю сертификат в том же виде импортируется в Cisco VPN Client.

CISCO EASY VPN CLIENT — БЕСПЛАТНОЕ ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ, ДОСТУПНОЕ ДЛЯ СВОБОДНОЙ ЗАГРУЗКИ

ПРИВЕДЕННЫЕ В ЭТОЙ СТАТЬЕ НАСТРОЙКИ МОГУТ БЫТЬ ИСПОЛЬЗОВАНЫ НА ЛЮБОМ МАРШРУТИЗАТОРЕ CISCO, НА КОТОРОМ УСТАНОВЛЕННОЕ ПО CISCO IOS СОДЕРЖИТ РАСШИРЕННЫЕ ФУНКЦИИ БЕЗОПАСНОСТИ.

- Cisco Технологии Cisco

- Безопасность Вопросы безопасноcти

Источник: lanberry.ru

Инсталляция и настройка клиента Cisco VPN на Windows 10

Cisco VPN – весьма популярный софт, который предназначен для удаленного доступа к элементам частной сети, поэтому используется он в основном в корпоративных целях. Данная программа работает по принципу клиент-сервер. В сегодняшней статье мы рассмотрим подробно процесс установки и настройки клиента Cisco VPN на устройствах под управлением Windows 10.

Установка и настройка Cisco VPN Client

Для того чтобы установить ВПН клиент Cisco на Windows 10, потребуется выполнить дополнительные действия. Это связано с тем, что программа перестала официально поддерживаться еще с 30 июля 2016 года. Несмотря на данный факт, сторонние разработчики решили проблему запуска на Windows 10, поэтому программное обеспечение Cisco VPN актуально и по сей день.

Процесс инсталляции

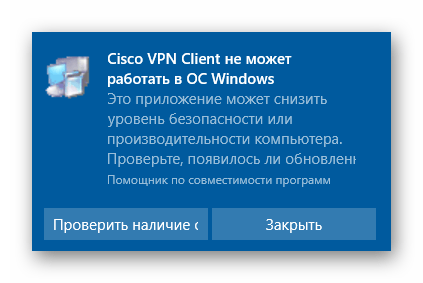

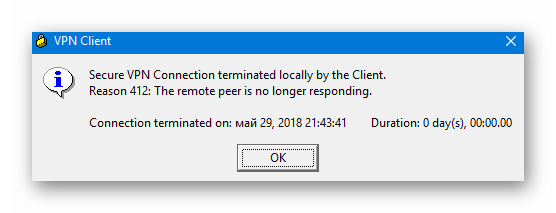

Если попытаться запустить программу стандартным способом без дополнительных действий, то появится вот такое уведомление:

Для корректной же установки приложения вам необходимо сделать следующее:

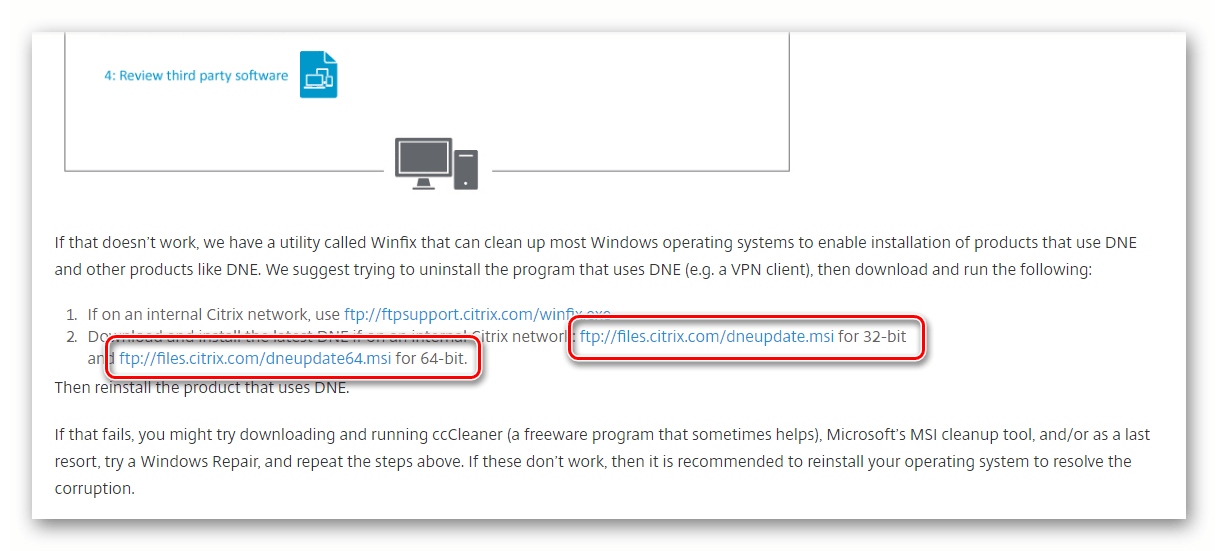

- Перейти на официальную страницу компании «Citrix», которая и разработала специальное ПО «Deterministic Network Enhancer» (DNE).

- Далее необходимо найти строки со ссылками на загрузку. Для этого опуститесь почти в самый низ страницы. Нажмите на том участке предложения, которое соответствует разрядности вашей операционной системы (х32-86 или х64).

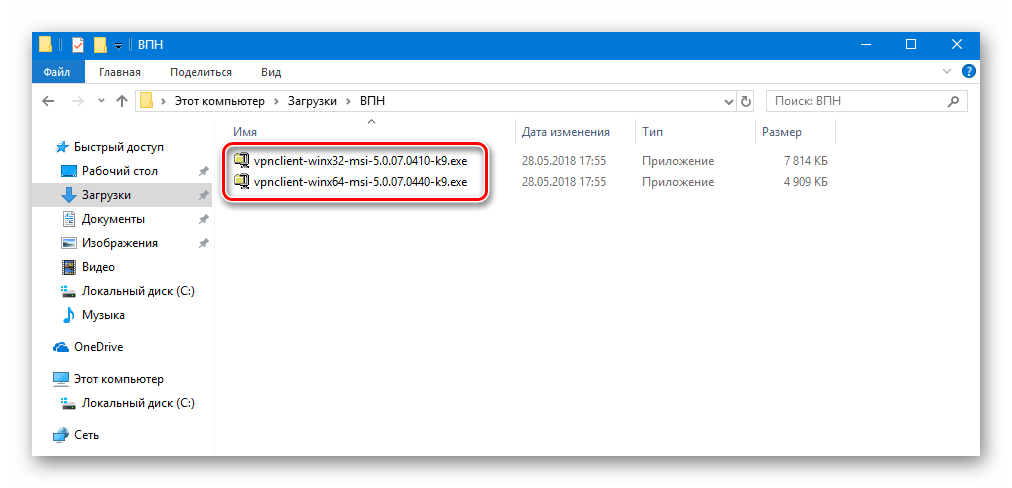

Следующим шагом будет загрузка установочных файлов Cisco VPN. Сделать это можно на официальном сайте либо же перейдя по зеркальным ссылкам ниже.

На этом процесс инсталляции Cisco VPN Client подошел к концу. Теперь можно приступить к настройке подключения.

Конфигурация подключения

Настроить Cisco VPN Client легче, чем может показаться на первый взгляд. От вас потребуется лишь определенная информация.

-

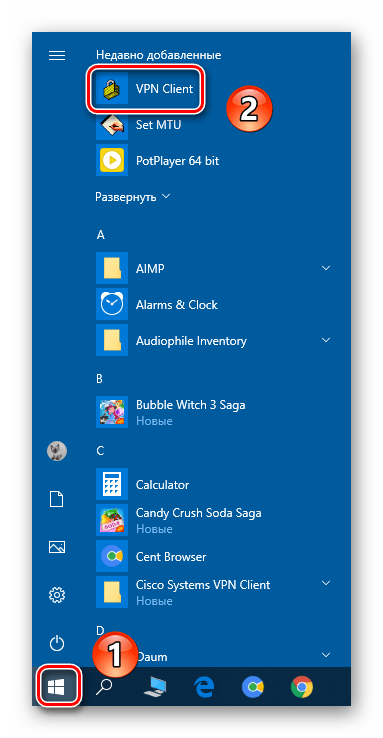

Нажмите на кнопку «Пуск» и выберите из списка приложение Cisco.

Обратите внимание, что всю необходимую информацию обычно предоставляет провайдер либо системный администратор.

Если процесс подключения пройдет успешно, вы увидите соответствующее уведомление и иконку в трее. После этого VPN будет готов к использованию.

Устранение ошибки подключения

К сожалению, на Windows 10 попытка подключиться к Cisco VPN очень часто заканчивается следующим сообщением:

Чтобы исправить ситуацию, следует выполнить следующее:

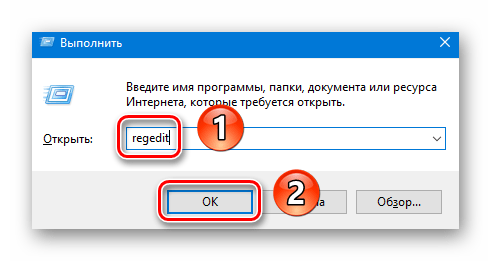

- Используйте сочетание клавиш «Win» и «R». В появившееся окно впишите команду regedit и нажмите кнопку «OK» немного ниже.

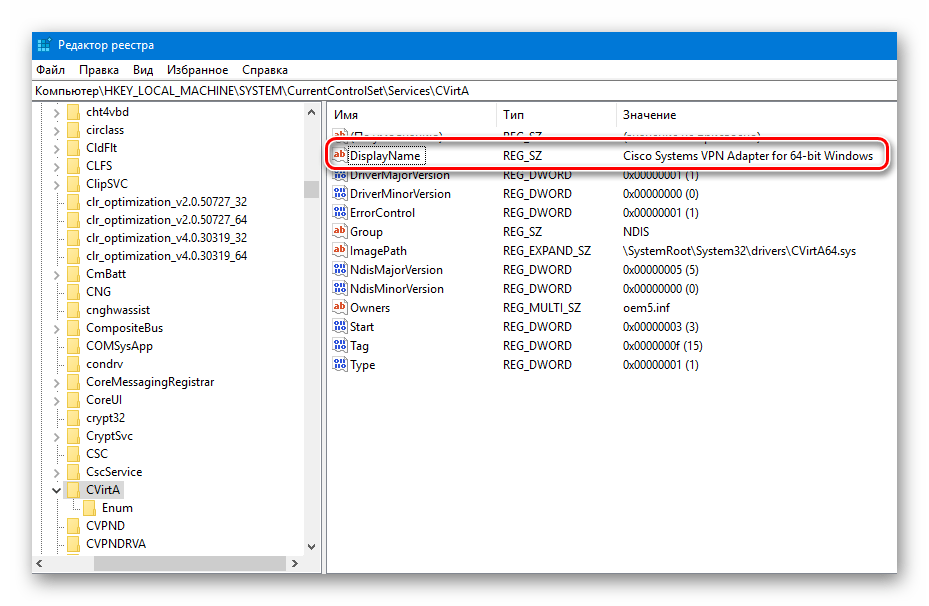

- В результате увидите окно «Редактор реестра». В левой его части находится дерево каталогов. В нем нужно перейти по такому пути: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCVirtA

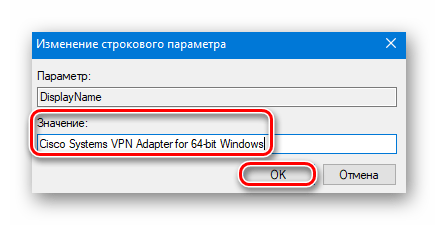

- Внутри папки «CVirtA» следует найти файл «DisplayName» и нажать по нему дважды ЛКМ.

- Откроется маленькое окошко с двумя строками. В графу «Значение» нужно вписать следующее: Cisco Systems VPN Adapter — если у вас Windows 10 x86 (32 bit)

Cisco Systems VPN Adapter for 64-bit Windows — если у вас Windows 10 x64 (64 bit) После этого нажмите кнопку «OK».

- Убедитесь, что значение напротив файла «DisplayName» изменилось. Затем можете закрыть «Редактор реестра».

Проделав описанные действия, вы избавитесь от ошибки при подключении к VPN.

На этом наша статья подошла к своему завершению. Надеемся, у вас получится установить клиент Cisco и подключиться к нужному VPN. Отметим, что данная программа не подойдет для обхода различных блокировок. Для этих целей лучше использовать специальные браузерные расширения. Ознакомиться со списком таковых для популярнейшего браузера Google Chrome и ему подобных вы можете в отдельной статье.

Источник: lumpics.ru

Cisco VPN Client

Рассмотрим в этой статье Cisco VPN Client с описанием функционала и техническими возможностями использования. Начнем с терминологии. VPN – Virtual Private Network, в переводе с английского – виртуальная частная сеть. Инструментарий позволяет настроить сетевое оборудование от компании Cisco для создания частной защищенной сети для предприятия любого размера. Ниже представлена графическая схема, которая наиболее ярко отображает возможности сети.

Сотрудники в офисе, в командировке, отпуске или на больничном, могут полноценно использовать ресурсы корпоративной сети, находясь в любой точке планеты, требуется лишь стабильное подключение к Internet. Технология, несмотря на свою высокую безопасность, не настолько сложна в настройке и использовании, но все же ознакомьтесь с инструкцией, которая содержится на партнерском портале в полном объеме. За дополнительной помощью по работе VPN Client, всегда можно обратиться в техническую поддержку Cisco. Что касается клиентских лицензий, то они не требуют никаких знаний на стороне пользователя. Администратор сети выпускает сертификаты, которые уже содержат все настройки сервера, и соответственно, при передаче ключа, все настройки уже. Посредством Cisco VPN Client можно настроить три типа сетей:

- «Сеть – Сеть»;

- «Узел — Сеть»;

- «Узел – Узел».

Загрузка дистрибутива Cisco VPN Client

Хочется сразу оговориться, что скачать Cisco VPN Client для Windows 10 x64, с официального сайта нет возможности.

https://www.cisco.com

Дистрибутив доступен лишь по партнерскому договору и только после оплаты. Бесплатная регистрация на портале также не принесет результатов.

В сети очень много предложено инсталляционных пакетов, но загрузка с того или иного портала и последствия для машины – полностью под Вашу ответственность. Что касается Cisco anyconnect VPN Client Windows 7 x64, то абсолютно бесплатно скачать можно с официального портала.

https://www.cisco.com/assets/sol/sb/isa500_emulator/help/guide/ah1195632.html

Данная версия рассчитана для домашнего пользования и позволит пользователю установить дистрибутив на платформы:

- Linux Intel (ядро 2.6.x);

- Windows XP SP2 + (32-x и 64-x);

- Windows 7 (32-x и 64-x);

- Mac OS X 10.5, 10.6.x и 10.7.

Функционал Cisco VPN Client позволяет:

- обезопасить локальную сеть;

- сохранить полную анонимность в Internet и скрыть реальный IP адрес;

- подключаться к сети по защищенному каналу связи.

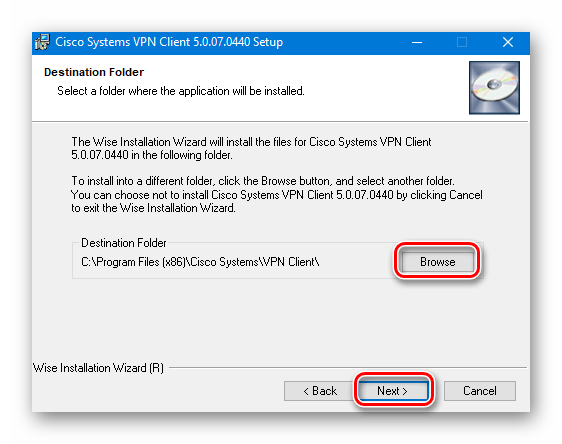

Установка Cisco VPN Client

Приступим к непосредственной установке Cisco VPN Client. Но прежде стоит проверить наличие SonicWALL Global VPN Client. Если уже есть в системе, удалите его и после скачайте дистрибутив с официального ресурса, выбрав нужную разрядность.

Одним из компонентов файервола SonicWALL, является фильтр DNE Lightweight filter network client, без которого корректная инсталляция Cisco VPN client’а невозможна. В случае возникновения оповещений антивируса, смело продолжайте инсталляцию, добавив в исключения, опять же, если загрузка инсталляционного пакета была с вышеуказанного ресурса. И по выше озвученной оговорке, стоит заранее отключить все антивирусы и фаерволы. Итак, дистрибутив весь в наличии и мы переходим к непосредственной установке.

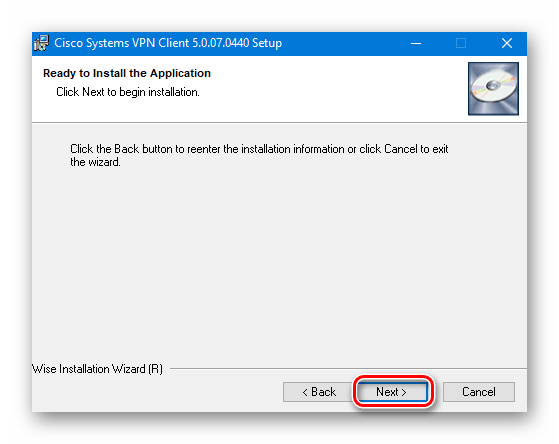

- Запускаем файл «GVCSetup6…..exe»:

- жмем «Next»;

- в окне лицензионного соглашения «Software License Agreement» → выбираем «I Agree» → «Next»;

- следующим окном будет выбор папки для установки, рекомендуется оставить без изменения → «Next»;

- и еще раз → «Next»;

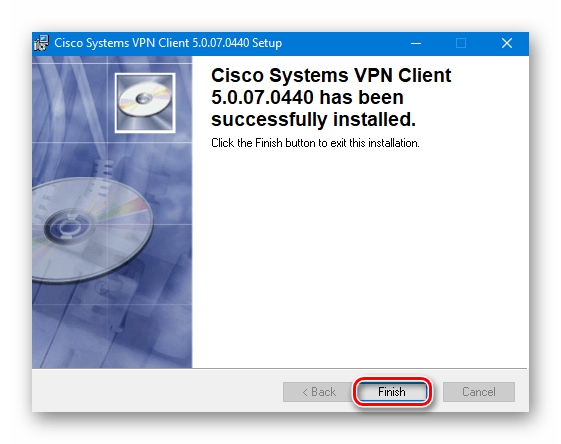

- начнется установка → дождитесь завершения → «Close»;

- брандмауэр Windows может выдать оповещение системы безопасности → жмем «Разрешить доступ»;

- выбираем «Далее» → в окне «New Connection» вводим IP адрес домена и имя соединения → «Далее» → «Готово»;

- в окне программы выбираем нужное подключение → кликаем «Enable».

- если все было установлено в указанном порядке и правильно введены данные подключения, статус изменится на «Enable».

- Запускаем файл «dneupdate64.msi» — в зависимости от разрядности Windows:

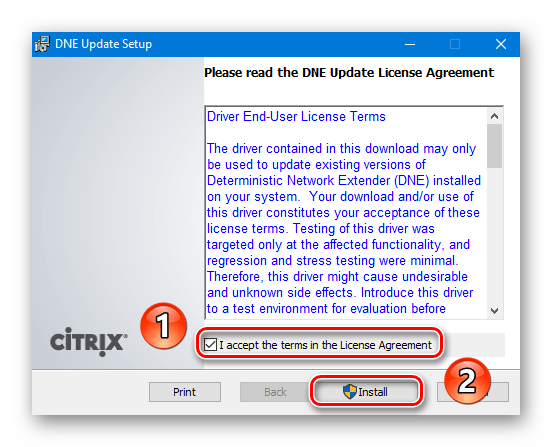

- в запустившемся окне ставим галочку «I accept the terms in the License Agreement» → жмем «Install» — Вы непременно должны быть администратором;

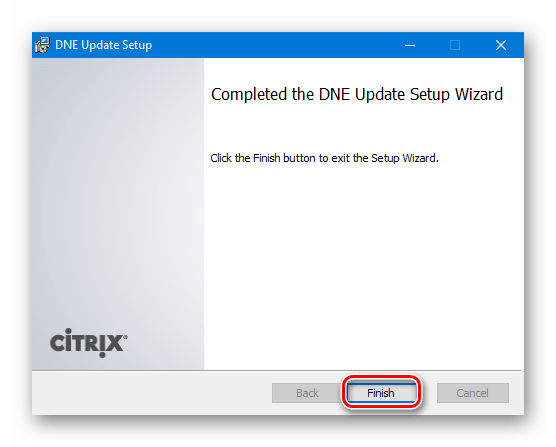

- контроль учетных записей запросит разрешение на внесение изменения данным приложением → кликаем «Да» → ожидаем завершения → «Finish».

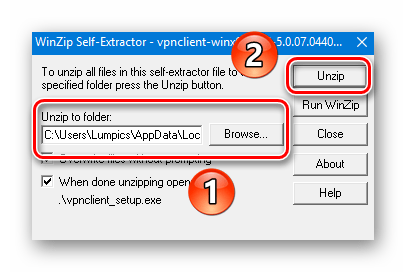

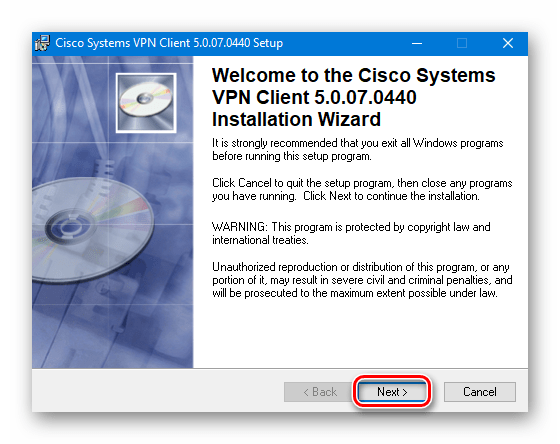

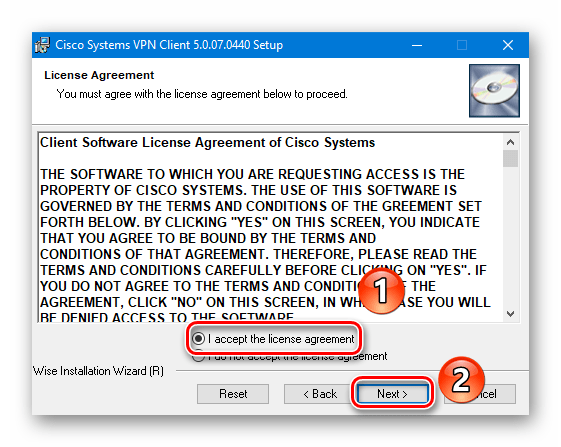

- Переходим к установке «vpnclient-winx64-msi-5….exe»:

- прежде чем нажать «Unzip», запомните директорию и путь к ней;

- контроль учетных записей вновь запросит разрешение на внесение изменений данным приложением, выбираем «Да»;

- переходим в папку, в которую был распакован файл → во избежание возникновения ошибок при инсталляции, запустите файл не с расширением .exe, а «vpnclient_setup.msi» → «Далее»;

- принимаем условия лицензионного соглашения «I accept the license agreement» → «Next»;

- в следующем окне указан путь – не меняем и кликаем два раза подряд «Next»;

- контроль учетных записей в очередной раз сделает запрос → выбираем «Да» → ожидаем окончания процесса → «Finish».

Настройка Cisco VPN Client и обход ошибок

Перед настройкой Cisco VPN Client, следует предупредить возникновение возможных и хорошо известных ошибок.

Переходим в реестр

- правой клавишей мыши (далее ПКМ) кликаем на панель «Пуск» → «Выполнить»;

- вводим без кавычек «regedit» → «OK»;

- переходим по древу реестра «HKEY_LOCAL_MACHINE» → «SYSTEM» → «CurrentControlSet» → «Services»;

- находим «CVirta» → переходим в правую часть окна и ПКМ кликаем на «DisplayName» → «Изменить…»;

- полностью выделяем данные из поля «Значение:» и заменяем на «Cisco Systems VPN Adapter for 64-bit Windows» — сохраняя синтаксис без кавычек → «OK»;

Установка Cisco VPN Client для Windows 7 полностью идентична, но требует небольшой корректировки в реестре:

- «Пуск» → «Выполнить» →вводим без кавычек «regedit» — система предупредит о том, что команда будет выполнена с повышенными привилегиями → «OK»;

- переходим по древу реестра «HKEY_LOCAL_MACHINE» → «SYSTEM» → «CurrentControlSet» → «Control»;

- в правой части кликаем ПКМ на «MaxNumFilters» → обратите внимание на цифру в поле «Значение» в десятичной системе счисления, должно быть «14», если отличается – следует изменить → в случае внесения правок жмите «OK».

Теперь непосредственно переходим к настройке Cisco VPN:

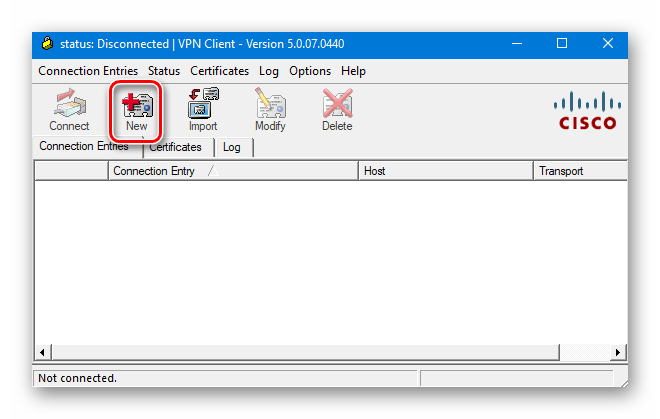

- Запустите Cisco «VPN Client» — легко найти в панели «Пуск» → «Недавно добавленные»;

- В окне программы выбираем пошагово как на скриншоте:

- «New»;

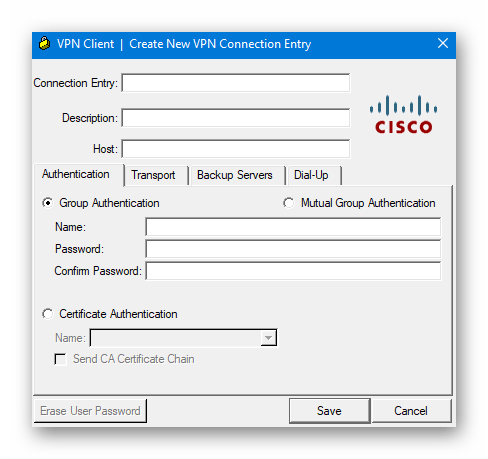

- в окне «VPN Client | Properties for…» → вводим в поле «Connection Entry» — имя подключения – задайте любое;

- в поле «Host» укажите домен.

- В «Group Authentication» введите:

- «Name:» имя группы;

- в «Password:» вводите пароль – желательно высокого уровня сложности;

- в «Confirm Password:» — повторите ввод пароля;

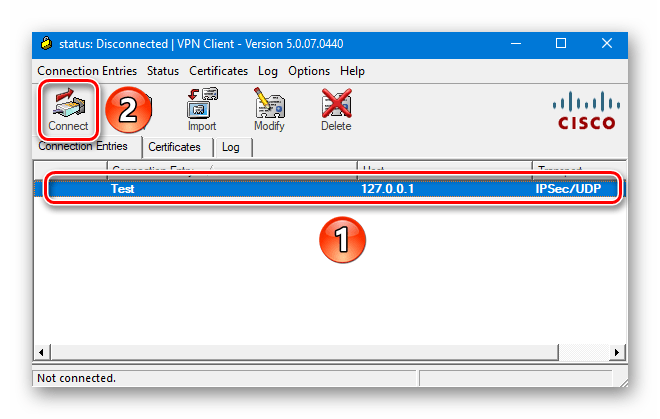

- «Save»;

- в результате в основном окне программы появится вновь созданное подключение с заданным именем и указанным хостом.

- кликните на имя нужного подключения → и жмите на кнопку «Connect»;

- если все исходные данные указаны верно – подключение будет активировано.

На этом загрузка, установка и настройка Cisco VPN Client завершена.

Cisco VPN Client : Один комментарий

- Ibir05.01.2019 в 18:36 Все получилось, спасибо! Даже не ставил фильтр DNE Lightweight, т.к. не нашел его.

Источник: besprovodnik.ru