IOS (Internetwork Operation System) — операционная система, под управлением которой работает большая часть маршрутизаторов и коммутаторов Cisco. Функционал конкретного оборудования зависит от того, какие функции поддерживает установленный на нём образ IOS и от физических компонентов этого оборудования.

Задача данной статьи — помочь разобраться в том, какие бывают версии IOS и как происходит лицензирование. Есть семейство релизов — это группа IOS-ов для разных устройств, относящихся к одной и той же версии и базирующейся на общих компонентах исходного кода. Например, есть семейства 12.3, 12.4, 15.0, 15.1 и т. п. В рамках каждого из них поддерживается большой набор утсройств. Кстати, после семейства 12.4 произошли большие изменения как в системе лицензирования, так и в некоторых принципах распространения IOS и в результате появилось сильно отличное следующее семейство 15.0. Обратите внимание, что IOS-ов 13 и 14 нет.

В пределах одного семейства может быть несколько линеек IOS-ов. Например, в 12.4 есть две линейки:

1.Основы IP телефонии на Cisco Packet Tracer .Урок №1

- 12.4(1), 12.4(3), 12.4(5), 12.4(7), 12.4(8) — это основная линейка (Mainline train или Maintenance Deployment releases(MD)) Это консервативная линейка, где версии отличаются одна от другой в основном исправлением найденных ошибок и уязвимостей.

- 12.4(2)Т, 12.4(4)Т, 12.4(9)Т — технологическая линейка, каждый образ этой линейки основан на образе основной, с добавлением поддержки некоторых новый программных или аппаратных функций Например, 12.4(2)Т основан на 12.4(1).

В данном случае не так важно запомнить конкретные линейки, скорее следует понять принцип их построения. Дополнительные линейки (такие как Т обычно обозначаются большими английскими буквами) и их может быть произвольное количество в зависимости от задач компании Cisco в конкретный момент времени. Как уже было сказано выше, начиная с семейства 15.0 правила построения линеек слегка изменились.

Пока давайте убедимся, что то что было сказано про линейки и семейства пошло нам на пользу: имеется образ 12.4(20)Т1 — как понять его название?

- 12.4 — семейство IOS-ов,

- 20 — номер релиза в рамках этого семейства,

- Т — признак того, что это технологический релиз, отличающийся от основного поддержкой каких-то новых функций,

- 1 — номер ребилда данного релиза (такое тоже бывает, если необходимо внести незначительные изменения в релиз, то меняется номер ребилда, а не добавляется новый релиз).

Лицензия на IOS — важный компонент вашего сетевого устройства, так как в конечном итоге именно от неё зависит итоговый набор поддерживаемых функций и технологий. До семейства 15.0 существовало 8 вариантов лицензий, каждый из которых применялся к определённой версии IOS, то есть, покупая лицензию на IP телефонию, например, вы получали образ IOS в котором присутствует функционал IP телефонии. Начиная с версии 15.0 количество вариантов лицензий уменьшилось и изменился механизм активации лицензий.

Знакомство с Cisco Packet Tracer. Настройка маршрутизатора

До семейства 15.0 были доступные следующие варианты лицензирования:

- IP Base (самый урезанный вариант, с поддержкой IPv4, trunking, DSL и др.

- IP Voice (то же плюс IP телефония).

- Advanced Security (то же плюс Firewall, IDS/IPS, IPSec, 3DES, VPN) — образ с различными функциями безопасности.

- SP Services (IP Voice плюс SSH/SSL, ATM, VoATM, MPLS) — образ для провайдеров, с поддержкой различных WAN протоколов.

- Enterprise Base (IP Voice плюс Apple Talk, IPX, IBM layer 3 routed protocols) — образ для крупного бизнеса с поддержкой различных протоколов третьего уровня помимо IPv4.

- Advanced IP Services (то же что Advanced Security плюс SP Services).

- Enterprise Services (то же что Enterprise Base плюс SP Services).

- Advanced Enterprise Services — в этом образе доступно всё что может предоставить оборудование.

Такова была политика лицензирования. Если вам необходимо купить оборудование, вы смотрите в конфигураторе на сайте Cisco какой образ IOS для вашего оборудования необходимо лицензировать исходя из нужного набора функций. Пакеты 6,7 и 8 условно называются премиальными.

Последняя версия старого семейства 12.4(24)Т сменилась семейством 15.0, в котором Cisco отказалась от большого количества линеек. Теперь все релизы выпускаются последовательно, но делятся на стандартные и релизы с расширенной поддержкой. Такая практика напоминает, например, политику выпуска Ubuntu Linux, где LTS релизы можно рассматривать как аналоги релизов IOS с расширенной поддержкой.

Расширенные релизы обозначаются буквой M (или EM — Extended Maintenance). Стандартные релизы — это условно говоря, аналог того, что раньше называлось техническим релизом. EM релизы выходят с интервалом 16 — 20 месяцев.

Рассмотрим пример: Вышел релиз 15.0(1)М — это релиз с расширенной поддержкой. Затем последовательно выходят стандартные релизы, в которых накапливается новый функционал: 15.1(T), 15.1(2)T, 15.1(3)T. Затем все эти изменения фиксируются в очередном релизе с расширенной поддержкой 15.1(4)M. Между выходом 15.0(1)М и 15.1(4)M проходит 20 месяцев. Таким образом, если всё работает хорошо и нового функционала не требуется, то можно обновляться только по мере выхода EM релизов, а если не хватает каких-то функций, то они могут появиться в очередном Т-релизе.

Давайте снова проверим наши познания в нумерации релизов начиная с 15-го семейства. Имеется образ 15.1(1)Т1:

- 15 — мажорный номер семейства,

- .1 — минорный номер семейства,

- (1) порядковый номер релиза,

- Т — стандартный релиз (без расширенной поддержки),

- 1 — номер ребилда.

Лицензирование для маршрутизаторов второго поколения (ISR G2: 1900, 2900, 3900) отличается от того что мы описывали выше. Если раньше надо было покупать и скачивать один из 8 образов IOS в зависимости от того, какие функции нам требуются, то теперь скачивается универсальный образ, в котором пакеты функций изначально заблокированы, но могут быть открыты при помощи специальной процедуры активации. Вместо 8 версий IOS-ов имеется одна версия с 4мя пакетами:

- IP Base — пакет всегда активирован по умолчанию, содержит функции для работы с BGP, OSPFm EIGRP, ISIS, RIP, PBR, IGMP, Multicast

- Security — активируемый дополнительно пакет, позволяющий работать с Firewall, SSL VPN, DMVPN, IPS, GET VPN, IPSec и т.п.

- Data — активируемый пакет, позволяющий работать с MPLS, BFD, RSVP, L2VPN, L2TPv3, IP SLA и т.п.

- Unified Communication — активируемый пакет, не доступный для устройств линейки 1900, позволяющий работать с CUBE, SRST, Voice Gateway, CUCME, DSP, VXML и другими функциями, необходимыми для организации голосовых коммуникаций.

Выше было сказано, что имеется один универсальный образ для таких устройств, но, на самом деле это не совсем верно — есть два образа universalk9 и universalk9_npe. Отличаются они тем, что в npe версии убраны функции, связанные с шифрованием (IPSec, SSL и т.п.) Соответственно на этой версии активация пакета безопасности не сработает. NPE образ удобен для ввоза в страны, в которых есть особые правила по ввозу криптографических устройств (к таковым относится и Россия). В любом случае, даже эта небольшая путаница с образами выглядит гораздо проще, чем 8 отдельных IOS-ов. 3 активируемых пакета гораздо удобнее включать, тем более, что можно делать комбинации из пакетов, включив, 1, 2, или все три.

Источник: ciscotips.ru

cisco eap-fast module что это

Ответ от Алексей Бумагин[гуру]

EAP-FAST (Flexible Authentication via Secure Tunneling)LEAP (Lightweight Extensible Authentication Protocol, облегченный расширяемый протокол аутентификации)PEAP (Protected Extensible Authentication Protocol, защищенный расширяемый протокол аутентификации)в двух словах- протоколы аутентификации в сетях вай-фай от компании cisco

Ответ от Ёнабжение Металлист[эксперт]

Это что то связанное с модемом

Ответ от Troll Killer[гуру]

Если у тебя есть модем или роутер марки cisco то не стоит

Ответ от E.piunov[новичек]

у меня модем промсвязь adsl m 200 a беклтелеком

Ответ от 22 ответа[гуру]

Привет! Вот подборка тем с похожими вопросами и ответами на Ваш вопрос: Что за программы cisco leap module, cisco peap module, cisco eap-fast module? Для чего они? Можно ли их удалить ?

Источник: 22oa.ru

termsl

«FUCK the CISCO again» ругнулся я опять. Да, в жопе вселенной написано, что для работы сервисного модуля на борту должно быть не менее гигабайта оперативы для 2921 (но кстати там же написано, что для 3925 для работы этого модуля необходимо уже 2GB, а стоит 1), такие вещи надо красным болдом рисовать на странице продукта.

Подстава, но надо решать. Брать spare-part MEM-2900-2GB= за 400$ GPL, мягко говоря не спортивно, да сроки и планы горят.

Пытаюсь впихнуть не впихуемое, собираю память со всего отдела, опыты произвожу на 3925, пока она у меня под столом живет, выясняю, что 3925 хочет обязательно 2 абсолютно идентичных модуля DDR2, обязательно registred + ECC.

Нашел 1 модуль, удовлетворяющий требованиям, но так, как по одному модулю мы память никогда не закупаем, переворачиваю все вверх тормашками в поисках пары.

Спустя пару часов и около сотни модулей, нахожу пару, устанавливаю, включаю в 50-й наверное раз и кошка проходит инит и начинает загружаться.

После загрузки show diag показывает:

Embedded Service Engine 0/0 :

Total platform memory : 4194304K bytes

Заработали такие модули:

Так как в 2921 слотов всего один, завтра попробую один из модулей воткнуть таки в 2921.

Эксперимент показал, что как минимум в 3925 можно проапгрейдить память, пошукав по тумбочкам, ну либо совсем за не дорого (по дефолту на борту всего 512mb, если брать модули по 1gb, upgrade c 512 mb до 2GB обойдется всего в 1500 руб против 12000 за 1GB от CISCO и 24000 за 2GB)

Источник: termsl.livejournal.com

Как интегрироваться с решениями Cisco по безопасности? Обзор двух десятков API, доступных всем

Сегодня в России очень модной стала тема SOC и SIEM. Все их строят и пишут. Вы знали, что в России уже около десятка собственных систем мониторинга событий безопасности (SIEM)? Эту цифру перевалило и число коммерческих SOCов, предлагающих свои услуги заказчикам, которые попадут под требования 187-ФЗ о безопасности критической информационной инфраструктуры и вынуждены будут оперативно отдавать данные об инцидентах в ГосСОПКУ. Но какую бы цель не преследовали создатели SIEM и SOC, и на каком бы уровне зрелости они не находились, они все равно сталкиваются с базовой задачей — сбора событий безопасности и журналов регистрации от разрозненных средств защиты информации.

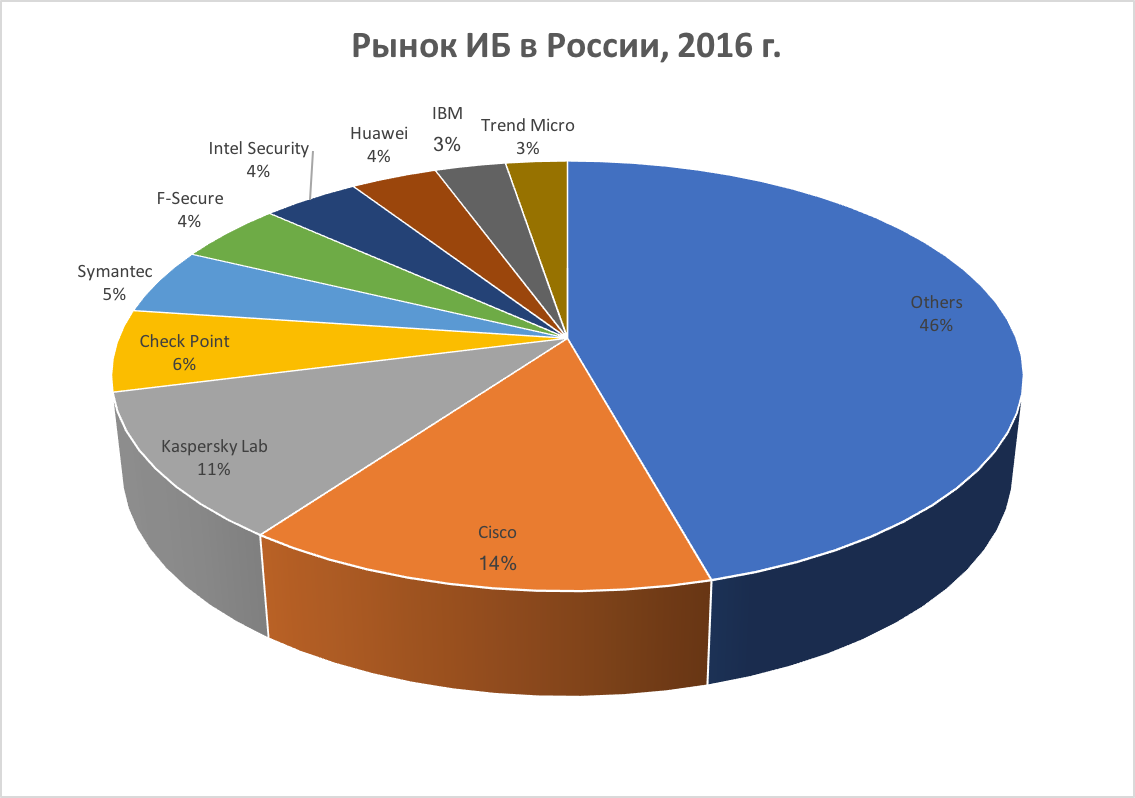

Согласно данным компании Canalys (а она единственная кто продолжает оценивать российский рынок решений по ИБ), лидером отечественного рынка продолжает оставаться компания Cisco. Поэтому вполне разумно предположить, что одной из первых задач, которая должна стоять перед разработчиками SIEM/SOC, — это интеграция с решениями нашей компании. Но вокруг такой интеграции бытует множество мифов и заблуждений, которые можно описать диалогом, который у меня недавно случился с одним из отечественных производителей SIEM:

— А почему вы не интегрируетесь с решениями Cisco?

— Так у вас уже все проприетарное?

— Нет, это не так!

— Да? А мне говорили, что у вас закрытые API и доступ к ним стоит денег.

— Нет, и это не так!

Поэтому я решил сегодня вкратце описать те API, которые существуют у компании Cisco, и с помощью которых можно подключиться к ее решениям по кибербезопасности. Их можно разделить на несколько типов:

- API, позволяющие получать доступ к событиям безопасности, логам, контексту, которые собираются решениями Cisco в защищаемой сети предприятия.

- API, позволяющие получать доступ к облачным сервисам по безопасности Cisco для проверки подозрительных файлов, доменов, IP-адресов и т.п.

- API, позволяющие управлять решениями Cisco из внешних систем.

- API, позволяющие обогащать решения Cisco данными об угрозах, полученных из внешних источников.

- eStreamer API. API, позволяющий отправлять события безопасности с многофункциональной платформы безопасности Firepower в свой SIEM.

- Host Input API. API, позволяющий собирать информацию об уязвимостях и другую информацию об узлах в сети. Именно его использует тот же MaxPatrol от Positive Technologies для передачи Firepower информации об уязвимостях, операционных системах и приложений на сканируемых узлах, которая затем коррелируется с данными об угрозах, которые собираются подсистемой обнаружения вторжений NGIPS или системой борьбы с вредоносным кодом AMP на платформе Firepower.

- JDBC Database Access API. API, который позволяет делать запросы к базе данных Firepower из различных приложений.

- pxGrid. Это целый framework, позволящий обменивать контекстом безопасности (кто, куда, как, откуда, с помощью чего получал доступ) между системой контроля сетевого доступа Cisco ISE и внешними решениями (SIEM, MDM, МСЭ, NAC, IRP, UEBA, CASB, IAM, VM и др.). С помощью этого API можно получать информацию о событиях доступа пользователя и устройств сразу из сетевой инфраструктуры Cisco (коммутаторов, маршрутизаторов, точек доступа и т.п.).

- MDM API. Позволяет MDM-решениям третьих фирм (например, Airwatch, MaaS360, Meraki, SAP, XenMobile, Symantec, MobileIron, Good, Intune и т.п.) получать информацию о статусе мобильного устройства от ISE.

- AnyConnect Network Visibility Module Collection. С помощью данного API защитный клиент AnyConnect предоставляет данные IPFIX для их корреляции со средствами сетевого анализа трафика (например, Cisco Stealthwatch).

- AMP for Endpoints API. API, который позволяет отдавать события безопасности, связанные с вредоносным кодом, обнаруживаемым средством защиты Cisco AMP (Advance Malware Protection), решениям третьих фирм или иным решениям Cisco (например, Cisco Cognitive Threat Analytics). В качестве таких событий, могут выступать уязвимые компьютеры, траектория устройства (сетевая активность), коммуникации с внутренними или внешними узлами, заражения и т.п.

- ESA REST API. Позволяет собирать статистику событий безопасности и E-mail Security Appliance.

- Stealthwatch Data Exporter SDK. Позволяет забирать события о сетевых потоках из системы мониторинга сетевого трафика Cisco Stealthwatch и использовать их в своих собственных целях.

GET /v1/events?connector_guid[]=af73d9d5-ddc5-4c93-9c6d-d5e6b5c5eb01api_key=llgtslnd5cvb14h4p8m6e6s27flimit=1

< «api_version»: 2, «id»: 7589645, «data»: < «index»: 0, «total»: 3, «took»: 416, «timed_out»: false, «items_per_page»: 1, «current_item_count»: 1, «items»: [ < «item»: < «properties»: < «metadata»: null >, «tags»: [ «Kovter» ], «vm_runtime»: 300, «md5»: «f3247e81cc3474559d0e14e2f15837d0», «private»: false, «organization_id»: 1, «state»: «succ», «login»: «adminharry», «sha1»: «bfafd7f2cd9adff7782f4854bc712bf134ad56f6», «sample»: «9b7ad0711262b31219ea1d41119868d8», «filename»: «23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f», «analysis»: < «metadata»: < «malware_desc»: [ < «sha1»: «bfafd7f2cd9adff7782f4854bc712bf134ad56f6», «magic»: «PE32 executable (GUI) Intel 80386 (stripped to external PDB), for MS Windows», «filename»: «23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f.exe», «size»: 369566, «sha256»: «23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f», «type»: «exe», «md5»: «f3247e81cc3474559d0e14e2f15837d0» >], «sandcastle_env»: < «controlsubject»: «winxp-x86-intel-2017.01.17», «vm»: «winxp-x86», «vm_id»: «9b7ad0711262b31219ea1d41119868d8», «sample_executed»: 1487231873, «analysis_end»: «2017-02-16T08:03:48Z», «analysis_start»: «2017-02-16T07:57:01Z», «run_time»: 300, «sandcastle»: «3.4.36.10823.577ea7a-1», «current_os»: «2600.xpsp.080413-2111» >, «general_details»: < «report_created»: «2017-02-16T08:03:57Z», «sandbox_version»: «pilot-d», «sandbox_id»: «car-work-074» >>, «behaviors»: [ < «name»: «excessive-suspicious-activity», «threat»: 90 >, < «name»: «pe-encrypted-section», «threat»: 9 >, < «name»: «process-check-virtualbox», «threat»: 90 >, < «name»: «memory-execute-readwrite», «threat»: 25 >, < «name»: «registry-autorun-key-bat-file», «threat»: 95 >, < «name»: «ie-proxy-disabled», «threat»: 49 >, < «name»: «malware-kovter-registry», «threat»: 95 >, < «name»: «registry-large-data-entry», «threat»: 40 >, < «name»: «service-dll-registration», «threat»: 25 >, < «name»: «files-created-batch», «threat»: 25 >, < «name»: «file-handler-registration», «threat»: 85 >, < «name»: «antivirus-service-flagged-artifact», «threat»: 95 >, < «name»: «registry-detection-productid», «threat»: 42 >, < «name»: «registry-script-detected», «threat»: 25 >, < «name»: «registry-ie-zone-settings-modified», «threat»: 49 >, < «name»: «modified-file-in-user-dir», «threat»: 56 >, < «name»: «registry-modified-rootcerts», «threat»: 36 >, < «name»: «registry-detection-bios», «threat»: 42 >, < «name»: «mshta-in-registry», «threat»: 95 >, < «name»: «registry-autorun-key-modified», «threat»: 48 >], «threat_score»: 95 >, «status»: «job_done», «submitted_at»: «2017-02-16T07:57:00Z», «sha256»: «23aea7cf60fca3c6527c2b5255c6036f2dc414f8368196e198df091cf03dd95f» >, «score»: 0.7660416, «matches»: null > ] > >

Мы видим, что Threat Grid API возвращает нам значение уровня угрозы (threat) по стобалльной шкале для различных типов поведения файла (Threat Grid может оценивать до 800 различных параметров в зависимости от загруженного файла). Итоговое значение (threat_score) равно 95, что означает, что анализируемый файл является вредоносным.

Можно привести пример работы с еще одним API, позволяющим оценивать безопасность доменов, информацию о которых мы можем получать от МСЭ, почтовых шлюзов, прокси, средств контроля доступа в Интернет и т.п. С помощью OpenDNS Investigate API мы можем сформулировать запрос на проверку интересующего нас домена:

curl —include —header «Authorization: Bearer %YourToken%» https://investigate.api.opendns.com/security/name/.json

А в ответе мы получим значения различных параметров, по которым OpenDNS оценивает безопасность доменов, IP-адресов, автономных систем и т.п.:

К третьему типу API относятся:

- Remediation API. Позволяет решениям третьих фирм управлять многофункциональной защитной платформой Cisco Firepower.

- FirePOWER 9300 (SSP) REST API. Позволяет выстраивать конфигурационные сервисные цепочки.

- Read/Write REST API for Firepower. Позволяет выполнять различные операции над объектами, с которыми работает Firepower.

- Management API for ASA. Обеспечение управления Cisco ASA из решений третьих фирм, аудита политик ИБ и т.п.

- CloudLock Enterprise API. Позволяет управлять платформой облачного контроля доступа Cisco CloudLock и формирования отчетов на основании полученной из CloudLock информации.

- CloudLock Development API. Позволяет управлять облачными микро-сервисами.

- pxGrid. API, который позволяет не только отдавать контекстную информацию, но и управлять сетевым доступом, блокируя через Cisco ISE пользователей и устройства на уровне коммутаторов, маршрутизаторов, точек доступа и т.п.

- AMP for Endpoints API. Позволяет управлять черными списками приложений на AMP for Endpoints, переносить компьютеры из одной группы в другую и т.п.

К четвертому типу относятся

- Threat Intelligence Director. Решение, которое позволяет многофункциональной платформе безопасности Cisco Firepower получать и коррелировать данные об угрозах (Threat Intelligence) не только от подразделения Cisco Talos, но и от внешних TI-платформ, поддерживающих протоколы и стандарты STIX и TAXII.

- AMP Cloud-based API. API, который позволяет не только отдавать события безопасности, связанные с вредоносным кодом, но и получать доступ к внешним сервисам Threat Intelligence. Например, Cisco AMP for Endpoint может не только отправлять подозрительные файлы в облачную или локальную песочницу Cisco AMP Threat Grid, но и, например, в Virus Total.

- DevNet. Это платформа, состоящая из двух частей. “Песочница” (DevNet Sandbox) обеспечивает доступ к программному и аппаратному обеспечению, физическому и виртуальному, для быстрой разработки и тестирования соответствующих решений. Работа с DevNet бесплатна и обеспечивается с любого устройства, подключенного к Интернет. Вторым компонентом DevNet является обучающая лаборатория (DevNet Learning Labs), которая предоставляет доступ к обучающему контенту, примерам кода, имеющим отношение к интеграции с решениями Cisco. Обучающая лаборатория также бесплатна и доступна для всех желающих. Большинство из упомянутых выше API представлены в DevNet, но есть и отдельные, более детальные разделы на сайте Cisco, погружающие вас с особенности программирования для решений Cisco по безопасности (для доступа к некоторым из них требуется иметь доступ к соответствующим продуктам или сервисам).

- Cisco Solution Partner Program (SPP). Если DevNet — это платформа, построенная по принципу самообслуживания, с помощью которой вы разрабатываете и тестируете свои интеграционные решения, то SPP — это уже следующий шаг, который подразумевает более формальные отношения с Cisco. Речь идет о независимом тестировании разработанного интеграционного решения, получении статуса технологического партнера и включении его решений в соответствующий каталог на сайте Cisco, к которому имеют доступ миллионы компаний по всему миру.

Для того, чтобы интегрировать свои SIEMы и SOCи с решениями Cisco достаточно просто зарегистрироваться на DevNet и, получив примеры кода, доработать свои решения, оснастив их соответствующими компонентами и программными вызовами через API. В принципе, уже этого достаточно для того, чтобы взаимодействовать с решениями Cisco по безопасности. Это полностью бесплатно (исключая оплату труда ваших программистов). Если же ваша задача выйти на международный рынок, продемонстрировать свои продукты широкой аудитории, доказать серьезные намерения по интеграции с Cisco, являющейся мировым лидером на рынке кибербезопасности, то необходимы определенные инвестиции и вступление в программу SPP. Именно по этому пути пошли такие компании как Check Point, ThreatQuotient, Anomali, Symantec и т.п.

Надеюсь, после такого краткого экскурса уже ни о кого не останется сомнений в том, что решения Cisco открыты как никто для интеграции с внешними продуктами и сервисами по безопасности. В этом направлении компания движется уже несколько лет, подтверждая ранее выдвинутый лозунг, которому следует подразделение Cisco по кибербезопасности, — «Open. Simple. Automation» (Открытость. Простота.

Автоматизация).

- Блог компании Cisco

- Информационная безопасность

- API

Источник: habr.com