В связи с тем, что cisco серии 2800 снята с производства закупили на отдаленные офисы cisco2911/k9. Но, как частенько и бывает, закупили в самой базовой версии. Но для органицазии Cisco CallManager Express (CME) базового иоса явно не хватает.

Спонсор этой страницы:

Что имеем после распаковки и включения

Router#sh ver

Cisco IOS Software, C2900 Software (C2900-UNIVERSALK9-M), Version 15.1(4)M4, RELEASE SOFTWARE (fc1)

.

——————————————————————

Technology Technology-package Technology-package

Current Type Next reboot

——————————————————————

ipbase ipbasek9 Permanent ipbasek9

security None None None

uc None None None

data None None None

Прикупить пакет UC можно, но сложно.

Активация пакетов security, uc, data в cisco2900

После небольшого поиска (спасибо https://habrahabr.ru и https://www.anticisco.ru) нашлись волшебные команды для тестового (временного) включения необходимых пакетов

Управление доступом в корпоративных сетях с помощью Cisco ISE | Часть 1

license boot module c2900 technology-package securityk9

license boot module c2900 technology-package uck9

license boot module c2900 technology-package datak9

После ввода каждой строки отвечаем да

Выходим из конфигурирования, сохраняем.

Вспоминаем, что имя пользователя cisco с паролем cisco одноразовое, поэтому добавляем в файл конфигурации

username test pass test

Опять сохраняем, перегружаемся.

После перезагрузки видим, что модули подключились

sh ver

.

——————————————————————

Technology Technology-package Technology-package

Current Type Next reboot

——————————————————————

ipbase ipbasek9 Permanent ipbasek9

security securityk9 EvalRightToUse securityk9

uc uck9 EvalRightToUse uck9

data datak9 EvalRightToUse uck9

Но вот засада. тестовый период 8 недель и 4 дня

sh lic

.

Index 2 Feature: securityk9

Period left: 8 weeks 4 days

Что абсолютно не усраивает. Конечто нормальный, законопослушный, гражданин за 60 дней выяснит, что ему надо и купит. Но бывают же и другие ситуации.

Замена IOS в cisco2900

Как выяснилось, начиная с IOS 15.1(4) срок тестирования 8 недель. Берем IOS 15.1(3)

IOS c2900-universalk9-mz.SPA.151-3.T.bin был найден на https://rutracker.org

Записываем его на USB флэшку с файловой системой FAT или FAT32 (NTFS и exFAT cisco не понимает) и втыкаем в USB0 cisco 2911

Sep 25 09:14:46.591: %USBFLASH-5-CHANGE: usbflash0 has been inserted!

Если файловая система не правильтая, то маршрутизатор об этом скажет.

*Sep 26 05:38:17.135: %USBFLASH-5-CHANGE: usbflash0 has been inserted!

*Sep 26 05:38:17.371: %USBFLASH-4-FORMAT: usbflash0 contains unexpected values in partition table or boot sector. Device needs formatting before use!

Cisco ушла из России, что теперь учить вместо CCNA или 01 Курс CCNA 2023 часть 1 — Вводное занятие

dir usbflash0:

%Error opening usbflash0:/ (Invalid DOS media or no media in slot)

Сам маршрутизатор при команде format usbflash0: использует FAT23

Копируем IOS на флэшку, а затем копируем IOS с флэшки на маршрутизатор

copy usbflash0:c2900-universalk9-mz.SPA.151-3.T.bin flash:c2900-universalk9-mz.SPA.151-3.T.bin

dir

Directory of flash0:/

1 -rw- 74503236 Aug 10 2012 11:45:56 +00:00 c2900-universalk9-mz.SPA.151-4.M4.bin

.

8 -rw- 68171504 Sep 21 2012 05:32:34 +00:00 c2900-universalk9-mz.SPA.151-3.T.bin

Указываем с какого IOS будем загружаться

conf t

boot system flash c2900-universalk9-mz.SPA.151-3.T.bin

Сохраняем, перегружаем, не пугаемся нудных вопросов

Router#reload

The following license(s) are transitioning, expiring or have expired.

Features with expired licenses may not work after Reload.

Feature: uck9 ,Status: transition, Period Left: 8 wks 4 days

Feature: securityk9 ,Status: transition, Period Left: 8 wks 4 days

Feature: datak9 ,Status: transition, Period Left: 8 wks 4 days

Proceed with reload? [confirm]

sh ver . ——————————————————————

Technology Technology-package Technology-package

Current Type Next reboot

——————————————————————

ipbase ipbasek9 Permanent ipbasek9

security securityk9 Evaluation securityk9

uc uck9 Evaluation uck9

data datak9 Evaluation uck9

sh lic

.

Index 2 Feature: securityk9

Period left: 624 weeks 6 days

Period Used: 6 minutes 36 seconds

.

Разделив 624 недели на 53, получим почти 12 лет.

Надеюсь за 12 лет можно принять решение о покупке необходимых модулей, потому что как сбросить счетчик использования лицензий пока не нашел.

p.s. поменял прошивку на c2900-universalk9-mz.SPA.152-3.T1.bin

Пришлось заного давать команды

license boot module c2900 technology-package uck9

При этом счетчик использованных дней скинулся в ноль.

Источник: nettips.ru

Cisco peap module что это за программа

Бесплатные cisco peap module что это за программа скачать программное обеспечение на updatestar — простая и эффективная программа для очистки реестра windows от ошибок, а так же ненужных и устаревших древовидной реестра. Уязвима при вычислениях списков md5 свёртков паролей.

Free cisco peap module что это download software at updatestar — простая и эффективная программа для очистки реестра windows от ошибок, а так же ненужных и устаревших записей реестра. The windows 7 upgrade advisor has identified the cisco peap module version 1. I have not been able to find the upgrade version (1. Cisco leap module (lightweight extensible authentication protocol) это элемент пакета программного обеспечения для компьютера (пк). Используется для облегченного расширяемого протокола аутентификации.

Peap (protected extensible authentication protocol, защищенный расширяемый протокол аутентификации). В двух словах- протоколы аутентификации в сетях вай-фай от компании cisco. Если у тебя есть модем или роутер марки cisco то не стоит. Собственно, программа cisco eap-fast module и нужна для того, чтобы обеспечивать защищенную аутентификацию.

Она, в большинстве случаев, используется для того, чтобы обеспечивать работу wi-fi сетей. Это уникальная и собственная разработка компании cisco. Cisco leap module (lightweight extensible authentication protocol) это элемент пакета программного обеспечения для компьютера (пк).

Популярные запросы

- Cisco peap module что это за программа и можно ли ее удалить

- Cisco leap module что это за программа

- Cisco peap module что это за программа и нужна ли она

- Cisco peap module что это за программа и можно

- Cisco peap module что это за программа и нужна ли она на компьютере

Источник: redactor-online.ru

Cisco QoS для самых маленьких

Я всегда считал Quality of Service (QoS) чем-то из разряда “не дадим войсу квакать, не дадим изображению по вкс развалиться”, однако более глубокое изучение вопроса, откровенно говоря, приятно удивило. Количество средств по манипуляции трафиком, а так же различные методы предоставления гарантированного качества канала нужным приложениям сразу дали понять – нахрапом эту крепость не взять.

С чем полезен и с чем помогает справиться QoS?

- Маленькая пропускная способность канала – не всегда у нас на руках оказывается тот канал, который позволит и youtube в HD посмотреть и корпоративным приложениям работать адекватно.

- Потеря критичных пакетов в следствии заторов.

- Задержки (delay) – время, которое требуется пакету чтобы попасть от источника к получателю. Так, к примеру, 400ms RTT для голоса еще туда-сюда, а вот с значениями, которые превышают этот порог вы получите эффект накладывающегося голоса.

- Джиттер (jitter) или изменение задержки с течением времени. Сейчас у вас 100ms, а через минуту 200ms. Поздравляю, у вас теперь 100ms jitter, который превращается в задержку просто потому, что железкам нужно держать пакет в буфере какое-то время для обеспечения плавности того же разговора.

Методы настройки QoS

- Command Line Interface (CLI) – per interface конфигурация.

- Modular QoS CLI (MQC) – аки ZBF позволяет группировать class map в policy map, policy map привязывать к service policy, а вот уже последнее можно и на интерфейс применить.

- Auto QoS – генерирует некий усредненный конфиг, который, конечно не one size fit all, но в некоторых случаях оказывается вполне работоспособным.

- QoS Policy Manager (QPM) – централизованная поддержка QoS в вашей сети. Встроена в CiscoWorks.

Инструменты QoS

- Классификация и группировка различных типов трафика.

- Маркировка трафика за тем, чтобы другие устройства в сети могли бы распознать его.

- Policing interleaving) – допустим у нас имеется медленный канал (serial, ага) в который готовится просочиться сочный пакет, содержащий не особо важные данные. На момент когда передача будет начата будет в принципе не важно настроен ли QoS – сочный пакет с радостью займет все предоставленные ему 1500 байт и не пустит крошечный голосовой пакет не смотря не на что. LFI говорит примерно следующее – больше у нас не будет больших пакетов, крошечный пакет голоса, упакованный g.711 должен пролезть no matter what.

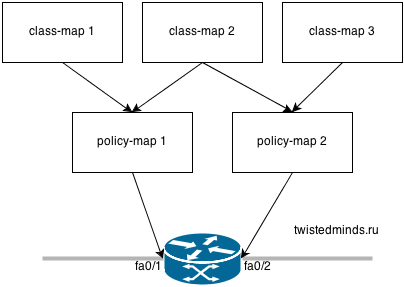

Modular QoS CLI

Class map – отвечают за классификацию трафика, позволяя отделить трафик и большим приоритетом от трафика с меньшим. i.e. я хочу выделить http трафик в отдельный класс class-map 2.

Policy map – говорит что делать с трафиком, включенным в входящие в него class map. i.e. я хочу маркировать http трафик определенным тэгом в policy-map 1 и я хочу лимитировать полосу пропускания для http трафика в 64kbps в policy-map 2.

Service policy – применяет policy map на интерфейсе для входящего или исходящего трафика. i.e. я хочу чтобы policy-map 1 маркировала исходящий http трафик на fa0/1, а policy map 2 лимитировала входящий на fa0/2. Одна и только одна service policy может существовать для каждого из направлений на каждом интерфейсе.

Настройка class map

Для class map существуют 2 критерия, по которым они будут работать – match-all (логическое И) и match-any (логическое ИЛИ). По умолчанию создается class-map match-all, означающий что все условия, занесенные в такой class map должны совпасить одновременно для того, чтобы class-map сработала.

R2(config)#class-map ICMP R2(config-cmap)#match protocol icmp R2(config-cmap)#match packet length min 200 max 400 R2(config-cmap)#do sh class-map Class Map match-all ICMP (id 1) Match protocol icmp Match packet length min 200 max 400 Class Map match-any class-default (id 0) Match any

Под действие этой class map попадет ICMP трафик с размером пакета от 200 до 400 байт.

Самые наблюдательные из вас успели заметить, что помимо созданной class map ICMP существует еще одна – default, под действие которой попадает весь трафик – это class map по умолчанию. Например мы можем описать голосовой трафик и написать для него определенное правило A, а весь остальной трафик, который нам не интересен, отправится автоматом в class-default и для него будет применено правило B.

Помимо протоколов можно допускать или не допускать к фильтрации сети, хосты, а так же гибко их совмещать в одной class-map с помощью ACL. i.e.:

R2(config)#access-list 10 remark mail servers R2(config)#access-list 10 permit 10.1.1.1 R2(config)#access-list 10 permit 10.1.1.2 R2(config)#class-map match-all MAIL_SRVRS R2(config-cmap)#match access-group 10 R2(config-cmap)#match protocol smtp

Под действие такой class map попадут ваши почтовые сервера и SMTP трафик. И на 25 и на 587 порт. Умный IOS сам разберется благодаря Network Based Application Recognition (NBAR).

Настройка policy map

Пришло время рассказать бездушной железке что делать с классифицированным таким образом трафиком. Единственная полезная вещь, которую можно сделать с policy map сразу после создания это добавить к нему class map:

R2(config)#policy-map LIMIT_ICMP R2(config-pmap)#? QoS policy-map configuration commands: class policy criteria description Policy-Map description exit Exit from QoS policy-map configuration mode no Negate or set default values of a command rename Rename this policy-map

А вот после применения class map как раз и начинается все веселье:

R2(config-pmap)#class ICMP R2(config-pmap-c)#? QoS policy-map class configuration commands: bandwidth Bandwidth compression Activate Compression drop Drop all packets estimate estimate resources required for this class exit Exit from QoS class action configuration mode netflow-sampler NetFlow action no Negate or set default values of a command police Police priority Strict Scheduling Priority for this Class queue-limit Queue Max Threshold for Tail Drop random-detect Enable Random Early Detection as drop policy service-policy Configure Flow Next set Set QoS values shape Traffic Shaping

Обратите внимание на изменившееся приглашение.

Бегло пробежимся по опциям:

- bandwidth – гарантирует трафику минимальную полосу пропускания в случае возникновения затора (CBWFQ). Можно устанавливать значения либо жестко, либо в процентах. Последнее решение обладает большей гибкостью, так как позволяет использовать одну и ту же policy map на интерфейсах с разными значениями bandwidth.

- compression – включает сжатие TCP или RTP заголовков для данного трафика, снижая network overhead;

- drop – отбрасывает все пакеты, попавшие под действие class map;

- estimate – позволяет предопределять допустимые пределы задержек или потерь пакетов для данного типа трафика;

- netflow-sampler – в том случае если вам не интересен 100% учет сетевого трафика посредством netflow можно настроить sampler, который будет отправлять 1 flow из n, таким образом снижая количество трафика, льющегося на ваши коллекторы.

- policy / shape – гибкие функции по policing’у и shaping’у трафика;

- priority – гарантирует полосу пропускания (LLQ). Тут внимательный читатель спросит LOLWUT?, покосится на bandwidth, потом снова на priority и снова на bandwidth в попытках найти различия. На самом деле они есть и не маленькие – priority позволяет назначать не только минимальную гарантированную полосу пропускания, но и одновременно максимальную. Более подробно о LLQ можно прочитать тут или, возможно, в следующих статьях.

- queue-limit – команда, позволяющая указать или модифицировать количество пакетов, которые маршрутизатор сможет поместить в очередь.

- random-detect – включает механизм WRED.

- service-policy – позволяет указать другую policy map для построения иерархических (вложенных) политик.

- set – устанавливает различные значения в QoS поля.

Хотелось бы еще раз повторить – это краткое описание опций, подробные разговор о которых является темой не для одной статьи.

Применение policy map

Нет ничего проще. В режиме конфигурации интерфейса с помощью команды service-policy укажите направление и название policy map. Не так уж и трудно, не так ли? 😉

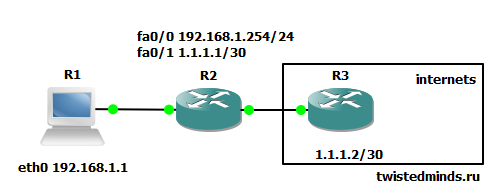

Практика

Для того, чтобы разбавить унылую теорию давайте соберем небольшой стенд, запретив на r2 ICMP пакеты больше 700 байт по направлению к r3 из 192.168.1.0/24 сети, для ICMP пакетов размером от 300 до 700 выставим ограничение 8000bps.

R2(config)#access-list 1 permit 192.168.1.0 0.0.0.255 R2(config)#class-map match-all ICMP R2(config-cmap)# match access-group 1 R2(config-cmap)# match protocol icmp R2(config-cmap)# match packet length min 300 max 700 R2(config-cmap)#class-map match-all HUGE_ICMP R2(config-cmap)# match access-group 1 R2(config-cmap)# match protocol icmp R2(config-cmap)# match packet length min 701 R2(config-cmap)#policy-map ICMP_PMAP R2(config-pmap)# class ICMP R2(config-pmap-c)# police rate 8000 bps R2(config-pmap-c-police)# conform-action transmit R2(config-pmap-c-police)# exceed-action drop R2(config-pmap-c-police)# class HUGE_ICMP R2(config-pmap-c)# drop R2(config-pmap-c)#int fa0/1 R2(config-if)# service-policy output ICMP_PMAP R2(config-if)#^Z

и проверим эмпирическим путем на R1:

R1#ping 1.1.1.2 repeat 20 size 299 Type escape sequence to abort. Sending 20, 100-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: . Success rate is 100 percent (20/20), round-trip min/avg/max = 12/40/52 ms R1#ping 1.1.1.2 repeat 20 si R1#ping 1.1.1.2 repeat 20 size 300 Type escape sequence to abort. Sending 20, 300-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: . Success rate is 85 percent (17/20), round-trip min/avg/max = 24/41/64 ms R1#ping 1.1.1.2 repeat 20 size 700 Type escape sequence to abort.

Sending 20, 700-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: . Success rate is 70 percent (14/20), round-trip min/avg/max = 24/46/80 ms R1#ping 1.1.1.2 repeat 20 size 701 Type escape sequence to abort. Sending 20, 701-byte ICMP Echos to 1.1.1.2, timeout is 2 seconds: . Success rate is 0 percent (0/20)

действительно, ICMP пакеты до 299 включительно без проблем пролезают, минуя всю маркировку через class map, ICMP пакеты от 300 до 700 байт начинают испытывать трудности, в результате установленного лимита “не более 8000 бит в секунду”, а ICMP пакеты свыше 701 байта просто и без затей отбрасываются.

На R2 с работой вашей политики можно ознакомиться следующим образом:

R2#sh policy-map interface fa0/1 FastEthernet0/1 Service-policy output: ICMP_PMAP Class-map: ICMP (match-all) 195 packets, 94730 bytes 5 minute offered rate 0 bps, drop rate 0 bps Match: access-group 1 Match: protocol icmp Match: packet length min 300 max 700 police: rate 8000 bps, burst 1500 bytes conformed 31 packets, 15334 bytes; actions: transmit exceeded 9 packets, 5226 bytes; actions: drop conformed 0 bps, exceed 0 bps Class-map: HUGE_ICMP (match-all) 53 packets, 62262 bytes 5 minute offered rate 0 bps, drop rate 0 bps Match: access-group 1 Match: protocol icmp Match: packet length min 701 drop Class-map: class-default (match-any) 1538 packets, 170844 bytes 5 minute offered rate 0 bps, drop rate 0 bps Match: any

Исходную информацию о трафике для составления QoS политик можно собрать в реальном времени c помощью того же nbar:

R2(config)#int fa0/1 R2(config-if)#ip nbar protocol-discovery R2(config-if)#^Z R2#sh ip nbar protocol-discovery top-n 2 FastEthernet0/1 Input Output —— —— Protocol Packet Count Packet Count Byte Count Byte Count 5min Bit Rate (bps) 5min Bit Rate (bps) 5min Max Bit Rate (bps) 5min Max Bit Rate (bps) ———————— ———————— ———————— icmp 8333 8430 1003954 1093120 0 0 22000 22000 bgp 0 0 0 0 0 0 0 0 unknown 0 0 0 0 0 0 0 0 Total 8333 8430 1003954 1093120 0 0 22000 22000

Но куда кошернее делать это с помощью netflow.

Источник: twistedminds.ru

Cisco выпустила Cisco AMP for Endpoints для защиты оконечных точек

На ежегодном Партнерском саммите Cisco (проходит в Сан-Франциско с 1 по 3 ноября 2016 г.) компания представила новый подход к обеспечению информационной безопасности оконечных точек.

В решении AMP for Endpoints с облачным управлением, реализуемым по принципу «ПО как услуга» (SaaS), сочетаются средства выявления и отражения угроз. Это решение дает пользователям возможность предотвращать атаки, блокируя вредоносное ПО на точке входа, устраняя тем самым необходимость в применении на оконечных устройствах дорогостоящих технологий обеспечения безопасности.

AMP for Endpoints не ограничивается простой защитой: благодаря непрерывному мониторингу, ретроспективному анализу и интегрированной защите от угроз время обнаружения сокращается с нескольких дней до нескольких часов и даже минут. Данное решение позволит быстрее и более результативно реагировать на атаки: с помощью простого облачного интерфейса пользователи смогут полностью определить зону действия атаки, легко находить угрозы и хирургически точно отграничивать и устранять угрозы по всем оконечным точкам — лишь несколькими щелчками мыши.

Cisco также предлагает заказчикам упрощенную процедуру приобретения и развертывания ПО для обеспечения информационной безопасности, при этом благодаря архитектурному подходу повышается его эффективность. Решение Cisco ONE™ Advanced Security позволяет упростить приобретение технологий инфраструктурной безопасности для уровней ЦОД, глобальных сетей (WAN) и сетей доступа. Заказчики больше не окажутся в ситуации, когда вопрос о защите сетей встает уже после их развертывания. Используя Cisco ONE Advanced Security, можно приобретать готовые решения, адаптированные для упомянутых ключевых доменов, при этом зачастую достаточно будет всего лишь одной транзакции.

Новая концепция информационной безопасности оконечных точек

Фундамент современных цифровых бизнес-моделей трудно представить без средств обеспечения информационной безопасности. Тем не менее, организации тратят массу усилий на защиту мобильных устройств, офисных компьютеров и серверов от изощренных вредоносных атак. Почему же?

Большинство организаций сосредоточились на стратегии защиты, на предотвращении попадания вредоносного ПО в свои структуры. Но затем появляется необходимость в установке на оконечных устройствах дополнительных продуктов для расширения обзора, для оперативного реагирования на угрозы, и все это ведет лишь к усложнению систем и уменьшению их эффективности. Необходим новый подход к обеспечению информационной безопасности оконечных точек.

Решение AMP for Endpoint предоставляет такие новые возможности:

- технология предотвращения атак следующего поколения, в которой сочетаются проверенные и продвинутые методы защиты, позволяющие более эффективно обнаруживать и отражать атаки на точке входа; новейшие средства аналитики информационной безопасности, разработанные подразделением Cisco Talos и успешно противостоящие вновь появляющимся угрозам; встроенная «песочница», где анализируются неизвестные файлы, а также средства превентивной защиты для закрытия путей проникновения и минимизации уязвимостей. Тесты, проведенные недавно компанией NSS Labs, показали, что технология Cisco обнаруживает бреши на большем количестве платформ и по более широкому спектру атак, чем любое другое решение, быстрее блокируя больше угроз;

- ускорение обнаружения благодаря непрерывному мониторингу. AMP for Endpoints регистрирует всю файловую активность и быстро выявляет злонамеренные действия, сообщая о них подразделениям обеспечения информационной безопасности. Рассылка и корреляция информации об угрозах производится с использованием открытых программных интерфейсов API и технологии AMP Everywhere. Применение инновационной технологии безагентного обнаружения позволяет организациям в среднем обнаружить на 30% больше поражений там, где агенты не используются или их использование невозможно. В тестах NSS Labs решение Cisco продемонстрировало самый высокий показатель TTD — менее чем за три минуты были обнаружены 91,8% угроз;

- повышение эффективности реакции с применением ретроспективной защиты, углубленного обзора и подробной истории действий вредоносного кода во времени (откуда проник, где выполнялся, что делал) для полной локализации атаки. AMP for Endpoints позволяет ускорить анализ и уменьшить сложность путем поиска на всех оконечных точках индикаторов компрометации с помощью простого облачного пользовательского интерфейса. Затем пользователи устройств (ПК, Mac, Linux-компьютеры, мобильные устройства) смогут быстро предпринять ответные действия.

Ориентированная на угрозы архитектура Cisco способствует повышению эффективности инвестиций в обеспечение информационной безопасности, расширению возможностей и уменьшению сложности — от сети до оконечной точки и облака. Как и другие продукты информационной безопасности Cisco, решение AMP for Endpoints выполняет передачу и корреляцию информации об угрозах по всей архитектуре, включая как экосистему AMP, так и остальные платформы безопасности Cisco. Это позволяет заказчикам, однажды увидев угрозу, автоматически блокировать ее повсеместно.

Источник: www.anti-malware.ru