Чтобы защитить свою Wi-Fi сеть и установить пароль, необходимо обязательно выбрать тип безопасности беспроводной сети и метод шифрования. И на данном этапе у многих возникают неопределенные проблемы.

В этой статье мы рассмотрим все возможные методы аутентификации и шифрования. Выясним, какие параметры безопасности Wi-Fi сети лучше установить в настройках маршрутизатора.

Любое взаимодействие точки доступа (сети), и беспроводного клиента, построено на:

Аутентификации — как клиент и точка доступа представляются друг другу и подтверждают, что у них есть право общаться между собой.

Аутентификация определяет, как клиент представляется точке. Возможные варианты:

Open — так называемая открытая сеть, в которой все подключаемые устройства авторизованы сразу.

Shared — подлинность подключаемого устройства должна быть проверена ключом/паролем.

EAP — подлинность подключаемого устройства должна быть проверена по протоколу EAP внешним сервером.

Шифровании — какой алгоритм скремблирования передаваемых данных применяется, как генерируется ключ шифрования, и когда он меняется.

100% облачное управление IT / Cisco Meraki [часть 1]

None — отсутствие шифрования, данные передаются в открытом виде.

WEP — основанный на алгоритме RC4 шифр с разной длиной статического или динамического ключа (64 или 128 бит).

CKIP — проприетарная замена WEP от Cisco, ранний вариант TKIP.

TKIP — улучшенная замена WEP с дополнительными проверками и защитой.

AES/CCMP — наиболее совершенный алгоритм, основанный на AES256 с дополнительными проверками и защитой.

1. WEP

WEP (Wired Equivalent Privacy) – устаревший и небезопасный метод проверки подлинности. Это первый и не очень удачный метод защиты. Злоумышленники без проблем получают доступ к беспроводным сетям, которые защищены с помощью WEP. Не нужно устанавливать этот режим в настройках своего роутера.

Одной из первых безопасных технологий была WEP. Она проверяла ключ на целостность при каждом соединении по Wi-Fi и была стандартом IEEE802.11i. Сейчас эта технология считается устаревшей и недостаточно безопасной.

2. WPA и WPA2

WPA (Wi-Fi Protected Access) – надежный и современный тип безопасности. Максимальная совместимость со всеми устройствами и операционными системами.

Защита WPA выполняет проверку ключа доступа при использовании протокола 802.1Х, таким образом, перебирая все варианты.

WPA2 – новая, доработанная и более надежная версия WPA. Есть поддержка шифрования AES CCMP. На данный момент, это лучший способ защиты Wi-Fi сети. WPA и WPA2 делятся на пару видов:

- WPA/WPA2-Personal (Personal Key) или сокращенно WPA PSK.

- WPA/WPA2-Enterprise.

Advanced Encryption Standard (AES) — один из наиболее часто используемых и наиболее безопасных алгоритмов шифрования, доступных сегодня. Это общедоступно, и это шифр, который NSA использует для обеспечения безопасности документов с классификацией «Совершенно секретно».

TLS/SSL сертификаты и с чем их едят

История его успеха началась в 1997 году, когда NIST (Национальный институт стандартов и технологий) официально начал искать замену стареющему стандарту DES.

Алгоритм под названием «Rijndael», разработанный бельгийскими криптографами Daemen и Rijmen, отличался повышенной безопасностью, а также производительностью и гибкостью.

Он вышел на первое место среди нескольких конкурентов и был официально анонсирован в 2001 году новым стандартом шифрования AES.

Алгоритм основан на нескольких подстановках, перестановках и линейных преобразованиях, каждый из которых выполняется на блоках данных по 16 байтов, отсюда термин blockcipher.

WPA/WPA2 — Personal (PSK) – это вариант аутентификации. Нам просто нужно придумать пароль, который будет ключом, и пользоваться им во время входа в сеть WI-Fi. Этот пароль будет одним для всех подключаемых девайсов и будет храниться в настройках роутера.

WPA/WPA2 — Enterprise – более сложный метод, который используется в основном для защиты беспроводных сетей в офисах и разных заведениях. Позволяет обеспечить более высокий уровень защиты. Используется только в том случае, когда для авторизации устройств установлен RADIUS-сервер (который выдает пароли).

Пароль для сети

Пароль для сети подойдет лучше всего с величиной – 8-32 символа. Используется только латиница, цифры и специальные символы. Обязательным условием является недопустимость пробелов. Пароль реагирует на регистр.

Лучше придумать надежный и легко запоминающийся пароль, чтобы его никто не мог взломать. В статье «Правила создания надёжного пароля» можно подробнее ознакомиться с правилами создания надежных паролей.

Какую защиту ставить на Wi-Fi роутере?

Используйте WPA2 — Personal с шифрованием AES. На сегодняшний день (2020 год), это лучший и самый безопасный способ. Пример:

Источник: it-black.ru

Наиболее часто задаваемые вопросы по устройствам серии EAP

![]()

Дата последнего обновления: 09-18-2016 02:15:02 AM 254739

Эта статья подходит для:

EAP225 V3 , EAP225-Wall , OC200( V1 ) , EAP225-Outdoor , EAP225 V2 , EAP245 , EAP320 , EAP110 , EAP220 , EAP330 , EAP120 , EAP235-Wall , EAP115 , EAP225 , EAP110-Outdoor , Omada Software Controller , EAP115-Wall

Вопрос 1. Какие модели серии EAP поддерживают режим кластеризации?

Ответ: Все устройства серии EAP поддерживают Утилиту управления EAP ( EAP Controller ) при установке соответствующей версии встроенного ПО. Функция кластеризации поддерживается только EAP 120 с установленной версией ПО EAP 120_ V 1.0_141107 . Данная версия ПО может быть установлена для модели EAP 120 аппаратных версий V 1.0 и V 1.20.

Вопрос 2. Точка доступа EAP 120 может работать в различных режимах управления (при установке соответствующего ПО). В каких случаях для EAP 120 необходимо выбирать режим кластеризации, а в каких Утилиту управления EAP ( EAP Controller )?

Ответ: Для модели EAP 120 мы можем изменять режим управления, обновляя или понижая версию встроенного программного обеспечения. Однако для режима кластеризации существуют определённые ограничения. Например, один кластер не может поддерживать больше 24 точек доступа. Иными словами, если вы используете больше 24 устройств EAP 120, то Утилита управления EAP ( EAP Controller ) будет лучшим выбором. В других случаях режим кластеризации будет более удобен, поскольку вам не потребуется устанавливать Утилиту управления EAP ( EAP Controller ).

Вопрос 3. Могу ли я установить Утилиту управления EAP ( EAP Controller ) на мой ноутбук и управлять сетью устройств EAP по беспроводному соединению?

Ответ: Не рекомендуется устанавливать Утилиту управления EAP ( EAP Controller ) на ваш ноутбук и управлять сетью устройств EAP по беспроводному соединению. Как мы знаем, все настройки Утилиты управления EAP ( EAP Controller ) передаются устройствам EAP после их включения в сеть (после нажатия в утилите кнопки Adopt EAP (Принять точку доступа)). При изменении SSID или режима безопасности беспроводное соединение будет сброшено, и вам потребуется подключиться заново. Утилита управления EAP ( EAP Controller ) должна быть установлена и запущена на ПК, который подключён к сети устройств EAP по кабелю. После этого вы сможете получить доступ к веб-утилите с вашего ноутбука.

Вопрос 4. Должен ли я держать Утилиту управления EAP включённой после того, как я завершил настройки?

Ответ: Точки доступа EAP могут работать без включённой Утилиты управления EAP, за исключением включённой функции портала аутентификации ( Portal function ). Также рекомендуется держать утилиту включённой в целях мониторинга и выполнения запланированных операций.

Вопрос 5. Скольким количеством устройств может управлять Утилита управления EAP ( EAP Controller )?

Ответ: C помощью Утилиты управления EAP ( EAP Controller ) вы сможете одновременно управлять нескольким сотен точек доступа EAP . Точки доступа EAP также могут быть различных моделей, если их встроенное ПО поддерживает работу с Утилитой управления EAP ( EAP Controller ). Число одновременно управляемых точек доступа может ограничиваться производительностью управляющего компьютера.

Вопрос 6. Может ли Утилита управления EAP (EAP Controller) управлять точками доступа, находящимися в различных подсетях одновременно?

Ответ: Нет, точки доступа серии EAP и компьютер с установленной Утилитой управления EAP ( EAP Controller ) должны находиться в одной подсети. Поддержка управления точками доступа в различных подсетях планируется в следующей версии Утилиты управления EAP ( EAP Controller ).

Вопрос 7. Может ли точка доступа EAP управляться с помощью двух различных утилит управления (EAP Controller)?

Ответ: Нет, точка доступа EAP может управляться только с одной Утилиты управления EAP ( EAP Controller ). Только одна Утилита управления EAP ( EAP Controller ) может работать в локальной сети. Если при запуске Утилита управления EAP определит уже работающую в одной сети утилиту управления, то вы будете перенаправлены в интерфейс уже работающей Утилиты управления EAP ( EAP Controller ).

Вопрос 8. Сколько SSID и VLAN поддерживается устройствами серии EAP ?

Ответ: EAP110/EAP120 поддерживают до 8 SSID (и соответствующих VLAN ID). EAP220 — до 16 SSID (и соответствующих VLAN ID).

Вопрос 9. Если я перезагружу утилиту управления ( EAP Controller ), перезагрузится ли устройство EAP ?

Ответ: Нет, устройство EAP продолжит работать. Если вы хотите перезагрузить устройство EAP , вам потребуется перейти в список точек доступа ( AP list ) и нажать на кнопку перезагрузки ( reboot ).

Вопрос 10. Могу ли я управлять точками EAP из Интернета?

Ответ: Несмотря на то, что Утилита управления EAP ( EAP Controller ) должна работать в той же подсети, что и ваше устройство EAP , вы всё равно можете управлять ими удалённо через Интернет. Для этого вам потребуется открыть порты для службы Утилиты управления EAP ( EAP Controller Host ), если она находится за устройством NAT . При использовании устройств NAT компании TP — LINK , вы можете обратиться к FAQ , чтобы открыть порт 8043 для службы Утилиты управления EAP ( EAP Controller Host ). После этого вы можете использовать https :// wan _ ip :8043 для доступа в утилиту управления ( EAP Controller ).

Вопрос 11. Почему мне не удаётся подключиться к веб-утилите управления EAP ?

Ответ: Обычно вероятны два случая.

Случай 1: 403 Forbidden

После того, как точка доступа EAP добавлена в Утилиту управления EAP ( EAP Controller ), вы сможете изменять настройки и проверять состояние данной точки доступа только через утилиту управления EAP ( EAP Controller ). Если вы попытаетесь подключиться к веб-интерфейсу этой точки доступа, то перед вами будет отображена страница с ошибкой и сообщением “403 Forbidden ”.

Случай 2: Неправильное имя пользователя и пароль

После того, как точка доступа EAP добавлена в Утилиту управления EAP ( EAP Controller ), учётная запись пользователя точки доступа EAP будет изменена на учётную запись параметра Device Account (Учётная запись устройства), настроенного в утилите настройки ( EAP Controller ). Даже после того, как точка доступа будет удалена из Утилиты управления EAP ( EAP Controller ), все настройки будут сохранены. Вам потребуется использовать учётную запись устройства для входа в его веб-интерфейс, прежде чем вы сможете восстановить заводские настройки.

Вопрос 12. Почему не происходит перенаправление на страницу аутентификации, когда я пытаюсь искать что-либо в Google Chrome ?

Ответ: Браузер Google Chrome по умолчанию использует протокол https для осуществления поиска. При использовании данного протокола перенаправление на портал аутентификации не может производиться по причине характера протокола https . Попробуйте перейти на обычную веб-страницу http , и вы будете перенаправлены на страницу аутентификации.

Вопрос 13. Какие операционные системы поддерживаются Утилитой управления EAP ( EAP Controller ).

Ответ: На данный момент поддерживаются ОС Microsoft Windows XP / Vista /7/8/8.1. Операционные системы Mac OSX и Linux на сегодняшний день не поддерживаются.

Вопрос 14. Какие порты использует Утилита управления EAP ( EAP Controller )?

Ответ: 8043 для https , 8088 для http и 27017 для сервера mongo DB . Убедитесь, что данные порты не используются другими приложениями, когда вы запускаете утилиту управления ( EAP Controller ).

Вопрос 15. Как возвратить заводские настройки на устройстве EAP ?

Ответ: При включённом устройстве нажмите и удерживайте кнопку RESET в течение 8 секунд, пока светодиодный индикатор поочерёдно не загорится красным/зелёным/жёлтым два раза, после чего кнопку можно отпустить. На устройстве будут возвращены заводские настройки.

Вопрос 16. Для чего необходим параметр Device Account (Учётная запись устройства)?

Ответ: В Утилите управления EAP ( EAP Controller ) существует параметр, называемый Device Account (Учётная запись устройства). После того, как вы запустите утилиту в первый раз, параметр Device Account (Учётная запись устройства) будет автоматически настроен на то же значение, что и учётная запись администратора. После того, как точка доступа EAP будет добавлена, параметр Device Account (Учётная запись устройства) будет использован для замены имени пользователя и пароля устройства.

Был ли этот FAQ полезен?

Ваш отзыв поможет нам улучшить работу сайта.

Что вам не понравилось в этой статье?

- Недоволен продуктом

- Слишком сложно

- Неверный заголовок

- Не относится к моей проблеме

- Слишком туманное объяснение

- Другое

Как мы можем это улучшить?

Спасибо

Спасибо за обращение

Нажмите здесь, чтобы связаться с технической поддержкой TP-Link.

Источник: www.tp-link.com

Система бесшовного Wi-Fi TPLink Omada

В течение длительного времени я проектировал системы бесшовного Wi-Fi для средних и больших объектов на оборудовании американской фирмы Ubiquiti. Надо сказать, что у меня нет никаких претензий к работе Ubiquiti — везде, где оно было установлено, отлично работает и сам Wi-Fi и удалённое обслуживание системы.

Посмотреть в сторону оборудования китайской компании TPlink меня заставили некоторые перебои в поставках Ubiquiti и положительные отзывы про TPLink. Конкретно система бесшовного Wi-Fi, подходящая для наших задач (квартиры и загородные дома) называется Omada.

В этом мини-обзоре я не буду заострять внимание на характеристиках оборудования, их и так можно легко посмотреть на сайте. Также не напишу о работе системы на реальном объекте и о том, насколько бесшовно работает сеть, у меня пока нет такой возможности. Меня пока интересует интерфейс управления и простота процесса настройки системы.

Описание системы

TPlink по составу системы похож на Ubiquiti. Есть роутер с большим количеством возможностей, точки доступа Wi-Fi всех типов, включая уличные и встраиваемые в подрозетники, коммутаторы, которыми можно управлять с рамках работы с системой, и контроллер, который может быть программным или аппаратным.

Программный контроллер — это программа для Windows или Linux, скачиваемая свободно с сайта TPLink, ставим её на компьютер и управляем системой. Аппаратный контроллер — это маленький сервер, на котором крутится эта же самая программа. Второй вариант надёжнее, конечно. Ещё у TPLink есть решение — облачный сервер, это значит, что система администрируется полностью из облака.

Благодаря удачному стечению обстоятельств у меня оказался комплект оборудования для организации Wi-Fi сети в загородном доме. Он состоит из следующего оборудования:

- Коммутатор 24-портовый TPlink TL-SG2428P. Гигабит на все порты, бюджет PoE 250 ватт, 4 порта SFP.

- Роутер ER7206. Это гигабитный 5-портовый роутер. 3 порта могут быть использованы для WAN. Есть один порт SFP. Установка не в стойку, он настольный.

- Контроллер Wi-Fi сети OC200. Нужен для администрирования сети, в том числе удалённого. Питание PoE. Аналог Ubiquiti UniFi Cloud Key.

- Точка доступа EAP225. Питание PoE, до 450 Мбит/с на 2.4 ГГц и до 867 Мбит/с на 5 ГГц.

- Точка доступа EAP245. Питание PoE, до 450 Мбит/с на 2.4 ГГц и до 1300 Мбит/с на 5 ГГц, дополнительный гигабитный порт.

- Точка доступа EAP225 Outdoor. Аналогична EAP225, но уличного исполнения. Температура работы от -40 градусов, IP65, защита от ударов молнии.

Интерфейс роутера

Собрал небольшой стенд: роутер ER7206, коммутатор TL-SG2428P, точка доступа EAP225, контроллер ОС200. Соединил всё проводами, подключил к своему проводному интернету, включил.

Коммутатор сразу заработал как неслабый ветродуй, очень громко. Через минуту скорость вентиляторов у него убавилась, но далеко не до ноля, слышать такой фон в офисе было бы достаточно некомфортно. Обычно 24-портовые коммутаторы с PoE на все порты и не ставятся в офисе, они ставятся в слаботочный шкаф в отдельном помещении.

Через минуту я увидел незащищённую Wi-Fi сеть TPLink… и без проблем подключился. Интернет заработал мгновенно! Это очень хорошо, не надо никаких первоначальных настроек, если роутер уже подключен к проводному интернету.

Захожу по IP адресу 192.168.0.1 и вижу интерфейс роутера. Предлагает придумать пароль, к счастью, не настаивает на том, чтобы в нём были и буквы, и цифры, и специальные символы, достаточно 6 любых символов.

В интерфейсе всё более-менее понятно. Работает очень быстро.

Вот окно настроек того, какой порт за что отвечает:

В соседних разделах очень большое количество настроек по каждому порту.

В разделе «Обновление прошивки» всё очень просто: выберите файл прошивки. Кнопки «просто обновить на последнюю версию» нет, но она будет чуть ниже в этой статье, не волнуйтесь.

Интерфейс точки доступа

Вот так выглядит точка доступа TPLink EAP225.

К точке прилагается настенный/потолочный кронштейн, чтобы поставить точку на него или снять с него, надо её немного повернуть.

Габариты 205,5 × 181,5 × 37,1 мм. Характеристики антенн: 2,4 ГГц 3 встроенные всенаправленные 4 дБи антенны, 5 ГГц 2 встроенные всенаправленные 5 дБи антенны.

Питание PoE 802.3af/at или пассивное PoE.

Запускаю сканер IP адресов в сети и вижу адреса всех устройств. Посмотрим, есть ли у них web интерфейс.

Попадаю в интерфейс точки доступа EAP225. Паролей по умолчанию ни на каких устройствах здесь нет, мне предлагается этот пароль придумать. Общая информация:

Интерфейс очень простой и понятный, легко менять настройки создаваемых сетей Wi-Fi, легко видеть список подключенных устройств.

Точка доступа EAP225 может работать вполне автономно от всей системы Omada, её можно без проблем подключить через PoE к любому коммутатору или роутеру и настроить через web интерфейс. В точке все настройки, которые могут понадобиться, включая настройки своего IP адреса и IP адреса шлюза, гостевая сеть с ограничением длительности сеансов, фильтрация mac адресов, доступ по ssh, расписание работы сетей, отключение зелёного светодиода.

Обновление прошивки вручную выбором файла.

У уличной точки доступа EAP225 Outdoor интерфейс полностью аналогичный. Вот как выглядит сама точка:

Габариты без антенн 215 × 46 × 27 мм. Характеристики антенн: 2.4 ГГц: 2 * 3 дБи, 5 ГГц: 2 * 4 дБи

Интерфейс коммутатора

Захожу по IP адресу на коммутатор и вижу (после придумывания пароля) следующий интерфейс:

Можно по каждому порту коммутатора видеть, подключено ли в него что-то, и есть ли там PoE.

Я вижу, что точка доступа потребляет 3.5 ватта, а контроллер ОС200 потребляет 2.6 ватта.

Можно по каждому порту задавать лимиты мощности. Можно задавать ограничения по скорости. Можно создавать расписания работы портов.

Можно задавать имя для каждого порта. И перезагружать подключенные устройства по питанию PoE.

Обновление прошивки также предлагается выбором файла вручную.

Интерфейс контроллера TPLink OC200

Самое интересное здесь контроллер, он должен управлять всей системой удобным образом.

Размеры контроллера 100×98×25 мм. Питание через PoE 802.3af/at либо порт microUSB (с обратной стороны контроллера). То есть, при отсутствии PoE коммутатора можно запитать контроллер от обычной USB зарядки мощностью 1 ампер с кабелем на microUSB (в комплект не входит).

Есть порт USB для резервного копирования конфигурации на флешку.

Заходим по IP адресу на контроллер.

Появляется мастер настройки. Он предлагает мне выбрать мою страну, часовой пояс и сценарий, в котором будет использоваться система.

Далее он показывает все обнаруженные им устройства, которыми можно управлять, и предлагает подключить их к системе.

Подключил бы ещё парочку точек доступа, но у меня в офисе закончились патч-корды.

Далее я выбираю имя и пароль Wi-Fi сети и опционально параметры гостевой Wi-Fi сети.

Далее самое интересное: мне предлагается привязать контроллер к моей учётной записи TPLink ID для удалённого обслуживания. Я создаю учётную запись на сайте, ввожу логин и пароль в интерфейс настройки контроллера, контроллер привязывается. Теперь я могу зайти в личный кабинет на сайте omada.tplinkcloud.com и видеть все свои контроллеры, по каждому контроллеру количество устройств и подключенных клиентов, тревоги, оттуда же могу перейти в интерфейс настройки контроллера через облако.

Сразу мне предложили обновить программное обеспечение ОС200, что я и сделал, заняло порядка 10 минут.

При первом входе в интерфейс контроллера мне показывают небольшой tutorial по тому, что в интерфейсе зачем нужно. Интерфейс вот такой:

Изначально контроллер показал, что в системе нет точек доступа, роутеров и коммутаторов. То есть, он их видел в сети, но писал, что подключиться не удалось. Надо было нажать на кнопочку подключения каждого устройства и ввести логин и пароль от него, тогда оно подключалось.

Информацию, которая отображается на основном экране, можно менять, добавляя туда виджеты. Можно видеть траффик по клиентам, распределение клиентов траффика по точкам доступа, распределение траффика по времени и прочее.

Список устройств в системе:

И вот здесь, наконец, я увидел долгожданные кнопки обновления прошивки — стрелка вверх в столбце Action. И кнопочка «Обновить всё». Красная точка рядом с номером версии тоже указывает на доступность обновления.

Обновление всего заняло примерно 10 минут, в какой-то момент коммутатор снова на одну минуту перешёл в режим истребителя на форсаже.

Для коммутатора и точки доступа можно нажать на кнопку, которая вызывает мигание светодиодов. Все устройства можно перезагрузить. Можно видеть множество настроек устройств, включая обновление прошивки (с выбором файла вручную). Настройки портов коммутатора:

Некоторые настройки контроллера OC200:

Приложение Omada

У системы TPLink Omada есть мобильное приложение.

Я загрузил его на Android, ввёл логин и пароль учётной записи TPLink ID и сразу увидел один контроллер онлайн.

Общая информация о системе:

График траффика точек доступа:

Выводы

Я понимаю, что собрать несколько устройств на столе — это совсем не то же самое, что собрать и настроить всю систему на объекте, так что выводы очень предварительные, только по удобству настройки и интерфейсу, не по повседневной работе.

Первое — всё настроилось быстро и хорошо, проблем я не заметил. Ничего не тормозило и не зависало.

Второе — точки доступа могут работать автономно от прочего оборудования TPLink. В Ubiquiti такого, насколько я помню, не было.

Третье — удалённый доступ работает хорошо. Централизованное управление системой с контроллера тоже. Автоматическое (то есть, без необходимости выбирать файл) обновление прошивки тоже.

Четвёртое — интерфейсы очень похожи на Ubiquiti UniFi, много чего выглядит так же и находится на тех же местах. Удобно.

Но нет русскоязычного интерфейса, только английский. В Ubiquiti тоже очень долго не было, сейчас появился, но переведено не всё, а некоторые выражения переведены так, что лучше бы не переводили.

Так что буду ждать отзывов после установки системы на объекте. Пока что планирую проектировать крупные компьютерные сети на оборудовании TPLink, если клиент не выскажет особые пожелания.

16,558 просмотров всего, 64 просмотров сегодня

Похожие посты:

- Бесшовный Wi-Fi интернет для квартиры и загородного домаСтатья обновлена в декабре 2021 года Что важно в Wi-Fi.

- Сравнение систем Умного Дома: Larnitech, HDL, Wirenboard, Beckhoff, Z-Wave, EasyHomePLCСтатья обновлена в августе 2022 года Сравнение систем Умного Дома.

- Умный дом Larnitech — обзор системыLarnitech — это достаточно крупный производитель систем Умный Дом. Я.

- Различные скриншоты EasyHomeУже несколько раз мне высказывали мнение о том, что у.

- Подбор оборудования Wirenboard и проектирование системыСтатья обновлена в июне 2022 года, добавлены некоторые мысли и.

- Удобное управление роутерами KeeneticПреимущества Keenetic Я последнее время большой фанат роутеров Keenetic. Я.

- Z-Wave контроллер RaZberry и управление светом и климатомМне в руки попал ещё один контроллер Z-Wave, который я.

Источник: home-matic.ru

Информационная безопасность в сетях Wi-Fi (стр. 4 из 5)

В стандарте 802.11 не определены основные компоненты, способные обеспечить эффективную аутентификацию (они перечислены ниже).

· Централизованная аутентификация, ориентированная на пользователя.

· Динамично шифруемые ключи.

· Управление зашифрованными ключами.

Аутентификация, ориентированная на пользователя, чрезвычайно важна для обеспечения защиты сети. Аутентификация, ориентированная на устройства, подобная открытой аутентификации и аутентификации с совместно используемым ключом, не способна воспрепятствовать неавторизованным пользователям воспользоваться авторизованным устройством. Из этого следует, что при потере или краже такого устройства или по окончании работы по найму администратор сети будет вынужден вручную изменять ключи всех точек доступа и клиентов сети стандарта 802.11. При централизованном, ориентированном на пользователя управлении через сервер аутентификации, авторизации и учета (authentication, authorization, andaccounting, AAA), такой как. RADIUS, администратор может запретить доступ к сети отдельным пользователям, а не их устройствам.

Требование проводить аутентификацию, ориентированную на пользователя, имеет положительный побочный эффект: наличие отдельных ключей шифрования для каждого пользователя. Разновидности аутентификации, которые поддерживают создание динамических ключей шифрования, хорошо подходят для улучшения защиты беспроводных LAN и модели управления ими. Динамические ключи, индивидуальные для каждого пользователя, освобождают администратора сети от необходимости использования статически управляемых ключей. Ключи шифрования динамически назначаются и аннулируются, когда пользователь проходит процедуру аутентификации или выходит из сети. Для того чтобы удалить какого-либо пользователя из сети, достаточно аннулировать его учетную запись, и он потеряет возможность доступа к сети.

Взаимная аутентификация — это аутентификация двухсторонняя. Ее «двухсторонняя» природа обусловлена тем, что не только сеть аутентифицирует клиента, но и клиент аутентифицирует сеть. При открытой аутентификации и аутентификации с совместно используемым ключом точка доступа или сеть аутентифицирует клиента.

Последний не знает наверняка, что подключился именно к той сети, к какой нужно, поскольку в стандарте 802.11 не предусмотрен механизм, позволяющий клиенту аутентифицировать сеть. В результате принадлежащая злоумышленнику точка доступа или клиентская станция может выдать себя за «законную» точку доступа и повредить данные на клиентской машине. На рис. 15 представлены диаграммы, иллюстрирующие процессы односторонней и взаимной аутентификации.

Рис. 15. Односторонняя и взаимная аутентификация

Поставщики сетей стандарта 802.11 и IEEE осознают необходимость усиления и замены существующих механизмов обеспечения защиты — и аутентификации, и шифрования. Исследовательская группа I рабочей группы стандарта 802.11 сейчас работает над этим, и после того как изменения будут полностью подготовлены, спецификации по защите будут утверждены как спецификации стандарта 802.11i.

IEEЕ начал борьбу с дефектами механизма аутентификации стандарта 802.11 с принятия базовой аутентификации, соответствующей стандарту 802.1X. Стандарт 802.1X представляет собой стандарт IEEE, который относится ко всем топологиям канального уровня серии стандартов 802 и позволяет наращивать его механизмы аутентификации до таковых, обычно реализуемых на более высоких уровнях.

Стандарт 802.1X основан на принципах аутентификации, характерных для протокола типа «точка-точка» (Point-to-PointProtocol, PPP), и называется расширяемый протокол аутентификации (ExtensibleAuthenticationProtocol, EAP). Попросту говоря, стандарт 802.1X инкапсулирует сообщения для использования их на уровне 2. Стандарт 802.11i включает базовую аутентификацию стандарта 802.1X, требуя, чтобы она применялась для аутентификации пользователей. На рис. 16 представлен стандарт 802.1X в части алгоритма аутентификации и топологий канального уровня серии стандартов 802.

Рис. 16. Стандарт 802.1X и топологии канального уровня

Протокол ЕАР (RFC 2284) и стандарт 802.1X не регламентируют использование особого алгоритма аутентификации. Администратор сети может применять соответствующую протоколу ЕАР разновидность аутентификации — или 802.1X, или ЕАР. Единственное требование — чтобы как клиент стандарта 802.11 (здесь он называется просителем (supplicant)), так и сервер аутентификации поддерживали алгоритм ЕАР-аутентификации. Такая открытая и расширяемая архитектура позволяет использовать базовую аутентификацию в различных условиях, и в каждой ситуации можно применять подходящую разновидность аутентификации.

Ниже приведены примеры типов ЕАР-аутентификации.

· ЕАРзащитытранспортногоуровня(EAP-transport layer security, EAP-PEAP). Работает аналогично протоколу защищенных сокетов (securesocketslayer, SSL). Взаимная аутентификация выполняется с использованием цифровых сертификатов на стороне сервера для создания SSL-туннеля для клиента, осуществляющего защищенную аутентификацию в сети.

· EAP-Message Digest 5 (EAP-MD5). Аналогично протоколу аутентификации с предварительным согласованием вызова (challengehandshakeauthenticationprotocol, CHAP), EAP-MD5 обеспечивает работу алгоритма односторонней аутентификации с использованием пароля.

· EAP-Cisco. ЕАР-аутентификация типа EAP-Cisco, которую называют также LEAP, была первой, определенной для применения специально в беспроводных LAN. EAP-Cisco — это алгоритм взаимной аутентификации с использованием пароля.

Аутентификация по стандарту 802.1X требует наличия трех составляющих.

· Проситель. Размещается на стороне клиента беспроводной LAN.

· Аутентификатор (authenticator). Размещается в точке доступа.

· Сервер аутентификации. Размещается на сервере RADIUS.

Эти составляющие представляют собой программные компоненты, устанавливаемые на устройствах сети. С точки зрения стандарта 802.11 аутентификатор создает логический порт для устройства клиента, основанный на идентификаторе ассоциации (AID). Этот логический порт имеет два тракта прохождения данных: неконтролируемый и контролируемый.

Неконтролируемый тракт прохождения данных позволяет проходить через сеть всему трафику аутентификации стандарта 802.1X. Контролируемый тракт прохождения данных блокирует обычный трафик сети до тех пор, пока не будет осуществлена успешная аутентификация клиента. На рис. 17 показаны логические порты аутентификатора стандарта 802.1X

Рис. 17. Логические порты аутентификатора стандарта 802. 1X

Вторая составляющая: алгоритм аутентификации

Стандарт 802.11i и WPA обеспечивают механизм, поддерживающий работу алгоритма аутентификации с целью обеспечения связи между клиентом, точкой доступа и сервером аутентификации с использованием механизма базовой аутентификации стандарта 802.1X.

Ни стандарт 802.11i, ни WPA не регламентируют применение особого алгоритма аутентификации, но оба рекомендуют использовать алгоритм, который поддерживал бы взаимную аутентификацию, генерацию динамических ключей шифрования и аутентификацию пользователя. Примером такого алгоритма является алгоритм EAP-Cisco. Этот алгоритм, более известный как CiscoLEAP, представляет собой простой и эффективный алгоритм, разработанныйспециально для использования в беспроводных LAN.

Алгоритм EAP-Cisco является патентованным алгоритмом, который работает поверх алгоритма базовой открытой аутентификации. По этой причине детали алгоритма EAP-Cisco, касающиеся содержимого генерируемых вызова и ответа на вызов, а также распределения ключей шифрования, не могут быть разглашены. Алгоритм EAP-Cisco перевыполняет требования, предъявляемые к защищенной аутентификации пользователя в беспроводной LAN, за счет применения следующих мер.

· Аутентификация, ориентированная на пользователя.

· Динамические ключи шифрования.

Если какому-либо пользователю нужно запретить доступ к сети, достаточно удалить его учетную запись на централизованном сервере аутентификации. В результате пользователь не сможет успешно пройти процесс аутентификации, а его устройство — сгенерировать правильный динамический ключ шифрования.

Третья составляющая: алгоритм защиты данных

Уязвимость шифрования в WEP поставила производителей сетей стандарта 802.11 и исследователей IEEE в затруднительное положение. Как можно улучшить систему шифрования стандарта 802.11, не прибегая к замене всех точек доступа и сетевых карт клиентов?

IEEE ответил на этот вопрос, предложив являющийся частью стандарта 802.11i (и WPA) временный протокол целостности ключа (temporalkeyintegrityprotocol, TKIP).

Этот протокол использует многие основные функции WEP, чтобы оправдать инвестиции, сделанные клиентами в оборудование и инфраструктуру стандарта 802.11, но ликвидирует несколько слабых мест последнего, обеспечивая эффективное шифрование фреймов данных. Основные усовершенствования, внесенные протоколом TKIP, таковы.

· Пофреймовое изменение ключей шифрования. WEP-ключ быстро изменяется, и для каждого фрейма он другой.

· Контроль целостности сообщения (messageintegritycheck, MIC). Обеспечивается эффективный контроль целостности фреймов данных с целью предотвращения проведения тайных манипуляций с фреймами и воспроизведения фреймов.

Атаки, использующие уязвимость слабых IV, основаны на накоплении нескольких фреймов данных, содержащих информацию, зашифрованную с использованием слабых IV. Простейшим способом сдерживания таких атак является изменение WEP-ключа, используемого при обмене фреймами между клиентом и точкой доступа, до того как атакующий успеет накопить фреймы в количестве, достаточном для вывода битов ключа.

Источник: smekni.com

Настройка EAP Контроллера Omada от TP-link

В данной инструкции расскажем об использовании Omada Controller от TP-Link в качестве хотспота.

Система wi-fi авторизации гарантированно работает на контроллере версии 3.2.1.

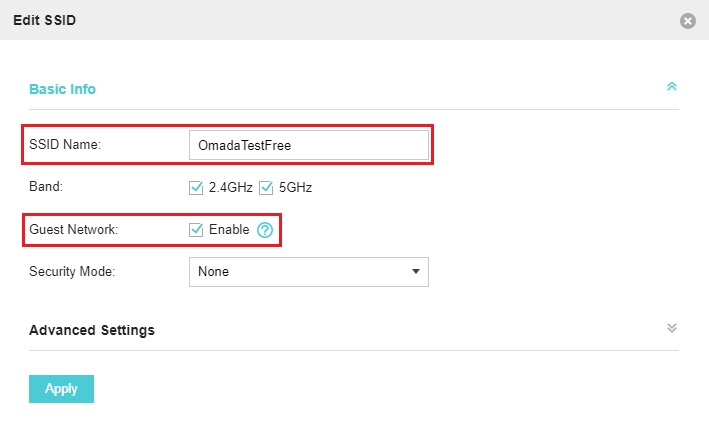

Заходим в настройки контроллера в раздел Wireless Settings — Basic Wireless Setting и добавляем новую сеть. В имени беспроводной сети прописываем NASID хотспота из личного кабинета (обязательно должен совпадать, если хотите изменить название в ЛК — обратитесь к нам в техподдержку).

Если хотите изолировать гостевую сеть, поставьте галочку в параметре Guest Network.

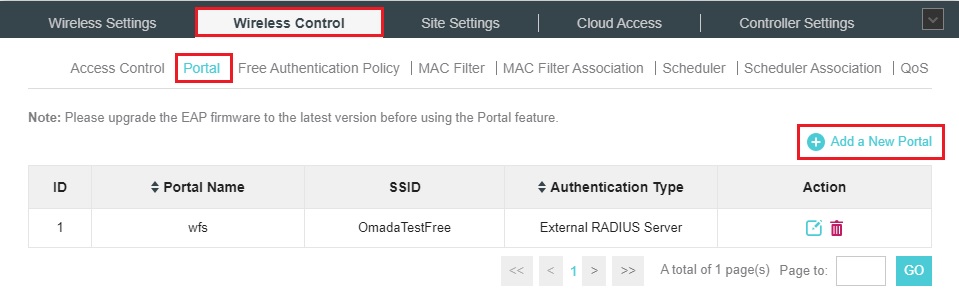

Перейдем в раздел Wireless Control — Portal. Добавим новый портал аутентификации.

В Portal Name прописываете любое удобное Вам название. В SSID — выбираете созданную на прошлом этапе беспроводную сеть.

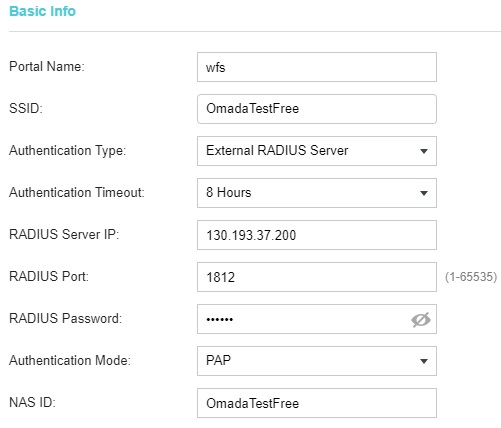

В Authentication Type необходимо задать значение External RADIUS Server.

В RADIUS Server IP задаете адрес 130.193.37.200, RADIUS Password — wfs123.

в NAS ID — nasid вашего хотспота.

Как итог, должны совпадать три параметра: nasid из личного кабинета в нашей системе, SSID и NAS ID на контроллере Omada.

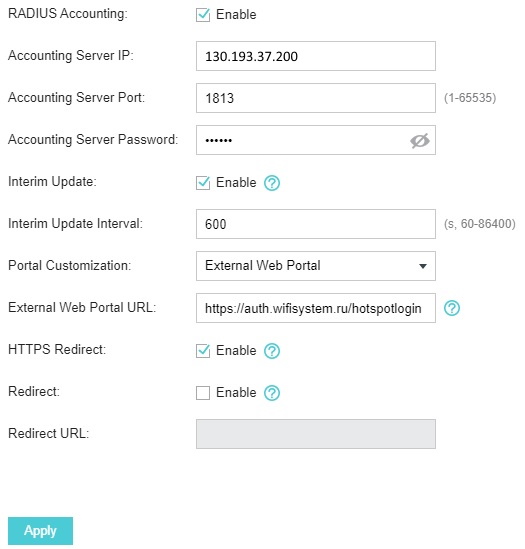

Далее включаем RADIUS Accounting и задаем следующие параметры:

Accounting Server IP — 130.193.37.200

Accounting Server Password — wfs123

А также назначим активным параметр Interim Update, для того, чтобы данные о сессии пользователя, прошедшего wi-fi авторизацию, периодически отправлялись на наш сервер. Выставим интервал в 600.

В качестве Portal Customization задаем External Web Portal и указываем на него ссылку: https://auth.wifisystem.ru/hotspotlogin

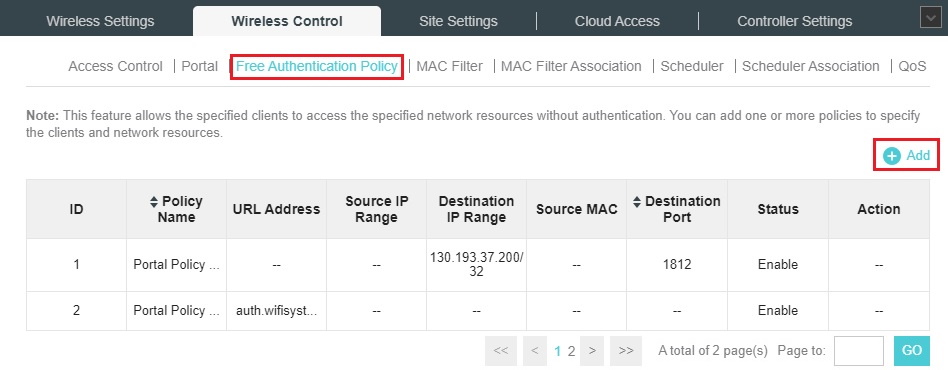

Теперь осталось добавить в белый список наши адреса. В разделе Wireless Control — Free Authentication Policy создаем новые правила:

1. В Match Mode выбираем значение IP-Mac based, в Destination IP Range: 130.193.36.0/22, в Status галочку на Enable.

2. В Match Mode выбираем значение URL и прописываем wifisystem.ru

Настройка контроллера для работы с сервисом авторизации Wi-Fi System завершена. Подождите некоторое время, чтобы точки доступа приняли новые настройки.

UPD.

В версии контроллера 4 и выше разработчики TPLink зарубили GET запросы, а значит, напрямую общаться наш портал с контроллером omada теперь не может.

Для корректной работы Omada контроллера с сервисом авторизации используйте версии контроллера 3.x.x

Источник: wifisystem.ru