Web VPN, SSL VPN или AnyConnect VPN — это названия одной и той же технологии, которая позволяет пользователю подключаться к сети предприятия извне, используя протокол HTTPS.

Существуют различные протоколы, позволяющие туннелировать IP пакеты, т.е. создавать виртуальную частную сеть, например IPSec или PPTP, но для конечного пользователя проблема заключается в том, что не все провайдеры пропускают наружу все порты.

Очень часто из интернет кафе мы можем использовать только лишь соединения http и https. Тут как раз и не обойтись без AnyConnect SSLVPN.

С AnyConnect мы можем подключаться из любой заправки или Аэропорта по безопасному соединению.

AnyConnect на сегодняшний день передовая технология от Cisco, которая полноценно пришла на замену старого клиента «Cisco systems VPN Client».

AnyConnect активно поддерживается и регулярно обновляется; существуют дистрибутивы AnyConnect для Windows, Linux, Android, iOS: можно подключаться не только из любого места, но и с использованием практически любого устройства.

Безопасность удаленной работы с Cisco AnyConnect

Данная статья есть переработанный материал Web VPN: подключение отовсюду, и ориентирована на настройку anyconnect на Cisco IOS Router.

Если у вас Cisco ASA, см. Работа с ASA Anyconnect SSL VPN HUB

Следует отметить, что под работу anyconnect гораздо лучше «заточена» Cisco ASA, поэтому в крупных предприятиях имеет смысл поднимать выделенный сервер VPN на ASA.

С другой стороны, то что умеет делать IOS вполне достаточно для небольшого офиса или для дома.

Используемое оборудование и версии

CISCO891-K9

IOS Version 15.4(3)M4

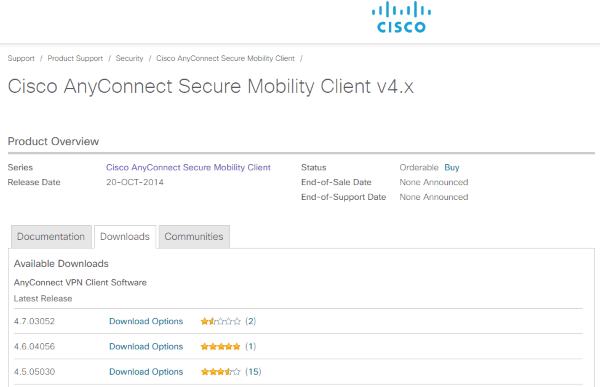

Загрузка и установка AnyConnect Secure Mobility Client Package

Сам клиент можно скачать с сайта циски, при этом на роутер следует устанавливать пакеты с расширением .pkg

Существуют пакеты для Linux (32-bit), Linux 64-bit, macosx, win. Важно понимать, что для поддержки определённой ОС, должен быть установлен соответствующий пакет.

При первом подключении пользователи могут загрузить и установить соответствующий package на свою машину.

mkdir flash:/webvpn copy tftp://10.6.14.32/anyconnect-win-3.1.14018-k9.pkg flash:/webvpn/anyconnect-win-3.1.14018-k9.pkg copy tftp://10.6.14.32/anyconnect-macosx-i386-3.1.14018-k9.pkg flash:/anyconnect-macosx-i386-3.1.14018-k9.pkg copy tftp://10.6.14.32/anyconnect-linux-64-3.1.14018-k9.pkg flash:/anyconnect-linux-64-3.1.14018-k9.pkg

Далее устанавливаем пакеты. При установке нескольких пакетов необходимо выставить у пакетов sequence.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.14018-k9.pkg sequence 1 crypto vpn anyconnect flash:/webvpn/anyconnect-macosx-i386-3.1.14018-k9.pkg sequence 2 crypto vpn anyconnect flash:/webvpn/anyconnect-linux-3.1.14018-k9.pkg sequence 3 crypto vpn anyconnect flash:/webvpn/anyconnect-linux-64-3.1.14018-k9.pkg sequence 4

Генерируем RSA Keypair а также Self-Signed Certificate

SSL используется технологии Public Key Infrastructure (PKI) а также Digital Certificates.

Rivest-Shamir-Adleman (RSA) keypair необходима для формирования signing of the certificate.

В нашем случае мы будем генерировать сертификат для себя, т.е. Self-Signed Certificate, — для этого мы предварительно сгенерируем RSA keypair.

Router(config)#crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048 The name for the keys will be: SSLVPN_KEYPAIR % The key modulus size is 2048 bits % Generating 2048 bit RSA keys, keys will be non-exportable. [OK] (elapsed time was 4 seconds)

Проверяем что у нас получилось:

Router#show crypto key mypubkey rsa SSLVPN_KEYPAIR % Key pair was generated at: 11:00:40 MSK Sep 30 2016 Key name: SSLVPN_KEYPAIR Key type: RSA KEYS Storage Device: not specified Usage: General Purpose Key Key is not exportable. Key Data: 30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101 00D7464D DD92F508 F9D736B5 8EC168E2 FFC3D9F1 A11D6372 C2ACCB66 1FDCDB93

Создаём PKI trustpoint. Common Name (CN) прописываем внешний IP адрес.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=31.24.93.198 rsakeypair SSLVPN_KEYPAIR

Генерируем самоподписный сертификат:

Router(config)#crypto pki enroll SSLVPN_CERT The router has already generated a Self Signed Certificate for trustpoint TP-self-signed-3459063180. If you continue the existing trustpoint and Self Signed Certificate will be deleted. Do you want to continue generating a new Self Signed Certificate? [yes/no]: yes % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created

Проверяем созданный сертификат:

Router#show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=zzzservice_890.zzz.local cn=31.24.93.198 Subject: Name: zzzservice_890.zzz.local hostname=zzzservice_890.zzz.local cn=31.24.93.198 Validity Date: start date: 11:32:51 MSK Sep 30 2016 end date: 04:00:00 MSK Jan 1 2020 Associated Trustpoints: SSLVPN_CERT

Включаем AAA и настраиваем дефолтную и аутентификацию для VPN

aaa new model aaa authentication login default local aaa authentication login vpn_ls local aaa authorization exec default local

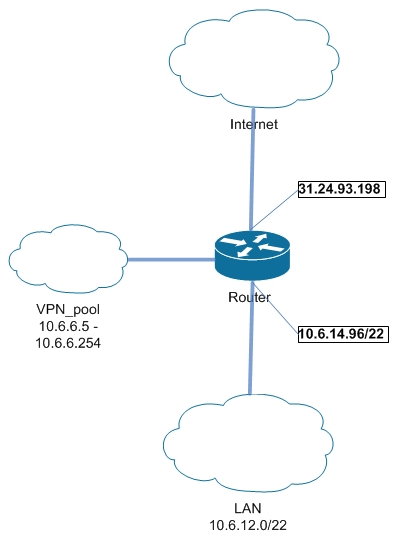

Определяем Address Pool, а также необходимые ACL

Address Pool — задаёт адреса, которые будут раздаваться клиентам:

ip local pool ezvpn_pool 10.6.6.5 10.6.6.254

ip access-list extended ssl_vpn_acl permit ip any any ! ip access-list standard ssl_vpn_split_acl permit 10.6.0.0 0.0.255.255

Здесь ssl_vpn_acl задаёт адресацию, куда разрешено ходить клиентам VPN.

ssl_vpn_split_acl определяет Split Tunnel, т.е. на клиенте трафик в сторону 10.6.0.0 0.0.255.255 будет отправлен в туннель, всё остальное согласно локальной маршрутизации. Без этого весь трафик будет направлен в туннель, что будет неудобно для клиента.

Настройка Virtual-Template Interface (VTI)

При каждом VPN-подключении позволяет создаётся отдельный виртуальный интерфейс на основе шаблона VTI, виртуальный интерфейс работает подобно физическому, благодаря чему есть поддержка QoS, firewall, per-user attribtues и др.

Подробнее:

http://www.cisco.com/en/US/docs/ios/12_3t/12_3t14/feature/guide/gtIPSctm.

interface Loopback1 ip address 10.6.6.1 255.255.255.255 ! interface Virtual-Template 1 ip unnumbered Loopback1

Настраиваем WebVPN Gateway

WebVPN Gateway определяет IP адрес и порт, на котором будет жить anyconnect, а также encryption algorithm и PKI certificate.

webvpn gateway SSLVPN_GATEWAY ip address 31.24.93.198 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

Настройка WebVPN Context and Group Policy

WebVPN Context и Group Policy определяют ряд дополнительных параметров, которые будут использованы для подключения Anyconnect.

Context используется для кастомизации страницы и операций WebVPN.

Group Policy задаёт параметры подключения клиента: pool адресов, DNS и т.д.

webvpn context SSL_Context secondary-color white title-color #669999 text-color black ! acl «ssl_vpn_acl» virtual-template 1 aaa authentication list vpn_ls gateway SSLVPN_GATEWAY ! ssl authenticate verify all inservice ! policy group SSL_Policy functions svc-enabled svc address-pool «ezvpn_pool» netmask 255.255.255.0 svc default-domain «zzz.local» svc keep-client-installed svc split include acl ssl_vpn_split_acl svc dns-server primary 10.6.14.36 svc dns-server secondary 10.6.14.37 default-group-policy SSL_Policy

Теперь внешний клиент может набрать в браузере:

https://31.24.93.198

После ввода имени и пароля установится приложение клиента, позволяющее получить доступ к внутренним ресурсам компании.

Anyconnect и разделение прав

Итак VPN клиент подключился и у нас всё прекрасно работает.

После этого, наверное первое что приходит в голову — это идея как-то разделять доступ между различными пользователями VPN, т.е. кому-то дать доступ ко всей сети, а кому-то может только к определённому IP адресу.

Вообще данная задача решается через использование ACL: например Cisco ASA позволяет использовать Downloadable ACL.

Автору так и не удалось применить на платформе cisco IOS Downloadable ACL или acl на основе av-pair.

К сожалению Cisco IOS позволяет разграничить права только на основе policy group.

Второе ограничение для IOS: принадлежность пользователя к policy group можно задать только через RADIUS.

Все эти ограничения делают настройки не такими удобными, но тем не менее задача реализуема.

Конфигурация будет примерно следующего вида:

aaa authentication login vpn_ls group rad_acs local aaa accounting network vpn_acc_ls start-stop group rad_acs ! aaa group server radius rad_acs server 10.6.14.249 ip radius source-interface GigabitEthernet0/1 ! ip access-list extended ssl_vpn_acl permit ip any any ip access-list extended ssl_vpn_guest_acl permit ip any host 10.6.14.32 ip access-list standard ssl_vpn_split_acl permit 10.6.0.0 0.0.255.255 ! webvpn gateway SSLVPN_GATEWAY ip address 31.44.93.198 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice ! webvpn context SSL_Context secondary-color white title-color #669999 text-color black ! acl «ssl_vpn_acl» virtual-template 1 aaa authentication list vpn_ls aaa accounting list vpn_acc_ls gateway SSLVPN_GATEWAY ! ssl authenticate verify all inservice ! policy group SSL_Policy functions svc-enabled svc address-pool «ezvpn_pool» netmask 255.255.255.0 svc default-domain «zzz.local» svc keep-client-installed svc split include acl ssl_vpn_split_acl svc dns-server primary 10.6.14.36 svc dns-server secondary 10.6.14.37 ! policy group SSL_guest_Policy functions svc-enabled filter tunnel ssl_vpn_guest_acl svc address-pool «ezvpn_pool» netmask 255.255.255.0 svc default-domain «zzz.local» svc keep-client-installed svc split include acl ssl_vpn_split_acl svc dns-server primary 10.6.14.36 svc dns-server secondary 10.6.14.37 default-group-policy SSL_Policy

Как видно, мы создали дополнительную policy group.

Единственное различие политики SSL_guest_Policy — это появление дополнительного ACL:

filter tunnel ssl_vpn_guest_acl

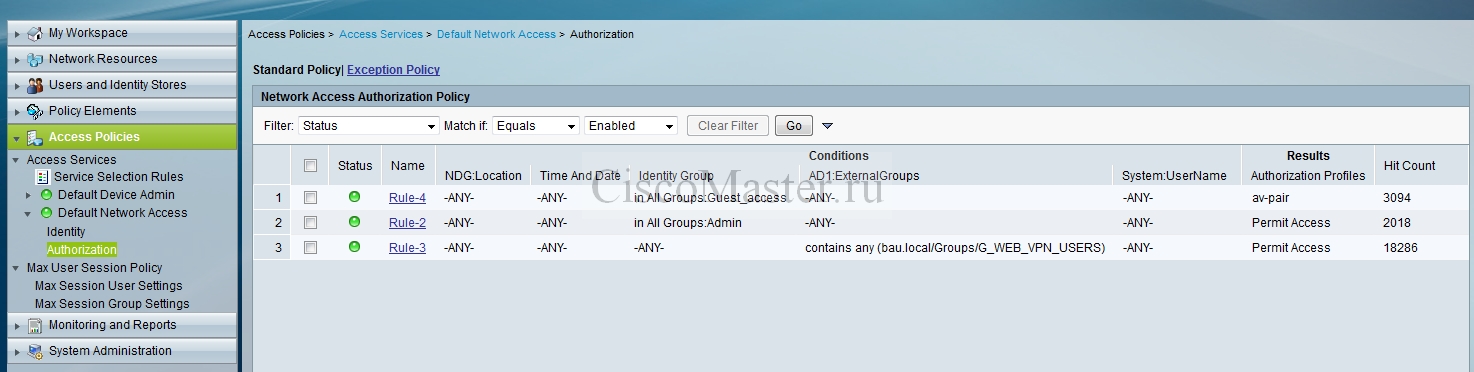

Принадлежность пользователей к политикам будут определяться через RADIUS.

Одна из групп должна быть определена как default-group-policy, на тот случай, если группа не определена явно.

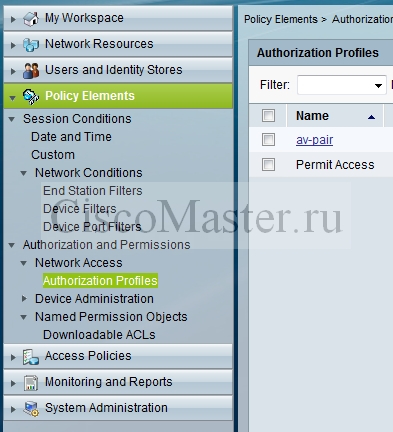

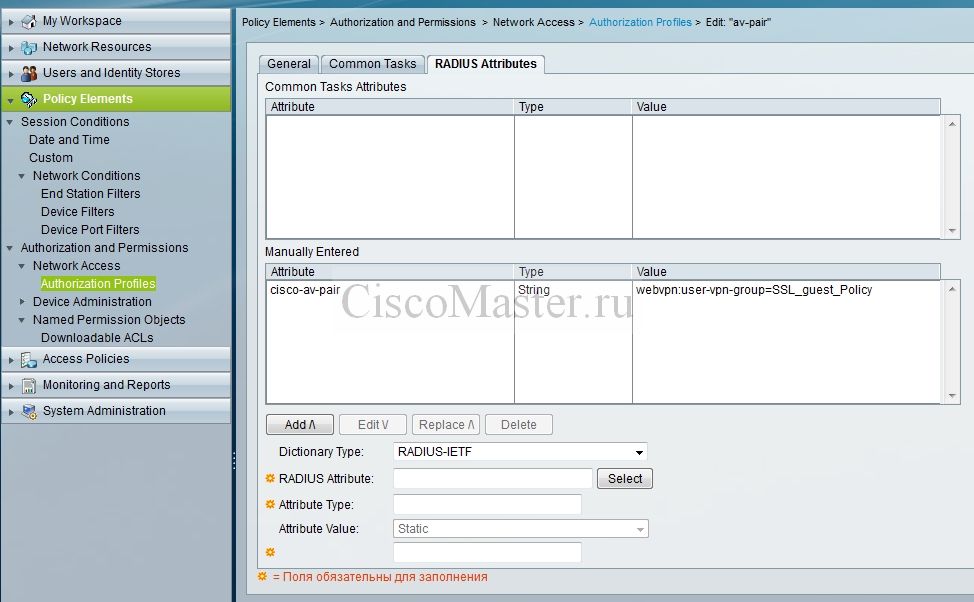

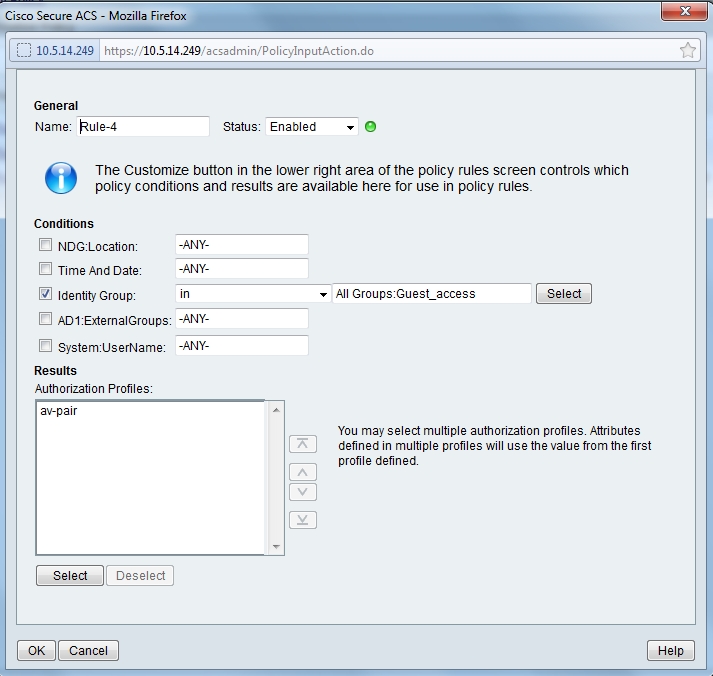

В качестве RADIUS применяем Cisco ACS, рассмотрим его настройки:

- Создаётся Authorization Profile:

Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles

- Применяем по признаку принадлежности пользователя к группе Guest_access:

Проверка

Состояние пула адресов:

show ip local pool

Текущие сессии:

show webvpn session context all

Статистика по пользователю:

show webvpn session user vs context all

Статистика по туннелю:

show webvpn stats tunnel

Общая статистика:

show webvpn stats

Дебаг:

debug webvpn

SUPPORTING MULTIPLE GROUP POLICIES ON ANYCONNECT

Administrators and engineers who have worked with the classic Cisco IPSec VPN client will wonder how they can support multiple groups with different access rights using AnyConnect. The fact is that AnyConnect does support multiple groups, however it requires a radius server at the backend.

AnyConnect on a Cisco router without a radius server will only allow support for one group policy.

Источник: ciscomaster.ru

Cisco AnyConnect

2020: Обнаружение уязвимости, позволяющей выполнить код

Компания Cisco раскрыла подробности об уязвимости в своем клиенте защищенного мобильного доступа AnyConnect Secure Mobility Client, позволяющей выполнить код. Об этом стало известно 5 ноября 2020 года.

Для уязвимости уже доступен PoC-эксплоит, но Cisco еще только работает над ее исправлением. По данным Cisco Product Security Incident Response Team, киберпреступники пока не используют уязвимость в своих атаках.

Проблема, получившая идентификатор CVE-2020-3556 , существует в канале связи для межпроцессного взаимодействия (IPC) и позволяет локальному авторизованному атакующему выполнять вредоносные скрипты с привилегиями текущего пользователя. Уязвимость существует из-за отсутствия аутентификации для слушателя IPC, и для того, чтобы ее проэксплуатировать, злоумышленник должен отправить слушателю IPC уязвимого клиента AnyConnect особым образом сконфигурированное IPC-сообщение.

Для эксплуатации уязвимости во время атаки необходим активный сеанс пользователя AnyConnect. Кроме того, злоумышленнику потребуются действительные учетные данные пользователя системы, на которой запущен клиент AnyConnect.

Проблема затрагивает все версии клиента AnyConnect для Windows, Linux, и macOS с уязвимыми конфигурациями и не затрагивает мобильные версии для iOS- и Android-устройств. Эксплуатация уязвимости возможна, если в клиенте активированы опции Auto Update (включена по умолчанию) и Enable Scripting (отключена по умолчанию).

Хотя исправление еще не выпущено, обезопасить себя от атак с эксплуатацией CVE-2020-3556 можно, отключив Auto Update. Отключение Enable Scripting на системах, где она включена, также позволит уменьшить поверхность атак.

Проблема была обнаружена специалистом Secure Mobile Networking Lab Дармштадтского технического университета Гербертом Ройтбурдом (Gerbert Roitburd), сообщившим о ней компании Cisco [1] .

2016: Cisco Umbrella Roaming

3 августа 2016 года компания Cisco сообщила о включении в состав AnyConnect модуля Umbrella Roaming.

Cisco Umbrella Roaming — централизованное облачное решение, устраняющее «слепые пятна» вне сети и защищающее сотрудников в роуминге, где бы они ни находились. Модуль Umbrella Roaming встроен в VPN-решение Cisco AnyConnect. Организации могут добавить еще один уровень внесетевой защиты, блокирующий подключение к вредоносным сайтам, без необходимости установки дополнительных программных агентов.

Диаграмма взаимодействия Cisco Umbrella Roaming, (2016)

2015: Cisco AnyConnect 4.2

21 ноября 2015 года компания Cisco объявила о выпуске AnyConnect Secure Mobility Client для поддержки контекстно-ориентированного, комплексного использования политик безопасности вне зависимости от физического расположения оконечных устройств.

ПО модернизировано до версии 4.2 и помогает улучшить безопасность корпоративных сетей и оконечных устройств, защитить цифровые активы организаций с помощью улучшенных функций мониторинга и контроля. Модуль наблюдения за сетью (Network Visibility Module, NVM) помогает анализировать трафик на присутствие вредоносного ПО и нежелательную активность, предоставляет заказчикам возможности наблюдения за сетевым трафиком приложений (традиционные, потоко-ориентированные решения для наблюдения за сетью не могут обеспечить такие возможности).

Обзор новой версии Cisco AnyConnect 4.2 (2015)

Модуль собирает данные с оконечных устройств (например, с ноутбуков), работающих как на территории предприятия, так и за ее пределами, и при этом осуществляет учет контекста по пользователям, приложениям, устройствам, местоположению и направлению движения данных. NVM доступен для систем Windows и OS X.

Собираемые разнообразные контекстуальные данные помогают организациям отслеживать активность пользователей и оконечных устройств, что имеет огромное значение в условиях современных ИТ-сред, где невозможно определить точные границы рабочего пространства, а шифрование на уровне приложений сильно снижает эффективность существующих средств контроля.

С помощью AnyConnect NVM информационные потоки, обогащенные контекстными данными, можно представлять в виде стандартных записей традиционного, потоко-ориентированного формата, что помогает специалистам по обеспечению безопасности сетей и приложений решать обычные задачи по планированию производительности приложений, поиску неисправностей и анализу сетевой активности, а также проводить обнаружение и защиту от потенциальных угроз повышенной сложности.

Расширенные функции проверки профилей безопасности, доступные для систем Windows и OS X, позволяют гарантировать соответствие оконечных устройств, соединяющихся с точкой доступа, нормативным требованиям организации.

При совместном использовании с Cisco ISE, модуль AnyConnect ISE Posture обеспечивает проверку того, насколько политики оконечных устройств соответствуют политикам применяемых служб шифрования дисков (например, служб Bit Locker, File Vault и т.п.). Это позволяет гарантировать безопасность корпоративных данных, расположенных на оконечных устройствах. Администраторы организаций также могут применять дополнительные требования к файловым проверкам, чтобы гарантированно обеспечить поддержку специальных корпоративных служб.

- Поддержка протокола IPv6

- Дополнительная поддержка IPv6 (ранее она предоставлялась только для систем Windows/iOS) теперь будет доступна и для публичных сетевых окружений, когда невозможно использование адресации IPv4.

- Улучшенная гибкость работы сервисов captive portal

- Решение AnyConnect позволяет отключить обнаружение сервисов captive portal, что может быть полезно организациям, не нуждающимся в дополнительном уровне информирования конечных пользователей.

2011: Клиентская телеметрия Cisco AnyConnect для глобальной услуги Cisco Security Intelligence Operations

AnyConnect 3.0 добавляет к услуге Cisco Security Intelligence Operations телеметрию клиентских угроз в реальном времени, что поднимет на новый уровень функциональность установленной базы устройств, защищающих сети и контент (сегодня их насчитывается более 700 тысяч). Телеметрические данные существующих услуг Cisco для защиты электронной почты, Интернета, систем предотвращения вторжений, межсетевых экранов и облачных вычислений создают мощный глобальный контекст и поддерживают «умные» функции информационной безопасности, гарантируя быстрое и эффективное отражение опасных атак разного типа. Сегодня в мире насчитывается свыше 150 млн клиентов AnyConnect и традиционных сетей VPN, которые получат гораздо более подробные данные об угрозах и «умных» возможностях их отражения с помощью услуги Cisco Security Intelligence Operations.

Cisco AnyConnect 3.0 поддерживает доставку веб-сервисов информационной безопасности через устройства Cisco IronPort Web Security Appliances, а также с помощью одной из лучших в отрасли облачных услуг информационной безопасности — Cisco ScanSafe. Теперь заказчики Cisco могут пользоваться гибридными средствами защиты мобильных сетей, используя для этого оптимальное местоположение систем (у себя в компании или в сетевом облаке).

Источник: www.tadviser.ru

Cisco AnyConnect Secure Mobility Client 5.0.00529

Рассмотрим ещё один интересный антивирус, который способен работать в паре с уже существующим защитником.

Описание программы

Описанный выше подход обеспечивает максимальную безопасность, так как программы дополняют друг друга. К недостаткам можно отнести полное отсутствие русского языка. Но есть и достоинства, например: собственный VPN, а также большое количество инструментов для организации безопасности компьютера, анонимности в сети или комфортной переписки по электронной почте.

Программа может корректно работать только в том случае, если будет запущена с полномочиями администратора.

Как пользоваться

Рассмотрим процесс правильной инсталляции Cisco AnyConnect Secure Mobility:

- Скачайте исполняемый файл, распакуйте архив и поместите содержимое в какую-нибудь папку.

- Установите флажок в позицию принятия лицензионного соглашения и переходите к следующему шагу.

- Дождитесь завершения инсталляции, после чего обязательно произведите перезагрузку компьютера.

Достоинства и недостатки

По традиции рассмотрим сильные и слабые стороны данного антивируса.

- в вашем случае приложение будет полностью бесплатным;

- высокий процесс обнаружения угроз;

- возможность функционирования с другим антивирусом.

- отсутствие русского языка.

Скачать

Новейшая версия приложения, как всегда, доступна посредством прямой ссылки.

| Лицензия: | Ключ активации |

| Платформа: | Windows 7, 10, 11 |

| Язык: | Английский |

Источник: programdownloadfree.com

Как настроить Cisco VPN

Отказ от ответственности: некоторые страницы этого сайта могут содержать партнерскую ссылку. На нашу редакцию это никак не влияет.

Хотите знать, как настроить Cisco VPN? Cisco — одно из самых узнаваемых имен в области сетевых технологий. Это имя стоит за большинством корпоративных маршрутизаторов, значительной частью магистральных интернет-маршрутизаторов, брандмауэров, коммутаторов и сетевого оборудования. Он также предоставляет приложения для конечных пользователей, такие как Cisco AnyConnect, которые используются во многих колледжах и университетах, а также на предприятиях по всему миру. Это руководство поможет вам настроить Cisco AnyConnect VPN.

VPN — важный инструмент для защиты сетевого трафика от слежки. Независимо от того, спонсируется ли это государством, интернет-провайдером или взломом, шифрование вашего трафика защищает его от посторонних глаз. Даже если вам нечего скрывать, защита вашего интернет-трафика является фундаментальной частью компьютерной безопасности. Некоторые образовательные учреждения настаивают на этом, как и большинство компаний, которые разрешают удаленный доступ к данным или приложениям.

Cisco AnyConnect включает в себя клиент, который вы устанавливаете на свои устройства, а также веб-приложение или Adaptive Security Appliance (ASA). Cisco ASA — это единое устройство, которое включает в себя брандмауэр, антивирус, спам-фильтр, VPN-сервер, устройство с сертификатом SSL и другие дополнительные функции. Там, где раньше мы использовали отдельный аппаратный брандмауэр, VPN-сервер и антивирусное решение, все это можно инкапсулировать в одном устройстве. Это отличный способ обезопасить свой бизнес. Это одно устройство защищает все решения — одна из причин популярности ASA.

Как установить VPN на роутер [All Major Brands]

Ограниченное предложение: 3 месяца БЕСПЛАТНО!

Настройка Cisco AnyConnect VPN

Настройка Cisco AnyConnect VPN аналогична настройке любого VPN-клиента. Подход зависит от устройства, на которое вы его устанавливаете, но после установки установка очень проста. Вы можете скачать Cisco AnyConnect VPN напрямую с сайта Cisco, но если вы используете его для подключения к своему колледжу или работодателю, они должны предоставить ссылку. Вы должны использовать эту ссылку, так как она может содержать файл конфигурации, необходимый для быстрого подключения.

Чтобы вы могли подключиться к VPN с помощью Cisco AnyConnect, вам потребуется логин. Если вы подключаетесь к сети колледжа или компании, ваш отдел кадров или служба ИТ-поддержки должны были в какой-то момент прислать вам их. Без них вы не сможете подключиться.

Ограниченное предложение: 3 месяца БЕСПЛАТНО!

В противном случае:

Программа установки может не включать какие-либо конкретные шаги установки в зависимости от того, откуда вы получили доступ к файлу загрузчика. В приведенном выше примере используется исполняемый файл Windows. Android, Mac OS и другие операционные системы будут использовать что-то другое.

Лучший VPN для Chromebook

Настройка Cisco AnyConnect VPN на устройстве Chromebook или Android

Другим примером может быть установка Cisco AnyConnect VPN на Chromebook. Я упоминаю об этом специально, так как он не использует стандартную установку приложения. Хотя у Cisco есть совместимое приложение для Android, оно работает не так, как должно, поэтому компания рекомендует вместо этого использовать расширение Chrome. Просто имейте в виду, что в этом случае будет зашифрован только трафик Chrome. Весь остальной трафик не будет использовать VPN.

Ограниченное предложение: 3 месяца БЕСПЛАТНО!

После аутентификации расширения вы можете установить новое соединение, сохранить его и использовать, когда вам нужно подключиться.

Подключение Cisco AnyConnect VPN

После установки вы можете подключиться к Cisco AnyConnect VPN в любое время, если у вас есть данные для входа, предоставленные вашим колледжем или работодателем. Откройте приложение, войдите в сеть, к которой вы хотите подключиться, введите свои данные для входа, нажмите «Подключиться», и через несколько секунд вы увидите окно с подключением.

Лучшие VPN-расширения для Chrome [2022]

В некоторых сетях требуется двухфакторная аутентификация. Если у вас один из них, получите код и введите его в новом окне 2FA. Нажмите «Продолжить», и VPN подключится. На вашем устройстве должен появиться статус, говорящий о том, что вы подключились к службе Cisco AnyConnect.

Чтобы отключиться, либо выберите уведомление Windows, либо откройте приложение Cisco AnyConnect на своем устройстве и выберите Отключить. Дайте ему несколько секунд, чтобы отключиться от защищенной сети, и еще несколько секунд, чтобы ваши устройства применили сетевые настройки по умолчанию. Теперь вы сможете нормально пользоваться Интернетом за пределами VPN.

VPN-клиент Cisco AnyConnect быстро справляется с защитой интернет-трафика между организацией и удаленными клиентами. Это быстро, безопасно и отлично справляется с задачей упрощения для пользователей. Неудивительно, что он так популярен!

Источник: toadmin.ru