Взлом программного обеспечения (англ. software cracking ) — действия, направленные на устранение защиты программного обеспечения (ПО), встроенной разработчиками для ограничения функциональных возможностей. Последнее необходимо для стимуляции покупки такого проприетарного ПО, после которой ограничения снимаются.

Крэк (также искажённое кряк и крак, или хряк) (англ. crack ) — программа, позволяющая осуществить взлом программного обеспечения. Как правило, крэк пригоден для массового использования. По сути, крэк является воплощением одного из видов взлома, зачастую, это обычный патч. Для слова крэк используются следующие эвфемизмы: лекарство, таблетка, таблэтка, пилюля и т. п.

Крэкер (также искажённое крякер) (англ. cracker ) — человек, который занимается созданием крэков.

Взломщик — это человек, который взламывает программу при помощи уже готового крэка или без такового.

Виды взлома

Практически любой взлом сводится к использованию одного из следующих способов:

КАК ДЕЛАЮТ КРЯКИ ДЛЯ ИГР

- Ввод серийного номера (регистрационного кода) (жарг.серийник) (англ.serial number, S/n ) — взлом программы посредством введения правильного регистрационного ключа (или фразы), полученного нелегальным способом. Ключ может генерироваться на основе какой-либо информации (имени владельца ПО, характеристик аппаратной части компьютера, и т. п.), либо иметь фиксированное значение. Для генерации регистрационного ключа используется тот же алгоритм, что и в программе. То есть для проверки введенного ключа на подлинность, программе сначало надо сгенерировать правильный регистрационный ключ, а потом сравнивать его с введенным. А взлом заключается в анализировании и понимании этого алгоритма. Примечание1: Регистрационный код может распространяться в ключевом файле (файле лицензии) (англ.keyfile ), который обычно помещается в каталог с установленной программой. Примечание2: Для массового взлома, зачастую, создаётся (и в дальнейшем используется) генератор ключей (жарг. кейген) (англ.keygen сокр. от key generator) — программа для генерации регистрационных ключей (см. выше). Данный вид взлома наиболее востребован (особенно, когда программа часто обновляется или рег. ключ генерируется на основе какой-то информации (см. выше)) и поэтому наиболее ценится. Как правило, требует бо́льшей квалификации взломщика по сравнению с другими видами взлома, но не всегда.

- Использование загрузчика (жарг. лоадер) (англ.loader ) — способ обходить некоторые виды защиты ПО, заключающиеся в использовании внешних (навесных) систем защиты. Состоит в изменении определённых фрагментов программы в оперативной памяти сразу после её загрузки в эту память, но перед её запуском (то есть перед выполнением кода в точке входа).

- Применение (бинарного) патча (часто жарг. крэк или кряк от англ.crack ) (англ.byte patch ) — способ, похожий на «загрузчик», но модификация производится статически в файлах программы. Как правило, это один из самых простых и быстрых способов взлома ПО.

- Использование взломанной версии файла(ов) (англ.cracked ) — способ заключается в подмене оригинальных файлов программы файлами, которые уже взломаны.

- Использование эмулятора ключа (англ.key emulator ) — способ используется для обмана защит, построенных на использовании в качестве защиты электронного ключа (как правило, подключаемого к LPT или USB порту компьютера). Заключается в снятии дампа внутренней памяти ключа. Файл с содержимым этой памяти подаётся на вход специальной программе — эмулятору, которая подключает свой драйвер-фильтр в стек драйверов и обманывает защищённую программу, эмулируя работу с аппаратным ключом. В случаях наличия в программе обращений к ключу для аппаратного шифрования участка памяти этот метод используется в связке с методом Бинарный патч.

При взломе сложных защит, а также при необходимости достичь максимального эффекта, применяется комбинация вышеперечисленных способов. В редких случаях, это происходит при недостаточной квалифицированности взломщика.

Как стать ХАКЕРОМ с нуля. Даркнет

Этот список не является исчерпывающим, а лишь обозначает наиболее встречаемые способы взлома.

Вид взлома, в большинстве случаев, обусловлен видом защиты. Для некоторых защит возможно использовать различные виды взлома, для других — способ может быть единственным. Но есть и такие способы организации защиты, взломать которые невозможно [источник не указан 5159 дней] .

Принципы взлома

Как правило, в основе работы крэкера лежит исследование ассемблерного кода, полученного из машинных инструкций с помощью специально предназначенной для этого программы-дизассемблера. В зависимости от выбранного способа взлома, результат исследования может использоваться, например, для построения генератора ключей или для внесения необходимых изменений в исполняемый файл. Последний способ в большинстве случаев наиболее лёгкий, так как не требует изучения алгоритма проверки правильности ключа: зачастую взлом сводится к поиску проверки нескольких условий (наподобии «ВведённоеЧисло равно ЭталонномуЧислу?») и замене такого условия на безусловный переход (jmp), или, реже, на противоположное (то есть для данного примера на «ВведённоеЧисло не равно ЭталонномуЧислу?»).

Кроме того, внесение изменений в исполняемый файл (патч) может производиться с целью отключения нежелательных действий со стороны программы (например, напоминание о необходимости регистрации), сокращения функциональности программы. В этих случаях, часто, соответствующие команды процессору заменяются на байты со значением 90h (в шестнадцатеричной системе счисления), что соответствует ассемблерной команде nop (No Operation), то есть «пустой команде», не выполняющей никаких действий. Если таких команд много, то применяется безусловный переход (перепрыгивание ненужного кода). Возможно также расширение возможностей программы написанием дополнительного кода, но, как правило, это слишком трудоёмкий и проблематичный процесс (из за того, что размеры секции кода ограничены), не оправдывающий временных затрат.

Между тем, патч возможен, как правило, в том случае, когда отсутствует навесная защита, то есть исполняемый файл программы не защищён специальными «пакерами» и «протекторами» — программами, скрывающими реальный код исполняемого файла. Для последнего типа программ зачастую используется самая интеллектуальная часть обратной разработки (англ. reverse engineering ) — исследование кода программы при помощи отладчика и создание генератора ключей, но возможны и другие решения, например, создание загрузчика (см. выше).

Правовые аспекты деятельности

Вы можете помочь проекту, обновив её и убрав после этого данный шаблон.

В подавляющем большинстве стран деятельность по взлому программ считается противозаконной (в том числе в России; однако, статус крэков как вредоносного ПО пока не определен). Но дело в том, что факт взлома очень трудно доказать: пользовательское соглашение, как правило, запрещает дизассемблирование программы, а закон — создание и распространение результата работы.

Однако, дизассемблированный текст продукта по окончании работы легко уничтожить, а результат работы — распространить по защищенным каналам и выложить на сервере, хостящемся в стране с более либеральными законами. Используемые же в работе программные продукты, утилиты и различные заготовки не считаются вредоносным ПО (хотя и на них закон пытается наложить руку — см. DMCA). В распространении крэкерам помогают и файлообменные сети, поскольку в большинстве из них крайне трудно найти оригинальный источник файла, а уничтожить все его копии и вовсе невозможно.

УК РФ

Image:Question book-4.svg

Информация должна быть проверяема, иначе она может быть поставлена под сомнение и удалена.

Вы можете отредактировать эту статью, добавив ссылки на авторитетные источники.

Глава 28 Уголовного кодекса РФ устанавливает наказания за компьютерные преступления. В соответствии со ст. 272 за крякинг можно получить лишение свободы до 2 лет. При предварительном сговоре группы лиц — до 5 лет. В России практика наказаний за взлом программного обеспечения существует в очень сыром и пока в теоретическом виде.

Это вызвано тем что понятие «интеллектуальная собственность» пока ещё точно не определено российским законодательством. Также сам факт крекерства очень тяжело доказать, поскольку тот же антивирус Касперского вносит изменения в файлы при их лечении от вирусов и его действия так же можно классифицировать по ст. 272 УК РФ. Из известных в нашей стране случаев наказания за компьютерные преступления можно выделить пожалуй лишь создание вредоносных программ. Поэтому многие люди в т.ч. и правообладатели пытаются представить крекеров как создателей вирусов, но на самом деле это в корне неверно.

См. также

- Обратная инженерия

- Дизассемблер

- Отладчик

- Защита программного обеспечения

- Нарушение авторского права

Ссылки

- Портал исследования защиты программ

- УК РФ ст.272ast:Crack

Источник: www.sbup.com

Кто и зачем атакует ваши любимые сайты и приложения и как они защищаются

Взлом сайта или приложения означает, что злоумышленники получают доступ ко всем файлам. Теперь они могут проводить операции от имени владельца, управлять счетами, рассылать спам и т.д.

tsar slowpoke

Не стоит думать, что под горячую руку хакеров могут попасть только крупные ресурсы – киберпреступники не брезгуют и небольшими сайтами, личными аккаунтами, самыми, казалось бы, безобидными и защищенными приложениями. Поэтому потенциальной опасности подвержены абсолютно все, кто ведет сайт или использует то, или иное приложение. Сегодня мы постараемся ответить на самые актуальные и горячие вопросы, касающиеся взлома подобных ресурсов.

Зачем хакерам нужно взламывать сайты?

Причины таких действий могут быть разными – от простого спортивного интереса до воплощения в реальность хитроумного заговора. Мы рассмотрим самые распространенные причины, по которым сайт или приложение попадают под хакерскую атаку:

1. Получение конфиденциальной информации

Например, сегодня участились взломы сайтов МФО, где располагается личная информация клиентов. В результате оформляются кредиты, о которых клиенты микрофинансовых организаций узнают уже после «наездов» кредиторов из-за неуплаты. При помощи взлома можно получить также и такую информацию: номера кредитных карт, пароли от электронной почты и аккаунтов в соцсетях.

2. С целью шантажа

Для этого хакеры часто используют DDoS-атаку, когда сайт получает такое количество запросов, с которым он не может справиться и просто «ложится». И тогда злоумышленники вымогают у владельца деньги, иначе атака будет продолжаться. Такими методами часто пользуются нечистые на руку конкуренты, задача которых – вывести конкурирующий ресурс из строя.

3. Перенаправление трафика

С атакованного сайта начинают поступать предложения пользователям перейти на порно ресурс, игорный сайт или прочие подобные «шлаковые» сайты. Также размещаются фишинговые странички, которые собирают данные пользователей.

Поле деятельности для злоумышленников после взлома сайта очень широкое: они могут использовать этот ресурс для размещения информации любого характера, заражать компьютеры пользователей вирусами, удалять/заменять качественный контент, чтобы понизить сайт в поисковой выдаче, выполнять DDoS-атаки с его страниц, рассылать вирусные приложения, взламывать с его помощью другие интернет-ресурсы.

Чем чреваты взломы для владельцев и вебмастеров?

Если взломанный ресурс ранее использовался для продажи товаров или услуг, то после хакерских действий доверие к нему со стороны покупателей значительно снижается. При переходе на такой сайт обычно выскакивает «плашка», которая предупреждает о том, что дальнейшие действия могут нанести вред компьютеру пользователя. И что в таких случаях обычно делает пользователь? Правильно, он закрывает подозрительный ресурс и старается в дальнейшем больше к нему не возвращаться.

Какие еще последствия имеет взлом и заражение сайта:

- Хостинг-провайдер может полностью заблокировать доступ к сайту или ко всему аккаунту хостинга. Это может произойти в ходе плановой проверки и обнаружении вредоносного кода на сайте. В результате при переходе на ресурс пользователи будут видеть статус 503 и заглушку от хостера.

- Из-за таких действий сайт может выпасть из индекса, так как существует вероятность, что робот увидит только заблокированную хостером страницу с кодом 503.

- Хакер может полностью уничтожить веб-ресурс, без возможности дальнейшего его восстановления. Если речь идет о раскрученном ресурсе с высокой посещаемостью, то убытки очевидны.

- Если поисковая система обнаружит подозрительную активность на взломанном сайте, то он попадет в базу вредоносных. А эта категория ресурсов считается «изгоем».

- Размещение вредоносного кода на скомпрометированном сайте позволяет производить атаку уже на его посетителей (заражать их и распространять вредоностные программы далее).

Также зараженный или взломанный сайт может блокироваться браузерами на базе Google Safe BrowsingAPI или Safe Browsing API Яндекса.

Как узнать, что сайт или приложение взломали?

Не всегда владельцы сайтов сразу обнаруживают хакерские действия – иногда «паразит» может понемногу «выжимать» из ресурса максимум на протяжении не одного месяца. По статистике, большая часть владельцев сайтов обращает внимание на проблемы с безопасностью сайта уже после появления проблем, связанных с компрометацией их сайтов. Атаки гораздо дешевле предотвратить, чем устранить последствия взлома (это многократно увеличит стоимость работ).

Есть ряд косвенных признаков, которые могут указывать на хакерскую атаку:

- Появилась реклама, баннеры, тизерные блоки, всплывающие окна, которых раньше не было. Появился посторонний контент (фрагменты страниц, пункты меню, новые статьи).

- Посещаемость сайта резко упала, ресурс теряет позиции в поисковой выдаче.

- Если кликать на локальные ссылки, то перебрасывает на сторонний ресурс.

- В статистике посещений зафиксированы странные визиты, которые не длятся дольше секунды.

- На сайт поступает много жалоб от пользователей, которых не устраивает недобросовестная реклама или низкокачественный контент.

- От хостера поступило извещение о высокой нагрузке, наличие в скриптах вредоносного кода или спам-рассылки.

Также в панели вебмастера могут появиться много новых страниц, которые добавлялись без ведома самого вебмастера. Если взломали финансовый аккаунт, то со счета могут пропадать деньги. Фото и переписка с личного аккаунта могут публиковаться на сторонних ресурсах без ведома владельца. Если вход в аккаунт совершался с каких-либо посторонних незнакомых устройств, то вероятность взлома очень велика.

Какие сайты хакеры взламывают чаще всего?

Злоумышленников чаще всего интересуют финансы пользователей, поэтому сайты коммерческих банков взламываются очень часто. Хакеры заполучают личные данные клиентов и используют их в своих интересах. Также часто атакуются сайты интернет-магазинов с бонусными системами и личным кабинетом для пользователей.

Частыми жертвами злоумышленников становятся в основном ресурсы, базирующиеся на популярных CMS (Content Management Systems). Вредоносные вирусы находятся на ресурсах, предлагающих скачивание бесплатного контента (музыка, рефераты, дипломные, фильмы). Но предварительно предлагается скачать программу для более быстрой загрузки. Вместе с этой программой в устройство пользователя и проникает вирус.

В группе риска находятся следующие ресурсы:

- СМS c известными уязвимостями;

- с высокой посещаемостью;

- высоким индексом цитирования.

Но чувствовать себя в полной безопасности от действий хакеров сегодня не может никто. Злоумышленников не останавливает ни возраст сайта, ни его популярность, ни наличие защитного программного обеспечения.

Несколько наиболее популярных заблуждений:

Кому нужен мой сайт? У меня нет врагов и явных конкурентов.

Попасть под хакерскую «раздачу» может практически любой пользователь. Злоумышленники выбирают «жертву» рандомно, по определенным выборкам из поисковых систем. Позаботившись о надежной охранной системе, например, в виде «Nemesida WAF» от компании «Pentestit», можно надежно защитить свой ресурс. Ведь потери от атак обычно намного весомей, чем затраты на превентивную защиту.

Лучше я инвестирую в прибыль. Зачем мне эта защита?

Очень часто владельцы сайтов предпочитают потратить бюджет на рекламу или SEO, игнорируя защиту. Но после атаки нивелируются все эффекты продвижения. Если сравнить, сколько денег придется потратить на восстановление ресурса после хакерских действий, то защитные расходы покажутся незначительными.

Хостер должен заботиться о мой защите. Я то тут при чем?

Главная задача хостер-компании – это предоставлять клиентам площадку для размещения ресурса и обеспечивать ее техническое сопровождение. Всё! Конечно, иногда хостеры проводят профилактические действия, направленные на выявление вредоносных кодов, но защищать ваши сайты они не должны. Этим вопросом должны заниматься вы, и только вы!

Помните, что после взлома хостер не обязан заниматься восстановлением сайта и его защитой. Чаще всего в таких случаях он просто блокирует вредоносный ресурс.

Как защититься от хакерских атак?

Машинное обучение «Nemesida WAF» способно выявлять атаки с точностью 99.98% при минимальном количестве ложных срабатываний, позволяя оперативно блокировать хакерские атаки на самых ранних стадиях.

«Nemesida WAF» предлагает двухнедельное бесплатное тестирование, что поможет оценить все преимущества и протестировать систему совершенно бесплатно.

Источник: cadelta.ru

Взлом программ для чайников

Disclaimer: всё ниженаписанное написано исключительно с просветительскими и исследовательскими целями, а также понимания механизмов защиты от взлома. Автор ни в коем случае не рекомендует использовать данную информацию для взлома программ.

В данной статье я хочу рассказать про три с половиной основных способа взлома программ на .NET, цель, которую я преследую — помочь разработчикам лучше понять механизмы защиты своих программ, т.е. выяснить наиболее очевидные угрозы и предпринять соответствующие меры (или не принимать).

Я не буду углубляться в детали и использовать сложные инструменты для взлома. Всё будет расписано «для чайников», т.е. все инструменты будут простыми, легкодоступными и бесплатными. А основным будет Reflector, декомпилятор программ под .NET

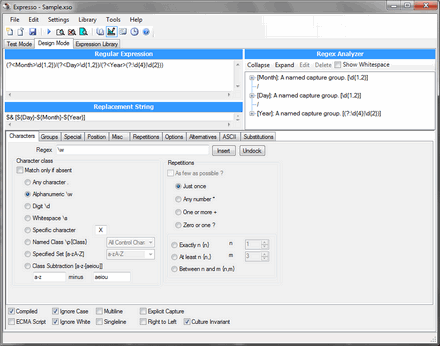

В качестве подопытного кролика я выбрал Expresso — анализатор регулярных выражений. Данная программа бесплатная, в лицензии вроде бы ничего не указано про взлом, но при этом без регистрации она будет работать всего 60 дней. Другими словами, вред от взлома данной программы минимальный, к тому же внутреннее её устройство очень уж хорошо подходит для тренировки. Буду надеяться, что автор данной программы не обидится на меня.

Для начала краткий ликбез по структуре .NET программы, для тех кто не знаком с разработкой под данный Framework: весь код, написанный на любом .NET языке (C#, Visual Basic, F#, Delphi.NET) компилируется в особый Intermediate Language, называемый обычно IL или MSIL. Это что-то типа ассемблера, только весьма умного и обладающего весьма мощными инструкциями. И это, в принципе, такой же равноправный язык как и C#, только синтаксис похуже (а возможности больше). Кроме того, в программе на .NET активно используются метаданные, т.е. вся информация о классах, метода, пропертях, атрибутах и всём остальном сохранена в исполняемом файле.

Т.е. на самом деле, декомпиляция программы не очень верное понятие в данном случае. Она и так вся в открытом виде лежит, а инструменты в виде Reflector’а занимаются тем, что приводят конструкции MSIL к соответствующим конструкциям C# или другого языка, повышая читабельность кода.

Перейдём, собственно, к взлому.

0. Обнуление триала

Собственно, это даже не взлом, а полулегальный способ продлить срок использования неактивированной программы. Заключается он в том, что находится место, где хранится дата первого запуска и меняется/уничтожается. После этого всё можно пользоваться программой до следующего срока.

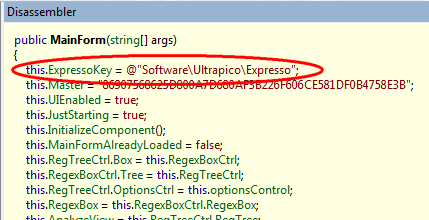

Посмотрим на нашего подопытного рефлектором. Немного погуляв по коду, находим интересную строчку в конструкторе MainForm:

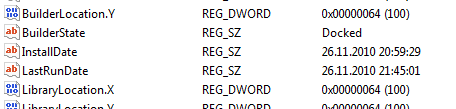

Открываем редактор реестра, идём в HKEY_CURRENT_USERSoftwareUltrapicoExpresso и видим следующие ключи:

Удаляем их и получаем ещё 60 дней работы.