На сегодняшний день одной из наиболее распространенных причин утечки данных из корпоративных информационных систем являются сотрудники самих компаний. А поэтому контроль над использованием ими съемных накопителей является весьма эффективным средством защиты от воровства конфиденциальной и персональной информации. К сожалению, подобной функциональности нет ни в одной операционной системе, и поэтому приходится использовать дополнительное программное обеспечение. Сегодня мы рассмотрим процедуру развертывания и базовой настройки одного такого продукта – системы Zlock от компании SecurIT.

Принцип работы системы контроля

Для начала необходимо ознакомиться с принципами работы системы контроля Zlock. Данный продукт представляет собой целый программный комплекс, состоящий из нескольких частей. Основным его элементом является клиентский модуль, который устанавливается на рабочих станциях корпоративной сети. Именно он и осуществляет контроль над использованием съемных накопителей, принтеров и т.п.

НОВОЕ ПРИЛОЖЕНИЕ!! Apple выпустила iOS 16.2 Beta 1 для iPhone! Стоит ли Ставить? Что Нового?

Клиентский модуль запускается автоматически при старте операционной системы. Естественно, пользователь не может отключить его, более того, в Zlock предусмотрен контроль целостности. При его включении повреждение или выключение модуля приведет к невозможности работы пользователя за ПК.

В процессе работы клиентские модули используют так называемые политики, каждая из которых представляет собой набор прав доступа к отдельному устройству, одной или нескольким их группам. На каждой рабочей станции есть свой набор политик. Он может быть как уникальным, так и общим для всех. Устройства могут входить в несколько разных политик.

При этом система будет применять ту из них, которая имеет наибольший приоритет. То есть если нужно запретить применение всех USB-дисков, кроме одного определенного, нужно создать две политики. В первой будет заблокировано использование всех «флешек», а во второй, имеющей больший приоритет, разрешено подключение определенного экземпляра. Кроме того, в системе есть специальная политика по умолчанию. Она имеет наименьший приоритет и определяет поведение Zlock по отношению ко всем устройствам, не описанным в других политиках.

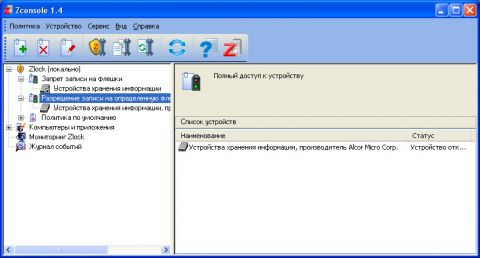

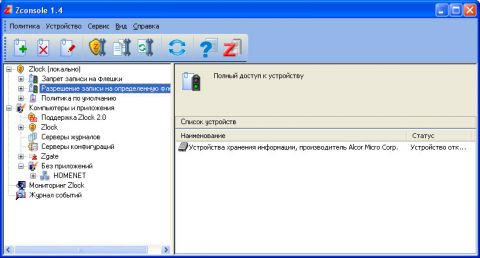

Увеличить рисунок Рисунок 1 — Примеры политик ZlockНастройка всей системой контроля осуществляется с помощью консоли управления. В ней реализованы все необходимые инструменты для разворачивания и управления Zlock. Примечательно, что она может использоваться удаленно.

То есть у администратора есть возможность полного управления системой непосредственно со своего рабочего места. В принципе, управлять Zlock можно и с помощью групповых политик. Однако в небольших сетях консоль управления более удобна и наглядна.

Увеличить рисунок Рисунок 2 — Консоль управленияПомимо этого в Zlock реализован ряд дополнительных модулей: модуль настройки через групповые политики, сервер конфигураций и сервер журналов. Первые два больше подходят для использования в крупных информационных системах. С их помощью можно облегчить настройку и распространение политик на большое число компьютеров. Ну а сервер журналов полезно будет использовать и в небольших сетях, поскольку он существенно облегчает просмотр логов.

Windows 10: программы, которые стоит удалить прямо сейчас

Развертывание системы контроля

Процедура развертывания системы Zlock начинается с установки консоли управления. Понятно, что она должна быть инсталлирована на рабочей машине администратора или любого другого сотрудника, который будет ей управлять. Сама процедура установки абсолютно ничем не примечательна. Для ее выполнения запустите дистрибутив программы, ознакомьтесь и согласитесь с лицензией, а также выполните ряд других обычных в таком случае шагов. Точно так же выполняется инсталляция сервера журналов и других дополнительных компонентов. Только их лучше всего разместить на компьютере, который включен постоянно, например, на контроллере домена. Обратите внимание, что все компоненты защиты устанавливаются из одного дистрибутива, входящего в комплект поставки продукта. Просто на одном из шагов необходимо выбрать требуемые модули. Следующий этап – инсталляция клиентских модулей. Для его реализации выполните последовательно следующие шаги.

- Разместите дистрибутив Zlock в сетевой папке.

- Запустите консоль управления, раскройте в левой ее части дерево «Компьютеры и приложения» и выберите в нем ветку «Без приложений».

- Нажмите на панели инструментов кнопку «Установить или обновить Zlock…».

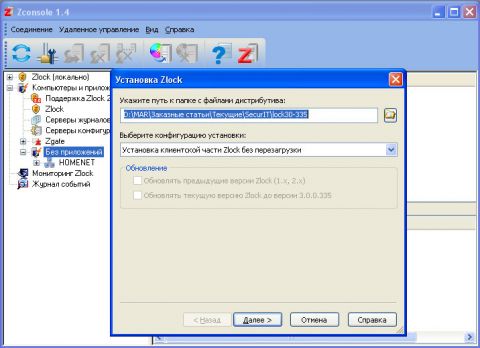

- В открывшемся окне укажите папку, в которой размещен дистрибутив программы, и выберите в раскрывающемся списке пункт «Установка клиентской части Zlock без перезагрузки». Обратите внимание, что если обновляете систему (а не устанавливаете впервые), необходимо выбрать пункт «Установка или обновление клиентской части Zlock с ручной перезагрузкой».

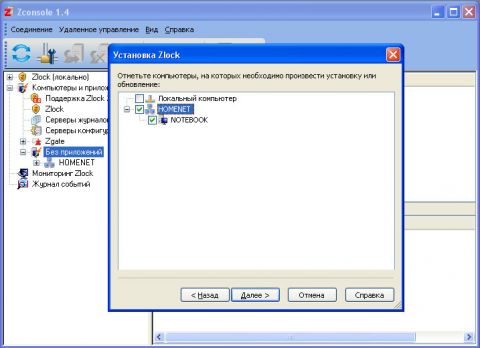

Увеличить рисунокРисунок 3 — Начало процесса развертывания Zlock на рабочих станциях сети - В следующем окне отметьте те компьютеры локальной сети, на которые нужно инсталлировать клиентские модули, и нажмите на кнопку «Далее».

Увеличить рисунокРисунок 4 — Выбор рабочих станций для установки клиентского модуля - Введите логин и пароль учетной записи, от имени которой будет осуществляться установка (она должна обладать правами локального администратора на рабочих станциях) и нажмите на кнопку «Готово».

Настройка политик доступа

Настройка политик доступа – очень важный этап внедрения системы контроля съемных накопителей. Поскольку именно на нем задаются права доступа, от которых и зависит эффективность работы всей защиты. В первую очередь необходимо настроить политику по умолчанию. В ней указываются «основные» права на использование различных устройств.

После этого можно создать пользовательские политики, являющиеся исключением из общей. Допустим, в политике по умолчанию разрешено использование всех устройств. В следующем наборе прав указано, что все съемные USB-накопители могут подключаться только для чтения. А в заключение можно создать еще одну политику, разрешающую запись определенным пользователям на строго определенные «флешки». Она должна иметь максимальный приоритет.

Все политики создаются и распространяются одинаково. Поэтому мы рассмотрим процесс создания только одной из них. Остальные же можно реализовать, как говорится, «по образу и подобию». Итак, давайте поэтапно разберем процесс создания и распространения политики доступа.

Создание политики

- Установите соединение с одним из компьютеров, на которых установлен клиентский модуль. Для этого запустите консоль управления, найдите в дереве нужный ПК и дважды щелкните по нему.

- Выберите в меню «Политика» пункт «Добавить». При этом будет открыто окно свойств создаваемой политики.

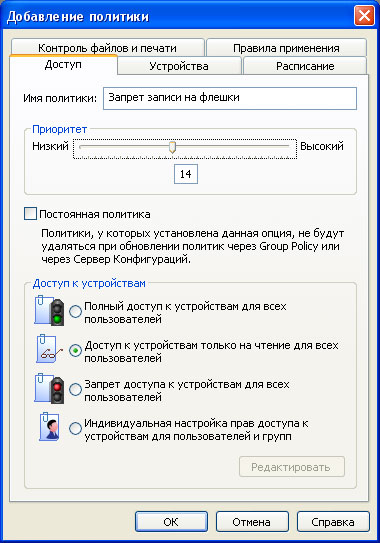

- На вкладке «Доступ» задайте имя политики и установите ее приоритет. После этого выберите и установите права доступа. Рисунок 5 — Установка основных параметров политики

- Перейдите на вкладку «Устройства» и заполните список устройствами или их группами, на которые будет распространяться действие политики. Обратите внимание, что в Zlock реализовано четыре способа ввода устройств (типовое устройство, USB-устройство с заданными характеристиками, физическое устройство или символьная ссылка, принтер), что позволяет создавать весьма полный и гибкий список.

- При необходимости перейдите на вкладку «Расписание» и задайте время действия политики доступа. Эта возможность может пригодиться для установки различных прав доступа в разное время дня или в различные дни недели.

- При необходимости перейдите на вкладку «Правила применения» и отметьте те ситуации (домен доступен локально, домен доступен через VPN, домен не доступен), когда политика будет активна. Данная функция полезна для ноутбуков, которые могут отключаться от корпоративной сети и выноситься за пределы офиса.

- Если это необходимо, перейдите на вкладку «Контроль файлов и печати» и включите теневое копирование (подробнее о нем чуть ниже). Обратите внимание, что теневое копирование в Zlock возможно в трех случаях: при печати на принтере, копировании файлов и записи CD/DVD-дисков. Соответственно, имеет смысл активировать теневое копирование только для тех политик, которые описывают эти действия.

- Нажмите на кнопку «ОК» для сохранения политики на удаленном компьютере.

Распространение политики

- Установите соединение со всеми компьютерами, на которые должна быть распространена созданная политика доступа. Для этого установите курсор в консоли управления на домен или группу и выберите в меню «Соединение» пункт «Установить соединение». В открывшемся окне отметьте нужные компьютеры и нажмите на кнопку «ОК».

- Выберите в меню «Сервис» пункт «Распространить конфигурацию». В открывшемся окне выберите те настройки, которые нужно распространить (политики, настройки теневого копирования, учетные записи SecurIT и пр.), отметьте те компьютеры, на которые необходимо скопировать политику доступа и нажмите на кнопку «ОК».

У описанного способа распространения есть один большой плюс. Дело в том, что система «запомнит» первичную политику. И в будущем, при ее изменении, будет автоматически предлагать синхронизацию всех «потомков», что, конечно же, очень удобно. Правда, для этого необходимо перед редактированием политики установить соединение со всеми рабочими станциями, на которые она была ранее распространена

Настройка теневого копирования

Практически в каждой корпоративной сети есть устройства, которые могут стать причиной утечки конфиденциальной информации, но которые, тем не менее, нельзя отключать из-за того, что они нужны сотрудникам для выполнения рабочих обязанностей. Классическим примером являются принтеры. С одной стороны, без них не обойтись.

Но с другой, кто-то из сотрудников может распечатать важные данные и просто-напросто вынести их из офиса на бумажных листах. Для пресечения подобных действий в Zlock используется система теневого копирования. При ее активации все файлы, отправленные на устройства, находящиеся под мониторингом, копируются в специальное хранилище. И администратор может в любой момент просмотреть их, выявив, таким образом, попытки кражи информации.

Настройка теневого копирования осуществляется следующим образом.

- Запустите консоль управления, раскройте меню «Сервис» и выберите в нем пункт «Теневое копирование».

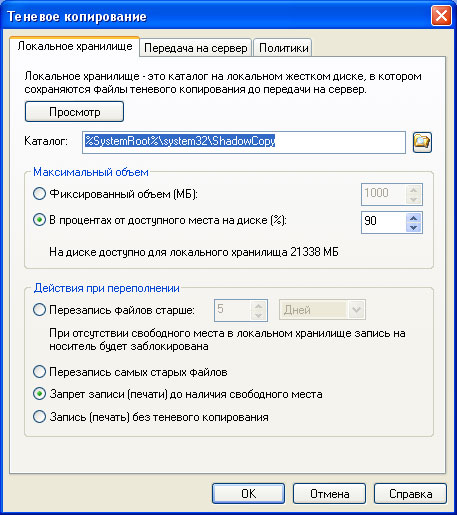

- В открывшемся окне установите параметры локального хранилища. Для этого задайте папку, в которую будут помещаться файлы, а также укажите максимальный ее объем (в мегабайтах или процентах от доступного пространства). Дополнительно можно указать действие системы при заполнении локального хранилища (удаление устаревших файлов, запрет записи и/или печати и пр.).

Рисунок 6 — Настройка теневого копирования на локальный компьютер

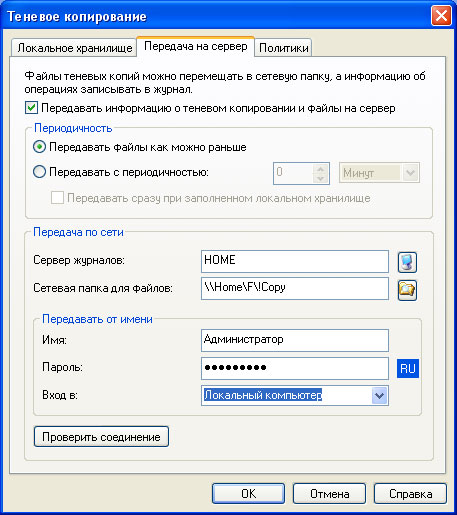

Рисунок 6 — Настройка теневого копирования на локальный компьютер - Перейдите на вкладку «Передача на сервер» и установите флажок «Передавать информацию о теневом копировании и файлы на сервер». Если в сети установлен сервер журналов, то просто укажите его в соответствующем поле. В противном случае создайте на сервере сетевою папку, доступ к которой имеет только администратор и/или другие ответственные сотрудники. Затем укажите эту директорию в поле «Сетевая папка для файлов» и введите логин и пароль пользователя, обладающего полномочиями на запись данных в нее.

Рисунок 7 — Настройка теневого копирования на сервер

Рисунок 7 — Настройка теневого копирования на сервер - Нажмите на кнопку «ОК» для сохранения настроек.

Заключение

Сегодня мы разобрали процедуру внедрения в корпоративную сеть продукта Zlock – системы контроля использования съемных накопителей и других устройств, которые могут применяться для воровства конфиденциальных данных. Мы рассмотрели только наиболее простой вариант первоначального развертывания, но на практике процедура может оказаться сложнее из-за необходимости внедрения дополнительных модулей, например, сервера конфигураций. Кроме того, в крупных корпоративных сетях для развертывания и управления системы удобнее использовать не консоль, а групповые политики Windows.

Стоит отметить, что существует еще один весьма распространенный вариант утечки данных – различные интернет-каналы (электронная почта, форумы, социальные сети, ICQ и пр.). Бороться с этой угрозой Zlock уже не может. Тут необходима принципиально иная система, основанная на контентном анализе сетевого трафика (например, Zgate от того же разработчика). Поэтому для обеспечения действительно эффективной защиты от инсайдеров имеет смысл внедрять сразу же два продукта.

Источник: www.oszone.net

Что представляет собой программа Zecurion Zlock и в чем ее назначение

Как избежать потерь конфиденциальной информации со съемных носителей представителям крупного бизнеса — корпорациям, предприятиям, а также банковским учреждениям? Для этой цели есть множество решений. Если интересуют надежные, проверенные временем и сертифицированные в России, то одной из таковых является Zecurion Zlock — http://www.zecurion.ru/products/zlock/. Ее основное назначение заключается не только в разграничении доступа к накопителям, но и в блокировке действий пользователей в том случае, если были зафиксированы нарушения в политике безопасности.

Спектр применения программного продукта

Программа Zecurion Zlock может быть использована для решения следующих задач:

• контроль над USB устройствами. Сюда стоит отнести как флеш накопители, так и видеокамеры, фотокамеры, мобильные телефоны, а также внешние жесткие диски. Каждое из данных компонентов может быть задействовано для того, чтобы копировать и вынести данные за пределы организации. Программный продукт поможет избежать кражи сведений и выявить тех пользователей, которые предпринимали попытки сделать это;

• полный запрет на подключение флеш-носителей. Работникам служб информационной безопасности некоторое время назад приходилось постоянно контролировать сотрудников, трудящихся за компьютерами, чтобы последние не скачивали данные со служебных машин. Благодаря данному программному продукту эта проблема канула в веках;

• контроль над мобильными устройствами. Сложно встретить человека, у которого отсутствует мобильный телефон или же смартфон. Казалось бы, ничего опасного данная техника не представляет для бизнеса, так как устройства применяются для связи и отправки сообщений. В действительности они вполне могут быть использованы и как переносные устройства для хранения данных;

• фильтрация контента. Можно разграничить данные в компьютере на те, которые допускается копировать и записывать на переносные устройства и на те, с которыми данные операции запрещены полностью. Zecurion Zlock способна подвергать анализу документы и, на основании заложенных в нее алгоритмов, запрещать или разрешать работу с ними вне стен организации;

• контроль над удаленными работниками. Внештатные сотрудники есть во многих компаниях. Ранее их было затруднительно контролировать. Теперь посредством этой программы можно блокировать интернет-доступ сразу при покидании корпоративной сети.

Утечка информации через принтеры

Некоторые сотрудники могут попытаться вывести конфиденциальную информацию на печать. Если установить Zecurion Zlock, то попытка сделать это будет мгновенно пресечена. Тем самым распространение бумажных носителей исключается полностью и бесповоротно.

Данная программа, как в целом и любой программный продукт, постоянно дорабатывается и модифицируется. Это говорит о том, что в обозримом будущем появятся новые версии Zecurion Zlock с более широким набором возможностей.

- Просмотров: 1455

- Комментариев: 0

- 01.18

Источник: nerohelp.com

Data Loss Prevention

Решение Zecurion DLP с первых версий спроектировано для работы со сложными политиками на большом объеме трафика и с десятками тысяч АРМ.

Агенты Zecurion DLP (ранее Zlock) изначально разрабатывались с учётом повышенных требований к производительности и надежности и позволяют анализировать и реагировать на угрозы без генерации повышенного трафика на центральный сервер анализа. Это крайне важно в реальных условиях, когда многие каналы и офисы организации находятся не в лучшей доступности.

Ориентированность на Enterprise-сегмент проявляется и в гибкости схем внедрения — в зависимости от задач может быть использована одна или несколько из более чем 10 схем внедрения DLP-решения. Это позволяет максимально эффективно решать задачи ИБ в каждом конкретном случае.

Производительность и надежность

Любые модули Zecurion DLP изначально проектируются для работы в крупных распределённых корпоративных сетях из нескольких десятков тысяч рабочих станций, почтовом и веб-трафике объёмом в десятки гигабит в секунду.

Важным преимуществом Zecurion DLP является щадящие требования к аппаратному и программному обеспечению, что даёт существенную экономию финансовых ресурсов по сравнению с любыми российскими и зарубежными аналогами.

Агентские решения

Zecurion DLP развивался с 2005 года от агентского решения для контроля устройств и принтеров на рабочих местах (изначально назывался Zlock).

Это заложило фундамент высокопроизводительного агентского решения для Enterprise-сетей, и агент Zecurion DLP отмечается заказчиками и отраслевыми аналитиками как важное преимущество Zecurion DLP как на мировом рынке DLP, так и в России.

Удобство управления

Управление и просмотр отчётности Zecurion DLP происходит через единую веб-консоль с любого устройства — интерфейс оптимизирован как для работы на нескольких мониторах, так и на мобильном устройстве. Также для пользователей IPad доступно полнофункциональное IPad-приложение.

Единая консоль управления позволяет работать как с компонентами DLP-системы, так и с другими продуктами Zecurion. Все элементы и функциональность максимально унифицированы для повышения удобства и скорости работы.

Профили поведения и UBA

Zecurion DLP обогащает данные о событиях и сотрудниках с помощью показа аномалий поведения и добавляет в карточки сотрудников подсказки о наиболее похожих профилях поведения. За счет этого функционала можно заранее обнаружить потенциальную угрозы и принять предупредительные шаги, не дожидаясь самого факта утечки или нежелательного поведения.

Веб-прокси SWG

Собственное решение Zecurion SWG выполняет функции веб-прокси и идеально дополняет Zecurion DLP в части защиты внешнего периметра, передачи трафика по ICAP-протоколу и другим базовым функциям решения SWG-класса. По статистике Zecurion SWG дополняет и усиливает DLP-решение в более чем трети Enterprise-внедрений.

Симметричность технологий

Важным преимуществом Zecurion DLP является отсутствие «белых пятен» за счет симметричности технологий обнаружения, анализа и реагирования. Все необходимые настройки объединены в политики безопасности, настройка которых интуитивно понятна. При необходимости реализации сложных кейсов реагирования политики можно связывать и объединять в группы.

В итоге Zecurion DLP позволяет единообразно реагировать в разных каналах и с разными типами данных, а сама настройка делается быстро и удобно через современный веб-интерфейс.

Реальное предотвращение утечек

Важной особенностью Zecurion DLP является возможность предотвращения (блокировки) утечек в режиме реального времени не только по ограниченному набору каналов и технологий анализа, а по всему перечню поддерживаемых методов детектирования. При этом блокировка происходит практически мгновенно, а в случае для особо важных сотрудников и данных можно настроить режим карантина — отправку данных на ручную проверку офицеру безопасности.

Использование Zecurion DLP позволяет полностью убрать «белые пятна» и потенциальные каналы утечек, не создавая при этом излишнюю нагрузку на каналы связи, аппаратные ресурсы и ИБ-отдел.

Linux и iOS

Агенты Zecurion поддерживают различные операционные системы и экосистемы семейства Linux, в том числе наиболее популярные и входящие в реестр отечественного ПО Минцифры.

Консоль отчётов Zecurion DLP оптимизирована под работу с мобильных устройств, а для устройств Apple IPad разработано специальное удобное приложение с полным функционалом и с учётом особенностей работы на планшетах.

Развитая отчётность

Отчётность Zecurion DLP является одним из ключевых преимуществ продукта. В системе предусмотрены множество табличных и графических видов отчётов, настраиваемые дашборды, отчёты и уведомления по расписанию, выгрузки в популярные форматы и конструктор шаблонов выгружаемых отчётов под стандарты организации.

Полный архив данных

Zecurion DLP позволяет собирать полный архив данных, которые перемещаются за или в пределы корпоративной сети по всем каналам передачи — от корпоративной почты до самых современных мессенджеров и соцсетей.

Риск-менеджмент

Zecurion первым на рынке начал развивать концепцию «от инцидентов к рискам» для перехода от управления DLP-инцидентами к управлению рисками внутренних угроз. Это новый подход, позволяющий получить еще больше информации о сотруднике, отделе или группе пользователей, инциденте и данных.

Расследование инцидентов

В Zecurion DLP встроена собственная система постановки ИБ-задач и расследования инцидентов (IRP) с гибкими настройками и шаблонами реагирования.

Запросить демо-версию Запросить демо-версию Задать вопрос

Почему выбирают Zecurion DLP

Enterprise-архитектура

Решение Zecurion DLP с первых версий спроектировано для работы со сложными политиками на большом объеме трафика и с десятками тысяч АРМ.

Агенты Zecurion DLP (ранее Zlock) изначально разрабатывались с учётом повышенных требований к производительности и надежности и позволяют анализировать и реагировать на угрозы без генерации повышенного трафика на центральный сервер анализа. Это крайне важно в реальных условиях, когда многие каналы связи между офисами и филиалами имеют низкую пропускную способность.

Ориентированность на Enterprise-сегмент проявляется и в гибкости схем внедрения — в зависимости от задач может быть использована одна или несколько из более чем 10 схем внедрения DLP-решения. Это позволяет максимально эффективно решать задачи ИБ в каждом конкретном случае.

Производительность и надежность

Любые модули Zecurion DLP изначально проектируются для работы в крупных распределённых корпоративных сетях из нескольких десятков тысяч рабочих станций, почтовом и веб-трафике объёмом в десятки гигабит в секунду.

Важным преимуществом Zecurion DLP является щадящие требования к аппаратному и программному обеспечению, что даёт существенную экономию финансовых ресурсов по сравнению с любыми российскими и зарубежными аналогами.

Агентские решения

Zecurion DLP развивался с 2005 года от агентского решения для контроля устройств и принтеров на рабочих местах (изначально назывался Zlock).

Это заложило фундамент высокопроизводительного агентского решения для Enterprise-сетей, и агент Zecurion DLP отмечается заказчиками и отраслевыми аналитиками как важное преимущество Zecurion DLP как на мировом рынке DLP, так и в России.

Удобство управления

Управление и просмотр отчётности Zecurion DLP происходит через единую веб-консоль с любого устройства — интерфейс оптимизирован как для работы на нескольких мониторах, так и на мобильном устройстве. Также для пользователей IPad доступно полнофункциональное IPad-приложение.

Единая консоль управления позволяет работать как с компонентами DLP-системы, так и с другими продуктами Zecurion. Все элементы и функциональность максимально унифицированы для повышения удобства и скорости работы.

Профили поведения и UBA

Zecurion DLP обогащает данные о событиях и сотрудниках с помощью обнаружения аномалий поведения и добавляет в карточки сотрудников подсказки о наиболее похожих профилях поведения. За счет этого можно заранее обнаружить потенциальную угрозы и принять предупредительные шаги, не дожидаясь самого факта утечки или нежелательного поведения.

Веб-прокси SWG

Собственное решение Zecurion SWG выполняет функции веб-прокси и идеально дополняет Zecurion DLP в части защиты внешнего периметра, передачи трафика по ICAP-протоколу и другим базовым функциям решения SWG-класса. По статистике Zecurion SWG дополняет и усиливает DLP-решение в более чем трети Enterprise-внедрений.

Симметричность технологий

Важным преимуществом Zecurion DLP является отсутствие «белых пятен» за счет симметричности технологий обнаружения, анализа и реагирования. Все необходимые настройки объединены в политики безопасности, настройка которых интуитивно понятна. При необходимости реализации сложных кейсов реагирования политики можно связывать и объединять в группы.

В итоге Zecurion DLP позволяет единообразно реагировать в разных каналах и с разными типами данных, а сама настройка делается быстро и удобно через современный веб-интерфейс.

Реальное предотвращение утечек

Важной особенностью Zecurion DLP является возможность предотвращения (блокировки) утечек в режиме реального времени не только по ограниченному набору каналов и технологий анализа, а по всему перечню поддерживаемых методов детектирования. При этом блокировка происходит практически мгновенно, а в случае для особо важных сотрудников и данных можно настроить режим карантина — отправку данных на ручную проверку офицеру безопасности.

Использование Zecurion DLP позволяет полностью убрать «белые пятна» и потенциальные каналы утечек, не создавая при этом излишнюю нагрузку на каналы связи, аппаратные ресурсы и ИБ-отдел.

Linux и iOS

Агенты Zecurion поддерживают различные операционные системы и экосистемы семейства Linux, в том числе наиболее популярные и входящие в реестр отечественного ПО Минцифры.

Консоль отчётов Zecurion DLP оптимизирована под работу с мобильных устройств, а для устройств Apple IPad разработано специальное удобное приложение с полным функционалом и с учётом особенностей работы на планшетах.

Развитая отчётность

Отчётность Zecurion DLP является одним из ключевых преимуществ продукта. В системе предусмотрены множество табличных и графических видов отчётов, настраиваемые дашборды, отчёты и уведомления по расписанию, выгрузки в популярные форматы и конструктор шаблонов выгружаемых отчётов под стандарты организации.

Полный архив данных

Zecurion DLP позволяет собирать полный архив данных, которые перемещаются за или в пределах корпоративной сети по всем каналам передачи — от корпоративной почты до самых современных мессенджеров и соцсетей.

Риск-менеджмент

Zecurion первым на рынке начал развивать концепцию «от инцидентов к рискам» для перехода от управления DLP-инцидентами к управлению рисками внутренних угроз. Это новый подход, позволяющий получить еще больше информации о сотруднике, отделе или группе пользователей, инциденте и данных.

Расследование инцидентов

В Zecurion DLP встроена собственная система постановки ИБ-задач и расследования инцидентов (IRP) с гибкими настройками и шаблонами реагирования.

Источник: zecurion.ru