В интернете уже есть множество статей на эту тему. Я провел короткое исследование, в ходе которого обнаружилось, что большинство из них задействуют стандартные настройки VeraCrypt, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на превосходящее его по характеристикам энтерпрайз-оборудование.

Сегодня я расскажу, как мы будем выстраивать линию обороны для защиты данных на устройстве с Windows.

Этот материал вдохновлен статьёй Олега Афонина «Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными». Если вы хотите углубиться в тему ИБ, то можете задонатить и подписаться на него.

Важно

Есть небольшая вероятность, что ваш процессор (старенький или недорогой) не поддерживает технологию ускоренной расшифровки AES. В таком случае расшифровка диска при включении устройства вместо секунд будет занимать минуты (время от ввода пароля до начала загрузки ОС будет занимать больше).

Как зашифровать системный диск с помощью VeraCrypt

Узнать заранее поддерживает ли ваш данную технологию можно на официальном сайте вендора. Например Intel:

Или проверить можно на сторонних сайтах, пример здесь.

Также можно проверить наличие данной технологии с помощью самой программы VeraCrypt. После установки зайдите в Сервис —> Тест скорости. Нас интересует показатель в правом нижнем углу.

Показатель «Да» будет означать наличие ускорения, показатель «Н/П» — ее отсутствие.

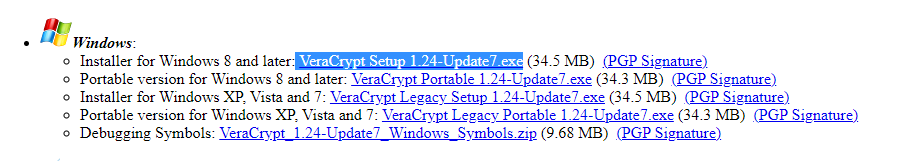

Установка

Скачивайте с официального сайта. Заходим на вкладку Downloads, выбираем версию (Installer for) для своей операционной системы, я выбрал Windows.

Далее открываем скачанный файл и начинаем установку. Тут все просто, подтверждаем все пункты пока не установим программу.

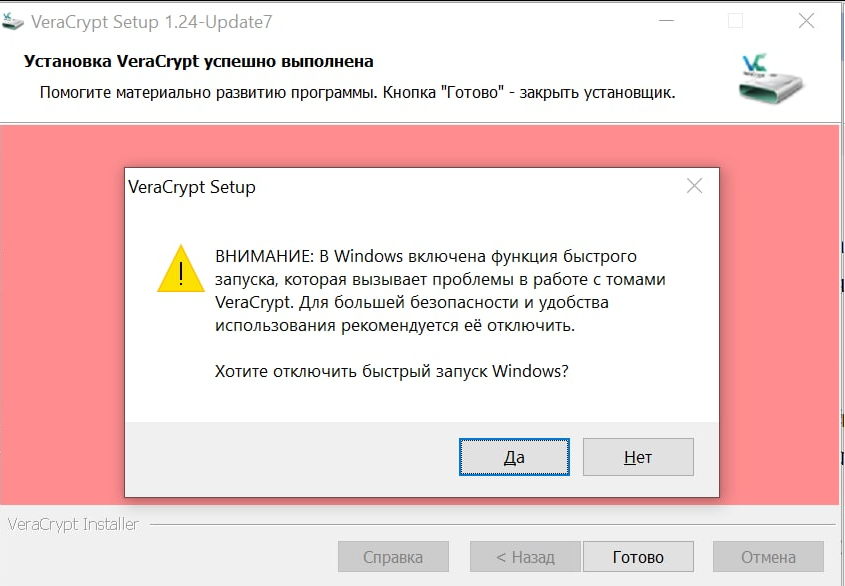

VeraCrypt в конце процедуры может пожаловаться на функцию быстрого запуска ОС. В этом случае, отключаем ее:

Эксплуатация

После перезагрузки открываем VeraCrypt и создаем новый том. В открывшемся мастере создания томов мы делаем следующее:

- Выбираем «Зашифровать раздел или весь диск с системой»

- Тип шифрования — обычный

- Область шифрования — на выбор два варианта, «Зашифровать системный раздел Windows» или «Зашифровать весь диск». Если у вас доступен второй, то выбираем его.

- Число операционных систем — «Одиночная загрузка», если у вас на машине только одна ОС.

Шифрование

И тут мы переходим к самому интересному, методам шифрования.

VeraCrypt программа для шифрования данных, файлов и папок Шифрование диска или флешки на Windows

В качестве алгоритма мы выбираем проверенный временем AES, а вот с хэшированием уже посложнее.

В первую очередь злоумышленники отрабатывают самые распространенные сценарии, AES и SHA-512, которые стоят по умолчанию. По возможности отказываемся от стандартных настроек: усложняем задачу хакерам, чтобы им пришлось дольше угадывать какой комбинацией вы шифруетесь.

Лично я выберу Whirlpool.

Внимание, ни при каких условиях не выбирайте Streebog, данный алгоритм содержит дыру в безопасности (разработан Центром защиты информации и специальной связи ФСБ России с участием ОАО «ИнфоТеКС»)

Далее идет выбор пароля. Подробнее о том из чего состоит хороший пароль вы можете найти в нашей статье. Важный совет: придумайте уникальный, который еще нигде не использовали. Корпорации хранят даже ваши старые логины-пароли на серверах. Один запрос «правоохранительных» органов и все ваши данные авторизации окажутся у них в руках.

Ставим галочку «Использовать PIM» и идем дальше.

PIM (Personal Iterations Multiplier)

Нас попросят ввести PIM, там же приводится описание данного термина. Чем больше — тем безопаснее, но вместе с тем медленнее. Подождать лишние секунды при загрузке несложно, а нам полезнее.

Если вам интересны конкретные цифры, то ниже будут представлены картинки с тестами:

Настройки PIM по умолчанию (485):

Чтобы у вас сложилось понимание почему мы должны его использовать, представим, что даже если злоумышленник знает пароль, ему придется перебирать все вариации PIM, то есть (1,2,3 . n) чтобы расшифровать диск. И если не знать точного числа, то можно застрять надолго, что играет нам на руку.

Но даже при высоком значении стоит выбирать номер очень аккуратно. То есть комбинации 1234 / 2012 / 1939 / год рождения ребенка / поступления / совершеннолетия сразу отбрасываем. Число никак не должно быть связано с вами, и при этом не быть слишком тривиальным.

Итак, PIM должен быть большим, анонимным и неординарным. Например 1709.

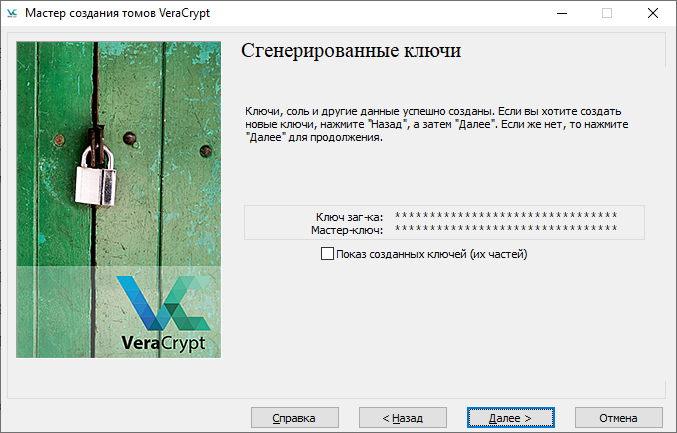

Нам предложат сгенерировать дополнительные ключи, нам они не требуются, нажимаем далее.

Затем последует предложение по созданию диска восстановления. Если вы храните важные данные в защищенном облаке, то можете пропустить данный этап. Если же все данные хранятся только на устройстве, то можно создать флешку восстановления ключей. Даже если злоумышленники найдут флешку — сделать с ней они ничего не смогут.

Как и говорится в описании, годится она лишь для восстановления загрузочного раздела. Пароль придется вводить в любом случае.

Далее идет режим очистки. Описание данное самой программой я считаю достаточным, лишь отмечу, что я выбрал 3 прохода.

Пре-тест

Теперь, когда мы выполнили все необходимые настройки, нам остается лишь сделать пре-тест, в ходе которого компьютер перезагрузится, но вместо привычного значка Windows нас поприветствует холодный интерфейс шифровальщика, который попросит ввести пароль и PIM. Вводим.

Для особых случаев в ходе пре-теста (например если вы резко забыли пароль и PIM придуманные 5 минут назад) существует механизм обхода ввода пароля. Нажимаем на ESC и загружаемся в Windows. VeraCrypt уведомит нас что пре-тест провалился и предложит пройти его снова. Мы от предложения отказываемся.

Заходим в Система —> Окончательно расшифровать системный раздел/диск. Убеждаемся что ничего не зашифровано и повторяем весь процесс шифрования с начала.

В случае успешного входа нас встретит VeraCrypt с оповещением, что пре-тест выполнен успешно, и нам остается лишь зашифровать диск, что мы и делаем, нажав Encrypt, после чего ждем около 15 минут.

Вы сделали это. Вы — Молодец.

Дальше ответы на вопросы:

— За раз шифруется только 1 диск ?

— В данной статье мы шифровали только системный, в том случае если у вас имеются дополнительные, вы повторяете все те же действия указанные ранее. В таком случае для доступа к этому диску вам каждый раз придется заходить в VeraCrypt чтобы размонтировать диск и получить к нему доступ. Лучше просто не держать на втором диске важной информации, чтобы не тратить время на его шифрование.

— Разве увеличение длины пароля на два-три знака из расширенного набора символов не даст схожий или даже лучший результат чем PIM?

— Если подходить с чисто вычислительной точки зрения, то даст. Реальность же такова, что большая часть атак проводится с настройками по умолчанию. Программы, способные использовать атаки с нестандартным значением PIM, можно пересчитать по пальцам одной руки, а программ, которые способны автоматизировать атаки с кастомным рядом значений PIM, и того меньше.

- Информационная безопасность

- Хранение данных

Источник: habr.com

Что за программа veracrypt

Эта документация поставляется «как есть», без гарантии отсутствия ошибок и любых других гарантий. См. подробности в разделе Отказ от обязательств.

- Предисловие

- Введение

- Руководство для начинающих

- Том VeraCrypt

- Создание нового тома VeraCrypt

- Избранные тома

- Системные избранные тома

- Скрытая операционная система

- Операционные системы, поддерживающие системное шифрование

- Диск восстановления VeraCrypt (Rescue Disk)

- Скрытый том

- Защита скрытых томов от повреждений

- Требования безопасности и меры предосторожности, касающиеся скрытых томов

- Меню программы

- Монтирование томов

- AES

- Camellia

- Kuznyechik

- Serpent

- Twofish

- Каскады шифров

- BLAKE2s-256

- SHA-256

- SHA-512

- Whirlpool

- Streebog

- Утечки данных

- Файл подкачки

- Файлы дампа памяти

- Файл гибернации

- Использование VeraCrypt без прав администратора

- Общий доступ по сети

- Работа VeraCrypt в фоновом режиме

- Том, смонтированный как сменный носитель

- Системные файлы VeraCrypt и программные данные

- Как удалить шифрование

- Удаление VeraCrypt

- Цифровые подписи

- Система обозначений

- Схема шифрования

- Режимы работы

- Формирование ключа заголовка, соль и количество итераций

- Генератор случайных чисел

- Ключевые файлы

- PIM (Персональный множитель итераций)

- Спецификация формата томов VeraCrypt

- Соответствие стандартам и спецификациям

- Исходный код программы

Источник: veracrypt.eu

Компьютерная программа VeraCrypt — отзыв

Не дайте повод вору воспользоваться информацией, которая хранится на компьютере

Опыт использования:

год или более

Японская мудрость

Японская мудрость гласит: «Даже если меч понадобится один раз в жизни, носить его нужно всегда». К вопросу о безопасности данных, хранящихся на компьютере это можно отнести так: Даже если быть уверенным, что программа Vera Crypt не понадобится, на ноутбуке она должна стоять.

Уязвимость ноутбука в его мобильности

Ноутбук специально создан для мобильности. Поэтому опасность его утери или кражи сильно возрастает. Даже если очень внимательно следить за вещами во время поездки, профессиональный вор может сделать своё дело. Не реально? Только не у меня? А если всё же такое произойдёт?

Как можно спокойно спать, зная, что конфиденциальная информация доступна тем, кто может использовать её против. Или для кражи денег, для шантажа.

Только по приблизительным данным в США каждую неделю в аэропортах теряются около 10.000 ноутбуков, в Европе 3.500. О России данных я не нашёл, но думаю, тоже немало. И во всех этих десятках тысяч ноутбуках находится информация, которая не зашифрована, часто просто за паролем учётной записи, который легко может обойти обычный продвинутый пользователь, не говоря уже о хакерах.

Vera Crypt превращает ноутбук в сейф

Но если на ноутбуке установлена Vera Crypt, воспользоваться информацией не удастся никому, кроме владельца. Если всё сделано правильно, открыть информацию не сможет ни то что хакер, ни одна лаборатория не сможет этого сделать. Ноутбук, оснащённый Vera Crypt, превращается в сейф, который невозможно вскрыть. Информация в ноутбуке для несанкционированного пользователя будет представлять из себя цифровой мусор.

Я пользуюсь Vera Crypt несколько лет. Информация на моём ноутбуке, компьютере, внешнем жёстком диске, а также на флешках находится под надёжной защитой программы Vera Crypt. Мало того, особо ценная информация находится в специальных криптоконтейнерах, которые имеют повышенный уровень защиты. В них помимо пароля и числа ПИМ, используется ключевой файл, мало того, они замаскированы под обычные файлы, типа музыки или фильмов.

Но и это ещё не всё, даже если владельца ноутбука вынудят сообщить пароли, ПИМы и ключевые файлы, при определённой настройке программы ничего у вымогателей не выйдет. Если воспользоваться дополнительными настройками, то можно создать скрытый том Vera Crypt внутри криптоконтейнера, этот том просто не будет виден, его, вроде как, и не будет вовсе. Я этой функцией не пользовался, но и лишней её не считаю.

Программу нужно скачивать только с официального сайта здесь. Затем её нужно установить. Всё это делается легко, быстро и просто. Русский язык в программе присутствует.

Создание криптоконтейнера

Перед тем, как шифровать жёсткий диск компьютера вместе с установленной операционной системой, сначала нужно потренироваться и создать зашифрованный файловый контейнер (том) или криптоконтейнер. Эти тома можно хранить на облаках, на компьютере, где угодно, они легко монтируются, с ними легко работать.

Интерфейс программы прост и интуитивно понятен. Разработчики хорошо постарались. В трудных местах программа сама даёт подсказки.

Итак, создаём криптоконтейнер. Перед этим в любой папке на компьютере нужно создать, например, пустой файл Word или выбрать любой ненужный файл, или сделать копию любого файла с любым расширением (песня, музыкальный клип). Это будет основа для криптоконтейнера. Расширение можно будет потом менять на любое, маскируя криптоконтейнер.

Начало создания тома

Создание зашифрованного файлового контейнера.

Создать зашифрованный контейнер

Создание обычного тома.

Обычный том VeraCrypt

В окне программы «файл» нужно указать созданный ранее файл-основу. Его размер программа сама изменит на тот, который будет задан пользователем. Я взял файл Word.

Далее, по ходу создания тома, программа предложит заменить файл Word (или другой), нужно согласиться.

Заменить файл

В настройках шифрования ничего менять не нужно.

Дальше нужно задать размер тома. Снизу будет подсказка, она укажет сколько свободного места осталось на диске. Размер можно задавать любой. Можно создавать контейнеры по нескольку гигабайт и хранить их на облаках, не опасаясь, что информация в них станет доступной посторонним.

Рамер тома

После нужно поставить пароль, ввести значение ПИМ (любое число, но по-моему не более 1500) и ключевой файл (любой файл, но можно сгенерировать и Vera Crypt). Можно просто ограничиться паролем. Важно помнить, что без ПИМа, как и без ключевого файла открыть кариптоконтейнер будет невозможно.

Установить пароль

Во время формирования тома нужно хаотично двигать мышкой в окне программы. Чем дольше и быстрее двигать, чем надёжнее будет ключ шифрования. Программа будет давать подсказки сама.

Двигать мышкой в окне программы

Нужно согласиться на замену.

Согласиться на замену

Завершающий этап формирования зашифрованного тома.

Криптоконтейнер создан

Всё, критоконтейнер создан. Далее нужно разобраться с его монтированием, потому что открыть его можно только как отдельный диск. Там всё просто: в главном окне программы выбираем «файл», далее нажимаем «смонтировать», вводим пароль. В папке «мой компьютер» появится криптоконтейнер в виде отдельного диска.

Шифрование жёсткого диска

Шифрование всего жёсткого диска с установленной операционной системой происходит аналогичным образом, нужно лишь выбрать соответствующий параметр «зашифровать весь диск с системой». Только там подсказок программа выдаёт больше.

Ничего бояться не нужно, сначала шифрования не будет, а будет тест. Я поначалу на тестовом режиме находился несколько дней, потому как был сложный пароль. После того, как я убедился, что всё в порядке, я включил шифрование.

Даже если всё «полетит к чертям» у пользователя остаётся загрузочный диск в виде флешки. На ней будет будет сохранён загрузчик. Но без пароля загрузочный диск будет бесполезен, он лишь помогает восстановить загрузчик. Но я думаю, что до этого вряд ли дойдёт. Просто разработчики очень сильно постарались, чтобы максимально обезопасить пользователей от неожиданностей.

Другие функции программы

- Способом, который аналогичен созданию зашифрованных томов, можно шифровать флешки и внешние диски. Только в этом случае в окне программы нужно выбирать не «файл», а «устройство».

- Можно включить функцию «избранные» тома, и указанные тома будут автоматически монтироваться при входе в систему.

- Также можно прерывать процесс шифрации, а затем возобновлять его с прерванного места.

- Можно расширять уже зашифрованные тома.

- Само собой, можно всё зашифрованное расшифровать.

- Пароли можно менять, а ключевые файлы удалять или добавлять новые.

Итоги

Я думаю, что на сегодняшний день Vera Crypt является самым надёжным инструментом сокрытия личной информации от посторонних глаз. Сложного в этой программе ничего нет. Даже если ноутбук будет целенаправленно похищен, никакой информации из него добыть не получится.

Источник: irecommend.ru