Cистема сигнализации для цифровых сетей связи. Сигнальные точки SS7 Сигнальные каналы SS7 Формат сигнальных пакетов Стек протоколов SS7 ОКС-7 В России Система сигнализации ?7 (Signaling System 7, SS7) была разработана

Cистема сигнализации для цифровых сетей связи.

Система сигнализации №7 (Signaling System 7, SS7) была разработана в целях замены предыдущих систем сигнализации по информационным каналам (inband signaling). (В российской технической литературе SS7 называют также общеканальной системой сигнализации, или ОКС-7.) Она служит для обмена информацией управления вызовами между цифровыми коммутирующими станциями для поддержки как голосовых, так и не голосовых служб. Благодаря введению баз данных, SS7 позволяет также предоставлять компаниям и частным лицам такие дополнительные услуги, как звонки с оплатой вызываемым абонентом, идентификация вызывающего абонента и т. п. Сигнальная система №7 образует свою собственную сеть параллельно цифровой сети связи.

Сигнальные точки SS7

Система сигнализации №7 образует свою собственную сеть, сигналы которой передаются по иным путям, нежели голос и данные. До ее появления установление телефонного соединения происходило по тем же физическим каналам, что и разговор между абонентами. Это было возможно благодаря тому, что служебные сигналы никогда не передавались одновременно с пользовательской информацией.

Взлом сети сотовой связи

При сигнализации по внешним каналам служебная информация передается по независимым цифровым — так называемым сигнальным — каналам с пропускной способностью 56 или 64 Кбит/с (в США сигнальные каналы имеют пропускную способность преимущественно в 56 Кбит/с, а в России — исключительно в 64 Кбит/с).

В отличие от ISDN, где абоненты и коммутаторы могут посылать друг другу служебные сигналы по каналу D, система сигнализации 7 предусматривает обмен служебной информацией по общим каналам только между компонентами сети. Она используется при взаимодействии между тремя классами устройств: точками коммутации сервиса (Service Switching Point, SSP), точками передачи сигнала (Signal Transfer Point, STP) и точками управления сервисом (Service Control Point, SCP). (Отметим, что как русские, так и английские расшифровки перечисленных аббревиатур могут отличаться.) Обобщенно данные устройства называются сигнальными точками, или узлами SS7.

SSP — это телефонные коммутаторы с SS7-совместимым программным обеспечением; они являются начальными (и конечными) точками сигнальных каналов. STP представляют собой коммутаторы пакетов сети SS7; они принимают поступающие сигнальные сообщения и маршрутизируют их к конечному адресату. SCP содержат базы данных; они предоставляют необходимую информацию для обработки вызовов. Каждое из устройств изображается на диаграммах своим стандартным символом.

Сообщения SS7 формируются на получившей вызов абонента SSP. Как правило, такой коммутатор располагается на телефонной станции оператора связи. Однако это может быть и корпоративная УАТС. Если SSP на вызывающем конце знает, куда маршрутизировать вызов, то он обращается к ближайшему STP с запросом на установление соединения с SSP на принимающем конце (см. Рисунок 1).

Как ломают Telegram? О перехвате SMS и уязвимости мобильной сети

Так, при междугородном звонке начальный SSP может определить конечный SSP по первым шести цифрам десятизначного номера. Например, в номере 095-253-92-28 первые три цифры — код Москвы, а три следующие — код АТС. В случае, если маршрут неизвестен, как с 800-ми номерами для бесплатных звонков в США, STP обращается к базе данных SCP для получения информации о маршрутизации вызова. 800-е телефонные номера являются, так сказать, виртуальными, они не привязаны к конкретной абонентской линии. Поэтому для определения реального номера STP и вынужден обращаться к базе данных.

Базы данных используются для выполнения функции под названием «трансляция глобального заголовка» (global title translation), с помощью которой STP определяет целевой SSP посредством преобразования глобального цифрового заголовка (набираемого звонящим номера, в том числе номера с оплатой вызываемым абонентом, номера телефонной карты или номера сотового телефона) в соответствующий маршрут. В случае сотовых телефонов процесс трансляции заголовка позволяет установить также идентификационный номер вызываемого мобильного телефона, так как, вообще говоря, сотовые телефоны не имеют телефонных номеров как таковых. Кроме того, с помощью SS7 коммутаторы с SSP могут передавать на SCP информацию об оплате.

Не все STP похожи друг на друга. Местные STP обслуживают только внутренний трафик в пределах локальной области доступа и передачи (Local Access and Transport Area, LATA), в то время как межсетевые STP обеспечивают взаимодействие между LATA. Международные STP осуществляют преобразование несколько отличной американской версии SS7, определенной ANSI в Т1.111, в международную версию, стандартизованную ITU-T в Q.700-Q.741. Шлюзовые STP предоставляют интерфейс между телефонными сетями общего пользования и другими службами, например с операторами сотовой связи.

Своей надежностью телефонная сеть обязана во многом наличию множества резервных каналов между узлами SS7. Практически все STP и SCP реализуются парами, а большинство SSP связаны с двумя и более STP. Во многих случаях соединения проходят по различным физическим путям.

Сигнальные каналы SS7

Сигнальные каналы SS7 характеризуются в соответствии с их ролью в сигнальной сети. Фактически все каналы идентичны в том смысле, что они представляют собой двунаправленные каналы передачи данных, имеют одинаковую пропускную способность и поддерживают одни и те же низкоуровневые протоколы. Главное отличие состоит в их назначении.

Каналы A (от английского access, т. е. «доступ») связывают STP с SSP и SCP. Последние две обобщенно называются конечными сигнальными точками. Каналы A предназначаются исключительно для доставки сигналов от и к конечным точкам. При необходимости, например, передать информацию другому узлу, SSP (или SCP) отправляет ее ближайшему STP по каналу A, а тот уже занимается дальнейшей маршрутизацией сообщения.

Каналы C (от английского cross, т. е. «перекрестный») соединяют между собой образующие пару STP. Они позволяют увеличить надежность сигнальной сети в случаях, когда другие каналы становятся недоступными.

Каналы B, D или B/D (от английского bridge, т. е. «мост», и diagonal, т. е. «диагональ») связывают две пары STP между собой. Их основная функция состоит в передаче сигналов по сигнальной сети. Каналы B связывают STP одного уровня, а каналы D — STP на различных уровнях иерархии. Однако из-за отсутствия четкой иерархии такие каналы маркируются иногда как B/D.

Каналы E (от английского extended, т. е. «расширенный») обеспечивают резервные соединения конечных точек сигнальной сети с другой парой STP на случай, если ближайшая пара STP окажется недоступна по каналам А. Каналы E могут и отсутствовать, все зависит от реализованного уровня избыточности.

Каналы F (от английского fully associated, т. е. «полностью ассоциированные») реализуют прямое соединение между двумя конечными сигнальными точками. Однако их применение ограничено из-за того, что они обходят предусматриваемые STP функции защиты.

Формат сигнальных пакетов

Информация передается по сигнальным каналам в виде сообщений, называемых сигнальными пакетами (Signal Unit, SU). Протокол SS7 определяет три типа сигнальных пакетов:

- сигнальный пакет с сообщением (Message Signal Unit, MSU);

- сигнальный пакет с состоянием канала (Link Status Signal Unit, LSSU);

- сигнальный пакет с заполнением (Fill-in Signal Unit, FISU).

Стек протоколов SS7

Стек протоколов SS7 состоит из четырех слоев, или уровней (см. Рисунок 3). Нижние три уровня объединены под общим названием «блок передачи сообщений» (Message Transfer Part, MTP). Три уровня MTP соответствуют трем нижним уровням семиуровневой модели OSI. MTP уровень 1 аналогичен физическому уровню модели OSI.

Он определяет различные физические интерфейсы между сигнальными точками. Физические каналы между STP и их локальными SSP и SCP имеют, как правило, пропускную способность 56 или 64 Кбит/с; физические же каналы между самими STP имеют обычно пропускную способность 1,544 Мбит/с и выше. MTP уровень 2 соответствует канальному уровню модели OSI.

Он обеспечивает обнаружение и исправление ошибок с использованием 16-разрядного циклического избыточного кода. При обнаружении ошибки он запрашивает повторную передачу. MTP уровень 3 выполняет те же функции, что и сетевой уровень модели OSI. Он осуществляет разбор сообщения для определения того, кому оно предназначено.

Если адресат сообщения находится в сфере действия местной сигнальной точки, то третий уровень доставляет сообщение по назначению; в противном случае, он осуществляет маршрутизацию сообщения для определения следующего узла на пути к адресату. Кроме того, третий уровень отвечает за определение состояния узлов и каналов: наступления аварии, надежности функционирования, состояния перегрузки, факта отключения/включения.

Он выбирает альтернативные маршруты и посылает управляющие сообщения об изменениях в состоянии каналов на соседние сигнальные точки. Четвертый уровень стека SS7 охватывает с четвертого по седьмой уровни модели OSI.

Он состоит из двух параллельных комплектов протоколов: пользовательского блока ISDN (ISDN User Part, ISUP) и блока управления сигнальным соединением/прикладного блока поддержки транзакций (Signaling Connection Control Part/Transaction Capabilities Application Part, SCCP/TCAP). ISUP порождает, управляет и завершает как ISDN-, так и не-ISDN-соединения между устройствами в телефонной сети общего пользования.

Таким образом, несмотря на свое название, ISUP служит для осуществления как ISDN-, так и не-ISDN-вызовов. Однако в случае ISDN он поддерживает такие дополнительные виды услуг, как переадресация вызова, идентификация вызывающей линии, закрытые пользовательские группы, межпользовательская сигнализация и т. п. В качестве транспорта ISUP использует непосредственно MTP.

В случае, если вызов порождается и завершается на одном и том же коммутаторе, сигнализация ISUP не применяется. SCCP служит для поддержки сервисов между STP и базами данных. Соответствующий транспортному уровню модели OSI, SCCP предоставляет более подробную адресную информацию, нежели MTP, так как последний идентифицирует только конечную сигнальную точку.

SCCP же позволяет идентифицировать конкретную базу данных на SCP. Адресуемый с помощью SCCP, сам запрос к базе данных передается и возвращается TCAP. В сообщениях TCAP размещается такая информация, как сведения о маршруте, чтобы ISUP мог узнать, кому адресовать вызов. После завершения разговора TCAP может передать требуемую информацию об оплате в соответствующую учетную базу данных. В случае, например, мобильных пользователей TCAP передает идентификационные сообщения и извещает базу данных SCP о местонахождении сотовых телефонов.

ОКС-7 В России

Источник: www.osp.ru

Атака на протокол SS7. Перехват СМС и взлом Телеграма.

Здравствуй. Помнишь статью как спецслужбы перехватывали СМС авторизации и получали доступ к чужим аккаунтам? Сейчас мы будет заниматься чем-то подобным.

Есть разные способы защиты своего аккаунта. Но самые уверенные в своей защищенности те, кто пользуется двухфакторной авторизация посредством SMS. Такие услуги предоставляют банки, известные мессенджеры (viber, telegram и т.д.), социальные сети (vkontakte, odnoklassniki и т.д.), почтовые системы (gmail, yandex и т.д.) и большое количество других интернет ресурсов, требующих регистрацию.

Не просто так это метод считается самым безопасным. Ведь, априори, ваш мобильный телефон всегда при вас, как кошелек и другие личные вещи, за которыми вы пристально следите. К тому же он является вторым фактором аутентификации (используется только после ввода основного пароля). Но, как известно, если вы забыли свой пароль, всегда его можно восстановить посредством SMS на ваш телефон.

И вот неожиданно настали неспокойные деньки и для пользователей SMS верификации. Уже сейчас есть возможность за небольшую сумму денег при наличии среднего уровня мастерства получить все ваши SMS так, что вы об этом никогда не узнаете.

Случился такой разрыв шаблона благодаря уязвимости протокола SS7 в сетях операторов сотовой связи.

Что такое SS7?

Протокол SS7, также известный как Сигнализационная система № 7, относится к сети передачи данных и к ряду технических протоколов или правил, которые регулируют обмен данными по ним. Он был разработан в 1970-х годах для отслеживания и подключения вызовов в разных сетях операторов связи, но теперь он обычно используется для расчета биллинга сотовой связи и отправки текстовых сообщений.

История уязвимости

Эксперты уже давно предупреждают о небезопасности набора сигнальных телефонных протоколов SS7, который до сих пор используют операторы связи по всему миру. Дело в том, что SS7 был разработан еще в 1975, и в настоящее время он безнадежно устарел, а также фактически не имеет никакой защиты.

Исследователи не раз доказывали небезопасность SS7 и даже описывали возможные способы эксплуатации проблем стека.

Например, в 2014 году российские специалисты Positive Technologies Дмитрий Курбатов и Сергей Пузанков на одной из конференций по информационной безопасности наглядно показали, как происходят такие атаки. Злоумышленник может прослушать звонки, установить местоположение абонента и подделать его, провести DoS-атаку, перевести деньги со счёта, перехватывать SMS.

Как осуществить атаку на SS7?

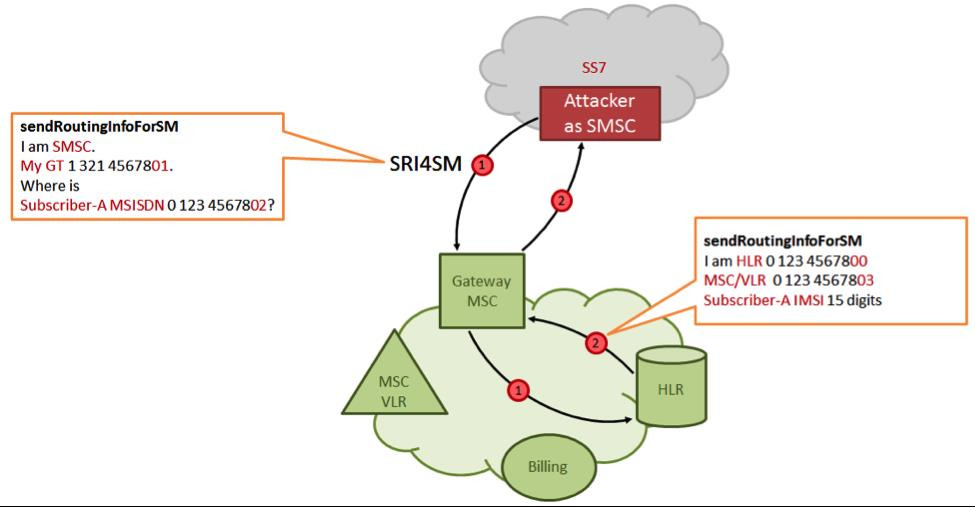

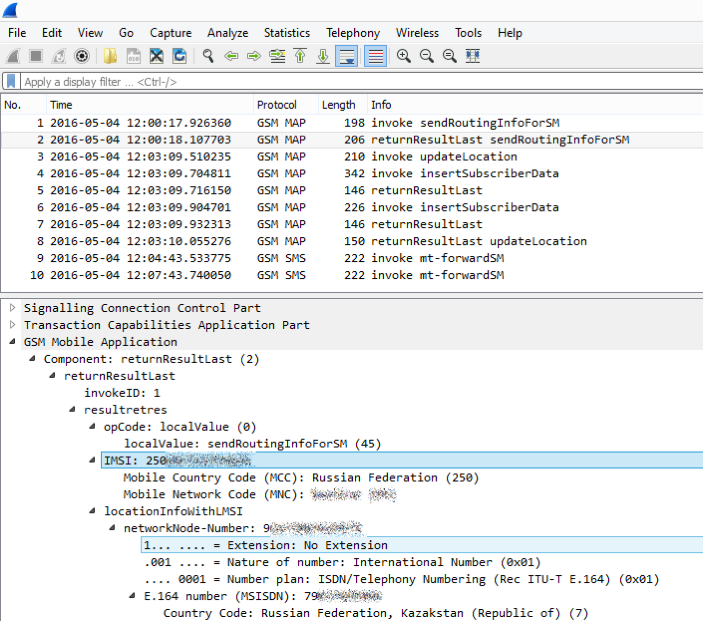

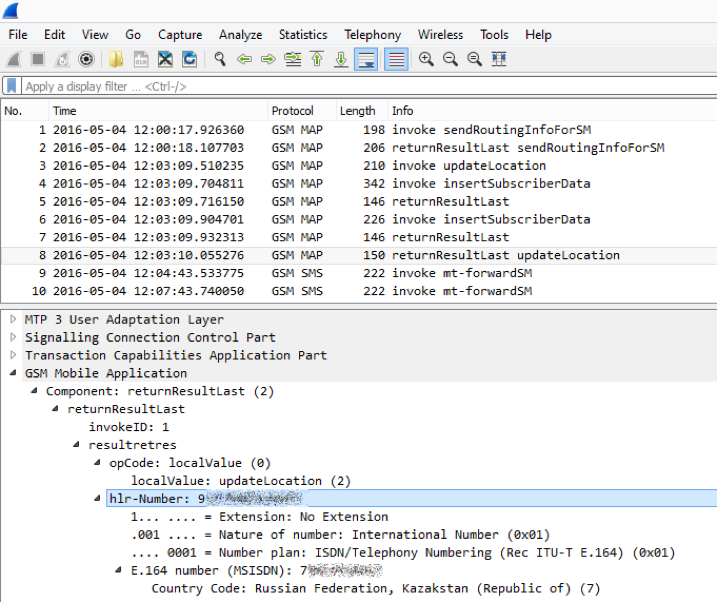

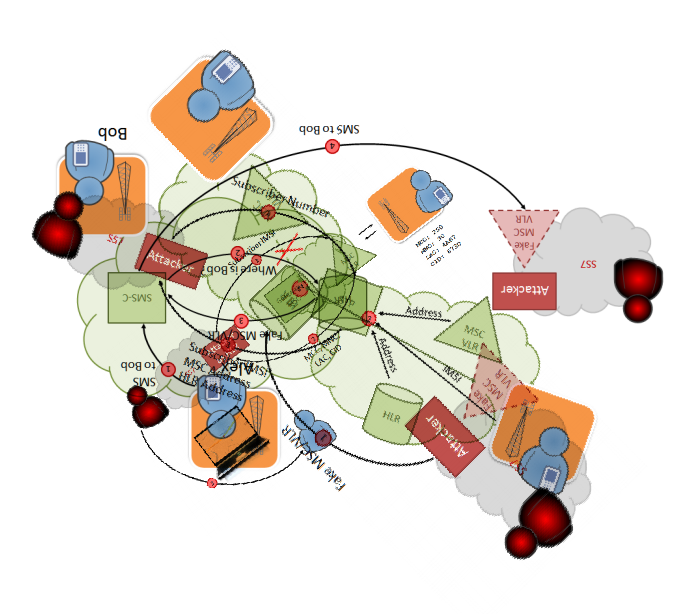

Злоумышленник подключается к сигнальной сети SS7 и отправляет служебную команду Send Routing Info для SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя абонентская сеть отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому в настоящее время предоставляет услуги подписчику

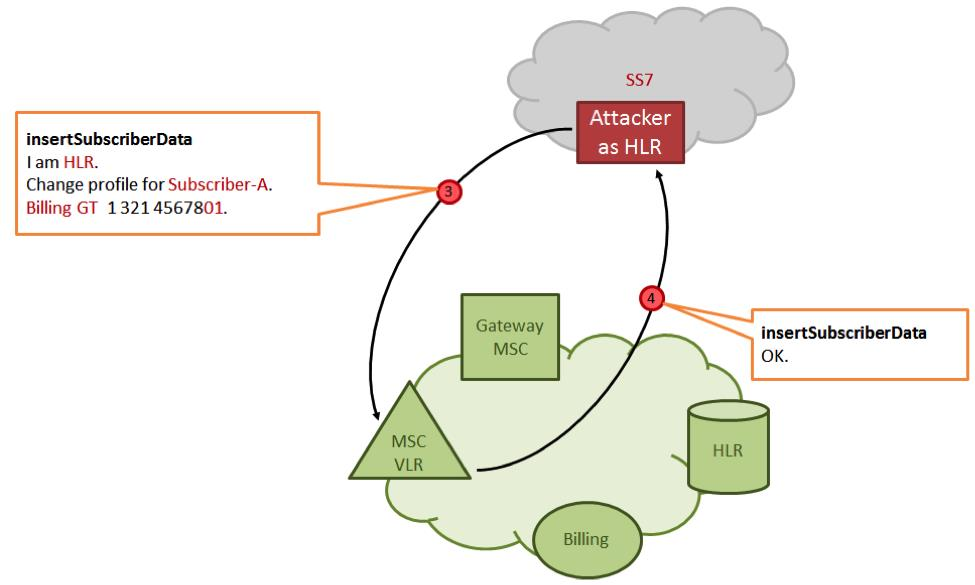

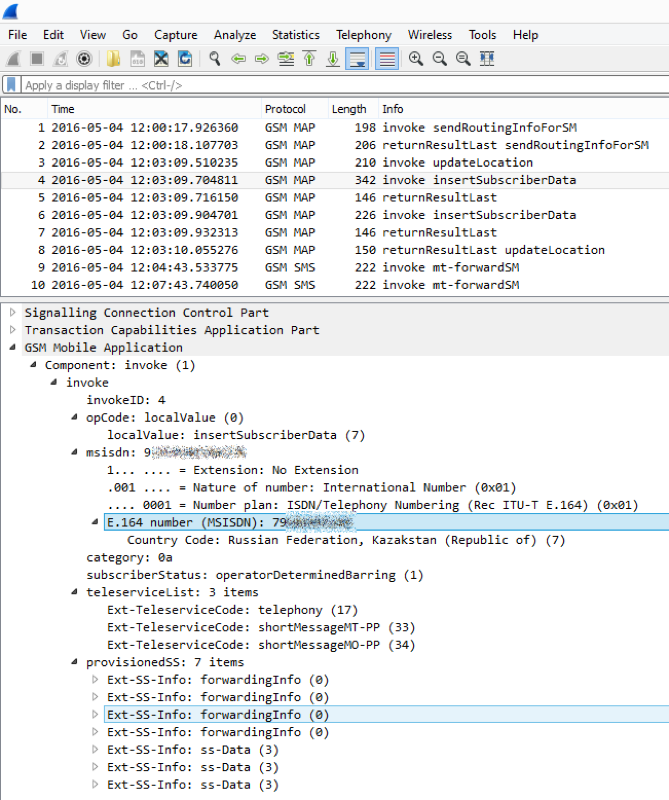

После этого злоумышленник изменяет адрес биллинговой системы в профиле подписчика на адрес своей собственной псевдобиллинговой системы. Как известно, никакую проверку такая процедура не проходит. Далее атакующий вводит обновленный профиль в базу данных VLR через сообщение «Insert Subscriber Data» (ISD).

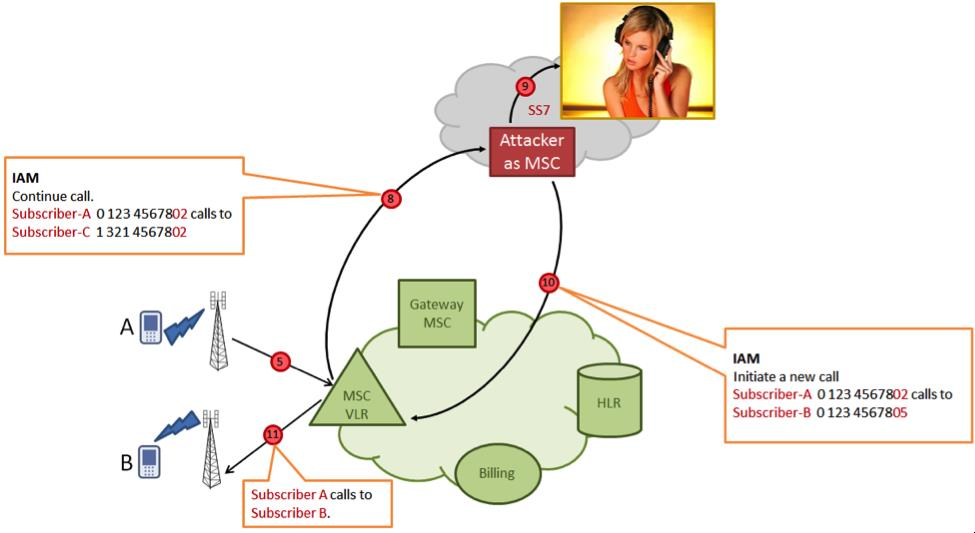

Когда атакуемый абонент совершает исходящий звонок, его коммутатор обращается к системе злоумышленника вместо фактической биллинговой системы. Система злоумышленника отправляет коммутатору команду, позволяющую перенаправить вызов третьей стороне, контролируемой злоумышленником.

В стороннем месте устанавливается конференц-связь с тремя подписчиками, две из них являются реальными (вызывающий абонент A и вызываемый B), а третий вводится злоумышленником незаконно и способен прослушивать и записывать разговор.

Соответствующим образом получаем и SMS атакуемого. Имея доступ к псевдобиллинговой системе, на которую уже зарегистрировался наш абонент, можно получить любую информацию, которая приходит или уходит с его телефона.

Пример использования

Повторюсь, что в России спецслужбы надавали на операторов связи с целью перехвата СМС. Однако не обязательно быть ФСБ’шником, чтобы провернуть подобное.

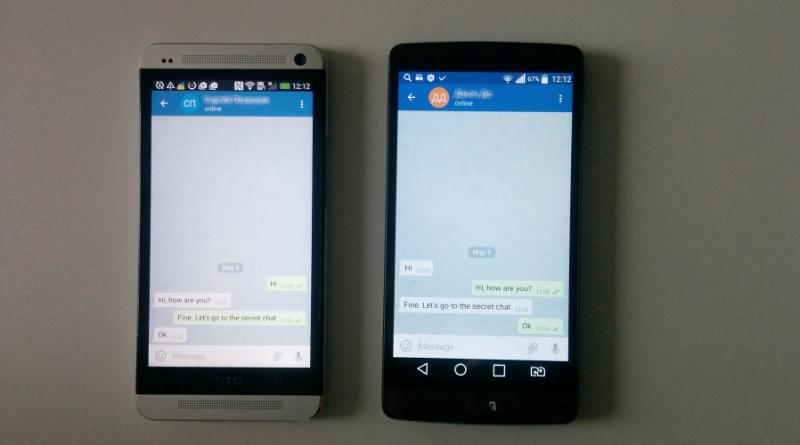

Для примера возьмем 2 телефона и зарегистрируем тестовый аккаунт.

Сначала узнаем IMSI…

Перерегистрируем абонента на наш терминал…

Получаем профиль абонента…

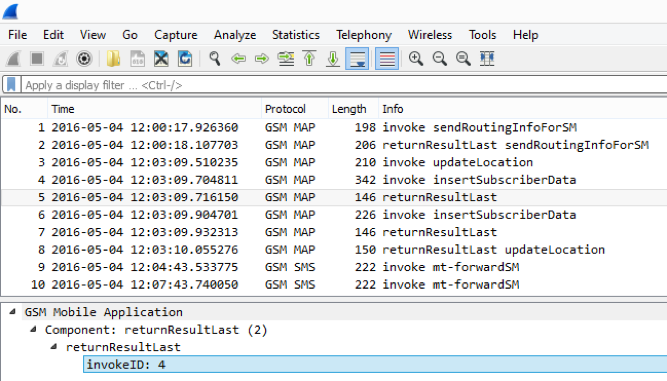

Завершаем процедуру перерегистрации абонента…

Теперь номер жертвы под полным нашим контролем. Инициируем на любом девайсе процедуру подключения к Telegram под аккаунтом жертвы (номер телефона) — и получаем заветную SMS…

После ввода кода мы получаем полноценный доступ к аккаунту Telegram. Теперь мы можем не только вести переписку от имени жертвы, но и прочитать всю переписку, которую клиент Telegram любезно подгружает (телефон справа имеет полную копию переписки телефона слева):

Итог

Передача одноразовых кодов посредством SMS небезопасна, так как мобильная связь в целом небезопасна и это многие забывают. Уязвимостям подвержена не только технологическая сеть SS7, но и алгоритмы шифрование радиоинтерфейса.

Атаки на сеть SS7 можно осуществлять из любой точки мира, а возможности злоумышленника не ограничиваются взломом мессенджеров, ведь как я говорил раньше, банки и почти все ресурсы требуют номер телефона. И сейчас все эти атаки становятся доступны не только спецслужбам, но и многим другим. Доступ к SS7 сети можно получить в даркнете или подкупив пару людей.

P.S Программа с помощью которой проводились тесты — тут. С помощью нее наглядно показывал как перехватыввают пароли в незащищеных соединениях.

Если ты нашел эту статью интересной, то расскажи о ней знакомым и друзьям.

Больше материала на it_sekreti.

Источник: telegra.ph

Страх и ужас SS7

В одной из недавних статей нашего блога: “Безопасные телефоны, градация прослушек, и методы защиты”, было обсуждение общих принципов атак на сотовые телефоны. Теперь поговорим одном из конкретных векторов, а именно — взломе на основе уязвимости в протоколе: SS7. Так ли страшен черт, как его малюют?

История SS7

Как это чаще всего бывает, уязвимость тянется еще с тех времен, когда никто не предполагал, что протоколом будут пользоваться настолько массово, а сделан он был для совсем других объемов телефонных емкостей и с подходом к шифрованию — “еще тех времен”. Подобные проблемы, когда используется “старое и проверенное временем” решение, авторы которого не задумывались о дальнейшем масштабировании, к сожалению, довольно распространены.

Табло показывает 3 января 1900 года, вместо 3 января 2000 года. Франция

Самый известный пример, наиболее истеричный и нелепый — «Проблема 2000», раздутая из того, что тип данных используемый для даты данных хранил только по два разряда, как во фразе, от которой Билл Гейтс уже устал открещиваться: «640 КБ должно хватить всем». Массовая паранойя превышала современную ковидную и продолжалась не один год, прочили падение всех банковских систем и самолетов, откат к каменному веку и прочие напасти. На деле же все прошло удивительно спокойно, никаких крупных сбоев не было даже в тех странах, которые этой проблемой не заморачивались. Зато было распилено несколько сотен олимпиардов иностранных денег, обогатив тьму “маректологов от айти”.

Увы, с обсуждаемым протоколом все совсем не так весело и безобидно. Наиболее распространенное его название звучит как “SS7”, а расшифровывается эта аббревиатура: “Signaling System №7”. “Сигнальная система” требуется для передачи служебных сообщений в телефонной сети. Первоначально они были предельно простые: сигнал об установлении соединения между абонентами; о том что линия занята; для передачи цифрового номера абонента и тому подобных данных, простых и незамысловатых, которые исчерпали себя, когда телефонная сеть стала стремительно расширяться, а ее устройство — еще более стремительно усложняться. С середины 70-х и до начала 80-х телефонные компании неспешно занимались разработкой усовершенствованной системы команд, седьмой по счету, которая и получила имя SS7.

ТBlueBox Стивена Возняка

Новая система отлично себя зарекомендовала, существенно выросла скорость передачи данных, до мизерных с современной точки зрения — 64 кбит/с, но существенно более высоких, чем считанные килобиты в прошлой версии. И она стала безопаснее, потому что управляющие сигналы были выделены в отдельный канал, недоступный обычному пользователю. Притчей во языцех стала история о том, как Джобс и Возняк хакали телефонную сеть с помощью свистка из коробки с хлопьями и устройством Blue Box. Это была атака на предыдущую версию протокола под названием SS6, до смешного примитивная, но эффективная. Седьмая версия исключала взлом с помощью таких простых способов.

Первой внедрила эту систему американская компания AThttps://habr.com/ru/companies/ruvds/articles/531138/» target=»_blank»]habr.com[/mask_link]