LanAgent — программа которая записывает и запоминает все нажатия клавиш при работе на компьютерах с операционной системой Windows и Linux

Поддерживаются как старые версии ОС, такие как XP и Windows 7, так и новые, в том числе Windows 10 со всеми обновлениями.

Ниже указаны особенности работы программы, а также есть ссылка на загрузку.

Содержание:

- Принцип работы клавиатурного перехвата

- Передача данных по нажатым клавишам на другой компьютер

- Можно ли поставить программу в скрытом режиме

Обратите внимание, запоминание нажатия клавиш – это лишь одна из функций LanAgent.

Это полноценный продукт, подходящий как просто для запоминания действий, происходящих на компьютере, так и обнаружения и предотвращения кражи важной информации.

Также он поможет обнаружить переговоры с конкурентами за вашей спиной и выявить другие угрозы.

Принцип работы клавиатурного шпиона:

LanAgent перехватывает все нажатия клавиш на клавиатуре. И набираемый текст и нажатия системных клавиш. При этом предусмотрена функция, позволяющая оставить только сам текст.

Перехват 26.01.2018 Что за надпись?

Разумеется, учитывается язык ввода программы. В том числе даже экзотические языки.

Чтобы показать вам цельный текст, вместо набора отдельных слов, агент копит набираемые символы у себя в памяти, а в базу истории их запишет при смене окон программ или после некоторого периода отсутствия новых нажатий клавиш.

Благодаря этому, если пользователь пишет длинное письмо или заполняет документ в Word, то вы сможете просмотреть его также одним перехваченным текстом.

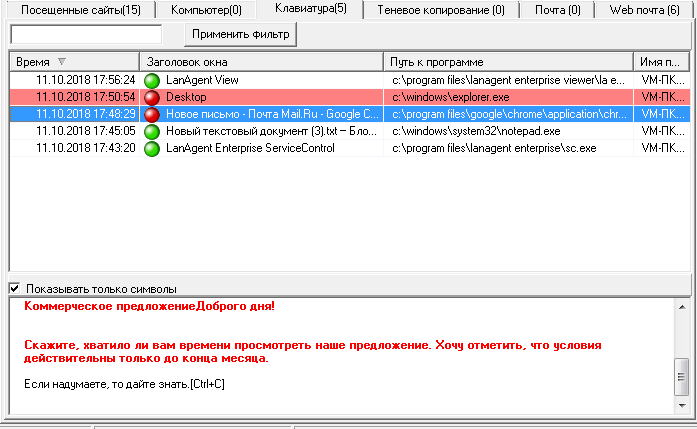

Вот так это выглядит в самой программе LanAgent:

Как видите, сохраняется не только сам текст, а еще и время, когда он был набран, в какой программе это происходило, имя пользователя компьютера.

Указание программ, в которых были нажаты клавиши, помогает не просто быстрее сориентироваться в смысле текста, а еще и отфильтровать все перехваченное. Например, оставить только текст, набранный в Ворде.

Возможно, вас больше будет интересовать не содержимое набранных документов, а текст переписки в скайпе, почте или сообщений соц. сетей, однако его удобнее будет просмотреть не среди логов кейлоггера, а прямо отдельными сообщениями.

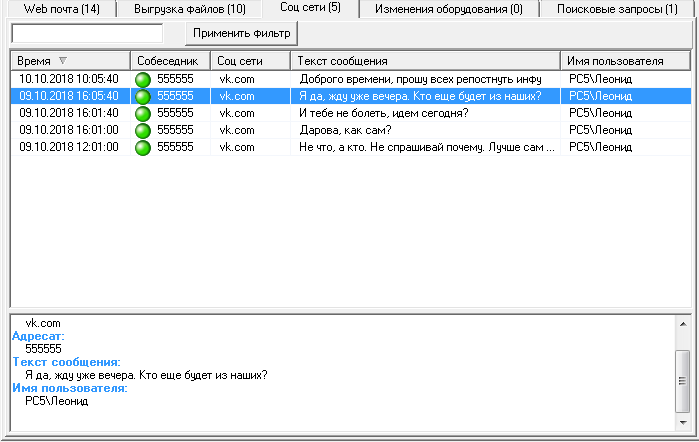

Да, все именно так. LanAgent перехватывает целиком сообщения соц сетей, письма и переписку мессенджеров. Так с ними удобнее работать и искать в них нарушения.

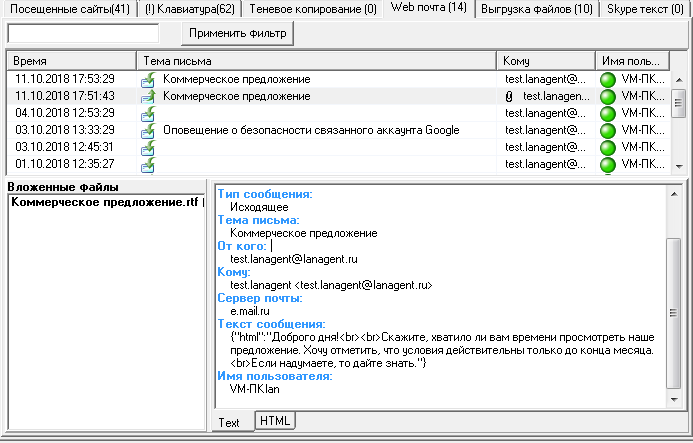

Вот так выглядит история перехваченных сообщений соц. сетей:

А вот так – перехваченная почта:

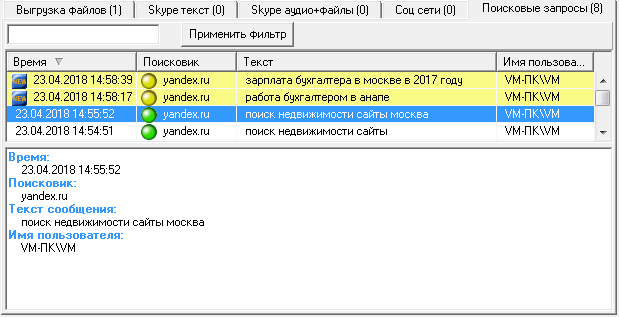

А так, поисковые запросы, набираемые в яндексе или google:

Важное замечание. Если вас программа интересует исключительно для перехвата чужих паролей, то LanAgent никогда НЕ разрабатывался для этого!

Кейс бот Telegram — Перехват заказов такси

Да, некоторые пароли, набираемые на клавиатуре компьютера, например в браузерах или других программах, будут перехвачены. Также как и любой другой текст.

Но, повторимся, мы не затачивали программу для таких целей.

Задачи LanAgent в обнаружении подозрительных действий пользователей на компьютере, анализе переписки и выявлении в ней ключевых слов, оповещении об угрозах.

Предупрежден – значит вооружен!

Передача данных по нажатым клавишам на другой компьютер

LanAgent изначально разрабатывался для работы в компьютерной сети. У него есть отдельно серверная часть с централизованной базой данных. И следящий модуль – который и обеспечивает перехват всех действий, совершаемых на компьютере, в том числе перехват клавиатуры.

Тем не менее, можно все части программы поставить и на один компьютер и тогда слежение будет происходит за ним самим.

Если по какой-то причине серверный компьютер недоступен, то собранные данные могут временно хранится на контролируемом ПК. При восстановлении связи они будут переданы на сервер и дальше вы сможете их просматривать не зависимо от того, включен ли сейчас компьютер, за которым настроен контроль.

Можно ли поставить программу в скрытом режиме

По поводу установки агента на контролируемые ПК. Если это ваши компьютеры, то установить на них следящий модуль в скрытом режиме можно. В процессе работы он себя никак не обнаруживает. Иконок в системном трее не создает, надписей на экран не выводит.

Тем не менее, подчеркнем, что LanAgent – средство повышения безопасности, а не ее преодоления. Он НЕ использует средств распространения по типу вирусов. И для установки следящего модуля потребуются права администратора на компьютере, куда делаете установку.

В заключении еще раз подчеркнем, что клавиатурный шпион (или keylogger) это лишь одна из функций LanAgent.

Источник: lanagent.ru

Перехват СМС сообщений

Как работает перехват чужих СМС сообщений в 2023 году и что это такое? Перехват звонков и СМС – это возможность прослушивать телефонные звонки и читать СМС сообщения с подконтрольного телефона в любое удобное для Вас время.

Зачем люди хотят читать чужие сообщения? Это вопрос не требует конкретного ответа. Ситуации бывают разными и желание, чтобы всегда под рукой была программа перехвата СМС и звонков – отнюдь не всегда возникает из-за праздного любопытства. Это может быть:

- корпоративный контроль за перепиской сотрудников – сливание конфиденциальной информации, нерациональное использование рабочего времени и т.п.;

- родительский контроль за перепиской детей – с кем и о чем переписывается ребенок;

- контроль за пожилыми родителями – своевременное реагирование и защита их от мошенников, продавцов чудодейственных лекарств, охотников на квартиры и т.д.

Поэтому прослушка телефона и перехват СМС сообщений довольно часто бывают просто жизненно необходимы.

Вам будет интересно: «Смс перехватчик«.

Перехват 2023 – законно ли это?

Законны или нет прослушка и перехват СМС? С моральной точки зрения, тайный перехват чужих СМС сообщений без согласия – это далеко не честный способ ведения контроля. Да и со стороны закона это не приветствуется, а во многих странах мира даже карается лишением свободы.

Поэтому, прежде чем вы захотите скачать программу перехват СМС на телефон человека, необходимо его предупредить об этом и сказать, что это делается для его же блага.

Программа для перехвата СМС и звонков – это реальная возможность вернуть телефон в случае его кражи или утери – возможность отследить его на карте, прослушать звонки и прочитать СМСки, а также удаленно заблокировать телефон и стереть всю личную информацию с карты памяти.

А как работает перехват СМС без доступа к телефону? Представляем 3 способа перехвата СМС сообщений:

Способ 1. По номеру телефона онлайн

Переадресация – функция, доступная у большинства операторов мобильной связи практически во всех странах мира – это конкретный перехват СМС онлайн 2023, так как все идет в режиме реального времени.

Суть переадресации заключается в следующем: вы настраиваете отправку СМС сообщений на сторонний указанный вами номер. Т.е. все сообщения будут приходить на тот номер и оттуда их можно будет прочитать. Но тут есть один огромный минус: это идет смена адреса доставки, т.е. смска пришла на телефон и ее перекинуло на нужный номер, тогда на первом она, к сожалению, не остается.

Есть еще один перехват СМС по номеру телефона онлайн – это переадресация на сервис самой мобильной компании, вернее дублирование. На этот сервис вы сможете заходить, если у вас будет доступ к удаленному мониторингу этой телефонной связи.

Дублирование является очень удобным в том случае, если вам нужна скрытность – никаких сообщений или уведомлений, о том, что они дублируются, абонент не получает. Но, все это делается с самого аппарата. Поэтому если вас интересует перехват СМС без доступа к телефону, читайте способ 2.

Способ 2. Без доступа к телефону

Перехват СМС онлайн в 2023 году возможно осуществить при помощи оператора мобильной связи. Все смски хранятся довольно долгое время на сервисе мобильного оператора. За определенную плату работник офиса сможет скопировать вам все сообщения и передать их вам, например, на флешке.

Если же у вас нет знакомого работника или вы не хотите посвящать сторонних, чтобы они просматривали интересующую вас переписку, копировали ее и вам передавали, тогда вам нужно воспользоваться третьим способом.

Способ 3. С помощью программы-перехватчика

Третий надежный и скрытый способ – это перехват звонков СМС Андроид при помощи шпионской программы-перехватчика Reptilicus. Софт устанавливается на телефон (подконтрольный телефон) и начинает работать сразу же после установки. Работает наше приложение перехвата СМС только на телефонах Андроид. На Айфонах оно функционировать не будет.

Суть этого способа заключается в следующем: вы устанавливаете программу на подконтрольный телефон – программа перехватывает смс сообщения – передает их в кабинет – вы заходите в кабинет и просматриваете сообщения.

О перехвате трафика: 4-10% зашифрованного HTTPS-трафика сегодня перехватывается

Совсем недавно довелось наткнуться на весьма любопытную заморскую статью. Хотелось бы сопоставить изложенные там факты с российским опытом. Смело делитесь своими мыслями в коментариях. Спойлер: шеф, все пропало!

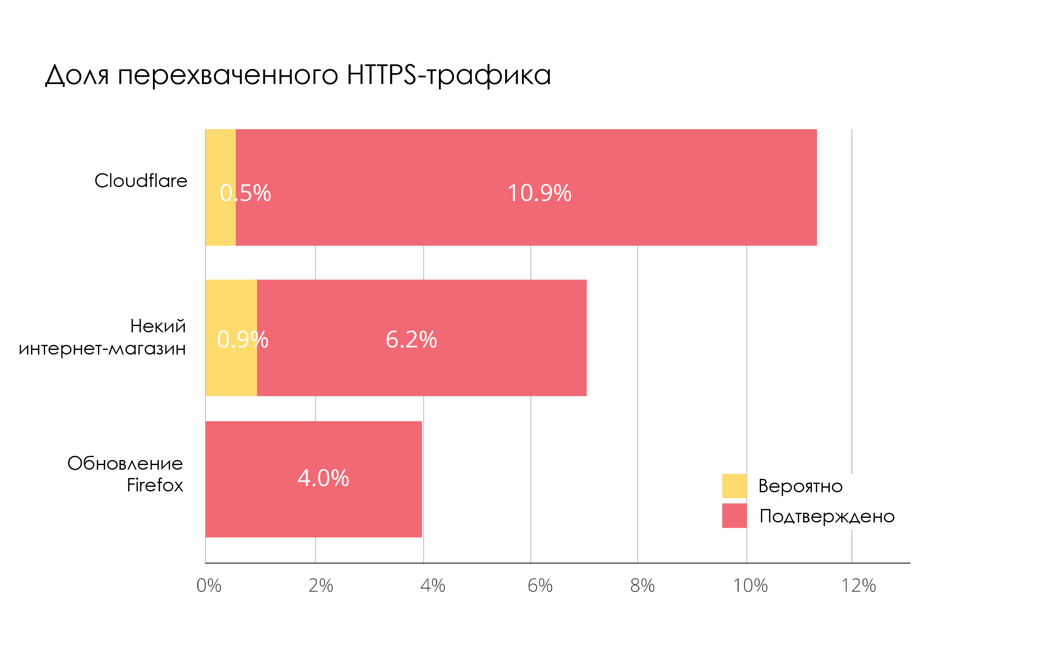

В этой статье мы рассмотрим, проблему перехвата зашифрованного веб-трафика и её влияние на онлайн-безопасность. Согласно исследованию, опубликованному в NDSS 2017, сегодня перехватывается от 4% до 10% HTTPS-трафика. Анализ перехватов показал, что хотя они не всегда приносят вред, но всё же средства перехвата зачастую ослабляют шифрование, используемое для обеспечения безопасности коммуникаций, что повышает риски для пользователей.

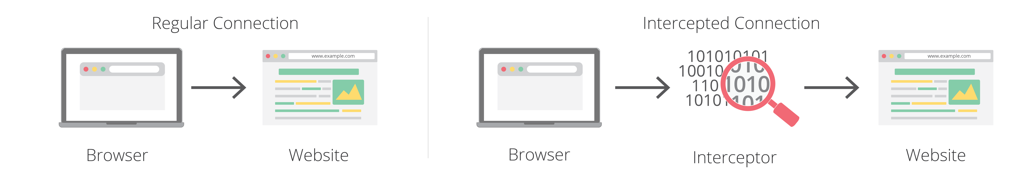

Как перехватывается шифрованный трафик?

Как показано на иллюстрации, трафик перехватывается с помощью «атаки посредника». Специальное ПО перенаправляет на себя шифрованное соединение и притворяется запрошенным сайтом. Затем перехватчик открывает новое шифрованное соединение с целевым сайтом и проксирует данные сквозь себя, между двумя соединениями, что делает перехват по большей части «невидимым». Поскольку перехватчик получает доступ к не зашифрованным данным в рамках соединения, то он может считывать, изменять и блокировать любой контент, передающийся или получаемый клиентом.

Есть два основных способа перехвата соединений: локальный и удалённый.

Локальный перехват: когда программа-перехватчик выполняется прямо на пользовательском компьютере, сетевой стек операционной системы модифицируется таким образом, чтобы перехватывать и перенаправлять соединения в перехватчика. Этот подход обычно используется антивирусным ПО для мониторинга сетевых подключений, чтобы идентифицировать зловредные скачивания и попытки зловредов похитить данные или внедрить рекламу.

Удалённый перехват: выполняется посредством вставки в сетевой путь мониторинга, соединяющего пользовательский компьютер с сайтом, к которому обращается пользователь. Например, это можно сделать с помощью перенаправления сетевого трафика на перехватчика посредством политик файрвола. Сетевой перехват обычно выполняется «блоками защиты» (security box), которые пытаются выявить атаки или мониторят утечки корпоративных данных из всех компьютеров в сети. Эти аппараты также зачастую используются для перехвата и анализа электронной почты.

Важный аспект перехвата — как приложения выдают себя за сайты, а пользовательские браузеры не замечают подмены. Обычно при установке HTTPS-соединения браузер подтверждает подлинность сайта, проверяя представленный на нём сертификат. Если сертификат не проходит проверку, то браузер выдаёт предупреждение, как на картинке выше, что соединение потенциально небезопасно. Поэтому «невозможность подделки» TLS-сертификатов является краеугольным камнем онлайн-безопасности. Это техническое средство, дающее нам уверенность, что мы общаемся с правильной стороной, а не с самозванцем.

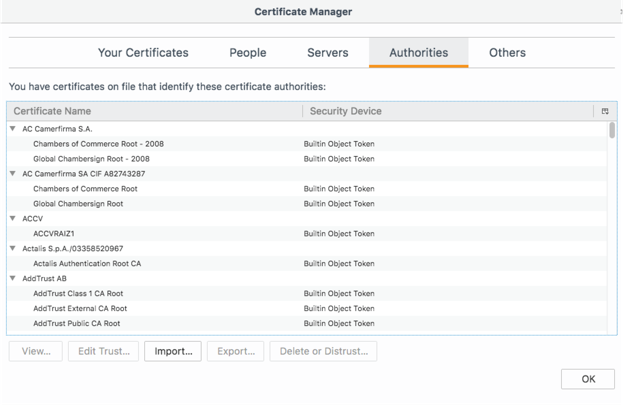

Возникает вопрос, а как HTTPS-перехватчики могут генерировать валидные сертификаты для всех сайтов, если они создавались как неподделываемые? Ответ кроется в процедуре определения браузером валидности сертификата. Если в общем, то при установке нового соединения браузер смотрит, подписан ли представленный на сайте сертификат одним из центров сертификации. Сертификаты центров хранятся локально на компьютере, в доверенном хранилище, поэтому любой добавляемый туда сертификат центра сертификации может быть использован для генерирования валидного сертификата для любого сайта.

Поэтому перехватчику проще всего подделывать сертификаты не через какую-то мудрёную криптографическую атаку, а посредством добавления собственного «корневого» сертификата в хранилище на компьютере. Тогда браузер будет доверять любому сертификату, подписанному перехватчиком. Это не является уязвимостью, потому что добавление сертификата, конечно, возможно только тогда, если у перехватчика есть доступ к файловой системе компьютера, или если сертификат установил сисадмин.

Насколько распространён перехват HTTPS?

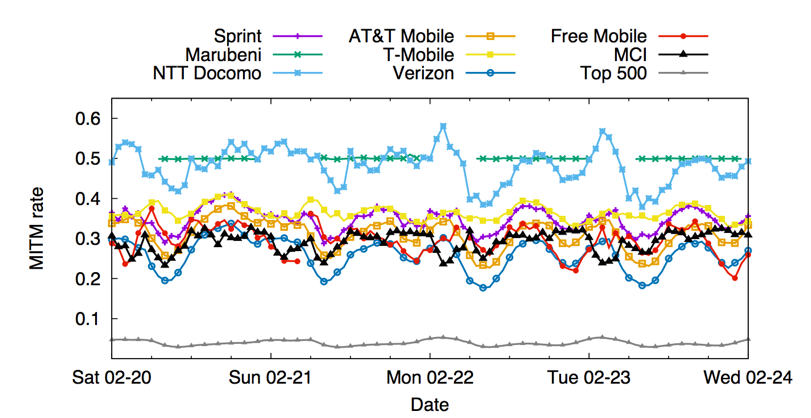

Измерение количества перехватов — задача непростая, потому что перехватчики себя не рекламируют. Так что для регистрации фактов перехвата мы использовали усовершенствованную версию технологии сетевого «отпечатка пальца», известную как TLS fingerprinting. Это позволило нам определять, какое ПО осуществляет соединение (перехватчик или браузер). Технология оценивает конструкцию клиентского приветственного TLS-пакета (например, наборы шифров и TLS-опции) и сравнивает её с базой данных известных «отпечатков». Их надёжность очень высока, особенно по сравнению с user-agent’ом, рекламируемым в HTTP-запросе.

Исследователи оценивали работу большого интернет-магазина, сайта Cloudflare и серверы обновления Firefox. Оценивалось количество перехваченного их сервисами браузерного трафика. Важно иметь много «точек обзора», потому что результат меняется в зависимости от того, откуда смотреть. Например, в целом доля перехватываемых HTTPS-соединений варьируется от 4% до 10%. Это много, но важно помнить, что не все перехваты выполняются злоумышленниками.

Разбив по операционным системам трафик на Cloudflare и интернет-магазин выяснилось, что с Windows перехватывается гораздо чаще, чем с MacOS. Трафик с Android и iOS перехватывается значительно реже, чем с настольных ОС. Полное разбиение можно посмотреть на странице 13 нашего отчёта (ссылка в начале статьи).

Разбиение перехвата трафика обновления Firefox демонстрирует совсем другую картину. Чаще всего перехватом занимаются мобильные провайдеры. Отчасти это можно объяснить тем, что настольная версия Firefox использует отдельное хранилище для корневых SSL-сертификатов, что делает его менее вероятным кандидатом на перехват по сравнению с другими браузерами.

Кто и почему занимается перехватом на коммуникациях?

Вопреки распространённому мнению, перехват трафика не обязательно несёт вред. Согласно проведенному исследованию, обычно трафик перехватывается по двум противоположным причинам:

• Улучшение безопасности: антивирусы и некоторые корпоративные файрволы/IPS перехватывают трафик ради защиты своих пользователей. Они хотят проверять шифрованный трафик, стараясь предотвратить проникновение зловредов или мониторить утечку данных. Некоторое ПО для родителей и блокировщики рекламы используют аналогичный подход для блокирования трафика на определённые сайты.

• Активность злоумышленников: на другом конце спектра находится зловредное ПО, которое выполняет перехват ради внедрения рекламы или похищения конфиденциальных данных.

Выявив «отпечатки» известных продуктов, исследователи смогли отнести на их счёт немалую долю перехватов. При этом несколько приложений все же определить не удалось, что вполне может быть зловредным ПО.

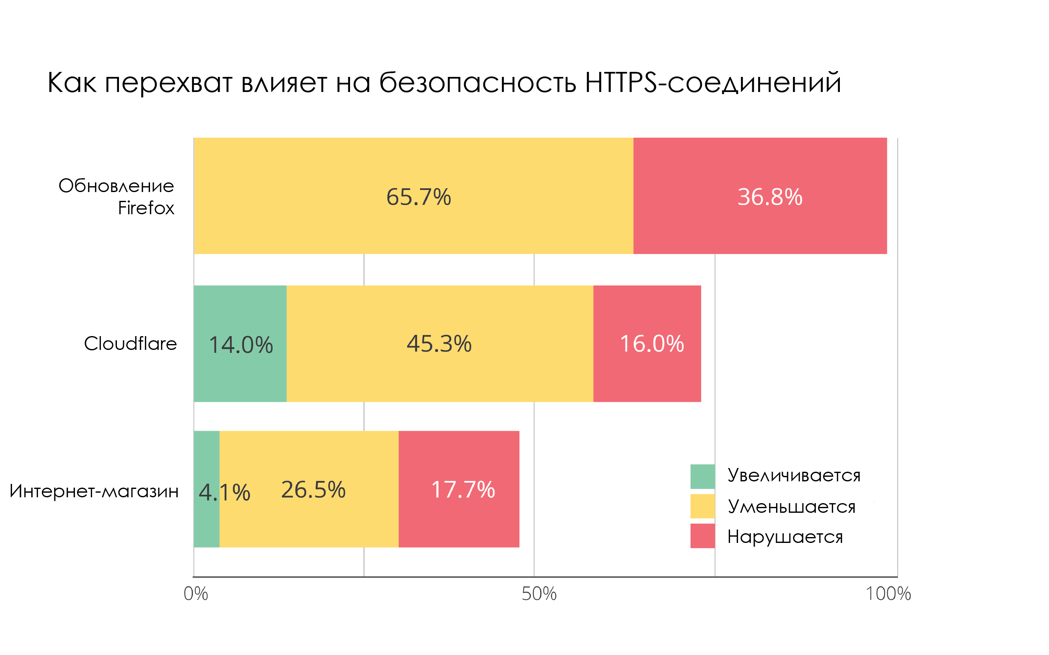

Как перехват HTTPS-трафика влияет на безопасность?

Если перехват выполняется не с корыстными целями, то почему вообще это может ослабить онлайн-безопасность?

Основная причина в том, что большинство продуктов для перехвата используют не самую лучшую криптографию. И когда выполняется перехват, соединение от перехватчика к сайту использует небезопасное шифрование пользовательских данных вместо более надёжных алгоритмов, применяемых в современных браузерах.

А из-за слабого/уязвимого шифрования трафик становится уязвимее для атак. Хакеры также могут перехватывать шифрованные соединения и похищать данные вроде документов, электронных писем и сообщений мессенджеров. В некоторых случаях, например, у Komodia, реализация криптографии настолько плоха, что атакующий может с минимальными усилиями перехватывать любые зашифрованные коммуникации.

Чтобы посчитать влияние HTTPS-перехватов на безопасность соединений исследователи проанализировали безопасность криптографических стеков, используемых перехватчиками. В целом у 65% перехваченных соединений на серверы обновления Firefox безопасность снижена, а 37% оказались легкоуязвимы к «атакам посредника» из-за вульгарных криптографических ошибок (например, сертификаты не валидированы) [65,7%+36,8%=102,5%, но так в оригинале — прим. переводчика]. Не сильно лучше оказалась ситуация с трафиком на Cloudflare.

Чтобы закончить на «позитивной» ноте, нужно упомянуть, что в редких случаях (4,1% у интернет-магазина и 14% у Cloudflare) перехват повышает безопасность соединений. Но это по большей части следствие ранжирования более слабых шифров (RC4 и 3DES).

В целом перехваты HTTPS распространены больше, чем ожидалось (4%—10%), и они влекут за собой серьёзные риски, поскольку ухудшают качество шифрования. Более того, используемые для перехвата реализации HTTPS не имеют тех же механизмов автоматического обновления, как в браузерах, что делает применение фиксов менее вероятным. Пассивные и перехватывающие промежуточные устройства тоже повлияли на задержанный релиз TLS 1.3 в браузерах.

Надеемся, что привлечение внимания к этой проблеме поможет программным вендорам, полагающимся на перехват, осознать рискованность этой практики. Ну а у нас есть очередная тема для дискуссии.

- Блог компании Parallels

- Информационная безопасность

- Криптография

- Тестирование IT-систем

Источник: habr.com