Установим и настроим OpenVPN сервер. На сервере используется операционная система Windows Server 2019.

OpenVPN — бесплатная реализация технологии виртуальной частной сети (VPN) для создания зашифрованных каналов связи между компьютерами типа точка-точка или сервер-клиенты за NAT и Firewall.

Установка OpenVPN Server

Скачиваем дистрибутив для установки OpenVPN:

Прокручиваем вниз, выбираем стабильную версию. Я буду использовать версию 2.4.9.

Для операционной системы Windows доступны два пакета:

- WINDOWS 7/8/8.1/SERVER 2012R2 INSTALLER (NSIS)

- WINDOWS 10/SERVER 2016/SERVER 2019 INSTALLER (NSIS)

Для Windows Server 2019 подходит второй вариант, скачиваю.

Запускаем инсталлятор OpenVPN.

Открывается мастер установки. Next.

Принимаем лицензионное соглашение. I Agree.

Выбираем компоненты. Выделите EasyRSA 2 Certificate Management Scripts. Для сервера OpenVPN GUI можно не устанавливать, если вы планируете запускать OpenVPN в качестве службы. Next.

Пару слов про OpenVPN,VPN бесплатно

Выбираем путь установки, я оставляю по умолчанию C:Program FilesOpenVPN. Install.

Начинается процесс установки OpenVPN.

Установка успешно завершена. Next.

Установка выполнена в директорию C:Program FilesOpenVPN .

После установки у нас появляется новый сетевой адаптер TAP-Windows Adapter V9.

Адаптер отключён. Если по каким-то причинам нужно добавить несколько таких адаптеров, то загляните в папку C:Program FilesTAP-Windowsbin.

Здесь есть скрипты для установки адаптера, добавления адаптера и удаления всех адаптеров.

Пример установки адаптера. В командной строке под администратором:

cd «C:Program FilesTAP-Windowsbin»

«C:Program FilesTAP-Windowsbintapinstall.exe» install «C:Program FilesTAP-WindowsdriverOemVista.inf» tap0901

В большинстве случаев дополнительно настраивать сетевой адаптер не требуется.

Создание ключей и сертификатов

Запускаем командную строку под администратором и переходим в рабочую директорию C:Program FilesOpenVPNeasy-rsa .

cd C:Program FilesOpenVPNeasy-rsa

В этой папке есть всё необходимое для генерации сертификатов.

init-config.bat

copy vars.bat.sample vars.bat

Создаётся файл vars.bat с настройками и примером готовых параметров для создания CSR запроса сертификатов. Заполним его. Открываем vars.bat блокнотом.

notepad vars.bat

Здесь стоит обратить внимание на пути к рабочим директориям. Например, вы можете указать свой путь к openssl.exe, если установили OpenVPN в другую директорию. Здесь же можно изменить длину ключей шифрования.

Заполняем переменные в нижней части файла, указываем:

- KEY_COUNTRY — страна

- KEY_PROVINCE — область

- KEY_CITY — город

- KEY_ORG — организация

- KEY_EMAIL — e-mail

- KEY_CN — (Common Name) имя сервера

- KEY_NAME — (Name) имя сервера

- KEY_OU — (Organization Unit) отдел

- PKCS11_MODULE_PATH — для токенов двухфакторной аутентификации, нам не требуется, укажу имя сервера

- PKC11_PIN — ПИН для токенов двухфакторной аутентификации, нам не требуется, укажу 1234

Для каждого сертификата нужно будет указывать свои NAME и COMMON NAME, можно их не указывать в vars.bat, потому как при генерации все параметры будут запрашивать.

Обращаем внимание на строку:

set KEY_KONFIG=openssl-1.0.0.cnf

Это имя конфигурационного файла. Находим его в рабочей директории.

Внутри есть параметр default_days , в котором можно указать срок действия будущих сертификатов. По умолчанию у меня стоит 3650 дней, это 10 лет. Меня устраивает. Вероятно, кому-то при генерации клиентских сертификатов может понадобиться уменьшить этот срок.

Сохраняем все изменения и возвращаемся к командной строке. Подгружаем утверждённые нами переменные:

Очищаем директорию с ключами:

clean-all.bat

Сертификаты, которые мы будем создавать, появятся в папке C:Program FilesOpenVPNeasy-rsakeys. Сейчас эта папка очистилась, в ней два файла: index.txt и serial.

Генерируем ключ и сертификат центра сертификации:

build-ca.bat

В процессе генерации сертификата нас будут спрашивать все те же параметры, которые мы указали в vars.bat. Если параметр нас устраивает (а он нас устраивает), просто нажимаем ввод и переходим к следующему вопросу. После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется два файла:

- ca.crt — сертификат центра сертификации

- ca.key — ключ центра сертификации

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ Диффи-Хеллмана:

build-dh.bat

В папке C:Program FilesOpenVPNeasy-rsakeys появляется файл:

Генерируем ключ и сертификат сервера, назовём сервер именем » server «:

build-key-server.bat server

В процессе генерации серверного сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Если параметр нас устраивает (а он нас снова устраивает), просто нажимаем ввод и переходим к следующему вопросу. На вопрос Sign the certificate отвечаем y . На вопрос 1 out of 1 certificate requests certified, commit отвечаем y .

После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется четыре файла:

- 01.pem — не понадобится

- server.crt — сертификат сервера

- server.csr — запрос сертификата сервера, не понадобится

- server.key — ключ сервера

Ключ секретный, никому не передавайте, он будет храниться на сервере.

Генерируем ключ и сертификат первого клиента. Для каждого клиента нужно указывать своё имя файла, Name и Common Name. Назовём первого клиента именем » client «:

build-key.bat client

В процессе генерации клиентского сертификата нас будут спрашивать те же параметры, которые мы указали в vars.bat. Нас устраивают все параметры кроме NAME и COMMON NAME, на них отвечаем client . Помним, что для другого клиента имя должно быть другим. На вопрос Sign the certificate отвечаем y . На вопрос 1 out of 1 certificate requests certified, commit отвечаем y .

После завершения работы скрипта в папке C:Program FilesOpenVPNeasy-rsakeys появляется четыре файла:

- 02.pem — не понадобится

- client.crt — сертификат первого клиента

- client.csr — запрос сертификата первого клиента, не понадобится

- client.key — ключ первого клиента

Для каждого нового клиента, который будет подключаться к серверу OpenVPN необходимо сгенерировать свой клиентский сертификат. Но это можно сделать позже, пока добьёмся подключения хотя бы одного клиента.

В настройках сервера можно потом включить настройку duplicate-cn , которая позволяет подключаться всем клиентам по одному общему сертификату, но это небезопасно и не рекомендуется. Используйте только в тестовых целях.;duplicate-cn# Uncomment this directive if multiple clients

# might connect with the same certificate/key

# files or common names. This is recommended

# only for testing purposes. For production use,

# each client should have its own certificate/key

# pair.

#

# IF YOU HAVE NOT GENERATED INDIVIDUAL

# CERTIFICATE/KEY PAIRS FOR EACH CLIENT,

# EACH HAVING ITS OWN UNIQUE «COMMON NAME»,

# UNCOMMENT THIS LINE OUT.

Я на сервере собираюсь использовать tls-auth для дополнительной проверки целостности, это обеспечит дополнительный уровень безопасности протокола SSL/TLS при создании соединения:

- Сканирование прослушиваемых VPN-сервером портов

- Инициация SSL/TLS-соединения несанкционированной машиной на раннем этапе

- DoS-атаки и флуд на порты OpenVPN

- Переполнение буфера SSL/TLS

При использовании tls-auth на клиенте не понадобится ключ Диффи-Хеллмана, но пусть будет. Генерируем ключ tls-auth:

Источник: dzen.ru

Как настроить и использовать сервер и клиент OpenVPN

OpenVPN – это программное приложение, которое имеет открытый исходный код. Оно задействует виртуальную частную сеть, в которой создается защищённое соединение на пути следование данных при отправке с сайта на сайт или с точки в точку. В ОреnVPN задействованы протоколы, которые обеспечивают защищенность соединения, такие как SSL и TLS, с их помощью пользователи могут беспрепятственно обмениваться данными.

Данная сеть широко распространена в местах, в которых требуется частный, закрытый от посторонних обмен данными, например, в учебных заведениях, фирмах, предприятиях. Исходя из этого приложение является отличным выбором для создания закрытых виртуальных сетей, но без специалиста в этой сфере сложно раскрыть весь потенциал данного приложения.

Принцип работы Open VPN

Open VPN для предприятий

Работа приложения заключается в том, что информация передающаяся через открытые публичные сети шифруется приложением. Дешифровать ее может только пользователь, который обладает специальным ключом для расшифровки данного шифрования. Следовательно, даже при утечке трафика данные не будут представлять какой-либо пользы третьим лицам, но только при том, что ключ, от этих данных закрыт от свободного доступа и надежно защищен от посторонних лиц. OpenVPN часто используется во многих организациях для подключения в одну сеть, географически удаленных офисов, филиалов и прочих подсетей данной организации.

Open VPN для рядовых пользователей

Также эта технология дает возможность скрыть свой IP-адрес и находиться в сети анонимно, при этом пользователь получает неограниченный доступ к любой другой сети. У пользователя появляется возможность для обмена трафиком и доступа к различными сайтами, в которых по ряду причин может быть ограничен доступ текущего IP-адреса.

Установка и запуск сервера

В Linux Ubuntu

Разберем процесс установки и запуска на примере Линукса:

- Создаем сервер VScale с произвольной конфигурацией и ОС Ubuntu. Уже через несколько мгновений появится возможность подключиться к нему любым SSH-клиентом. Установка предполагает регистрацию и стандартную установку. Вся документация доступна на русском на сайте разработчика.

- Сменим пароль для супер-пользователя на “root”.

passwd root

apt-get update apt-get upgrade

apt-get install easy-rsa

cd /usr/share/easy-rsa nano ./vars

export KEY_SIZE= 1024

export KEY_COUNTRY=»RU» export KEY_PROVINCE=»RU» export KEY_CITY=»Moscow» export KEY_ORG=»MyCompany LTD.» export KEY_EMAIL=»your_email_address»

source ./vars

./clean-all

./build-ca

./build-key-server server

./build-key macbook

./build-dh

apt-get install openvpn

cp -R /usr/share/easy-rsa/keys/ /etc/openvpn/

В Windows 7

Теперь переходим к установке в Windows:

- Откроем сайт openvpn.net, там выберем вкладку community. Далее переходим в Downloads.

- Скачиваем программу.

- Открываем установщик openvpn-gui (исполняемый файл, установщик программы) и проходим этапы установки.

- На этапе выбора компонентов сервера следует отметить галочками OpenSSlUtilities и OpenVPNRSACertificateManagementScripts, после этого станет возможно сгенерировать SSL сертификат с помощью которого будет зашифровано соединение.

- На этапах установки приложение может требовать установки TAP-драйвера. Данное разрешение необходимо, нажимаем кнопку Установить.

- Установка завершена.

Как работать с программой Malwarebytes Anti-Malware

По умолчанию порт OpenVPN – 1194, его в последующем можно будет изменить в настройках.

Настройки и использование OpenVPN

В Linux Ubuntu

Начнем с настроек на Линуксе:

- Путем нажатия на иконку Ubuntu перед нами откроется строка поиска , здесь понадобится ввести текст Terminal, ниже отобразится список предложенных приложений, среди которых будет программа Терминал, запускаем её.

- Теперь для сопряжения с OpenVPN server нужно будет установить пакет с данными о графическом интерфейсе.

sudo apt-get install network-manager-openvpn-gnome

ТОП-20 программ для качественной и эффективной очистки реестра в Windows

На Андроид

Для Андроид процедура следующая:

- Сохраните актуальную версию OpenVPN Connect из специального магазина “Google Play”.

- Для дальнейшей работы потребуется файл конфигурации для соединения с OpenVPN (файл *.ovpn). Это нужно только при первой настройке сопряжения с сервером:

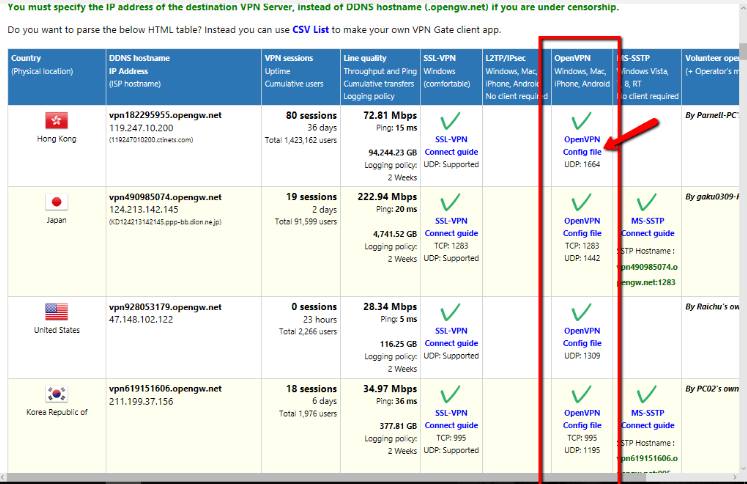

- данный документ конфигурации *.ovpn понадобится для сопряжения с сервером перенаправления трафика VPNGate, при использовании протоколов OpenVPN;

- информация о сервере скачивается с вкладки на которой предложены все доступные открытые, бесплатные сервера для перенаправления потока трафика через них. Теперь определимся какой нам требуется VPN-сервер, с которым будет произведено сопряжение. Для этого выбираем нужный “*.ovpn” , чтоб он был использован в программе;

- также имеется возможность скачивания файла *.ovpn на персональный компьютер и отправки на портативное устройство при помощи почты;

- при открытии файла *.ovpn на Андроиде сразу будет открыто приложение OpenVPNConnect . Здесь программа запросит разрешение на установку, подтверждаем этот запрос.

- Подключение к серверу VPN:

- чтобы установить связь с сервером, нужно будет открыть OpenVPN Connect, который в этом случае будет является клиентом (openvpn client) выбрать профиль сервера на который требуется подключение, после обнаружения нужного профиля – выбрать его и нажать кнопку “Connect”;

В Windows 7

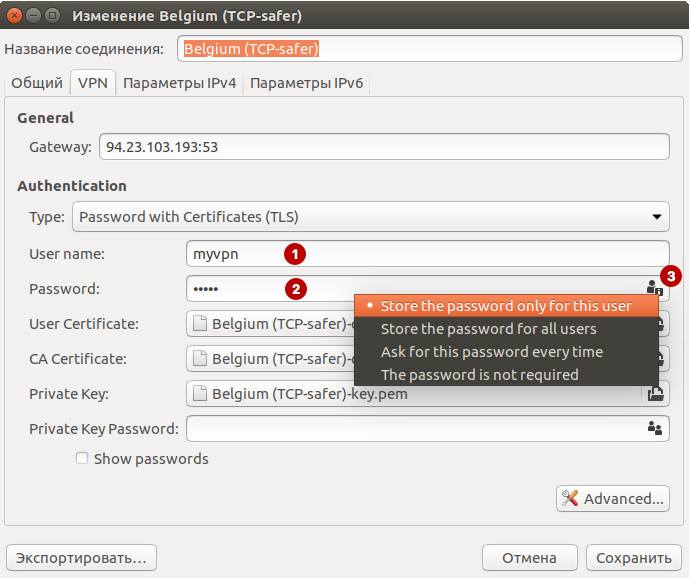

На Windows процедура настройки и использования ОпенВПН в качестве клиента следующая:

- Если настройка подключения происходит впервые, то следует скачать файл с данными о конфигурации подключения OpenVPN, этот файл будет иметь расширение — *.ovpn, с его помощью будет производиться сопряжение с сервером VPNGate при помощи протокола OpenVPN.

- Конфигурационный документ «OpenVPNConfigfile» находится на вкладке с каталогом бесплатных серверов. В данном списке выбирается VPN-сервер, который будет использован для сопряжения, следует скачать файл с форматом *.ovpn.

- Скачанный на ПК файл будет выглядеть, как ярлык OpenVPN. Чтобы подключиться к серверу следует перенести файл с форматом *.ovpn в папку с именем «config», этот файл содержит в себе информацию о сервере к которому будет произведено подключение, в нашем варианте она находится в C:Program FilesOpenVPNconfig.

- Появившийся после установки программы на компьютер ярлык запустите от имени администратора, в ином случае защищенное подключение не будет установлено.

- Теперь в панели задач появится ярлык OpenVPNGUI, после нажатия на него появится выбор действий, нажимаем «Подключиться».

- Откроется окно, оно будет проводить мониторинг статуса подключения. Если этого не произошло и открылось окно с требованием ввода имени пользователя и пароля, то в эти поля следует ввести «vpn».

- При успешной активации подключения в нижней правой части экрана появится всплывающее сообщение.

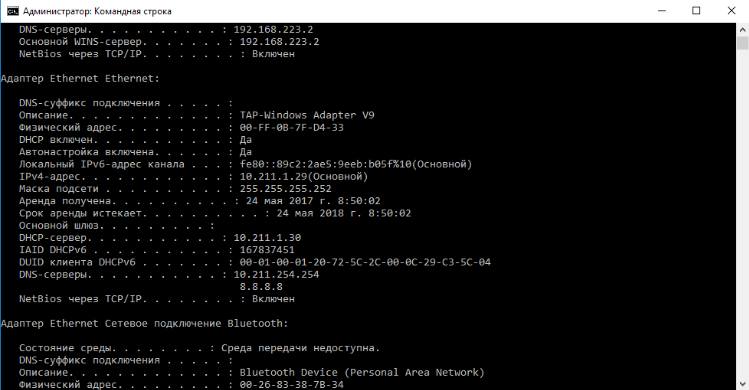

- После успешной установки спряжения VPN система создаст виртуальный сетевой адаптер TAP—WindowsAdapterV9. Ему будет присвоен IP-адрес, начинаться он будет с цифр «10.221». Адрес шлюза будет выдан по умолчанию.

- Конфигурацию сети можно проверить путем ввода в командную строку команды «ipconfig/all». Командная строка запускается нажатием на сочетание клавиш Win+R, после чего нужно ввести в появившуюся строку команды cmd.

- Чтобы убедится в том, проходит ли весь трафик через выбранный VPN-сервер, нужно прописать команду tracert 8.8.8.8.

- Исходя из информации в окне определим, что трафик проходит через IP «10.211.254.254» , следовательно сопряжение с сервером VPN gate прошло успешно. Чтоб узнать свой глобальный IP–адрес, нужно открыть страницу VPN Gate.

Источник: composs.ru

Установка и настройка OpenVPN на Windows или Linux

OpenVPN – бесплатная программа для Windows с полнофункциональной реализацией VPN. Отличается открытым исходным кодом, поддержкой SSL-соединения и продвинутыми настройками для опытных пользователей. С помощью данного софта можно организовать безопасное и конфиденциальное пребывание в Сети.

Поддержка широкого спектра конфигураций, большое число настроек и возможность удалённого доступа являются огромными преимуществами перед другими аналогами, распространяющимися на бесплатной основе.

Поэтому есть смысл скачать OpenVPN на Windows 7, 8, 10, если имеется потребность в расширенном функционале.

Настройка интернет-центра KEENETIC 4G

По-умолчанию в KEENETIC 4G не входит клиент OpenVPN, поэтому сначала нам следует его установить. Для этого подключаем KEENETIC 4G к интернету различным способом (по кабелю, по Wi-Fi или с помощью 4G модема), далее переходим в «Общие настройки» и нажимаем кнопку «Изменить набор компонентов».

Выбираем нужные нам компоненты (в данном случае Клиент OpenVPN уже был установлен, поэтому для примера показывается другой компонент) и нажимаем кнопку «Установить обновление».

Далее перейдём к настройке нашей сети, для этого выбираем «Домашняя сеть» и настраиваем IP-адрес нашего маршрутизатора, например 192.168.112.101 (так же должен быть свободным).

Далее нам следует настроить наше OpenVPN подключение, для этого выбираем «Другие подключения», нажимаем кнопку «добавить подключение». Вводим имя подключения (произвольное, например, TAP_Client_PLC), выбираем тип подключения (OpenVPN), в конфигурацию OpenVPN копируем текст из нашего созданного файла для клиента (TAP_Client.ovpn) и нажимаем кнопку сохранить для применения изменений.

Далее нам следует включить интерфейс OpenVPN в основной мост, но прежде чем сделать данную процедуру нам придётся установить клиент telnet. Для этого перейдём в панель управления, далее «Включение или отключение компонентов Windows», выберем Telnet Client и нажмём «ОК».

После того, как telnet клиент будет установлен — подключаемся к нашему KEENETIC 4G: на клавиатуре жмём сочетание клавиш WIN+R, вводим cmd

Вводим команду telnet [IP_нашего_KEENETIC] (например, telnet 192.168.112.101)

Пройдём процесс авторизации (введём логин и пароль (если он был настроен)) и введём следующие команды:

interface Bridge0 include OpenVPN0 system configuration save Проверим правильность нашей конфигурации: show running-config В итоге мы должны увидеть нечто подобное:

Отмечу, что интерфейс OpenVPN0 создаётся только после создания OpenVPN подключения.

Включаем в работу наш OpenVPN клиент.

Видим, что KEENETIC 4G осуществил подключение к нашему серверу и переходим к настройке нашего контроллера S7-1500.

Функционал

Программное обеспечение позволяет обеспечивать подключение следующим образом: компьютерный клиент -> прокси-сервер -> интернет. Благодаря данному алгоритму удалось добиться:

- высокой стабильности подключения;

- анонимности в интернете;

- безопасности.

В частности, безопасность активного подключения при условии корректной работы прокси-сервера гарантируется и при использовании общедоступных точек доступа.

Отдельного внимания заслуживают каналы, подразумевающие два вида передачи данных:

- Точка – точка.

- Сервер – клиенты.

За счёт данного механизма обеспечиваются: предельно простое взаимодействие пользователя с софтом, высочайшая защита не только получаемых, но и передаваемый пакетов.

Принцип работы простой – создаются защищённые каналы, через которые осуществляется передача и получение данных, каждый с уникальным шифром, что делает взлом хакерами крайне затруднительным.

Поэтому платная версия пользуется большой популярностью в небольших компаниях и фирмах.

Бесплатная – применяется частными пользователями для обеспечения доступа к заблокированным ресурсам в большей мере, и для защиты в меньшей.

Дополнительно следует отметить наличие возможности объединения нескольких рабочих станций в виртуальную сеть, защищённую встроенными в программное обеспечение средствами.

Задействоваться могут не только персональные компьютеры, находящиеся в офисе и соединённые между собой посредством LAN, но и ПК, находящиеся в других странах – для удалённого доступа.

Если вы хотите оценить функционал, советуем скачать OpenVPN на Windows 7, 8, 10 и только при наличии необходимости приобретать полную версию, так как большинству будет достаточно «базы», доступной без премиум-пакета.

Схема сети для второго примера VPN

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, еще одна виртуалка, которая будет выступать VPN сервером, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к VPN серверу и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare.

На виртуальном клиенте мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к нему. На виртуальном VPN сервере мы имеем адрес 192.168.94.100. В качестве VPN подсети я выбрал всю ту же 10.10.20.0 с префиксом /24 (маска 255.255.255.0).

Собственно, теперь перейдем к настройке этого примера.

Плюсы и минусы

Время более подробно остановиться на преимуществах и недостатках OpenVPN для Windows 7, 8, 10. Сразу отметим, что плюсов значительно больше и мы упомянули лишь наиболее весомые из них.

- Осуществление конфиденциального и защищённого обмена информацией внутри созданной сети. Для осуществления передачи приложением используется UDP либо TCP протокол.

- Защита информации обеспечивается за счёт её шифрования. Используется протокол TLS и библиотека OpenSSL. В последних версиях программного обеспечения применяется библиотека PolarSSL, обеспечивающая большую надёжность системы защиты.

- Обеспечение дополнительной защиты за счёт идентификации каждой из сторон, участвующей в обмене информацией. Вмешательство посредника становится невозможным – в том числе, недоступны прослушивание, искажение и передача, удаление данных.

- Безопасный серфинг в интернете. Инструменты браузеров не используются.

- Подмена IP-адреса на выбранный самостоятельно или в автоматическом режиме. Местоположение пользователя и его настоящий IP останутся конфиденциальными.

- Доступ к различным веб-ресурсам, заблокированным ранее.

- Возможность масштабирования системы с подключением к сети сотен, тысяч клиентов при необходимости.

- необходимость установки клиента;

- платная версия стоит слишком дорого для рядовых пользователей;

- сложности с настройками ПО.

Если вы считаете себя уверенным пользователем ПК, разбираетесь в тонкостях работы VPN – советуем попробовать данный сервис с собственным клиентом. Он позволяет добиться и анонимности в Сети, и повышенной защиты, и имеет место быть в коммерческих проектах. На нашем сайте вы сможете подобрать «под себя» оптимальный VPN на компьютер.

Установка и настройка VPN cервера на основе OpenVPN для первого примера

Скачиваем клиент отсюда (выбираем Installer (32-bit), Windows Vista and later или Installer (64-bit), Windows Vista and later).

На этапе выбора куда, собственно, все это ставить, я бы рекомендовал указать директорию, у которой путь идет без пробелов (например C:), т.к. могут быть проблемы с работой некоторых скриптов. На этапе выбора компонент обязательно указываем OpenSSL Utilities и OpenVPN RSA Certificate Management Scripts:

Устанавливаем. В процессе установки адаптера может появиться сообщение о необходимости установить VPN драйвер. Соглашаемся и жмем «Установить»:

Как только все установили, можно приступить к настройке.

Небольшой ликбез по технологии работы VPN, чтобы вы понимали для чего мы делаем те или иные действия.

Для того, чтобы создать защищенное соединение, в OpenVPN используется аутентификация на цифровых сертификатах стандарта Х.509.

- Цифровой сертификат представляет собой специальный файл, при помощи которого, например, сайт показывает, что ему можно доверять, или вы можете подписать сертификатом почтовое сообщение/документ и отправить его другому человеку, который по этому сертификату поймет, что файл действительно пришел от вас, а не от кого-то другого, и при этом он не был изменен;

- Цифровой сертификат невозможно подделать, но можно попытаться подменить (но это легко определить, посмотрев кем был выдан такой сертификат). Любой сертификат веб-сайта или организации подписывается вышестоящим по иерархии сертификатом (сертификатом удостоверяющего центра).

При этом, существуют специальные организации, которые выдают сертификаты конечным потребителям. Такой сертификат есть у любого сайта, поддерживающего протокол HTTPS. Например, открываете сайт gosuslugi.ru и видите, что напротив HTTPS висит замочек:

Тыкаете на него и видите свойства сертификата. Можете там же просмотреть сам сертификат и узнать кем он был выпущен:

У VPN ситуация похожая. Но здесь не только у сервера есть сертификат, но и у клиента. Они обмениваются этими сертификатами и проверяют сертификат партнера с помощью сертификата УЦ (Удостоверяющего центра, которым у нас выступает сервер) и таким образом определяют что партнеру можно доверять.

Как установить и как пользоваться OpenVPN

- Скачайте OpenVPN для Windows по официальной ссылке внизу этого обзора, запустите файл и следуйте инструкции.

- Скачайте файл конфигурации подключения . ovpn, для подключения к серверу ретрансляции. Загрузить OpenVPN Config file можно на — https://www.vpngate.net/en/.

- Выберите VPN-сервер, к которому вы хотите подключиться и кликните на файл *.ovpn, скачайте его. Далее нужно переместить файл *.ovpn в папку config — C:Program FilesOpenVPNconfig.

- Кликните по иконке OpenVPN GUI и выберите запуск от имени администратора.

- Статус подключения будет отображаться на экране.

- После проделанных манипуляций в системе Windows создается виртуальный сетевой адаптер и этот адаптер получит IP-адрес, который начинается с 10.211. Виртуальный адаптер получит адрес шлюза по умолчанию (проверить конфигурацию можно командой ipconfig /all в командной строке). Командой tracert 8.8.8.8 — убедиться, что трафик будет проходить через VPN-сервер.

Создание X.509 сертификатов

Устанавливаем XCA

XCA — программа для лёгкого создания сертификатов с графическим интерфейсом

Создаём БД

«Файл» -> «Новая база данных», далее программа запросит ввод пароля, вводим пароль или оставляем поля пустыми и нажимаем «ОК».

Создаём сертификат удостоверяющего центра (CA)

Для этого переключаемся на вкладку «Сертификаты» и нажимаем на кнопку «Новый сертификат»

Далее переключаемся на вкладку «Субъект» и заполняем необходимые поля (то, что выделено красным должно иметь уникальное имя).

Нажимаем «Сгенерировать новый ключ» и подтверждаем действие нажатием кнопки «создать».

Переключаемся на вкладку «Расширения», выбираем тип сертификата «Центр Сертификации» и настраиваем срок действия сертификата (сертификат CA должен иметь более длительный срок действия, чем сертификаты компьютера, которые будут созданы позже.)

Нажимаем «ОК» и теперь мы можем приступить к настройке сертификатов компьютера.

Создание шаблонов сертификатов компьютера

Для упрощения создания машинных сертификатов будем использовать заранее приготовленный шаблон. Переключаемся на вкладку «Шаблоны» и нажимаем на кнопку «Новый шаблон».

Выбираем «Пустой шаблон» и переходим к редактированию нашего шаблона, имена в угловых скобках в будущем должны быть уникальными.

Переходим на вкладку «Расширения», задаём тип «Конечный субъект» и настраиваем период действия сертификата компьютера (должен быть не больше чем у сертификата удостоверяющего центра).

Нажимаем «Ок» для создания шаблона. Данный шаблон теперь может быть использован как базовый в качестве создания машинных сертификатов, подписанных нашим удостоверяющим центром.

Создания сертификатов компьютера с использованием шаблона

Переключаемся на вкладку «сертификаты» и нажимаем на кнопку «Новый сертификат», выбираем опцию «Использовать этот сертификат для подписи», в качестве шаблона выбираем наш шаблон и нажимаем на кнопку «Применить всё».

Далее переходим на вкладку «Субъект» вводим уникальное имя, например, «My_Server», генерируем ключ.

Таким образом мы создали сертификат сервера. Проделываем туже самую процедуру для сертификата клиента (My_Client).

Экспорт машинных сертификатов и ключей

Для создания конфигурационного файла OpenVPN клиента (KEENETIC) и сервера (ПК Windows) нам потребуется экспортировать сертификат удостоверяющего центра, сертификат сервера, сертификат клиента, закрытый ключ сервера, закрытый ключ клиента.

Для этого переходим на вкладку «Сертификаты» выбираем сертификат удостоверяющего центра My_CA нажимаем на кнопку «Экспорт» и выгружаем в заранее созданную папку, например My_Keys, расположенную на рабочем столе.

Проделываем тоже самое для сертификата клиента (My_Client) и сертификата сервера (My_Server).

Переключаемся на вкладку «Закрытые ключи» выбираем ключ My_Client, нажимаем экспорт и выгружаем в нашу папку.

Проделываем туже самую процедуру для ключа сервера.

Создания параметра Диффи-Хэллмана

Для конфигурации параметров сервера нам также потребуется параметр Диффи-Хэллмана Для создания параметра нажимаем на вкладку «Дополнительно» и выбираем пункт «Сгенерировать параметры Дифии-Хэллмана».

Далее выбираем длину параметра, например, 2048. Далее выгружаем наш параметр в папку с ключами.

В итоге в нашей папке должны находиться следующее файлы:

- Сертификат удостоверяющего центра My_CA.crt

- Сертификат клиента My_Client.crt

- Сертификат сервера My_Server.crt

- Закрытый ключ клиента My_Client.pem

- Закрытый ключ сервера My_Server.pem

- Параметр Дифии-Хэллмана dh2048.pem

Скачать OpenVPN

Скачивая OpenVPN на компьютер с ОС Windows 7, 8, 10, можно получить не только доступ к заблокированным ресурсам, но и полноценный многофункциональный комбайн, позволяющий использовать ПО, в том числе, и в коммерческих целях.

Программа позволяет создать сеть для более удобной работы сотрудников внутри офиса и далеко за его пределами – при наличии фрилансеров или работников вне штата, связанных с вами рабочими обязательствами.

Windows 7, 8, 10, Vista

Windows XP 32-bit

Схема сети для первого VPN-примера

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к домашнему компьютеру и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare. На виртуальном компе мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к серверу. В качестве VPN подсети я выбрал 10.10.20.0 с префиксом /24 (маска 255.255.255.0):

Теперь давайте приступим к настройке.

Источник: mycomp.su