Этичный хакинг и тестирование на проникновение, информационная безопасность

Как обнаружить скрытые камеры

Возможно ли обнаружить скрытые камеры (CCTV, DVR, NVR, ANPR, Dome Camera, IP камеры, нательные камеры)

Если камера использует Wi-Fi, то её MAC адрес виден всем. Если сопоставить этот MAC с базой данных производителей камер, то можно выявить эту камеру.

Если камера не использует Wi-Fi, но использует проводную сеть, то её можно обнаружить только если есть подключение к этой же сети (например, к сети отеля, аэропорта и т. п.).

Если устройство не использует ни проводную, ни беспроводную сеть, то выявить такое устройство невозможно описанными ниже методами. То есть, к примеру, видеорегистраторы таким способом не найти.

Для Wi-Fi устройств MAC адреса можно собрать с помощью airodump-ng, для устройств в сети, к которой мы подключены, мак адреса можно узнать с помощью Nmap. Но нам нужна база данных производителей скрытых камер, да и камер вообще.

Bypass admin netsurveillance

База данных MAC адресов всех скрытых камер

Я не нашёл баз данных MAC адресов производителей камер, кроме небольших списков, составленных энтузиастами. Может быть, для отправной точки это подошло бы, но всё равно не то.

Я нашёл сайт, со списками производителей специализированного оборудования: https://directory.ifsecglobal.com/video-surveillance-code004812.html. Я не знаю, актуальные эти списки или нет, полные или не полные, но они достаточно большие и там есть все производители, упомянутые энтузиастами (а тех, которых нет на сайте, то я их не нашёл и в списке OUI, содержащих MAC адреса всех производителей устройств).

Правильное название производителя легко сопоставить с базой данных MAC, поэтому нам достаточно собрать имена вендоров — это отлично подойдёт для нашей цели — поиск скрытых камер.

Создайте файл vendors.sh:

gedit vendors.sh

Скопируйте в него следующий код:

Развернуть

#!/bin/bash TMP_FILE=’/tmp/vendors.txt’ FILE=’vendors.txt’ curl -s ‘https://directory.ifsecglobal.com/screens-monitors-code004843.html’ | grep -E ‘ed-companyName’ | grep -E -o ‘»>[^/]+//’ > $TMP_FILE for urlpath in cameras-code004815.html cctv-poles-and-columns-code004816.html cctv-poles-and-columns-code004816.html data-storage-solutions-code009685.html voice-video-integrated-data-systems-code004908.html dvr-code004822.html voice-video-integrated-data-storage-code004941.html nvr-code004827.html 4k-cameras-code009684.html anpr-code004813.html body-worn-cameras-code007865.html hd-quality-cameras-code007866.html low-light-level-camera-systems-code007867.html camera-housings-code004814.html internet-remote-surveillance-code004932.html cctv-monitoring-code004999.html dome-camera-code004821.html ip-cameras-code004823.html security-camera-lenses-code004824.html security-monitors-code004825.html security-screens-code007437.html ptz-camera-code004828.html switches-code004968.html remote-surveillance-code004829.html public-space-surveillance-code005012.html infrared-cameras-code007439.html thermal-imaging-code004833.html ai-machinelearning-code009668.html security-cameras-code007485.html video-surveillance-code007482.html video-surveillance-code004812.html do curl -s «https://directory.ifsecglobal.com/$urlpath» | grep -E ‘ed-companyName’ | grep -E -o ‘»>[^/]+//’ >> $TMP_FILE done #curl -s » | grep -E ‘ed-companyName’ | grep -E -o ‘»>[^/]+//’ >> $TMP_FILE for letter in do curl -s «https://www.ispyconnect.com/sources.aspx?letter=$letter» | grep -E -o ‘man.aspx?n=[^»]»‘ | sed ‘s/man.aspx?n=//’ | sed ‘s/»//’ | while read -r line ; do grep -E «$line » vendors.txt >> $TMP_FILE done done echo ‘Tenda Technology Co., Ltd.’ >> $TMP_FILE #https://www.google.com/search?q=Tenda+Technology+CCTV> $TMP_FILE #https://www.google.com/search?q=LG+Innotek+CCTV> $TMP_FILE #Handheld Thermal Cameras echo ‘Wistron Neweb Corporation’ >> $TMP_FILE #https://www.wnc.com.tw/index.php?action=pro_detail> $TMP_FILE #https://www.google.com/search?q=HangZhou+KuoHeng+Technology> $TMP_FILE echo ‘D-Link International’ >> $TMP_FILE echo ‘Cisco-Linksys, LLC’ >> $TMP_FILE echo ‘ICP Internet Communication Payment AG’ >> $TMP_FILE echo ‘China Dragon Technology Limited’ >> $TMP_FILE echo ‘SAMSUNG TECHWIN CO.,LTD’ >> $TMP_FILE echo ‘Hanwha Techwin Security Vietnam’ >> $TMP_FILE echo ‘Beward R> $TMP_FILE echo ‘Lorex Technology Inc.’ >> $TMP_FILE echo ‘TP-LINK TECHNOLOGIES CO.,LTD.’ >> $TMP_FILE echo ‘ABUS Security-Center GmbH > $TMP_FILE echo ‘ACM Systems’ >> $TMP_FILE echo ‘Aztech Electronics Pte Ltd’ >> $TMP_FILE echo ‘Axium Technologies, Inc.’ >> $TMP_FILE echo ‘Ace Axis Limited’ >> $TMP_FILE #echo » >> $TMP_FILE echo «Total vendors in the list: «`cat $TMP_FILE | wc -l` cat $TMP_FILE | sort| uniq > $FILE echo «Unique vendors in the list: «`cat $FILE | wc -l`

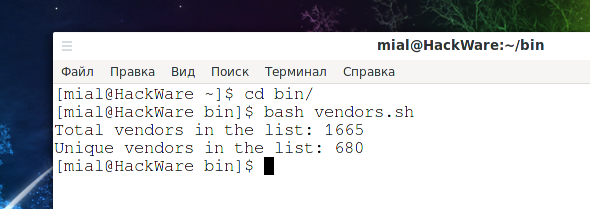

bash ./vendors.sh

В результате будет создан файл vendors.txt.

How to Download and Install Net Surveillance Web Plugin

Total vendors in the list: 1665 Unique vendors in the list: 680

Всего найден 680 уникальный производитель — это достаточно много. Если вы знаете другие списки или базы данных, то пишите в комментариях — можно будет использовать их или дополнить данные из них. Я не знаю, попали ли сюда «ноунеймы». На Aliexpress продаются камеры наблюдения без названия на корпусе, без упоминания производителя в инструкции и без его упоминания на коробке (потому что коробки нет). Если у вас есть MAC адреса таких ноунеймов, то пишите их в комментариях, можно будет добавить в скрипт для улучшения охвата.

Вы также можете просмотреть список vendors.txt и удалить лишние, по вашему мнению, записи. Например, я обратил внимание, что много «срабатываний» вызывает «HUAWEI TECHNOLOGIES CO.,LTD», поскольку эта фирма делает ещё и мобильные телефоны (но камеры наблюдения они тоже делают: https://www.google.com/search?q=HUAWEI+CCTV$1″ ]]; then NET=»$1″ else echo ‘Укажите подсеть для поиска камер наблюдения’; echo ‘Пример запуска:’; echo -e «tbash ./fcl.sh 192.168.0.0/24»; exit fi found=0 while read -r line ; do newline=$line if [ «$newline» ]; then MAC2=`echo «$newline» | sed ‘s/ //g’ | sed ‘s/-//g’ | sed ‘s/://g’ | cut -c1-6` resultshort=»$(grep -i ^$MAC2 ./oui.txt)»; vendor=`echo «$resultshort» | cut -f 3` if [ «$vendor» ]; then result3=$ iscamera=» iscamera=`cat vendors.txt | grep -i «$result3″` if [ «$iscamera» ]; then echo echo $newline echo $vendor echo -e «ttt�33[7mВероятно, это камера или другое устройство слеженияe[0m» echo found=1 fi fi fi done < <(sudo nmap -n -sn -PR -PS -PA -PU -T5 $NET | grep -E -o ‘[A-Z0-9:]<17>’) if [ $found -eq 1 ]; then sudo nmap -A $NET fi

Запускать так (для Nmap требуются повышенные привилегии):

sudo bash fcl.sh СЕТЬ/МАСКА

sudo bash ./fcl.sh 192.168.0.0/24

Если будут найдены устройства с MAC-адресами производителей камер наблюдения, то они будут показаны.

Если ничего не показано, значит ничего не найдено.

Если будет найдена хотя бы одна камера, то будет запущено ещё одно сканирование Nmap — более агрессивное, с полным выводом результатов, чтобы вы могли увидеть IP устройства, которое может оказаться камерой, а также с попыткой определения версии ОС и служб — это может помочь с выявлением камеры.

Фрагмент вывода из дополнительного сканирования:

|_http-title: NETSurveillance WEB 554/tcp open rtsp H264DVR rtspd 1.0 |_rtsp-methods: OPTIONS, DESCRIBE, SETUP, TEARDOWN, GET_PARAMETER, SET_PARAMETER, PLAY, PAUSE 8899/tcp open soap gSOAP 2.7 |_http-server-header: gSOAP/2.7

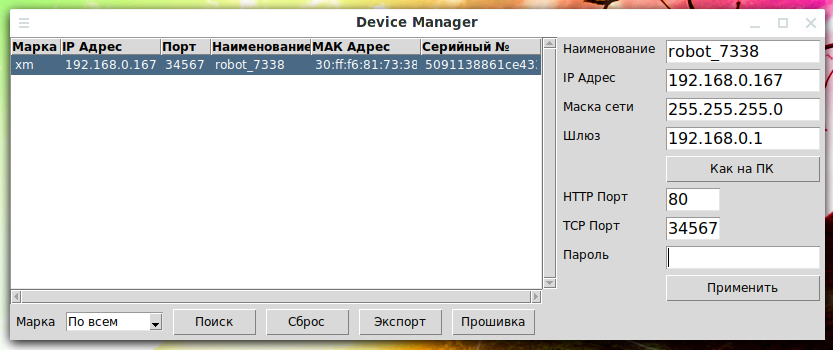

Поиск с помощью DeviceManager (из python-dvr)

Этот метод подойдёт только если вы подключены к той же локальной сети, что и IP камера.

Программы для работы с камерами должны знать их IP адрес. От обычного пользователя не требуется вводить этот адрес вручную. Можно подумать, что программы сканируют локальную сеть, но обычно это не так. На самом деле они отправляют определённые шестнадцатеричные данные на широковещательный адрес. Данные и порт различаются в зависимости от моделей камер.

Пример, как это работает, вы можете увидеть в статье «Обратная инженерия сетевого трафика».

Программа DeviceManager (из python-dvr) умеет работать со следующими группами камер наблюдения:

Скорее всего, это не производитель, а тип используемой системы обнаружения камер в LAN. То есть если у вашей камеры другой производитель, DeviceManager всё равно может их найти.

Для установки и запуска DeviceManager выполните команды:

git clone https://github.com/NeiroNx/python-dvr cd python-dvr ./DeviceManager.py

Откроется графический интерфейс, там достаточно нажать кнопку «Поиск».

Заключение

Качество сканирования в первую очередь определяется качеством списка производителей камер наблюдения — если вы знаете списки получше, то пишите в комментариях, я доработаю инструкцию и скрипты.

Если у вас есть примеры MAC-адресов камер наблюдения произведённых «ноунеймами» и «Unbranded», то тоже пишите их в комментариях — их можно добавить в скрипты для дополнительной проверки по ним.

Обратите внимание, что в файле vendors.sh я уже добавляю несколько вендоров. Я нашёл их следующим образом:

- Сделал захват данных в местах, где видны камеры (магазины, банки и т.п.)

- После этого проанализировал вывод скрипта findcameras.sh, изучая производителей устройств, выбирая те из них, которые совершенно незнакомые.

- Гуглил фразы вида «НАЙДЕННЫЙ ВЕНДОР CCTV», «НАЙДЕННЫЙ ВЕНДОР CAMERA» и т. п. Удобно, кстати, гуглить по картинкам. Если находятся камеры данного производителя, значит добавляем к известным вендорам производителей камер наблюдения. Производители, в названии которых встречаются слова «mobile», «communications» и «link» это обычно мобильные телефоны и сетевые карты. Понятное дело, что гуглить надо клиентов, а не Точки Доступа.

Вы тоже можете так делать — присылайте ваши названия производителей, я буду добавлять их в файл.

Смотрите также программу trackerjacker и инструкцию «Продвинутое слежение за Wi-Fi устройствами». С помощью программы trackerjacker также можно следить за беспроводными устройствами, например, можно увидеть, когда Wi-Fi камера начала обмен трафиком — это может означать, что камера заметила движение.

Ещё одна связанная статья «Выборочное глушение Wi-Fi сетей и клиентов (DoS атака на отдельные точки доступа/клиентов)» (но помните, что в камерах обычно установлены карты памяти).

Если вы тоже ходите с включённым ноутбуком в рюкзаке, то смотрите следующие статьи — в них написано, как настроить компьютер так, чтобы он не выключался при закрытии крышки лэптопа:

- Управление электропитанием в Linux (Cinnamon)

- Управление электропитанием в Linux (GNOME)

- Управление электропитанием в Linux (Xfce) — эта статья подойдёт для Kali Linux.

Поиск скрытых камер по характеристикам сетевого трафика

Когда уже написал статью и гуглил «mac addresses of hidden cameras», чтобы найти хоть что-то про ноунеймов, а скрытые камеры обычно выпускаются либо вовсе без бренда, либо под совершенно рандомными именами, которые напрочь отсутствуют в OUI, то случайно наткнулся на исследование «Detecting Hidden Wireless Cameras through Network Traffic Analysis» (Выявление скрытых камер посредством анализа сетевого трафика). Они смогли найти паттерны в характеристике трафика скрытых камер, хотя ни кодом, ни MAC адресами они не поделились. Тем не менее, возможно, кому-то будет интересно почитать и натолкнёт на новые идеи.

Связанные статьи:

- Как защитить Wi-Fi роутер от взлома (43%)

- Аудит безопасности IP камер (40.8%)

- Продвинутое слежение за Wi-Fi устройствами (39.5%)

- Для чего нужны SSL-сертификаты и как получить бесплатно валидный сертификат (39.1%)

- Бесплатные валидные SSL-сертификаты с автоматическим продлением (39.1%)

- Карты и антенны для аудита Wi-Fi (для Kali Linux) (RANDOM — 4.9%)

Источник: hackware.ru

Netsurveillance Web Плагин Для Mozilla • Mozilla firefox

после перезагрузки браузера в открывшемся окне следует ввести логин и пароль, которые Вы указывали при регистрации на сайте WebVisum. com В поле Invitation Code Код приглашения вставляем скопированный из письма код приглашения, который был получен нами с таким трудом из рассылки. Из недостатков можем отметить англоязычное меню и достаточно высокую цену платной лицензии, тем не менее, разработчики предоставляют 14 дней бесплатного ознакомительного периода.

Netsurveillance Web Плагин Для Mozilla

На данной странице вы сможете посмотреть в реальном времени как работает настоящая система видео наблюдения состоящая из IP камеры Hikvision DS-2CD2232-I5 на 3 Mpx (покупал тут -> Hikvision DS-2CD2232-I5) и 8-ми канального безымяного китайского недорого видеорегистратора модели N1008F (покупал тут -> регистратор N1008F)

Видео транслируется в двух потоках:

— основной высокой чёткости со скоростью 8192 Kbps

— дополнительный с низким битрейтом 512 Kbps

Для того чтобы посмотреть видео нужно через браузер Internet Explorer (работа в других браузерах не поддерживается, а что вы хотели, дешёвый Китай) перейти по адресу

Если вы ранее не использовали NETSurveillance WEB вам предложат его установить, соглашаемся нажав кнопку download (смотри скрин ниже)

Начнётся скачивание с очень медленной скоростью (можете скачать с моего сайта, будет быстрее — General_IE_V1.0.2.3_20131104.exe). Минуты через 3 автоматически запустится окно установщика плагина. Выбираем английский язык и жмём кнопку далее.

Жмём ещё несколько раз кнопку далее, пока не появится окно говорящее об успешной установке плагина.

Далее обновляем страницу или снова заходим на станицу и разрешаем запуск плагина

Ну вот и всё. Теперь осталось только ввести логин и пароль (список будет ниже в статье), и можно смотреть что показывает камера Hikvision DS-2CD2232-I5

Что предпочитаете: стационарный компьютер или ноут?

Компьютер Ноут

Видеонаблюдение своими руками

На данной странице вы сможете посмотреть в реальном времени как работает настоящая система видео наблюдения состоящая из IP камеры Hikvision DS-2CD2232-I5 на 3 Mpx (покупал тут -> Hikvision DS-2CD2232-I5) и 8-ми канального безымяного китайского недорого видеорегистратора модели N1008F (покупал тут -> регистратор N1008F)

|

|

| КЛИКАБЕЛЬННО (место покупки) | |

Видео транслируется в двух потоках:

— основной высокой чёткости со скоростью 8192 Kbps

— дополнительный с низким битрейтом 512 Kbps

В итоге вы должны увидеть такую картинку:

Расстояние до дома, судя по онлайн карте 52 метра

Для того чтобы посмотреть видео нужно через браузер Internet Explorer (работа в других браузерах не поддерживается, а что вы хотели, дешёвый Китай) перейти по адресу

Если вы ранее не использовали NETSurveillance WEB вам предложат его установить, соглашаемся нажав кнопку download (смотри скрин ниже)

В всплывающей панели выбираем пункт «выполнить»

Начнётся скачивание с очень медленной скоростью (можете скачать с моего сайта, будет быстрее — General_IE_V1.0.2.3_20131104.exe). Минуты через 3 автоматически запустится окно установщика плагина. Выбираем английский язык и жмём кнопку далее.

Жмём ещё несколько раз кнопку далее, пока не появится окно говорящее об успешной установке плагина.

Далее обновляем страницу или снова заходим на станицу и разрешаем запуск плагина

Ну вот и всё. Теперь осталось только ввести логин и пароль (список будет ниже в статье), и можно смотреть что показывает камера Hikvision DS-2CD2232-I5