Распространенность оборудования Mikrotik растет с каждым днем, все больше устройств, а значит и RoS, появляется не только в корпоративном секторе, но и у обычных, домашних пользователей.

К сожалению, не смотря на вполне нормальные настройки по умолчанию, которые можно сделать через Quick Set, в интернете можно встретить множество советов очистить конфигурацию, и сделать как-то по «особому», с «нуля». В этой статье я хочу поделится своим опытом и дать рекомендации, как изменить конфигурацию из Quick Set под свои нужды, при этом сохранив достаточный уровень защищенности.

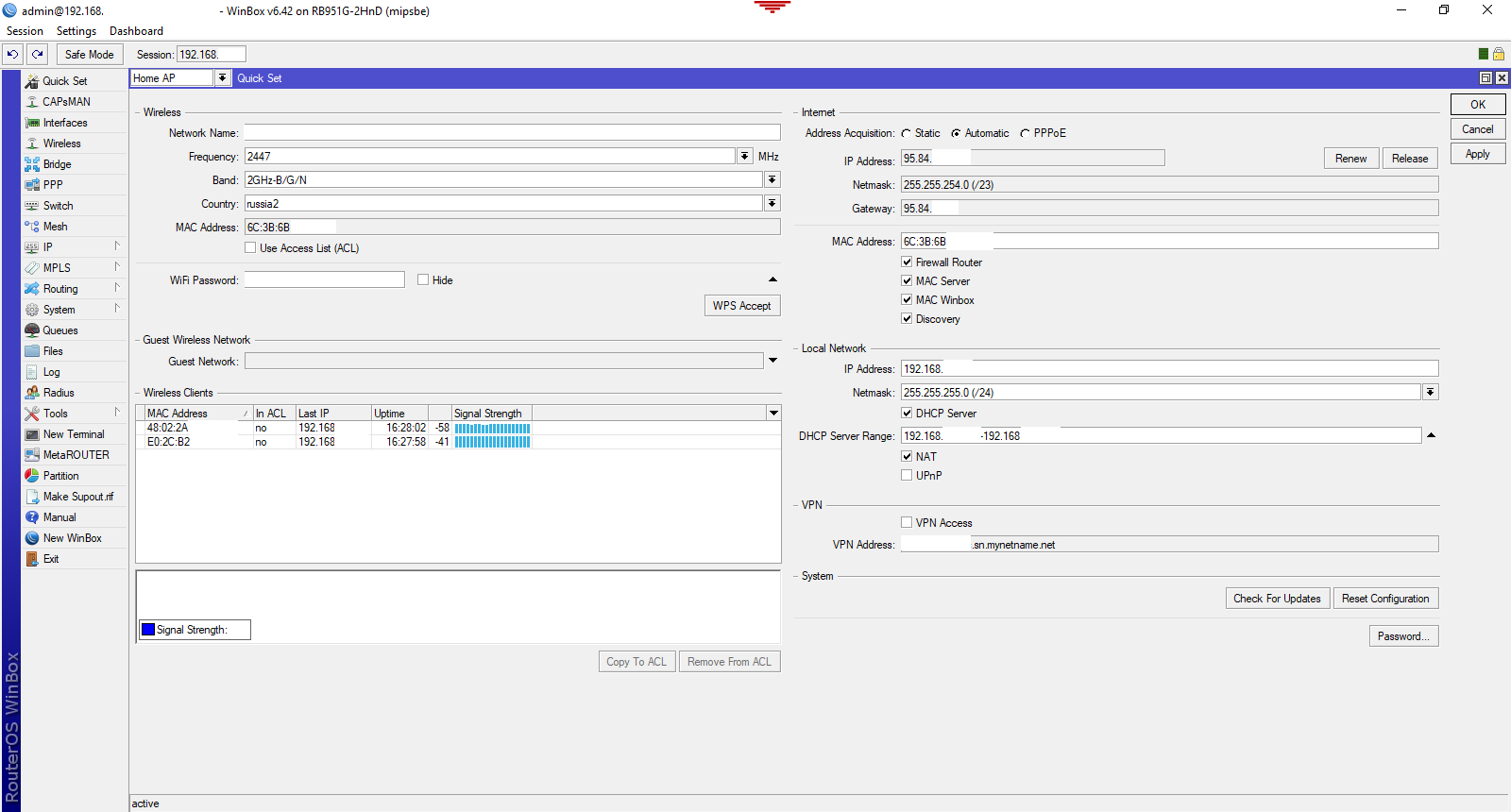

Что такое Quick Set?

Quick Set — это мастер автоматической конфигурации, который помогает быстро, не погружаясь в глубины тонкой настройки RoS, настроить роутер и начать им пользоваться. В зависимости от устройства, вам могут быть доступны несколько шаблонов:

- CAP — Режим управляемой точки доступа, требует наличия настроенного CAPsMAN

- CPE — Режим WiFi клиента, когда интернет вам приходит по WiFi

- HomeAP [dual] — Режим домашней точки доступа, тут количество настроек уменьшено, а их названия приближены к сленгу «домашних пользователей»

MikroTik дома и в офисе — имеет ли смысл с ним связываться

Дальше мы будем в основном настраивать HomeAPWISP AP, но советы пригодятся и в других конфигурациях.

Безопасность

Конфигурация по умолчанию уже не дает подключаться к роутеру из внешней сети, но основывается защита только на пакетном фильтре. Не забываем, про установку пароля на пользователя admin. Поэтому, в дополнение к фильтрации и паролю, я делаю следующие:

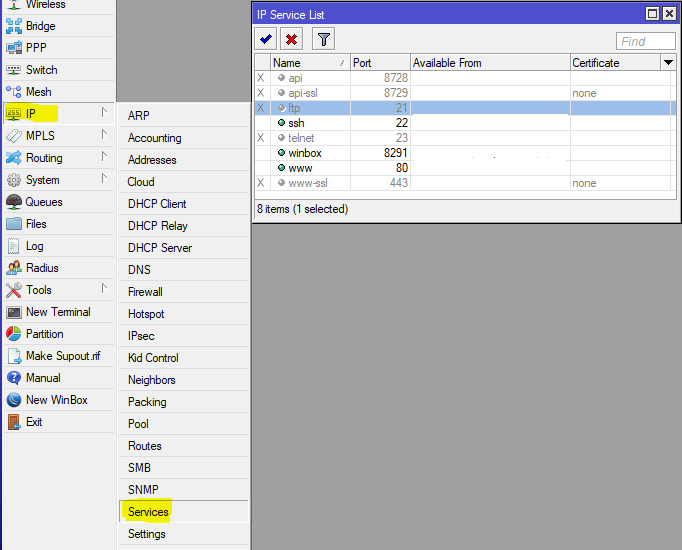

Доступность на внешних интерфейсах

Отключаю не нужные в домашней сети (и не во всех не домашних сетях) сервисы, а оставшиеся ограничиваю областью действия, указывая адреса, с которых можно к этим сервисам подключится.

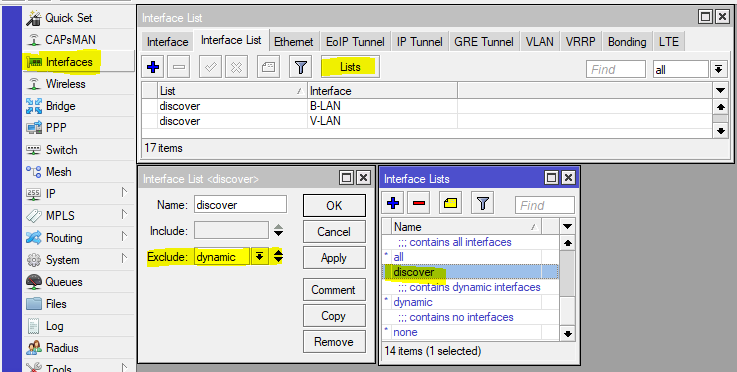

Следующим шагом, будет ограничение на обнаружение роутера с помощью поиска соседей. Для этого, у вас должен быть список интерфейсов, где данный протокол может работать, настроим его:

/interface list add exclude=dynamic name=discover

Добавим в список discovery интерфейсы, на которых мы хотим, чтобы протокол Neighbors Discovey работал.

Теперь настроим работу протокола, указав список discovery в его настройках:

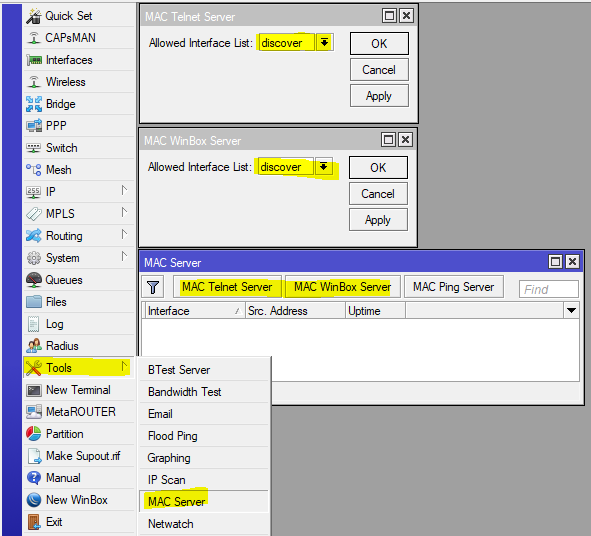

В простой, домашней конфигурации, в списке discovery могут быть интерфейсы, на которых может работать протокол доступа по MAC адресу, для ситуаций, когда IP не доступен, поэтому настроим и эту функцию:

Первоначальная настройка MIKROTIK с нуля: DNS, DHCP, NAT, статический и динамический IP

Теперь, роутер станет «невидимым» на внешних интерфейсах, что скроет информацию о нем (не всю конечно), от потенциальных сканеров, и даже, лишит плохих парней легкой возможности получить управление над роутером.

Защита от DDoS

Теперь, добавим немного простых правил в пакетный фильтр:

/ip firewall filter add action=jump chain=forward connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=jump chain=input connection-state=new in-interface-list=ISP jump-target=anti-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=return chain=anti-DDoS dst-limit=15,15,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=1d chain=anti-DDoS add action=jump chain=input connection-state=new dst-port=22,8291 in-interface-list=ISP jump-target=anti-BruteForce-3 protocol=tcp add action=drop chain=forward connection-state=new src-address-list=BAN-BruteForce-3 add action=return chain=anti-BruteForce-3 dst-limit=4/1m,1,src-address/1m40s add action=add-src-to-address-list address-list=BAN-BruteForce-3 address-list-timeout=1d chain=anti-BruteForce-3

И поместим их после правила defcon для протокола icmp.

Результатом будет бан на сутки для тех, кто пытается открыть более 15 новых соединений в секунду. Много или мало 15 соединений, вопрос спорный, тут уже сами подбирайте число, я выбрал 50 для корпоративного применения, и таких банит у меня 1-2 в сутки. Вторая группа правил гораздо жестче, блокирует попытки соединений на порт ssh(22) и winbox(8291), 3-и попытки за минуту, и отдыхай сутки ;). Если вам необходимо выставить DNS сервер в интернет, то подобным правилом можно отсекать попытки DNS Amplification Attacks, но решение не идеальное, и ложно-положительных срабатываний бывает много.

RFC 1918

RFC 1918 описывает выделение адресных пространств для глобально не маршрутизируемых сетей. Поэтому, имеет смысл блокировать трафик отк таким сетям, на интерфейсе, который смотрит к провайдеру, за исключением ситуаций, когда провайдер выдает вам «серый» адрес.

/ip firewall address-list add address=10.0.0.0/8 list=»RFC 1918″ add address=172.16.0.0/12 list=»RFC 1918″ add address=192.168.0.0/16 list=»RFC 1918″ /ip firewall filter add action=drop chain=input comment=»Drop RFC 1918″ in-interface-list=WAN src-address-list=»RFC 1918″ add action=drop chain=forward comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN add action=drop chain=output comment=»Drop RFC 1918″ dst-address-list=»RFC 1918″ out-interface-list=WAN

Поместите эти правила ближе к началу и не забудьте, добавить в список WAN интерфейс, смотрящий в сторону провайдера.

А вот набор маршутов в «черную дыру»

/ip route add comment=»RFC 1918″ distance=249 dst-address=10.0.0.0/8 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=172.16.0.0/12 type=blackhole add comment=»RFC 1918″ distance=249 dst-address=192.168.0.0/16 type=blackhole

Этот набор маршрутов направит весь трафик до сетей RFC 1918 в «черную дыру», однако, если будут маршруты с меньшей метрикой, то такой трафик пойдет через эти маршруты. Полезно для гарантии того, что приватный трафик не просочится во внешнюю сеть.

За совет благодарим achekalin

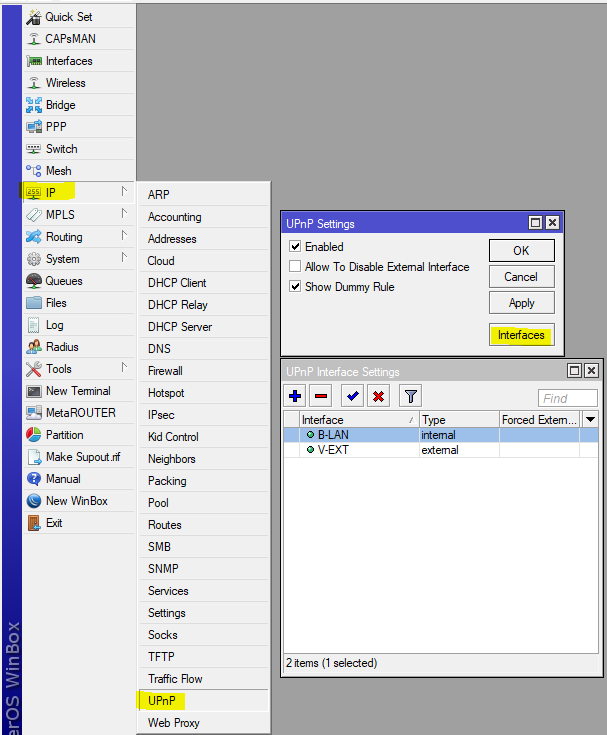

UPnP

Довольно спорная технология, которая позволяет приложениям попросить роутер пробросить порты через NAT, однако, протокол работает без всякой авторизации и контроля, этого просто нет в стандарте, и часто является точкой снижающей безопасность. Настраивайте на свое усмотрение:

SIP Conntrack

Кроме всего прочего, стоит отключить модуль conntrack SIP, который может вызывать неадекватную работу VoIP, большинство современных SIP клиентов и серверов отлично обходятся без его помощи, а SIP TLS делает его окончательно бесполезным.

IPv6 туннели

Если вы не используете IPv6 или не хотите что-бы рабочие машины с Windows поднимали IPv6 туннели без спроса, тогда заблокируйте следующий трафик:

/ip firewall filter add action=drop chain=forward comment=»Teredo TCP» dst-port=3544 protocol=tcp add action=drop chain=forward comment=»Teredo UDP» dst-port=3544 protocol=udp add action=drop chain=forward comment=6to4 protocol=ipv6

За совет опять благодарим achekalin

Динамические и вложенные списки интерфейсов

Эта функция появилась совсем недавно (с версии 6.41), и она очень удобная. Однако, есть особенность: глубина вложенности. Невозможно вложить вложенный список во вложенный список. Если вы так сделаете (фича такая) вам не сообщат о проблеме, просто такой список работать по факту не будет.

WiFi

В городской среде, когда эфир крайне зашумлен, имеет смысл отказаться от каналов в 40MGhz, это увеличивает удельную мощность сигнала на канале, так как 40MGHz канал по сути, это два канала по 20MGHz.

Bridge https://habr.com/ru/articles/353730/» target=»_blank»]habr.com[/mask_link]

Операционная система RouterOS

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

Офис компании «SPW»

г. Санкт-Петербург, ст. м. «Василеостровская»,

ул. Уральская, д. 17, корпус 3, этаж 2

RouterOS — сетевая операционная система от латвийской компании MikroTik. Описание возможностей Микротик RouterOS и Firewall в RouterOS.

Комментариев: 2 Просмотров: 25219

11 октября 2017

Операционная система RouterOS

RouterOS — это сетевая операционная система от латвийской компании MikroTik. Mikro tīkls, что в переводе с латвийского означает «маленькая сеть», зарождалась как небольшая домовая сеть в 1995 г. Для решения своих повседневных задач требовался удобный инструмент.

Началась разработка своего собственного софта на базе Linux, который заложил первоначальный фундамент в RouterOS. Сейчас RouterOS завоевывает все большую и большую популярность за счет своей гибкости, надежности и функциональности. В 2013 году была выпущена уже 6 версия RouterOS, основанная на ядре Linux 3.3.5. Начиная с версии RouterOS 6.40 в стандратный firewall были внесены серьезные изменения. Постараемся раскрыть новые возможности использования firewall в этой статье.

Firewall в RouterOS MikroTik

Firewall в MikroTik Routeros имеет очень большие возможности по фильтрации, отбору и работе с трафиком. Отбор пакетов возможен по более чем 50-ти параметрам, причем к каждому пакету можно применить одно из нескольких действий таких как: accept, drop, reject, tarpit и другие.

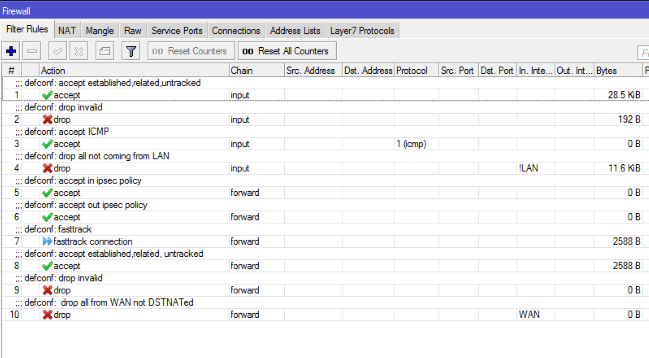

Рассмотрим стандартные настройки firewall в Router OS с версии 6.40. На изображении ниже представлен стандартный firewall, рекомендованный MikroTik.

Чтобы правильно понимать и читать Firewall в RouterOS, нужно хорошо разбираться в нескольких базовых понятиях. Одним из таких является chain (цепочка) прохождения пакетов. В Firewall существует три цепочки движения трафика:

- Input — пакеты, отравленные на маршрутизатор. Для примера возьмем ситуацию, когда мы работаем по SSH или Telnet с Router OS. Весь трафик в этом случае будет идти через цепочку Input.

- Forward — пакеты, идущие «через» маршрутизатор. В это правило попадут все пакеты, отправляемые локальными компьютерами, например, в Интернет.

- Output — пакеты, отравляемые с роутера. При использовании утилиты Ping с роутера все пакеты будут генерироваться самим маршрутизатором и проходить через цепочку Output.

Особенности работы Firewall в RouterOS

Все пакеты в Firewall проходят сверху вниз через каждое правило. Пакет будет обрабатываться в Firewall до тех пор, пока он не попадет под действие какого-либо правила. Поэтому расположение правил имеет большое значение не только для корректной работы Firewall, но и для рационального использования процессорного времени.

Пакет, отравленный в цепочку Input, никогда не попадет в цепочку Forward, и наоборот. Поэтому порядок расположения правил в Firewall между цепочками Input и forward не важен, т.е. без разницы какие правила идут первыми input или forward.

Рекомендованный Firewall в RouterOS является нормально закрытым в chain (цепочке) input и нормально открытым в chain (цепочке) forward, т.е. на input запрещено все, кроме того, что разрешено. В цепочке forward разрешено все, кроме того, что запрещено.

Рассмотрим правила Firewall по умолчанию применяемые в MikroTik более детально.

Цепочка Input

- add action= accept chain=input connection-state=established,related,untracked − данное правило разрешает прохождение пакетов, отправленных на маршрутизатор (input) со всех интерфейсов (LAN,WAN) c состоянием connection-state — established, related, untracked. Оно означает, что пакет будет обработан и пропущен этим правилом дальше в роутер только в том случае, если пакет относится к уже установленным (established), зависимым (related) или не отслеживаемым (untracked) соединениям. Более подробно об connection-state можно найти тут.

- add action=drop chain=input connection-state=invalid − отбросить все пакеты с состоянием соединения invalid, т.е. весь неизвестный трафик для RouterOS.

- add action=accept chain=input protocol=icmp − разрешить ICMP протокол в цепочке input. Рекомендуется не запрещать работу протокола ICMP, потому что для более корректной работы стека TCP/IP, требуется поддержка протокола ICMP.

- add action=drop chain=input in-interface-list=!LAN − запретить все пакеты в цепочки input со всех интерфейсов, кроме сетей входящих в интерфейс лист LAN. Это правило отбрасывает все приходящие пакеты на роутер из внешних сетей, в том числи и «BOGON», кроме домашней сети LAN. Поэтому если мы хотим открыть какие-то сервисы, мы должны размещать разрешающие правила выше этого запрещающего правила.

Цепочка Forward

- add action=accept chain=forward ipsec-policy= in,ipsec и add action=accept chain=forward ipsec-policy=out,ipsec — эти два правила отвечают за корректное прохождение пакетов ipsec через маршрутизатор при включенной функции fasttrack.

- add action=fasttrack-connection chain=forward connection-state=established,related − включение функции fasttrack. Fasttrack — технология позволяющая существенно экономить ресурсы роутера при обработке пакетов. Достигается за счет упрощённой обработки пакетов, миную ядро Linux. При включении данной технологии теряется часть функционала Router OS, такие, как очереди, IPsec и др.

- add action=accept chain=forward connection-state=established,related,untracked — данное правило разрешает прохождение пакетов через RouterOS c состоянием connection-state — established,related,untracked.

- add action=drop chain=forward connection-state=invalid — запрещает все проходящие через RoureOS пакеты c состояние invalid.

- add action=drop chain=forward connection-nat-state=!dstnat connection-state=new in-interface-list=WAN — это правило повышает безопасность NAT, рекомендуется его использовать.

При внедрении данного Firewall необходимо создать в интерфейс листах ваши листы — WAN и LAN. Нужно внести ваши действующие интерфейсы в них. Будьте внимательны, от правильной настройки Firewall зависит безопасность вашей сети.

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

NAT

Одной из центральных технологий в современных сетях является NAT (network address translation).

RouterOS имеет очень гибкие возможности по управлению функциями NAT. Есть всесторонняя поддержка различных видов NAT:

- СтатическийNAT — NAT один к одному, когда один IP-адрес полностью отображается на другой IP-адрес.

- ДинамическийNAT — один ко многим. Один IP-адрес или группа могут отображается к нескольким, причем правила могут меняться динамически.

- Перегруженный NAT (PAT, NAT overload) — самый распространённый вид динамического NAT, когда происходит отображение нескольких внутренних хостов на один внешний IP-адрес, также известен как маскарадинг.

- HarpinNAT или loopback NAT — особая техника использования NAT. Предназначена для того, чтобы локальные хосты могли обращаться по внешнему IP-адресу к сервису, расположенному в той же локальной сети.

- MAP (dst-nat) — стандартная функция NAT, поддерживаемая большинством маршрутизаторов. С ее помощью осуществляется «проброс портов» ко внутренним сервисам локальной сети.

- TraversNAT — технология, позволяющая приложениям автоматически настраивать NAT под свои задачи.

Более подробно о практической стороне использования NAT вы можете посмотреть тут.

Описанные возможности MikroTik RouterOS — это лишь небольшая часть богатейшего функционала RouterOS в MikroTik. В следующих статьях постараемся рассказать о других интересных функционалых особенностях RouterOS и ее настройке.

Источник: spw.ru

MikroTik RouterOS – Обзор возможностей

MikroTik латвийская компания, основанная в 1995 году, которая занимается разработкой маршрутизаторов и беспроводных IPS систем.

RouterOS операционная система, разработанная компанией MikroTik. Она базируется на ядре linux (на момент написания статьи 3.3.5) и может быть установлена как на оборудование RouterBoard (mipsbe, ppc, mipsle, tile), так и на архитектуру x86, превратив, допустим, старенький Pentium 233 в маршрутизатор со всеми необходимыми функциями.

Оборудование

В первую очередь RouterOS устанавливается оборудование RouterBoard.

Роутеры, от маленьких “настенных”, до 1U для установки в стойку, свичи, беспроводные системы.

Для любителей конструкторов есть платы RouterBoard, из которых можно выбрать решение как раз под себя.

Так же можно собрать полностью свое решение на базе x86 архитектуры.

Минимальные требования к такой конфигурации будут:

- i386 совместимый процессор, есть поддержка многоядерных процессоров и многопроцессорных систем

- Минимум 32MB RAM (максимум 2GB)

- IDE, SATA, USB или flash диск с 64MB

- Сетевая карта, поддерживаемая ядром linux v3.3.5 (PCI, PCI-X)

Так же MiktoTik RouterOS можно использовать как виртуальный роутер для организации каких то сетевых решений между виртуальными машинами.

Установка и настройка

Начальная установка операционной системы возможна с компакт диска или через загрузку по сети.

Настройка возможна при помощи утилиты WinBox, которая позволяет подключаться к уже настроенному устройству по TCP или при помощи MAC соединения к устройству, где еще не настроена ни одна сетевая карта.

Так же из визуальных средств настройки есть WebBox (на старых версиях) и WebFig (на новых).

Мощный интерфейс командной строки с поддержкой скриптов, подключения по последовательному порту, ssh и telnet.

Для разработчиков есть API интерфейс.

Возможности firewall

Firewall осуществляет контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами. Есть возможность задания фильтрации по ip адресу, интервалу ip адресов, порту, интервалу портов, протоколу, поддерживаются статические и динамические списки.

Network Address Translation (NAT) позволяет предотвратить или ограничить обращение снаружи ко внутренним хостам, оставляя возможность обращения изнутри наружу.

Firewall позволяет маркировать пакеты для дальнейшей их маршрутизации.

Layer7 filter позволяет фильтровать пакеты на основе данных уровня приложения. Иными словами, он позволяет распознавать пакеты HTTP, FTP, Gnucleus, Kazaa и т.д., независимо от порта.

Firewall RouterOS поддерживает IPv6.

Маршрутизация

RouterOS поддерживает статическую маршрутизацию и множество динамических протоколов маршрутизации. Для IPv4 это RIP v1 and v2, OSPF v2, BGP v4. Для IPv6 это RIPng, OSPFv3 and BGP.

RouterOS также поддерживает виртуальную маршрутизацию и перенаправление (VRF).

VRF (Virtual Routing and Forwarding) – технология позволяет сосуществовать нескольким таблицам маршрутизации в пределах одного маршрутизатора. Благодаря подобной виртуализации можно сделать так, чтобы разные клиенты пользовались одним и тем же адресным пространством или разными протоколами маршрутизации.

MPLS (Multiprotocol Label Switching) – механизм передачи данных, который эмулирует различные свойства сетей с коммутацией каналов поверх сетей с коммутацией пакетов. Он был разработан с целью обеспечения универсальной службы передачи данных как для клиентов сетей с коммутацией каналов, так и сетей с коммутацией пакетов.

С помощью MPLS можно передавать трафик самой разной природы, такой как IP-пакеты, ATM, SONET и кадры Ethernet. В традиционной IP сети пакеты передаются от одного маршрутизатора другому и каждый маршрутизатор читая заголовок пакета (адрес назначения) принимает решение о том, по какому маршруту отправить пакет дальше. В протоколе MPLS никакого последующего анализа заголовков в маршрутизаторах по пути следования не производится, а переадресация управляется исключительно на основе меток. Это имеет много преимуществ перед традиционной маршрутизацией на сетевом уровне.

VPN

VPN (Virtual Private Network) логическая сеть, создаваемая поверх другой сети, например Интернет. Несмотря на то, что коммуникации осуществляются по публичным сетям с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов.

RouterOS поддерживает различные методы VPN и туннельных протоколов: Ipsec, OpenVPN, PPTP, PPPoE, L2TP, MLPPP, BCP, IPIP, EoIP, IPv6 over IPv4, VLAN – IEEE802.1q, Q-in-Q, MPLS.

Источник: lagovskiy.ru