MAZE — это вирус-вымогатель.

Инфицируя компьютер, вымогатель прописывает свой автозапуск в системном реестре для автоматического старта при входе пользователя. Затем вирус-вымогатель сканирует все имеющиеся жесткие (а иногда и сетевые) диски на предмет интересующих его файлов, и шифрует их.

Как происходит заражение вымогателем MAZE?

Вчера был в гостях у бабушки. Частенько к ней хожу. Обожаю пирожки! А уж супчик какой! Вы бы тоже ходили часто, будь у вас такая бабушка.

Ну да суть не в этом.

Перед самым уходом она попросила меня глянуть на ее компьютер, мотивируя тем, что тот не работает и хочет денег. А она, естественно, не знает, куда их ему засунуть.

По ее словам, она открыла какое то загадочное вложение из Собеса, пришедшее ей на почту. Конечно, она надеялась что ей прислали приглашение на праздник ветеранов. Однако компьютер сам перезагрузился и стал требовать выкуп за возможность загрузиться вновь. Да еще и в какой то неизвестной моей бабуле валюте.

Тестируем в Maze. Дарья Стрехнина

Чаще всего вирусы-вымогатели проникают на компьютеры после посещения жертвой так называемых фишинговых сайтов.

Кроме того, очень часто заражение происходит в результате открытия вложений, присланных по почте, якобы от платежных служб и сервисов, банка, полиции, ФБР и бог знает кого еще. Задача злоумышленника в том, чтобы вы купились, и открыли вложение.

MAZE может попасть на ваш компьютер, используя уязвимости в вашей операционной системе, сети или браузере. В этом случае вымогатель MAZE встраивается в веб-страницу и инфицирует вашу машину при посещении данного сайта.

Как избежать заражения вирусом-вымогателем MAZE?

- Устанавливайте все критические обновления на вашу операционную систему.

- Установите уникальный, СЛОЖНЫЙ пароль на все аккаунты с правами админа!

- НИКОГДА не открывайте неизвестные вложения от не пойми кого! Будьте бдительнее!

Разумеется, я помог бабушке и компьютер вылечил. И беседу провел, о недопустимости открытия вложений от неизвестно кого. Но, думаю, что простенькая инструкция по избавлению от MAZE будет вам полезна. Поэтому ниже я привожу ее, как ручную, так и автоматическую.

Инструкция по ручному удалению вымогателя MAZE

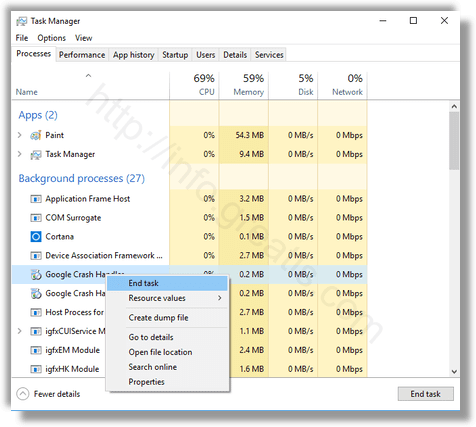

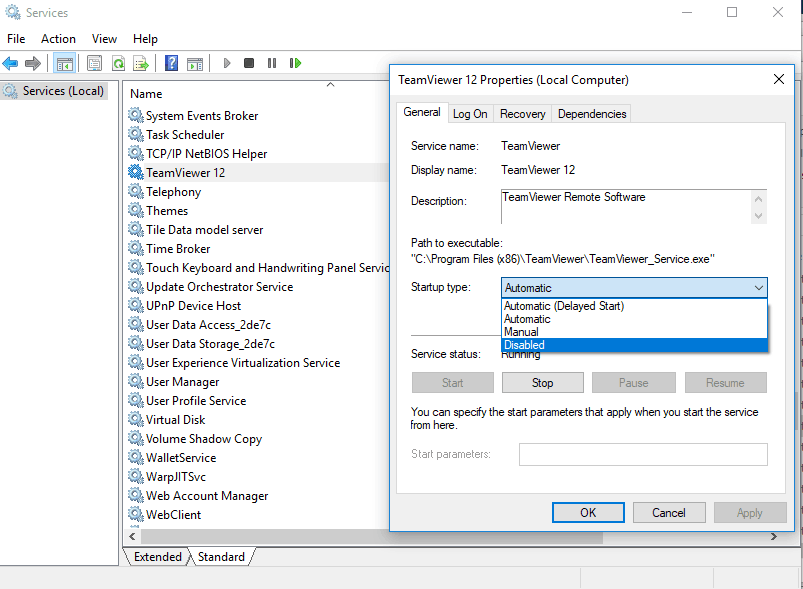

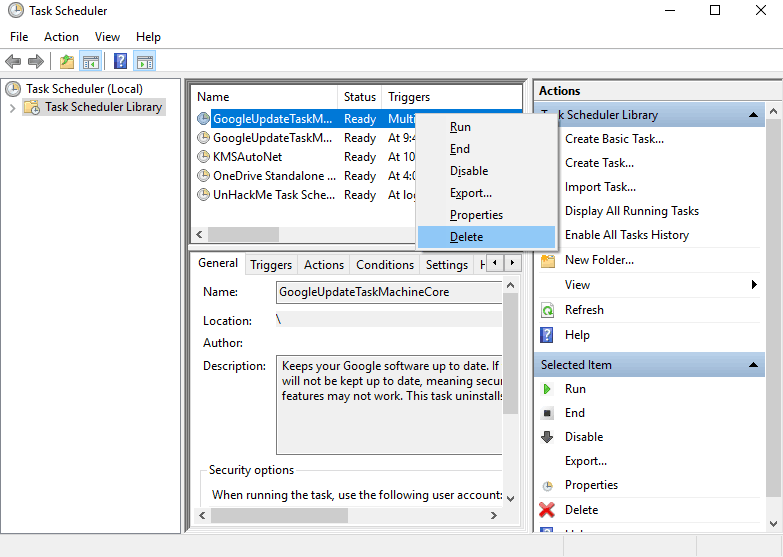

Для того, чтобы самостоятельно избавиться от вируса-вымогателя MAZE, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

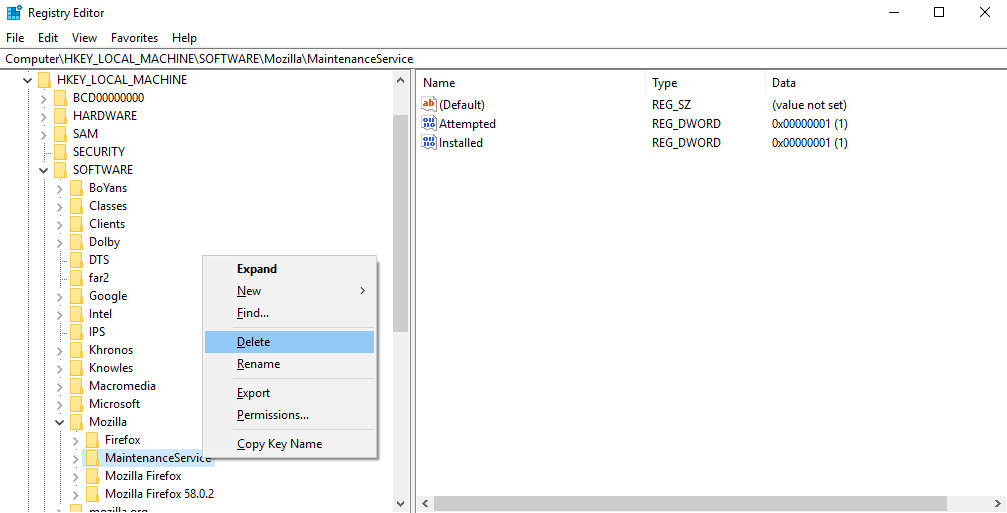

-

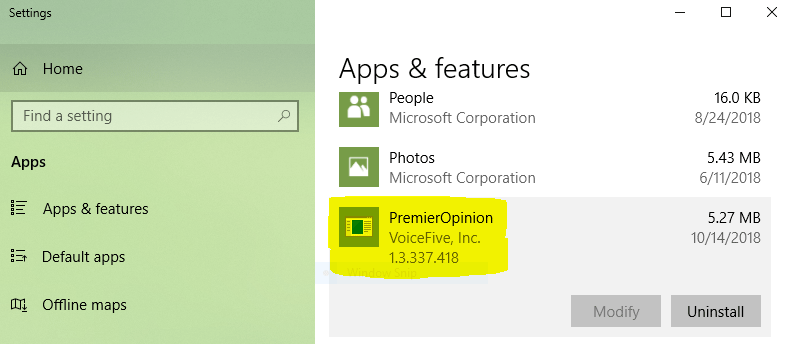

Поискать «MAZE» в списке установленных программ и удалить ее.

Игрушка для обучения детей 4М Программирование (Code-A-Maze). Развивающие игры для детей. Подарок

А можно поступить проще, установив UnHackMe.

Cуществует множество специализированного ПО, которое обеспечит вам защиту от зловредов, подобных вымогателю MAZE. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

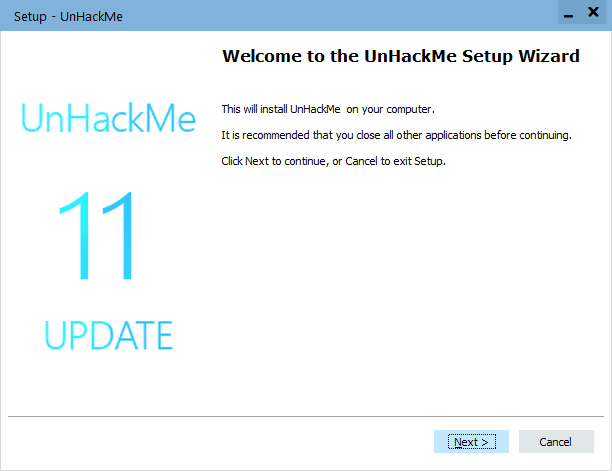

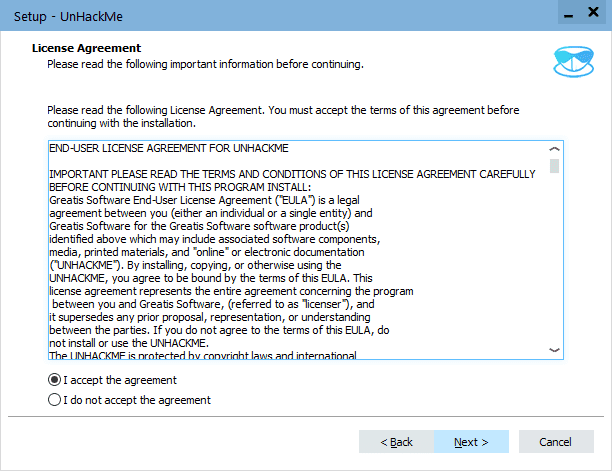

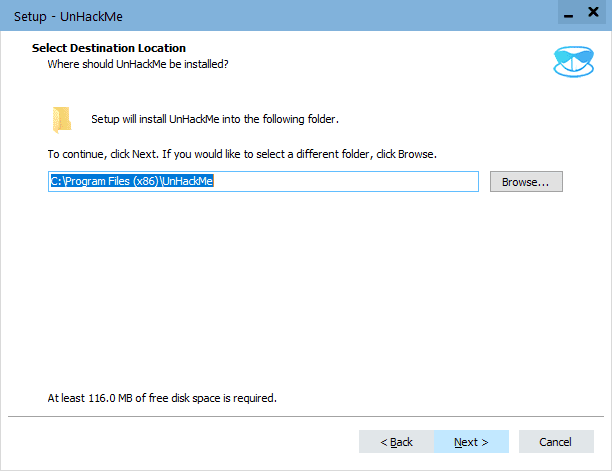

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только вымогатель MAZE.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления MAZE какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

Шаг 1. Установите UnHackMe (1 минута).

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

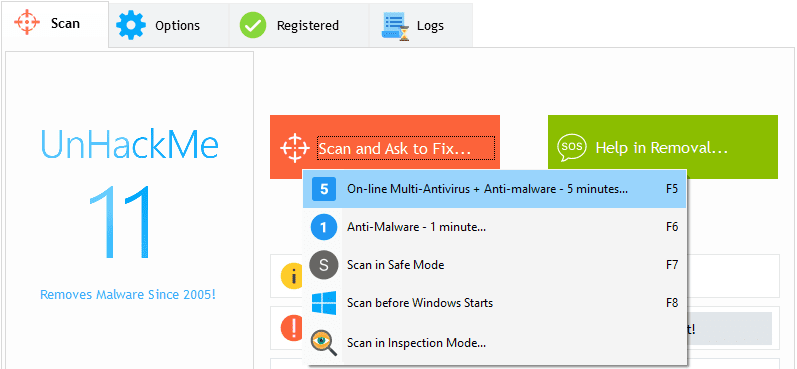

Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

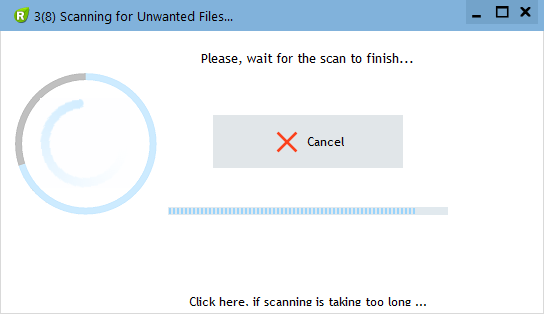

- Итак, запускаем проверку вашего компьютера. Можно использовать быструю, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса MAZE, но и остальной нечисти.

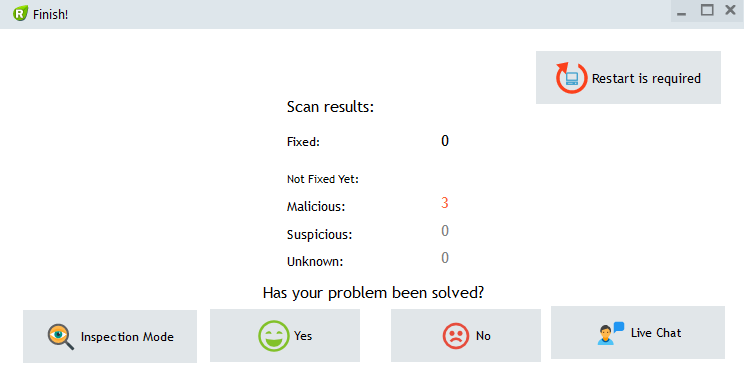

Шаг 3. Удалите вредоносные программы (3 минуты).

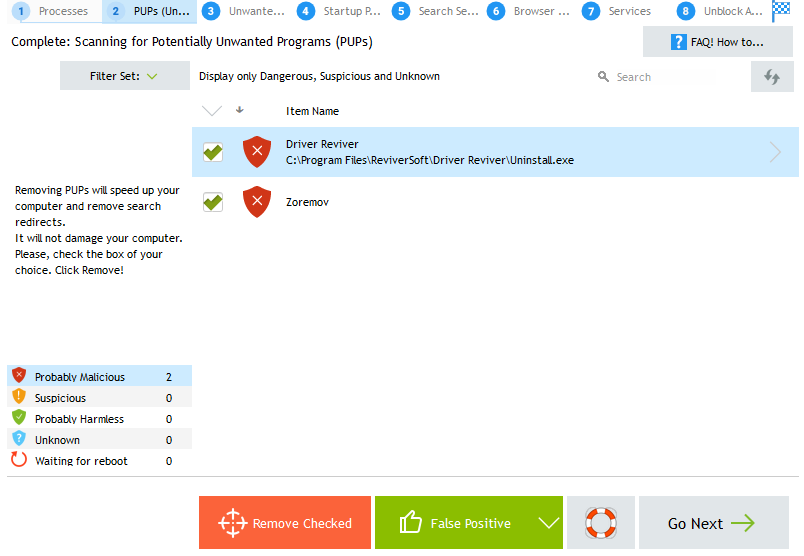

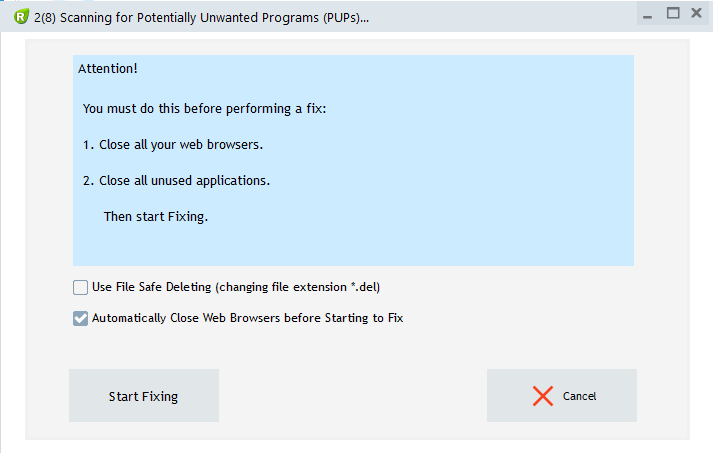

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса-вымогателя MAZE заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей «Вирусолог»

Об

Maze

платформа для тестирования пользователей и юзабилити, предназначенная для дизайнеров и менеджеров продуктов, которые хотят принимать решения на основе данных.

Детали продукта

Платформа для тестирования пользователей и исследования юзабилити, которая превращает прототипы в выводы, полученные на основе данных реальных клиентов, и привносит уверенность в процесс проектирования. Более 15 000 дизайнеров и менеджеров по продуктам из таких компаний, как Salesforce, Microsoft и IBM, используют Maze для повышения эффективности процесса пользовательского тестирования.

Контакты

Стоимость

Стоимость Maze начинается от 49$ в месяц. Есть бесплатная версия.

Характеристики

Стартовая стоимость

49$ в месяц

Бесплатная версия

Пробный период

Операционные системы

Cloud, SaaS, Web

Обучение

Документация

Персонально

Поддержка

Рабочее время

Возможности

Системы UX (User Experience)

Для веб-сайтов

Для мобильных устройств

Запись активности экрана

Исследование поведения пользователей

Немодерируемое тестирование

Пользовательский путь

Проверка удобства использования

Разработка прототипов

Тепловая карта активности

Программы для UX-дизайна

Библиотека элементов

Журнал изменений

Импорт дизайна

Интерактивные элементы

Мобильный интерфейс

Перетаскивание

Создание макета

Создание прототипа

Сотрудничество

Управление обратной связью

Выберите самые важные функции

Консультация по подбору IT-решений от наших специалистов

Бесплатная консультация

Заполните небольшой опрос и наши специалисты подберут для вас ПО

Подобрать ПО

Аналоги Maze

Q.Palette

от Diasoft

Q.Palette — платформа для разработки пользовательского интерфейса.

Userbrain

от Userbrain

Userbrain — это служба удаленного тестирования юзабилити с упором на непрерывное тестирование.

Eyelet

Создавайте интерактивные руководства по введению в курс дела без кодирования и помогайте своим клиентам самоорганизовыва.

FlowMapp

от FlowMapp

Онлайн решения для визуализации карт сайта и сценариев поведения посетителей для оптимизации UX пользователя.

Reputation Aegis

от MAXXCOM Internet

Приложение позволяет использовать отзывы настоящих клиентов для работы с репутацией бренда

Userfeel

от Userfeel

Быстрое и простое удаленное тестирование юзабилити для веб-сайтов и приложений. Наша панель состоит из более чем 60 000 .

Uizard

Программное обеспечение, которое превращает ваши чертежи от руки в рабочий код с помощью технологии глубокого обучения.

Adobe XD

On-premise решение для тестирования гипотез, создания прототипы и мокапы и совместной работы над ними.

Affinity Designer

Приложение для графического дизайна, которое можно использовать для проектов пользовательского интерфейса.

Balsamiq Wireframes

от Balsamiq Studios

Быстрое решение для создания и совместной работы над вайрфреймами, прототипами и мокапами с готовой системой контроля ве.

Moqups

от Evercoder Software

Онлайн приложение для совместной работы над визуализацией данных с помощью досок, диаграмм и тп.

Matomo

Matomo (ранее Piwik) — это платформа веб-аналитики с открытым исходным кодом №1, используемая на более чем 1,4 миллионах.

Smartlook

от Smartlook

Smarlook — это качественное аналитическое решение для веб-сайтов и мобильных приложений с функцией постоянной записи, те.

Pendo

Pendo предоставляет аналитику, позволяющую понять, что делают пользователи на протяжении всего пути к продукту — без при.

Hotjar

Система поведенческого анализа для интернет-компаний.

Популярные сравнения с Maze

Популярные сравнения с Maze

от FlowMapp

Онлайн решения для визуализации карт сайта и сценариев поведения посетителей для оптимизации UX пользователя.

от Balsamiq Studios

Быстрое решение для создания и совместной работы над вайрфреймами, прототипами и мокапами с готовой системой контроля версий и тестирования.

On-premise решение для тестирования гипотез, создания прототипы и мокапы и совместной работы над ними.

от Userbrain

Userbrain — это служба удаленного тестирования юзабилити с упором на непрерывное тестирование.

от Diasoft

Q.Palette — платформа для разработки пользовательского интерфейса.

Система поведенческого анализа для интернет-компаний.

Pendo предоставляет аналитику, позволяющую понять, что делают пользователи на протяжении всего пути к продукту — без привлечения ресурсов разработки.

Программное обеспечение, которое превращает ваши чертежи от руки в рабочий код с помощью технологии глубокого обучения.

от Userfeel

Быстрое и простое удаленное тестирование юзабилити для веб-сайтов и приложений. Наша панель состоит из более чем 60 000 тестировщиков, говорящих на 40 языках.

Maze с FlowMapp

Maze с Balsamiq Wireframes

Maze с Adobe XD

Maze с Userbrain

Maze с Q.Palette

Maze с Hotjar

Maze с Pendo

Maze с Uizard

Maze с Userfeel

Maze с Smartlook

Maze с Matomo

Maze с Moqups

Maze с Affinity Designer

Maze с Eyelet

Maze с Reputation Aegis

Отзывы Maze

Отзывов ещё нет — ваш может стать первым.

Смежные категории к Системы UX (User Experience)

Сравнить 0 продуктов категории Системы UX (User Experience)

О компании

- Наша история

- Юридические документы

- Для инвесторов

Пользователям

- Категории ПО

- IT-решения

- Системные интеграторы

- Оставить отзыв

- Блог и исследования

115419, г.Москва, ул.Шаболовка, д.34, стр.5

Все сведения, содержащиеся на страницах сайта (информационные материалы, каталоги, статьи и пр.), носят ознакомительный характер. Информация не является исчерпывающей. Информация на сайте не является публичной офертой, определяемой положениями Статьи 437 Гражданского кодекса РФ. Все права интеллектуальной собственности принадлежат компаниям — производителям программного обеспечения, как и товарные знаки и логотипы. Все ссылки на дистрибутивы, а так же выложенные статьи, товарные знаки и логотипы носят в себе только ознакомительный характер и не претендуют на интеллектуальную собственность, а так же ее нарушение

Источник: picktech.ru

Жизнь шифровальщика Maze

В прошлом году шифровальщик Maze стал одной из самых распространенных вредоносных программ, угрожающих бизнесу и крупным организациям. Жертвами вымогательства стали десятки крупных компаний, в том числе LG и Southwire, и администрация города Пенсакола (США).

Впервые этот шифровальщик был замечен в первой половине 2019 года. Тогда он не имел собственного названия — в сообщении с требованием выкупа использовался заголовок «0010 System Failure 0010», а исследователи называли этот зловред просто «шифровальщиком ChaCha».

Сообщение с требованием выкупа в ранней версии шифровальщика Maze/ChaCha

Вскоре после этого появились новые версии этого троянца, где он назывался Maze, и для связи с жертвами использовался веб-сайт вместо адреса электронной почты, указанного в сообщении выше.

Веб-сайт, используемый более новой версией шифровальщика Maze

Сценарии заражения

Массовые кампании

Сначала для распространения шифровальщика Maze использовались наборы эксплойтов (а именно Fallout EK и Spelevo EK), а также спам с вредоносными вложениями. Ниже показан образец одного из спам-сообщений с вложенным документом Word, в котором содержался макрос для загрузки полезной нагрузки, шифровальщика Maze.

Если получатель письма открывал вложенный документ, появлялся запрос на разрешение редактирования, а затем на включение содержимого. Если получатель попадается на приманку, выполняется вредоносный макрос, в результате чего происходит заражение компьютера шифровальщиком Maze.

Индивидуальный подход

Помимо атак с использованием стандартных векторов заражения, разработчики Maze проводят целевые атаки на корпорации и муниципальные предприятия, чтобы получить крупные выкупы.

Механизмы начальной компрометации и методы дальнейшего заражения варьируются. В некоторых случаях использовался целевой фишинг для заражения системы RAT-троянцем Cobalt Strike, в других зловред проникал в сеть, эксплуатируя уязвимости служб, подключенных к интернету (например, Citrix ADC/Netscaler или VPN Pulse Secure). Кроме того, операторы Maze могут использовать подбор паролей к RDP для проникновения на компьютеры, к которым открыт доступ из интернета.

Тактики повышения привилегий, разведки и дальнейшего распространения по сети также меняются от случая к случаю — в этих целях злоумышленники используют такие инструменты, как mimikatz, procdump, Cobalt Strike, Advanced IP Scanner, Bloodhound, PowerSploit и др.

На этих промежуточных этапах атакующие пытаются определить ценные данные, хранящиеся на серверах и рабочих станциях в скомпрометированной сети. Затем они извлекают конфиденциальные файлы жертвы, чтобы использовать их при обсуждении размера выкупа.

На последнем этапе вторжения операторы вредоносного ПО устанавливают троянца Maze на все машины, к которым получили доступ. Это приводит к финальному этапу атаки – шифрованию ценных данных жертвы.

Утечки и публикация данных

Maze — один из первых шифровальщиков, создатели которого угрожают опубликовать конфиденциальные данные, если жертва отказывается платить выкуп.

Можно сказать, что Maze послужил примером для других киберпреступников, — этот подход оказался таким прибыльным, что сейчас некоторые другие известные группировки вымогателей, включая REvil/Sodinokibi, DoppelPaymer, JSWorm/Nemty/Nefilim, RagnarLocker и Snatch, постоянно используют его.

У операторов Maze есть веб-сайт, где они публикуют списки недавних жертв, а также частичные или полные дампы документов, которые им удалось извлечь из скомпрометированных сетей.

Веб-сайт с украденными данными, опубликованными операторами Maze

Картель вымогателей

В июне 2020 года разработчики Maze объединились с двумя другими группами, LockBit и RagnarLocker, образовав «картель вымогателей». Данные, украденные этими группами, теперь публикуются в блоге, который ведут операторы Maze.

При этом похоже, что участники картеля не только используют общие ресурсы для хостинга полученных документов, но и делятся друг с другом опытом. Так, сейчас операторы Maze взяли на вооружение методы выполнения вредоносного ПО, которые раньше использовала только группа RagnarLocker.

Краткая техническая информация

Шифровальщик Maze, как правило, распространяется в виде бинарного PE-файла (EXE или DLL в зависимости от конкретного сценария), написанного на C/C++ и обфусцированного с помощью протектора, предположительно, собственной разработки. Для затруднения статического анализа используются различные приемы: динамический импорт API-функций, обфускация потока управления с помощью условных переходов, замена команды RET на JMP dword ptr [esp-4], замена команды CALL на PUSH + JMP и др.

Чтобы препятствовать динамическому анализу, троянец прерывает процессы, которые обычно используют исследователи: procmon, procexp, ida, x32dbg и т. д.

Схема шифрования Maze состоит из нескольких уровней:

- Для шифрования содержимого файлов жертвы зловред стойким образом генерирует уникальные ключи и одноразовые коды (nonce values) для использования с поточным шифром ChaCha.

- Ключи и одноразовые коды ChaCha шифруются с открытым сессионным ключом RSA-2048, который генерируется при запуске зловреда.

- Секретный сессионный ключ RSA-2048 шифруется с открытым мастер-ключом RSA-2048, который содержится в коде троянца.

Эта схема является вариацией типичного подхода, который используют разработчики современных программ-вымогателей. Она позволяет сохранить в секрете главный закрытый ключ RSA при продаже дешифраторов отдельным жертвам и гарантирует, что дешифратор, приобретенный одной жертвой, не поможет другим.

Запущенный на компьютере шифровальщик Maze пытается определить тип системы зараженного компьютера: сервер с резервными копиями (backup server), контроллер домена (domain controller), автономный сервер (standalone server) и т. д. Эта информация используется в сообщении с требованием выкупа, чтобы заставить жертву думать, что злоумышленники знают все о зараженной сети.

Строки, используемые Maze для генерации сообщения с требованием выкупа

Фрагменты процедуры, генерирующей требование выкупа

Как избежать атаки и предотвратить заражение

Программы-вымогатели эволюционируют с каждым днем, и реактивный подход не поможет избежать заражения. Защита должна быть проактивной, чтобы не допустить проникновения зловреда в систему, поскольку зашифрованные в результате атаки файлы далеко не всегда можно восстановить.

Чтобы предотвратить подобные атаки, следуйте нашим рекомендациям:

- Своевременно устанавливайте обновления и исправления ОС и приложений.

- Обучите сотрудников правилам кибербезопасности.

- Используйте только защищенные методы удаленного подключения к локальной сети организации.

- Используйте для защиты рабочих мест решение с функциями обнаружения подозрительного поведения и автоматического отката изменений файлов, например Kaspersky Endpoint Security для бизнеса.

- Используйте сервисы информирования об угрозах, чтобы быстро обнаруживать атаки, выбирать эффективные ответные меры и не допускать распространения вредоносного ПО.

Обнаружение

Продукты «Лаборатории Касперского» обнаруживают шифровальщик как Trojan-Ransom.Win32.Maze, а модуль защиты на основе анализа поведения блокирует его как PDM:Trojan.Win32.Generic.