Aliases: Trojan.Win32.Diple.gocq (Kaspersky) GenericRXAA-XH!E7B3E2FAAC12 (McAfee) a variant of Win32/RuKometa.X potentially unwanted application (ESET) Troj/Agent-ASIO (Sophos) TROJ_SELFDEL.TQ (Trend Micro) Gen:Variant.Razy.56712 (BitDefender) Infostealer.Limitail (Symantec)

Summary

This application was stopped from running on your network because it has a poor reputation. This application can affect the quality of your computing experience. We have seen this leading to the following potentially unwanted behaviors on PCs:

- Adds files that run at startup

- Injects into other processes on your system

- Changes browser settings

- Installs browser extensions

These applications are most commonly software bundlers or installers for applications such as toolbars, adware, or system optimizers. We have observed this application installing software that you might not have intended on your PC.

If you were trying to install an application, you might have downloaded it from a source other than the official product’s website.

We usually see this application installed on PCs in the following countries. This list is sorted according to prevalence:

- Russia

- Ukraine

- United States

- Kazakhstan

- Turkey

What to do now

You should contact your IT representative or network administrator to find how you can install legitimate programs while connected to your network.

Technical information

Threat behavior

Installation

This application can be downloaded from websites that offer third-party software downloads. For example, we have seen it downloaded from:

- rather-baby.ru

- gravepilot253.ru

- downloader.disk.yandex.ru

- everybodyare.ru

- sinkpossibly.ru

We have seen this application use the following file names:

- utorrent.3.4.2.exe

- video6-7y.exe

- torrent.exe

- utorrent.3.4.3.exe

- dxsetup.exe

- 3.4.2.utorrent.exe

- video6-7y (1).exe

- torrent (1).exe

- utorrent.3.4.2 (1).exe

It can be digitally signed by the following vendors:

We have seen this application using product names such as:

- uTorrent installer

- (Shared by Headlight Software Products)

- Nethost

- VMware Tools

- Proxomitron

This application communicates with domains such as:

- xml.binupdate.mail.ru

- mailruupdater.cdnmail.ru

- vk.isermen.ru

- vk.umnobe.ru

- xtnmailru.cdnmail.ru

- xml.binupdate.mail.ru/cache_policy.mrdj

- xml.binupdate.mail.ru/tasks.mrdj?

- xml.binupdate.mail.ru/tasks/shortcuts.mrdj?

Payload

Exhibits suspicious behaviors

We have observed this application exhibit the following potentially unwanted behavior on PCs:

Зарабатывать на фондовом бирже это ХАЛЯЛЬ ИЛИ ХАРАМ?- Доктор Закир Найк

- Installs programs that start automatically when your PC starts

- Injects into other processes on your system

- Changes your browser’s default homepage settings

- Changes your browser’s default search provider settings

- Installs extensions into your browsers — often this is used to inject ads, add toolbars, or change how your browser works

- Changes the Google Chrome secure preferences — this behavior is commonly associated with tampering with the default homepage or search provider in Chrome

- Changes your browser’s proxy settings — we often see this used to inject ads into your browser as you browse the web

Installs other programs

We have seen this application install other software on your PC. Some of these applications might be bundled during the installation process and not intended to be installed. We have seen it installing programs such as:

- Служба автоматического обновления программ

- ZetaGames

- ipro2

- Интернет

- FIFA 2004

- ICQ (версия 10.0.12091)

- Need for Speed Underground 2

- Sound+

- Игровой центр Mail.Ru

This description was published using automated analysis.

Источник: www.microsoft.com

«Доктор Веб» изучил несколько троянских программ, принадлежащих к семейству Trojan.LoadMoney

Исследователи вирусных программ «Доктор Веб» изучают несколько троянских программ, принадлежащих к семейству Trojan.LoadMoney, скачивающие другие вирусы на уже инфицированный троянцем компьютер.

Вирусы семейства Trojan.LoadMoney, начиная с 2013 года и по сей день, не прекращают «радовать» пользователей компьютеров, своими регулярными разработками. Например, в троянец с названием Trojan.LoadMoney.3209 встроено два веб-адреса, с которых он запускает дополнительные вирусные приложения. Во время изучения этого вируса, происходил запуск зашифрованных файлов с этих двух адресов, которые сохранялись во временной папке, с произвольно сгенерированным названием. После этого, файл переходил в память компьютера, самоуничтожался и снова оказывался во временной папке под новым названием. Следом, он опять оказывался в памяти и устанавливался с нее, начальный файл, при этом удалялся.

Файл, загружаемый Trojan.LoadMoney.3209, с именем Trojan.LoadMoney.3558 выполнял более сложные задачи. Trojan.LoadMoney.3558, скачивал файлы с помощью служебной утилиты cURL. Благодаря этой утилите, скачивание файлов возможно одновременно с разных серверов Интернета, используя разные протоколы. Троянец расшифровывал ее и сохранял на компьютер.

Скачивание файлов утилитой cURL на компьютер с основным вирусом, Trojan.LoadMoney.3558 пользовался стандартным Планировщиком заданий для Windows. В этот троянец встроено уже четыре веб-адреса. Один адрес отвечает за работу с cURL, с остальных трех происходит скрытая загрузка исполняемого файла с названием Trojan.LoadMoney.3263. Эта программа, также удаляется сразу как запустится.

Устанавливаясь на компьютер, троянец запускает файл, отвечающий за исполнение, генерирует ему имя, сохраняется и запускается. Dr.Web определяет этот файл как Trojan.Siggen7.35395. Разработчики вирусов не прописывают в коде программ какие-либо видимые эффекты, по этому в системе компьютера они никак не отображаются во время работы и обнаружение их становится проблематично.

Исследователи «Dr.Web» все еще изучают представителей семейства Trojan.LoadMoney и производных от него программ. По мере развития ситуации, мы будет рассказывать об изменениях нашим читателям. Программы выпускаемые «Dr.Web» гарантируют полную безопасность от любого представителя Trojan.LoadMoney.

Источник: aimps.ru

Trojan.LoadMoney – популярный установщик нежелательных программ

Отправлено 19 Август 2015 — 17:07

19 августа 2015 года

Вирусным аналитикам компании «Доктор Веб» хорошо известны вредоносные программы семейства Trojan.LoadMoney— они неизменно находятся в «Топ-10» угроз, обнаруживаемых Антивирусом Dr.Web. К этой категории относятся различные инсталляторы, устанавливающие на компьютер жертвы вместе с требуемым ей приложением всевозможные дополнительные компоненты. Однако некоторые модификации Trojan.LoadMoney обладают и более широкими функциональными возможностями — например, они могут собирать и передавать злоумышленникам различную информацию об атакованном компьютере. Об одном из таких троянцев, добавленных в вирусные базы Dr.Web под именем Trojan.LoadMoney.336, мы расскажем в настоящей статье.

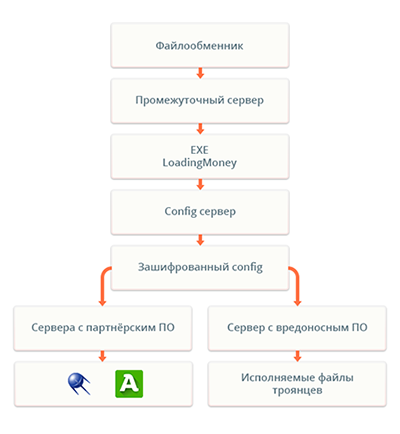

Эта вредоносная программа-установщик, созданная вирусописателями для монетизации файлового трафика, использует в процессе своей работы следующий принцип. Потенциальная жертва злоумышленников отыскивает на принадлежащем им файлообменном сайте нужный файл и пытается его скачать. В этот момент происходит автоматическое перенаправление пользователя на промежуточный сайт, с которого на компьютер жертвы осуществляется загрузка троянца Trojan.LoadMoney.336.После запуска троянец обращается на другой сервер, откуда он получает зашифрованный конфигурационный файл. В этом файле содержатся ссылки на различные партнерские приложения, которые тоже загружаются из Интернета и запускаются на инфицированном компьютере, а также на рекламное и откровенно вредоносное ПО: так, вирусным аналитикам известно о том, что Trojan.LoadMoney.336 загружает троянца Trojan.LoadMoney.894, который, в свою очередь, скачивает Trojan.LoadMoney.919 и Trojan.LoadMoney.915, а последний загружает и устанавливает на зараженной машине Trojan.Zadved.158.

После запуска троянец выполняет ряд манипуляций в системе, чтобы облегчить собственную работу и затруднить свое опознание среди других действующих процессов. В частности, он запрещает завершение работы Windows, возвращая при попытке выключения компьютера ошибку «Выполняется загрузка и установка обновлений». После успешной инициализации Trojan.LoadMoney.336ожидает остановки курсора мыши, затем запускает две собственные копии, а исходный файл удаляет.

Троянец собирает на зараженном компьютере и передает злоумышленникам следующую информацию:

- версия операционной системы;

- сведения об установленных антивирусах;

- сведения об установленных брандмауэрах;

- сведения об установленном антишпионском ПО;

- сведения о модели видеоадаптера;

- сведения об объеме оперативной памяти;

- данные о жестких дисках и имеющихся на них разделах;

- данные об ОЕМ-производителе ПК;

- сведения о типе материнской платы;

- сведения о разрешении экрана;

- сведения о версии BIOS;

- сведения о наличии прав администратора у пользователя текущей учетной записи Windows;

- сведения о приложениях для открытия файлов *.torrent;

- сведения о приложениях для открытия magnet-ссылок.

Затем Trojan.LoadMoney.336обращается к своему управляющему серверу с GET-запросом и получает от него зашифрованный ответ, содержащий ссылки для последующей загрузки файлов. Их скачивание выполняется в отдельном потоке: троянец отправляет на содержащий требуемые файлы сервер соответствующий HEAD-запрос, и, в случае если тот возвращает ошибку 405 (Method Not Allowed) или 501 (Not Implemented), на сервер отправляется повторный GET-запрос. Если указанная в конфигурационных данных ссылка на целевой файл оказывается корректной, троянец извлекает информацию о длине файла и его имени из ответа сервера, после чего начинает загрузку приложения.

Помимо ссылок на загружаемые и устанавливаемые компоненты зашифрованный конфигурационный файл содержит также сведения о диалоговом окне, которое демонстрируется пользователю перед их установкой.

На иллюстрации хорошо видно, что флажки, с помощью которых можно отключить устанавливаемые на компьютер пользователя компоненты, по умолчанию неактивны, однако третий из них при наведении на него курсора мыши неожиданно активизируется и позволяет сбросить первые два.

Помимо Trojan.LoadMoneyаналогичные схемы, позволяющие злоумышленникам зарабатывать на незаметной установке пользователям различных нежелательных программ, реализуют и другие партнерские программы. Специалисты компании «Доктор Веб» напоминают о необходимости использовать на компьютере современное антивирусное ПО, а также о том, что пользователям следует проявлять осмотрительность и не загружать какие-либо приложения с подозрительных сайтов.

Подробностио троянце

#2  SergSG

SergSG

Источник: forum.drweb.com