Система доменных имен (DNS) — это один из стандартных отраслевых протоколов, составляющих TCP/IP, и вместе DNS-клиент и DNS-сервер предоставляют службы разрешения имен имен компьютеров и пользователей.

Помимо этого раздела, доступно следующее содержимое DNS.

- Новые возможности DNS-клиента

- Новые возможности DNS-сервера

- Руководство по сценарию политики DNS

В Windows Server 2016 DNS — это роль сервера, которую можно установить с помощью диспетчер сервера или команд Windows PowerShell. При установке нового леса и домена Active Directory DNS автоматически устанавливается с Active Directory в качестве сервера глобального каталога для леса и домена.

доменные службы Active Directory (AD DS) использует DNS в качестве механизма расположения контроллера домена. При выполнении любой из основных операций Active Directory, таких как проверка подлинности, обновление или поиск, компьютеры используют DNS для поиска контроллеров домена Active Directory. Кроме того, контроллеры домена используют DNS для поиска друг друга.

Как работают адреса в интернете? РАЗБОР

Служба DNS-клиента включена во все версии клиента и сервера операционной системы Windows и по умолчанию выполняется при установке операционной системы. При настройке сетевого подключения TCP/IP с IP-адресом DNS-сервера DNS-клиент запрашивает DNS-сервер для обнаружения контроллеров домена и разрешения имен компьютеров на IP-адреса. Например, когда сетевой пользователь с учетной записью пользователя Active Directory входит в домен Active Directory, служба DNS-клиента запрашивает DNS-сервер, чтобы найти контроллер домена для домена Active Directory. Когда DNS-сервер отвечает на запрос и предоставляет КЛИЕНТУ IP-адрес контроллера домена, клиент обращается к контроллеру домена и может начаться процесс проверки подлинности.

Службы DNS-сервера и DNS-клиента Windows Server 2016 используют протокол DNS, включенный в набор протоколов TCP/IP. DNS является частью прикладного уровня эталонной модели TCP/IP, как показано на следующем рисунке.

Источник: learn.microsoft.com

Как это работает: Пара слов о DNS

Являясь провайдером виртуальной инфраструктуры, компания 1cloud интересуется сетевыми технологиями, о которых мы регулярно рассказываем в своем блоге. Сегодня мы подготовили материал, затрагивающий тему доменных имен. В нем мы рассмотрим базовые аспекты функционирования DNS и вопросы безопасности DNS-серверов.

/ фото James Cridland CC

Изначально, до распространения интернета, адреса преобразовывались согласно содержимому файла hosts, рассылаемого на каждую из машин в сети. Однако по мере её роста такой метод перестал оправдывать себя – появилась потребность в новом механизме, которым и стала DNS, разработанная в 1983 году Полом Мокапетрисом (Paul Mockapetris).

Что такое DNS и как он работает — Проще говоря #1

Что такое DNS?

Система доменных имен (DNS) является одной из фундаментальных технологий современной интернет-среды и представляет собой распределенную систему хранения и обработки информации о доменных зонах. Она необходима, в первую очередь, для соотнесения IP-адресов устройств в сети и более удобных для человеческого восприятия символьных имен.

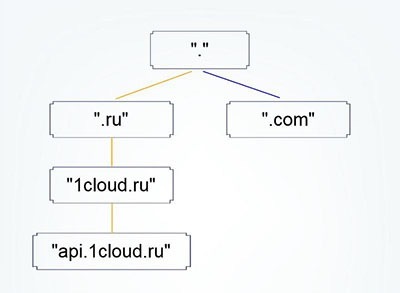

DNS состоит из распределенной базы имен, чья структура напоминает логическое дерево, называемое пространством имен домена. Каждый узел в этом пространстве имеет свое уникальное имя. Это логическое дерево «растет» из корневого домена, который является самым верхним уровнем иерархии DNS и обозначается символом – точкой. А уже от корневого элемента ответвляются поддоменые зоны или узлы (компьютеры).

Пространство имен, которое сопоставляет адреса и уникальные имена, может быть организовано двумя путями: плоско и иерархически. В первом случае имя назначается каждому адресу и является последовательностью символов без структуры, закрепленной какими-либо правилами. Главный недостаток плоского пространства имен – оно не может быть использовано в больших системах, таких как интернет, из-за своей хаотичности, поскольку в этом случае достаточно сложно провести проверку неоднозначности и дублирования.

В иерархическом же пространстве имен каждое имя составлено из нескольких частей: например, домена первого уровня .ru, домена второго уровня 1cloud.ru, домена третьего уровня panel.1cloud.ru и т. д. Этот тип пространства имен позволяет легко проводить проверки на дубликаты, и при этом организациям не нужно беспокоиться, что префикс, выбранный для хоста, занят кем-то другим – полный адрес будет отличаться.

Сопоставление имен

Давайте взглянем, как происходит сопоставление имен и IP-адресов. Предположим, пользователь набирает в строке браузера www.1cloud.ru и нажимает Enter. Браузер посылает запрос DNS-серверу сети, а сервер, в свою очередь, либо отвечает сам (если ответ ему известен), либо пересылает запрос одному из высокоуровневых доменных серверов (или корневому).

Затем запрос начинает свое путешествие – корневой сервер пересылает его серверу первого уровня (поддерживающего зону .ru). Тот – серверу второго уровня (1cloud) и так далее, пока не найдется сервер, который точно знает запрошенное имя и адрес, либо знает, что такого имени не существует. После этого запрос начинает движение обратно. Чтобы наглядно объяснить, как это работает, ребята из dnssimple подготовили красочный комикс, который вы можете найти по ссылке.

Также стоит пару слов сказать про процедуру обратного сопоставления – получение имени по предоставленному IP-адресу. Это происходит, например, при проверках сервера электронной почты. Существует специальный домен in-addr.arpa, записи в котором используются для преобразования IP-адресов в символьные имена. Например, для получения DNS-имени для адреса 11.22.33.44 можно запросить у DNS-сервера запись 44.33.22.11.in-addr.arpa, и тот вернёт соответствующее символьное имя.

Кто управляет и поддерживает DNS-сервера?

Когда вы вводите адрес интернет-ресурса в строку браузера, он отправляет запрос на DNS-сервер отвечающий за корневую зону. Таких серверов 13 и они управляются различными операторами и организациями. Например, сервер a.root-servers.net имеет IP-адрес 198.41.0.4 и находится в ведении компании Verisign, а e.root-servers.net (192.203.230.10) обслуживает НАСА.

Каждый из этих операторов предоставляет данную услугу бесплатно, а также обеспечивает бесперебойную работу, поскольку при отказе любого из этих серверов станут недоступны целые зоны интернета. Ранее корневые DNS-серверы, являющиеся основой для обработки всех запросов о доменных именах в интернете, располагались в Северной Америке. Однако с внедрением технологии альтернативной адресации они «распространились» по всему миру, и фактически их число увеличилось с 13 до 123, что позволило повысить надёжность фундамента DNS.

Например, в Северной Америке находятся 40 серверов (32,5%), в Европе – 35 (28,5%), еще 6 серверов располагаются в Южной Америке (4,9%) и 3 – в Африке (2,4%). Если взглянуть на карту, то DNS-серверы расположены согласно интенсивности использования интернет-инфраструктуры.

Защита от атак

Атаки на DNS – далеко не новая стратегия хакеров, однако только недавно борьба с этим видом угроз стала принимать глобальный характер.

«В прошлом уже происходили атаки на DNS-сервера, приводящие к массовым сбоям. Как-то из-за подмены DNS-записи в течение часа для пользователей был недоступен известный всем сервис Twitter, – рассказывает Алексей Шевченко, руководитель направления инфраструктурных решений российского представительства ESET. – Но куда опаснее атаки на корневые DNS-сервера. В частности, широкую огласку получили атаки в октябре 2002 года, когда неизвестные пытались провести DDoS-атаку на 10 из 13 DNS-серверов верхнего уровня».

Протокол DNS использует для работы TCP- или UDP-порт для ответов на запросы. Традиционно они отправляются в виде одной UDP-датаграммы. Однако UDP является протоколом без установления соединения и поэтому обладает уязвимостями, связанными с подделкой адресов – многие из атак, проводимых на DNS-сервера, полагаются на подмену. Чтобы этому препятствовать, используют ряд методик, направленных на повышение безопасности.

Одним из вариантов может служить технология uRPF (Unicast Reverse Path Forwarding), идея которой заключается в определении того, может ли пакет с определенным адресом отправителя быть принят на конкретном сетевом интерфейсе. Если пакет получен с сетевого интерфейса, который используется для передачи данных, адресованных отправителю этого пакета, то пакет считается прошедшим проверку. В противном случае он отбрасывается.

Несмотря на то что, данная функция может помочь обнаружить и отфильтровать некоторую часть поддельного трафика, uRPF не обеспечивает полную защиту от подмены. uRPF предполагает, что прием и передача данных для конкретного адреса производится через один и тот же интерфейс, а это усложняет положение вещей в случае нескольких провайдеров. Более подробную информацию о uRPF можно найти здесь.

Еще один вариант – использование функции IP Source Guard. Она основывается на технологии uRPF и отслеживании DHCP-пакетов для фильтрации поддельного трафика на отдельных портах коммутатора. IP Source Guard проверяет DHCP-трафик в сети и определяет, какие IP-адреса были назначены сетевым устройствам.

После того как эта информация была собрана и сохранена в таблице объединения отслеживания DHCP-пакетов, IP Source Guard может использовать ее для фильтрации IP-пакетов, полученных сетевым устройством. Если пакет получен с IP-адресом источника, который не соответствует таблице объединения отслеживания DHCP-пакетов, то пакет отбрасывается.

Также стоит отметить утилиту dns-validator, которая наблюдает за передачей всех пакетов DNS, сопоставляет каждый запрос с ответом и в случае несовпадения заголовков уведомляет об этом пользователя. Подробная информация доступна в репозитории на GitHub.

Система доменных имён разработана в еще 80-х годах прошлого века и продолжает обеспечивать удобство работы с адресным пространством интернета до сих пор. Более того, технологии DNS постоянно развиваются, например, одним из значимых нововведений недавнего времени стало внедрение доменных имен на национальных алфавитах (в том числе кириллический домен первого уровня.рф).

Постоянно ведутся работы по повышению надежности, чтобы сделать систему менее чувствительной к сбоям (стихийные бедствия, отключения электросети и т. д.), и это очень важно, поскольку интернет стал неотъемлемой частью нашей жизни, и «терять» его, даже на пару минут, совершенно не хочется.

Кстати, компания 1cloud предлагает своим пользователям VPS бесплатную услугу «DNS-хостинг» – инструмент, упрощающий администрирование ваших проектов за счет работы с общим интерфейсом для управления хостами и ссылающимися на них доменами.

О чем еще мы пишем:

- Мифы об облачных технологиях. Часть 1

- Мифы об облачных технологиях. Часть 2

- Как создать провайдера виртуальной инфраструктуры

- Как выбрать направление для развития ИТ-проекта

- Что нужно знать об IaaS-провайдере до начала работы

Источник: habr.com

Что такое DNS?

DNS (domain name system) – система доменных имен, выполняющая роль каталога имен сайтов в интернете. Она преобразует доменное имя (например, kaspersky.ru) в соответствующий IP-адрес, по которому веб-браузер загружает нужные пользователю ресурсы (например, эту статью). DNS используется во всем мире для отслеживания, регистрации веб-сайтов и управления ими.

Чтобы получить более подробное представление о DNS, необходимо понять, как она работает. Но в первую очередь разъясним нужные термины.

IP-адрес (Internet Protocol address – адрес по интернет-протоколу) – идентификатор, присвоенный каждому уникальному компьютеру и серверу в интернете. Он определяет местоположение компьютера в сети и используется для обмена данными с другими машинами.

Домен (или доменное имя) – имя в текстовом виде, которое позволяет запоминать и идентифицировать конкретные веб-сайты и их серверы и обращаться к ним. Например, домен www.kaspersky.ru человеку легче запомнить и использовать, чем фактический идентификатор сервера, то есть IP-адрес.

Серверы системы доменных имен (DNS-серверы, или серверы имен DNS) – серверы, задействованные в процессе DNS-поиска. Они делятся на четыре категории: преобразующий сервер имен, корневые серверы имен, серверы доменов верхнего уровня (TLD) и авторитетные серверы имен. Давайте рассмотрим особенности каждой категории.

- Преобразующий сервер (или рекурсивный преобразователь) отвечает за преобразование доменных имен в процессе DNS-поиска. Он получает запросы от клиента (через веб-браузер или приложение) и передает их другим серверам DNS (см. ниже), чтобы по доменному имени определить целевой IP-адрес. В ответ он может отправить клиенту кешированные данные или передать запрос корневому серверу. Во время поиска преобразующий сервер постоянно обменивается данными с другими серверами, перечисленными ниже.

- Корневой сервер имен (корневой сервер) – первое звено в цепочке DNS-поиска. В иерархической структуре DNS, «корневая зона» будет находиться на верхнем уровне. В ней и работает корневой сервер имен. Он часто служит отправной точкой процесса поиска.

- Сервер доменов верхнего уровня (TLD) находится на один уровень ниже корневой зоны. Он вступает в поиск на следующем этапе и содержит информацию обо всех доменных именах с распространенными доменными расширениями: .com, .net и так далее.

- Авторитетный сервер имен осуществляет последний этап поиска и содержит информацию, относящуюся к конкретному доменному имени, по которому выполняется поиск. Он может предоставить преобразующему серверу правильный IP-адрес.

Итак, мы дали определение DNS, получили общее представление о ней и ее серверах. Теперь давайте рассмотрим, как она работает.

Как работает DNS?

Когда вы ищете веб-сайт в браузере по доменному имени, вы запускаете процесс DNS-поиска. Он состоит из шести этапов.

- Ваш веб-браузер и операционная система (ОС) пытаются найти IP-адрес, привязанный к доменному имени. Если вы уже посещали этот веб-сайт, IP-адрес может найтись на диске компьютера или в кеше памяти.

- Если ни один компонент не знает целевого IP-адреса, процесс продолжается.

- ОС запрашивает IP-адрес у преобразующего сервера имен. Запрос запускает поиск через серверы системы доменных имен, чтобы найти соответствующий домену IP-адрес.

- Сначала запрос поступает на корневой сервер имен, который направляет его на сервер доменов верхнего уровня (TLD) через преобразователь.

- Сервер TLD передает запрос (указывает на него) авторитетному серверу имен, снова через преобразователь.

- Наконец, преобразователь, обмениваясь данными с авторитетным сервером имен, находит IP-адрес и присылает его в ОС. Она передает его в веб-браузер, который открывает искомый веб-сайт или страницу.

DNS-поиск – важнейший процесс, на основе которого работает весь интернет. К сожалению, преступники могут эксплуатировать уязвимости DNS и перенаправлять пользователей на другие веб-сайты. Такие вредоносные действия называются спуфингом и отравлением кеша DNS. Мы расскажем, что это такое и как это работает, чтобы помочь вам избежать угрозы.

Use the same image as one listed on the current page as featured image

Определения спуфинга и отравления кеша DNS

Отравление кеша и спуфинг системы доменных имен (DNS) – виды кибератак, в которых уязвимости DNS-серверов используются для перенаправления трафика с легитимных веб-серверов на мошеннические. После перехода на вредоносную страницу у вас может не получиться преобразовать адрес обратно. Чтобы защититься, нужно знать, как работает угроза.

Спуфинг и отравление кеша DNS относятся к самым коварным киберугрозам. Если не понимать, как интернет предоставляет доступ к веб-сайтам, можно подумать, что нужный вам веб-сайт просто взломан. Но в некоторых случаях проблема скрыта в вашем устройстве. Более того, решения кибербезопасности не могут полностью защитить от DNS-спуфинга.

Как работает отравление кеша и спуфинг DNS

Наиболее серьезные угрозы, связанные с DNS, носят двойственный характер.

- DNS-спуфинг – перенаправление трафика на серверы, имитирующие легитимные. Ничего не подозревающие жертвы оказываются на вредоносных веб-сайтах – в этом и состоит цель различных атак с использованием спуфинга.

- Отравление кеша DNS – метод DNS-спуфинга на стороне пользователя: система записывает в кеш локальной памяти поддельный IP-адрес. Так как DNS вызывает IP-адрес из локальной памяти, то пользователь может попадать на вредоносный веб-сайт, даже если проблема на стороне сервера устранена или никогда не существовала.

Методы спуфинга и отравления кеша DNS

Среди методов атак с использованием DNS-спуфинга наиболее часто встречаются следующие.

Атаки Man-in-the-Middle («человек посередине»). Злоумышленники внедряются в обмен данными между вашим веб-браузером и DNS-сервером. Он используют специальный инструмент для одновременного отравления кеша на вашем устройстве и на DNS-сервере. В результате вы вместо запрошенного веб-сайта попадаете на вредоносный, размещенный на сервере злоумышленников.

Захват DNS-сервера. Злоумышленники напрямую изменяют конфигурацию сервера, чтобы перенаправлять всех запрашивающих пользователей на вредоносный веб-сайт. После инъекции поддельной DNS-записи в DNS-сервер любой запрос IP-адреса для определенного домена будет приводить на поддельный веб-сайт.

Отравление кеша DNS через спам. Код для отравления кеша DNS часто включен в ссылки, прилагаемые к спам-письмам. Злоумышленники рассылают такие письма, чтобы запугать пользователей и вынудить перейти по ссылке, заражающей компьютер.

Баннерная реклама и изображения (как в письмах, так и на небезопасных веб-сайтах) тоже могут перенаправить пользователя на загрузку вредоносного кода. После отравления компьютер будет открывать поддельные веб-сайты, имитирующие настоящие. Именно там поджидают реальные угрозы.

Риски, связанные со спуфингом и отравлением кеша DNS

Спуфинг и отравление кеша DNS подвергают вас следующим рискам:

- Кража

- Заражение вредоносным ПО

- Приостановка обновлений безопасности

- Цензура

DNS-спуфинг несет в себе несколько рисков для устройств и персональных данных.

Кража данных с использованием DNS-спуфинга приносит большую прибыль. Злоумышленники могут подделывать веб-сайты банков и популярных интернет-магазинов, чтобы воровать пароли, данные банковских карт и личную информацию. Вместо легитимных сайтов пользователи будут попадать на фишинговые, собирающие персональные данные.

Заражение вредоносным ПО – еще одна распространенная угроза, которую несет в себе DNS-спуфинг. Перенаправление из-за спуфинга может привести на веб-сайт с вредоносными программами. Заражение происходит автоматически, путем скрытой загрузки. Не используя инструменты для защиты в интернете, вы подвергаетесь риску заражения шпионскими программами, клавиатурными шпионами или червями.

Приостановка обновлений безопасности тоже может быть результатом DNS-спуфинга. Если подмене подвергнутся сайты поставщиков защитных решений, обновления безопасности не будут устанавливаться на компьютер. В результате он может оказаться уязвимым перед другими угрозами, такими как вирусы или троянцы.

Цензура – реальная угроза в некоторых регионах мира. Например, Китай использует модификации DNS, чтобы пользователи в пределах страны получали доступ только к веб-сайтам, одобренным властями. «Золотой щит» (или «Великий китайский файрвол») – система фильтрации интернет-контента в КНР, которая демонстрирует возможный масштаб DNS-спуфинга.

Трудности с устранением отравления кеша DNS. Так как очистка зараженного сервера не избавляет компьютер или мобильное устройство от проблемы, устройство будет возвращаться на поддельный сайт. Более того, очищенные компьютеры, подключившись к зараженному серверу, снова могут быть скомпрометированы.

Как предотвратить спуфинг и отравление кеша DNS

Средства предотвращения спуфинга DNS на стороне пользователя довольно ограничены. У владельцев веб-сайтов и провайдеров серверов больше возможностей защитить себя и своих пользователей. Чтобы предотвратить спуфинг-атаки и обеспечить безопасность пользователей, усилия должны приложить обе стороны.

В этом им помогут:

- Инструменты для обнаружения DNS-спуфинга

- Расширения безопасности для системы доменных имен (DNSSEC)

- Сквозное шифрование

Способы предотвратить угрозы на стороне конечных пользователей:

- Отказ от перехода по незнакомым ссылкам

- Регулярная проверка компьютера на наличие вредоносного ПО

- Очистка кеша DNS, чтобы избежать заражения

- Использование виртуальной частной сети (VPN)

Рекомендации для владельцев веб-сайтов и поставщиков DNS-серверов

Владелец веб-сайта или поставщик DNS-сервера несет ответственность за безопасность пользователей. Они могут использовать защитные инструменты и протоколы, чтобы предотвратить угрозу. Рекомендуем использовать следующие средства.

- Инструменты для обнаружения DNS-спуфинга. Они работают аналогично защитным продуктам для конечных пользователей и проактивно сканируют все полученные данные перед дальнейшей отправкой.

- Расширения безопасности системы доменных имен (DNSSEC). Эти расширения подтверждают подлинность данных в процессе DNS-поиска и снабжают их цифровой подписью.

- Сквозное шифрование. Шифрование данных в запросах и ответах DNS не позволяет злоумышленникам дублировать уникальный сертификат безопасности легитимного веб-сайта.

Рекомендации для пользователей

Пользователи особенно уязвимы перед подобными угрозами. Чтобы не стать жертвой атаки с отравлением кеша DNS, следуйте следующим простым рекомендациям.

- Не переходите по незнакомым ссылкам. В том числе полученным в электронных письмах, текстовых сообщениях или социальных сетях. Инструменты для сокращения URL-адресов могут маскировать и конечный адрес ссылки, поэтому старайтесь таких ссылок избегать. Чтобы гарантировать безопасность, всегда вводите URL-адрес в адресную строку вручную. Но сначала убедитесь, что этот адрес официальный и легитимный.

- Регулярно проверяйте компьютер на наличие вредоносного ПО. Возможно, вы не сможете устранить само отравление кеша DNS, но защитное ПО поможет обнаружить и устранить возникшее из-за этого заражение. Поддельные веб-сайты могут загружать на компьютер различные вредоносные программы, поэтому всегда следует проверять компьютер на наличие вирусов, шпионского ПО и на другие скрытые проблемы. Кроме того, вредоносное ПО, в свою очередь, может осуществлять спуфинг. Всегда используйте локальные, а не облачные версии программ, так как отравление DNS может привести вас на поддельный ресурс.

- Очищайте кеш DNS, чтобы избежать заражения. Скомпрометированный кеш остается в системе надолго, если не удалить зараженные данные. Для этого откройте приложение «Выполнить» (Run) в ОС Windows и введите команду ipconfig /flushdns. В ОС Mac, iOS и Android тоже есть способы очистить кеш DNS. К ним относятся: параметр «сброс сетевых настроек», включение режима «в самолете», перезагрузка устройства или специальный веб-сайт для данного устройства. Поищите способ очистить кеш DNS на своем конкретном устройстве.

- Используйтевиртуальную частную сеть (VPN). Она создает зашифрованный туннель для всего веб-трафика и использует частные DNS-серверы, которые передают только защищенные сквозным шифрованием запросы. Такие серверы более устойчивы к DNS-спуфингу, а запросы, направленные через них, нельзя перехватить.

Защитите себя от DNS-спуфинга и атак вредоносного ПО. Используйте решения «Лаборатории Касперского» для дома.

Статьи и ссылки по теме:

- Что такое спуфинг?

- Что такое фарминг и как от него защититься?

- Что такое IP-адрес – определение и описание

- Какие существуют типы вредоносных программ?

Связанные продукты:

- Kaspersky Security для малого бизнеса

- Kaspersky Security для среднего бизнеса

- Kaspersky Enterprise Security

Что такое DNS?

Узнайте, что такое система DNS, для чего она используется и как работает. Также мы расскажем о спуфинге и отравлении кеша DNS и о том, как не допустить заражения устройства.

Источник: www.kaspersky.ru