У киберугроз. как сетевых, так и действующих в автономном режиме, есть много возможностей для нанесения вреда. Узнайте больше об атаках DDoS и о том, как их предотвращать.

Определение атак DDoS

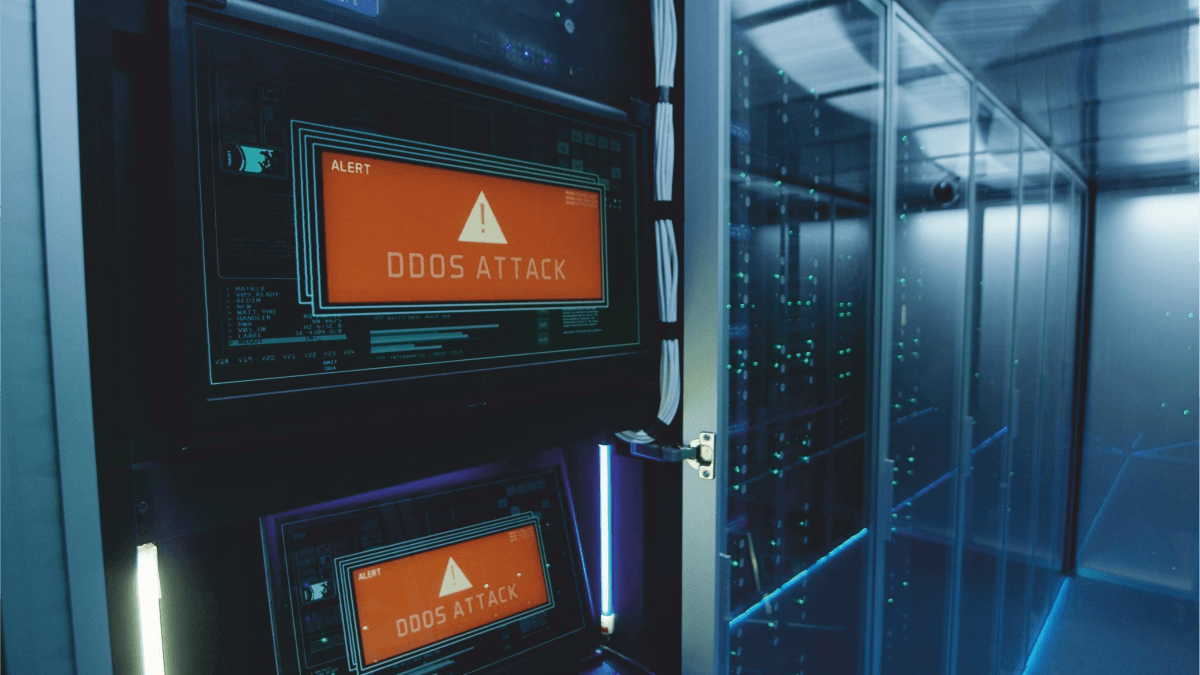

Распределенная атака типа “отказ в обслуживании” (DDoS) направлена на веб-сайты и серверы и нарушает работу сетевых служб. Она старается исчерпать ресурсы приложения. С помощью таких атак злоумышленники наводняют сайт “блуждающим” трафиком, что мешает веб-сайту нормально функционировать или вообще провоцирует его отключение от сети.

Атаки такого типа сейчас переживают взлет. В первой половине 2021 г. Сеть Azure сообщила о 25-процентном увеличении числа атак DDoS по сравнению с 4 кварталом 2020 г. Во второй половине 2021 г. платформа Azure нейтрализовала не менее 359713 отдельных атак, нацеленных на ее глобальную инфраструктуру, что на 43 процента больше, чем в первом полугодии.

Атаки DDoS отличаются широким размахом, наблюдаются во всех отраслях и затрагивают компании любых размеров по всему миру. При этом отдельные сферы индустрии — в частности, компьютерные игры, электронная коммерция и телекоммуникации — подвергаются этим атакам чаще. Атаки DDoS принадлежат к числу самых распространенных киберугроз и вполне способны нанести урон вашей компании, безопасности онлайн-операций, продажам и репутации.

СКОЛЬКО СТОИТ DDOS-АТАКА?

Принцип работы атак DDoS

Во время атаки DDoS ряд ботов (ботнетов) наводняют веб-сайт или службу HTTP-запросами и трафиком. При этом чаще всего несколько компьютеров штурмуют один сервер, вытесняя законопослушных пользователей. В результате работа службы на некоторое время замедляется либо нарушается.

В процессе атаки злоумышленники проникнуть в вашу базу данных и получить доступ ко всевозможной конфиденциальной информации. Атаки DDoS способны использовать уязвимости в системе безопасности. Их можно нацелить на любую конечную точку, доступную широкой публике через Интернет.

Атаки типа “отказ в обслуживании” могут длиться несколько часов и даже дней. Одна-единственная атака способна вызвать несколько видов нарушений. От DDoS могут пострадать как рабочие, так и ваши личные устройства.

Типы атак DDoS

Существует несколько типов атак DDoS. Они делятся на три основные категории: объемные атаки, атаки по протоколу и атаки на уровне ресурсов.

- Объемные атаки перенасыщают сетевой уровень трафиком, который на первый взгляд кажется обыкновенным. Это самый распространенный тип атак DDoS. К ним относится, например, DNS-усиление, которое использует открытый DNS-сервер, чтобы наводнить целевую сеть трафиком DNS-ответов.

- Атака по протоколу нарушает работу службы, используя уязвимость стека протокола уровней 3 и 4. Пример: атака SYN, которая поглощает все доступные ресурсы сервера, в результате чего сервер становится недоступен.

- Атака на уровне ресурсов (приложений) нацелена на пакеты веб-приложения и нарушает передачу данных между узлами. Пример: нарушения работы HTTP-протокола, внедрение кода SQL, межсайтовые сценарии и другие атаки уровня 7.

Киберпреступники могут применять как один, так и несколько типов атаки на сеть. Например, атака может начаться под одному сценарию, а затем трансформироваться или объединиться с другой угрозой, чтобы нанести разрушительный удар по системе.

Что могут хакеры? И что такое DDoS атака?

Кроме того, каждая категория содержит различные виды атак. Число новых киберугроз уже очень велико и будет только расти, так как преступники изобретают все более изощренные стратегии.

Если есть подозрение, что на вашу сеть ведется атака, важно реагировать быстро — атака DDoS способна не только обеспечить вам простой, но сделать организацию уязвимой для других злоумышленников, вредоносных программ или киберугроз.

Обнаружение и нейтрализация атаки DDoS

Хотя единого способа обнаружения атак DDoS не существует, по некоторым признакам можно определить, что ваша сеть находится под угрозой.

- Наблюдается необоснованный всплеск веб-трафика, исходящего с одного IP-адреса или диапазона IP-адресов.

- Производительность сети снизилась или нестабильна.

- Веб-сайт, онлайн-магазин или другая служба полностью перешли в режим “вне сети”.

Современные программные решения помогают выявлять потенциальные угрозы. Служба сетевой безопасности и мониторинга может оповещать об изменениях в системе, чтобы вы могли оперативно отреагировать.

Кроме того, вам пригодится план действий для блокировки атак DDoS с четко определенными ролями и процедурами, чтобы ваша команда могла принять быстрые и решительные меры против этих угроз. Важно помнить, что не все атаки DDoS одинаковы. Для нейтрализации разных атак вам потребуются разные протоколы реагирования.

Предотвращение атак DDoS

Прежде чем киберугроза проявит себя, у вас уже должен быть разработан процесс, позволяющий ее устранить. Готовность — вот основное условие оперативного выявления и нейтрализации атак.

- Разработать стратегию защиты от атак типа “отказ в обслуживании”, чтобы обнаруживать, предотвращать и блокировать атаки DDoS.

- Выявить слабые места в системе безопасности и оценить угрозы, которым может подвергнуться ваша ИТ-инфраструктура.

- Обновить программное обеспечение или технологии защиты и убедиться, что они работают как должно.

- Создать команду и распределить роли на случай атаки.

Важно форсировать усилия по приобретению продуктов и налаживанию процессов и служб, способных защитить вашу компанию. В этом случае при обнаружении угрозы ваши специалисты не останутся с пустыми руками и будут знать, что делать.

Защита от атак DDoS

Защитите свою сеть от возможных атак в будущем. Чтобы обезопасить компанию:

- Регулярно проводите анализ рисков, чтобы понять, какие аспекты вашей ИТ-инфраструктуры нуждаются в защите от угроз.

- Сформируйте группу реагирования на атаки DDoS, задачей которой будет выявление и нейтрализация агрессии.

- Задействуйте средства обнаружения и предотвращения атак в интернет-процессах и укажите пользователям, на что следует обращать внимание.

- Оцените эффективность вашей стратегии защиты (в частности, потренируйтесь в выполнении стандартных процессов) и наметьте следующие шаги.

Защита от атак DDoS может принимать разные формы — от ресурсов в Интернете и инструментов мониторинга до средств обнаружения угроз. Узнайте, как пресечь вредоносные атаки с помощью ведущих отраслевых экспертов по безопасности из команды Майкрософт.

Сведите к минимуму риск атак DDoS

Возможности Microsoft Security — защита облаков и платформ, интегрированные средства безопасности, быстрое реагирование на угрозы — помогают блокировать атаки DDoS в рамках всей организации.

Обезопасьте свою организацию в сети

Такие киберугрозы, как атаки DDoS и вредоносные программы, могут нанести вред вашему веб-сайту или онлайн-службе и негативно повлиять на функциональность, доверие клиентов и продажи.

Защитите свою организацию, своевременно выявляя и блокируя угрозы. Интегрированные продукты для защиты от угроз и доступ к профессиональным ресурсам помогают повысить безопасность компании, онлайн-процессов и конфиденциальных данных. Подробнее.

Обеспечьте чуткое реагирование на угрозы

Атаки DDoS занимают ведущее место в общем списке киберугроз, а ежегодный ущерб, который они наносят компаниям, выражается тысячами и даже миллионами долларов. Правильное планирование, надежные ресурсы и зарекомендовавшее себя программное обеспечение помогают свести риск атак к минимуму.

Устраните бреши в системе безопасности

Упреждайте потенциальную опасность. Защитите от угроз свои устройства, удостоверения, приложения, электронную почту, данные и облачные рабочие нагрузки и научитесь устранять бреши.

Обезопасьте свои платформы, внедрите передовые средства безопасности и обеспечьте быстрое реагирование на угрозы.

Источник: www.microsoft.com

DDoS-атака: что такое, как работает и можно ли защититься

Распределенные атаки типа «отказ в обслуживании» или сокращенно DDoS, стали распространенным явлением и серьезной головной болью для владельцев интернет-ресурсов по всему миру. Именно поэтому, защита от DDoS-атак на сайт является сегодня не дополнительной опцией, а обязательным условием для тех, кто хочет избежать простоя, огромных убытков и испорченной репутации.

Рассказываем подробнее, что это за недуг и как от него защититься.

Что такое DDoS

Distributed Denial of Service или «Распределенный отказ в обслуживании» — нападение на информационную систему для того, чтобы та не имела возможности обрабатывать пользовательские запросы. Простыми словами, DDoS заключается в подавлении веб-ресурса или сервера трафиком из огромного количества источников, что делает его недоступным. Часто такое нападение проводится, чтобы спровоцировать перебои в работе сетевых ресурсов в крупной фирме или государственной организации

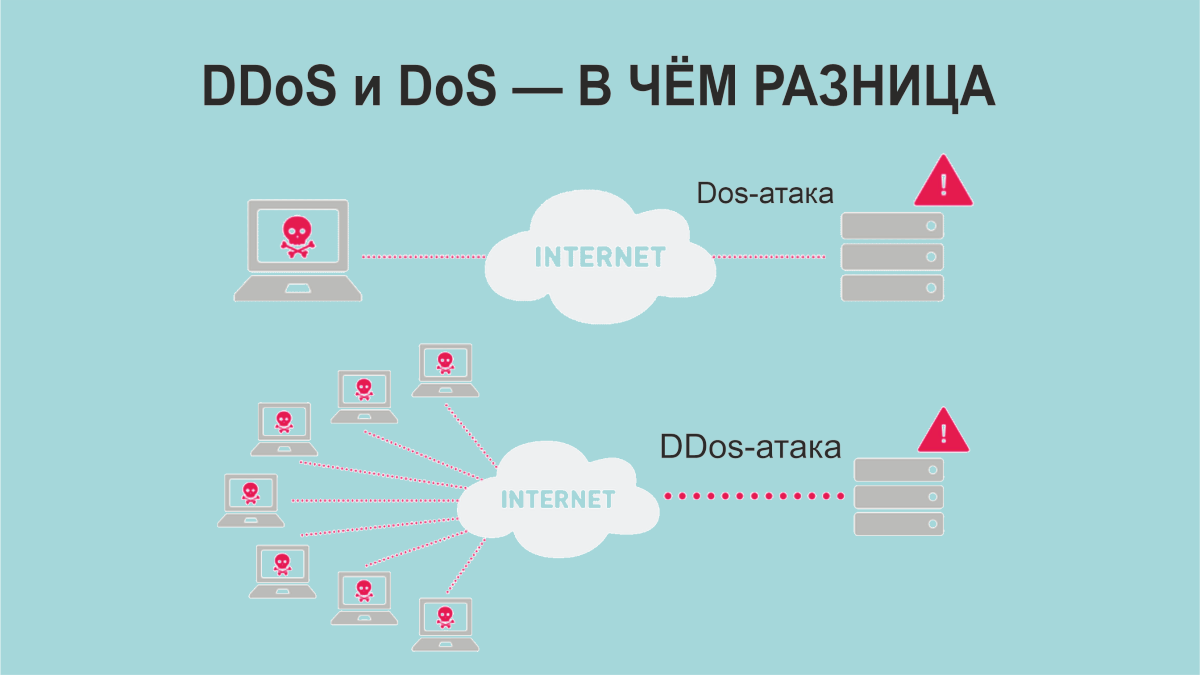

DDoS-атака похожа на другую распространённую веб-угрозу — «Отказ в обслуживании» (Denial of Service, DoS). Единственное различие в том, что обычное распределенное нападение идет из одной точки, а DDos-атака более масштабна и идет из разных источников.

Основная цель DDoS-атаки — сделать веб-площадку недоступной для посетителей, заблокировав её работу. Но бывают случаи, когда подобные нападения производятся для того, чтобы отвлечь внимание от других вредных воздействий. DDoS-атака может, например, проводиться при взломе системы безопасности с целью завладеть базой данных организации.

DDoS-атаки появились в поле общественного внимания в 1999 году, когда произошла серия нападений на сайты крупных компаний (Yahoo, eBay, Amazon, CNN). С тех пор, этот вид кибер-преступности развился в угрозу глобального масштаба. По данным специалистов, за последние годы их частота возросла в 2,5 раза, а предельная мощность стала превышать 1 Тбит/сек. Жертвой DDoS-атаки хотя бы раз становилась каждая шестая российская компания. К 2020 году их общее число достигнет 17 миллионов.

Виртуальный хостинг от Eternalhost — хостинг-площадка с круглосуточной защитой от самых изощрённых DDoS-атак.

Причины DDoS-атак

- Личная неприязнь. Она нередко подталкивает злоумышленников на то, чтобы атаковать корпорации или правительственные компании. Например, в 1999 году было совершено нападение на веб-узлы ФБР, вследствие чего они вышли из строя на несколько недель. Случилось это из-за того, что ФБР начало масштабный рейд на хакеров.

- Политический протест. Обычно такие атаки проводят хактивисты — IT-специалисты с радикальными взглядами на гражданский протест. Известный пример — серия кибер-атак на эстонские государственные учреждения в 2007 году. Их вероятной причиной послужила возможность сноса Памятника Воину-освободителю в Таллине.

- Развлечение. Сегодня все большее количество людей увлекаются DDoS и желают попробовать свои силы. Новички-хакеры нередко устраивают нападения, чтобы развлечься.

- Вымогательство и шантаж. Перед тем, как запускать атаку, хакер связывается с владельцем ресурса и требует выкуп.

- Конкуренция. DDoS-атаки могут быть заказаны от недобросовестной компании с целью повлиять на своих конкурентов.

Кто потенциальные жертвы

DDoS могут нарушить работу сайтов любого масштаба, начиная от обычных блогов и заканчивая крупнейшими корпорациями, банками и другими финансовыми учреждениями.

Согласно исследованиям, проведенным «Лабораторией Касперского», нападение может стоить фирме до 1,6 млн долларов. Это серьезный урон, ведь атакованный веб-ресурс на какое-то время не может обслуживании, из-за чего происходит простой.

Чаще всего от DDoS-атак страдают сайты и сервера:

- крупных компаний и государственных учреждений;

- финансовых учреждений (банков, управляющих компаний);

- купонных сервисов;

- медицинских учреждений;

- платежных систем;

- СМИ и информационных агрегаторов;

- интернет-магазинов и предприятий электронной коммерции;

- онлайн-игр и игровых сервисов;

- бирж криптовалюты.

Не так давно к печальному списку частых жертв DDoS-атак добавилось и подключённое к интернету оборудование, получившее общее название «интернет вещей» (Internet of Things, IoT). Самую большую динамику роста на этом направлении показывают кибер-нападения с целью нарушить работу онлайн-касс больших магазинов или торговых центров.

Механизм работы

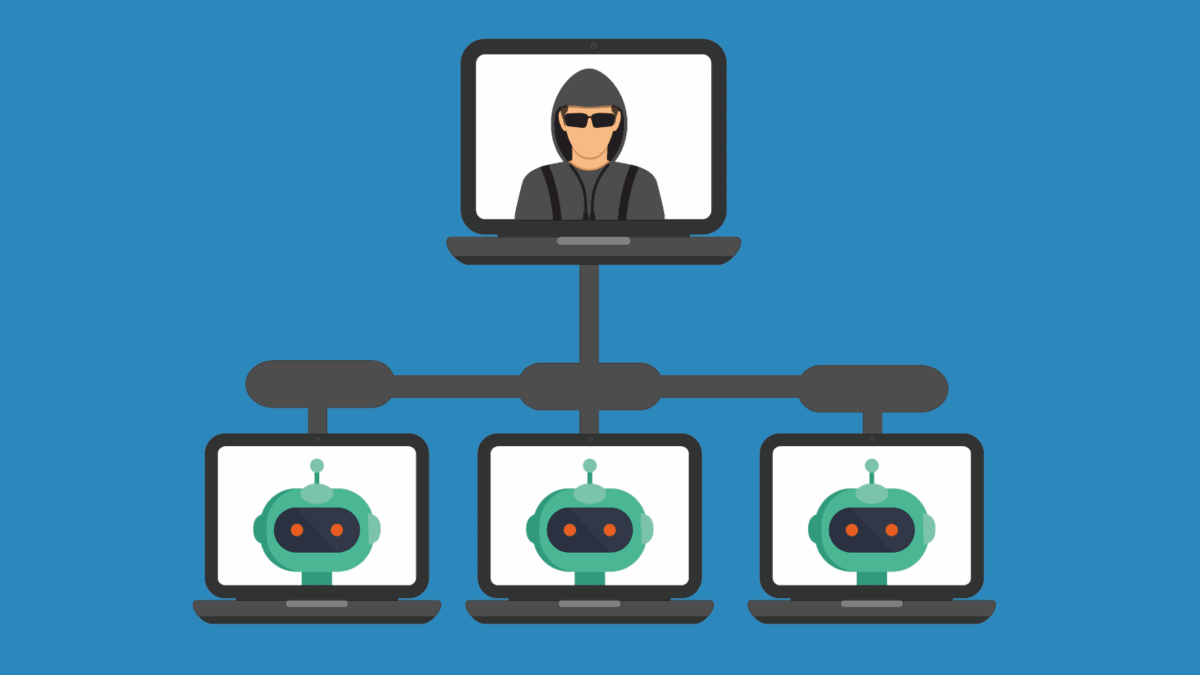

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно. Кроме этого, предусмотрен предел для пропускной способности канала, соединяющего Сеть и сервер. Чтобы обойти эти ограничения, злоумышленники создают компьютерную сеть с вредоносным программным обеспечением, называемую «ботнет» или «зомби-сеть».

Для создания ботнета кибер-преступники распространяют троян через e-mail рассылки, социальные сети или сайты. Компьютеры, входящие в ботнет не имеют физической связи между собой. Их объединяет только «служение» целям хозяина-хакера.

В ходе DDoS-атаки хакер отправляет команды «зараженным» компьютерам-зомби, а те начинают наступление. Ботнеты генерируют огромный объем трафика, способный перегрузить любую систему. Основными «объектами» для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение.

Признаки DDoS-атаки

Когда действия злоумышленников достигают своей цели, это моментально можно определить по сбоям в работе сервера или размещённого там ресурса. Но есть ряд косвенных признаков, по которым о DDoS-атаке можно узнать ещё в самом её начале.

- Серверное ПО и ОС начинают часто и явно сбоить — зависать, некорректно завершать работу и т. д.

- Резко возросшая нагрузка нааппаратные мощности сервера, резко отличающаяся от среднедневных показателей.

- Стремительное увеличение входящеготрафика в одном или ряде портов.

- Многократно дублированные однотипные действия клиентов на одном ресурсе (переход на сайт, закачка файла).

- При анализе логов (журналов действий пользователей) сервера, брандмауэра или сетевых устройств выявлено много запросов одного типа из разных источников к одному порту или сервису. Следует особо насторожиться, если аудитория запросов резко отличается от целевой для сайта или сервиса.

Классификация типов DDoS-атак

Протокольное наступление (транспортный уровень)

DDoS-атака направлена на сетевой уровень сервера или веб-ресурса, поэтому её часто называют атакой сетевого уровня или транспортного уровня. Её цель— привести к перегрузке табличного пространства на межсетевом экране со встроенным журналом безопасности (брандмауэре), в центральной сети или в системе, балансирующей нагрузку.

Самый распространённый метод DDoS на транспортном уровне — сетевой флуд, создание огромного потока запросов-пустышек на разных уровнях, с которыми физически не может справится принимающий узел.

Обычно сетевая служба применяет правило FIFO, согласно которому компьютер не переходит к обслуживанию второго запроса, пока не обработает первый. Но при атаке количество запросов настолько возрастает, что устройству недостает ресурсов для того, чтобы завершить работу с первым запросом. В итоге, флуд максимально насыщает полосу пропускания и наглухо забивает все каналы связи.

Распространённые виды сетевого флуда

- HTTP-флуд — на атакуемый сервер отправляется масса обычных или шифрованных HTTP-сообщений, забивающих узлы связи.

- ICMP-флуд — ботнет злоумышленника перегружает хост-машину жертвы служебными запросами, на которые она обязана давать эхо-ответы. Частный пример такого типа атак — Ping-флуд или Smurf-атака, когда каналы связи заполняются ping-запросами, использующимися для проверки доступности сетевого узла. Именно из-за угрозы ICMP-флуда системные администраторы зачастую целиком блокируют возможность делать ICMP-запросы с помощью фаервола.

- SYN-флуд — атака воздействует на один из базовых механизмов действия протокола TCP, известного как принцип «тройного рукопожатия» (алгоритм «запрос-ответ»: SYN пакет — SYN-ACK пакет — ACK пакет). Жертву заваливают валом фальшивых SYN-запросов без ответа. Канал пользователя забивается очередью TCP-подключений от исходящих соединений, ожидающих ответного ACK пакета.

- UDP-флуд — случайные порты хост-машины жертвы заваливаются пакетами по протоколу UDP, ответы на которые перегружает сетевые ресурсы. Разновидность UDP-флуда, направленная на DNS-сервер, называется DNS-флуд.

- MAC-флуд — целью являются сетевое оборудование, порты которого забиваются потоками «пустых» пакетов с разными MAC-адресами. Для защиты от подобного вида DDoS-атак на сетевых коммутаторах настраивают проверку валидности и фильтрацию MAC-адресов.

Атаки прикладного уровня (уровень инфраструктуры)

Эта разновидность используется, когда необходимо захватить или вывести из строя аппаратные ресурсы. Целью «рейдеров» может быть, как физическая, так и оперативная память или процессорное время.

Перегружать пропускной канал не обязательно. Достаточно только привести процессор жертвы к перегрузке или, другими словами, занять весь объем процессного времени.

Виды DDoS-атак прикладного уровня

- Отправка «тяжелых»пакетов, поступающие непосредственно к процессору. Устройство не может осилить сложные вычисления и начинает давать сбой, тем самым отключая посетителям доступ к сайту.

- С помощью скрипта сервер наполняется «мусорным» содержимым — лог-файлами, «пользовательскими комментариями» и т.д. Если системный администратор не установил лимит на сервере, то хакер может создать огромные пакеты файлов, которые приведут к заполнению всего жесткого диска.

- Проблемы с системой квотирования. Некоторые серверы используют для связи с внешними программами CGI-интерфейс (Common Gateway Interface, «общий интерфейс шлюза»). При получении доступа к CGI злоумышленник может написать свой скрипт, который станет использовать часть ресурсов, например — процессорное время, в его интересах.

- Неполная проверка данных посетителя. Это также приводит к продолжительному или даже бесконечному использованию ресурсов процессора вплоть до их истощения.

- Атака второго рода. Оно вызывает ложное срабатывание сигнала в системе защиты, что может автоматически закрыть ресурс от внешнего мира.

Атаки на уровне приложений

DDoS-атака уровня приложений использует упущения при создании программного кода, которая создаёт уязвимость ПО для внешнего воздействия. К данному виду можно отнести такую распространённую атаку, как «Пинг смерти» (Ping of death) — массовая отправка компьютеру жертвы ICMP-пакетов большей длины, вызывающих переполнение буфера.

Но профессиональные хакеры редко прибегают к такому простейшему методу, как перегрузка пропускных каналов. Для атаки сложных систем крупных компаний, они стараются полностью разобраться в системной структуре сервера и написать эксплойт — программу, цепочку команд или часть программного кода, учитывающие уязвимость ПО жертвы и применяющиеся для наступления на компьютер.

DNS-атаки

- Первая группа направлена на уязвимости вПО DNS-серверов. К ним относятся такие распространённые виды кибер-преступлений, как Zero–day attack («Атака нулевого дня») и Fast Flux DNS («Быстрый поток»).

Один из самых распространённых типов DNS-атак называется DNS–Spoofing («DNS-спуфинг»). В ходе неё злоумышленники заменяют IP-адрес в кеше сервера, перенаправляя пользователя на подставную страничку. При переходе преступник получает доступ к персональным данным юзера и может использовать их в своих интересах. Например, в 2009 году из-за подмены DNS-записи пользователи не могли зайти в Twitter в течение часа. Такое нападение имело политический характер. Злоумышленники установили на главной странице социальной сети предостережения хакеров из Ирана, связанные с американской агрессией - Вторая группа — это DDoS-атаки, которые приводят к неработоспособности DNS-серверов. В случае их выхода из строя пользователь не сможет зайти на нужную страницу, так как браузер не найдет IP-адрес, присущий конкретному сайту.

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

- Еще на этапе написания программного обеспечения необходимо задуматься о безопасности сайта. Тщательно проверяйте ПО на наличие ошибок и уязвимостей.

- Регулярно обновляйте ПО, а также предусмотрите возможность вернуться к старой версии при возникновении проблем.

- Следите за ограничением доступа. Службы, связанные с администрированием, должны полностью закрываться от стороннего доступа. Защищайте администраторский аккаунт сложными паролями и почаще их меняйте. Своевременно удаляйте аккаунты сотрудников, которые уволились.

- Доступ к интерфейсу администратора должен проводиться исключительно из внутренней сети или посредством VPN.

- Сканируйте систему на наличие уязвимостей. Наиболее опасные варианты уязвимостей регулярно публикует авторитетный рейтинг OWASP Top 10.

- Применяйте брандмауэр для приложений — WAF (Web Application Firewall). Он просматривает переданный трафик и следит за легитимностью запросов.

- ИспользуйтеCDN (Content Delivery Network). Это сеть по доставке контента, функционирующая с помощью распределенной сети. Трафик сортируется по нескольким серверам, что снижает задержку при доступе посетителей.

- Контролируйте входящий трафик с помощью списков контроля доступа (ACL), где будут указан список лиц, имеющих доступ к объекту (программе, процессу или файлу), а также их роли.

- Можно блокировать трафик, которых исходит от атакующих устройств. Делается это двумя методами: применение межсетевых экранов или списков ACL. В первом случае блокируется конкретный поток, но при этом экраны не могут отделить «положительный» трафик от «отрицательного». А во втором — фильтруются второстепенные протоколы. Поэтому он не принесет пользы, если хакер применяет первостепенные запросы.

- Чтобы защититься от DNS-спуфинга, нужно периодически очищать кеш DNS.

- Использовать защиту от спам-ботов — капча (captcha), «человечные» временные рамки на заполнение форм, reCaptcha (галочка «Я не робот») и т. д.

- Обратная атака. Весь вредоносный трафик перенаправляется на злоумышленника. Он поможет не только отразить нападение, но и разрушить сервер атакующего.

- Размещение ресурсов на нескольких независимых серверах. При выходе одного сервера из строя, оставшиеся обеспечат работоспособность.

- Использование проверенных аппаратных средств защиты от DDoS-атак. Например, Impletec iCore или DefensePro.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика. Подробнее о защите от DDoS-атак на хотинге можно узнать здесь.

- Заказать комплексную защиту от DDoS-атак у компании, специализирующейся на этой разновидности обеспечения информационной безопасности. Провайдер DDoS-защиты сможет обеспечить индивидуальную настройку систем киберобороны под параметры определенного веб-ресурса, защиту от мощных атак на всех уровнях сетевой модели OSI, а также круглосуточный мониторинг и оперативную техподдержку клиента.

Заключение

В этой статье мы рассмотрели, что значит DDoS-атака и как защитить свой сайт от нападений. Важно помнить, что подобные вредоносные действия могут вывести из строя даже самые безопасные и крупнейшие веб-ресурсы. Это повлечет за собой серьезные последствия в виде огромных убытков и потери клиентов. Именно поэтому, обезопасить свой ресурс от DDoS-атак — актуальная задача для всех коммерческих структур и государственных учреждений.

Хотите профессиональный уровень защиты от DDoS-атак — выбирайте VDS от Eternalhost! Постоянный мониторинг и круглосуточная техподдержка.

Источник: eternalhost.net

Что такое DDoS-атаки и как защитить от них сайт

Чем успешнее бизнес, тем больше у него шансов столкнуться с кознями злоумышленников. Компании-конкуренты, хейтеры и обычные хакеры нередко прибегают к цифровым нападениям — взлому, внедрению троянских программ или DDoS-атакам. Последние блокируют работу сайта и приводят к потере дохода. Разбираемся, что такое DDoS-атака на сайт , как ее распознать и предотвратить.

Что такое DDoS-атака

Distributed Denial of Service (DDoS) дословно переводится как «распределенный отказ в обслуживании». Обычно для этого используют ботнет-сети — компьютеры с запущенными роботами, которыми управляют хакеры. Суть такой атаки на сайт заключается в обеспечении лавинообразного потока запросов из огромного количества источников. Такой объем трафика превышает пропускную способность сайта и перегружает сервер. В результате система не справляется с обработкой запросов, замедляет работу или вовсе выходит из строя.

Маркетинг

С точки зрения цели DDoS практически аналогичен другому типу веб-атаки — DoS. Разница лишь в масштабах: при DoS-атаке нападение исходит из одного источника, а при DDoS — из множества.

Причины атак серверов

- Избавиться от конкурентов. Недобросовестные компании выводят из строя сайты более успешных брендов. Пока владелец ресурса восстанавливает его работу, злоумышленник переманивает клиентов.

- Отвлечь внимание. DDoS-атака может служить маневром, чтобы незаметно запустить вирус-шифровальщик в ПО компании или украсть конфиденциальные данные.

- Шантажировать частных пользователей/бизнес . Нередко хакеры угрожают DDoS-атаками в надежде получить выкуп.

- Выразить личную неприязнь. Остановка работы сайта — серьезный ущерб для работы компании. Этим пользуются хакеры из числа сотрудников, несогласные с политикой или ценностями компании .

- Осудить политический режим. Хактивисты (хакеры, активно выражающие гражданскую позицию) блокируют работу сайтов государственных организаций. Это происходит на фоне спорных правительственных действий. Например, в 2022 году атакам подверглись портал «Госуслуги», сайты Кремля, Госдумы и РЖД.

- «Отточить навыки» . Начинающие хакеры используют DDoS-атаки, чтобы развлечься и применить свои знания на практике.

Основные виды

Вот некоторые разновидности DDoS-атак:

- HTTP(S) GET-флуд . На сервер поступает пустая информация, которая расходует его ресурсы и засоряет канал трафика.

- UDP-флуд . Атака увеличивает время ожидания ответа от сервера и приводит к отказу от обработки запроса.

- SYN-флуд . В качестве отправителя выступает не человек, а несуществующий или рандомно выбранный IP-адрес. SYN-запросы (запросы на подключение по протоколу TCP) заполняют очередь на подключение до отказа. Ответные пакеты не высылаются. В результате очередь остается стабильно переполненной, и лица, которые не являются злоумышленниками, не могут подключиться к серверу.

- Smurf . Хакер выявляет IP-адрес жертвы, создает поддельный пакет данных (эхо-запросы ICMP) и отправляет его в атакуемую сеть. В итоге жертву «заваливает» пакетами ICMP, а ее сервер перегружается.

- Эксплойты . Это специальные программы, которые находят уязвимости и ошибки в работе кода и провоцируют сбои системы.

- Атаки на DNS-сервера . DNS обеспечивает возможность браузера находить IP-адрес. После успешной атаки на сервер посетитель не сможет перейти на необходимую ему страницу.

Признаки DDoS-атаки сайта

Если сайт начинает регулярно сбоить и выдавать непривычные ошибки, можно предположить, что его вывели из строя злоумышленники. Чтобы система не легла окончательно, обращайте внимание на следующие признаки:

- Некорректное функционирование — зависания, ошибки в завершении работы.

- Увеличение показателей нагрузки на сервер. Их проверяют в панели управления хостинга или с помощью специальных утилит.

- Резкий рост входящего трафика.

- Множество однотипных действий пользователей на сайте.

- Рост количества запросов от нецелевой аудитории. Их проверяют с помощью логов — журналов с хронологией действий пользователей.

Знать свою аудиторию полезно не только для обеспечения безопасности сайта, но и для хорошей динамики продаж. Воспользуйтесь Речевой аналитикой Calltouch, чтобы определить пол звонящего, тип обращения и наиболее актуальные для клиентов вопросы. Программа запишет разговор и переведет его в понятный текст. Вы узнаете, кто чаще покупает ваши товары и насколько качественно сотрудники обрабатывают лидов.

Технология

речевой аналитики

Calltouch Predict

- Автотегирование звонков

- Текстовая расшифровка записей разговоров

Какие сайты чаще подвергаются атакам

Атака может быть направлена на любой ресурс — от микроблога до крупного интернет-магазина. Однако чаще объектами внимания хакеров становятся сайты следующих категорий владельцев:

- государственные учреждения;

- крупные компании;

- банки и другие финансовые организации;

- платежные системы;

- валютные биржи;

- СМИ, информагентства;

- интернет-магазины.

Например, в 2017 году хакеры провели самую масштабную в истории атаку — на Google. В результате нападения сервисы не пострадали, а общественность не узнала об инциденте вплоть до 2020 года. Именно тогда компания обсудила проблемы роста мощности ботнетов и масштабы угрозы со стороны правительственных хакеров. Это не случайно: аналитики Google выяснили, что организаторами нападения были хактивисты из Китая.

А в конце 2021 года сотрудники Quator Labs зафиксировали атаку на российских ретейлеров — в частности, на сеть магазинов «Лента». Эксперты по кибербезопасности считают, что целью хакеров был дата-майнинг — сбор данных для черного рынка и недобросовестных конкурентов.

Последствия

УК РФ предусматривает наказания за заказ и организацию DDoS-атак:

- По ст. 272 (Неправомерный доступ к охраняемой компьютерной информации) — штраф до 200 000 рублей, исправительные работы на срок до 1 года или тюремное заключение до 2 лет.

- По ст. 273 (Создание, использование и распространение вредоносных программ) — максимум 4 года принудительных работ или ограничения свободы либо до 4 лет заключения со штрафом до 200 000 рублей.

Если преступление привело к крупному ущербу или тяжким последствиям, было совершено группой лиц или с использованием служебного положения, срок заключения могут увеличить до 7 лет.

Как защитить сайт

Чтобы не пострадать от DDoS-атак, следуйте рекомендациям:

- Выбирайте надежного хостинг-провайдера. Они устанавливают на веб-каналы фильтры, которые анализируют трафик, обнаруживают ошибки и нежелательную активность. Провайдеры сотрудничают со службами кибербезопасности, которые защищают клиентов от разных угроз.

- Регулярно обновляйте ПО и мониторьте риски уязвимости.

- Ограничивайте доступ. Подключайтесь к аккаунту администратора только через VPN или внутренние сети, придумывайте сложные пароли и своевременно удаляйте учетные записи уволившихся сотрудников.

- Используйте брандмауэры (файрволы). Они отслеживают «чистоту» запросов.

- Применяйте CDN. Распределенная сеть «разбивает» трафик по нескольким серверам — это уменьшает задержки при запросах большого количества пользователей.

- Блокируйте нежелательный трафик с помощью ACL или межсетевых экранов.

- Время от времени чистите кэш DNS.

- Подключайте инструменты защиты от ботов. Среди них — капча, ограничение времени на заполнение форм на сайте.

- Выбирайте несколько независимых серверов для размещения ваших ресурсов.

- Пользуйтесь надежными аппаратными средствами, предохраняющими от DDoS-атак. Среди них — Defence Pro, DDoS-Guard Protection.

Пустые запросы мешают работе сайта, а нецелевые звонки — маркетинговой эффективности. Антифрод Calltouch автоматически обнаруживает обращения, которые расходуют бюджет и не приводят к продажам. Программа определит номер телефона, отследит его активность и отметит спам, звонки с рекламных номеров и одноразовых сим-карт тегом «Сомнительные». Вы узнаете, какие рекламные подрядчики работают недобросовестно, и вовремя откажетесь от сотрудничества с ними.

Автоматически выявляет некачественные звонки, которые не приводят к продажам, а просто расходуют бюджет.

- Выявляет и тегирует сомнительные звонки от недобросовестных рекламных подрядчиков или спам

- Позволяет учитывать в отчетах только качественные обращения

- Упрощает контроль подрядчиков

Коротко о главном

- DDoS-атака — это ситуация, при которой поток обращений к сайту перегружает работу сервера и вызывает отказ системы.

- Атаки проводят с помощью ботнетов, чтобы помешать конкурентам, отомстить, выразить политическую или гражданскую позицию.

- Основные признаки того, что сайт подвергся DDoS-атаке, — это сбои в его работе, неожиданное резкое увеличение трафика, количества нецелевых пользователей и однотипных действий.

- Чтобы защитить сайт от DDoS-атак, используйте надежное ПО, проверенные аппаратные средства, брандмауэры, подключите несколько серверов, анализируйте риски уязвимости.

Источник: www.calltouch.ru