Приветствую, друзья! Добро пожаловать на наш очередной новый курс! Как я и обещал, курс Getting Started был не последним. На этот раз мы будем обсуждать не менее важную тему — Remote Access VPN (т.е. удаленный доступ). С помощью этого курса вы сможете быстро познакомиться с технологиями Check Point в плане организации защищенного удаленного доступа сотрудников.

В рамках курса мы, как обычно, будем совмещать теоретическую часть с практической в виде лабораторных работ. Кроме демонстрации настройки Check Point мы рассмотрим различные способы подключения удаленных пользователей.

Несколько замечаний

- Этот курс не является полноценным руководством по VPN технологиям. Это лишь очень краткая выжимка наиболее востребованной информации. Т.е. не стоит ожидать, что после просмотра вы станете гуру VPN-ов. Однако, для понимания принципов и быстрого начала работы с Check Point VPN этого курса будет более чем достаточно.

- Я настоятельно рекомендую приступать к этому курсу только после завершения предыдущего — Check Point Getting Started. Я не буду здесь объяснять какие-то базовые вещи, типа архитектуры, как настроить ip-адрес или завести шлюз на сервер управления. Я буду исходить из предположения, что вы это уже умеете и мы сосредоточимся исключительно на VPN.

Для кого этот курс?

Я выделил три категории:

Checkpoint VPN External

- Те, у кого уже есть Check Point, но он никогда не работал с VPN, а текущая ситуация обязывает в срочном порядке организовать удаленный доступ для сотрудников. С помощью этого мини курса вы быстро сможете настроить удаленку, буквально в течении 30 минут.

- Те, у кого нет Check Point-а, но так же в срочном порядке нужно организовать удаленку. В таких условиях можно конечно взять какой-нибудь opensource проект (например OpenVPN) и не заморачиваться с коммерческими продуктами. Но, т.к. Check Point сейчас раздает бесплатные лицензии на 2 месяца, то почему в рамках своей задачи не потестировать хорошее, корпоративное решение? Тем более, что с этим курсом вся настройка займет не больше 2х часов.

- Те, кто просто хочет обучиться чему-то новому. В этом случае, повторю свою рекомендацию — сначала изучить курс Check Point Getting Started. Уже после вы можете переходить к этому. Тем более, у вас будет уже готовый макет.

Еще один момент. Зачем мы делаем этот курс? В первую очередь — помочь первым двум категориям. Последнии три недели у нас просто завал из заявок о помощи с настройкой VPN. Мы помогаем абсолютно всем нашим клиентам и стараемся успевать помогать и всем остальным на бесплатной основе. Такое уж сложное время, когда надо помогать.

К сожалению, времени не всегда хватает, а люди просят. Думаю этот курс будет как раз кстати и позволит охватить чуть больше народу.

Источник: medium.com

Сценарии построения VPN на устройствах Check Point.

Если вы хотите построить Site-to-site VPN, выбирая «железо», то необходимо знать и понимать все особенности.

Checkpoint VPN Client

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Если вы хотите построить Site-to-site VPN, выбирая «железо», то необходимо знать и понимать все особенности. В этой статье будут описаны достоинства и недостатки установки данного оборудования в офисах, приведены модели Check Point, используемые в тех или иных сегментах, а также некоторые советы и лайфхаки по построению VPN-сети.

Общительный Check Point.

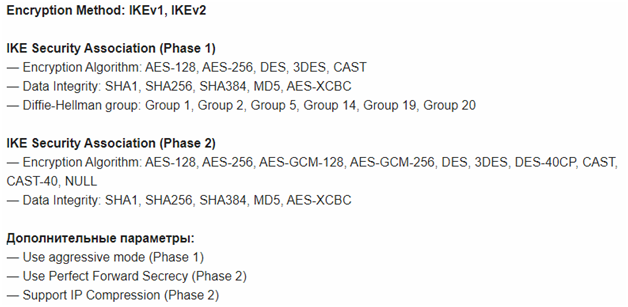

За счет использования IPSec туннеля данное оборудование способно работать с другими производителями (тем же самым cisco, например). Но необходимо учитывать некоторые нюансы касательно этого: правильная настройка фаз. Вот пример:

С этими параметрами все должно работать нормально.

Оборудование для сетей с наличием филиалов.

Выбирая устройство для построения сети, необходимо учитывать два способа развития событий.

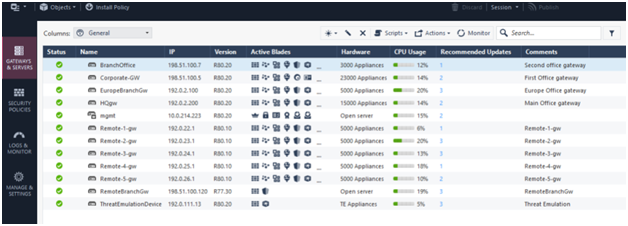

Check Point

Все просто – ставим их железо в центральный офис и филиал. За счет единого центра управления, довольно легко и просто настраивать оборудование «везде и сразу». Подробнее об их центре управления мы писали ранее, повторно описывать не будем.

Подчеркнем лишь в очередной раз, как упрощается система администрирования всех устройств, находящихся далеко друг от друга территориально. Также это ускоряет процесс настройки VPN.

Если все так хорошо, почему хочется сказать маленькое «но»? Наверное потому, что если использование Check Point в большом предприятии – вполне разумно и логично, то затраты на его покупку могут себя не оправдать при работе в маленьком офисе. Да, управлять им – удобно. Но бОльшая часть функций будет необходима только для настроек в головном офисе. Такие дела.

Check Point +..

Второй способ решает проблему первого, так как в маленьком офисе теперь не нужно ставить дорогостоящее железо. Хватит любого другого, который поддерживает IPSec. Вот только теперь появляется вопрос – а что, все настройки вручную прописывать? Да, скажем больше – увеличение сети также приведет к ручной работе немаленьких масштабов. А еще вам недоступно резервирование VPN-канала.

То есть, если все накроется, то накроется конкретно.

Но если не говорить о грустном, то все нужно решать по ситуации. Для большого бизнеса действительно намного проще использовать первый способ. Да, вы потратитесь на оборудовании, но зато сэкономите на убытках, если вдруг что-то сломается. Зато для небольшого предприятия, у которого мало отдельно стоящих филиалов – вполне можно использовать второй способ.

Выход в сеть для филиалов.

При настройке VPN для филиалов, необходимо учитывать, как и ранее, два способа развития.

Первый дает больше свободы, так как все филиалы способны спокойно выходить в сеть, используя VPN лишь для связи с головным офисом (при подключении к корпоративному порталу, например). Плюс в этом – если что-то случится с оборудованием в головном офисе, то филиалы (сильные и независимые) продолжат функционировать в привычном режиме. Будет ограничен только доступ к корпоративным порталам.

Минус во всем этом есть, и он большой. Значительно усложняется настройки безопасности для всей сети в целом, поскольку нужно настроить политики для каждого офиса отдельно. Причем для каждого, как вы понимаете, «нельзя халявить». Единственный выход из этого минуса – поставить везде один Check Point (так как с одним железом проще настраивать несколько офисов, как вы помните). Мониторинг логов и безопасности будет отражен в едином отчете, а настройки политик безопасности будут происходить централизован.

Второй способ не дает свободы вообще и используется исключительно при небольшом количестве филиалов.

Заключается он в том, что весь «удаленный» трафик идет на головной офис, и только там попадает в сеть Интернет. Да, значительно упрощается настройка политик безопасности, так как все они предназначены только для центрального офиса, можно покупать любое оборудование для удаленной сети (опять же, единственное требование – поддержка IPSec).

Но важно понимать, если что-то пойдет не так в головном офисе, то вся сеть падет намертво. Ну и при масштабируемости сети все не так гладко, как хотелось бы. Дополнительно необходимо рассчитать параметры оборудования, устанавливаемого в центральном офисе, с учетом всего трафика, приходящего из филиалов.

Лицензии

В статье уже описывались способы экономии на закупке оборудования. Но еще есть способ потратить значительно меньше на приобретение лицензии. Например, если в филиалах у вас установлен check point и нуждаетесь вы исключительно в VPN, можно воспользоваться блейдом IPSec VPN (он не лицензируется).

Также, если вы уверены в силах своих администраторов и надежности покупаемого оборудования, то можно не тратиться на сервис тех.поддержки. Тут, конечно, выбор каждого. Но бывают случаи, когда данный сервис экономически выгоднее, чем покупка нового оборудования, например.

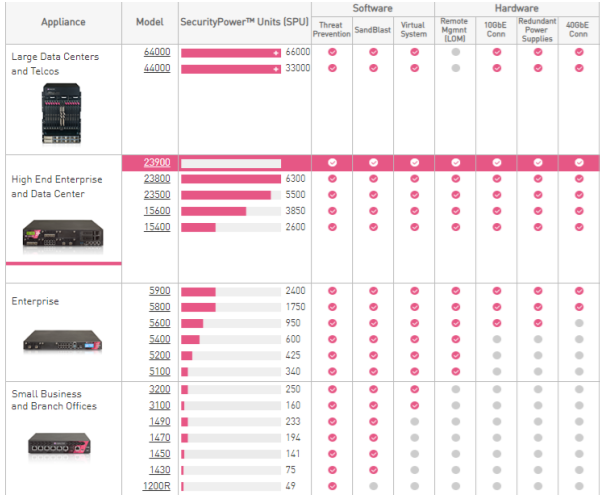

Малый бизнес

Check Point хорош еще тем, что может подойти не только для крупной организации. Ранее уже обсуждались преимущества его установки в маленьких удаленных филиалах с центральным управлением из сервера управления в головном офисе. Такие модели устройств могут использоваться в небольших организациях:

То есть для небольших офисов, как правило, используются модели 5000, 3000, 1400 (для совсем маленьких). Все необходимые функции в них присутствуют.

Топологии VPN

Разобравшись с «железом», можно приступать к более техническим деталям и поговорить о VPN.

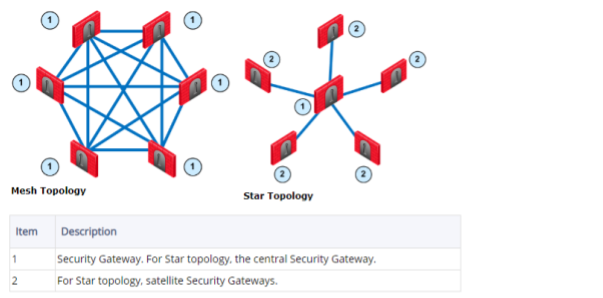

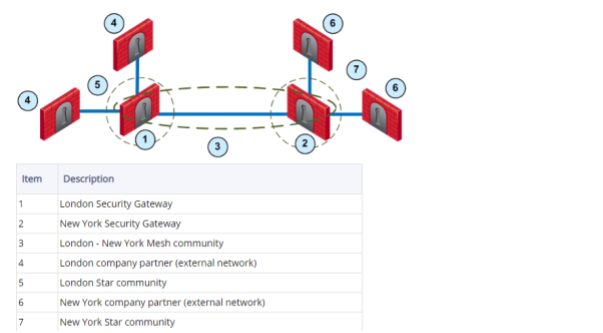

Check Point для VPN использует топологии Star и Mesh.

При построении «звезды» VPN-каналы от удаленных сетей идут в центр. То есть, даже если одному филиалу нужно сконнектиться с другим, то трафик сначала пойдет в центральную точку. И тем не менее, данная топология используется чаще всего. И вторая топология подразумевает собой соединение каждого устройства друг с другом. Выглядит это примерно так:

Никто не запрещает при этом соединять две топологии в одну.

Т.е. создать несколько топологий Star через одну Mesh. Довольно удобно при наличии большого количества филиалов.

Непосредственно VPN

Теперь можно смело переходить к преимуществам VPN, если во всех офисах установлены Check Point-ы.

Во-первых, главная особенность — наличие двух туннелей на выбор.

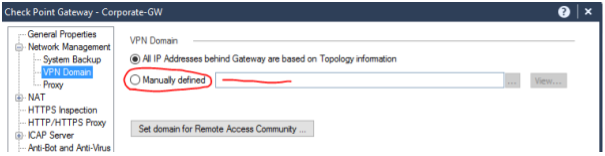

Domain Based.

Суть в том, что в настройках всех устройств необходимо указать локальные сети филиалов. За счет единого центра управления они будут принимать настройки в автоматическом режиме вне зависимости от топологии сети. Достаточно легкий и удобный способ.

Route Based.

Здесь все сложнее. Как раз для любителей хард-кора и cisco. На шлюзе создается виртуальный туннельный интерфейс (VTI) и поднимается VPN-канал с туннельными адресами. Шифрование происходит именно для того трафика, который идет в туннель. Если настроить еще и OSPF, то устройства в автоматическом режиме будут отправлять нужный трафик в нужный туннель.

Как видите, первый вариант намного проще. Но тут, опять же – каждому свое, и необходимо смотреть по ситуации.

Еще немного о VPN

- Есть два способа построения VPN- используя сертификаты и на базе pre-shared key. Тут уж выбор за каждым, важнее другое – наличие в Check Point интегрированного центра сертификации. Он занимается автоматической генерацией сертификатов для шлюзов, которые к нему подключены. Можно еще воспользоваться чужим центром сертификации, но это – лишняя работа.

- Теперь поговорим немного об отказоустойчивости. Если в головном офисе и филиалах установлены check-point’ы, то можно сделать два сетевых канала, один из которых будет резервным. Не стоить забывать о такой возможности.

- Мы уже писали ранее о лицензии, особенно о том, как на них можно сэкономить. Суть в том, что сервер управления безопасностью тоже подлежит лицензированию по количеству управляемых устройств. Целый кластер идет как два устройства – это тоже необходимо учитывать при планировании бюджетных средств.

Еще можно добавить к этому и другие возможности VPN от check point, как например: поддержка туннеля без трафика, правила безопасности отдельно для нешифрованного трафика, исключение некоторых типов данных из туннеля и т.п.

Но сейчас мы пытались указать на общее преимущество VPN от данного производителя, и надеемся, что это удалось.

Источник: linkas.ru

Удаленный доступ с мобильных устройств через VPN с помощью Check Point Mobile Access Blade

Данная статья описывает функциональные возможности и преимущества использования программного блейда Mobile Access от компании Check Point для организации удаленного доступа в корпоративную сеть с мобильных устройств — телефонов, планшетов и персональных компьютеров.

Введение

В современном деловом мире мобильность — важное требование. Командировки, срочные задачи в отпуске, работа дома или в дороге — все это встречается практически в любой организации и для этого неизменно нужно организовать удаленный доступ в корпоративную сеть. Прогресс мобильных технологий уже давно позволяет сотрудникам выполнять многие бизнес-задачи со смартфонов, планшетов и ноутбуков, а распространение мобильного высокоскоростного доступа в интернет и почти повсеместный Wi-Fi обеспечивают необходимые каналы связи. Дело остается за малым — организовать такой доступ на стороне сетевой инфраструктуры компании.

Впрочем, задача по обеспечению удаленного доступа в корпоративную сеть только на первый взгляд кажется простой и не требующей финансовых вложений. На самом деле этот процесс таит в себе множество трудностей. Две основных проблемы — обеспечение сетевой инфраструктуры для приема входящих подключений и организации канала связи и обеспечение защиты информации.

В первую очередь при удаленном подключении необходимо проводить усиленную аутентификацию для исключения доступа в защищенную сеть злоумышленников, узнавших пароль сотрудника или укравших его мобильное устройство.

Также должен защищаться и канал передачи данных, поскольку без реализации шифрования канала от точки подключения мобильного устройства до внутренней сети нельзя с уверенностью говорить о безопасности соединения. Наиболее критичным в этом плане является незашифрованный доступ в корпоративную сеть через открытые точки доступа Wi-Fi, хотя и мобильная передача данных тоже является уязвимой к перехвату и подделке трафика.

Еще одна проблема безопасности — обеспечение программной защиты конечного устройства и применение корпоративных политик безопасности. Мобильные устройства сотрудников не обслуживаются корпоративной ИТ-службой и не контролируются специалистами по информационной безопасности, поэтому они могут быть заражены вирусами, на них могут быть установлены программы-шпионы, а сами сотрудники могут использовать свои устройства для организации утечки информации.

Программный блейд Check Point Mobile Access решает все задачи по обеспечению удаленного доступа — как инфраструктурные, позволяя быстро и просто организовать доступ из внешней сети, так и защитные, предоставляя различный функционал по обеспечению безопасности информации.

Функциональные возможности

Check Point Mobile Access предоставляет два варианта организации удаленного подключения устройств:

- Организация удаленного доступа на сетевом уровне модели OSI — возможность подключения в корпоративную сеть с полным доступом к ресурсам локальной сети. Технология реализует классический вариант виртуальной частной сети (VPN) и позволяет удаленному компьютеру или мобильному устройству стать полноправным хостом в локальной сети и выполнять любые задачи, как если бы устройство было напрямую подключено в сеть. Удаленный доступ создается по набору протоколов IPSec, реализующих аутентификацию до установления связи, проверку целостности и шифрования сетевого трафика. Все сетевые соединения защищены и устойчивы к атакам, направленным на перехват трафика или попытки его подмены.

В интерфейсе управления механизмы называются Mobile VPN (для смартфонов и планшетов) и Check Point Mobile (для компьютеров и ноутбуков под управлением Windows и MacOS). Их работа требует наличие не только основной лицензии на Mobile Access, но и дополнительной лицензии на IPSec VPN.

- Организация удаленного доступа по технологии SSL VPN — возможность получить удаленный доступ через защищенный веб-протокол. Без дополнительных настроек позволяет подключиться к веб-ресурсам корпоративной сети, например к Outlook Web Access, SharePoint, CRM-системам и так далее. С этим видом подключения можно использовать любые приложения, даже не имеющие веб-интерфейса. Для этого требуется установка специального расширения в браузере на удаленном компьютере, которое осуществляет перенаправление сетевого трафика.

- Решение лицензируется по количеству одновременных подключений.

Check Point Mobile Access в обоих вариантах установки канала удаленного доступа поддерживает различные механизмы аутентификации пользователей. Mobile Access может самостоятельно управлять базой пользователей и паролей или использовать внешний сервер аутентификации RADIUS. Также для аутентификации могут использоваться персональные сертификаты или технология Check Point SecureID. Дополнительно поддерживается усиленная двухфакторная аутентификация с использованием аппаратных токенов (при использовании SecureID), сообщений электронной почты или SMS.

При выборе удаленного доступа на сетевом уровне модели OSI в настройках Check Point Mobile Access задаются различные параметры, связанные с алгоритмами присвоения удаленным хостам IP-адресов. IP-адреса могут задаваться как с использованием пула IP- адресов, так и через DHCP-сервер.

С помощью Check Point Mobile Access можно ограничить предоставляемый удаленный доступ на уровне отдельных бизнес-приложений. Таким образом, удаленные пользователи, попадая в корпоративную сеть, будут ограничены в правах доступа и привилегиях и не смогут вести неконтролируемые действия, что снижает риск утечек.

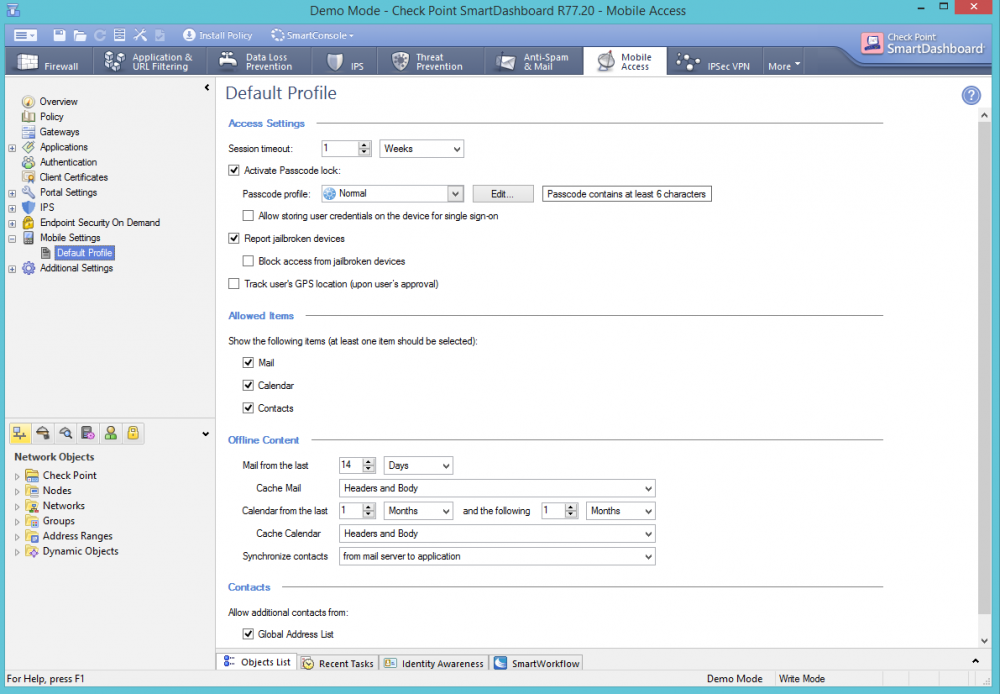

Check Point Mobile Access имеет интеграцию с продуктом Check Point Endpoint Security и может проверять соответствие удаленного компьютера заданной политике безопасности рабочих станций, что позволяет решить проблему отсутствия контроля за защищенностью личных устройств сотрудников. Без соответствия требуемым политикам доступ в сеть не будет предоставлен. Дополнительно в Check Point Mobile Access присутствуют различные опции по контролю базовой защищенности удаленного устройства и без использования Endpoint Security. Например, блейд умеет определять наличие на клиентском устройстве jailbreak, то есть разблокировку режима суперпользователя, и запрещать доступ таких устройств в сеть.

Для защиты от кражи устройств с конфиденциальной информацией и безопасной работы с ней на мобильных устройствах необходимо использовать другое решение от Check Point — CAPSULE. При этом Check Point Mobile Access помогает найти украденное устройство — в настройках профилей мобильных устройств можно включить сбор GPS-координат и, если пользователь заранее даст согласие на активацию этой функции, местонахождение украденного устройства можно в дальнейшем отследить.

В качестве дополнительных настроек Check Point Mobile Access позволяет кастомизировать приложения, загружаемые пользователями для удаленных подключений. Можно изменить язык интерфейса (есть поддержка русского языка), название приложения, его логотип и адрес сайта, который открывается при нажатии на логотип. Корпоративные пользователи по достоинству оценят брендированный интерфейс приложения, когда им потребуется подключиться к рабочей сети.

Системные требования

Check Point Mobile Access, как и остальные программные блейды, устанавливается на всю линейку корпоративных аппаратных решений Check Point и на программную платформу Check Point. Поддерживаются все устройства Check Point серий 2200, 4000, 12000, 21400 и 61000, а также устройства Check Point Power-1, Check Point IP Appliances, Check Point UTM-1 и Check Point IAS. Поддерживаемые программные платформы — GaiA версии R75.40 и старше и SecurePlatform версии R71.30 и старше.

Для подключения мобильных устройств по технологии доступа на сетевом уровне модели OSI требуется наличие операционной системы iOS версии 5.0 и старше или Android версии 4.0 и старше. Для подключения персональных компьютеров и ноутбуков требуется операционная система Microsoft Windows XP и более поздние версии (включая Windows 8.1).

Для подключения по технологии доступа SSL VPN требуется операционная система iOS версии 3.1.3 и старше или Android 2.1 и старше. Для персональных компьютеров — Microsoft Windows XP и более поздние версии, Mac OS 10.4 и старше, GNU/Linux (поддерживаемые дистрибутивы, Fedora 8, Ubuntu 7, RHEL 3.0, Red Hat 7.3 и Suse 9).

Функция трансляции любой службы при подключении через расширение для браузера по SSL VPN поддерживается в Internet Explorer 5.5 и выше, Firefox 1.0.3 и выше и Safari, на мобильных устройствах с операционными системами iOS и Android функционал не поддерживается.

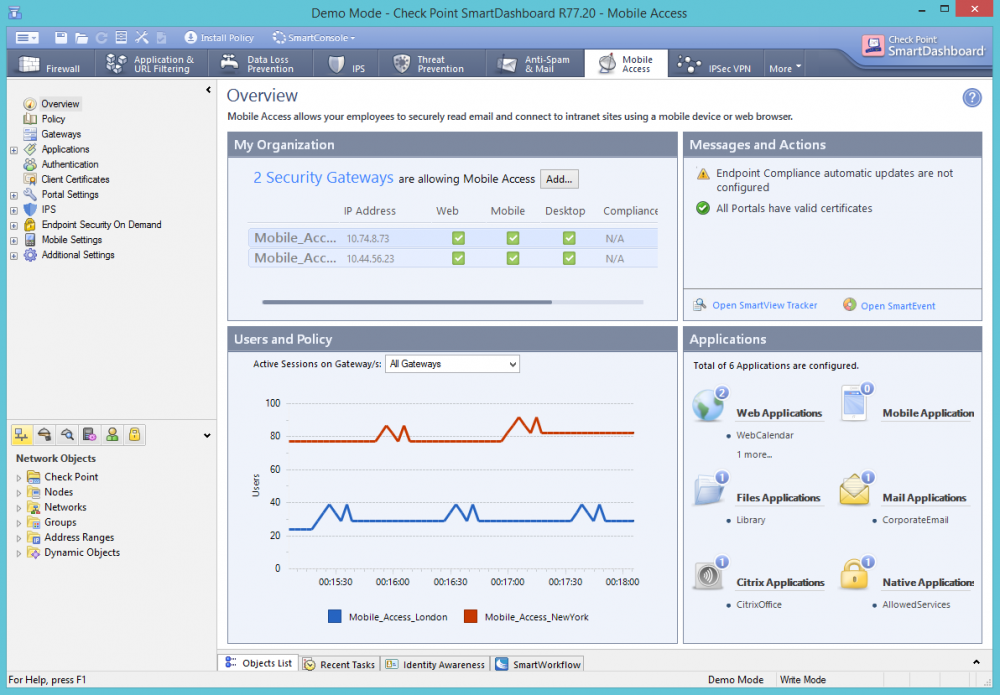

Настройка Check Point Mobile Access

Check Point Mobile Access настраивается с помощью единого для всех продуктов Check Point модуля администрирования — Check Point SmartDashboard. Основной интерфейс доступен во вкладке Mobile Access в верхней части приложения. Первое окно интерфейса содержит общий обзор системы удаленного доступа мобильных устройств, в обзоре представлен перечень оборудования с установленными программными блейдами Mobile Access, область с важными уведомлениями, обзор настроенных приложений для индивидуального доступа и график активных сессий.

Рисунок 1. Обзорсостояния Mobile Access в Check Point SmartDashboard

В боковом меню представлены основные пункты навигации — политики, настройки шлюзов с установленным Mobile Access, управление приложениями, параметры аутентификации, управление клиентскими сертификатами, настройки приложения для удаленного подключения, параметры интеграции с другими программными блейдами и настройки профилей мобильных устройств.

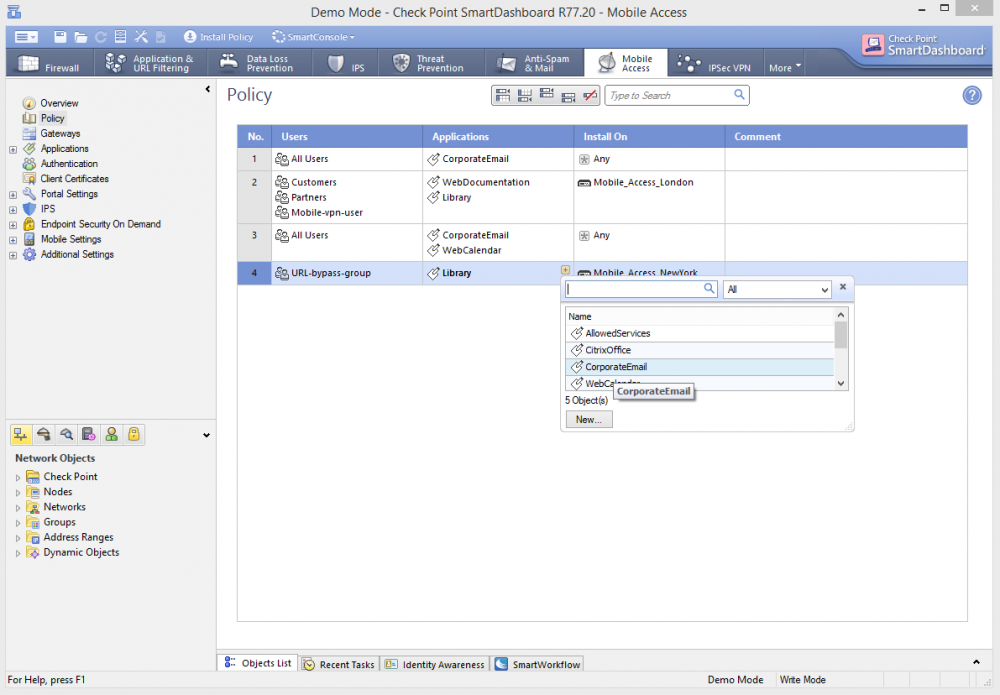

В разделе управления политиками настраиваются разрешенные доступы удаленных пользователей к корпоративным ресурсам и бизнес-приложениям. В каждом элементе политики задается перечень пользователей, которым разрешен доступ, перечень бизнес-приложений и ресурсов, для которых применяется политика, и выбираются шлюзы удаленного доступа, на которые политика применяется.

Рисунок 2. Переченьполитик Check Point Mobile Access

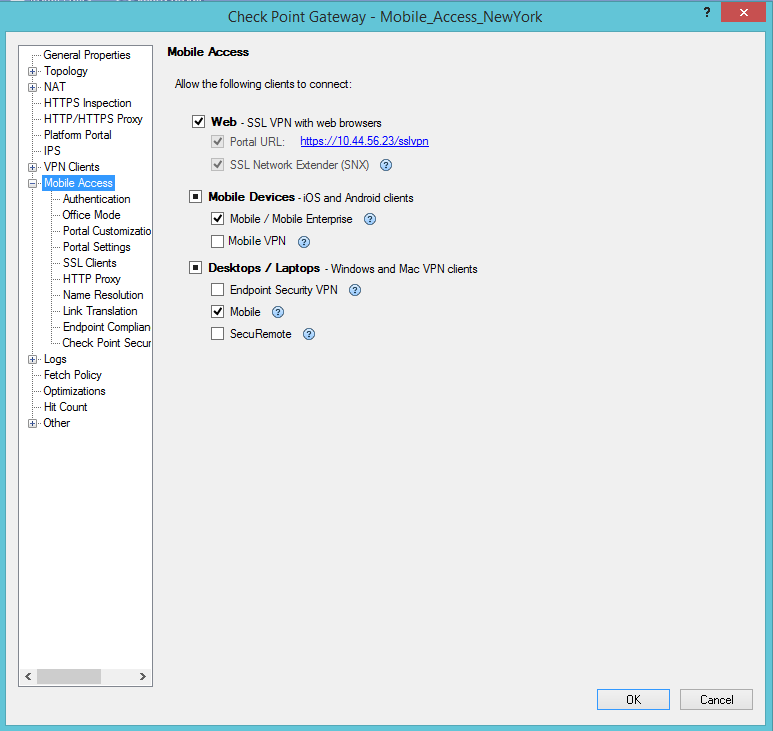

В управлении шлюзами Mobile Access пользователи настраивают текущие шлюзы, а также управляют установкой и удалением программного блейда Mobile Access на всех устройствах, доступных для управления. В настройках отдельного шлюза есть специальный раздел, содержащий параметры Mobile Access, применимые к данному шлюзу.

Рисунок 3. Настройка CheckPointMobileAccess на отдельном шлюзе

В параметрах можно выбирать действующие технологии предоставления удаленного доступа, настраивать параметры аутентификации, выдачи IP-адресов, кастомизации приложения для удаленного входа и другие настройки. Установка многих параметров дублируется в общем интерфейсе управления Mobile Access, поэтому при наличии большого числа шлюзов доступа рекомендуется управлять общими настройками и унифицировать параметры всех шлюзов.

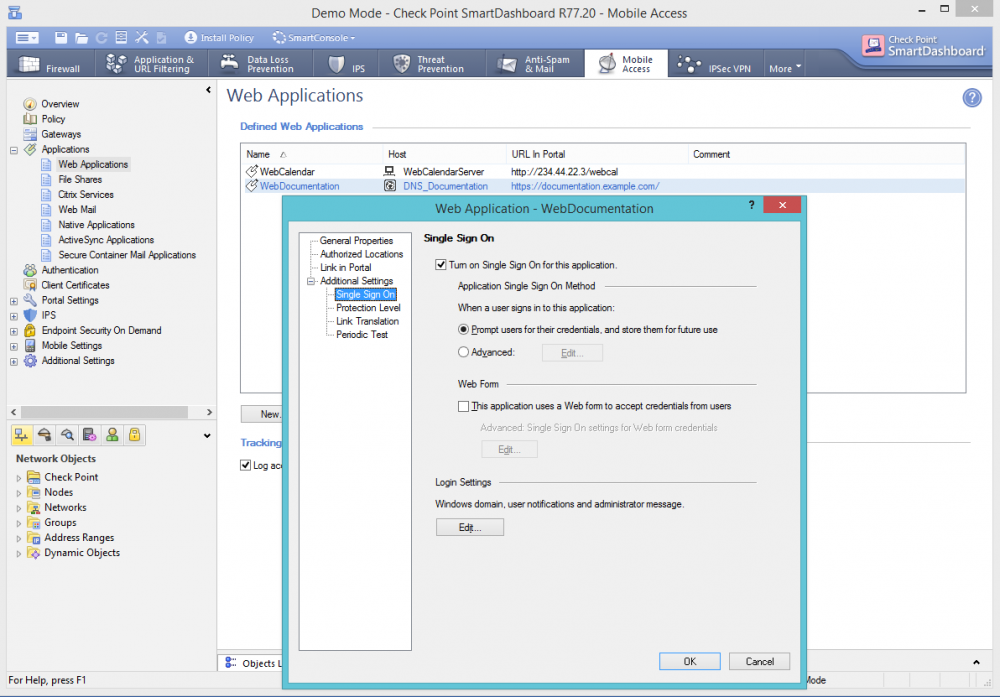

Рисунок 4. Перечень бизнес-приложений и настройка отдельного приложения в CheckPointMobileAccessBlade

Раздел бизнес-приложений содержит разные предустановленные группы приложений, в которых можно управлять конкретными сервисами. Для каждого приложения указывается его адрес и местоположение и настраиваются дополнительные параметры — требуемый уровень защиты для получения доступа, возможность прозрачной авторизации (т. е. авторизация при подключении автоматически учитывается в бизнес-приложении и повторная авторизация в нем уже не требуется) и другие параметры.

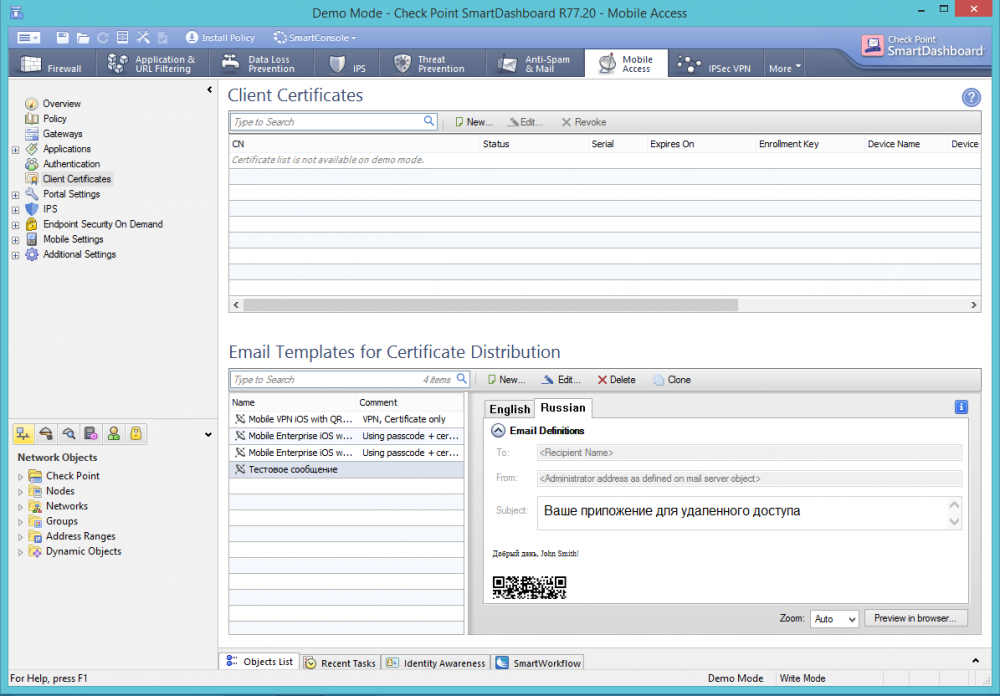

Рисунок 5. Управление сертификатами для удаленных пользователей и шаблонами для их отправки по электронной почте в CheckPointMobileAccessBlade

В управлении сертификатами администратор может выписывать новые сертификаты или отзывать уже выданные, если настроен удаленный доступ с использованием персональных сертификатов. Сертификаты могут быть автоматически направлены на почту сотруднику. В интерфейсе приложения настраивается шаблон сообщения электронной почты, поддерживается локализация сообщений на разных языках и отправка нужного сообщения в зависимости от персональных языковых настроек пользователя. Сертификат передается на мобильное устройство с помощью QR-кода, считываемого из мобильного приложения Check Point.

Рисунок 6. Управление профилем мобильного устройства в CheckPointMobileAccessBlade

Разделы аутентификации, настройки интерфейса приложения (Portal Settings) и интеграции с другими программными блейдами в Check Point дублируют аналогичный раздел из настроек отдельных устройств с установленным Mobile Access Blade.

Выводы

Удаленный доступ необходим в большинстве организаций для решения самых разных бизнес-задач. Обеспечение инфраструктуры для реализации удаленного доступа и защита от новых угроз, возникающих при организации удаленных каналов связи— сложная задача. Но с ней в короткие сроки позволяет справиться программный блейд Check Point Mobile Access.

Этот продукт предоставляет готовую инфраструктуру для удаленного доступа, предлагая на выбор несколько вариантов подключений, подходящих для большинства мобильных устройств, персональных компьютеров и ноутбуков. Широкая поддержка операционных систем разных производителей позволяет с уверенностью говорить о том, что решение подойдет для всех сотрудников компании.

Check Point Mobile Access Blade решает не только инфраструктурные сложности, но и проблемы обеспечения безопасности информации. Гибкие возможности по аутентификации пользователей, разграничению доступа к бизнес-приложениям, поддержка политик безопасности и интеграция с другими программными блейдами позволяет минимизировать все риски, связанные с удаленными подключениями.

Архитектура программных блейдов позволяет настроить и подключить Check Point Mobile Access за считанные минуты, достаточно только приобрести лицензию на продукт и развернуть его в существующей инфраструктуре, при наличии в ней свободных мощностей для нового программного блейда. Единое управление всеми программными блейдами компании Check Point позволяет сократить время на обучение персонала и на обслуживание системы, особенно если другие решения Check Point уже используются в сети.

Дополнительно стоит отметить возможность настройки интерфейса приложений для удаленного подключения и поддержку русского языка в интерфейсах обычных пользователей.

Подписывайтесь на канал «Anti-Malware» в Яндекс Дзен, чтобы первыми узнавать о новостях и наших эксклюзивных материалах по информационной безопасности.

Источник: www.anti-malware.ru