Через файлообменные ресурсы распространяется странный вредонос, который модифицирует на атакованных компьютерах файл Windows hosts и за счет этого блокирует доступ к пиратским сайтам вроде Pirate Bay.

Характерно, что сам по себе вредонос выдается за пиратские копии игр или других программ. Как пишут эксперты компании Sophos, вредоносная программа мимикрирует под игры Left 4 Dead 2, Minecraft и др., причем с наименованиями файлов, характерными как раз для пиратских ресурсов. Например, Left 4 Dead 2 (v2.2.0.1 Last Stand + DLCs + MULTi19) или Minecraft 1.5.2 Cracked [Full Installer][Online][Server List]. Также попадаются поддельные копии пакетов Microsoft Visual Studio Enterpries, Office (предположительно, Microsoft Office), Slacker и несколько антивирусов, в том числе AVG.

В большинстве случаев распространение производится в виде одного исполняемого файла .exe. По идее, это само по себе должно вызывать подозрения, хотя иногда пираты действительно распространяют краденые программы в виде самораспаковывающихся архивов.

Как Пережить Нападение Диких Животных

«Антипиратский» вредонос топорно блокирует доступ к Pirate Bay

Многие из подделок хостились на файлообменниках Discord (где и правда нередко встречаются пиратские программы); также наблюдалось распространение вредоноса через Bittorrent.

Неразбериха как особая примета

В некоторых случаях исполняемые файлы были подписаны поддельным цифровым сертификатом, у которого совпадают значения источника и получателя (в обоих случаях — бессмысленный набор символов).

Более того, если просмотреть свойства (Properties) скачанного поддельного файла и зайти во вкладку «Подробно» (Details), то выясняется, что там имя файла часто не совпадает с его внешним названием. Например, внешнее наименование выдает файл за копию игры AmongUs, а в разделе «Подробно» он обозначен как программа Bit Locker Drive Encryption.

Как отмечено в публикации Sophos, создателей вредоноса эта неразбериха совершенно не смущала.

Алгоритм работы

После запуска вредонос выводит поддельное сообщение об ошибке, извещая пользователя об отсутствии файла MSVCR100.dll, даже если такой файл в системе имеется. Кроме того, вредонос пытается установить соединение с внешним ресурсом, скачивает с него дополнительную программу и модифицирует файл hosts. В него прописываются около тысячи доменов различных пиратских ресурсов и им присваивается значение 127.0.0.1 — то есть, любой запрос к этим доменам адресуется тому же компьютеру, с которого происходит обращение. Это грубый, но действенный способ.

ЧИТАТЬ ТАКЖЕ: Эксперты Eset назвали страны, в наибольшей степени подверженные риску из-за уязвимости Log4Shell

Почему цифровые двойники становятся мэйнстримом в энергетике Новое в СХД

Загадки о Нападениях Животных, Которые Помогут Вам Выжить

Как отметил автор публикации Sophos, исследователь Эндрю Брандт (Andrew Brandt), еще десять лет назад он сталкивался с семейством вредоносов, выполнявшим практически тот же самый набор действий, что и новая напасть.

Он отметил также, что в некоторые копии вредоноса встроен выключатель: если в зараженной системе обнаруживаются два файла с именами, состоящими из последовательности цифр 7686789678967896789678 и 412412512512512, то программа сворачивает деятельность. Создание пустых файлов с такими именами тоже работает как страховка против срабатывания вредоноса.

Брандт особенно отметил, что код вредоноса в HEX содержит многократное повторение расистского ругательства. Это, по словам эксперта, сказало ему всё, что он хотел знать о создателе вредоносной программы.

«Подобная программа может разве что доставить несколько неприятных минут технически неподготовленному любителю пиратского ПО, — считает Алексей Водясов, технический директор компании SEC Consult Services. — Знаток ИТ сможет ее довольно быстро нейтрализовать. В целом складывается впечатление, что это пробный вариант, как будто кто-то тренировался в написании вредоносного ПО, заодно делая “доброе дело”. Но ничего доброго тут нет. Что же касается пиратских сайтов, то с них ничего качать не рекомендуется в принципе: под видом взломанных копий коммерческих программ там подчас встречаются куда более небезобидные вредоносы».

Источник: clubkrasoty.com

Что за напасть программа

Банки и финансовые организации совершенствуют средства защиты — тем более, что их активно стимулируют регуляторы. Пользователи тоже стремятся обеспечить конфиденциальность данных, из-за возможной утечки которых они могут лишиться собственных средств. «Спасибо» «службе безопасности» банка, — ее активные сотрудники постоянно напоминают о ценности пользовательской информации.

RB рекомендует лучших поставщиков цифровых решений для вашего бизнеса — по ссылке

Аккаунты в системах программ лояльности такого пристального внимания не вызывают. Они мало ассоциируются с платежными системами и финансовыми сервисами, бонусные баллы и дисконтные предложения не имеют (да и не могут иметь) в глазах пользователей той же ценности, что и «живые» деньги.

Завести аккаунт в программе лояльности ритейла обычно проще, чем в банковском приложении, для этого требуется меньше этапов верификации — это облегчает доступ к системе как людям, так и ботам. На этом фоне интерес киберпреступников к программам лояльности не случаен.

Мошенники в погоне за лояльностью

«Живые» деньги имеют к программам лояльности опосредованное отношение. Персональные скидки, бонусные баллы или мили еще нужно монетизировать. Тем не менее стоимость этих активов весьма высока. Их совокупную стоимость оценить непросто, но представление о ней могут дать, к примеру, данные крупнейших банков, которые в рамках бонусных программ начислили своим клиентам более 140 млрд рублей.

Программа лояльности группы «М.Видео-Эльдорадо» насчитывает более 100 млн участников, которые оплачивают бонусами примерно 10% стоимости своих покупок. В 2022 году в Wildberries в скидки для своих покупателей инвестировали 249 млрд — на 38% больше, чем годом ранее.

И все эти цифры четко говорят о том, что стоимость бонусов, которые находятся «на руках» у участников программ лояльности, весьма велика. А значит, и сами бонусы стали лакомым куском для цифровых мошенников. Более того, бонусные баллы открыто продаются и покупаются за весьма высокий процент от их номинальной стоимости — а это говорит о том, что развиваются схемы их обналичивания.

Еще одна цель хакеров, атакующих программы лояльности, — кража данных. Вместе с доступом к данным участников программ лояльности хакеры получают верифицированную информацию:

- номера телефонов,

- адреса электронной почты,

- список покупок, который позволяет оценить состоятельность «клиента»,

- информацию об используемых способах оплаты.

Все эти данные могут использоваться в дальнейшем.

Целью хакеров могут быть и не сами потребители или их данные, а бизнес компании-оператора программы лояльности.

Так, заметные всплески активности хакеров отмечаются во время проведения акций и распродаж (таких, к примеру, как «Черная пятница» или «Киберпонедельник»). В этом случае преступники стремятся:

- Сорвать саму акцию;

- Нанести ущерб имиджу ритейлера;

- Заполнить программу лояльности «мусорными аккаунтами»;

- Дискредитировать маркетинговые данные, которые используются для анализа эффективности продаж;

- Потребовать выкуп за прекращение нападения.

Наконец, может преследоваться и такая цель, как парсинг контента — то есть кража содержания сайта интернет-магазина или маркетплейса.

Ботов много не бывает

Основное оружие хакеров — боты, с помощью которых злоумышленники создают паразитную активность на веб-ресурсах жертв. Часто ими оперируют независимые «игроки», держащие свою небольшую бот-ферму.

Проблема в том, что таких мелких игроков десятки тысяч, и они активно конкурируют за собираемые данные. К примеру, по нашим данным, в ноябре прошлого года в сфере онлайн-ритейла ежедневное количество обращений ботов достигало 300 тысяч в час. Для сравнения:месяцем ранее этот поток не превышал 10 тысяч.

Тогда же в ноябре произошла крупнейшая бот-атака на аптечные онлайн-сети: на пике трафик, генерируемый ботами, достигал 700-750 запросов в секунду — это на 400-800% больше, чем обычная нагрузка на сайты таких сетей. Последствия для бизнеса пострадавшей компании — потеря покупателей, которым не составляет труда просто перейти на другую работоспособную здесь и сейчас площадку.

Есть и другие боты. Кражей пользовательских данных занимаются боты-брутфорсеры, которые подбирают ключи к пользовательским аккаунтам путем перебора.

Эти данные впоследствии могут быть перепроданы в даркнете сторонним мошенникам и использованы для проведения мошеннических действий с другими аккаунтами тех же пользователей — в других системах лояльности или банковских приложениях.

«Скраперы» (или «скребки») занимаются сбором размещенного на сайтах магазинов контента:

- фотографий товара,

- описаний,

- видео.

И дело даже не в том, что такие боты создают дополнительную нагрузку на сайт — собранный контент может быть использован в последующем для создания фишинговых сайтов, предназначенных для выманивая и последующей кражи пользовательских данных.

Да и сам контент, потерявший уникальность, пострадавшей компании придется менять.

Боты-скальперы предназначены для вредительства иного рода. Они массово регистрируют аккаунты в системах лояльности и ждут своего часа. Он наступит в период распродажи, локальной или тотальной.

В этот момент скальперы начнут заказывать акционный товар. Торговая площадка, конечно, в итоге не отгрузит «недопроданный» товар, но во время проведения акции он станет недоступным для обычных покупателей, поскольку будет зарезервирован торговой системой.

- Сорванная акция;

- Напрасно потраченный маркетинговый бюджет;

- Нераспроданные остатки;

- Загруженный склад;

- Перегруженная жалобами служба поддержки;

- Недостоверная аналитика продаж;

- Потеря рейтинга в поисковых системах;

- Недовольные покупатели, чувствующие себя обманутыми.

Как определить атаку

Любые аномальные изменения активности на сайте программы лояльности — повод для усиленного беспокойства ее оператора. Активность ботов всегда значительно выше, чем активность легитимных пользователей — многие пользовательские аккаунты используются несколько раз в год, во время распродаж или сезонных всплесков спроса на отдельные товарные категории.

Поэтому любая аномалия может свидетельствовать об активности бот-сетей и стать поводом для проверки настроек систем безопасности и проведении фильтрации трафика (если по каким-то причинам компания не использует такие инструменты защиты).

В качестве примера расскажем, как развивалась бот-атака на одного из онлайн-ритейлеров осенью прошлого года, когда компания (а вместе с ней и хакеры) готовилась к «Черному понедельнику».

Итак, в конце октября начались ежедневные атаки брутфорсеров на логины личных кабинетов пользователей. Начиная с 6 ноября, они распространились и на другие сервисы ритейлера — товарный каталог и корзину покупателя.

Интенсивность атак достигала 300 тысяч запросов в час.

Анализ трафика показал, что посещаемость сайта магазина легитимными пользователями с октября возросла примерно на 10% — это легко объяснимо развивающимся ажиотажем перед «Черным понедельником». Но средняя активность ботов в этот же период возросла в 30 раз.

Именно такой рост объемов трафика и стал основным признаком атаки, которую готовили хакеры к периоду ноябрьских распродаж.

Как защищаться

Использовать технологии дополнительной аутентификации при совершении транзакций с баллами

Самый распространенный способ — отправка одноразового пароля по SMS. Это позволит существенно снизить риски мошенничества с транзакциями пользователей. Однако следует учитывать, что использование SMS-аутентификации повлечет за собой и серьезные дополнительные расходы для ритейлера.

Если есть возможность использования push-уведомлений для двухфакторной аутентификации, выбирайте его.

Этот способ будет более безопасным, чем SMS, так как боты умеют атаковать SMS-шлюзы запросами и наносить серьезный ущерб бюджету компании — не говоря уже о дополнительных рисках для самих пользователей вроде мошенничества при помощи SMS.

Альтернативным способом в случае списания крупной суммы баллов или проведения операции из нестандартной для пользователя локации может стать использование биометрических данных для подтверждения проведения транзакции.

Знать базовые показатели покупательской активности и анализировать отклонения от нормы

Как показывает опыт, при проведении атаки на программы лояльности в разы увеличивается число нестандартных операций.

При понимании паттернов стандартного поведения пользователя (частота заказов, их сумма) можно легко выявить нелегитимное поведение, чаще всего относящееся к активности ботов.

Заботиться о пользователях

Повышайте информированность пользователей: напоминайте им о регулярной смене паролей, использовании двухфакторной аутентификации и регулярной проверке входа в учетную запись через свои устройства.

Это дополнительно поможет повысить общий уровень безопасности, снизив нелегитимную активность ботов на сайте и ущерб от них для бизнеса.

Фото на обложке сгенерировано нейросетью Midjourney

- Бизнес

- Клиенты

- Кибербезопасность

- Как защититься от мошенников

Источник: rb.ru

Недавно обнаруженные вредоносные программы атакуют Windows, macOS и Linux

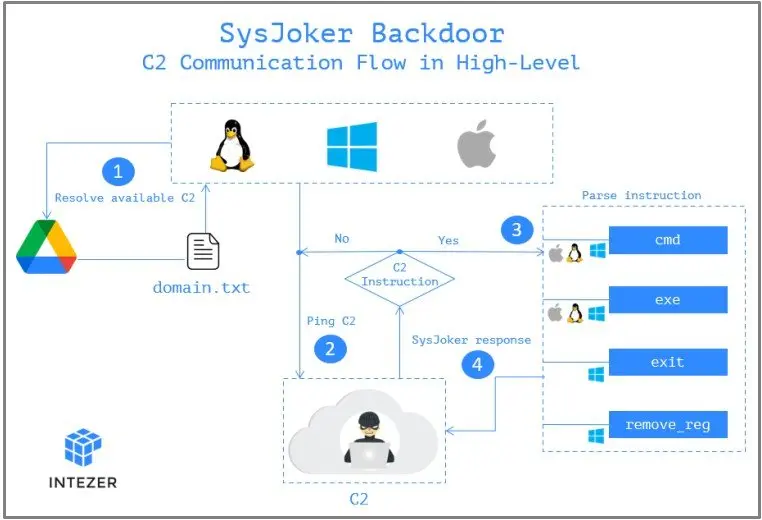

Компания по обеспечению безопасности Intezer утверждает, что обнаружила новое вредоносное ПО, нацеленное на Windows, Linux и macOS. Согласно сообщению в блоге компании, вредоносное ПО, получившее название Sysjoker, было обнаружено во время активной атаки на веб-сервер на базе Linux «ведущего учебного заведения». Позже компания обнаружила версии программного обеспечения для Windows и Mac.

Sysjoker маскируется под обновление системы, а затем вызывает файл, хранящийся на Google Диске. Файл, в свою очередь, содержит информацию об управляющем сервере, через который злоумышленники устанавливают контакт с зараженной системой. По данным Intezer, управляющий сервер несколько раз менялся в ходе расследования. Это указывает на то, что неизвестные злоумышленники активно следят за зараженными машинами. Вредонос Sysjoker, по крайней мере, в варианте для macOS и Linux, пока не признан вредоносным ПО антивирусной базой Google Group.

Злоумышленники предположительно очень тщательно выбирали жертв

Основываясь на поведении вредоносного ПО и выборе целей, эксперты Intezer предполагают, что злоумышленники преследовали выбранные цели. Команда также предполагает, что за программным обеспечением стоит хорошо организованная группа. Это говорит о том, что вредоносное ПО должно быть написано с нуля, что требует определенного количества ресурсов. Кроме того, в активной атаке редко используется неизвестное ранее вредоносное ПО для Linux.

Кроме того, неизвестные злоумышленники не только написали вредоносное ПО для трех десктопных операционных систем, но и использовали для своей атаки как минимум четыре разных домена. «Это указывает на то, что это конкретная атака, которая обычно указывает на продвинутого субъекта», — объясняет команда Intezer

Источник: bezopasnik.info