Угроза безопасности – это потенциально возможное происшествие (случайное или преднамеренное), которое может оказать нежелательное воздействие на систему, а также на хранящуюся в ней информацию.

Уязвимость – некоторая неудачная характеристика информационной системы, делающая возможным возникновение угрозы.

Атака – намеренное действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании уязвимостей. Другими словами, реализация угрозы.

К преднамеренным угрозам относится: несанкционированный доступ к информации и сетевым ресурсам; раскрытие и модификация данных и программ, их копирование; раскрытие, модификация или подмена трафика вычислительной сети; разработка и распространение компьютерных вирусов, ввод в программное обеспечение логических бомб; кража магнитных носителей и расчетных документов; разрушение архивной информации или умышленное ее уничтожение; фальсификация сообщений, отказ от факта получения информации или изменение времени ее приема; перехват и ознакомление с информацией, передаваемой по каналам связи, и т. п.

Типы вредоносов

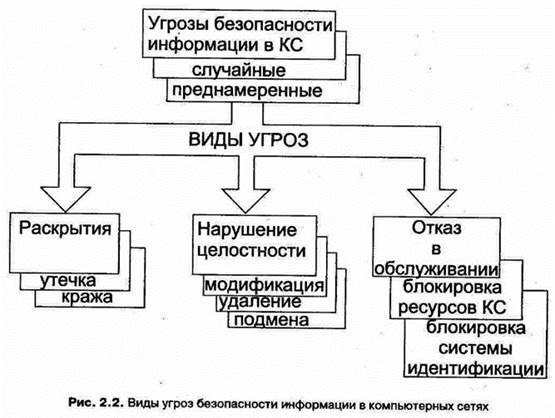

Выделяют три основных вида угроз безопасности: угрозы раскрытия (нарушение конфиденциальности), нарушения целостности и отказа в обслуживании (нарушение доступности). [СМОТРИ 1 вопрос]

Все три вида угроз могут быть и преднамеренными, и случайными (непреднамеренными), если они исходят от человека (природный катаклизм явно случайная угроза).

Преднамеренно создаваемые угрозы – это класс угроз безопасности информации в КС, которые обусловлены появлением угроз, связанных с деятельностью человека.

Вредительские программы

На сегодняшний день известно сотни тыс. компьютерных вирусов.

Существует много разных версий относительно даты рождения первого компьютерного вируса. Однако большинство специалистов сходятся на мысли, что компьютерные вирусы, как таковые, впервые появились в 1986 году, хотя исторически возникновение вирусов тесно связано с идеей создания самовоспроизводящихся программ. Одним из «пионеров» среди компьютерных вирусов считается вирус «Brain», созданный пакистанским программистом по фамилии Алви. Только в США этот вирус поразил свыше 18 тыс. компьютеров.

В начале эпохи компьютерных вирусов разработка вирусоподобных программ носила чисто исследовательский характер, постепенно превращаясь на откровенно вражеское отношение к пользователям безответственных, и даже криминальных «элементов». В ряде стран уголовное законодательство предусматривает ответственность за компьютерные преступления, в том числе за создание и распространение вирусов.

Вирусы действуют только программным путем. Они, как правило, присоединяются к файлу или проникают в тело файла. В этом случае говорят, что файл заражен вирусом. Вирус попадает в компьютер только вместе с зараженным файлом. Для активизации вируса нужно загрузить зараженный файл, и только после этого, вирус начинает действовать самостоятельно.

Как отключать вредительские программы в сознании

Некоторые вирусы во время запуска зараженного файла становятся резидентными (постоянно находятся в оперативной памяти компьютера) и могут заражать другие загружаемые файлы и программы.

Другая разновидность вирусов сразу после активизации может быть причиной серьезных повреждений, например, форматировать жесткий диск. Действие вирусов может проявляться по разному: от разных визуальных эффектов, мешающих работать, до полной потери информации.

Большинство вирусов заражают исполнительные программы, то есть файлы с расширением .EXE и .COM, хотя в последнее время большую популярность приобретают вирусы, распространяемые через систему электронной почты.

Следует заметить, что компьютерные вирусы способны заражать лишь компьютеры. Поэтому абсолютно абсурдными являются разные утверждения о влиянии компьютерных вирусов на пользователей компьютеров.

Основные источники вирусов:

· дискета, на которой находятся зараженные вирусом файлы;

· компьютерная сеть, в том числе система электронной почты и Internet;

· жесткий диск, на который попал вирус в результате работы с зараженными программами;

· вирус, оставшийся в оперативной памяти после предшествующего пользователя.

Основные ранние признаки заражения компьютера вирусом:

· уменьшение объема свободной оперативной памяти;

· замедление загрузки и работы компьютера;

· непонятные (без причин) изменения в файлах, а также изменения размеров и даты последней модификации файлов;

· ошибки при загрузке операционной системы;

· невозможность сохранять файлы в нужных каталогах;

· непонятные системные сообщения, музыкальные и визуальные эффекты и т.д.

Признаки активной фазы вируса:

· форматирование жесткого диска;

· невозможность загрузки файлов или операционной системы.

Дата добавления: 2016-05-31 ; просмотров: 1527 ; ЗАКАЗАТЬ НАПИСАНИЕ РАБОТЫ

Источник: poznayka.org

Вредительские программы

В зависимости от механизма действия вредительские программы делятся на четыре класса:

«Логические бомбы» — это программы или их части, постоянно находящиеся в ЭВМ или вычислительных системах и выполняемые только при соблюдении определенных условий. Примерами таких условий могут быть: наступление заданной даты, переход АС в определенный режим работы, наступление некоторых событий установленное число раз и т. п.

«Червями» называют программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться в системе и самовоспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти и, в конечном итоге, к блокировке системы.

«Троянские кони» – это программы, полученные путем явного изменения или добавления команд в пользовательские программы. При последующем выполнении пользовательских команд наряду с заданными функциями выполняются несанкционированные, измененные или какие-то новые функции.

«Компьютерные вирусы» – это небольшие программы, которые после внедрения в ЭВМ самостоятельно распространяются путем создания своих копий, а при выполнении определенных условий оказывают негативное воздействие на АС.

Обработанная, структурированная информация стоит очень дорого, так же как и программы работы с этой информацией. В связи с переходом к рыночному хозяйству возникает необходимость создания правовой базы в области охраны авторских прав на программное обеспечение и на базы данных. Нужно воспитывать культуру использования программного обеспечения и информации.

Информационные ресурсы – отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных, других информационных системах).

Информационный продукт – совокупность данных, сформированная производителем для распространения в вещественной или невещественной форме. Информационный продукт может распространяться такими же способами, как и любой другой материальный продукт, с помощью услуг.

Информационная услуга – получение и представление в распоряжение пользователя информационных продуктов.

Особого внимания заслуживают такие виды информационных услуг, которые оказываются библиотечной сферой, так как библиотеки являются местом сосредоточения информационных ресурсов страны:

· предоставление полных текстов документов, а также справок по их описанию и местонахождению;

· выдача результатов библиографического поиска и аналитической переработки информации (справки, указатели, дайджесты, обзоры и пр.);

· получение результатов фактографического поиска и аналитической переработки информации (справки, таблицы, досье);

· организация научно-технической пропаганды и рекламной деятельности (выставки новых поступлений, научно-технические семинары, конференции и т.п.);

· выдача результатов информационного исследования (аналитические справки и обзоры, отчеты, рубрикаторы перспективных направлений и т.п.).

Для автоматизации работы с данными, относящимися к различным типам, очень важно унифицировать их форму представления – для этого обычно используется прием кодирования, то есть выражение данных одного типа через данные другого типа. Естественные человеческие языки – это не что иное, как системы кодирования понятий для выражения мыслей посредством речи. К языкам близко примыкают азбуки (системы кодирования компонентов языка с помощью графических символов).

Виды и методы защиты информации

| Вид защиты | Метод защиты |

| От сбоев оборудования | — Архивирование файлов (со сжатием и без); — резервирование файлов. |

| От случайной потери или искажения информации, хранящейся в компьютере | — Запрос на подтверждение выполнения команд, изменяющих файлы; — установка специальных атрибутов документов и программ; — возможность отмены неверного действия или восстановления ошибочно удаленного файла; — разграничение доступа пользователей к ресурсам файловой системы. |

| От намеренного искажения, вандализма (компьютерных вирусов) | — Общие методы защиты информации; — профилактические меры — использование антивирусных программ. |

| От несанкционированного (нелегального) доступа к информации (ее использования, изменения, распространения) | — шифрование; — паролирование; — «электронные замки»; — совокупность административных и правоохранительных мер. |

При изучении этих вопросов следует дать определения таких понятий как лицензионное соглашение, авторское право, имущественное право. Стоит обратить внимание на относительно новое понятие – аудиовизуальное произведение. Это произведение, состоящее из зафиксированной серии связанных между собой кадров (с сопровождением или без сопровождения их звуком), предназначенного для зрительного или слухового восприятия с помощью соответствующих технических средств. Аудиовизуальные произведения включают кинематографические произведения и все произведения, выраженные средствами, аналогичные кинематографическим, независимо от способа их первоначальной или последующей фиксации.

Вопросы для самопроверки

1. Охарактеризуйте этапы развития электронных вычислительных машин.

2. На какие классы делятся электронные средства обработки информации?

3. Опишите устройство персонального компьютера.

4. Какие виды компьютерных сетей вам известны?

5. Расскажите о работе сети Интернет.

6. Что подразумевается под программным обеспечением компьютера?

7. На какие классы делятся программы?

8. Охарактеризуйте наиболее часто используемые программные продукты.

9. Назовите виды и методы защиты информации.

10. Какие бывают виды вредительских программ?

11. Перечислите основные компоненты информационного управления.

12. Опишите функции автоматизированных систем управления.

Источник: megaobuchalka.ru