Представьте себе операционную систему без особой безопасности. Установка любой новой программы будет сопряжена с рисками, ведь это может привести к замене системных файлов, раскрытию паролей или даже удалению данных. Похоже на кошмар? Что ж, вот что может предотвратить песочница.

Но даже при усиленной безопасности, у вас нет гарантий в полной киберзащите. Обнаружение вредоносных программ, антивирусное программное обеспечение (ПО), антиспам, решения для защиты конечных точек и т. д. – это необходимые средства, которых уже недостаточно для сложных вредоносных программ и методов злоумышленников.

Обычные методы и технологии защиты работают путем выявления известных индикаторов компрометации, то есть угрозы нулевого дня и новые атаки легко обойдут Вашу защиту.

Включение песочницы в ваши инструменты безопасности обеспечит дополнительный уровень безопасности, позволяя обнаруживать ранее неизвестные угрозы и сложные постоянные угрозы в безопасной среде.

Что же такое песочница и что в ней происходит?

Песочница Sandboxie скачать, установить и как пользоваться?

Песочница — это технология превентивного анализа. Она используется в качестве изолированной среды в сети и обеспечивает безопасную зону тестирования для запуска программ и выполнения кода отдельно от системы без риска заражения системы.

При работе без песочницы приложению может потребоваться доступ ко многим критически важным ресурсам системы. Но в среде песочницы, имитирующей операционную систему (ОС) пользователя, приложение сможет получить доступ только к ресурсам в песочнице и ограниченными разрешениями.

Таким образом, любой подозрительный код или программа может храниться в изолированном месте, обеспечивая безопасное выполнение без сбоев в работе системы.

Среды песочницы используются также для создания защищенных приложений (при разработке ПО), что позволяет разработчикам тестировать новый код в различных средах и одновременно запускать несовместимые программы.

Где еще используются песочницы?

В целях безопасности песочницы используются в качестве дополнения к решениям межсетевых экранов, защищая ОС при запуске приложений и работе с конфиденциальными данными.

Песочницы также можно использовать для безопасного анализа вредоносных программ и подготовки к будущим атакам.

Их часто используют для безопасного тестирования вредоносных программ на нескольких ОС, что позволяет анализировать и наблюдать «реакцию» антивирусных решений на вредоносный код или файл.

Обычные пользователи также извлекают выгоду из песочницы при просмотре веб-страниц. Песочницы ограничивают работу только в браузере, не предоставляя доступ к Вашим локальным файлам, веб-камере и т. п.

Мобильные приложения также запускаются в песочнице и запрашивают разрешение доступа к ресурсам (например, медиа, камеры, геолокации и т. д.).

Что нужно учитывать при работе с песочницей?

Поскольку существуют разные варианты использования и потребности песочницы, существует несколько версий и подходов, которые следует учитывать:

Песочница в Windows. Программа Sandboxie

- Виртуальные машины . Для создания виртуализированных аппаратных устройств, которые имитируют всю ОС и не имеют прав доступа за ее пределами. То есть Вы можете устанавливать ПО и запускать код как на своем обычном устройстве. Виртуальные машины включают VMware, Java VM, VirtualBox и Xen Project.

- Программы-песочницы . Хорошим примером программы-песочницы является популярная Sandboxie, песочница для Windows. Она создает изолированную операционную среду, и приложения могут запускаться в ней без доступа или изменения локальной системы для контроля тестирования программ и приложений.

- Ограничение разрешений . Если система назначает уровни доступа для пользователей и программ в соответствии с определенными правилами, то Вы можете контролировать, приложения и запуск процессов.

- «Chroot jail» . Изолированная среда для Unix-подобных ОС, которая изменяет видимый корень текущего процесса и его подпроцессов. Программа или приложения, работающие в chroot jail, не могут получить доступ к файлам за ее пределами.

Подробнее о песочнице и ее реализации в компании Вы можете ознакомиться на нашем сайте .

Хотите знать, как отслеживают ваше движение в интернете? Присоединяйтесь к нашему ТГ каналу и научитесь контролировать свои цифровые следы.

Источник: www.securitylab.ru

Sandboxie 5.23.1

Современный интернет кишит огромным количеством вредоносных файлов, которые так и намерены повредить или уничтожить важные файлы пользователя, либо зашифровать их с целью вымогательства реальных денег. Эти вредоносы шифруются под лицензионное программное обеспечение и «подписанные» файлы настолько лихо, что многие титаны антивирусной индустрии далеко не сразу могут определить несанкционированное пользователем вмешательство в операционную систему.

Все файлы, в надежности которых пользователь не уверен, стоит прежде всего испытывать в песочнице. Sandboxie — очень популярная самостоятельная утилита-песочница, использование которой значительно повышает безопасность пользователя при работе за компьютером.

Принцип работы программы

Sandboxie создает на системнном жестком диске ограниченное программное пространство, внутри которого запускается выбранная программа. Это может быть любой установочный файл (редкие исключения будут указаны ниже), любой исполняемый файл или документ.

Создание файлов, ключей реестра и прочие изменения, которые вносит в систему запуск программы, остаются в этом ограниченном пространстве, в так называемой песочнице. В любой момент можно просмотреть, сколько файлов и открытых программ находится в песочнице, а также место, которое они занимают. После того, как работа с программами закончена, песочница «очищается» — удаляются все файлы и закрываются все процессы, которые там выполнялись. Однако, перед закрытием можно просмотреть список созданных программами файлов в разных директориях и выбрать, какие из них оставить, в противном случае, они также будут удалены.

Разработчик побеспокоился о простоте настройки достаточно сложной программы, поместив все необходимые параметры в выпадающие меню в шапке главного окна. В данной статье будут подробно рассмотрены все возможности этой мощной песочницы по названиям выпадающих меню и описаны предоставляемые функции.

Меню «Файл»

— В первом же меню находится пункт «Закрыть Все программы», который позволяет закрыть все работающие программы во всех песочницах одновременно. Пригодится тогда, когда подозрительный файл открыто начинает вредоносную деятельность, и ее необходимо немедленно остановить.

— Кнопка «Запретить форсированные программы» пригодится в том случае, если в системе есть программы, которые настроены открываться только в песочнице. Активировав вышеуказанную кнопку, в определенный промежуток времени (по умолчанию 10 секунд) можно запускать такие программы в обычном режиме, после истечения времени настройки вернутся в предыдущий режим.

— Функция «Окно в песочнице?» показывет небольшое окошко, которое может определить, открыта ли программа в песочнице или в обычном режиме. Его достаточно навести на окно с исполняемой программой, и параметр запуска сразу же определится.

— «Монитор доступа к ресурсам» наблюдает за программами, запущенными под контролем Sandboxie, и отображает ресурсы, к которым они получают доступ. Полезно при выяснении намерений подозрительных файлов.

Меню «Вид»

Данное меню позволяет настраивать отображение содержимого песочниц — в окне могут показываться программы или файлы и папки. Функция «Восстановить запись» позволяет найти файлы, которые были восстановлены из песочницы, и удалить их, если они были случайно оставлены.

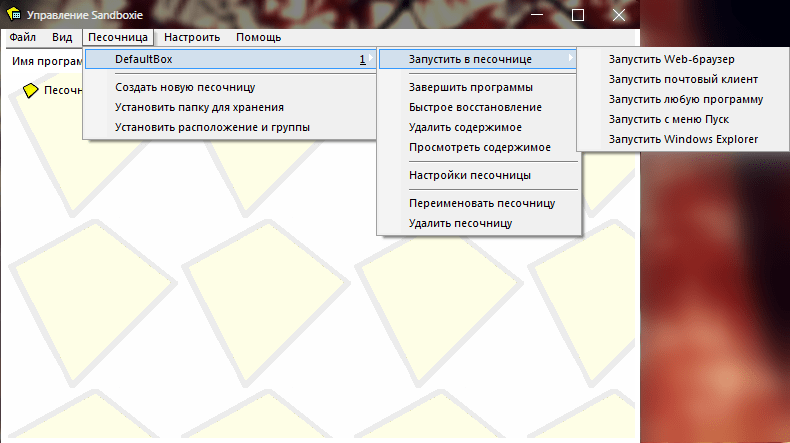

Меню «Песочница»

Данное выпадающее меню несет в себе основной функционал программы, позволяет настраивать и работать непосредственно с песочницей.

1. По умолчанию стандартная песочница называется DefaultBox. Сразу же отсюда можно запустить в ней браузер, почтовый клиент, Windows Explorer или любую другую программу. Также в выпадающем меню пожно открыть «Меню Пуск Sandboxie», в котором можно получить простой доступ к программам в системе с помощью ненавязчивого меню.

С песочницей также можно совершить такие действия:

— завершить все программы — закрытие активных процессов внутри песочницы.

— быстрое восстановление — достать из песочницы все или некоторые созданные программами файлы.

— удалить содержимое — полная очистка всех файлов и папок внутри изолированного пространства вместе с закрытием активных программ.

— просмотреть содержимое — можно узнать обо всем содержимом, которое имеется внутри песочницы.

— настройки песочницы — здесь настраивается буквально все: параметры выделения окна в песочнице определенным цветом, настройки восстановления и удаления данных в песочнице, разрешение или запрет программам на доступ в интернет, групировка похожих программ для более простого управления.

— переименовать песочницу — можно задать имя, состоящее из латинских букв, без пробелов и прочих знаков.

— удалить песочницу — удаление изолированного пространства вместе со всеми данными в нем и настройками.

2. В этом меню можно создать еше одну, новую песочницу. При ее создании можно указать желаемое имя, программа предложит перенести настройки из любой ранее созданной песочницы для последующей незначительной подстройки.

3. Если стандартное место для изолированного пространства (C:Sandbox) пользователя не устраивает, он может выбрать любое другое.

4. Если песочниц пользователю необходимо несколько, а расположение по алфавиту в списке неудобное, то здесь же можно задать необходимый порядок расположения вручную, в меню «Установить расположение и группы».

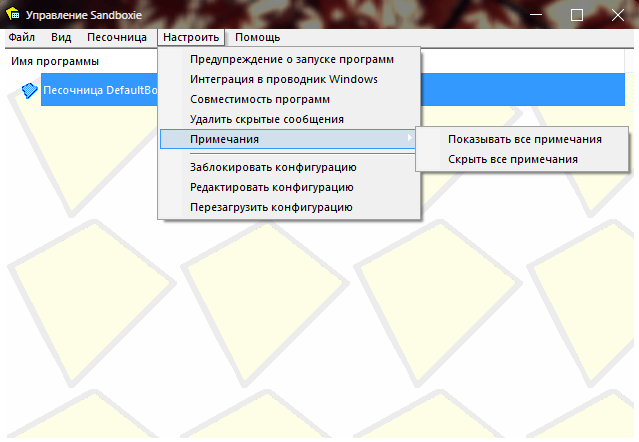

Меню «Настроить»

— предупреждение о запуске программ — в Sandboxie имеется возможность определить список программ, открытие которых вне песочницы будет сопровождаться соответствующим уведомлением.

— Интеграция в оболочку Windows — важная часть функционала программы, ведь запускать программы в песочнице гораздо удобнее через контекстное меню ярлыка или исполняемого файла.

— Совместимость программ — некоторые программы имеют определенные нюансы в своей оболочке, и Sandboxie сразу их находит и легко под них подстраивает свою работу.

— Управление конфигурациями — более продвинутый способ настройки программы, который нужен опытным эспериментаторам. Настройки редактируются в текстовом документе, конфигурацию можно перезагрузить или защитить паролем от несанкционированного доступа.

Достоинства программы

— программа уже давно известна и зарекомендовала себя как отличная утилита для безопасного открытия любых файлов.

— при всей своей функциональности, ее настройки расположены очень эргономично и понятно описаны, так что даже простому пользователю будет легко настроить песочницы под свои нужды.

— неограниченное количество песочниц позволяет создать максимально продуманную среду для каждой задачи.

— наличие русского языка значительно упрощает работу с Sandboxie

Недостатки программы

— немного устаревший интерфейс — подобное представление программы уже не в моде, однако в то же время программа избавлены от избытка наворотов и анимаций

— основная проблема многих песочниц, и Sandboxie в том числе — невозможность запуска программ, для работы которых необходимо установить системную службу или драйвер. К примеру, утилиту для сбора информации GPU-Z песочница запускать отказывается, т.к. для отображения температуры видеочипа устанавливается системный драйвер. Остальные же программы, нетребующие особых условий, Sanboxie запускает «на ура».

Перед нами — классическая песочница, без сложностей и излишеств, способная запустить в изолированном пространстве огромное количество всевозможных файлов. Очень эргономичный и продуманный продукт, созданный для всех категорий пользователей — базовые настройки пригодятся обычным пользователям, когда как подробное редактирование конфигурации придется по душе продвинутым и требовательным экспериментаторам.

Источник: lumpics.ru

Песочница (Sandbox)

Наши песочницы, работающие на стороне клиентов, в виде облачных сервисов и в собственной аналитической инфраструктуре «Лаборатории Касперского», успешно противодействуют методам уклонения от анализа, а качество детектирования в них повышается за счёт данных о новых угрозах из Kaspersky Security Network.

Песочница – это система для выявления вредоносных программ, при использовании которой подозрительный объект запускается в виртуальной машине с полнофункциональной операционной системой, а для обнаружения зловредности объекта применяется анализ его поведения. Если объект выполняет вредоносные действия, песочница признает его вредоносной программой. Виртуальные машины песочницы изолированы от реальной инфраструктуры компании.

Анализ поведения объекта в процессе его выполнения позволяет эффективно бороться с теми вредоносными программами, которые способны обмануть статический анализ. При этом песочница безопаснее других средств поведенческого анализа, так как корпоративная сеть компании не подвергается риску.

Несколько лет назад в «Лаборатории Касперского» была разработана собственная песочница. Она используется в качестве одного из инструментов для анализа вредоносных программ, для исследований и создания антивирусных баз. Кроме того, песочница является частью платформы для защиты от целенаправленных атак Kaspersky Anti Targeted Attack (KATA) и портала Kaspersky Threat Intelligence Portal (KL TIP). Она помогает классифицировать файлы и URL-адреса (вредоносный или безопасный) и получать полезные сведения об их активности для разработки правил и алгоритмов обнаружения.

Функциональные возможности песочницы

- В основе песочницы лежит аппаратная виртуализация, обеспечивающая скорость и стабильность работы.

- Доступны виртуальные машины для следующих платформ:

- ОС Windows (все версии для персональных компьютеров, начиная с Windows XP; все серверные версии, начиная с Windows Server 2003);

- ОС Android (x86, архитектура процессора ARM).

- Песочница отслеживает взаимодействие исследуемого процесса с операционной системой. В подозрительных случаях производится углубленный анализ.

- Песочница обеспечивает выявление эксплойтов, начиная с ранних этапов выполнения. Она обнаруживает типичное поведение эксплойтов, например использование цепочки возвратно-ориентированного программирования (ROP), heap spraying, подмену стека, изменение токенов безопасности и защиты памяти и др. Песочница позволяет выявлять даже продвинутые эксплойты, используемые в целевых атаках.

Типы объектов, которые могут исполняться в песочнице:

- Windows: любые файлы, например *.exe, *.dll, объекты .NET, файлы MS Office, PDF-файлы.

- Android: APK (DEX).

- URL-адреса: песочница переходит по URL-адресу и выявляет загрузки, события JavaScript, исполнение Adobe Flash и др.

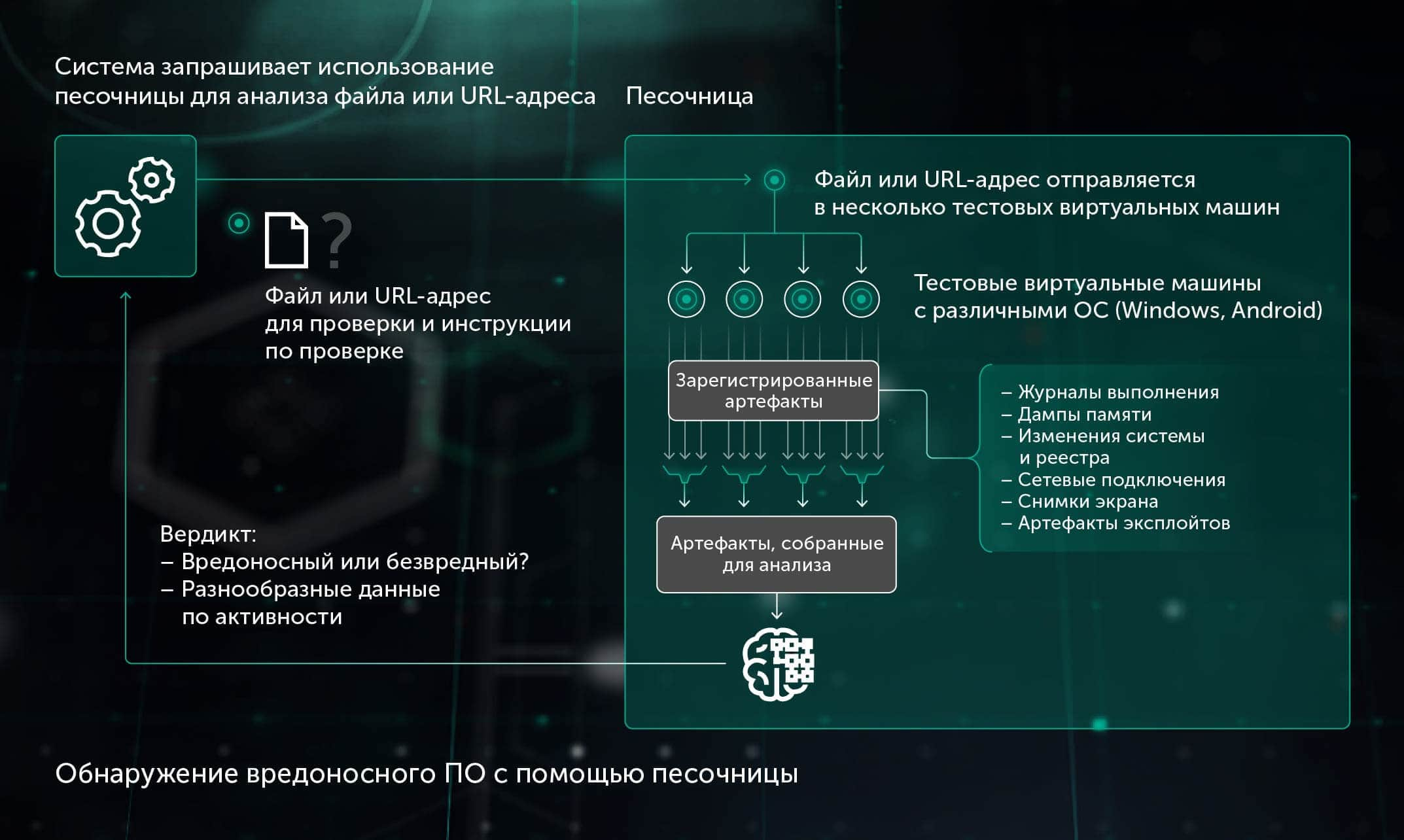

Рабочий процесс обнаружения вредоносных программ

- Песочница получает от другой системы безопасности запрос на проверку объекта (файла или URL-адреса) со следующими инструкциями: операционная система и конфигурация для запуска объекта, параметры выполнения объекта, другие сторонние приложения, установленные в виртуальной машине, ограничение времени проверки и др.

- Выполняется запуск проверяемого объекта.

- Песочница собирает артефакты в течение заданного интервала времени. Если объект взаимодействует с другими процессами или URL-адресами с известной репутацией, песочница собирает соответствующие данные.

- Песочница анализирует артефакты и предоставляет запрашивающей системе заключение по объекту: вредоносный или нет. Песочница добавляет к заключению данные по объекту (идентификатор, функции, журналы, сведения о поведении), которые помогают при дальнейшем анализе без отправки нового запроса в песочницу.

Артефакты, собираемые песочницей:

- Журналы выполнения приложений (вызовы функций API с параметрами, события выполнения)

- Дампы памяти

- Дампы загруженных модулей

- Изменения файловой системы, реестра

- Сетевой трафик (файлы PCAP)

- Снимки экрана (для упрощения аудита и анализа вручную, если требуется)

- Артефакты активности эксплойтов

Предотвращение уклонения от анализа

Современные вредоносные программы, как правило, пытаются обнаружить песочницу и избежать анализа в ней. Обнаружив выполнение в песочнице, такие программы отказываются от выполнения любых вредоносных действий, удаляют себя с дисков, полностью прекращают работу или используют другие техники.

Простая техника мониторинга в аппаратной песочнице (например, привязка функций API) может «оставлять следы», говорящие о наблюдении за подозрительным процессом. Поэтому в нашей песочнице были использованы другие техники мониторинга, которые не являются интрузивными и не оставляют признаков мониторинга, доступных для обнаружения проверяемым объектом. Песочница контролирует ЦП и оперативную память, но не изменяет операции процессов, память, системные библиотеки на диске и в памяти.

Кроме того, мы отслеживаем новые техники уклонения и добавляем в нашу песочницу соответствующие механизмы противодействия. Вот пара примеров:

Техника уклонения

Механизм противодействия

Среда песочницы типична для песочниц определённого производителя. Вредоносная программа выявляет это и уклоняется от обнаружения.

Наша песочница рандомизирует среду виртуальной машины перед ее запуском.

Из-за отсутствия действий пользователя вредоносная программа понимает, что находится в песочнице. Для запуска некоторых вредоносных программ пользователь должен ввести пароль из сообщения электронной почты, нажать кнопку в мастере установки или выполнить другие «человеческие» действия. Многие песочницы не моделируют такое поведение, и поэтому не выявляют вредоносную программу.

Наша песочница моделирует активность пользователя, включая перемещения мыши и прокрутку открываемых документов. Также наша песочница может выполнять многие действия, которые должен проделать пользователь для активации вредоносного ПО.

Атаки, обнаруженные с помощью песочницы «Лаборатории Касперского»

Примеры новых целевых атак, обнаруженных с помощью песочниц в продуктах или инфраструктуре «Лаборатории Касперского» в 2016–2017 гг.: Sofacy (октябрь 2017 г.), Zero.T (октябрь, ноябрь 2016 г., апрель 2017 г.), Enfal (сентябрь, октябрь, ноябрь 2016 г.), Freakyshelly (октябрь 2016 г.), NetTraveller (август 2016 г.), CobaltGoblin (август 2016 г.), Microcin (июнь 2016 г.) и др.

Источник: www.kaspersky.ru