В мире стремительно развивающихся технологий, обойтись без защиты от вредоносных программ нельзя. По статистике компьютер с выходом в интернет, не имеющий защиты, остается не зараженным в течение двух минут. Именно по этой причине и была разработана такая полезная программа, как фаервол, которая защищает компьютер от вирусов.

Фаервол (Firewall)

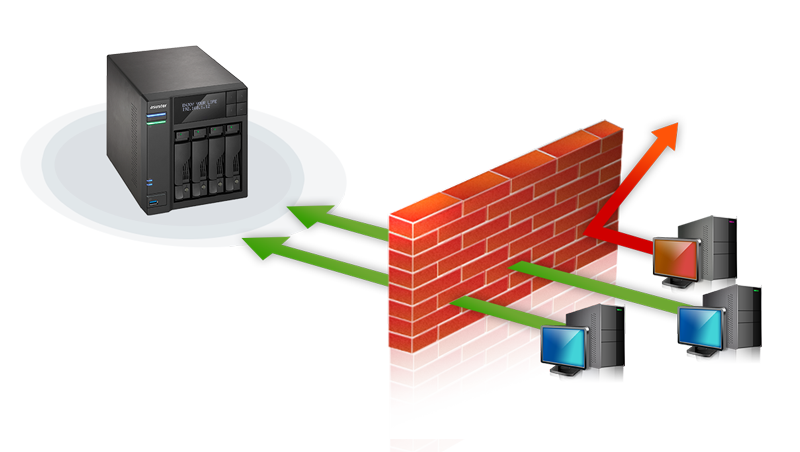

Фаервол — это программа, название которой с английского переводится, как «горящая стена», она устанавливает преграду между компьютером и поступающей в него информацией. Существует эквивалент этой программы – брандмауэр. И это название крайне удачно, поскольку оно отображает суть и назначение данного приспособления, потому как благодаря функциональным способностям эта программа повышает степень защиты компьютера.

Это своеобразная стена из огня, которая пропускает через себя поток информации из интернета, очищая его от ненужного и вредоносного мусора. Итак, компьютер, на котором работает фаервол, всегда находится под защитой.

What is a Firewall?

Наряду с защитой от вредоносных файлов брандмауэр также предотвращает отправку вредоносных программ на другие компьютеры либо в интернет. Firewall – это встроенная в операционную систему Windows программа, цель которой препятствовать проникновению вредоносных файлов, вирусов, троянов, червей, поступающих в нее через интернет. Фаервол был разработан и адаптирован и для других операционных систем, например, для ОС Linux.

При установке системы Windows фаервол будет по умолчанию включен. Однако его также можно отключить, если он препятствует корректной работе программы или загрузке файлов с интернета. Firewall способен блокировать подключение пользователя к программам, которых нет в списке разрешенных. Таким образом, каждая неопознанная программа будет заблокирована фаерволом автоматически. Есть возможность настроить работу брандмауэра в соответствии с личными предпочтениями пользователя, например, так чтобы при блокировке фаерволом программы всплывало соответствующее уведомление.

Безусловно, фаервол — это необходимая и полезная программа для любого компьютера. Она помогает предотвратить незаконное вторжение в систему и держать ее в безопасности, предотвращая отправку вредоносных файлов на другие устройства. Также, помимо встроенного в систему брандмауэра специалисты рекомендуют устанавливать другие антивирусные программы, поскольку фаервол не всегда справляется с напором вирусов.

Источник: windows-9.net

Web Application Firewall

Понятие межсетевого экрана Firewall, я думаю, известно всем. Межсетевой экран позволяет разграничить сети, разрешив доступ только по определенным адресам и портам. Однако, межсетевые экраны разбирают трафик только до транспортного уровня, то есть извлекая из пакетов информацию о портах. Выше обычный МЭ при разборе пакета не поднимается.

основы сетевой безопасности Что такое FireWall и Брандмауэр

Но для обеспечения безопасности на уровне приложений необходимо разбирать пакеты до верхнего уровня. Такая необходимость возникает при защите прежде всего веб ресурсов. В этой статье мы поговорим об использовании Web Application Firewall.

Что такое WAF

Web application firewall (WAF) — это совокупность программных мониторов и фильтров, предназначенных для обнаружения и блокирования сетевых атак на веб-приложение. WAF устанавливается перед защищаемым веб ресурсом и анализирует все передаваемые HTTP запросы на наличие вредоносного кода и потенциально опасную активность злоумышленников. При проведении анализа WAF основывается на различных механизмах сигнатурного анализа, правилах, средствах анализа аномалий. Также в своей работе WAF могут использовать нейросети и различные индикаторы атак.

В случае обнаружения плохих запросов WAF может выполнить следующие действия: удалить из запроса опасные данные по аналогии с тем, как антивирус пытается лечить зараженные файлы, также запрос может быть заблокирован целиком. Так возможна блокировка источника атаки на сетевом уровне, то есть, мы блокируем все обращения с данного IP.

WAF или IPS?

Как известно, средств защиты много не бывает. Эшелонированная защита, построенная на решениях от различных вендоров это как правило хорошее, но дорогое и сложное в администрировании решение.

Примерами таких эшелонированных решений по защите можно назвать антивирусные системы, когда на периметре, на почтовом сервере, на файлообменнике и конечно на пользовательских узлах используются различные антивирусы. В таком случае, даже если один из них пропустит вредонос, остальные скорее всего его обнаружат.

Но очевидным недостатком такого подхода является высокая дороговизна обслуживания такой системы защиты. Поэтому иногда наоборот стараются сэкономить на однотипных средствах защиты. Так, возвращаясь к WAF, зачастую в целях экономии вместо Web Application Firewall для защиты веб ресурсов используют более универсальное решение – Intrusion Prevention System (IPS), системы предотвращения вторжений. Здесь и далее мы под IPS будем подразумевать только средство, позволяющее не просто обнаружить (IDS), а именно заблокировать опасную активность. Замечу, что сравнивать IDS и WAF бесполезно, так как IDS автоматически ничего не блокирует, в отличие от WAF.

Итак, чем же отличаются IPS и WAF? И то, и другое средство ставится в разрыв и анализирует сетевой трафик. Оба средства так или иначе анализируют пакет на уровне приложений. Однако, WAF как более узконаправленное решение, направлен на анализ именно HTTP трафика, разбор его содержимого, выявление потенциально опасных команд и данных. В то время как IPS как сетевое средство защиты в большей степени направлен на выявление сетевых атак на различных уровнях иерархической модели.

Кроме того, WAF ориентирован на выявление атак из списка OWASP Top 10. В рамках данной статьи мы не будем подробно погружаться в особенности эксплуатации каждой из уязвимостей из этого списка. Однако список этих уязвимостей приведен ниже.

OWASP Top 10:

- Инъекции (Injections).

- Нарушенная аутентификация (Broken Authentication).

- Раскрытие критически важных данных (Sensitive Data Exposure).

- Внешние объекты XML (XXE) (XML External Entities (XXE)).

- Нарушенный контроль доступа (Broken Access control).

- Неправильная конфигурация безопасности (Security misconfigurations).

- Межсайтовый скриптинг (XSS) (Cross Site Scripting (XSS)).

- Небезопасная десериализация (Insecure Deserialization).

- Использование компонентов с известными уязвимостями (Using Components with known vulnerabilities).

- Недостаточно подробные журналы и слабый мониторинг (Insufficient logging and monitoring).

Также IPS часто ориентированы на выявление уязвимостей из базы CVE, в то время как WAF больше ориентирован на уязвимости CWE. В чем отличие между этими базами? CVE означает Common Vulnerabilities and Exposures. Уязвимости, представленные в этой базе описывают ошибки, допущенные при разработке конкретных продуктов. CWE расшифровывается как Common Weakness Enumeration.

В этой базе описываются классы ошибок разработчиков, которые могут привести к уязвимостям в конкретных версиях ПО.

Для лучшего понимания приведем небольшой пример. CVE-2023-21554 – представляет собой описание уязвимости удаленного выполнения произвольного кода Microsoft Message Queuing Remote Code Execution Vulnerability, в описании уязвимости можно найти версии ОС, которые ей подвержены.

Для сравнения уязвимость CWE-119: Improper Restriction of Operations within the Bounds of a Memory Buffer, неправильное ограничение операций в пределах буфера памяти. Ее описание на сайте cwe.mittre.org содержит общие примеры кода, содержащие уязвимости данного типа, и содержит ссылки на примере уязвимостей CVE для конкретных продуктов.

Таким образом, CVE это конкретные уязвимости в конкретных продуктах, в то время как CWE это типы уязвимостей без привязки к конкретным продуктам.

Как работают WAF

По аналогии с другими средствами защиты WAF используют различные механизмы для выявления опасных активностей. Такими механизмами является использование сигнатур и правил.

Сигнатуры, это по сути набор байт на соответствие которым анализируются передаваемые данные. Сигнатуры построены по принципу вхождения определенной последовательности символов в запрос. Если при анализе сигнатура обнаружена — запрос блокируется. И чем точнее составлен набор сигнатур, тем выше вероятность отразить атаку.

Проблема такого подхода заключается в том, что злоумышленник может обфусцировать передаваемую вредоносную нагрузку, то есть поменять передаваемый набор байт и тем самым попытаться обойти WAF. Ну а кроме того, базы сигнатур могут не содержать сигнатуры самых актуальных атак по причине того, что разработчики еще их не написали для самых новых атак.

Альтернативным или дополняющим вариантом является использование правил. Правила для выявления атак теоретически позволяют выявлять даже новые атаки на основе анализа поведения запросов. Однако, для составления правил вручную требуются значительные ресурсы. И в качестве решения разработчики WAF часто используют машинное обучение, когда система сама какое-то время обучается на передаваемых данных. Недостатками использования машинного обучения являются высокие требования к аппаратным ресурсам и сложность реализации.

WAF Apache ModSecurity

WAF бывают программные и аппаратные, а также платные и бесплатные. Мы не будем касаться платных решений, а вместо этого рассмотрим WAF Apache ModSecurity. Это программный модуль, который устанавливается вместе с веб сервером Apache.

Рассмотрим процесс установки данного WAF на ОС Ubuntu 22.04. Прежде всего необходимо обновить все пакеты.

sudo apt update

sudo apt upgrade

Если на сервере еще не установлен Apache, то его необходимо установить с помощью команды:

apt install apache2

Далее установим необходимый пакет безопасности:

apt install libapache2-mod-security2

Для того, чтобы наш модуль mod-security был подключен необходимо перезапустить apache.

systemctl restart apache2

Далее необходимо выполнить ряд манипуляций с пакетом OWASP ModSecurity CRS и файлами настроек:

mv /etc/modsecurity/modsecurity.conf-recommended /etc/modsecurity/modsecurity.conf cd ~ git clone https://github.com/SpiderLabs/owasp-modsecurity-crs.git cd ~/owasp-modsecurity-crs mv crs-setup.conf.example /etc/modsecurity/crs-setup.conf mv rules/ /etc/modsecurity/

Затем нам необходимо отредактировать файл security2.conf

В самом файле необходимо добавить значения Include и IncludeOptional.

# Default Debian dir for modsecurity’s persistent data SecDataDir /var/cache/modsecurity # Include all the *.conf files in /etc/modsecurity. # Keeping your local configuration in that directory # will allow for an easy upgrade of THIS file and # make your life easier IncludeOptional /etc/modsecurity/*.conf Include /etc/modsecurity/rules/*.conf

После этого необходимо перезапустить Apache.

systemctl restart apache2

Для тестирования работы правила необходимо в настройках секции VirtualHost в конфигурационном файле Apache указать следующее:

Тогда, если в браузере выполнить запрос

то мы получим ошибку 403, что говорит о том, что WAF успешно заблокировал запрос в соответствии с правилом.

Заключение

Сегодня мы поговорили о том, что такое WAF, какие они бывают и в чем их отличия от IPS. В следующей статье мы поговорим об NGFW.

А сейчас приглашаю всех желающих на открытый урок по современным средствам периметральной безопасности, который скоро пройдет в OTUS. Узнать подробнее и записаться можно на странице курса «Внедрение и работа в DevSecOps».

- Блог компании OTUS

- Информационная безопасность

Источник: habr.com

Межсетевой экран (Firewall)

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов на различных уровнях модели OSI в соответствии с заданными правилами.

Фаервол, или брандмауэр, — термин для обозначения технических и программных средств, которые обрабатывают входящий и исходящий сетевой трафик. Проходящие данные проверяются на соответствие набору заданных правил и могут быть заблокированы от дальнейшей передачи [1] .

Оба названия были заимствованы из иностранных языков и означают одно и то же: «противопожарный щит/стена» — в переводе с английского («firewall») и немецкого («brandmauer»), соответственно.

Как и проистекает из изначальной формулировки, фаервол предназначен для защиты внутренней информационной среды или ее отдельных частей от некоторых внешних потоков, и наоборот, предохраняет от прохождения отдельных пакетов вовне — например, в интернет. Фаерволы позволяют отфильтровывать подозрительный и вредоносный трафик, в том числе пресекать попытки взлома и компрометации данных.

При правильной настройке сетевой щит позволяет пользователям сети иметь доступ ко всем нужным ресурсам и отбрасывает нежелательные соединения от хакеров, вирусов и других вредоносных программ, которые пытаются пробиться в защищенную среду.

Межсетевой экран нового поколения был определен аналитиками Gartner как технология сетевой безопасности для крупных предприятий, включающая полный набор средств для проверки и предотвращения проникновений, проверки на уровне приложений и точного управления на основе политик.

Если организация изучает возможность использования межсетевого экрана нового поколения, то самое главное — определить, обеспечит ли такой экран возможность безопасного внедрения приложений во благо организации. На первом этапе вам потребуется получить ответы на следующие вопросы:

- Позволит ли межсетевой экран нового поколения повысить прозрачность и понимание трафика приложений в сети?

- Можно ли сделать политику управления трафиком более гибкой, добавив дополнительные варианты действий, кроме разрешения и запрета?

- Будет ли ваша сеть защищена от угроз и кибератак, как известных, так и неизвестных?

- Сможете ли вы систематически идентифицировать неизвестный трафик и управлять им?

- Можете ли вы внедрять необходимые политики безопасности без ущерба производительности?

- Будут ли сокращены трудозатраты вашей команды по управлению межсетевым экраном?

- Позволит ли это упросить управление рисками и сделать данный процесс более эффективным?

- Позволят ли внедряемые политики повысить рентабельность работы предприятия?

В случае положительного ответа на вышеприведенные вопросы можно сделать следующий шаг и обосновать переход со старых межсетевых экранов на межсетевые экраны нового поколения. После выбора поставщика или узкого круга поставщиков, выполненного с помощью заявки, последует этап оценки физических функций межсетевого экрана, выполняемой с применением трафика различных типов и комбинаций, а также объектов и политик, которые точно передают особенности бизнес-процессов организации.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

Защита корпоративных сетей базируется на межсетевых экранах, которые теперь должны не только фильтровать потоки информации по портам, но и контролировать данные, передаваемые по наиболее популярным из них. По оценкам экспертов SophosLabs компании Sophos, до 80% нападений совершаются с использованием веб-браузера по протоколам HTTP или HTTPS, однако простым фильтрованием этих протоколов проблему не решить. Таким образом, к новому поколению межсетевых экранов, совмещенных с системами обнаружения вторжений, появляются новые требования.

Межсетевые экраны нового поколения рекомендуется внедрять для решения следующих задач:

- контроля отдельных веб-приложений;

- обнаружения вторжений по наиболее популярным протоколам, таким как HTTP, SMTP и POP3;

- создания VPN-соединений для удаленного подключения мобильных пользователей;

- оптимизации сетевого взаимодействия.

Следует отметить, что наличие систем обнаружения вторжений требуется также при обработке персональных данных, защите банковских и платежных систем, а также и других сложных информационных инфраструктур. Совмещение же их с межсетевыми экранами очень удобно и выгодно для пользователей.

Другие названия

Брандма́уэр (нем. Brandmauer) — заимствованный из немецкого языка термин, являющийся аналогом английского firewall в его оригинальном значении (стена, которая разделяет смежные здания, предохраняя от распространения пожара). Интересно, что в области компьютерных технологий в немецком языке употребляется слово «firewall».

Файрво́лл, файрво́л, файерво́л, фаерво́л — образовано транслитерацией английского термина firewall, эквивалентного термину межсетевой экран, в настоящее время не является официальным заимствованным словом в русском языке[источник не указан 169 дней].

История межсетевых экранов

Фаерволом может быть как программное средство, так и комплекс ПО и оборудования. И поначалу они были чисто железными, как и давшие им название противопожарные сооружения.

В контексте компьютерных технологий термин стал применяться в 1980-х годах. Интернет тогда был в самом начале своего применения в глобальных масштабах.

Есть мнение, что, прежде чем название фаервола пришло в реальную жизнь, оно прозвучало в фильме «Военные игры» 1983 г., где главный герой — хакер, проникший в сеть Пентагона. Возможно, это повлияло на заимствование и использование именно такого именования оборудования.

Первыми фаерволами можно назвать маршрутизаторы, которые защищали сети в конце 1980-х. Все передаваемые данные проходили сквозь них, поэтому логично было добавить им возможность фильтрации пакетов.

Функции сетевых экранов

Современная корпоративная сеть – не замкнутое информационное пространство. Зачастую это распределенная сеть, связанная с внешним ЦОДом, использующая облака и периферию, состоящая из множества сегментов. Современный корпоративный межсетевой экран должен обладать соответствующими функциями для ее защиты. Что именно нужно компаниям от файрвола, рассказывает инфографика [2] .

Разновидности сетевых экранов

Сетевые экраны подразделяются на различные типы в зависимости от следующих характеристик:

- обеспечивает ли экран соединение между одним узлом и сетью или между двумя или более различными сетями;

- происходит ли контроль потока данных на сетевом уровне или более высоких уровнях модели OSI;

- отслеживаются ли состояния активных соединений или нет.

В зависимости от охвата контролируемых потоков данных сетевые экраны делятся на:

- традиционный сетевой (или межсетевой) экран — программа (или неотъемлемая часть операционной системы) на шлюзе (сервере передающем трафик между сетями) или аппаратное решение, контролирующие входящие и исходящие потоки данных между подключенными сетями.

- персональный сетевой экран — программа, установленная на пользовательском компьютере и предназначенная для защиты от несанкционированного доступа только этого компьютера.

Вырожденный случай — использование традиционного сетевого экрана сервером, для ограничения доступа к собственным ресурсам.

В зависимости от уровня, на котором происходит контроль доступа, существует разделение на сетевые экраны, работающие на:

- сетевом уровне, когда фильтрация происходит на основе адресов отправителя и получателя пакетов, номеров портов транспортного уровня модели OSI и статических правил, заданных администратором;

- сеансовом уровне (также известные как stateful) — отслеживающие сеансы между приложениями, не пропускающие пакеты нарушающих спецификации TCP/IP, часто используемых в злонамеренных операциях — сканировании ресурсов, взломах через неправильные реализации TCP/IP, обрыв/замедление соединений, инъекция данных.

- уровне приложений, фильтрация на основании анализа данных приложения, передаваемых внутри пакета. Такие типы экранов позволяют блокировать передачу нежелательной и потенциально опасной информации, на основании политик и настроек.

Некоторые решения, относимые к сетевым экранам уровня приложения, представляют собой прокси-серверы с некоторыми возможностями сетевого экрана, реализуя прозрачные прокси-серверы, со специализацией по протоколам. Возможности прокси-сервера и многопротокольная специализация делают фильтрацию значительно более гибкой, чем на классических сетевых экранах, но такие приложения имеют все недостатки прокси-серверов (например, анонимизация трафика).

В зависимости от отслеживания активных соединений сетевые экраны бывают:

- stateless (простая фильтрация), которые не отслеживают текущие соединения (например, TCP), а фильтруют поток данных исключительно на основе статических правил;

- stateful, stateful packet inspection (SPI) (фильтрация с учётом контекста), с отслеживанием текущих соединений и пропуском только таких пакетов, которые удовлетворяют логике и алгоритмам работы соответствующих протоколов и приложений. Такие типы сетевых экранов позволяют эффективнее бороться с различными видами DoS-атак и уязвимостями некоторых сетевых протоколов. Кроме того, они обеспечивают функционирование таких протоколов, как H.323, SIP, FTP и т. п., которые используют сложные схемы передачи данных между адресатами, плохо поддающиеся описанию статическими правилами, и, зачастую, несовместимых со стандартными, stateless сетевыми экранами.

Хронология событий

2020: 53% ИБ-экспертов считают межсетевые экраны бесполезными

29 октября 2020 года стало известно, что специалисты по информационной безопасности (ИБ) стали отказываться от использования межсетевых экранов. Большинство мотивируют это тем, что в современном мире они больше не могут обеспечить требуемый уровень защиты, сообщили CNews 29 октября 2020 года.

Потерю ИБ-специалистами доверия к брандмауэрам подтвердило исследование компании Ponemon Institute, с 2002 г. работающей в сфере информационной безопасности, проведенное совместно с компанией Guardicore из той же отрасли. Ее сотрудники опросили 603 ИБ-специалиста в американских компаниях и выяснили, что подавляющее большинство респондентов негативно отзываются о межсетевых экранах, в настоящее время используемых в их компаниях. 53% из них активно ищут другие варианты защиты сетей и устройств в них, попутно частично или полностью отказываясь от фаерволлов из-за их неэффективности, высокой стоимости и высокой сложности.

Согласно результатам опроса, 60% его участников считают, что устаревших межсетевых экранов нет необходимых возможностей для предотвращения атак на критически важные бизнес-приложения. Столько же респондентов посчитали, что устаревшие межсетевые экраны демонстрируют свою неэффективность для создания сетей с нулевым доверием (zero trust).

76% специалистов, участвовавших в опросе Ponemon Institure, пожаловались на то, что при использовании устаревших фаерволлов им требуется слишком много времени для защиты новых приложений или изменения конфигурации в существующих программах.

62% опрошенных специалистов считают, что политики контроля доступа в межсетевых экранах недостаточно детализированы, что ограничивает их способность защищать наиболее ценную информацию. 48% респондентов подчеркнули также, что внедрение межсетевых экранов занимает слишком много времени, что увеличивает их итоговую стоимость и время окупаемости.

Согласно отчету, в то время как 49% респондентов в какой-то степени внедрили модель безопасности Zero Trust, 63% считают, что устаревшие межсетевые экраны их организаций не могут обеспечить нулевое доверие в корпоративной сети. 61% респондентов отметили, что межсетевые экраны их организаций не могут предотвратить взлом дата-серверов компании, в то время как 64% считают, что устаревшие межсетевые экраны неэффективны против многих современных видов атак, включая атаки при помощи программ-вымогателей. Большинство опрошенных специалистов заявили, что фаерволлы бесполезны, когда вопрос касается и облачной безопасности. 61% уверены в их неэффективности при защите данных в облаке, а 63% считают, что нет смысла пытаться использовать их для обеспечения безопасности критически важных облачных приложений.

– сказал Ларри Понемон (Larry Ponemon), основатель Ponemon Institute

– отметил Павел Гурвич (Pavel Gurvich), соучредитель и генеральный директор Guardicore

2012: Предзнаменование скорейшей кончины файрволов — растущая популярность облачных технологий

Эволюция IT-инфраструктуры и появление еще более хитроумных угроз послужили толчком для непрекращающегося беспокойства о том, что файрволы устаревают и не справляются со своими задачами. Впервые такие мнения прозвучали в конце 90-х, когда в корпоративных средах стали все чаще использоваться ноутбуки и удаленный доступ, а среди пользователей начались разговоры о растущей уязвимости сетей. Прогнозы повторились спустя несколько лет, когда стала расти популярность SSL VPN и наступил бум использования смартфонов и персональных устройств для доступа к сети. Последнее предзнаменование скорейшей кончины файрволов — растущая популярность облачных технологий [4] .

Функциональность файрволов в наши дни значительно расширилась, и теперь это не просто средства мониторинга определенных портов, IP-адресов или пакетной активности между адресами и принятия решений по разрешению и отказу. Первоначально в эти системы входили функции инспекции пакетов с учетом состояния протокола, мониторинга потоков данных, сопоставления с шаблоном и анализа. Теперь файрволы детально проверяют определенную активность приложений и пользователей. Файрволы, способные идентифицировать используемые приложения, часто называют файрволами нового поколения, однако это название не совсем правильное, так как эта функциональность используется уже более десяти лет.

В любом случае, самая злободневная проблема для файрволов сегодня — изучение проходящего через них интернет-трафика и выявление используемых корпоративных и веб-приложений, а также их пользователей. Точно определять тип трафика и тех, кто его запрашивает, — жизненно важная необходимость для организаций, поскольку это позволяет им оптимизировать использование субприложений (таких как Facebook, YouTube, Google Apps и другие приложения Web 2.0) и управлять ими. Обладая такими знаниями, IT-отделы получают возможность адаптировать использование приложений в сети в соответствии с потребностями каждого пользователя и нуждами организации.

Современные файрволы не только развиваются в отношении проверки и управления трафиком, но и предоставляют дополнительные возможности обеспечения безопасности, которые организации могут активировать для обслуживания своих потребностей. Среди этих функций — URL-фильтрация, антивирус, защита от спама и ботов, предотвращение утечек данных, контроль доступа с мобильных устройств, а также многие другие, делающие файрвол мультисервисным шлюзом безопасности. С помощью модульного подхода, управляемого программным способом, можно добавлять и развертывать эти функции, усиливая защиту сети и решая новые проблемы по мере их возникновения.

Итак, сегодня файрволы не только защищают периметр сети, как они всегда это делали, но и позволяют добавлять такие возможности обеспечения безопасности, о которых нельзя было и мечтать 20 лет назад. Несмотря на регулярные предсказания неизбежной потери популярности, сейчас файрволы находятся в самом расцвете своего развития.

Примечания

- ↑Что такое фаерволы и как они работают

- ↑Старые методы не работают: требования к межсетевым экранам изменились

- ↑ИБ-эксперты забраковали межсетевые экраны. 53% специалистов считают их бесполезными

- ↑Разговоры о смерти файрволов несколько преувеличены

Источник: www.tadviser.ru