Программы по их правому статусу можно разделить на три большие группы: лицензионные, условно бесплатные и свободно распространяемые.

Лицензионные программы. В соответствии с лицензионным соглашением разработчики программы гарантируют ее нормальное функционирование в определенной операционной системе и несут за это ответственность.

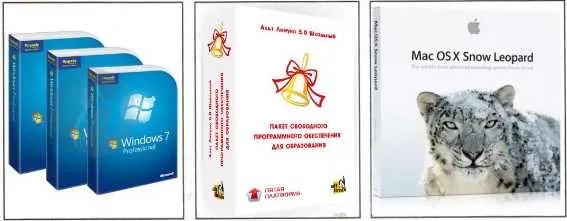

Лицензионные программы разработчики продают пользователям обычно в форме коробочных дистрибутивов.

В коробке находятся CD-диски, с которых производится установка программы на компьютеры пользователей, и руководство пользователя по работе с программой.

Довольно часто разработчики предоставляют существенные скидки при покупке лицензий на использование программы на большом количестве компьютеров или на использование программы в учебных заведениях.

Условно бесплатные программы. Некоторые фирмы-разработчики программного обеспечения предлагают пользователям условно бесплатные программы в целях их рекламы и продвижения на рынок. Пользователю предоставляется версия программы с ограниченным сроком действия (после истечения указанного срока программа перестает работать, если за нее не была произведена оплата) или версия программы с ограниченными функциональными возможностями (в случае оплаты пользователю сообщается код, включающий все функции).

ПОЛЕЗНЫЕ ПРОГРАММЫ ДЛЯ ТВОЕГО ПК

Свободно распространяемые программы. Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком бесплатном распространении программного обеспечения. К таким программным средствам можно отнести:

- новые недоработанные (бета) версии программных продуктов (это позволяет провести их широкое тестирование);

- программные продукты, являющиеся частью принципиально новых технологий (это позволяет завоевать рынок);

- дополнения к ранее выпущенным программам, исправляющие найденные ошибки или расширяющие возможности;

- драйверы к новым или улучшенные драйверы к уже существующим устройствам.

3.3.3. Технологии защиты информации

Широкое внедрение информационных технологий привело к появлению новых угроз безопасности людей. Это связано с тем обстоятельством, что информация, создаваемая, хранимая и обрабатываемая средствами вычислительной техники, стала определять действия большей части людей и технических систем. В связи с этим резко возросли возможности нанесения ущерба, связанные с хищением информации, так как воздействовать на любую систему (социальную, биологическую или техническую) с целью ее уничтожения, снижения эффективности функционирования или воровства ее ресурсов (денег, товаров, оборудования) возможно только в том случае, когда известна информация о ее структуре и принципах функционирования.

Все виды информационных угроз можно разделить на две большие группы:

- отказы и нарушения работоспособности программных и технических средств;

- преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда.

Выделяют следующие основные группы причин сбоев и отказов в работе компьютерных систем:

- нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа их носителей;

- нарушения, возникающие в работе аппаратных средств из-за их старения или преждевременного износа;

- нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине некорректного использования компьютерных ресурсов;

- нарушения, возникающие в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств;

- неустраненные ошибки в программных средствах, не выявленные в процессе отладки и испытаний, а также оставшиеся в аппаратных средствах после их разработки.

Помимо естественных способов выявления и своевременного устранения указанных выше причин используют следующие специальные способы защиты информации от нарушений работоспособности компьютерных систем:

- внесение структурной, временной, информационной и функциональной избыточности компьютерных ресурсов;

- защиту от некорректного использования ресурсов компьютерной системы;

- выявление и своевременное устранение ошибок на этапах разработки программно-аппаратных средств.

Структурная избыточность компьютерных ресурсов достигается за счет резервирования аппаратных компонентов и машинных носителей данных, организации замены отказавших и своевременного пополнения резервных компонентов. Структурная избыточность составляет основу остальных видов избыточности.

Внесение информационной избыточности выполняется путем периодического или постоянного (фонового) резервирования данных на основных и резервных носителях. Зарезервированные данные обеспечивают восстановление случайно или преднамеренно уничтоженной и искаженной информации. Для восстановления работоспособности компьютерной системы после появления устойчивого отказа кроме резервирования обычных данных следует заблаговременно резервировать и системную информацию, а также подготавливать программные средства восстановления.

Функциональная избыточность компьютерных ресурсов достигается дублированием функций или внесением дополнительных функций в программно-аппаратные ресурсы вычислительной системы для повышения ее защищенности от сбоев и отказов, например периодическое тестирование и восстановление, а также самотестирование и самовосстановление компонентов компьютерной системы.

Защита от некорректного использования информационных ресурсов заключается в корректном функционировании программного обеспечения с позиции использования ресурсов вычислительной системы. Программа может четко и своевременно выполнять свои функции, но некорректно использовать компьютерные ресурсы из-за отсутствия всех необходимых функций (например, изолирование участков оперативной памяти для операционной системы и прикладных программ, защита системных областей на внешних носителях, поддержка целостности и непротиворечивости данных).

Выявление и устранение ошибок при разработке программно-аппаратных средств достигается путем качественного выполнения базовых стадий разработки на основе системного анализа концепции проектирования и реализации проекта.

Однако основным видом угроз целостности и конфиденциальности информации являются преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда. Их можно разделить на две группы:

• угрозы, реализация которых выполняется при постоянном участии человека;

• угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.

Задачи по защите от угроз каждого вида одинаковы:

- запрещение несанкционированного доступа к ресурсам вычислительных систем;

- невозможность несанкционированного использования компьютерных ресурсов при осуществлении доступа;

- своевременное обнаружение факта несанкционированных действий, устранение их причин и последствий.

Основным способом запрещения несанкционированного доступа к ресурсам вычислительных систем является подтверждение подлинности пользователей и разграничение их доступа к информационным ресурсам, включающего следующие этапы:

- идентификация;

- установление подлинности (аутентификация);

• определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Идентификация необходима для указания компьютерной системе уникального идентификатора обращающегося к ней пользователя. Идентификатор может представлять собой любую последовательность символов и должен быть заранее зарегистрирован в системе администратора службы безопасности. В процессе регистрации заносится следующая информация:

- фамилия, имя, отчество (при необходимости другие характеристики пользователя);

• уникальный идентификатор пользователя;

• имя процедуры установления подлинности;

- эталонная информация для подтверждения подлинности (например пароль);

- ограничения на используемую эталонную информацию (например время действия пароля);

- полномочия пользователя по доступу к компьютерным ресурсам.

Установление подлинности (аутентификация) заключается в проверке истинности полномочий пользователя.

Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрачка). Наиболее массово используемыми являются парольные методы проверки подлинности пользователей. Пароли можно разделить на две группы: простые и динамически изменяющиеся.

Простой пароль не изменяется от сеанса к сеансу в течение установленного периода его существования.

Во втором случае пароль изменяется по правилам, определяемым используемым методом. Выделяют следующие методы реализации динамически изменяющихся паролей:

- методы модификации простых паролей. Например, случайная выборка символов пароля и одноразовое использование паролей;

- метод «запрос – ответ», основанный на предъявлении пользователю случайно выбираемых запросов из имеющегося массива;

- функциональные методы, основанные на использовании некоторой функции F с динамически изменяющимися параметрами (дата, время, день недели и др.), с помощью которой определяется пароль.

Для защиты от несанкционированного входа в компьютерную систему используются как общесистемные, так и специализированные программные средства защиты.

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированного доступа к компьютерным ресурсам (разграничение доступа). В качестве компьютерных ресурсов рассматриваются:

- программы;

- внешняя память (файлы, каталоги, логические диски);

- информация, разграниченная по категориям в базах данных;

- оперативная память;

- время (приоритет) использования процессора;

- порты ввода-вывода;

- внешние устройства.

Различают следующие виды прав пользователей по доступу к ресурсам:

- всеобщее (полное предоставление ресурса);

- функциональное или частичное;

- временное.

Наиболее распространенными способами разграничения доступа являются:

- разграничение по спискам (пользователей или ресурсов);

- использование матрицы установления полномочий (строки матрицы – идентификаторы пользователей, столбцы – ресурсы компьютерной системы);

- разграничение по уровням секретности и категориям (например, общий доступ, конфиденциально, секретно);

- парольное разграничение.

Защита информации от исследования и копирования предполагает криптографическое закрытие защищаемых от хищения данных. Задачей криптографии является обратимое преобразование некоторого понятного исходного текста (открытого текста) в кажущуюся случайной последовательность некоторых знаков, часто называемых шифротекстом или криптограммой.

В шифре выделяют два основных элемента – алгоритм и ключ. Алгоритм шифрования представляет собой последовательность преобразований обрабатываемых данных, зависящих от ключа шифрования. Ключ задает значения некоторых параметров алгоритма шифрования, обеспечивающих шифрование и дешифрование информации. В криптографической системе информация I и ключ К являются входными данными для шифрования и дешифрования информации. При похищении информации необходимо знать ключ и алгоритм шифрования.

По способу использования ключей различают два типа криптографических систем: симметрические и асимметрические.

В симметрических (одноключевых) криптографических системах ключи шифрования и дешифрования либо одинаковы, либо легко выводятся один из другого.

В асимметрических (двухключевых или системах с открытым ключом) криптографических системах ключи шифрования и дешифрования различаются таким образом, что с помощью вычислений нельзя вывести один ключ из другого.

Скорость шифрования в двухключевых криптографических системах намного ниже, чем в одноключевых. Поэтому асимметрические системы используют в двух случаях:

- для шифрования секретных ключей, распределенных между пользователями вычислительной сети;

- для формирования цифровой подписи.

Одним из сдерживающих факторов массового применения методов шифрования является потребление значительных временных ресурсов при программной реализации большинства хорошо известных шифров (DES, FEAL, REDOC, IDEA, ГОСТ).

Одной из основных угроз хищения информации является угроза доступа к остаточным данным в оперативной и внешней памяти компьютера. Под остаточной информацией понимают данные, оставшиеся в освободившихся участках оперативной и внешней памяти после удаления файлов пользователя, удаления временных файлов без ведома пользователя, находящиеся в неиспользуемых хвостовых частях последних кластеров, занимаемых файлами, а также в кластерах, освобожденных после уменьшения размеров файлов и после форматирования дисков.

Основным способом защиты от доступа к конфиденциальным остаточным данным является своевременное уничтожение данных в следующих областях памяти компьютера:

- в рабочих областях оперативной и внешней памяти, выделенных пользователю, после окончания им сеанса работы;

- местах расположения файлов после выдачи запросов на их удаление.

Уничтожение остаточных данных может быть реализовано либо средствами операционных сред, либо с помощью специализированных программ. Использование специализированных программ (автономных или в составе системы защиты) обеспечивает гарантированное уничтожение информации.

Подсистема защиты от компьютерных вирусов (специально разработанных программ для выполнения несанкционированных действий) является одним из основных компонентов системы защиты информации и процесса ее обработки в вычислительных системах.

Выделяют три уровня защиты от компьютерных вирусов:

- защиту от проникновения в вычислительную систему вирусов известных типов;

- углубленный анализ на наличие вирусов известных и неизвестных типов, преодолевших первый уровень защиты;

- защиту от деструктивных действий и размножения вирусов, преодолевших первые два уровня.

Поиск и обезвреживание вирусов осуществляются как автономными антивирусными программными средствами (сканеры), так и в рамках комплексных систем защиты информации.

Среди транзитных сканеров, которые загружаются в оперативную память, наибольшей популярностью в нашей стране пользуются антивирусные программы Aidstest Дмитрия Лозинского и DrWeb Игоря Данилова. Эти программы просты в использовании, и для детального ознакомления с руководством по каждой из них следует прочитать файл, поставляемый вместе с антивирусным средством.

Широкое внедрение в повседневную практику компьютерных сетей, их открытость, масштабность делают проблему защиты информации исключительно сложной. Выделяют две базовые подзадачи:

- обеспечение безопасности обработки и хранения информации в каждом из компьютеров, входящих в сеть;

- защиту информации, передаваемой между компьютерами сети.

Решение первой задачи основано на многоуровневой защите автономных компьютерных ресурсов от несанкционированных и некорректных действий пользователей и программ, рассмотренных выше.

Безопасность информации при сетевом обмене данными требует также обеспечения их конфиденциальности и подлинности. Защита информации в процессе передачи достигается на основе защиты каналов передачи данных, а также криптографического закрытия передаваемых сообщений. В идеальном случае защита каналов передачи данных должна обеспечивать их защиту как от нарушений работоспособности, так и от несанкционированных действий (например, подключениt к линиям связи). По причине большой протяженности каналов связи, а также возможной доступности их отдельных участков (например, при беспроводной связи) защита каналов передачи данных от несанкционированных действий экономически неэффективна, а в ряде случаев невозможна. Поэтому реально защита каналов передачи данных строится на основе защиты нарушений их работоспособности.

Контрольные вопросы

1. Какие существуют виды информационных угроз?

2. Какие существуют способы защиты информации от нарушений работоспособности компьютерных систем?

3. Каковы основные способы запрещения несанкционированного доступа к ресурсам вычислительных систем?

4. Что такое идентификация и аутентификация?

5. Что такое криптография и каковы ее основные задачи?

Задания для самостоятельной работы

1. Ознакомьтесь с законами «О правовой охране программ для электронных вычислительных машин и баз данных» и «Об электронно-цифровой подписи» в информационно-правовой системе.

2. Изучите современные концепции обеспечения информационной безопасности.

3.4. Телекоммуниеационные технологии.

Интернет-технологии

Источник: studfile.net

Бесплатные, условно-бесплатные, лицензионные программы — в чем разница. Какие программы называют условно бесплатными.

Или вы можете скачать файл без проблем, но на нем будет водяной знак с названием программы и т.д. Иногда демо-версия служит для демонстрации функциональности будущего программного обеспечения, которое еще находится в стадии разработки.

Уроки 65 — 66 Правовая охрана программ и данных. Защита информации

4.3.2 Лицензионное, условно бесплатное и свободное программное обеспечение

4.3.2. Лицензионные, условно бесплатные и свободно распространяемые программы

В зависимости от своего правового статуса программное обеспечение можно разделить на три большие группы: лицензионное программное обеспечение, условно свободное программное обеспечение и свободное программное обеспечение.

Лицензионное программное обеспечение. Согласно лицензионному соглашению, разработчики программы гарантируют ее правильную работу на соответствующей операционной системе и несут за это ответственность.

Разработчики лицензионного программного обеспечения могут продавать его пользователям в виде дистрибутивов пакетов (рис. 4.1). В комплект поставки входит CD или DVD, с которого программное обеспечение устанавливается на компьютеры пользователей, и руководство пользователя к нему. Лицензионные программы также можно приобрести онлайн на сайте разработчика.

Рисунок 4.1: Упакованные дистрибутивы операционных систем Windows 7, Alt Linux и Mac OS X Snow Leopard.

Часто разработчики предлагают значительные скидки на приобретение лицензий для использования программного обеспечения на большом количестве компьютеров или для использования в учебных заведениях.

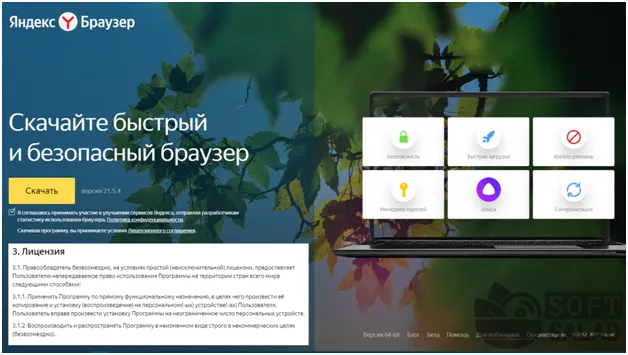

Программное обеспечение является условно бесплатным. Некоторые компании по производству программного обеспечения предлагают пользователям условно бесплатное программное обеспечение в рекламных и рекламных целях. Пользователям предоставляется либо ограниченная версия программного обеспечения (после чего программное обеспечение перестанет функционировать, если не будет произведена оплата), либо ограниченная функциональность (если оплата произведена, пользователь получает код, включающий всю функциональность).

Бесплатное программное обеспечение. Многие производители программного обеспечения и компьютерного оборудования заинтересованы в широком свободном распространении программ. Это программное обеспечение может включать:

— программы, предоставляемые образовательным учреждениям в рамках государственных программ; — новые, незавершенные (бета) версии программных продуктов (это позволяет провести обширное тестирование); — программные продукты, являющиеся частью принципиально новых технологий (это позволяет захватить рынок); — дополнения к ранее выпущенным программам, исправляющие выявленные ошибки или расширяющие возможности; — драйверы для новых или улучшенные драйверы для существующих устройств.

Freeware — это защищенное авторским правом программное обеспечение, которое доступно в неограниченном количестве копий в течение неограниченного периода времени совершенно бесплатно. Разработчик сохраняет все права на программное обеспечение и контролирует его распространение. Иногда пользователи могут приобретать дополнительные услуги или опции.

Бесплатные, условно-бесплатные, лицензионные программы — в чем разница?

При поиске программного обеспечения, независимо от его назначения, каждый пользователь сталкивается с термином «лицензия». Проще говоря, это условия использования конкретной части программного обеспечения. Прежде всего, они делятся на две основные группы: бесплатные и несвободные. И каждый из них имеет свои подтипы. Давайте рассмотрим все виды лицензирования программного обеспечения, чем они отличаются и какие преимущества и недостатки имеют.

Первая группа, как следует из названия, включает программное обеспечение, которое можно использовать без ограничений. В эту группу входят поджанры:

- бесплатное программное обеспечение,

- GPL,

- adware/nagware.

Freeware — это программное обеспечение, которое доступно совершенно бесплатно. Он не имеет функциональных ограничений и срока годности. Распространение такого программного обеспечения не запрещено. Единственная проблема заключается в том, что они не поставляются с исходным кодом. Поэтому никакие изменения не могут быть внесены.

Freeware — это несвободное программное обеспечение.

Программное обеспечение GPL (или General Public License) — это программное обеспечение, которое имеет много общего с бесплатным, за одним исключением: его можно изменять по своему усмотрению. Найти исходный код обычно не составляет труда. Кроме того, измененные версии подлежат свободному распространению.

Adware — это еще один тип бесплатного программного обеспечения, не имеющего временных или функциональных ограничений. Однако они демонстрируют различные формы рекламы. Использование nagware сопровождается регулярными и настойчивыми предложениями приобрести лицензионную версию или подписку. Действительно, nagware также относится к платным приложениям.

Существуют также различные виды свободного программного обеспечения, которые предлагают небольшую сумму денег («пожертвование») для поддержки их владельца, если тот пожелает.

- Доступность,

- свободное распространение,

- никаких проблем с авторским правом.

- слабая или отсутствующая поддержка,

- небольшая функциональность,

- нерегулярные обновления,

- возможны технические дефекты и сбои,

- возможное наличие в пакете стороннего программного обеспечения (рекомендуется внимательно следить за ним в процессе установки).

Условно-бесплатные программы

Безусловно свободное программное обеспечение — это отдельная категория. Этот вид лицензирования считается как платным, так и бесплатным. К подтипам этого типа относятся:

- Пробное программное обеспечение,

- пробное ПО,

- пробное ПО.

Пробная версия — это самая популярная версия платного программного обеспечения. Суть заключается в том, что пользователь может использовать все функции инструмента без ограничений. Однако срок использования ограничен (одна неделя, один месяц и т.д.) или количеством запусков, после чего необходимо приобрести полную версию. Вы получаете ключ, который снимает все ограничения.

Shareware — это тип лицензирования, похожий на пробную версию, но с ограничениями по функциональности. Обычно пользователю предоставляются некоторые базовые функции, а за более полезные приходится платить. Эти и пробные программы обычно можно передавать, если они не нарушают авторских прав.

Demoware — это большая группа программного обеспечения, которая может включать пробные версии и shareware. Однако наиболее распространенные ограничения касаются не функциональности или длительности использования, а результата. Например, вы отредактировали изображение в графическом редакторе, но когда вы пытаетесь сохранить его на компьютере, появляется сообщение о необходимости покупки полной версии.

Или вы можете скачать файл без проблем, но на нем будет водяной знак с названием программы и т.д. Иногда демо-версия служит для демонстрации функциональности будущего программного обеспечения, которое еще находится в стадии разработки.

- Доступность,

- Возможность протестировать функциональность перед покупкой.

- Иногда из-за ограничений невозможно оценить основные характеристики,

- не всегда понятно, является ли программное обеспечение пробной версией.

Лицензионные программы

В принципе, все программное обеспечение считается лицензионным — разница между ними заключается в типе соглашения. Например, когда мы говорим о бесплатном программном обеспечении, речь идет о лицензионном соглашении, в котором говорится, что функции программного обеспечения можно использовать бесплатно.

Платное программное обеспечение распространяется различными способами: в виде предустановки при покупке компьютера, в коробке (установочный CD), в виде электронной лицензии. Последний вариант в настоящее время считается наиболее распространенным и удобным.

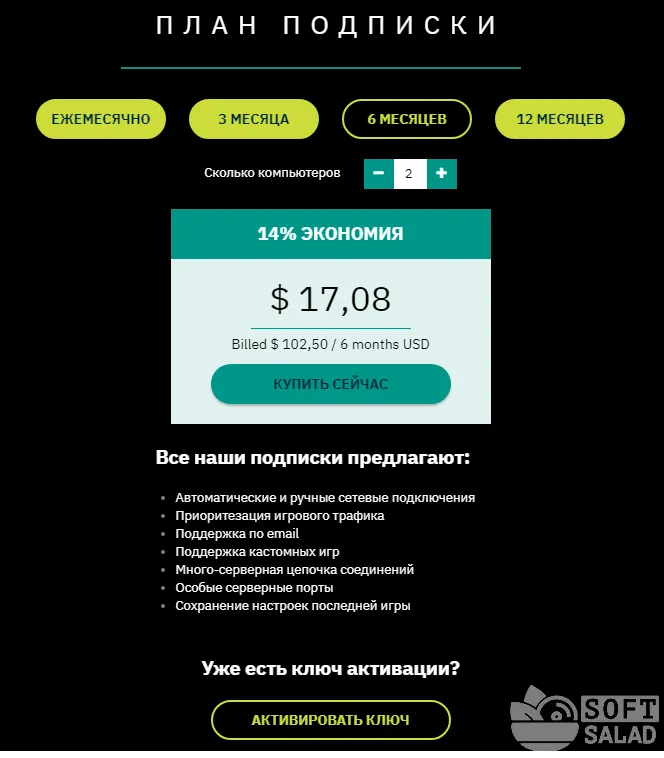

В большинстве случаев программное обеспечение можно загрузить с сайта разработчика и приобрести там ключ, который дает доступ ко всем функциям. Существует также возможность платной подписки, которая предполагает не единовременный, а регулярный платеж в зависимости от выбранной программы. В некоторых случаях это может быть удобнее.

В прошлом это слово относилось к программному обеспечению, которое свободно распространялось третьими лицами. Со временем, однако, значение изменилось, и когда мы говорим о shareware, мы все чаще имеем в виду методы, используемые авторами shareware-программ, чтобы заставить пользователя заплатить за программу, которую он получает бесплатно (но не даром).

Различия между условно-бесплатными программами

К сожалению для владельцев компьютеров и мобильных устройств, особенно отечественных, не все разработчики так лояльны к пользователям. В подавляющем большинстве случаев бесплатными приложениями можно пользоваться лишь условно в течение установленного пробного периода, после чего необходимо платить. И иногда это не так мало, как кажется на первый взгляд.

Что касается различий между существующими безусловными приложениями, можно отметить следующие моменты:

- Период бесплатного использования программы, который уже был описан выше. Это может быть 10, 20, 60 и более дней, в зависимости от производителя. В последние годы этот период часто заменяется количеством запусков приложения,

- способ взимания платы. Многие программы после покупки становятся собственностью пользователя, и ему не нужно больше ничего платить. Новые версии или незначительные обновления также предоставляются бесплатно. Однако в настоящее время появляется все больше программ, на которые можно подписаться на ежемесячной или ежегодной основе. Для использования приложений последние должны постоянно обновляться,

- Ограниченный доступ к функциям, к которым вам предоставляется условный доступ при загрузке. Программа WinRar, упомянутая ранее, оставляет открытыми все без исключения опции, сопровождая их лишь назойливым напоминанием о необходимости приобрести лицензию. Разработчики других программ предпочитают либо полностью блокировать доступ к ним, либо предоставлять только определенные базовые функции. Этого достаточно для некоторых пользователей, но для полноценного использования обычно приходится покупать программное обеспечение.

Способы покупки лицензии

Чтобы оплатить программу и перестать пользоваться ею лишь условно, в большинстве случаев достаточно отправить необходимую сумму на электронный кошелек разработчика. Все подробности обычно содержатся в специальном файле, который загружается вместе с приложением.

Клиент получает по электронной почте электронный пароль для доступа к полному набору функций. Вам нужно только ввести его в регистрационную форму, чтобы запустить приложение и использовать его в своих целях. Когда речь идет о приложениях, условно бесплатно распространяемых для смартфонов и планшетов с операционными системами Android, iOs, WindowsMobile, используются электронные лицензии, привязывающие их к конкретному «железу». Другими словами, вам не нужно ничего покупать, вы просто платите за программное обеспечение.

Источник: morkoffki.net

Условно-бесплатные программы: что это такое, типы и как они работают

Чтобы получить максимальную отдачу от нашего Windows компьютер, мы ежедневно используем различные типы программного обеспечения. Благодаря этому мы можем выполнять все задачи, которые нам нужны как для работы, так и для развлечения в свободное время. Некоторые из этих программ мы покупаем, а другие используем бесплатно. Некоторые из этих программ могут включать ежемесячную или годовую плату, в то время как другие показывают нам рекламу в обмен на возможность предварительно протестировать их. Это то, что мы знаем как условно .

Вот почему сегодня мы поговорим об этом типе программ, чтобы узнать, что именно они собой представляют и для чего они используются, чтобы мы могли легко узнать, как их отличить. Мы также узнаем немного о его происхождении, различных типах, из которых он состоит, его преимуществах и недостатках.

Что такое условно-бесплатная программа

Условно-бесплатное ПО коммерческое программное обеспечение с авторскими правами, который бесплатно распространяется среди пользователей. Этот формат позволяет разработчикам представить свои продукты потенциальным пользователям. для суда , в надежде, что они решат приобрести полнофункциональную версию программы. Некоторые условно-бесплатные программы могут даже содержать расширенные платные функции или предлагать полный пакет. в течение ограниченного времени . Кроме того, некоторые из них могут быть полностью функциональными и поддерживаться исключительно за счет добровольных пожертвований.

Le modèle de paiement d’Ezoic .

Please enable JavaScript

Этот тип программного обеспечения особенно популярен среди геймеров, поскольку они дают возможность попробовать игру на ограниченной основе в течение определенного периода времени. По истечении ознакомительного периода мы можем удалить игру, продолжить играть, оплачивая ежемесячную плату, или купить ее полную версию, в зависимости от обстоятельств.

Нам должно быть ясно, что условно-бесплатное не бесплатно и программное обеспечение с открытым исходным кодом, поэтому у нас не будет доступа к его исходному коду. Разработчики этого типа программ зарабатывают на этом или на продвижении своих программных продуктов. Чем больше инсталляций сделано, тем популярнее становятся их продукты и отсюда они начинают зарабатывать деньги.

Его происхождение

Условно-бесплатное программное обеспечение было впервые представлено в начале 1980-х годов, и его популярность возросла в основном в 1990-х годах, когда персональные компьютеры получили широкое распространение как в офисах, так и дома. Его создателями были Джим Баттон , автор PC-File (программа базы данных) и Эндрю Флюглеман , автор PC-Talk (программа для общения).

Любопытно, что изначально идея возникла, чтобы поделиться бесплатным программным обеспечением с другими пользователями. Однако со временем они поняли, что не могут позволить себе разработку программного обеспечения и обновление его новыми функциями. Именно с тех пор они решили разрешить пользователям копировать свое программное обеспечение, но вместо этого ввели в программу строчку с запросом 20 долларов на финансирование ее разработки.

Хотя Флюглеман взял на себя обязательство зарегистрировать бесплатное программное обеспечение в надежде заработать деньги, способ его распространения был другим, поэтому этот термин нельзя было использовать. С другой стороны, использование термина «программное обеспечение, поддерживаемое пользователем» было сочтено слишком длинным и некоммерческим. По этой причине компьютерный журнал организовал конкурс на наиболее подходящее название, и было выбрано условно-бесплатное ПО.

Основные причины успеха

Как только он был предоставлен и начали появляться условно-бесплатные программы, он стал успешным. Компьютерные журналы начали писать хорошие отзывы об этом новом способе распространения программного обеспечения, поэтому бесплатная реклама быстро распространилась среди пользователей.

Таким образом, пользователям не нужно было покупать условно-бесплатное программное обеспечение в магазинах, не зная, действительно ли эта программа им нужна. Их привлекло то, что они можно сначала попробовать программу , а затем, если им это нравилось, они могли заплатить небольшую плату и получить обновления. В то время обычное программное обеспечение имело очень высокие цены, в то время как стоимость условно-бесплатного программного обеспечения была очень низкой, что благоприятствовало его распространению.