Вероятно, каждый, кто хоть раз сталкивался с защитой каналов связи согласно требованиям ФСТЭК/ФСБ, слышал о СКЗИ российского производства. Наиболее известны АПКШ «Континент», S-Terra Шлюз, ViPNet Coordinator и Diamond VPN/FW. Все эти решения прошли долгий путь развития. Они весьма самобытны и существенно различаются как функционально, так и эргономически. А первое заметное отличие — это цвет 🙂 Сегодня поговорим о «зеленых решениях» — устройствах серии «Континент» производства Кода Безопасности.

Поскольку это обзорная статья, я кратко расскажу обо всей экосистеме устройств «Континент» и пройдусь по их основным функциям, далее опишу основные плюсы и минусы этих решений, а на десерт я оставил самое интересное — несколько реальных кейсов интеграции устройств «Континент» из моей практики.

Рисунок 1. АПКШ «Континент», платформа IPC-100

Экосистема устройств «Континент»

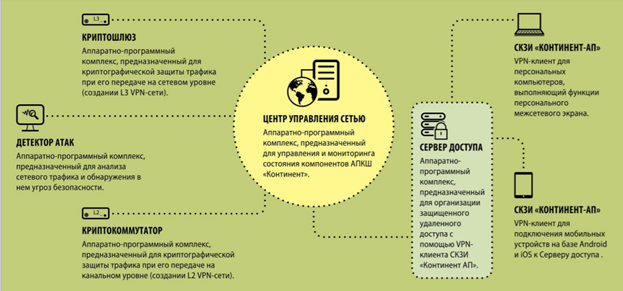

Аппаратно-Программный Комплекс Шифрования «Континент», как его определяет производитель, – это «централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ» [1]. Архитектурно комплекс состоит из нескольких решений:

Видеообзор АПКШ «Континент»

- собственно, создание VPN-каналов между узлами с использованием ГОСТ 28 147−89;

- с помощью STUN возможно построение туннеля между устройствами, чей настоящий адрес скрыт за NAT;

- межсетевое экранирование с поддержкой Port Address Translation и Network Address Translation (PAT и NAT, соответственно);

- работа с VLAN;

- статическая и динамическая маршрутизация (поддерживаются в том числе протоколы OSPFv2, RIP и BGPv4, конфигурация задается не через GUI, а в виде текстовых файлов);

- зеркалирование трафика через SPAN-порт для анализа (например, для DLP или IDS);

- приоритизация трафика, он же QoS;

- функции DHCP-сервера или DHCP-релея;

- защита от DoS-атак типа SYN-Flood;

- обеспечение отказоустойчивости в режиме High Availability (Active/Passive).

Криптошлюз доступен на множестве аппаратных платформ, начиная от самого маленького форм фактора Mini-ITX для малых офисов и банкоматов и заканчивая устройствами для размещения в серверных шкафах формата 2U. Существует и «защищённое» исполнение» для установки в места с агрессивной окружающей средой.

2. Криптокоммутатор — то же самое, что и криптошлюз, но работает на канальном уровне (L2). Применяется в более редких случаях, например, при объединении территориально распределённых сетей. Легко встраивается без изменения имеющегося адресного пространства. Также возможно объединение устройств в кластер с помощью протокола LACP.

3. Детектор Атак — система обнаружения вторжений, подключаемая к SPAN-порту и обнаруживающая атаки сигнатурными и эвристическими методами. Детектор атак способен в режиме реального времени информировать администратора или аудитора о выявленных инцидентах либо с помощью специального ПО, либо через электронную почту. Данные об инцидентах можно просматривать также в виде весьма симпатичных и информативных графических отчётов.

Установка и Настройка Континент АП 4.0 / Подключение к серверу доступа континент 3.7

Кстати говоря, для обладателей Детекторов Атак в рамках услуг Акрибии по мониторингу информационной безопасности доступен специальный сервис по выявлению и расследованию инцидентов информационной безопасности.

4. Центр Управления Сетью, он же ЦУС — средство централизованного управления и мониторинга перечисленных выше устройств «Континент». Сам по себе может выполнять роль криптошлюза, обеспечивая маршрутизацию, функции NAT и построение L3 VPN. ЦУС — это обязательный компонент системы. Без него частная сеть «не заведется».

Плюсы и минусы реализации централизованного управления от «Кода Безопасности» рассмотрены ниже по тексту.

5. Также в экосистему входят СПО «Сервер Доступа» и СКЗИ «Континент-АП», используемые для обеспечения защищённого удалённого доступа мобильных клиентов и отдельных рабочих станций. Сервер доступа — серверный компонент, отвечающий за настройку маршрутизации, добавление или удаление клиентов, а также выпуск сертификатов.

Сервер Доступа может быть развёрнут либо на Центре Управления Сетью, либо на криптошлюзе. Континент-АП устанавливается на ПК или мобильное устройство пользователя и обеспечивает VPN-туннель до Сервера Доступа. Поддерживаются О С Windows и наиболее популярные дистрибутивы Linux. Что особенно приятно, есть поддержка мобильных устройств iOS и Android.

Централизованное администрирование и отказоустойчивость: плюсы и минусы

Вся экосистема «завязана» на центральное устройство — ЦУС. Первичная инициализация, изменение каких-либо параметров — всё происходит именно через него, так как локальная настройка — скорее, служебная операция с очень ограниченным числом настраиваемых параметров, да и зачастую требующая перезагрузки устройств, что в production environment порой просто недопустимо.

С одной стороны, централизованная настройка — удобный подход: не надо запоминать адреса устройств в сети, поочередно подключаться к каждому, а если ещё и какой-нибудь криптошлюз расположен за NAT’ом, сбор какой-либо диагностической информации с различных устройств также не занимает много времени. Но у всего есть оборотная сторона — у нас появляется точка отказа.

Дело в том, что ЦУС может резервироваться только по схеме «холодного устройства». Это означает, что в случае выхода из строя основного ЦУС администраторы должны «вручную» переключить управление на резервное устройство. Только вот рекомендация по приобретению резервного устройства часто игнорируется, либо в нужный момент оно оказывается не настроено должным образом.

Кроме того, у некоторых пользователей ЦУС сам по себе выполняет роль криптошлюза. Хотя для более-менее критичной инфраструктуры — это ошибка планирования сети. Не рекомендую так делать.

Что же касается инцидентов выхода из строя прочих устройств АПКШ «Континент», то согласно статистике процент отказов крайне мал. А по моему опыту, если отказы и случаются, то случаются они в период тестовой эксплуатации, когда контракт на интеграцию еще в силе и есть возможность оперативно заменить устройство. Но это вовсе не означает, что можно вообще забыть о резервировании и ставить на критичных точках всего одно устройство. Тем более, что производитель предоставляет возможность резервирования в режиме High Availability по схеме Active/Passive. Время переключения около 30 секунд.

Непосредственно администрирование осуществляется через СПО «ПУ ЦУС», доступное только для ОС Windows. Логичнее, конечно, в подобных ситуациях осуществлять настройку через web-интерфейс, что и реализовано в большинстве сетевых решений, но такой подход обеспечивает больший уровень безопасности.

Само программное обеспечение управления реализовано весьма удачно. Работать в нем вполне комфортно. Производитель во многих аспектах старался максимально упростить жизнь, например, включение VPN-туннеля между устройствами реализуется в пару кликов мыши, при этом нас может не волновать то, что у устройства нет белого IP-адреса.

Источник: acribia.ru

Обзор АПКШ «Континент» 3.9 – многофункционального криптошлюза для защиты сетевого периметра

АПКШ «Континент» 3.9 — аппаратно-программный комплекс шифрования для обеспечения защиты информационных сетей, конфиденциальности при передаче информации по открытым каналам связи, организации безопасного удаленного доступа и защиты сетевого периметра. Решение построено на базе новых аппаратных платформ, что вместе с новым программным обеспечением позволяет добиться производительности до 13 Гбит/с в режиме межсетевого экранирования и до 20 Гбит/с в режиме шифрования канала по ГОСТ. Может использоваться для защиты каналов между ЦОД за счет применения аппаратного криптоускорителя.

Сертификат AM Test Lab

Номер сертификата: 239

Дата выдачи: 14.12.2018

Срок действия: 14.12.2023

- Введение

- Характеристики АПКШ «Континент» 3.9

- 2.1. Архитектура и производительность

- 2.2. Функциональные возможности

- 2.3. Типовые варианты внедрения

- 3.1. Практические примеры настройки «Континент» 3.9

- 3.1.1. Пример 1. Создание криптошлюза в топологии защищенной сети

- 3.1.2. Пример 2. Настройка DHCP- и NTP-сервера на криптошлюзе

- 3.1.3. Пример 3. Резервирование базы данных центра управления сетями

- 3.1.4. Пример 4. Агрегация интерфейсов

Введение

Развитие инфраструктуры в организациях, в том числе в государственном секторе, дает стимул вендорам и разработчикам средств защиты информации постоянно улучшать свои продукты.

Динамика развития сетей в госорганах до определенного момента значительно отставала от корпоративного сегмента. Сейчас разрыв уменьшился, и запросы в части производительности активного сетевого оборудования и применяемых технологий выросли. Поэтому все разработчики средств защиты информации стараются успевать за возрастающими потребностями заказчиков.

По данным исследовательской компании Gartner, за последние годы показатели продаж устройств с 40-гигабитными сетевыми картами сравнялась с показателями продаж 10-гигабитных карт из-за постоянно возрастающих требований к пропускной способности в сетях организаций. Однако обеспечить соответствие новым потребностям рынка способны не только зарубежные сетевые устройства.

Специфика российского рынка предполагает не только высокие требования к производительности: важными факторами являются тенденция импортозамещения и использования сертифицированных средств защиты информации.

С этим связано усиление требований со стороны регуляторов для решения различных отраслевых задач и потребностей:

- потребность в надежных средствах криптографической защиты информации объектов критической информационной инфраструктуры (в соответствии с Федеральным законом «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ) для взаимодействия с государственными центрами реагирования на компьютерные инциденты;

- ГОСТ по защите информации для финансовых организаций (ГОСТ Р 57580.1-2017);

- повсеместность обработки персональных данных и необходимость их защиты при передаче по открытым каналам связи;

- требования ФСТЭК России по сертификации межсетевых экранов и средств технической защиты информации стали гораздо серьезнее в части необходимой функциональности и уровня доверия к программной среде, под которой работают устройства подобного класса.

Еще один мировой тренд в развитии концепции сетевой безопасности направлен в сторону централизации. В соответствии с этим уже сегодня заявлен высокий уровень защиты сети вне зависимости от среды и сценариев реализации систем защиты. Для удовлетворения потребностей заказчиков сейчас все мировые производители выпускают целую линейку продуктов, позволяющих покрыть все потребности заказчика.

АПКШ «Континент» — централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ. Он является частью большого комплексного решения для защиты сетевой инфраструктуры, в которое также входят:

- Персональный межсетевой экран из состава Secret Net Studio — он позволяет сегментировать сеть там, где нельзя установить аппаратный межсетевой экран;

- «Континент TLS», который обеспечивает защищенный удаленный доступ к web-ресурсам с использованием алгоритмов ГОСТ;

- vGate vFirewall — обеспечивает сегментацию виртуализованной сети без необходимости использовать виртуальные межсетевые экраны или использовать персональные межсетевые экраны на виртуальных машинах;

- «Континент WAF» обеспечивает защиту веб-приложений.

Ниже в качестве примера приведены высокопроизводительные модели линейки продуктов «Кода безопасности» (рисунок 1).

Таблица 1. Линейка высокопроизводительных АПКШ «Континент»

| IPC-800F |  |

| IPC-1000F |  |

| IPC-3000F |  |

| IPC3000FC |  |

Характеристики АПКШ «Континент» 3.9

Архитектура и производительность

Новый «Континент» 3.9 стал значительно быстрее за счет перехода на 64-битную программную платформу (x86_64 FreeBSD). Проведена оптимизация программного обеспечения и исправлены ранее обнаруженные ошибки. Кроме того, был обновлен модельный ряд устройств. В результате, если старшее устройство АПКШ «Континент» 3.7 обладало пропускной способностью межсетевого экрана в 3,5 Гбит/с и пропускной способностью шифрования в 2,5 Гбит/с, то старшее устройство АПКШ «Континент» 3.9 обладает производительностью в 13 Гбит/с и 20 Гбит/с соответственно.

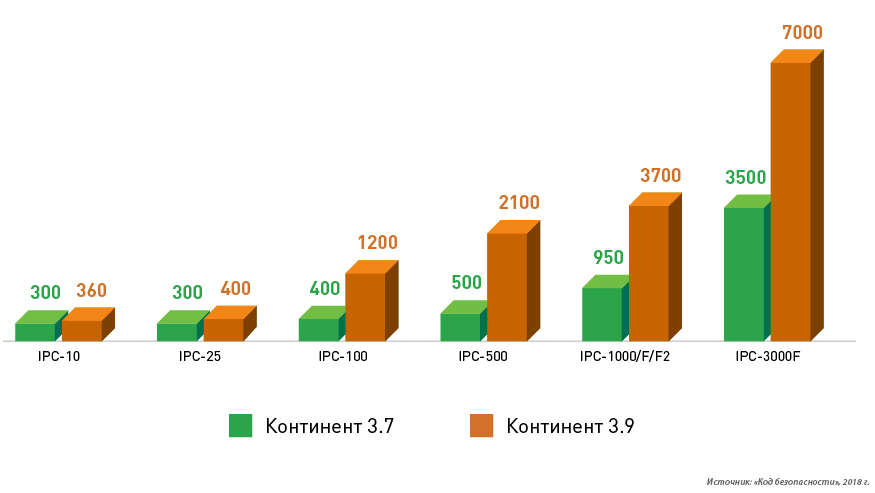

Также разработчики добились значительного увеличения производительности межсетевого экрана на устройствах предыдущего поколения (рисунок 2).

Рисунок 1. Сравнение производительности «Континент» 3.7 и «Континент» 3.9 (Мбит/с)

Стоит отметить, что для тестирования новой версии была произведена смена методики замеров производительности, основанная на методологии NSS Labs. Используя статистику о реальном трафике на стороне заказчика, можно проводить более точные и близкие к реальности замеры, о чем говорят результаты исследования.

При проведении тестов на производительность учитывался и тот факт, что системы могут генерировать трафик с большим количеством потоков (например, при работе по протоколу HTTP).

Применение различных подходов в изучении производительности позволяет доказать эффективность внедренных новшеств.

Теперь после того, как мы рассмотрели общие вопросы, связанные с архитектурой и методиками замера производительности АПКШ «Континент» 3.9, ознакомимся более детально с модельным рядом (рисунок 3).

Для начала разберемся с маркировкой, что означают цифры и литеры в названиях АПКШ:

- IPC — общепринятое обозначение платформы АПКШ;

- цифры указывают на относительную производительность платформы и классифицируют по уровням (до 100 — начального уровня, 100-1000 — среднего уровня производительности, 3000 — высокопроизводительные устройства);

- литера F означает наличие на платформе платы расширения с оптическими интерфейсами;

- литера C означает наличие криптоускорителя.

Таблица 2. Пропускная способность модельного ряда АПКШ «Континент» 3.9

Источник: www.anti-malware.ru

1. Континент 4 Getting Started. Введение

Приветствую всех читателей. Это первая статья из цикла Континент Getting Started , посвященных продукту компании «Код Безопасности» Континент 4.

Код Безопасности – отечественная компания, занимающаяся разработкой программных и аппаратных средств защиты информации. Центральный офис находится в Москве. Имеются офисы в Санкт-Петербурге и Пензе.

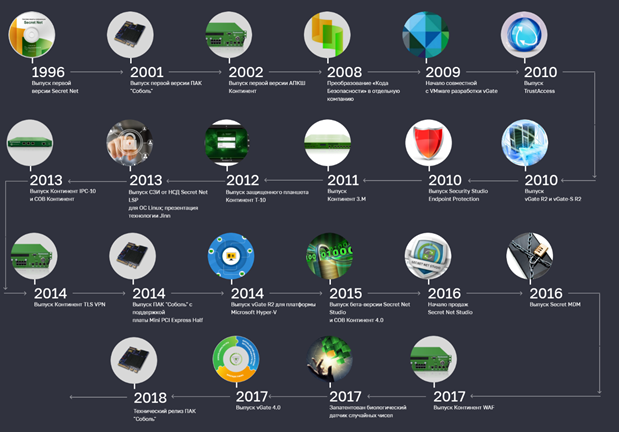

«Код безопасности» ранее входил в ГК «Информзащита» как отдел разработки. В 2008 году «Код Безопасности» стал самостоятельной компанией. Из продуктов, на тот момент уже были разработаны первые версии Secret Net Studio (защита АРМ от НСД), ПАК «Соболь» (средство доверенной загрузки) и АПКШ «Континент» (защита периметра сети). Основная задача состояла в дальнейшем развитии собственной линейки программно-аппаратных средств защиты.

История развития компании представлена на рисунке ниже:

На сегодняшний день Код безопасности является одним из лидеров отечественного ИТ рынка. У компании есть решения для защиты сетевой безопасности (защита веб-приложений, система обнаружения вторжений, создание VPN-сетей, UTM), защиты виртуальных сред, защиты конечных станций, защита мобильных устройств и защита электронного документооборота.

Продукция Кода безопасности сертифицирована по требования ФСТЭК России, ФСБ России и МО РФ, что позволяет компании применять их для защиты как информации конфиденциального характера, так и государственной тайны.

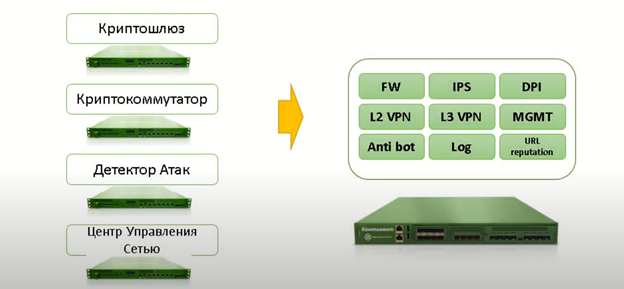

В настоящее время идет активное развитие продукта под названием Континент 4. Континент 4 – универсальное устройства корпоративного уровня для всесторонней защиты сети (UTM) с поддержкой алгоритмов шифрования ГОСТ. UTM — продукт по формату «все включено», объединяющий в себе межсетевой экран, систему обнаружения и предотвращения вторжений, антивирус и т.д.

Континент 4 реализует следующие основные функции:

- межсетевое экранирование;

- обнаружение и предотвращение вторжений в информационную систему;

- обеспечение доступа пользователей к ресурсам VPN

- поддержка сетевых возможностей, таких как коммутация и маршрутизация пакетов, преобразование сетевых адресов, организация VLAN и др.;

- автоматическая регистрация событий, связанных с функционированием комплекса, в том числе событий НСД;

- централизованное и локальное управление компонентами комплекса.

Если в прошлых версиях Континент механизмы безопасности были представлены на отдельных устройствах (Криптошлюз, криптокоммутатор, детектор атак и тд), то в 4 версии все эти механизмы содержатся в едином узле безопасности.

Для обеспечения отказоустойчивости устройство поддерживает кластеризацию в режиме Active/Passive.

Варианты внедрения

Континент 4 представляется в трех вариантах исполнения:

1.UTM – позволяет одновременное функционирование на УБ модулей:

- ЦУС;

- межсетевой экран;

- приоритизация трафика;

- L2VPN;

- L3VPN;

- детектор атак;

- сервер доступа;

- модуль идентификации пользователей;

- модуль поведенческого анализа.

2.Высокопроизводительный МЭ – позволяет одновременное функционирование на УБ модулей:

- межсетевой экран;

- приоритизация трафика.

3.Детектор атак – позволяет функционирование узла безопасности только как система обнаружения/предотвращения вторжений.

Комплекс Континент 4 включает в себя Менеджер конфигурации (программа управления ЦУС) и узел безопасности (УБ). В рамках нашего цикла мы рассмотрим функционал UTM решения.

Функционал Континент 4

- Центр управления сетью (ЦУС) – предназначен для управления комплексом. ЦУС можно вынести как на отдельное устройство, так и использовать в составе с другими компонентами.

- Межсетевой экран – осуществляет фильтрацию трафика, в соответствии с заданными правилами. Функционирует на 3, 4 и 7 уровнях модели OSI.

- L2VPN – обеспечивает защищенную передачу ethernet кадров.

- L3VPN – обеспечивает защищенную передачу данных по каналам общего пользования между локальными сетями.

- Детектор атак – обнаружение и предотвращение вторжений сигнатурным методом.

- Сервер доступа – обеспечивает подключение удаленных пользователей к защищаемой сети.

- Идентификация пользователей – обеспечивает идентификацию встроенных пользователей и пользователей из Active Directory.

- Модуль поведенческого анализа – предназначен для обнаружения атак, основанных на сканировании или направленных на достижение отказа в обслуживании сетевых ресурсов.

Лицензирование

В базовую лицензию при покупке UTM-устройства входят:

- система обнаружения и предотвращения вторжений,

- расширенный контроль приложений,

- защита от вредоносных веб-сайтов,

- ЦУС,

- L3VPN,

- Межсетевой экран,

- Сервер доступа на 2 подключения,

- Лицензии на обновление сигнатур СОВ, базы приложений и базы вредоносных сайтов предоставляются на 1 год.

Модельный ряд

Континент 4 поставляется в следующих вариантах исполнения:

Начальный уровень — Представляется моделями IPC-10 и IPC-50. Шлюзы данного уровня подойдут для малого бизнеса и филиалов.

Корпоративный уровень — Представляется моделями IPC-500, IPC-500F, IPC-600, IPC-800F. Шлюзы этого уровня подходят для предприятий среднего бизнеса.

Уровень ЦОД и крупных сетей — Модели данного уровня: IPC-1000F, IPC-1000NF2, IPC3000F, IPC-3000NF2. Подходят для защиты сетей крупных предприятий, учебных заведений, министерств, ЦОД. Модели с индексом NF2 могут выступать не только как UTM устройство, но и как высокопроизводительный межсетевой экран.

Производительность устройств варьируется от 100 Мбит/с до 80 Гбит/сек.

Сертификация

В настоящий момент Континент 4 находится на стадии получения сертификатов ФСТЭК России и ФСБ России. Планируется летом 2021 года получить сертификаты по требованиям РД ФСТЭК и в конце 2022 года по требованиям РД ФСБ.

Тестовый стенд

Континент 4 возможен только в аппаратном варианте исполнения. Но на официальном сайте Кода безопасности есть тестовый стенд с виртуальными машинами комплекса. Мы рассмотрим функционал версии 4.1. Необходимое ПО, лицензии, и образы вы можете запросить у вендора или скачать с официального сайта в Центре загрузок. Проводить тестирование комплекса мы будем в виртуальной среде ESXI.

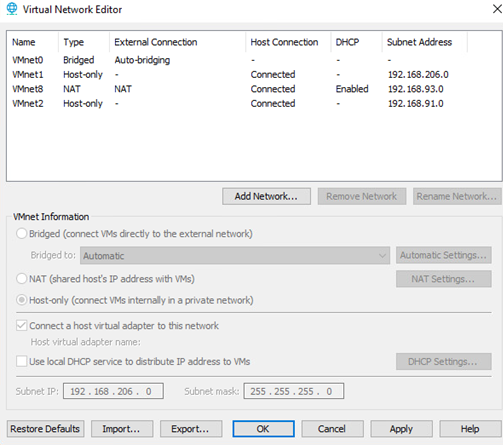

При необходимости можно это сделать в VMware Workstation. Ниже мы подробно покажем предварительную настройку Workstation.

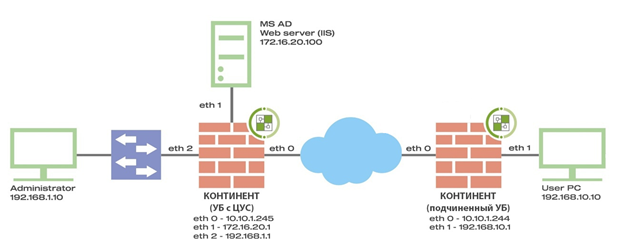

Макет тестового стенда будет содержать следующие ВМ Континент:

1.Континент 4.1 (УБ с ЦУС) – CPU – 4, RAM – 10 Gb, HDD – 100 Gb. Шлюз в центральном офисе. 2.Континент 4.1. (подчиненный УБ) – CPU – 4, RAM – 10 Gb, HDD – 100 Gb. Шлюз в филиале.

Настройка Workstation

Предварительно необходимо будет настроить VMware. При установке VMware Workstation создается 2 сетевых адаптера: VMnet1 и VMnet8. На УБ с ЦУС используется 3 сетки. Настроим новое сетевое подключение VMnet2. Таким же образом потребуется создать сетевые подключения для подчиненного узла.

Заключение

Одним из ключевых факторов развития является то, что Континент 4 это первое UTM решение на отечественном рынке, поддерживающие шифрование по ГОСТ. Также компания получила патент на высокопроизводительный межсетевой экран за разработку уникальной технологии обработки сетевых пакетов, что существенно увеличивает пропускную способность межсетевого экрана.

По требованиям к законодательству, стоит сказать, что в настоящий момент актуальной и сертифицированной версией является АПКШ «Континент 3.9». Комплекс имеет ряд сертификатов ФСТЭК по требованиям к Межсетевым экранам (3-й класс защиты типа «А»), к Система обнаружения вторжений (3-й класс защиты типа «А») и 3-й уровень доверия и сертификаты ФСБ по требованиям к Межсетевым экранам (4-й класс), СКЗИ (КС2/КС3) .

В дальнейших статьях мы рассмотрим следующие возможности комплекса:

- Межсетевое экранирование

- Работа с веб фильтрами

- Ssl-инспекцию

- Систему обнаружения и предотвращения вторжений

- VPN возможности

Подробную информацию о продукте можно найти на странице Код Безопасности .

P.S. Если у вас уже есть устройства Континент, вы можете обратиться к нам за профессиональной технической поддержкой, в то числе оставить заявку на бесплатный тикет .

Автор — Дмитрий Лебедев, инженер TS Solution

Подвержены ли ваши электронные устройства ВЗЛОМУ? Присоединитесь к нашему ТГ каналу и узнайте, как сделать их неприступными.

Источник: www.securitylab.ru