В статье подробно рассматриваем понятие инцидента информационной безопасности и основные действия на этапе его обработки.

Одна из основных целей системы информационной безопасности в организации — обеспечение защиты от инцидентов информационной безопасности. К ним относятся события, которые могут привести к нарушению информационной безопасности и нормального режима работы организации. Шифрование файлов ransomware, утечка данных, недоступность веб-сервера в результате DDoS или другой кибератаки, эксплуатация уязвимости, хищение носителя с конфиденциальной информацией — лишь несколько очевидных примеров инцидентов информационной безопасности.

В статье предлагаем более подробно рассмотреть понятие инцидента информационной безопасности и основные действия на этапе их обработки.

Что такое инцидент и событие информационной безопасности:

Понятие инцидента ИБ присутствует в довольно большом количестве нормативно-правовых актов и стандартов, касающихся вопросов обеспечения информационной безопасности. Например, термин раскрывается в таких документах, как ГОСТ Р 59709—2022, ГОСТ Р 53114—2008, а также зарубежных ISO 27000, NIST 800-61 и многих других.

Что такое инцидент, проблема, известная ошибка. Основы ITIL 4.

Несмотря на небольшие отличия в формулировках, под инцидентом ИБ понимается совокупность нежелательных событий информационной безопасности, которые способны привести к нарушению информационной безопасности.

В свою очередь, событием информационной безопасности считается возникновение определенного состояния информационной системы, которое может быть значимым для ее безопасности.

Посмотрим на примере:

| событие безопасности | инцидент информационной безопасности |

| попытка авторизации пользователя в системе |

многократные попытки авторизации за короткий промежуток времени |

Место управления инцидентами в общей системе информационной безопасности

Процессы информационной безопасности существуют практически в любой организации. Причины их появления могут быть разными — от желания не быть взломанным злоумышленником до необходимости соблюдения требований законодательства. Но цель процессов остается неизменной: защитить имеющиеся информационные активы и не допустить нарушений в работе.

Управление инцидентами ИБ направлено на выявление недопустимых событий, ликвидацию их последствий и минимизацию повторного возникновения. Поэтому этот процесс — одна из обязательных составляющих при достижении обозначенной цели.

Это подтверждается и существующими нормативными документами в области защиты информации. Каждый из них устанавливает необходимость наличия процессов управления инцидентами ИБ. Примеры таких требований представлены в таблице:

| Приказ ФСТЭК №21 | Да, отдельная группа мер «Выявление инцидентов и реагирование на них» | Приказ применим в случае обработки персональных данных в информационных системах, то есть фактически ко всем организациям. |

| ГОСТ Р 57580.1-2017 | Да, отдельная группа мер «Управление инцидентами защиты информаци» | Стандарт применим для финансовых организаций в РФ. |

| ISO/IEC 27001 и ГОСТ Р ИСО/МЭК 27001-2021 | Да, отдельная группа мер «Управление инцидентами информационной безопасности» | Международный базовый стандарт (и его российский аналог) при построении системы управления ИБ. Применяется организациями по всему миру. |

Все это подтверждает важность управления инцидентами ИБ в любой организации.

Классификация инцидентов информационной безопасности

Хорошей практикой при работе с инцидентами ИБ считается их классификация. Инциденты принято разделять:

- по типам (или видам),

- по степени критичности (или степени возможно ущерба) для организации.

При классификации по типам или видам чаще всего используются категории, описанные в нормативных документах и стандартах, или определенные самими организациями.

Для примера рассмотрим стандарт ISO/IEC 27035-1. Он определяет принципы управления инцидентами ИБ, а также содержит примеры типов инцидентов ИБ и типизацию, предлагаемую Национальным координационным центром по компьютерным инцидентам (НКЦКИ).

| Отказ в обслуживании (Denial of Service, DoS) |

Нарушение или замедление работы контролируемого информационного ресурса (availability) |

| Неавторизованный доступ (Unauthorized access) | Несанкционированный доступ в систему (intrusion) |

| Заражение вредоносным кодом (Malware) | Заражение вредоносным программным обеспечением (malware) |

| Распространение вредоносного программного обеспечения (malware distribution) | |

| Нарушение политик информационной безопасности (Abuse) | Нарушение безопасности информации (information content security) |

| Мошенничество с использованием ИКТ (fraud) | |

| Распространение информации с неприемлемым содержимым (abusive content) |

|

| Сбор информации (Information gathering) | Сбор сведений с использование ИКТ (information gathering) |

Приведенные списки не является исчерпывающими и могут быть дополнены и детализированы, но они дают представление о подходе к классификации инцидентов ИБ по типу.

Что касается определения степени критичности инцидента ИБ, как правило, оно выполняется организацией самостоятельно для каждого инцидента/типа инцидента. При оценке используются результаты оценки рисков, экспертные оценки и другие характеристики.

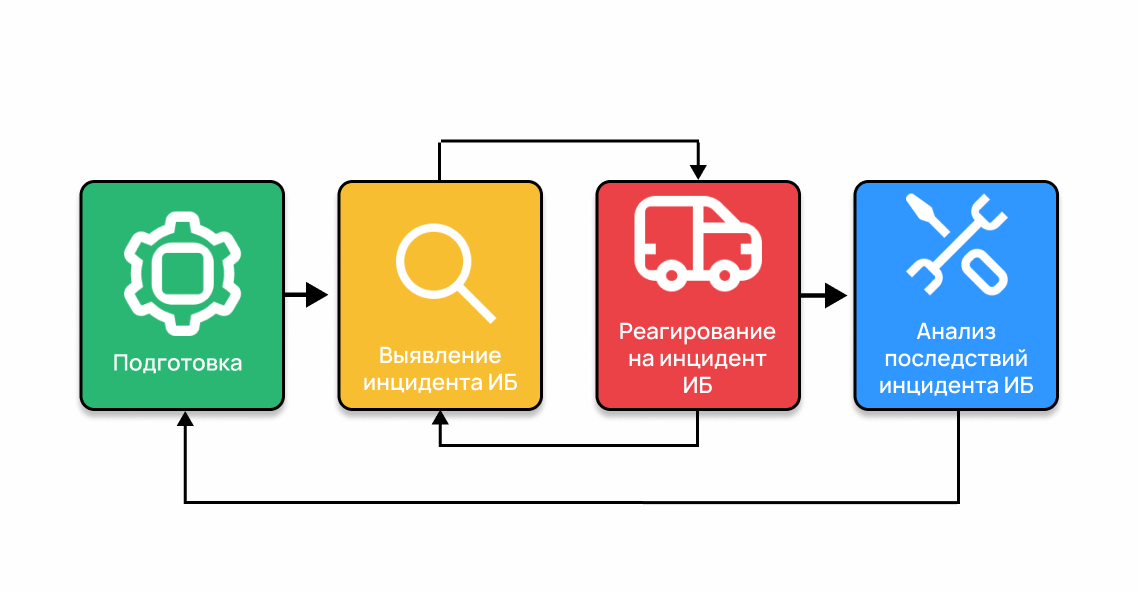

Управление инцидентами информационной безопасности

При управлении инцидентами ИБ важно определить единый подход для организации, описывающий кто, что и как должен делать в случае наступления инцидента ИБ. Он может быть представлен в виде формализованного регламента и, например, более простого и доступного порядка действий или инструкции, опубликованной на каком-либо внутреннем ресурсе.

Как правило, эта документация содержит:

- список ответственных за выявление и реагирование на инциденты ИБ,

- способы уведомления ответственных,

- описание используемых инструментов,

- описание основных этапов в управлении инцидентами: выявление, реагирование, анализ последствий.

Ответственность в вопросах управления инцидентами обычно распределяется между всеми сотрудниками организации. Обычные сотрудники отвечают за уведомление и выполнение поручений ответственных, а те, в свою очередь, — за мониторинг и обработку инцидентов ИБ. Ответственными назначаются специалисты по информационной безопасности, IT-специалисты, а в некоторых случаях — сотрудники специализированных подразделений.

Теперь рассмотрим, из чего состоят основные этапы в управлении инцидентами ИБ.

Выявление инцидента информационной безопасности

На этом этапе осуществляется идентификация, выявление и регистрация инцидента ИБ.

Реализуется это за счет мониторинга событий информационной безопасности — регистрации и последующего анализа. Мониторинг может быть автоматизированным — с использованием специализированных средств (SIEM), ручным или смешанным, с использованием обоих способов.

SIEM позволяют осуществлять централизованный сбор и анализ по заранее заданным правилам корреляции событий информационной безопасности. В случае срабатывания правила и выявления инцидента ИБ такие системы информируют ответственного. Он, в свою очередь, принимает решение о наличии инцидента и приступает к его обработке.

Если в мониторинге не используется SIEM, ответственные просматривают журналы регистрации событий с определенной периодичностью и принимают решения о наличии инцидента и дальнейшим действиям. Дополнительная информация, способствующая выявлению инцидентов ИБ, может быть получена от пользователей. Например, сотрудник сообщает о потенциальных нарушениях информационной безопасности.

Для дальнейшей работы с инцидентом информация о нем может фиксироваться в SIEM или иных инструментах, включая журналы учета. Итоговый способ хранения информации определяется в зависимости от возможностей и особенностей инфраструктуры, применимых требований. Информация об инциденте может включать дату и время его возникновения (обнаружения), его описание и иное.

Реагирование на инциденты информационной безопасности

Локализация инцидента

Здесь ответственные сотрудники определяют «территорию» инцидента ИБ. Для этого определяются затронутые ресурсы и принимаются меры по ограничению дальнейшего распространения инцидента. Эти меры зависят от особенностей и типа инцидента. Например, при заражении вредоносным программным обеспечением осуществляется ограничение доступности зараженных устройств. Дополнительно осуществляется уведомление пользователей, использующих затронутые ресурсы, о проводимых работах.

Выявление и анализ последствий

К ним, в зависимости от особенностей и типа инцидента ИБ, могут быть отнесены изменение эталонных настроек, модификация/удаление файлов, нештатная сетевая активность и иное.

Ликвидация выявленных последствий

Завершающим шагом является устранение негативных последствий, восстановления затронутых ресурсов. Например, возврат эталонных настроек, восстановление зараженных файлов, смена аутентификационной информации и так далее.

Информация о затронутых ресурсах, принятых мерах также фиксируется способом, определенном в компании.

Анализ инцидентов информационной безопасности

На данном этапе формируются и собираются возможные свидетельства:

- дампы трафика,

- образцы вредоносного кода,

- снэпшоты машин и др.

Все данные анализируются для расследования причин возникновения инцидента ИБ.

Финальным шагом является составление и реализация рекомендаций по доработке системы защиты. Также важен анализ предпринятых действий, чтобы исключить повторение инцидентов ИБ и повысить эффективность реагирования на них.

Решения для реагирования на инциденты информационной безопасности

Процесс управления инцидентами ИБ требует большого количества ресурсов, времени и людей. И чем больше размер инфраструктуры, тем больше требуется этих ресурсов.

Упростить процесс можно с помощью специализированных решений или организаций, оказывающих услуги в этой области.

SIEM (Security information and event management) представляет собой решение, используемое для централизованного сбора журналов событий с различных источников, их анализа и оповещения об инцидентах. SIEM-система используется как основной инструмент на этапе выявления инцидента ИБ, а на других этапах — как средство хранения и визуализации информации. На рынке средств защиты информации, помимо большого количества платных продуктов российских и иностранных разработчиков, представлены также open source-решения, такие как ELK Stack (Elasticsearch, Logstash, Kibana), OSSIM.

В случае необходимости, а иногда и по требованиям законодательства, организация может воспользоваться услугами SOC (Security Operation Center) или установить взаимодействие с CERT (Computer Emergency Response Team). Подобные организации оказывают различный спектр услуг, связанных с управлением инцидентами ИБ, — от обмена информацией об инцидентах ИБ до полного аутсорса процесса.

Стоит отметить, что взаимодействие с отдельными российскими CERT, такими как ФинЦЕРТ и НКЦКИ, является бесплатным, а для некоторых типов организаций — обязательным. Например, субъекты критической информационной инфраструктуры обязаны передавать в НКЦКИ информацию о компьютерных инцидентах.

Делегируйте часть задач по информационной безопасности

Поможем с настройкой файрволов, проведем анализ уязвимостей, развернем системы мониторинга.

Превентивные меры: аудит ИБ, защита периметра сети и другие

Важно упомянуть и о способах, которые позволяют снизить количество возникающих инцидентов ИБ. Им является построение эффективной системы защиты, способной противостоять угрозам информационной безопасности.

Эффективная система должна включать набор технических и организационных мер, процессов, выбранных с учетом особенностей инфраструктуры, и применимых требований законодательства в области защиты информации. К мерам можно отнести:

- регулярное выявление и устранение уязвимостей,

- управление идентификаторами и средствами аутентификации,

- защита периметра сети

- внедрение мероприятий по обучению, повышению осведомленности в вопросах ИБ и т.д.

Однако просто построить такую систему — не всегда достаточно. Ее также необходимо поддерживать в рабочем состоянии. Отсутствие инцидентов ИБ может косвенно свидетельствовать об эффективности системы защиты, но для большей достоверности рекомендуется проводить контроль: аудит информационной безопасности, реализованный собственными силами организации или с помощью квалифицированных специалистов.

Такой контроль может включать различные виды проверок, в том числе:

- тестирование на проникновение от лица внутреннего и внешнего нарушителей,

- проверка готовности ответственных в части реагирования на инциденты ИБ,

- compliance-аудит на предмет выполнения требований внутренних ИБ-документов и требований законодательства.

Каждая из подобных процедур, проводимая с определенной регулярностью, поможет понимать текущий уровень эффективности системы защиты и не допускать возникновения инцидентов ИБ.

Заключение: управление инцидентами ИБ защитит от утечек данных и других рисков

Управление инцидентами ИБ является одним из основополагающих элементов системы защиты информации. Корректно выстроенный процесс позволяет значительно снизить вероятность повторения инцидентов ИБ, а также возникновения новых. Таким образом значительно увеличивается шанс избежать негативных последствий как для бизнес-процессов компании, так и для информационной безопасности в целом.

Источник: selectel.ru

Инциденты информационной безопасности – выявление и расследование

Хотя бы один раз за весь период работы большинство компаний сталкивалось с инцидентами информационной безопасности. Речь идет об одном, двух и более неожиданных и нежелательных событиях в корпоративной сети, которые приводят к серьезным финансовым и репутационным последствиям. Например, доступ третьих лиц к закрытой информации организации. К классическим примерам можно отнести значительное искажение инфоактивов, а также хищение персональных данных пользователей (клиентской базы, проектная документация).

Угрозы информационной безопасности — ключевые риски

Не только крупные корпорации, но и небольшие фирмы различных организационно-правовых форм и размеров время от времени сталкиваются с кибератаками. Количество пострадавших компаний ежегодно увеличивается. Действия злоумышленников приводят к большим убыткам пострадавших организаций.

Есть несколько основных рисков внутри корпораций и фирм:

- Уязвимость программного обеспечения;

- Доступ к конфиденциальной информации через работников;

- Пренебрежение основными правилами безопасности со стороны сотрудников, что приводит к непреднамеренной утечке корпоративной информации.

Основная проблема многих организаций в том, что в активно развивающемся мире киберугроз, большинство организаций даже не задумывается об информационной безопасности до возникновения инцидента. Поэтому часто нет резервных копий, доступ к данным есть у всех сотрудников, даже если они не пользуются ими в своей работе, а сеть ничем не защищена, и внедрить туда вредоносное ПО или заблокировать работу сервера организации может фактически любой желающий.

Классификация инцидентов

Аномалии, с которыми сталкиваются предприятия можно классифицировать по следующим признакам:

- Тип информационной угрозы;

- Уровень тяжести инцидентов для работы организации;

- Преднамеренность появления угрозы безопасности данных;

- Вероятность возникновения повторного «заражения» программного обеспечения;

- Нарушенные политики ИБ;

- Уровень системы организационных структур, обеспечивающих работу и развитие информационного пространства;

- Трудности обнаружения;

- Сложность устранения выявленной угрозы, которая может нарушить сохранность ценных данных компании.

Инциденты могут быть как умышленными, так и непреднамеренными. Если обратить внимание на первый вид инцидента, то он может быть спровоцирован разными средствами, техическим взломом или намеренным инсайдом. Оценить масштабы влияния на безопасность и последствия атаки крайне сложно. Утечки информации в виде баз данных на чёрном рынке оцениваются в миллионах рублей .

Существует категорирование инцидентов, позволяющее прописать их в политике безопасности и предотвращать их уже по первым признакам:

1. Несанкционированный доступ. Сюда стоит отнести попытки злоумышленников беспрепятственно войти в систему. Яркими примерами нарушения можно назвать поиск и извлечение различных внутренних документов, файлов, в которых содержатся пароли, а также атаки переполнения буфера, направленные на получение нелегитимного доступа к сети.

2. Угроза или разглашение конфиденциальной информации. Для этого нужно получить доступ к актуальному списку конфиденциальных данных.

3. Превышение полномочий определенными лицами. Речь идет о несанкционированном доступе работников к определенным ресурсам или офисным помещениям.

4. Кибератака, влекущая к угрозе безопасности. Если отмечается поражение вредоносным ПО большого количества ПК компании — то это не простая случайность. Во время проведения расследования важно определить источники заражения, а также причины данного события в сети организации.

Что делать при обнаружении инцидента?

Управление аномальными событиями в сети подразумевает не только оперативное обнаружение и информирование службы информационной безопасности, но и их учет в журнале событий. В журнале автоматически указывается точное время обнаружения утечки информации, личные данные сотрудника, который обнаружил атаку, категорию события, все затронутые активы, планируемое время устранения проблемы, а также действия и работы, направленные на устранение события и его последствий.

Современным компаниям ручной способ мониторинга инцидентов уже не подходит. Так как аномалии происходят за секунды и требуется мгновенное реагирование. Для этого необходимы автоматизированные решения по информационной безопасности, которые непрерывно мониторят все, что происходит в сети организации оперативно реагируют на инциденты, позволяя принимать меры в виде блокировки доступа к данным, выявления источника события и быстрого расследования, в идеале до совершения инцидента.

После расследования, выполняя правила корреляции, которые свидетельствуют о вероятных попытках причинения вреда безопасности данных подобными способами, создается карточка данного инцидента и формируется политика безопасности. В дальнейшем подобные атаки будут подавлены и приняты меры до совершения активных действий со стороны сотрудников и внешних источников угроз.

Реагирование на утечку данных

При обнаружении нарушений в сети организации рекомендован следующий алгоритм действий со стороны службы информационной безопасности:

1. Фиксация состояния и анализ информационных ресурсов, которые были задействованы.

2. Координация работы по прекращению влияния информационных атак, проведение которых спровоцировало появление инцидента.

3. Анализ всего сетевого трафика.

4. Локализация события.

5. Сбор важных данных для установления причин происшествия.

6. Составление перечня мер, направленных на ликвидацию последствий инцидента, который нанес урон.

7. Устранение последствий.

8. Контроль устранения последствий.

9. Создание политик безопасности и подробного перечня рекомендаций, направленных на совершенствование всей нормативной документации.

Выявление причин инцидента безопасности

Анализ ситуации позволяет оценить риски и возможные последствия инцидента.

После того, как последствия события полностью устранены, обязательно проводится служебное расследование. Оно требует привлечения целой команды опытных специалистов, которые самостоятельно определяют порядок изучения фактов и особенностей произошедшего. Дополнительно используются всевозможные публичные отчеты, аналитические средства, потоки сведений обо всех угрозах, а также другие источники, которые могут пригодиться в процессе изучения конкретного кейса. Квалифицированные специалисты устраняют вредоносное программное обеспечение, закрывают возможные уязвимости и блокируют все попытки нелегитимного доступа.

По факту расследования составляют перечень мер, направленных на профилактику аналогичных кибератак. Дополнительно составляется список действий моментального реагирования в случае, если имело место проникновение вредоносного ПО в систему. Нужно провести обучение персонала фирмы для повышения киберграмотности.

Решения для информационной безопасности организации

Для предотвращения инцидентов ИБ необходимо внедрить специализированные решения, способные в реальном времени выявлять и реагировать на них даже по первым признакам до непосредственного хищения или других мошеннических действий.

«Гарда Технологии»- российский разработчик систем информационной безопасности от внутренних и внешних угроз, который предлагает комплексные решения по защите от утечек информации, защите баз данных и веб-приложений, защите от DDoS-атак и анализу и расследованию сетевых инцидентов. Решения интегрируются друг с другом, образуя комплексное решение — экосистему безопасности.

Внедрение решений по информационной безопасности позволяет избежать многочисленных финансовых и репутационных рисков.

Источник: gardatech.ru

Система мониторинга «Инцидент»: как она работает

11:36, 03 дек 2018 Что это за система?

Система «Инцидент» — это мониторинг крупных и не очень сообществ в социальных сетях, страничек людей, где идет активное обсуждение и так далее. Программа смотрит, на что жалуются люди, и передает заявки «кому следует», чтобы проблему быстрее решили. Всего в соцсетях Башкирии – 5 млн аккаунтов. Из них 500 тысяч – активно пишут там что-то каждый день.

— У нас есть возможность сканировать общественное мнение онлайн. Напрямую. Представьте, что мы можем одновременно присутствовать на каждой кухне, в каждой бане, возле каждого сельсовета, где жители обсуждают работу властей. Вот таким местом публичного обсуждения проблем стали сегодня соцсети. И те руководители, кто не принимает участие в обсуждении, получают затем уже не виртуальные, а самые настоящие оффлайн протесты, — говорит Мурзагулов.

Как пост в соцсетях поможет решить мою проблему?

Допустим, у вас во дворе образовалась яма, а коммунальные службы в ус не дуют, чтобы ее засыпать, сколько бы вы им ни звонили.

1) Глубоко возмутившись, вы пишете об этом пост у себя на страничке и в официальной группе администрации района.

2) Про эту же яму пишут и ваши возмущенные соседи. Программа видит, что дело нешуточное, и создает задание.

3) В зависимости от масштаба проблемы региональные модераторы решают, на какие сообщения требуется реакция министерства, а когда муниципалитета. В каждом министерстве, ведомстве и администрации уже назначили людей, ответственных за прием таких заявок. У них есть три часа, чтобы прореагировать на сообщение (мол, получили, разбираемся), и восемь дней, чтобы решить проблему и отчитаться о проделанной работе.

Этих людей постоянно обучают – как правильно общаться с людьми и писать НОРМАЛЬНЫЕ ответы. Если регионального оператора не устроит ответ, чиновник пойдет его переписывать. А время-то идет.

4) Система фиксирует каждый этап, периодически составляя рейтинг чиновников, который будет учитываться при принятии кадровых решений.

Всего за два с половиной месяца таких «заданий» система раздала почти 38 тысяч. Почти в 25,5 тысячи случаев или 66% в городах и районах чиновники подпрыгнули в кресле и решили вопрос самостоятельно, не дожидаясь указки сверху.

— Радий Хабиров в первые дни руководства собрал всех руководителей, в том числе районных, и заявил, что если кто не будет работать по запросам граждан, тот не будет работать в его команде. И это правило неукоснительно соблюдается, — говорит Ростислав Мурзагулов.

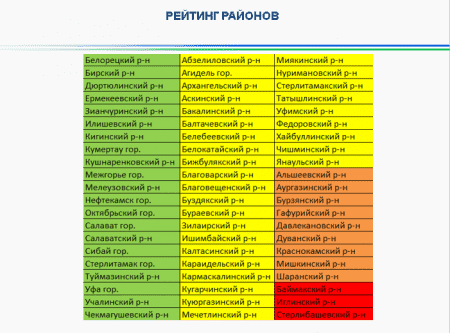

Какие районы – молодцы, а какие нет?

В рейтинге все районы поделили на четыре группы: «Зеленая» — тут администрации работают хорошо, вопросов нет

«Желтая» — как хорошисты в школе. Все нормально вроде, но где-то недорабатывают.

«Оранжевая» — зона риска, когда еще не все плохо, но и хорошего мало, людей не слышат.

«Красная» — двоечники, не справляющися с поставленными задачами.

Что, и увольнять будут?

Будут. В Красногорске, прошлом месте работы руководителя республики, по итогам мониторинга было много кадровых решений, когда своих постов лишались и заместители, и начальники управлений. Вскоре все быстро поняли – обманывать опасно для своей карьеры и перестают так «хулиганить».

Первая отставка случилась и в Башкирии. Как уже рассказывал «Башинформ», свой пост покинул глава Баймакского района Ильшат Ситдиков, который незадолго до этого пытался скрыть от Радия Хабирова, что учителей на время каникул отправляют в отпуск без содержания.

Я заведу десять аккаунтов. Так быстрее решат вопрос?

Программы, которые используются для мониторинга, очень умные, понимают, когда ими хотят манипулировать, и на провокации не поддаются. Например, они умеют отличать реальных людей от ботов, активных пользователей от вчера зарегистрированных.

— У нас есть популярные блогеры, которые хотят, чтобы глава общался и слышал только их. Системы вылавливает сообщения любого из пятисот тысяч активных пользователей соцсетей (в том числе и популярных) только в том случае, если обозначенная проблема касается многих людей, а не только одного, пусть даже очень красивого и известного. Вполне может быть, что кто-то будет кричать на весь уфимский интернет, что «жители негодуют, все возмущены», а фактически хотеть провести дорогу персонально к своему дому. Такое сразу отсекается. Тем не менее, по спорным вопросам дополнительно идет аналитическая работа людей – в ситуации разбираются наши модераторы.

На что чаще всего жалуются?

— С приходом нового главы количество обращений выросло в разы! Раньше было по 250 в неделю, а стало 1000, плюс еще по тысяче обращений в социальных сетях. С решением самых болезненных вопросов количество жалоб постепенно снижается, — говорит Ростислав Мурзагулов.

Первые итоги работы такие: больше всего жалоб, почти треть, поступило из Уфы. Второе место делят Иглинский район и Стерлитамак, на третьем – Уфимский район. Но рейтинговать по количеству жалоб не корректно, конечно, Уфа всегда будет в лидерах – тут миллион человек живет. Более объективный показатель – количество жалоб на 1000 человек.

Тут картина другая – в лидерах по концентрации жалоб Иглинский, Гафурийский и Баймакский районы. Уфа заняла в этом рейтинге 20 место, а Стерлитамак — 23.

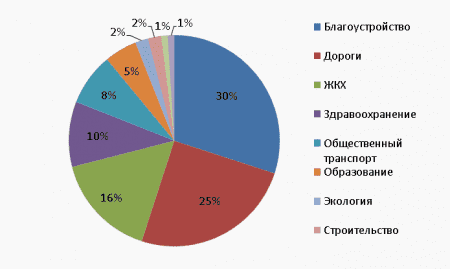

Интересно, что самая популярная соцсеть, в которой люди оставляют жалобы – «ВКонтакте», с нее пришло 53% всех обращений. На втором месте – «Инстаграм» — 33%. Замыкают тройку «Одноклассники» — 7%. «Фейсбук» только четвертый – 6% от общего числа жалоб. Что больше всего волнует людей – можно увидеть из этого слайда

А как же старые добрые письма?

Их никто не отменял. Как и раньше, каждый может написать письмо (например, на сайте «Открытая республика») и терпеливо ждать ответа. В законе «Об обращениях граждан» прописано: у чиновников 30 дней, чтобы дать вам ответ, причем не факт, что он будет содержательным и по существу. Кроме того, чиновник может включить режим «бюрократ» и продлить рассмотрение вашего вопроса еще на 30 дней, прислав в итоге отписку. Новая же система — это как «досудебное реагирование», только более быстрое и строгое, так как от исполнителей требуют конкретное решение проблемы, а не просто факт ответа.

Источник

Вам будет интересно: Радий Хабиров попросил всех глав районов работать активнее в соцсетях

Источник: newsbash.ru