Для проведения полного анализа информационных рисков прежде всего необходимо построить полную модель информационной системы с точки зрения ИБ. Для решения этой задачи ГРИФ, в отличие от представленных на рынке западных систем анализа рисков, которые громоздки, сложны в использовании и часто не предполагают самостоятельного применения ИТ-менеджерами и системными администраторами, ответственными за обеспечение безопасности информационных систем компаний, обладает простым и интуитивно понятным для пользователя интерфейсом. Однако за внешней простотой скрывается сложнейший алгоритм анализа рисков, учитывающий более ста параметров, который позволяет на выходе дать максимально точную оценку существующих в информационной системе рисков, основанную на глубоком анализе особенностей практической реализации информационной системы. Основная задача системы ГРИФ — дать возможность ИТ-менеджеру самостоятельно (без привлечения сторонних экспертов) оценить уровень рисков в информационной системе, оценить эффективность существующей практики по обеспечению безопасности компании и иметь возможность доказательно (в цифрах) убедить высших управляющих компании в необходимости инвестиций в сферу информационной безопасности компании.

VAC БАН ДАЮТ НЕ ТОЛЬКО ЗА ЧИТЫ? (CS:GO)

На первом этапе метода ГРИФ проводится опрос ИТ-менеджера с целью определения полного списка информационных ресурсов, представляющих ценность для компании.

На втором этапе проводится опрос ИТ-менеджера с целью ввода в систему ГРИФ всех видов информации, представляющей ценность для компании. Введенные группы ценной информации должны быть размещены пользователем на ранее указанных на предыдущем этапе объектах хранения информации (серверах, рабочих станциях и т. д.). Заключительная фаза — указание ущерба по каждой группе ценной информации, расположенной на соответствующих ресурсах, по всем видам угроз.

На третьем этапе вначале проходит определение всех видов пользовательских групп (и число пользователей в каждой группе). Затем определяется, к каким группам информации на ресурсах имеет доступ каждая из групп пользователей. В заключение определяются виды (локальный и / или удаленный) и права (чтение, запись, удаление) доступа пользователей ко всем ресурсам, содержащих ценную информацию.

На четвертом этапе проводится опрос ИТ-менеджера для определения средств защиты информации, которыми защищена ценная информация на ресурсах. Кроме того, в систему вводится информация о разовых затратах на приобретение всех применяющихся средств защиты информации и ежегодные затраты на их техническую поддержку, а также — ежегодные затраты на сопровождение системы информационной безопасности компании.

На завершающем этапе пользователь должен ответить на ряд вопросов по политике безопасности, реализованной в системе, что позволяет оценить реальный уровень защищенности системы и детализировать оценки рисков.

Наличие средств информационной защиты, отмеченных на первом этапе, само по себе еще не делает систему защищенной в случае их неадекватного использования и отсутствия комплексной политики безопасности, учитывающей все аспекты защиты информации, включая вопросы организации защиты, физической безопасности, безопасности персонала, непрерывности ведения бизнеса и т. д.

ИЗИТЕХНИКА: с каким грифом лучше качать бицепс?

В результате выполнения всех действий по данным этапам, на выходе сформирована полная модель информационной системы с точки зрения информационной безопасности с учетом реального выполнения требований комплексной политики безопасности, что позволяет перейти к программному анализу введенных данных для получения комплексной оценки рисков и формирования итогового отчета.

Отчет по системе представляет собой подробный, дающий полную картину возможного ущерба от инцидентов документ, готовый для представления руководству компании.

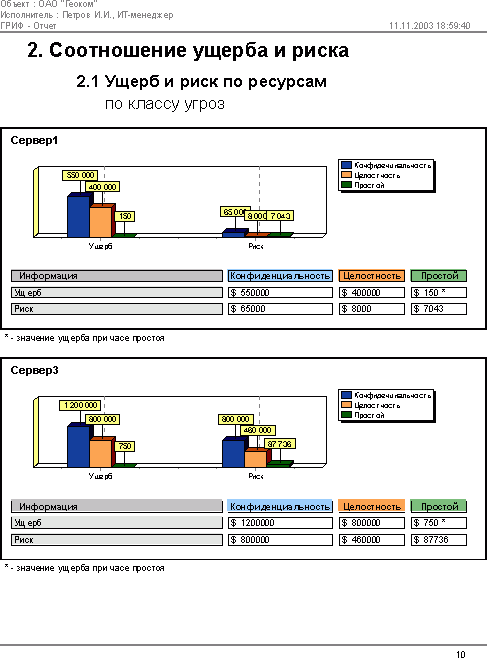

Рис. 1.3. Пример отчета «Соотношение риска и ущерба» по системе ГРИФ

К недостаткам ГРИФ можно отнести:

- отсутствие привязки к бизнесс-процессам (запланировано в следующей версии);

- нет возможности сравнения отчетов на разных этапах внедрения комплекса мер по обеспечению защищенности (запланировано в следующей версии);

- отсутствует возможность добавить специфичные для данной компании требования политики безопасности.

Источник: studfile.net

Гриф приложения располагается в правом верхнем углу первого листа приложения.

На приложениях, утверждаемых распорядительным документом или протоколом, гриф приложения не оформляется. В этом случае в правом верхнем углу первого листа утверждаемого документа проставляется гриф утверждения.

— Гриф приложения — это реквизит официального документа, указывающий на связь приложения с основным документом. Основным является документ, положения которого приложение разъясняет, детализирует, уточняет, дополняет, обосновывает 8 .

В отличие от реквизита «Отметка о наличии приложения» гриф приложения проставляется на прилагаемом документе.

Приложением А «Схема расположения и размеры реквизитов» к СТБ 6.38-2004 9 для оформления реквизитов «Гриф приложения» и «Гриф утверждения» на документе предусмотрено одно и то же вместо. Это означает, что указанные реквизиты являются взаимоисключающими, то есть на одном документе может быть оформлен только один из указанных реквизитов.

На этом основании частью пятой пункта 58 Инструкции установлено, что на приложениях, утверждаемых распорядительным документом или протоколом, вместо грифа приложения оформляется гриф утверждения. Гриф утверждения оформляется на приложениях и в тех случаях, когда в тексте утверждающего документа использованы .формулировки «Утвердить прилагаемый. » или «Утвердить. (прилагается)».

— Гриф приложения, как правило, проставляется на приложениях к организационным и справочно-информационным документам. Например, заголовочная часть перечня документов организации, подлежащих утверждению 10 , включенного в качестве приложения в Инструкцию по делопроизводству в организации, будет оформлена следующим образом:

ПЕРЕЧЕНЬ Приложение 4

документов, к Инструкции по делопроизводству

подлежащих утверждению в Открытом акционерном обществе «Меридиан»

Гриф утверждения, как правило, проставляется на приложениях к утверждающим их распорядительным документам и протоколам. Например, заголовочная часть перечня документов организации, подлежащих утверждению, утвержденная приказом руководителя организации, будет оформлена следующим образом: ПЕРЕЧЕНЬ УТВЕРЖДЕНО

документов, Приказ директора Открытого

подлежащих утверждению акционерного общества «Меридиан»

Приложениями к распорядительным документам, на которых проставляется гриф утверждения, как правило, являются формы, бланки и т. п., а также документы справочно-информационного характера (перечни сведений, вопросов и т. п.).

В приведенных выше примерах название вида прилагаемого документа («перечень») и заголовок к его тексту («документов, подлежащих утверждению») оформлены с учетом требований пунктов 35, 45 и 54 Инструкции.

5. На документах, пересылаемых с сопроводительными письмами (распорядительных, организационных, планово-отчетных и др.), гриф приложения не оформляется.

Согласование документов.

Документы, подготавливаемые в организации, до придания им юридической силы (подписания, утверждения, регистрации) в необходимых случаях подлежат согласованию. Согласование проекта документа проводится с организациями и должностными лицами. Согласование может проводиться как внутри организации — со структурными подразделениями и должностными лицами (внутреннее согласование), так и вне ее — с подчиненными и неподчиненными организациями (внешнее согласование).

— Пунктами 16 и 57 Инструкции установлено, что подготовка документа включает составление и оформление проекта документа, его подписание, при необходимости — согласование (визирование), утверждение. Проект документа представляется на подпись уполномоченному должностному лицу полностью оформленным, проверенным, согласованным.

— Согласование документов может проводиться внутри организации — со структурными подразделениями и должностными лицами, и вне ее — с подчиненными и неподчиненными организациями.

Согласование с заинтересованными структурными подразделениями и должностными лицами организации, в которой подготовлен проект документа, называется внутренним согласованием и оформляется реквизитом «Визы». Согласование с заинтересованными сторонними организациями и должностными лицами сторонних организаций называется внешним согласованием и оформляется реквизитом «Гриф согласования».

3. Частью второй пункта 59 Инструкции установлено, что согласование документов производится в необходимых случаях.

Согласование документа проводится с организациями и должностными лицами, которые в соответствии со своей компетенцией имеют непосредственное отношение к вопросам, содержащимся в проекте документа, а также в случаях, когда требуется экспертиза документа на предмет его соответствия действующим нормативным правовым актам.

При решении вопроса о необходимости согласования проекта документа и определении согласующих инстанций (организаций, должностных лиц) необходимо руководствовать требованиями нормативных правовых актов Республики Беларусь, которые в ряде случаев устанавливают соответствующие нормы. В частности, частью восьмой пункта 61 Инструкции установлено, что перечень инстанций, осуществляющих внутреннее согласование проекта документа, определяется его составителем, исходя из содержания документа и требований нормативных правовых актов». Статьей 48 Закона Республики Беларусь «О нормативных правовых актах Республики Беларусь» определено, что проект нормативного правового акта до внесения его в нормотворческий орган (должностному лицу) подлежит согласованию с заинтересованными государственными органами (организациями), если такое согласование является обязательным в соответствии с законодательством Республики Беларусь, а также если в нормативном правовом акте содержатся нормативные правовые предписания и (или) поручения, касающиеся других государственных органов (организаций) 12 .

Особые правила согласования некоторых видов и разновидностей документов установлены актами законодательства Республики Беларусь. Например, пунктом 100 Инструкции установлено, что проекты распорядительных документов в обязательном порядке подлежат согласованию с юридической службой организации. Согласно Примерному положению о юридической службе государственной организации, утвержденному постановлением Совета Министров Республики Беларусь от 31 декабря 2008 г. № 2070, юридическая служба организации должна согласовывать (визировать) проекты приказов и других документов правового характера, представляемых на подпись руководителю, проекты нормативных правовых и иных актов, вносимых в государственный орган, в подчинении которого находится организация, проекты договоров, заключаемых организацией, в том числе с субъектами предпринимательской деятельности’ 3 . Основные правила работы архивов центральных и местных органов государственной власти и управления, учреждений, организаций и предприятий Республики Беларусь, утвержденные решением коллегии Государственного комитета по архивам и делопроизводству Республики Беларусь от 30 апреля 1997 г. № 5 14 , определяют порядок согласования номенклатуры дел организации, архивных описей документов, актов о выделении к уничтожению документов, не подлежащих хранению, и др.

— Предварительный государственный стандарт Республики Беларусь СТБ П 2059-2010 «Делопроизводство и архивное дело. Термины и определения» / Утвержден и введен в действие постановлением Государственного комитета по стандартизации Республики Беларусь от 05.05.2010 № 19. — Минск: Белстандарт. — С. 5.

— См пункты 18,52,62 Инструкции и комментарий к ним.

— См. пункт 15 Инструкции и комментарий к нему.

— Методические указания по практическому применению СТБ 6.38-2004 «Унифицированные системы документации Республики Беларусь. Система организационно-распорядительной документации. Требования к оформлению документов» / Авт.-раз. Э.Н.Давыдова, Н.А.Капмоле, А.Е.Рыбаков. — Минск, Бел- НИИДАД 2005. — С. 18.

— Национальный реестр правовых актов Республики Беларусь, 2010 г., № 201, 8/22692.

— См. пункт 15 Инструкции и комментарий к нему.

— Таким документом уполномоченного органа может являться постановление или решение.

— См. пункт 56 Инструкции и комментарий к нему.

4 Государственный стандарт Республики Беларусь СТБ 6.38-2004 «Унифицированные системы документации Республики Беларусь. Система организационно-распорядительной документации. Требования к оформлению документов» / Утвержден и введен в действие постановлением Госстандарта Республики Беларусь от 21 декабря 2004 г. № 69. — Минск: Госстандарт. — С. 14.

— См. пункт 52 Инструкции и комментарий к нему.

— См. пункт 61 Инструкции и комментарий к нему.

— Национальный реестр правовых актов Республики Беларусь, 2000 г., № 7,2/136; 2002 г., №7,2/830; 2004 г., № 175, 2/1070; 2005 г., № 179, 2/1152, 2006 г., № 86, 2/1216, 2006 г., № 107,2/1235,2007 г., № 118,2/1309,2008 г., № 184,2/1507; 2009 г., № 161,2/1583.

— Национальный реестр правовых актов Республики Беларусь, 2009 г., № 79, 5/29472.

— Минск: БелНИИДАД, 1997. — 184 е.; зарегистрированы в Национальном реестре правовых актов Республики Беларусь 24.08.2001, № 8/6918.

Андрей Рыбаков директор БелНИИДАД, кандидат исторических наук (Продолжение следует)

Источник: cyberpedia.su

Что такое гриф программы

ГРИФ: Оценка защищенности информационной системы

Одной из задач, которую ставит сегодня современный бизнес перед CIO и СISO, является оценка защищенности информационных ресурсов компании. Руководством большинства компаний сегодня выносится на первый план проблема адекватной информационной защиты и как первый шаг — определение существующего уровня защищенности. Зачастую, самостоятельное решение этой проблемы силами отдела ИТ оказывается достаточно непростым делом в силу целого ряда объективных причин. Одной из задач, решаемых системой ГРИФ, является анализ и получение адекватных оценок защищенности информационной системы, которые ИТ-менеджер может получить самостоятельно без привлечения сторонних экспертов, применяя ГРИФ.

ГРИФ: Формирование бюджета на информационную безопасность

Другой актуальной проблемой, которую ставит бизнес перед отделом ИТ, является проблема формирования адекватного бюджета на информационную безопасность. Сколько денег компании необходимо тратить на защиту своих информационных ресурсов — как оценить затраты на ИБ? Как оптимизировать и минимизировать эти затраты? Как доказать и добиться максимальной эффективности затрат?

Весь этот комплекс задач ИТ менеджеру чрезвычайно сложно решить без привлечения сторонних специалистов, так как для ответов на них необходимо провести полноценный анализ рисков. Все эти актуальные на сегодняшний день для ИТ менедежеров задачи решает система ГРИФ, позволяя оптимизировать расходы на информационную безопасность и сформировать требуемый бюджет.

ГРИФ: Обоснование необходимости инвестиций в информационную безопасность компании

По статистике самым большим препятствием на пути принятия каких-либо мер по обеспечению информационной безопасности в компании являются две причины:

- Ограничение бюджета

- Отсутствие поддержки со стороны руководства

Обе причины возникают из-за непонимания руководством серьезности вопроса и сложности задачи для ИТ-менеджера обосновать, зачем необходимо вкладывать деньги в информационную безопасность. Часто считается, что основная проблема заключается в том, что ИТ-менеджеры и руководители разговаривают на разных языках — техническом и финансовом, но ведь и самим ИТ-специалистам часто трудно оценить, на что потратить деньги и сколько их требуется для обеспечения большей защищенности системы компании, чтобы эти расходы не оказались напрасными или чрезмерными.

Если ИТ-менеджер четко представляет, сколько компания может потерять денег в случае реализации угроз, какие места в системе наиболее уязвимы, какие меры можно предпринять для повышения уровня защищенности и при этом не потратить лишних денег, и все это подтверждено документально, то решение задачи убедить руководство обратить внимание и выделить средства на обеспечение информационной безопасности становится значительно более реальным. Для решения данной задачи компанией Digital Security был разработан программный комплекс анализа и контроля рисков ГРИФ.

ГРИФ: Простой и понятный инструмент для ИТ-менеджера

На сегодняшний день представленные на рынке западные аналоги громоздки, сложны в использовании и часто не предполагают самостоятельного применения ИТ-менеджерами и системными администраторами, ответственными за обеспечение безопасности информационных систем компаний.

Учитывая недостатки существующих систем, мы разработали гибкое и, не смотря на скрытый от пользователя сложнейший алгоритм, учитывающий более ста параметров, максимально простое в использовании программное решение, основная задача которого — дать возможность ИТ менеджеру самостоятельно (без привлечения сторонних экспертов) оценить уровень рисков в информационной системе, оценить эффективность существующей практики по обеспечению безопасности компании и иметь возможность доказательно (в цифрах) убедить ТОП-менеджмент компании в необходимости инвестиций в сферу информационной безопасности компании.

По окончанию ответов на вопросы раздела «Политика безопасности» сформирована полная модель информационной системы с точки зрения информационной безопасности с учетом реального выполнения требований комплексной политики безопасности.

Первый этап

На первом этапе определяется полный список информационных ресурсов, представляющих ценность для компании.

Второй этап

На втором этапе осуществляется ввод в систему всех видов информации, представляющей ценность для компании. Введенные группы ценной информации должны быть размещены пользователем на ранее указанных на предыдущем этапе объектах хранения информации (серверах, рабочих станциях и т.д.). Заключительная фаза — указание ущерба по каждой группе ценной информации, расположенной на соответствующих ресурсах, по всем видам угроз.

Третий этап

На третьем этапе вначале проходит определение всех видов пользовательских групп. Затем определяется, к каким группам информации на ресурсах имеет доступ каждая из групп пользователей. В заключение определяются виды (локальный и/или удаленный) и права (чтение, запись, удаление) доступа пользователей ко всем ресурсам, содержащих ценную информацию.

Четвертый этап

На четвертом этапе требуется указать, какими средствами защиты информации защищена ценная информация на ресурсах и рабочие места групп пользователей. Также вводится информация о разовых затраты на приобретение всех применяющихся средств защиты информации и ежегодные затраты на их техническую поддержку, а также — ежегодные затраты на сопровождение системы информационной безопасности компании, куда включаются затраты на годовую зарплата персонала, занимающегося вопросами обеспечения ИБ; обучение персонала по информационной безопасности; услуги в области ИБ сторонних компаний; сертификация в области ИБ, и т.д

Пятый этап

На завершающем этапе пользователь должен ответить на список вопросов по политике безопасности, реализованной в системе, что позволяет оценить реальный уровень защищенности системы и детализировать оценки рисков. Этот этап необходим для получения достоверных оценок существующих в системе рисков. Применение средств информационной защиты не делает систему защищенной в случае их не адекватного использования и отсутствия комплексной политики безопасности, учитывающей все аспекты защиты информации, включая вопросы организации защиты, физической безопасности, безопасности персонала, непрерывности ведения бизнеса и т.д.

По окончанию ответов на вопросы раздела «Политика безопасности» сформирована полная модель информационной системы с точки зрения информационной безопасности с учетом реального выполнения требований комплексной политики безопасности.

ГРИФ: Отчет по системе

ГРИФ: Отчет состоит из 3 частей.

Первая часть отчета — «Информационные риски ресурсов»:

- Информационные риски ресурсов по информации и классу угроз

- Информационные риски ресурсов по классу угроз

- Информационные риски ресурсов суммарные риски по ресурсам

- Информационные риски системы по классу угроз

Вторая часть отчета — «Соотношение ущерба и риска»:

- Ущерб по ресурсам по информации и классу угроз

- Ущерб по ресурсам суммарный ущерб по ресурсам

- Ущерб и Риск системы по классу угроз

- Ущерб и Риск системы

- Риск системы и затраты на обеспечение ИБ системы

Третья часть отчета — «Общий вывод о существующих рисках информационной системы»:

- Максимальные значения риска и ущерба

- Недостатки существующей политики безопасности

Это решение, предназначенное для корпоративных пользователей, упростит задачу анализа и контроля информационных рисков компании, имеющей разветвленную филиальную сеть. Клиент-серверная версия ГРИФ позволяет каждому ИТ-менеджеру филиала самостоятельно вводить и анализировать данные об информационной системе филиала, отправляя затем информацию на сервер ГРИФ, расположенный в головном офисе компании. На сервере ГРИФ ИТ-директор компании осуществляет ввод данных об информационной системе головного офиса, при этом данные о филиалах добавляются автоматически, что позволяет анализировать информационную систему компании в целом. Данная архитектура системы ГРИФ с распределенным вводом информации и ее централизованной обработкой позволяет, во-первых, снять с ИТ-директора нагрузку, распределив ее по менеджерам филиалов, во-вторых, обеспечить конфиденциальность вводимой информации по каждому филиалу и, в-третьих, уменьшить стоимость развертывания системы ГРИФ относительно обычной версии.

Для посетителей сайта «Безопасность для всех» действует специальная СКИДКА 5 %

Для посетителей сайта «Безопасность для всех» действует специальная СКИДКА 5 %

Источник: sec4all.net