Чтобы добавить сертификаты в хранилище доверенных корневых центров сертификации локального компьютера, выполните следующие действия.

- Первый шаг. Откройте мастер импорта сертификатов одним из описанных далее способом и нажмите «Далее >».

Установка через Internet Explorer:

- Запустите iexplorer. В главном меню выберите Сервис / Свойства обозревателя.

- Откройте «Свойства обозревателя» через Пуск / Панель управления.

- Переключитесь на вкладку «Содержание».

- Откроется окно «Сертификаты». Переключитесь на вкладку «Доверенные корневые центры сертификации».

- Нажмите кнопку «Импорт».

- Запустите файл сертификата как программу. Появится окно «Сертификат».

- Нажмите кнопку «Установить сертификат».

Через консоль MS Windows

Доверенные системы как средство противодействия киберугрозам

Для успешного развития информатизации общества в «атмосфере» интенсивно растущих киберугроз с непредсказуемым изменением векторов атак необходимо создавать условия устойчивого и относительно безопасного удалённого электронного взаимодействия (УЭВ) с заданными характеристиками функциональной надёжности (ФН).

Доверенные пользователи. Как поделиться оборудованием и программами с другими пользователями.

Информационные системы (ИС), спроектированные для работы в таких внешних условиях (критически-важные системы, дистанционное банковское обслуживание, здравоохранение, электронная коммерция и т.д.), в целях поддержания высокого уровня ФН, требуют создания так называемой доверенной среды (ДС).

Понятие ДС применительно к ИС пока не имеет устоявшегося определения, специалисты не могут сойтись во мнениях, а в нормативной базе также нет единого подхода, отделённого от контекста. Термин ДС появился в развитие понятия «доверенная система», введённого ещё в 1983г. в так называемой Оранжевой книге (TSSEC — Trusted Computer System Evaluation Criteria, критерии оценки доверенных компьютерных систем) – стандарте министерства обороны США [1], явившейся исходным материалом ряда руководящих документов Гостехкомиссии РФ, например, [2].

Так, под доверенной системой в стандарте [1] понимается система, использующая аппаратные и программные средства для обеспечения одновременной обработки информации разной категории секретности группой пользователей без нарушения прав доступа. Как трансформировалось это понятие в связи с эволюционным развитием вычислительных технологий? Что подразумевается под одним из самых дискуссионных понятий – «доверенная среда»? В данной статье попытаемся сформулировать некий подход к синтезированию ответов на эти вопросы на основе анализа ряда стандартов и научных работ.

Что такое доверие применительно к результатам функционирования ИС?

Дискуссия по рассматриваемому вопросу, развернувшаяся на круглом столе проходившего недавно IV форума АЗИ [3] показала, что начинать рассмотрение исследуемого вопроса следует с изучения самого понятия доверия. Рассмотрим, что такое доверие и как оно возникает.

Мало кто знает про этого ПАРАЗИТА В ТЕЛЕФОНЕ! Срочно отключи эту вредную настройку на Андроид

Согласно стандарту [4] , разработанному для оценки доверия продукту (услуги) и его окружению, целью обеспечения доверия является создание уверенности в надёжном функционировании продукта в заданных условиях. Цель доверия определяется оценкой риска и/или политикой организации, при этом пользователь должен быть уведомлён об остаточном риске.

Все элементы безопасности, в частности, управление риском, независимо от применяемого метода, включают в себя неопределённость, которая исходит от множества факторов таких, как недостаточное знание всех аспектов функционирования, допусков при измерениях, экстраполяции величин и т.д. Значение этой неопределённости может быть настолько велико, что может являться основной составляющей остаточного риска. Сопутствующими факторами являются уязвимости эксплуатационной среды и несовершенство механизмов безопасности. При повышении уровня строгости доверия и усиления функций применяемых средств безопасности связанная с этими факторами неопределённость уменьшается, что сказывается на снижении величины остаточного риска.

Основываясь на этих положениях, попробуем связать возникновение доверия к выполнению определённого набора заданных функций ИС с её важнейшими эксплуатационными характеристиками:

- функциональной надёжностью, т.е. степенью готовности к выполнению заданных функций, пригодностью к восстановлению в случаях сбоев и ошибок, безотказностью, степенью достоверности результатов вычислений, контроля за процессом их получения [5];

- функциональной устойчивостью, т.е. способностью ИС противостоять деструктивным воздействиям [6];

- информационной безопасностью ИС, т.е. выполнению условий поддержания заданного уровня конфиденциальности, доступности и целостности информации, хранимой, передаваемой, принимаемой и обрабатываемой ИС в процессе её работы.

Будем считать, что применительно к ИС только выполнение в достаточной мере всех требований этих трёх составляющих, сбалансированных между собой по уровням их достижения, может приводить к определённому уровню доверия.

Методы достижения доверия

В международных стандартах [4, 7-11] представлено достаточно много методов обеспечения доверия. Приведём некоторые простые и понятные методы в качестве примера, при этом выделим вопросы, которые возникают при применении этих методов.

Многократное повторение определённого действия. Пример. Выдали банковскую карту. После двадцатого успешного снятия наличных денег в банкомате или оплате товаров в супермаркете появляется доверие к указанным процедурам. Если какое-то устройство эксплуатируется в течение длительного срока без сбоев и ошибок, успешно противостоит атакам, поддерживается весь его жизненный цикл, – оно вызывает доверие.

Однако могут быть скрытые отказы, недекладированные возможности (НДВ), которые могут вызвать тяжкие последствия. То есть, к многократному повторению необходимым дополнением должно являться знание архитектуры, компонентов и различных свойств устройства.

Проверка (испытания). Проверка соответствия стандартам и требованиям. Например, сертификация продукта или аттестация ИС. Заметим, что при этом возникает много вопросов о методике и полноте испытаний, а, главное, об ответственности организаций, проводивших испытания и подписавших итоговые документы.

Следовательно, эти вопросы могут быть транслированы в вопросы доверия к продукту, процессам и среде, в которой функционирует продукт, а, значит, и к самой информационной системе.

Трансляция (перенос) доверия. Доверие к самому источнику, который относит ИС, аппаратный или аппаратно-программный комплекс к доверенным или не доверенным. Естественными вопросами при этом будут являться полнота и степень корректности реализации методов и методик классификации уровня доверия.

В итоге можно лишний раз убедиться, что доверие не может быть абсолютным.

Всегда существует некая неопределённость, обусловленная постановкой задачи риск-менеджмента, которая может снижаться в процессе эксплуатации и постепенного раскрытия неопределённостей. Участие трёх перечисленных в предыдущем параграфе составляющих, имеющих вероятностную природу, диктует необходимость введения уровней доверия согласно определённым правилам. Эти правила можно будет сформулировать на основе требований, вытекающих из выполнения условий функциональной надёжности, устойчивости и информационной безопасности для ИС.

Что такое компьютерная среда?

Одним из дискуссионных вопросов является определение компьютерной среды (КС). По мере развития и совершенствования вычислительной техники этот вопрос становится все более неоднозначным. В терминах стандарта [4] понятие КС, переведённое с английского слова environment (строго говоря, окружение, окружающая среда, оборудование), в этом стандарте уже включает в себя все условия, в которых выполняются процессы жизненного цикла (т.е. люди, аппаратное, программное обеспечение и другие ресурсы). Такой подход впервые появился всего около 20 лет назад.

Вычислительные системы прошли довольно долгий путь развития и совершенствования. Компьютеры, а точнее, электронно-вычислительные машины (ЭВМ) примерно до 1990г. зачастую подразумевали управление вычислительным процессом (запуск и перезапуск ЭВМ, остановка и т.д.) с правами администратора многими из допущенных к вычислениям пользователей.

В те времена практически не было сетей, компьютеры стояли изолированно (stand alone). В то время не было компьютерных вирусов, вычислениям доверяли, но с осторожностью. Абсолютное большинство выявляемых ошибок составляли ошибки программирования. Однако надёжность ЭВМ была не столь высока, как сейчас. Сбои и ошибки в работе ЭВМ как электронного устройства были отнюдь не редки.

Поэтому общее доверие к результатам вычислений ЭВМ было невысоким, все результаты вычислений подвергались сомнениям и обязательной проверке аналитическими, имитационными или экспериментальными методами. К тому, что стало пониматься как КС в те годы, как правило, относилась только сама ЭВМ.

Не всем пользователям нравилось ходить в вычислительный центр (ВЦ). Появление удалённых рабочих мест, связанных кабелем с ВЦ, постепенно перевело изолированный ВЦ в связанную чаще всего по схеме «звезда» вычислительную сеть.

С появлением компьютерных сетей к КС в зависимости от вычислительных задач стали относить либо само рабочее место, либо рабочую станцию, ВЦ и соединяющий их кабель, либо всю систему (не только все ЭВМ, но и связывающие их каналы).

Появление системы распределённых вычислительных систем, а в последние годы, и облачных вычислений, расширяет понятие КС до гигантских (в смысле физических параметров) размеров. Роль операторов при этом уже невозможно не учитывать. В то же время значительно актуализируется необходимость создания доверенной среды как такой части общей КС, которая гарантированно обеспечивает информационную и функциональную безопасность удалённого электронного взаимодействия и необходимых вычислений.

Что такое доверенная среда? Как строятся доверенные системы?

Определений ДС в научных статьях приводится много [12-17]. Все они разные, поскольку выработаны в разных контекстах. Нужен системный подход. Например, одним из вариантов такого подхода может быть принцип целеполагания: с какими целями создаётся и какие задачи решает ДС?

Представляет интерес также рассмотрение вопросов сложности создания системы доверия (к среде, продукту, процессам и собственно ИС) с помощью методов обеспечения доверия и строгости требований к доверию. Воспользуемся результатами стандарта [4], п.5.1, которые дополним на основе изложенного выше материала. В таблице 1 представлены полученные результаты анализа.

Таблица 1. Возможность использования методов обеспечения доверия.

Для иллюстрации приведенных в таблице результатов рассмотрим взаимосвязь и соотношение степени доверия к среде, процессу и продукту. Так, доверие к процессу согласно стандарту сосредоточено на процессах, применяемых к продукту на конкретных этапах жизненного цикла, в то время как доверие к среде сосредоточено на ресурсах и среде, в которой используются эти ресурсы. Уверенность в продукте, обеспечиваемая доверием к среде, обусловлена уверенностью в организации и её персонале, а также других ресурсах, взаимодействующих с продуктом. Такая уверенность может быть обеспечена аттестацией персонала или организации в целом.

При условии применения сопоставимой степени детализации доверие к среде обычно менее эффективно, чем доверие к процессу. Доверие к среде является самой низкой формой доверия и поэтому доверие к среде обеспечить легче всего.

В случае доверия к продукту утверждается, что характеристики продукта и его функционирования интенсивно тестировались и подтверждались в отношении корректности работы, пока не была получена требуемая степень доверия к продукту, являющаяся функцией применяемых критериев (что оценивалось) и методологией обеспечения доверия (как верифицировалось соответствие критериям).

Доверенная система строится на основе доверенных компонент, функционирующих в доверенной среде и реализующих доверенные процессы. С этой точки зрения согласно [18] доверие, – это свойство ИС, объективно, обоснованно и документально выраженное основание того, что элемент системы (в терминах стандартов – изделие ИТ, продукт ИТ, компонент ИС) отвечает априорно заданной (регламентациями высшего уровня) целевой функции на протяжении всего жизненного цикла.

Доверенные системы должны удовлетворять всем требованиям одного из, как минимум, трёх уровней безопасности (минимальный, стандартный и повышенный) и требованиям, зависящим от назначения ИС. Например, для систем дистанционного банковского обслуживания и интернет-банкинга нового поколения в [18] приводится 9 требований: к идентификации и аутентификации клиентов, идентификации и аутентификации клиента и удалённого банка, аутентификации и регистрации операций, защите транзакций, криптографической подсистеме, системе хранения ключей, безопасности программного окружения, журналам и аудиту, а также технологические требования.

Доверенная среда в качестве базы доверенной системы

Доверенная среда как основа создания и функционирования доверенной ИС может иметь как микроскопические размеры (например, чип), так и практически неограниченное физическими размерами пространство. В качестве одного из примеров доверенной среды в работе [19] рассмотрена банковская смарт-карта. Современная интеллектуальная смарт-карта — это целый маленький компьютер, состоящий из аппаратной части, операционной системы, системы управления картой, прикладного ПО, интерфейсов взаимодействия. Вопросы разработки архитектуры среды доверия подробно рассмотрены в главе 9 указанной работы.

Пример масштабируемой ДС – PKI (Public Key Infrastructure, инфраструктура открытых ключей). По сути это некая область доверия к открытым ключам. Правила простые: каждый отрытый ключ должен быть уникален и связан с конкретным владельцем. Ограничения: доверие распространяется только на вполне определённые функции. Пример попытки построения пространства доверия открытых ключей электронной подписи (ЭП) в Российской Федерации показывает, что этот процесс не решается только законодательными и подзаконными актами, а должен включать в себя набор согласованных нормативных, организационных и технических мер.

Однако использование инфраструктуры открытых ключей в качестве одного из видов масштабируемых ДС представляется весьма перспективным. Возможно расширение доверия на ряд сервисов. Принцип построения пространства доверия с определёнными уровнями применительно к сервисам идентификации и аутентификации приводится в работе [20].

Если исследованы и описаны все процессы и используемые продукты и они могут быть доверенными, то построение такого пространства возможно. Как показано в работе, при этом необходимо выработать согласованные требования к надёжности, устойчивости и безопасности используемых решений, что неизбежно влечёт за собой и уровни доверия к идентификации и аутентификации, а также выработку механизмов отнесения к определённому уровню доверия. Также показано, что необходимо создание института инспектирования как меры контроля за поддержанием среды, процессов, продуктов и компонент ИС в состоянии доверия заданного уровня. На базе PKI также может быть построено пространство доверия для обеспечения юридической силы электронным документам [21].

Может ли ДС обеспечиваться исключительно техническими средствами?

Виды доверенной среды: аппаратная, программно-аппаратная, с участием операторов (наличие человеческого фактора). Проще всего – аппаратная ДС. Однако в данном случае тоже много вопросов, вытекающих из рассмотренных выше разделов. Для аппаратно-программной ДС потребуются дополнительные исследования и выполнение критериев для достижения определённого уровня доверия.

Может ли быть доверенной ИС общего пользования? Условно может. Если предприняты меры по достижению определённого уровня надёжности, устойчивости, безопасности, и эти меры не скрываются, а предъявляются пользователям.

Вывод. Только техническими средствами ДС в подавляющем числе случаев недостижима. Кроме технических, как минимум, обязательно должны применяться оргмеры и/или меры обеспечения физической безопасности. Простым примером может служить тонкий часовой механизм в прочном корпусе.

Киберугрозы и оценка рисков

Лавинообразный рост количества различных киберугроз (вирусы, шпионское ПО, другие вредоносные программы, спам, фишинг, сбои, вызванные проникновением в сеть, DDoS – атаки и др.) вынуждает приоретизировать задачу противодействия им как весьма актуальную. Кроме перечисленных выше, существуют и непреднамеренные угрозы, исходящие от сетевых устройств. Преднамеренные, точнее, злонамеренные угрозы в виде заранее заложенных «бомб» с «часовым» механизмом, которые могут срабатывать уже без участия человека, например, троянов, стали по существу массовыми явлениями.

С точки зрения анализа рисков перечисленные угрозы и вероятность их реализации условно можно разделить на опасные события (хакерские атаки) и случайные события. По степени тяжести последствий (потенциального ущерба) иногда они могут быть сравнимы.

Задача противодействия, таким образом, сводится к поиску решений, способных снизить риски потенциального ущерба и вероятности его реализации до приемлемого уровня.

Заключение

Изложенные в статье основные положения носят по существу концептуальный характер. Несмотря на наличие стандартов и рассмотренных подходов (а также множества не вошедших в текст данной статьи) тема представляется не до конца изученной и весьма перспективной не только в теоретическом плане, но и в плане сугубо практическом – для построения систем противодействия нарастающему числу реальных киберугроз.

Тем не менее, изложенные в статье подходы позволяют уже сами по себе сделать некоторые важные с точки зрения автора выводы.

Понятия доверенной среды, доверенного процесса, доверенного продукта, доверенной информационной системы имеют вероятностную природу. Это обстоятельство диктует необходимость введения уровней доверия согласно определённым правилам, которые можно будет сформулировать на основе требований, вытекающих из выполнения условий функциональной надёжности, устойчивости и информационной безопасности для ИС. Формирование уровней доверия логично связывать с уровнями рисков, принятых в организации. Как правило, это не менее трёх уровней.

Организации существуют не изолированно, а согласно доктрине [22] являются частью взаимодействующих между собой общностей в виде государства, общества и личности. Следовательно, для успешного противостояния киберугрозам на всех уровнях (государство, организация, личность) необходимо разработать и утвердить государственную стратегию создания и трансляции доверия.

Такие стратегии уже разработали многие развитые страны, примерами являются [23,24]. Принятые в июле 2014г. Советом ЕС «Положение и регламент электронной идентификации и доверенных служб для электронных транзакций на внутреннем рынке ЕС» [25] предписывают странам Европы использовать доверенные сервисы идентификации и электронной подписи для электронных транзакций, доступу к электронным медицинским данным, дистанционному образованию и т.д.

Это позволит не только унифицировать доверенные сервисы внутри европейских стран, но сделать возможной трансляцию доверия между странами.

Разработка стратегии создания и трансляции доверия между информационными системами в Российской Федерации может создать условия для создания пространства доверия как метода защиты от киберугроз, что в итоге позволит существенно повысить защищённость информационных ресурсов в условиях роста количества и разнообразия кибератак.

Литература

Источник: www.aladdin-rd.ru

Ошибка «Сертификат безопасности сайта не является доверенным». Как ее исправить?

Д оброго дня!

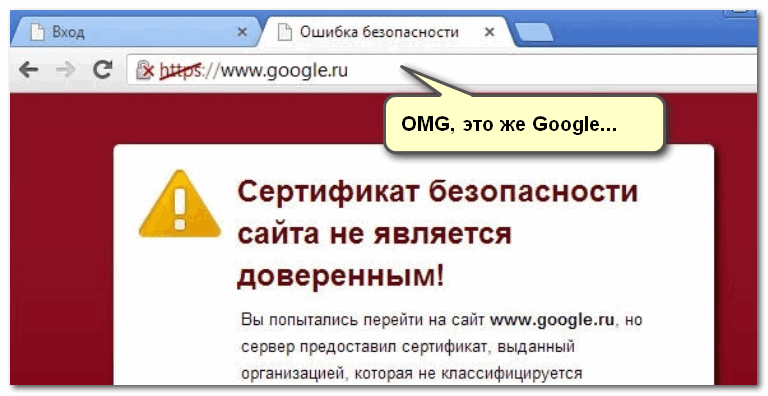

Я думаю, что почти каждый пользователь (особенно в последнее время) сталкивался с ошибкой в браузере о том, что сертификат такого-то сайта не является доверенным, и рекомендацией не посещать его.

С одной стороны это хорошо (все-таки и браузер, и вообще популяризация подобных сертификатов — обеспечивает нашу безопасность), но с другой — подобная ошибка иногда всплывает даже на очень известных сайтах (на том же Google).

Суть происходящего, и что это значит?

Дело в том, что когда вы подключаетесь к сайту, на котором установлен протокол SSL, то сервер передает браузеру цифровой документ ( сертификат ) о том, что сайт является подлинным (а не фейк или клон чего-то там. ). Кстати, если с таким сайтом все хорошо, то браузеры их помечают «зеленым» замочком напротив URL-строки: на скрине ниже показано, как это выглядит в Chrome.

Однако, сертификаты могут выпускать, как всем известные организации (Symantec, Rapidssl, Comodo и др.) , так и вообще кто-угодно. Разумеется, если браузер и ваша система «не знает» того, кто выпустил сертификат (или возникает подозрение в его правильности) — то появляется подобная ошибка.

Т.е. я веду к тому, что под раздачу могут попасть как совсем белые сайты, так и те, которые реально опасно посещать. Поэтому, появление подобной ошибки это повод внимательно взглянуть на адрес сайта.

Ну а в этой статье я хочу указать на несколько способов устранения подобной ошибки, если она стала появляться даже на белых и известных сайтах (например, на Google, Яндекс, ВК и многих других. Их же вы не откажетесь посещать? ).

Как устранить ошибку

1) Обратите внимание на адрес сайта

Первое, что сделайте — просто обратите внимание на адрес сайта (возможно, что вы по ошибке набрали не тот URL).

Также иногда такое происходит по вине сервера, на котором расположен сайт (возможно, вообще, сам сертификат просто устарел, ведь его выдают на определенное время). Попробуйте посетить другие сайты, если с ними все «OK» — то вероятнее всего, что проблема не в вашей системе, а у того конкретного сайта.

Пример ошибки «Сертификат безопасности сайта не является доверенным»

Однако, отмечу, что если ошибка появляется на очень известном сайте, которому вы (и многие другие пользователи) всецело доверяете — то высока вероятность проблемы в вашей системе.

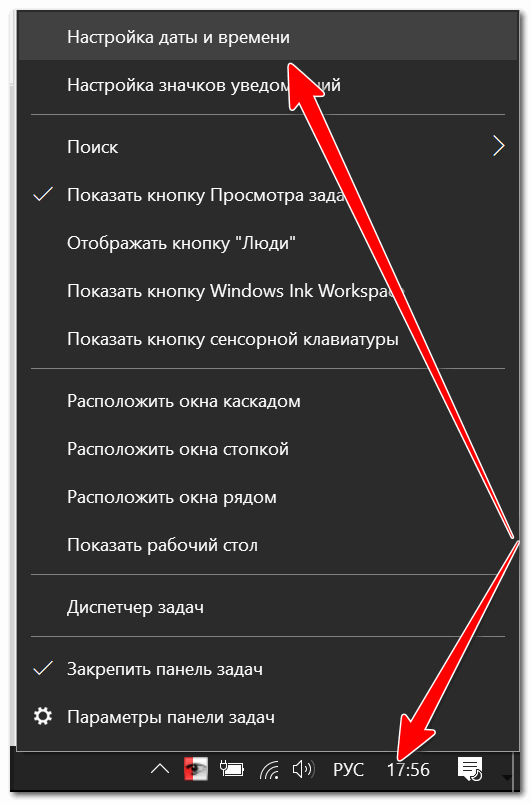

2) Проверьте дату и время, установленные в Windows

Второй момент: подобная ошибка может выскакивать, если у вас в системе неверно задано время или дата . Для их корректировки и уточнения достаточно щелкнуть мышкой по «времени» в панели задач Windows (в правом нижнем углу экрана).

В помощь!

Как настроить дату и время в Windows 10/11: см. пошаговую инструкцию

Настройка даты и времени

После установки правильного времени, перезагрузите компьютер и попробуйте заново открыть браузер и сайты в нем. Ошибка должна исчезнуть.

Также обращаю внимание на то, что, если у вас постоянно сбивается время — вероятно у вас села батарейка на материнской плате. Представляет она из себя небольшую «таблетку», благодаря которой компьютер помнит введенные вами настройки, даже если вы его отключаете от сети (например, те же дата и время как-то высчитываются?).

Батарейка на материнской плате ПК

3) Попробуйте провести обновление корневых сертификатов

Еще один вариант, как можно попробовать решить эту проблему — установить обновление корневых сертификатов. Обновления можно скачать на сайте Microsoft для разных ОС. Для клиентских ОС (т.е. для обычных домашних пользователей) подойдут вот эти обновления: https://support.microsoft.com/ (ссылка ну нужную страничку).

Обновление от сент. 2022г.

Зарубежные сертификаты (по всем известным событиям в 2022г.) могут «приказать долго жить» (а для некоторых сайтов их уже отозвали/не продлили)!

В целях подстраховки, конечно, неплохо бы в систему установить рос. сертификаты. О том, как это сделать, расскажет одна из моих заметок (ссылочка ниже).

4) Установка «доверенных» сертификатов в систему

Этот способ хоть и рабочий, но хотелось бы предупредить, что он «может» стать источником проблем в безопасности вашей системы. По крайней мере, прибегать к этому советую только для таких крупных сайтов как Google, Яндекс и т.д.

Для избавления от ошибки, связанной с недостоверностью сертификата, должен подойти спец. пакет GeoTrust Primary Certification Authority .

Скачать GeoTrust Primary Certification Authority можно с сайта: http://www.geotrust.com/resources/root-certificates/index.html

Кстати, на этой страничке расположено еще несколько сертификатов, их также можно до-установить в систему.

*

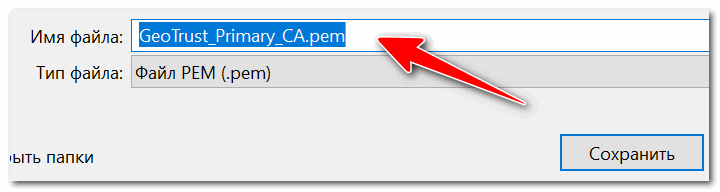

Кстати, чтобы скачать GeoTrust Primary Certification Authority:

-

нажмите правой кнопкой мышки по ссылке download и выберите вариант «сохранить ссылку как. «;

Сохранить ссылку как.

Файл с расширением PEM

Теперь необходимо скачанный сертификат установить в систему. Как это делается, по шагам расскажу чуть ниже:

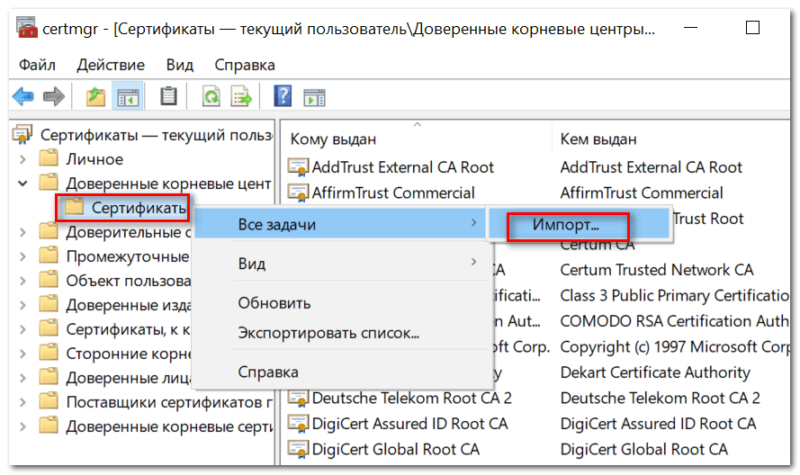

- сначала нажимаем сочетание кнопок Win+R , и вводим команду certmgr.msc , жмем OK;

- должен открыться центр сертификатов в Windows. Необходимо раскрыть вкладку «Доверенные корневые центры сертификации/сертификаты», щелкнуть по ней правой кнопкой мышки и выбрать «Все задачи — импорт».

Импорт сертификата

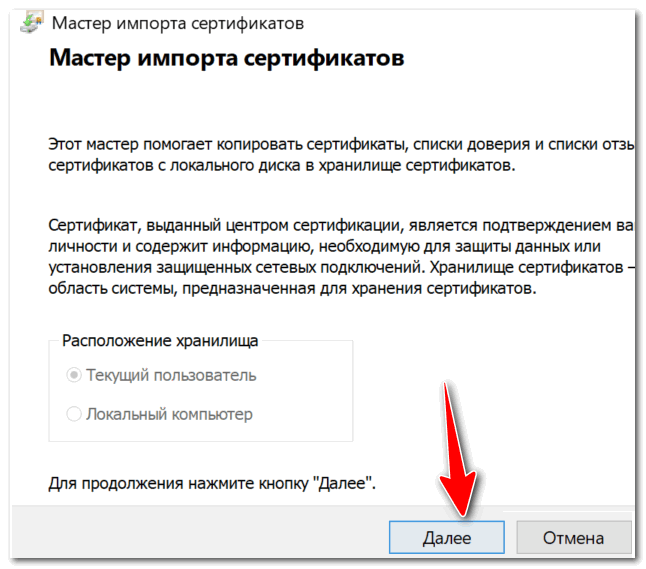

Мастер импорта сертификатов

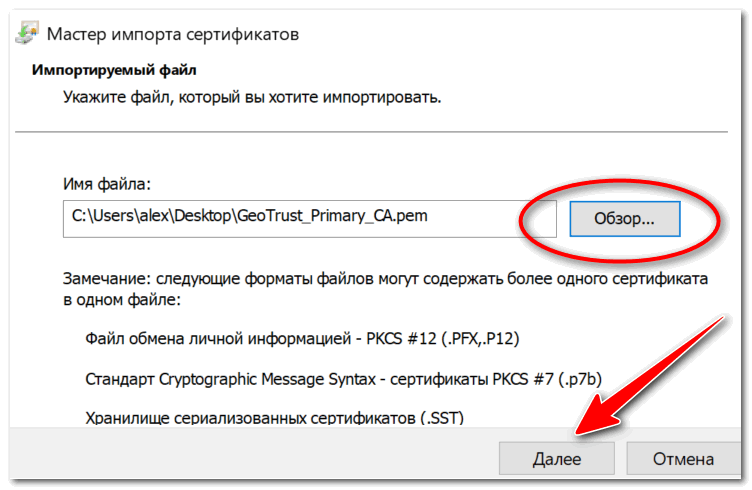

Указываем сертификат, который загрузили

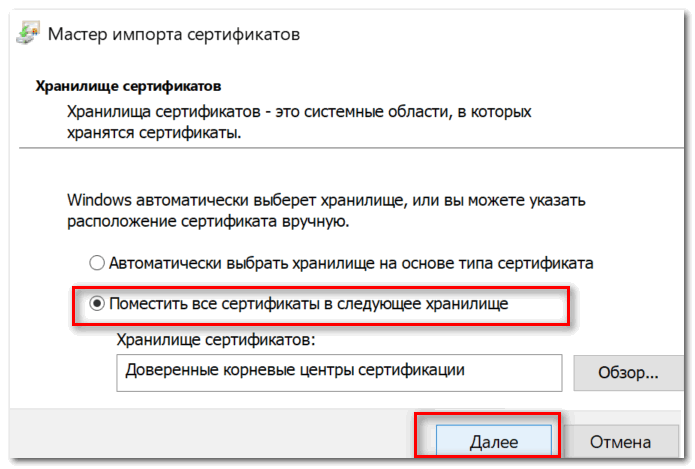

Поместить сертификаты в доверенные. Далее

5) Обратите внимание на антивирусные утилиты

В некоторых случаях эта ошибка может возникать из-за того, что какая-нибудь программа (например, антивирус) проверяет https трафик. Это видит браузер, что пришедший сертификат не соответствует адресу, с которого он получен, и в результате появляется предупреждение/ошибка.

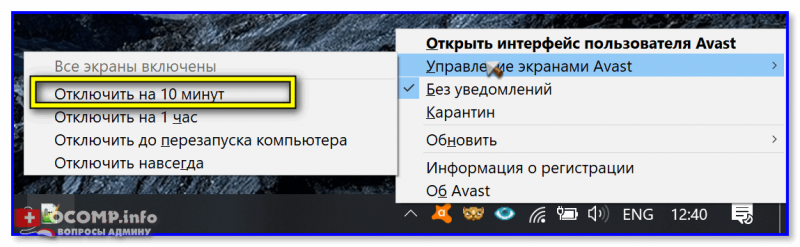

Поэтому, если у вас установлен антивирус/брандмауэр, проверьте и на время отключите настройку сканирования https трафика (см. пример настроек AVAST на скрине ниже).

Avast — основные настройки (отключение сканирование https трафика)

Либо, как вариант, на время удалите его или полностью отключите!

Управление экранами Avast — отключить на 10 минут

PS

Чтобы открыть проблемный сайт — загрузите браузер MX5 (я о нем рассказывал в заметке о флеш-играх). При попытке перейти на «проблемный» сайт в нем — он вас предупредит, что это не безопасно, но если вы подтвердите свое намерение — н загрузит страничку!

В общем, рекомендую иметь такой инструмент под-рукой.

На этом у меня всё.

За дополнения по теме — отдельное мерси!

Первая публикация: 2.05.2018

Источник: ocomp.info