Компании любых размеров, индивидуальные предприниматели и стартаперы активно используют онлайн-среду, размещая в ней различную информацию и сервисы для работы. Вместе с этим развиваются инструменты противодействия благоприятному развитию бизнеса. DDoS-атаки — одни из часто используемых инструментов.

По данным «Лаборатории Касперского», в четвертом квартале 2021 года замечен внушительный рост числа DDoS-атак — он стал рекордным за всю историю наблюдений. Количество атак выросло на 52% относительно предыдущего квартала и более чем в 4,5 раза по сравнению с аналогичным периодом 2020 года.

Важно заметить, что DDoS-атаки не направлены на систему для нанесения ей вреда и не приводят к фатальным сбоям в работе. Они нацелены на важное свойство системы, заключающееся в доступности для пользователя, и приводят ее в ступор. В итоге для пользователя система выглядит как сломанная.

Масштабы DDoS-атак и их последствия могут быть глобальными для пользователя, но не для атакуемого сервиса. Как только атака прекращается, можно перезапустить атакованные узлы, и их работоспособность вернется в норму.

СКОЛЬКО СТОИТ DDOS-АТАКА?

Каждому управленцу и владельцу ресурсов в интернет важно понимать, что такое DDoS-атаки, какими они бывают и как можно защитить свой онлайн-продукт.

Что такое DDoS-атака

Для понимания этого термина обратимся к его производным: DoS (Denial of Service) означает отказ в обслуживании, а DDoS (Distributed Denial of Service) — распределенный отказ в обслуживании.

DoS-атакой считается действие, направленное на частичное или полное нарушение работоспособности отдельных интернет-сервисов или глобальной инфраструктуры за счет исчерпания какого-то ограниченного ресурса, лежащего в основе сервиса. Например, оперативной памяти web-сервера, реализующего логику работы приложения, или ширины канала подключения атакуемой системы к интернету, или количества одновременно поддерживаемых web-приложением пользовательских сессий и так далее.

Сама DoS-атака подразумевает искусственно созданный поток запросов к онлайн-ресурсу или ответов к обеспечивающим его работу сервисам, цель которого — многократное увеличение нагрузки на сайт или сервер и выведение их из состояния нормальной работы.

DoS-атаки осуществляются на серверы, сайты, сервисы в составе систем и даже телефонные номера — спам-звонки делают телефонную линию недоступной для обычных пользователей, что в итоге приводит к оттоку и падению лояльности клиентов.

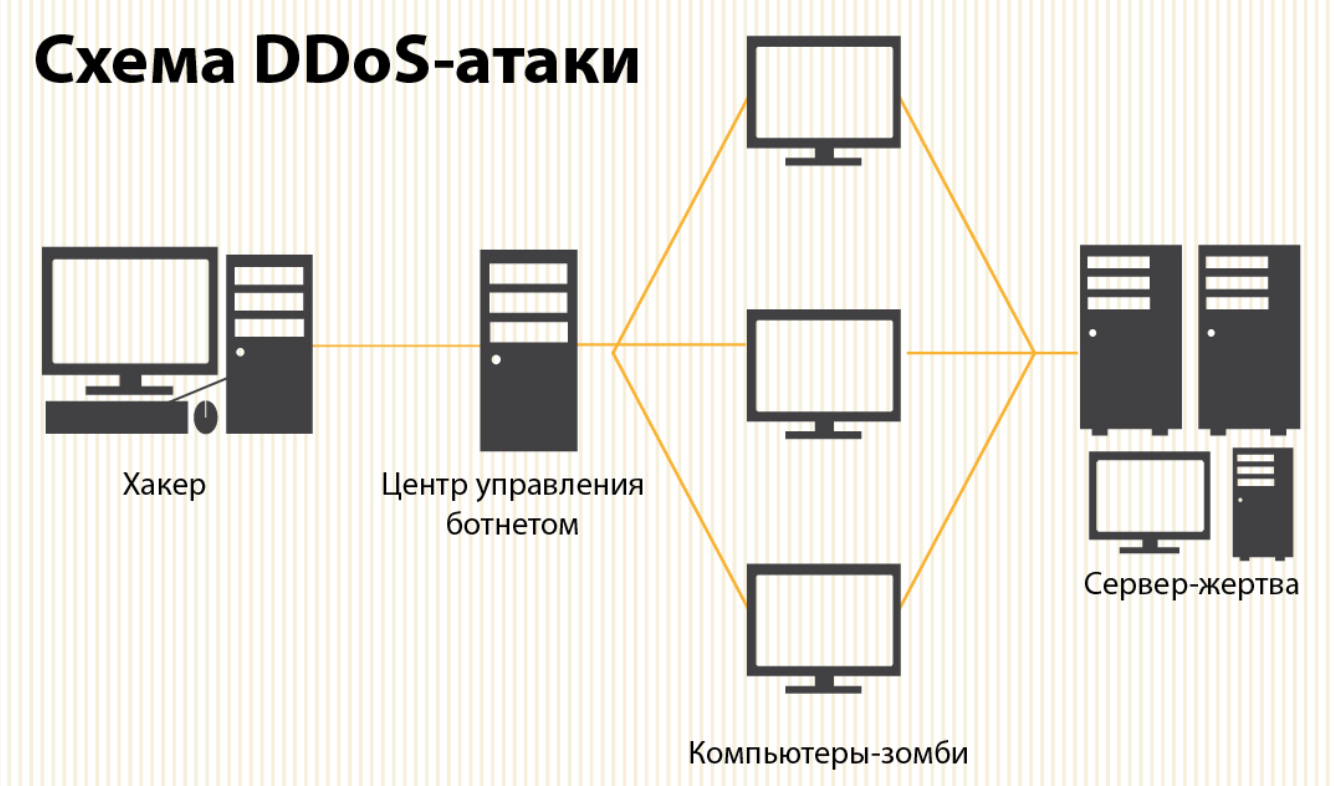

DDoS-атака является разновидностью обыкновенной DoS-атаки. Отличие DoS от DDoS в количестве задействованных устройств. В случае классической DoS для отправки запросов в сторону цели атаки используется, как правило, одно устройство.

В случае DDoS-атаки задача распределяется между большим количеством атакующих устройств, как правило, управляемых атакующим центром.

Примечание

DoS-атака может быть как созданной искусственно с целью нанесения вреда, так и естественной, вызванной, как правило, отказом отдельных узлов или неправильным планированием ресурсов, лежащих в составе системы — это часто происходит в ситуациях, когда органический трафик превышает возможности сервера сайта.

Кто и с какой целью проводит атаки

Можно выделить несколько основных целей и инициаторов DDoS-атак:

- Борьба с конкурентом. Атака на сервер может проводиться конкурентами для уменьшения трафика на сайт, снижения продаж или полного «падения» доступности ресурса для его пользователей.

- Хактивизм. Политическая или активистская протестная деятельность, с целью привлечь, обратить внимание большого количества пользователей атакуемого ресурса или системы на какие-то требования или ситуацию.

- Вымогательство. Целью хакеров может быть заработок. В таких ситуациях массивные атаки могут продолжаться до тех пор, пока владелец ресурса не согласится с требованиями мошенников. Это все равно что трясти закрытый сейф и ждать, что из него посыплются деньги.

- Личная неприязнь. Иногда единственная цель атаки — желание навредить без каких-либо дополнительных предпосылок. Таким атакам часто подвергаются ресурсы и форумы, на которых идет обсуждение медийных персон.

- Обучение — пробные, как правило, кратковременные действия злоумышленников с целью научиться или отработать сложный сценарий атаки на информационную систему.

- Кража персональных данных. Увеличение нагрузки на сайт или даже сервер может приводить к повышению его уязвимости. Злоумышленники могут пользоваться этим для получения доступа к защищенным персональным данным.

Последнее является скорее теоретизированной возможностью. Весьма маловероятно, что DDoS-атака на сам ресурс приведет к реальному нарушению работоспособности, приводящему к утечке чувствительных данных.

Такое возможно только в том случае, если DDoS-атака является одним из элементов многоступенчатой атаки. Как правило, в этом случае DDoS-атака вообще направлена не на основную цель, а на другой элемент системы, например, на средство защиты, мониторинга, регистрации событий.

Чем опасна DDoS-атака для информационной системы

Проблема DDoS-атак заключается в следующем. У вас может быть установлена самая безопасная информационная система, самые современные и эффективные средства защиты и устранены все уязвимости кода. Несмотря на это, ваша информационная система не будет работать и не будет доступна для пользователей все то время, пока она находится под атакой. При этом стоимость затрат злоумышленников на проведение такой атаки может быть существенно меньше того репутационного риска и опасности потерять клиентов, доходы, рынок, которые несет владелец атакуемой системы. Стоимость использования защитных мер для противодействия DDoS-атакам существенно ниже потерь бизнеса от реализации этих атак Константин Феоктистов архитектор по кибербезопасности SberCloud

Типы DDoS-атак

Выделяют несколько типов DDoS-атак:

- «Пинг смерти» (Ping of Death) — отправка пакета данных объемом более 65 535 байт, приводящая к сбою в работе сервера или его отключению. Использовалась в 90-е. Современные системы не подвержены такой атаке.

- HTTP(S) GET/POST-флуд — загрузка с сервера объемных данных или отправка на сервер ничего не значащей информации с целью заполнения канала передачи данных и расходования ресурсов сервера на обработку этого запроса.

- Smurf-атака — отправка атакуемой системе ICMP-ответов от компьютеров на специально сформированный запрос.

- UDP-флуд — отправка множества UDP-пакетов на множество портов (определенные или случайные), чтобы заставить TCP/UDP-стек жертвы обрабатывать ошибки приема пакетов и создавать ответные ICMP-сообщения.

- SYN-флуд — одновременный запуск множества TCP-соединений, размещенных в SYN-пакетах, имеющих устаревший или несуществующий обратный адрес.

- Layer 7 HTTP-флуд — поток HTTP-запросов, обычно направлен на «слабые» места веб-приложения, в основном, логику веб-приложения и нацелены на исчерпание ресурсов веб-сервера при обработке «тяжелых» запросов, интенсивных функций обработки или памяти.

- Атаки на DNS-серверы — отправка на сервер пустых, типовых запросов (пакетов данных).

- Амплификация атаки — способ выполнения DDoS-атаки, приводящий к многократному усилению воздействия на жертву атаки: небольшое количество ботов инициирует отправку огромного количества поддельных пакетов или запросов. Такой подход применяется в атаках, построенных на основе DNS или NTP-протоколов.

Как понять, что вас атакуют

Успешно проведенная атака быстро приводит к нарушению доступности сервера для клиентов или размещенных на нем ресурсов. Но есть ряд признаков, позволяющих распознать самое начало атаки. Это:

- частые сбои в работе серверного ПО и ОС;

- резкое увеличение нагрузки на аппаратные мощности сервера;

- значительное увеличение входящего трафика;

- многократное дублирование типовых действий пользователей ресурса.

Признаком также считается резкое увеличение трафика от пользователей, не входящих в целевую аудиторию сервиса.

Как защититься от DDoS-атак

Меры по защите сайта или сервера надо предпринимать еще на этапе разработки и постепенно расширять их, снижая уязвимость.

- Защита программного кода. В процессе написания прикладного ПО должны учитываться стандарты безопасного кодирования и проводиться тщательные тесты обеспечения. Это поможет исключить типовые ошибки и известные уязвимости.

- Своевременное обновление ПО. Регулярное совершенствование ПО в составе сервера позволит улучшать защиту и не даст злоумышленникам возможность использования старых методов атак.

- Создание контрольных точек. Чтобы «смягчить» последствия, нужно иметь контрольные точки восстановления и снапшоты СХД, к которым можно выполнить откат системы.

- Ограничение прав доступа. Аккаунты администраторов должны иметь надежную защиту и регулярно обновляемые сложные пароли. Также надо контролировать, чтобы расширенные права доступа были у ограниченного круга людей.

- Средства защиты от провайдера. Операторы связи могут предложить инструменты для изменения схемы маршрутизации трафика, в том числе выделения дополнительных каналов для увеличения пропускной способности.

Каналы от провайдера могут быть так же защищены средствами борьбы с DDoS-атаками на уровнях L3 или L4.

- Использование CDN-партнера. Content Delivery Network (сети доставки контента) помогают доставлять контент распределенно, что уменьшает нагрузку на сервер и снижает время задержек.

- Использование Web Application Firewall (фаервол для веб-приложений). Мониторит поступающий трафик, оценивая легитимность запросов и проверяя нетипичное поведение. Подобные технологии используются в инструменте противодействия DDoS-атакам SberCloud Anti-DDoS. Он фильтрует трафик, обеспечивая стабильность и бесперебойность работы информационных ресурсов в соответствии с протоколами HTTP или HTTPS.

- Использование специализированных сервисов защиты от DDoS. Существуют специализированные сервисы, построенные для противодействия массированным распределенным атакам на отказ в обслуживании. Как правило, способны защищать от атак на уровнях L3, L4, L7 и содержат в составе дополнительные функции и средства защиты, обеспечивающие удобство в обеспечении защиты ресурсов от DDoS-атак.

Средства защиты, как и технологии атаки, постоянно совершенствуются.

SberCloud Anti-DDoS+WAF

Инструмент защиты от DDoS-атак. Помогает обеспечить стабильную работу клиентских сайтов и веб-сервисов по протоколам HTTP/HTTPS

Примеры самых мощных DDoS-атак

Количество DDoS-атак в мире стремительно увеличивается. Среди них за последние 15 лет, можно выделить самые известные и мощные.

- В 2007 году в течение 3-х недель ботнеты непрерывно атаковали Эстонию. Пострадали торговля, банковский сектор, почтовые сервисы были завалены спамом.

- В 2012 году была атакована американская банковская система: 6 крупных банков США попали под атаку мощностью 60 Gbps.

- В 2016 году был организован ботнет из сотен тысяч IoT-устройств, управляемых ботнетом Mirai, участвовавшим во множестве атак мощностью от 600 Gbps до 1,1 Tbps.

- В 2017 году в самой крупной из известных атак мощностью 2.5 Tbps на Google участвовали ботнеты из Китая, приписываемые правительственным хакерам. Google справился с атакой, пользователи не пострадали.

- В 2018 году был атакован сервис GitHub. Мощность атаки составила 1,35 Tbps. Атака была короткой, что позволило замедлить и вывести из строя сервис на 10 минут. Атака была построена не на сети ботнетов, а на эксплуатации уязвимости самой платформы.

- В 2020 и 2021 годах были атакованы облака Amazon Wеb Services в течение 3-х дней мощностью 2,3 Tbps, Microsoft Azure в течение 9 минут атаковывали мощностью 2,4 Tbps и Yandex был атакован 22 миллионами запросов в секунду. Примечательно, что компания Amazon посчитала, что каждая минута простоя обходилась бизнесу в 5 600 долларов США.

Что грозит за осуществление DDoS-атаки

Заказ и проведение DDoS-атаки квалифицируются в соответствии с нормами о преступлениях в компьютерной сфере, к которым относятся две статьи УК РФ:

- ст. 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации.

- ст. 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирования компьютерной информации или нейтрализации средств защиты компьютерной информации.

Мерами пресечения подобных преступлений может быть штраф, условное наказание или реальное лишение свободы сроком до 7 лет. Дополнительно предусматривается возмещение причиненного ущерба.

Уголовные дела по факту DDoS-атак возбуждаются крайне редко. Обусловлено это тем, что технически выявить исполнителя или заказчика неправомерных действий практически невозможно, а у сотрудников правоохранительных органов часто не хватает квалификации в сфере компьютерных технологий.

Резюме

DDoS-атаки — это инструмент в руках злоумышленников, который может быть применен практически к любому интернет-ресурсу, серверу и сайту. Последствия таких действий могут быть значительными и даже разрушительными. Владельцам серверов и сайтов следует тщательно заботиться о защите собственных ресурсов. При этом защиту важно постоянно совершенствовать, ведь количество DDoS-атак неизменно увеличивается, а их методы становятся еще технологичнее и опаснее.

Запросите бесплатную консультацию по вашему проекту

Источник: cloud.ru

Отличие DoS- от DDoS-атаки

Хакерские атаки, независимо от их разновидности, приводят к одному – неработоспособности сайта или его подмене нелегитимной копией. Проблема обычно сохраняется в течение нескольких минут или даже часов. Минимизировать ущерб от «искусственных сбоев» получится только тогда, когда администратор сервера поймет, с какой проблемой он столкнулся.

Сегодня поговорим о DoS- и DDoS-атаках, их отличиях и типах.

Что такое DoS-атака

DoS означает отказ в обслуживании (Denial of Service). Злоумышленник нападает с целью вызвать перегрузку подсистемы, в которой работает атакуемый сервис. Воздействие осуществляется с одного сервера и нацелено на определенный домен или виртуальную машину.

- Одиночный характер – поток трафика запускается из одной-единственной подсети.

- Высокая заметность – попытки «положить» сайт заметны по содержимому лог-файла.

- Простота подавления – атаки легко блокируются при помощи брандмауэра.

Последнее также часто возлагается на сетевое оборудование, например маршрутизатор, в котором установлен «облегченный» вариант Linux или подобное программное обеспечение. Такой тип атак давно не представляет особой опасности, но влияет на стоимость обслуживания (требует установки специализированных программ).

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Что такое DDoS-атака

DDoS означает распределенный отказ в обслуживании (Distributed Denial of Service). Реализуется атака несколько иначе, чем DoS – принципиальное отличие заключается в применении сразу нескольких хостов. Сложность защиты от этого вида нападения зависит от количества машин, с которых осуществляется отправка трафика.

- Многопоточный характер – такой подход упрощает задачу блокирования сайта, потому что быстро отсеять все атакующие IP-адреса практически нереально.

- Высокая скрытность – грамотное построение атаки позволяет замаскировать ее начало под естественный трафик и постепенно «забивать» веб-ресурс пустыми запросами.

- Сложность подавления – проблема заключается в определении момента, когда атака началась.

Ручное исследование лог-файлов здесь ничего не дает, отличить атакующие хосты от «нормальных» практически невозможно. Ситуация усугубляется тем, что источником в 9 случаях из 10 оказываются «обычные сайты», предварительно зараженные вирусом или взломанные вручную. Постепенно они образуют единую сеть, называемую ботнетом, и увеличивают мощность атаки.

Главные отличия и цели атак

Наиболее распространенная причина, почему некто решает «положить» веб-ресурс, заключается в вымогательстве. Система схожа с заражением локальных компьютеров вирусами-вымогателями, при активации которых с владельца начинают требовать выкуп за возврат работоспособности Windows. То же происходит с сайтом – хакер присылает собственнику email с требованиями.

Встречают и другие причины:

- Недобросовестная конкуренция – «коллеги» пытаются занять нишу путем удаления других игроков рынка.

- Развлечение – молодые программисты запускают атаки ради хвастовства перед друзьями, знакомыми, коллегами.

- Неприязнь личного, политического характера – мотивом становится несогласие с политикой правительства, определенной организации.

Также возможны проблемы, исходящие от недовольных сотрудников, которые уволились или еще продолжают работать, но уже готовы пакостить своему работодателю.

Типы атак

Определенную сложность в определении типа воздействия и методики защиты оказывает различие в вариантах кибератак. Существует более десятка способов навредить работоспособности сервера, и каждый из них требует отдельного механизма противодействия. Например, популярны флуды по протоколу UDP, а также запросы доступности сайта и блокирование DNS-хоста.

Переполнение канала

На сервер отправляется поток эхо-запросов с задачей полностью «забить» аппаратные ресурсы ПК (физической или виртуальной машины). Все провайдеры выделяют пользователям лимитированные каналы связи, поэтому достаточно заполнить их ложным трафиком, который лишит возможности открыть сайт при обычном запросе.

DNS-флуд

Целью атаки становится DNS-сервер, который привязан к «жертве». Владелец сайта в этом случае не получает никаких сообщений от провайдера хостинга. Единственный вариант вовремя «увидеть» проблему заключается в подключении сторонних систем типа Яндекс.Вебмастера, которые по кругу проверяют доступность домена, скорость соединения и пр.

PING-флуд

Воздействие на хост сопровождается многочисленными запросами без ожидания ответа от сервера. В результате веб-ресурс начинает терять настоящие пакеты данных, падает скорость открытия страниц вплоть до полной недоступности. Пользователи будут видеть попытки открытия, но результата в виде страницы не дождутся.

UDP-флуд

По аналогии с предыдущим вариантом, на сервер «жертвы» отправляется большой объем пакетов в формате дейтаграмм. Серверу приходится реагировать на каждый, чтобы отправить ответ в виде ICMP-пакета, означающего, что «адресат недоступен». В итоге все мощности виртуальной машины будут заняты пустыми задачами.

Переполнение буфера

Популярный способ DoS-атаки. Хакер стремится вызвать ошибки в программах, установленных на атакуемом сервере. Например, при помощи переполнения буфера памяти, выделенного для работы приложения. Такие попытки легко блокируются, но только при условии применения специальных программ или маршрутизаторов с функцией защиты.

Как защититься от атак

Встречаются и более редкие варианты, например: SYN-флуд, Slow HTTP POST, Ping of Death или Slow HTTP GET. Но все они сводятся к попыткам «забить» пропускную способность канала, чтобы сервер перестал реагировать на пользовательские запросы, или израсходовать выделенную память и процессорные мощности, когда перегруженная система зависает и начинает тормозить.

Способы защиты от DoS и DDoS:

- Превентивный мониторинг сетевой активности. Перед запуском основной атаки зачастую проводится проверка «короткими сериями», поэтому есть возможность заранее узнать, что предстоят проблемы с доступностью сайта.

- Фильтрация на уровне хостинга. Провайдеры обычно предоставляют такую услугу в рамках всех платных тарифов. Но лучше уточнить в службе поддержки, имеется ли защита от DoS- и DDoS-атак и как она реализована.

- Тестовое нападение на сервер. Существуют специальные программы вроде Hping3, LOIC (Low Orbit Ion Cannon) или OWASP Switchblade. Они позволяют эмулировать настоящую атаку и достоверно выявлять уровень защиты сервера.

Плюс желательно иметь четкий план действий на случай краха сайта. В него могут входить мероприятия по оперативному подключению другого сервера, перенастройке DNS-хостов и пр. Главное, обеспечить непрерывную доступность публикуемых сервисов независимо от внешних факторов.

В восьмом выпуске подкаста «Релиз в пятницу» вы узнаете, чем особенно опасны DDoS-атаки, нужно ли заранее ставить защиту и что делать, если атака уже началась.

Источник: timeweb.com

Что такое DDoS-атаки и почему они опасны для любого IT-сервиса

Расскажем, что такое DDoS-атаки, какие они бывают, почему так опасны и что нужно знать, чтобы им противостоять.

Всё, что создано человеком, можно сломать и повредить. В огромной степени это справедливо для компьютерных программ. Вредоносным и исследовательским вмешательством в работу софта занимаются хакеры. Сегодня мы рассмотрим один из самых смертоносный приемов из их арсенала — это DDoS-атаки, от которых не застрахована ни одна программа в мире.

Что такое DDoS-атака на сервер: объясняем принцип на пальцах

Допустим, на вашем сервере расположен интернет-магазин, который исправно обслуживает покупателей. Конечно, с ним может случиться неприятность, если вы заранее не позаботились о достаточном количестве ресурсов на случай роста трафика. Тогда, если на сайт придет слишком много клиентов, серверу станет трудно отвечать на большое количество запросов. А значит, сайт начнет подтормаживать.

Если сайт расположен не на обычном сервере, а на облачном , такого не случится. Вы можете сразу получить нужное количество дополнительных мощностей, и сервер легко обработает возросшее число запросов.

Но представьте, что на ваш магазин обрушивается не просто поток покупателей, а настоящий шторм запросов — в таком количестве, в котором их просто невозможно обслужить. Тогда любой сайт может перестать отвечать совсем. Покупатели заходят на страницу — и видят лишь крутящуюся иконку загрузки. Ни картинок, ни текстов — просто пустой экран.

Разочарованные клиенты ищут похожий магазин и уходят. Как потом выяснится, взломщики в течение многих часов слали на ваш сервер миллионы запросов в секунду и парализовали его возможность отвечать на них.

Такой шквал запросов называется DoS-атакой — это denial-of-service , атака отказом оборудования. А если она производится не с одного компьютера, а сразу с нескольких, то говорят, что это DDoS-атака — distributed denial-of-service , распределенная атака отказом оборудования.

Вот так можно изобразить простейшую схему DDoS-атаки

В общем, отличие DoS и DDoS только в количестве атакующих компьютеров: для первого типа атак он один, а жертвой обычно становится небольшой проект. Второй тип атак требует нескольких устройств, а под раздачу обычно попадают крупные компании.

Определить DDoS- или Dos-атаку на сайт довольно легко — достаточно зафиксировать аномальное число запросов. А вот справиться с такой напастью намного сложнее.

Самое страшное в DDoS-атаках

Самое страшное в ДДоС-атаках — это что их можно применять против любой программы, имеющей доступ в сеть. Если для взлома и получения доступа к конфиденциальной информации хакеру нужно найти дыры в защите и знать, как ими пользоваться, то для DDoS этого не нужно — достаточно располагать мощностью для генерации ядовитых запросов к серверу.

В случае с большими компаниями, выпускающими приложения на тысячах серверов, нужно иметь в распоряжении очень большое число источников вредоносного трафика — такая мощность есть не у всех взломщиков. А в случае с небольшим сервисом достаточно иметь простой ноутбук — этого может оказаться достаточно, чтобы парализовать работу ресурса.

При этом, на самом деле, большие и маленькие проекты одинаково уязвимы — вопрос лишь в силе шторма, который хакеры готовы обрушить на сервер.

Традиционные методы защиты от хакеров не спасут: сколько ни ставь обновлений и ни конфигурируй настройки безопасности — вас всё равно снесет потоком токсичного трафика. DDoS не нужны баги и дыры в программах — для атаки используют штатные средства.

Два фундаментально разных вида DDoS-атак

Первый тип DDoS-атак — на саму сеть и сетевой стек. На сервер обрушивается, допустим, большое количество запросов на установку соединения. Сами запросы могут содержать дополнительные уловки, например, приходить с несуществующего адреса — это усложняет и затрудняет обработку входящего трафика. Через какое-то время сервер перестает отвечать на попытки соединения — его ресурсы загружены на 100%.

Второй тип DDoS-атак — на отказ приложения. Многие сайты содержат сложные и тяжелые функции — например, поиск по каталогу товаров или функции обработки фото. Отправив большое количество запросов, скажем, на поиск отсутствующего в базе товара, хакеры могут полностью загрузить программу на сервере ненужной работой. Причем загрузить так, что она не сможет отвечать на другие типы запросов — например, клиенты не смогут просматривать каталоги и класть товары в корзину.

Для проведения такой атаки зачастую достаточно ноутбука — нужно только найти «тяжелые» куски программы на сервере и написать свою программу, которая генерирует тысячи запросов к этому «тяжелому месту».

Как проводят DDoS-атаки

В самом простом случае, например для атаки на сайт, как мы выяснили, достаточно ноутбука. В случае с серверами помощнее взломщики берут в аренду DDoS-серверы в дата-центрах с сомнительной репутацией и генерируют запросы оттуда.

Еще одно оружие в руках преступников — ботнет. Хакерские группировки заражают обычные компьютеры и ноутбуки особыми вирусами, которые по команде из центра управления дружно обращаются с запросами на выбранный ресурс. Такие зараженные компьютеры и образуют сеть для генерации токсичного трафика — ботнет. Некоторые ботнеты состоят из сотен тысяч компьютеров.

Если каждый из них начнет генерировать некоторое число запросов к атакующему ресурсу, его просто сметет. Мощность самых мощных в мире ботнетов позволяет не то, что положить магазин конкурентов — а даже парализовать работу интернета в небольшой стране.

Что же делать с DDoS-атаками?

Защита своих серверов от DDoS — сложное и дорогое занятие. Потребуется специальное программное обеспечение, резервные серверы и помощь экспертов, которые разбираются в защите.

Если ваши сервисы расположены в облаке, вы можете рассчитывать на защиту провайдера. Облачные провайдеры отсекают однотипные запросы, перераспределяют нагрузку, выделяют резервные каналы и серверы. В облаках доступна защита от типовых DDoS-атак, также эксперты помогают организовать защиту инфраструктуры от более сложных атак.

Например, у Mail.Ru Cloud Solutions есть значительный опыт защиты от DDoS-атак. Социальные сети «ВКонтакте» и Одноклассники, почта Mail.ru — сервисы, с DDoS-атаками на которые мы успешно справляемся, они находятся в тех же самых дата-центрах, которыми пользуются клиенты нашего облака.

Источник: dzen.ru